Bạn có bao giờ tự hỏi làm thế nào máy tính cá nhân lại có thể bảo vệ những dữ liệu nhạy cảm nhất, như mật khẩu hay thông tin sinh trắc học, khỏi các cuộc tấn công tinh vi không? Câu trả lời nằm ở một “người vệ sĩ thầm lặng” được tích hợp ngay trên bo mạch chủ, đó chính là TPM 2.0. Trong bối cảnh an ninh mạng ngày càng phức tạp, các mối đe dọa không chỉ nhắm vào phần mềm mà còn trực tiếp vào phần cứng. Các phương pháp bảo mật truyền thống đôi khi không đủ sức chống lại những cuộc tấn công ở cấp độ thấp, có khả năng chiếm quyền kiểm soát toàn bộ hệ thống. Đây là lúc TPM 2.0 phát huy vai trò như một giải pháp bảo vệ nâng cao, tạo ra một nền tảng phần cứng đáng tin cậy. Bài viết này sẽ cùng bạn tìm hiểu sâu hơn về TPM 2.0 là gì, cách nó hoạt động để bảo vệ khóa mã hóa, vai trò quan trọng của nó trên Windows 11 và cách bạn có thể kiểm tra, kích hoạt và tận dụng tối đa công nghệ này.

Vai trò của TPM 2.0 trong bảo mật phần cứng

TPM 2.0 đóng vai trò như một nền tảng vững chắc, tạo ra một “gốc rễ của sự tin cậy” (root of trust) ngay từ cấp độ phần cứng. Vai trò này cực kỳ quan trọng vì nó đảm bảo rằng các lớp bảo mật phần mềm được xây dựng trên một nền tảng không bị xâm phạm. Nếu không có sự bảo vệ ở cấp độ phần cứng, tin tặc có thể cài cắm các mã độc như rootkit hoặc bootkit để tấn công hệ thống trước cả khi hệ điều hành khởi động. TPM 2.0 giúp ngăn chặn kịch bản này bằng cách xác thực từng thành phần trong quá trình khởi động, từ BIOS/UEFI cho đến hệ điều hành. Nó đảm bảo rằng mọi thứ đều ở trạng thái nguyên vẹn và đáng tin cậy. Nhờ đó, TPM 2.0 trở thành một chốt chặn an ninh thiết yếu, bảo vệ toàn diện cho hệ thống máy tính hiện đại.

TPM 2.0 là gì và nguyên lý hoạt động cơ bản

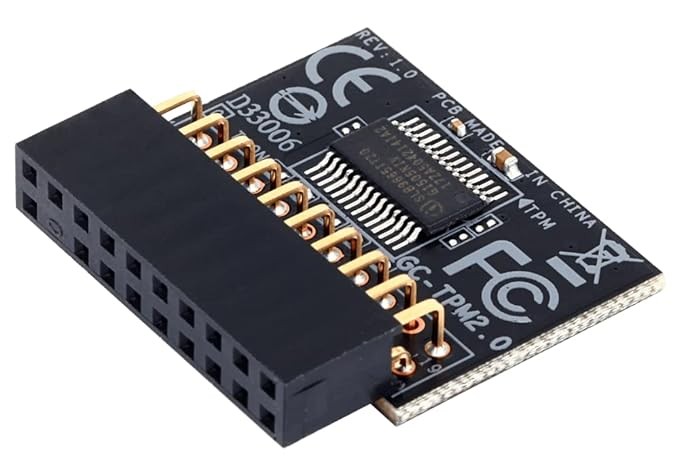

Vậy chính xác thì TPM 2.0 là gì? TPM, viết tắt của Trusted Platform Module, là một vi mạch (microchip) chuyên dụng được thiết kế để thực hiện các chức năng liên quan đến bảo mật. Nó thường được hàn trực tiếp lên bo mạch chủ của máy tính hoặc được tích hợp vào CPU. TPM 2.0 là phiên bản tiêu chuẩn mới nhất của công nghệ này, mang lại nhiều cải tiến về thuật toán mã hóa và tính linh hoạt so với phiên bản 1.2 trước đó.

Nguyên lý hoạt động cơ bản của TPM dựa trên việc tạo ra một môi trường an toàn và biệt lập để xử lý các tác vụ mã hóa. Các chức năng chính của nó bao gồm:

- Tạo và lưu trữ khóa mã hóa: TPM có khả năng tự tạo ra các cặp khóa mật mã. Quan trọng hơn, các khóa này được lưu trữ bên trong chip và được thiết kế để không bao giờ có thể bị truy xuất ra ngoài dưới dạng văn bản thuần.

- Xác thực nền tảng (Platform Authentication): TPM đo lường và ghi lại thông tin về quá trình khởi động của hệ thống (firmware, bootloader, hệ điều hành). Bất kỳ thay đổi trái phép nào cũng sẽ bị phát hiện, giúp ngăn chặn các cuộc tấn công ở cấp độ thấp.

- Chứng thực (Attestation): TPM có thể tạo ra một báo cáo về trạng thái của hệ thống và ký bằng một khóa riêng mà chỉ nó sở hữu, chứng minh rằng hệ thống đó là đáng tin cậy và chưa bị can thiệp.

Tầm quan trọng của TPM 2.0 trong bảo vệ hệ thống và dữ liệu

Tầm quan trọng của TPM 2.0 không chỉ nằm ở lý thuyết mà còn được thể hiện rõ ràng qua cách nó bảo vệ hệ thống và dữ liệu trong thực tế. Thứ nhất, nó là nơi cất giữ an toàn nhất cho các khóa mã hóa và chứng chỉ số. Ví dụ, khi bạn sử dụng tính năng mã hóa ổ đĩa BitLocker trên Windows, khóa để giải mã ổ đĩa của bạn được bảo vệ bởi TPM. Điều này có nghĩa là kể cả khi kẻ gian lấy được ổ cứng của bạn, họ cũng không thể đọc được dữ liệu nếu không có con chip TPM gốc.

Thứ hai, TPM 2.0 là lá chắn vững chắc giúp ngăn ngừa các cuộc tấn công vào cả phần cứng và phần mềm. Bằng cách kết hợp với tính năng Secure Boot, TPM đảm bảo rằng chỉ những phần mềm khởi động đã được ký số và xác thực mới có thể chạy. Điều này ngăn chặn hiệu quả các loại mã độc nguy hiểm như rootkit, vốn có khả năng ẩn mình sâu trong hệ thống và rất khó bị phát hiện. Nói một cách đơn giản, TPM 2.0 tạo ra một chuỗi tin cậy từ lúc bạn nhấn nút nguồn cho đến khi bạn đăng nhập vào hệ điều hành, đảm bảo rằng môi trường làm việc của bạn luôn an toàn từ gốc rễ.

Cách TPM 2.0 lưu trữ và bảo vệ khóa mã hóa, chứng chỉ số

Một trong những nhiệm vụ cốt lõi và quan trọng nhất của TPM 2.0 là quản lý và bảo vệ các khóa mã hóa. Hãy tưởng tượng TPM như một chiếc két sắt kỹ thuật số siêu an toàn được gắn cố định vào máy tính của bạn. Chiếc két sắt này không chỉ có lớp vỏ vật lý bền chắc mà còn có những cơ chế bảo vệ thông minh bên trong, khiến cho việc đánh cắp “tài sản” (chính là các khóa mã hóa) trở nên gần như bất khả thi. Cách thức TPM thực hiện điều này là sự kết hợp giữa thiết kế phần cứng chống giả mạo và các giao thức phần mềm chặt chẽ, tạo ra một pháo đài bảo mật cho những dữ liệu nhạy cảm nhất.

Cơ chế lưu trữ an toàn của TPM 2.0

Cơ chế lưu trữ của TPM 2.0 được thiết kế với tiêu chí an toàn tuyệt đối. Các khóa mật mã và chứng chỉ số không chỉ được lưu trữ đơn thuần mà còn được “niêm phong” trong một môi trường phần cứng biệt lập. Điều này có nghĩa là các tiến trình thông thường của hệ điều hành hay bất kỳ phần mềm nào khác đều không thể trực tiếp truy cập vào vùng bộ nhớ này. Mọi yêu cầu sử dụng khóa đều phải thông qua một giao diện lập trình ứng dụng (API) nghiêm ngặt do TPM kiểm soát.

Thêm vào đó, TPM có khả năng chống giả mạo và truy cập trái phép rất cao. Con chip được thiết kế để tự bảo vệ mình trước các cuộc tấn công vật lý, chẳng hạn như cố gắng đọc dữ liệu trực tiếp từ chip hoặc theo dõi hoạt động của nó. Nếu phát hiện có sự can thiệp, TPM có thể tự động xóa các khóa nhạy cảm để ngăn chặn rò rỉ. Hơn nữa, TPM có thể “ràng buộc” (bind) một khóa với trạng thái cụ thể của hệ thống. Nếu hệ thống bị thay đổi (ví dụ, có phần mềm độc hại can thiệp vào quá trình khởi động), TPM sẽ từ chối giải phóng khóa, ngăn chặn việc truy cập dữ liệu trái phép.

Mối liên hệ giữa TPM 2.0 và mã hóa dữ liệu

Nhiều người lầm tưởng rằng TPM 2.0 trực tiếp thực hiện việc mã hóa toàn bộ dữ liệu trên ổ cứng. Thực tế, vai trò của nó tinh vi hơn. TPM không phải là bộ xử lý chính cho các tác vụ mã hóa nặng (công việc này thường do CPU đảm nhiệm để đảm bảo hiệu suất). Thay vào đó, TPM đóng vai trò là “người gác cổng” bảo vệ các chìa khóa của quá trình mã hóa.

Hãy lấy ví dụ về BitLocker một lần nữa. Khi bạn mã hóa ổ đĩa, BitLocker sẽ tạo ra một khóa mã hóa chính. Khóa này sau đó được “gói lại” và niêm phong bởi TPM. Khi bạn khởi động máy tính, TPM sẽ kiểm tra tính toàn vẹn của hệ thống. Nếu mọi thứ đều ổn, nó sẽ “mở niêm phong” và cung cấp khóa cho hệ điều hành để giải mã ổ đĩa. Mối liên hệ này cực kỳ quan trọng: TPM không mã hóa dữ liệu, nhưng nó bảo vệ thứ quan trọng nhất để truy cập dữ liệu đã mã hóa. Ngoài ra, TPM còn hỗ trợ các chức năng xác thực mạnh mẽ, tích hợp chặt chẽ với hệ điều hành và các phần mềm bảo mật khác để tạo thành một hệ sinh thái an ninh đồng bộ và hiệu quả.

Ứng dụng của TPM 2.0 trong hệ thống máy tính và Windows 11

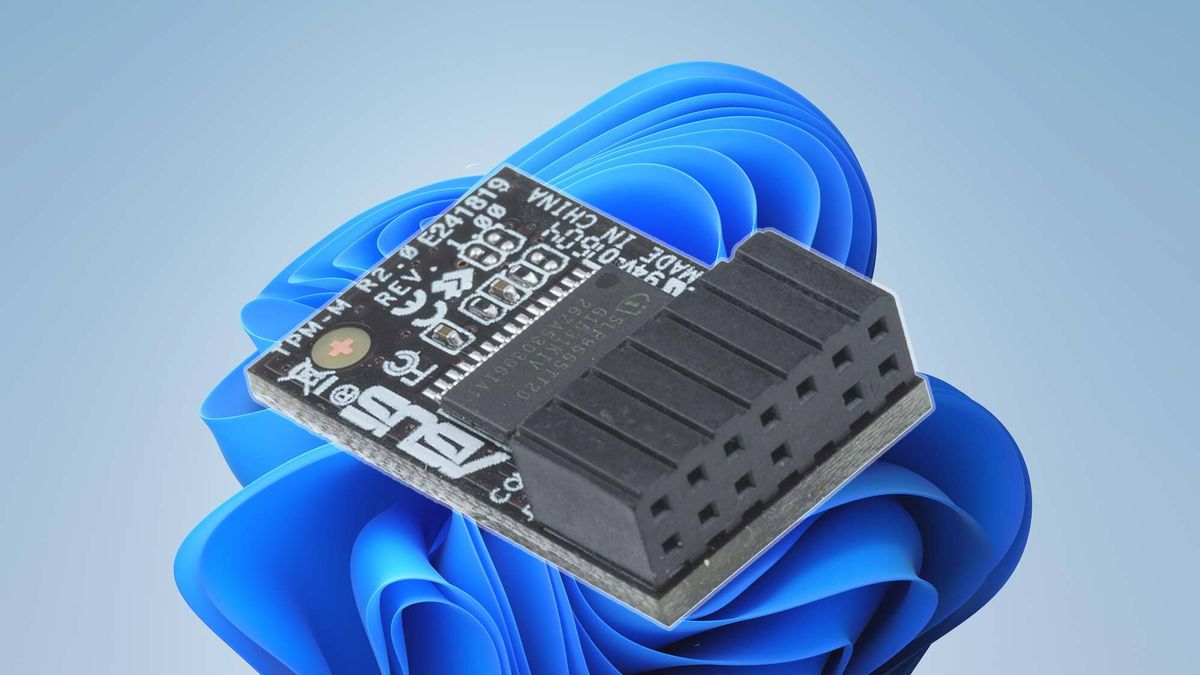

Sự ra đời của Windows 11 đã thực sự đưa TPM 2.0 từ một tính năng bảo mật dành cho doanh nghiệp trở thành một yêu cầu phổ biến đối với người dùng cá nhân. Quyết định của Microsoft về việc yêu cầu TPM 2.0 đã gây ra không ít tranh cãi, nhưng nó là một bước đi chiến lược nhằm nâng cao đáng kể mức độ bảo mật cơ bản cho toàn bộ hệ sinh thái Windows. TPM 2.0 không chỉ là một yêu cầu để cài đặt hệ điều hành mới, mà nó còn là nền tảng cho hàng loạt tính năng bảo mật tiên tiến, giúp bảo vệ người dùng khỏi các mối đe dọa ngày càng tinh vi.

TPM 2.0 trong Windows 11 và các hệ điều hành khác

Lý do chính Windows 11 yêu cầu TPM 2.0 là để xây dựng một nền tảng máy tính đáng tin cậy ngay từ phần cứng. Microsoft đặt mục tiêu triển khai mô hình bảo mật “Zero Trust” (Không tin cậy bất cứ ai), trong đó mọi thành phần đều phải được xác thực. TPM 2.0 chính là “mỏ neo” cho sự tin cậy này. Nó cho phép Windows 11 triển khai các tính năng như Secure Boot, Windows Hello, và mã hóa thiết bị (BitLocker) một cách mạnh mẽ và nhất quán trên tất cả các thiết bị.

Việc bắt buộc có TPM 2.0 không làm giảm hiệu suất của máy tính. Ngược lại, nó tăng cường khả năng bảo mật mà không gây ảnh hưởng đến trải nghiệm người dùng. Con chip TPM hoạt động độc lập và chỉ xử lý các tác vụ mã hóa nhẹ, do đó không tạo gánh nặng cho CPU. Mặc dù Windows 11 là hệ điều hành nổi bật nhất yêu cầu TPM 2.0, các hệ điều hành khác như Linux cũng đã hỗ trợ và có thể tận dụng các chức năng của TPM để tăng cường bảo mật, chẳng hạn như xác thực quá trình khởi động (measured boot) và mã hóa ổ đĩa.

Các ứng dụng thực tế của TPM 2.0

Vậy TPM 2.0 mang lại những lợi ích cụ thể nào cho người dùng hàng ngày? Dưới đây là một số ứng dụng thực tế phổ biến nhất:

- Mã hóa ổ đĩa với BitLocker: Đây là ứng dụng tiêu biểu nhất. TPM bảo vệ khóa giải mã, đảm bảo rằng dữ liệu trên ổ cứng của bạn vẫn an toàn ngay cả khi máy tính bị mất cắp.

- Xác thực sinh trắc học Windows Hello: Khi bạn sử dụng vân tay hoặc khuôn mặt để đăng nhập, dữ liệu sinh trắc học của bạn được xử lý và bảo vệ trong môi trường an toàn của TPM. Điều này ngăn chặn việc đánh cắp thông tin nhận dạng của bạn.

- Bảo vệ quá trình khởi động (Secure Boot & Measured Boot): TPM phối hợp với UEFI để đảm bảo rằng chỉ các thành phần hệ điều hành hợp lệ và chưa bị sửa đổi mới được tải khi khởi động, giúp chống lại rootkit và bootkit.

- Bảo vệ thông tin đăng nhập (Credential Guard): Trên các phiên bản Windows Enterprise, TPM giúp cô lập và bảo vệ thông tin đăng nhập của người dùng, khiến tin tặc khó có thể đánh cắp và sử dụng chúng để di chuyển trong mạng nội bộ.

- Quản lý bản quyền số (DRM): TPM có thể được sử dụng để bảo vệ nội dung có bản quyền, chẳng hạn như phim ảnh độ phân giải cao, bằng cách đảm bảo chúng chỉ được phát trên các thiết bị đã được cấp phép.

Lợi ích của TPM 2.0 đối với tính toàn vẹn và an toàn dữ liệu

Khi nói về bảo mật, hai khái niệm cốt lõi là “an toàn” (confidentiality) và “toàn vẹn” (integrity). TPM 2.0 mang lại lợi ích to lớn cho cả hai khía cạnh này. An toàn dữ liệu có nghĩa là giữ cho thông tin bí mật và chỉ những người được ủy quyền mới có thể truy cập. Toàn vẹn dữ liệu đảm bảo rằng thông tin không bị thay đổi hoặc phá hủy một cách trái phép. TPM 2.0 cung cấp một cơ chế phần cứng mạnh mẽ để thực thi cả hai nguyên tắc này, tạo ra một môi trường máy tính đáng tin cậy hơn rất nhiều. Bằng cách neo giữ sự tin cậy vào phần cứng, nó giảm thiểu đáng kể các rủi ro mà phần mềm bảo mật đơn thuần không thể giải quyết triệt để.

Lợi ích đầu tiên và rõ ràng nhất là đảm bảo tính toàn vẹn của hệ thống. TPM có khả năng “đo lường” (measure) trạng thái của các thành phần quan trọng trong quá trình khởi động, từ firmware đến bootloader. Nó tạo ra một bản ghi mật mã (gọi là Platform Configuration Registers – PCRs) về các phép đo này. Bất kỳ sự thay đổi nào, dù là nhỏ nhất, cũng sẽ dẫn đến một giá trị PCR khác. Bằng cách so sánh giá trị PCR hiện tại với một giá trị “tốt” đã biết, hệ thống có thể xác định xem nó có bị xâm phạm hay không. Tính năng này giúp ngăn chặn các cuộc tấn công tinh vi nhằm thay đổi hệ điều hành trước khi nó kịp khởi động các cơ chế bảo vệ của mình.

Thứ hai, TPM 2.0 giúp giảm thiểu rủi ro mất dữ liệu hoặc bị tấn công. Bằng cách bảo vệ các khóa mã hóa cho BitLocker, nó biến việc đánh cắp ổ cứng vật lý trở nên vô nghĩa đối với kẻ tấn công. Dữ liệu vẫn được mã hóa an toàn và không thể truy cập nếu không có con chip TPM tương ứng. Hơn nữa, nó tăng cường khả năng chống lại các cuộc tấn công lừa đảo và đánh cắp danh tính bằng cách bảo vệ thông tin đăng nhập và dữ liệu sinh trắc học trong Windows Hello. Cuối cùng, tất cả những điều này góp phần tạo ra sự tin cậy trong hệ thống bảo mật phần cứng. Khi bạn biết rằng máy tính của mình được bảo vệ từ cấp độ thấp nhất, bạn có thể yên tâm hơn khi xử lý các thông tin nhạy cảm và thực hiện các giao dịch quan trọng.

Hướng dẫn kiểm tra và sử dụng TPM 2.0 trên máy tính

Sau khi đã hiểu rõ về tầm quan trọng của TPM 2.0, câu hỏi tiếp theo là: “Làm thế nào để biết máy tính của tôi có TPM 2.0 hay không và làm cách nào để sử dụng nó?”. May mắn là, Windows cung cấp các công cụ tích hợp sẵn giúp bạn dễ dàng kiểm tra và quản lý TPM. Quy trình này thường khá đơn giản và chỉ mất vài phút. Việc kiểm tra và đảm bảo TPM 2.0 đã được kích hoạt là bước đầu tiên và quan trọng nhất để tận dụng các lớp bảo mật nâng cao mà nó mang lại, đặc biệt nếu bạn đang có kế hoạch nâng cấp lên Windows 11.

Cách kiểm tra TPM 2.0 trên Windows

Bạn có thể nhanh chóng kiểm tra trạng thái TPM trên máy tính của mình mà không cần cài đặt thêm bất kỳ phần mềm nào. Hãy làm theo các bước đơn giản sau:

- Nhấn tổ hợp phím

Windows + Rđể mở hộp thoại Run. - Gõ

tpm.mscvào ô trống và nhấn Enter. - Cửa sổ TPM Management (Quản lý TPM) sẽ xuất hiện.

Tại đây, bạn cần chú ý đến hai thông tin quan trọng:

- Status (Trạng thái): Nếu bạn thấy dòng chữ “The TPM is ready for use” (TPM đã sẵn sàng để sử dụng), điều đó có nghĩa là máy tính của bạn đã có và đã kích hoạt TPM.

- Specification Version (Phiên bản đặc tả): Trong phần TPM Manufacturer Information, hãy tìm mục “Specification Version”. Nếu giá trị ở đây là “2.0”, xin chúc mừng, máy tính của bạn đáp ứng yêu cầu của Windows 11 và các tính năng bảo mật hiện đại. Nếu phiên bản là 1.2, máy tính của bạn có TPM nhưng không phải là phiên bản mới nhất. Nếu cửa sổ báo lỗi “Compatible TPM cannot be found”, có thể TPM chưa được kích hoạt trong BIOS/UEFI hoặc máy tính của bạn không được trang bị chip này.

Cách kích hoạt TPM 2.0 trong BIOS/UEFI

Nếu công cụ tpm.msc báo rằng không tìm thấy TPM tương thích, đừng vội lo lắng. Rất có thể tính năng này đã bị tắt trong cài đặt BIOS/UEFI của máy tính. Hầu hết các máy tính hiện đại sản xuất trong vòng 5-7 năm trở lại đây đều được trang bị TPM, nhưng đôi khi nhà sản xuất tắt nó theo mặc định.

Để kích hoạt, bạn cần thực hiện các bước sau:

- Truy cập BIOS/UEFI: Khởi động lại máy tính của bạn. Ngay khi máy tính bắt đầu khởi động, hãy nhấn liên tục phím truy cập BIOS. Phím này thường là

F2,F10,Delete, hoặcEsc, tùy thuộc vào nhà sản xuất bo mạch chủ (ví dụ: ASUS, Gigabyte, MSI, Dell, HP). - Tìm cài đặt TPM: Giao diện BIOS/UEFI có thể khác nhau, nhưng bạn hãy tìm các mục menu có tên như “Security”, “Advanced”, hoặc “Trusted Computing”.

- Kích hoạt TPM: Bên trong các mục menu đó, hãy tìm một tùy chọn có tên là “TPM Device”, “Security Chip”, “Intel Platform Trust Technology” (PTT) đối với CPU Intel, hoặc “AMD fTPM Switch” đối với CPU AMD. Hãy chuyển cài đặt này sang “Enabled” (Bật).

- Lưu và thoát: Sau khi đã bật TPM, hãy di chuyển đến tab “Exit”, chọn “Save Changes and Exit” (Lưu thay đổi và thoát), và xác nhận.

Máy tính sẽ khởi động lại. Sau khi vào lại Windows, bạn có thể kiểm tra lại bằng tpm.msc để xác nhận TPM 2.0 đã hoạt động.Lưu ý: Việc thay đổi cài đặt trong BIOS/UEFI cần được thực hiện cẩn thận. Nếu không chắc chắn, bạn nên tham khảo tài liệu hướng dẫn của nhà sản xuất máy tính hoặc bo mạch chủ.

Các vấn đề phổ biến và cách khắc phục liên quan đến TPM 2.0

Mặc dù TPM 2.0 là một công nghệ hữu ích, người dùng đôi khi vẫn có thể gặp phải một số vấn đề trong quá trình kiểm tra hoặc sử dụng nó. Các sự cố này thường liên quan đến việc TPM không được nhận diện hoặc các lỗi tương thích khi cài đặt hệ điều hành mới như Windows 11. Hiểu rõ nguyên nhân và cách khắc phục những vấn đề phổ biến này sẽ giúp bạn tiết kiệm thời gian và đảm bảo hệ thống của mình hoạt động một cách trơn tru và an toàn.

TPM 2.0 không xuất hiện hoặc không hoạt động trên máy tính

Đây là vấn đề thường gặp nhất. Khi bạn chạy tpm.msc và nhận được thông báo lỗi, có một vài nguyên nhân chính cần xem xét:

- Nguyên nhân thường gặp:

- Bị tắt trong BIOS/UEFI: Đây là lý do phổ biến nhất. Nhà sản xuất có thể tắt tính năng này theo mặc định.

- Máy tính không hỗ trợ: Các máy tính cũ (thường là trước năm 2016) có thể không được trang bị chip TPM 2.0.

- Lỗi Driver: Driver của chipset hoặc của chính TPM có thể bị lỗi hoặc đã cũ.

- Firmware BIOS/UEFI lỗi thời: Một phiên bản BIOS cũ có thể không hỗ trợ hoặc nhận diện đúng TPM.

- Các bước xử lý cơ bản:

- Kiểm tra và kích hoạt trong BIOS/UEFI: Đây là bước đầu tiên bạn nên làm. Hãy làm theo hướng dẫn ở phần trước để vào BIOS và tìm các tùy chọn như “Intel PTT” hoặc “AMD fTPM” và bật chúng lên.

- Cập nhật BIOS/UEFI: Truy cập trang web hỗ trợ của nhà sản xuất máy tính hoặc bo mạch chủ của bạn, tìm phiên bản BIOS mới nhất và làm theo hướng dẫn để cập nhật. Việc này có thể giải quyết các vấn đề tương thích.

- Cập nhật Driver Chipset: Tải và cài đặt driver chipset mới nhất từ trang web của nhà sản xuất.

- Kiểm tra trong Device Manager: Mở Device Manager (Trình quản lý thiết bị), tìm mục “Security Devices”. Nếu bạn thấy “Trusted Platform Module 2.0”, hãy thử cập nhật driver cho nó.

Lỗi Windows 11 yêu cầu TPM 2.0 khi nâng cấp hoặc cài đặt

Một trong những rào cản lớn nhất khi người dùng muốn nâng cấp lên Windows 11 là thông báo lỗi “This PC can’t run Windows 11” (Máy tính này không thể chạy Windows 11), kèm theo lý do là thiếu TPM 2.0.

Hướng dẫn xác minh và giải pháp khắc phục:

- Chạy PC Health Check: Trước tiên, hãy tải và chạy công cụ PC Health Check chính thức của Microsoft. Công cụ này sẽ cho bạn biết chính xác lý do tại sao máy tính của bạn không tương thích. Nếu nó báo lỗi về TPM, hãy tiếp tục các bước sau.

- Xác Verify lại trong Windows: Dùng

tpm.mscđể kiểm tra lại một lần nữa. Đảm bảo phiên bản là 2.0 và trạng thái đã sẵn sàng. Nếu không, hãy quay lại bước kiểm tra trong BIOS. - Kích hoạt Secure Boot: Ngoài TPM 2.0, Windows 11 cũng yêu cầu Secure Boot phải được bật. Bạn cũng có thể tìm và kích hoạt tùy chọn “Secure Boot” trong BIOS/UEFI, thường nằm trong tab “Boot” hoặc “Security”.

- Kiểm tra chế độ BIOS: Windows 11 yêu cầu hệ thống phải khởi động ở chế độ UEFI, không phải Legacy (CSM). Bạn có thể cần chuyển đổi chế độ khởi động trong BIOS. Lưu ý rằng việc này có thể yêu cầu bạn phải định dạng lại ổ đĩa từ MBR sang GPT.

Nếu sau khi thực hiện tất cả các bước trên mà bạn vẫn gặp lỗi, rất có thể phần cứng máy tính của bạn thực sự không đáp ứng yêu cầu tối thiểu.

Best Practices khi sử dụng TPM 2.0

Để khai thác tối đa sức mạnh bảo mật của TPM 2.0 và tránh những rủi ro không đáng có, việc tuân thủ một số nguyên tắc thực hành tốt nhất là vô cùng quan trọng. Đây không phải là những cài đặt phức tạp, mà là những thói quen và lưu ý giúp bạn duy trì một hệ thống an toàn và ổn định trong dài hạn.

- Luôn cập nhật firmware TPM và BIOS mới nhất: Các nhà sản xuất thường xuyên phát hành các bản cập nhật firmware cho bo mạch chủ (BIOS/UEFI) và đôi khi cả cho chính chip TPM. Những bản cập nhật này không chỉ cải thiện hiệu suất và tính tương thích mà còn vá các lỗ hổng bảo mật có thể bị khai thác. Hãy tạo thói quen kiểm tra trang web hỗ trợ của nhà sản xuất định kỳ.

- Không chia sẻ hoặc sao chép dữ liệu khóa TPM ra bên ngoài: Một trong những đặc tính cơ bản của TPM là các khóa mật mã được tạo ra bên trong nó không thể bị xuất ra ngoài dưới dạng văn bản thuần. Hãy luôn ghi nhớ điều này và đừng cố gắng tìm cách trích xuất chúng. Dữ liệu này được thiết kế để gắn liền với phần cứng cụ thể đó.

- Đảm bảo sao lưu dữ liệu quan trọng trước khi thiết lập lại TPM: Nếu bạn cần xóa hoặc thiết lập lại TPM (Clear TPM), hãy hết sức cẩn thận. Hành động này sẽ xóa vĩnh viễn tất cả các khóa được lưu trữ bên trong nó. Nếu bạn đang sử dụng BitLocker, việc này sẽ khiến bạn mất quyền truy cập vào dữ liệu của mình. Trước khi thực hiện, hãy chắc chắn rằng bạn đã sao lưu tất cả dữ liệu quan trọng và có sẵn khóa khôi phục BitLocker (BitLocker Recovery Key).

- Không tắt TPM khi hệ điều hành hoặc phần mềm bảo mật đang hoạt động: Một khi bạn đã kích hoạt và sử dụng các tính năng dựa trên TPM như BitLocker hay Windows Hello, đừng tắt nó trong BIOS. Việc này có thể khiến hệ điều hành không thể khởi động hoặc bạn không thể đăng nhập vào máy tính của mình. TPM nên được coi là một thành phần cốt lõi và luôn bật của hệ thống.

Kết luận

Qua bài viết, chúng ta đã cùng nhau khám phá sâu về TPM 2.0 – không chỉ là một yêu cầu kỹ thuật để cài đặt Windows 11, mà còn là một trụ cột cơ bản cho nền tảng bảo mật của máy tính hiện đại. Từ vai trò là một “người vệ sĩ” phần cứng, bảo vệ các khóa mã hóa và chứng chỉ số trong một môi trường biệt lập, cho đến việc đảm bảo tính toàn vẹn của hệ thống ngay từ khi khởi động, TPM 2.0 đã chứng tỏ vai trò không thể thiếu trong việc chống lại các mối đe dọa an ninh mạng ngày càng tinh vi. Nó là nền tảng cho các tính năng quan trọng như BitLocker, Windows Hello và Secure Boot, mang lại một lớp bảo vệ vững chắc mà chỉ phần mềm đơn thuần không thể cung cấp.

Lợi ích mà TPM 2.0 mang lại là rất rõ ràng: giảm thiểu rủi ro mất cắp dữ liệu, ngăn chặn các cuộc tấn công cấp thấp và xây dựng một môi trường làm việc kỹ thuật số đáng tin cậy. Vì vậy, AZWEB khuyến khích mọi người dùng hãy dành chút thời gian để kiểm tra và đảm bảo rằng máy tính của mình đã được trang bị và kích hoạt công nghệ quan trọng này. Việc này không chỉ giúp bạn sẵn sàng cho các hệ điều hành mới như Windows 11 mà còn là một bước đi chủ động để nâng cao an toàn cho chính dữ liệu của mình. Bước tiếp theo cho bạn là hãy tìm hiểu thêm về các phương pháp bảo mật phần cứng khác và xem xét nâng cấp hệ thống để xây dựng một pháo đài kỹ thuật số an toàn hơn.