Tối Ưu Giám Sát An Ninh Mạng: Hướng Dẫn Tạo Luật và Timelines Trong SIEM

Trong bối cảnh an ninh mạng ngày càng phức tạp, việc quản lý và giám sát sự kiện bảo mật đã trở thành yếu tố then chốt quyết định sự an toàn của mọi tổ chức. Tuy nhiên, nhiều doanh nghiệp vẫn gặp khó khăn trong việc thiết lập các quy tắc phát hiện mối đe dọa và theo dõi dòng sự kiện an ninh một cách hiệu quả. Đây chính là lúc ứng dụng SIEM, với khả năng tạo luật (rules) và timelines mạnh mẽ, trở thành công cụ đắc lực không thể thiếu. Giải pháp này không chỉ giúp tự động hóa việc giám sát mà còn cung cấp một bức tranh chi tiết, hỗ trợ phân tích và phản ứng nhanh chóng trước mọi sự cố. Bài viết này sẽ cùng bạn khám phá từ khái niệm cơ bản về SIEM, luật và timelines, đến hướng dẫn chi tiết cách tạo và quản lý chúng trong Kibana, cũng như các mẹo tối ưu hóa để đạt hiệu quả cao nhất.

Giới thiệu về ứng dụng SIEM trong giám sát an ninh mạng

Để bảo vệ hệ thống hiệu quả, chúng ta cần một công cụ có khả năng nhìn thấu mọi hoạt động. SIEM chính là đôi mắt và bộ não của trung tâm điều hành an ninh, giúp chúng ta không bỏ lỡ bất kỳ dấu hiệu bất thường nào.

Khái niệm và vai trò của SIEM

SIEM là viết tắt của Security Information and Event Management, hay Hệ thống Quản lý Thông tin và Sự kiện Bảo mật. Đây là một giải pháp công nghệ toàn diện, có nhiệm vụ thu thập, tổng hợp và phân tích dữ liệu log từ nhiều nguồn khác nhau trong hệ thống mạng của một tổ chức. Các nguồn này có thể là máy chủ, thiết bị mạng, tường lửa, phần mềm diệt virus và nhiều ứng dụng khác.

Vai trò chính của SIEM là biến những dòng log kỹ thuật khô khan thành thông tin an ninh có giá trị. Hãy tưởng tượng SIEM như một trung tâm chỉ huy an ninh. Nó liên tục lắng nghe mọi “tiếng động” (log) từ khắp nơi trong hệ thống của bạn. Khi phát hiện các dấu hiệu đáng ngờ dựa trên những quy tắc đã được định sẵn, nó sẽ ngay lập tức phát cảnh báo. Nhờ đó, đội ngũ an ninh có thể phát hiện sớm các mối đe dọa như tấn công từ chối dịch vụ (DDoS là gì), mã độc tống tiền (ransomware) hoặc các hành vi truy cập trái phép. Không chỉ phát hiện, SIEM còn cung cấp công cụ để điều tra, truy vết nguồn gốc tấn công và hỗ trợ khắc phục sự cố một cách nhanh chóng.

Tổng quan về Kibana trong hệ sinh thái SIEM

Trong thế giới SIEM, đặc biệt là với hệ sinh thái Elastic Stack (ELK Stack), Kibana đóng một vai trò không thể thiếu. Kibana là một nền tảng trực quan hóa dữ liệu mã nguồn mở, hoạt động như giao diện người dùng chính cho dữ liệu được lưu trữ trong Elasticsearch. Nói một cách đơn giản, nếu Elasticsearch là kho chứa dữ liệu khổng lồ, thì Kibana chính là công cụ giúp chúng ta khám phá và hiểu được kho báu thông tin bên trong đó.

Kibana được sử dụng phổ biến vì khả năng tùy biến cao và giao diện thân thiện. Nó cho phép các nhà phân tích an ninh tạo ra những bảng điều khiển (dashboard) sống động với biểu đồ, đồ thị, và bản đồ. Thay vì phải đọc hàng triệu dòng log, bạn có thể nhìn vào một biểu đồ và nhận ra ngay lập tức sự gia tăng đột biến của các lần đăng nhập thất bại. Trong ứng dụng SIEM của Elastic, Kibana cung cấp các tính năng chuyên dụng như phát hiện mối đe dọa, quản lý cảnh báo, và phân tích dòng thời gian (timelines), giúp đơn giản hóa quy trình giám sát và điều tra an ninh phức tạp.

Khái niệm về luật (rules) và timelines trong SIEM

Để một hệ thống SIEM hoạt động thông minh, nó cần được “dạy” cách nhận biết đâu là hành vi đáng ngờ. Đó chính là lúc các “luật” và “timelines” phát huy tác dụng. Đây là hai khái niệm cốt lõi giúp chuyển từ giám sát bị động sang phát hiện và điều tra chủ động.

Luật (Rules) trong SIEM là gì?

Luật (Rules) trong SIEM là một tập hợp các điều kiện được định nghĩa trước. Khi dữ liệu log đầu vào khớp với những điều kiện này, hệ thống sẽ tự động kích hoạt một hành động cụ thể, chẳng hạn như gửi cảnh báo hoặc tạo một sự cố cần điều tra. Về cơ bản, một luật hoạt động theo logic “Nếu… thì…”. Ví dụ: “NẾU có hơn 5 lần đăng nhập thất bại từ cùng một địa chỉ IP trong vòng 1 phút, THÌ tạo một cảnh báo với mức độ nghiêm trọng trung bình”.

Có nhiều loại luật phổ biến trong SIEM, mỗi loại phục vụ một mục đích khác nhau:

- Luật tương quan (Correlation Rules): Đây là loại luật phức tạp nhất, có khả năng liên kết các sự kiện tưởng chừng không liên quan từ nhiều nguồn khác nhau để phát hiện một chuỗi tấn công. Ví dụ: một luật có thể phát hiện một người dùng đăng nhập thành công từ Việt Nam, nhưng 5 phút sau lại có một nỗ lực đăng nhập khác từ Mỹ.

- Luật ngưỡng (Threshold Rules): Loại luật này được kích hoạt khi một sự kiện cụ thể vượt qua một ngưỡng nhất định trong một khoảng thời gian. Ví dụ đã nêu về đăng nhập thất bại là một luật ngưỡng điển hình.

- Luật dựa trên chữ ký (Signature-based Rules): Các luật này tìm kiếm các mẫu hoặc “chữ ký” đã biết của các cuộc tấn công hoặc phần mềm độc hại trong dữ liệu log.

Việc xây dựng một bộ luật hiệu quả là yếu an ninh mạng.

Timelines – công cụ theo dõi và phân tích chi tiết

Trong khi luật giúp tự động phát hiện các mối đe dọa tiềm ẩn, thì timelines lại là công cụ không thể thiếu cho quá trình điều tra sâu hơn. Timelines là một không gian làm việc tương tác, nơi các nhà phân tích có thể tập hợp, sắp xếp và phân tích các sự kiện liên quan từ nhiều nguồn dữ liệu khác nhau theo một trình tự thời gian.

Lợi ích lớn nhất của timelines là nó giúp xây dựng một câu chuyện hoàn chỉnh về một sự cố bảo mật. Hãy tưởng tượng bạn đang điều tra một cảnh báo. Thay vì phải nhảy qua lại giữa nhiều màn hình và truy vấn khác nhau, bạn có thể kéo tất cả các sự kiện liên quan vào một timeline duy nhất. Bạn có thể thấy sự kiện đăng nhập thất bại, theo sau là một kết nối mạng đáng ngờ, rồi đến một tiến trình lạ được thực thi trên máy chủ – tất cả được sắp xếp gọn gàng theo thứ tự thời gian. Điều này giúp các nhà phân tích dễ dàng nhận ra mối liên hệ nhân quả, truy vết nguồn gốc của cuộc tấn công và hiểu rõ phạm vi ảnh hưởng của nó một cách nhanh chóng và trực quan.

Hướng dẫn tạo luật (rules) và sử dụng timelines trong Kibana SIEM

Lý thuyết là nền tảng, nhưng thực hành mới tạo ra kết quả. Bây giờ, chúng ta sẽ đi vào các bước cụ thể để tạo luật và sử dụng timelines trong giao diện SIEM của Kibana, biến hệ thống của bạn thành một cỗ máy giám sát an ninh thực thụ.

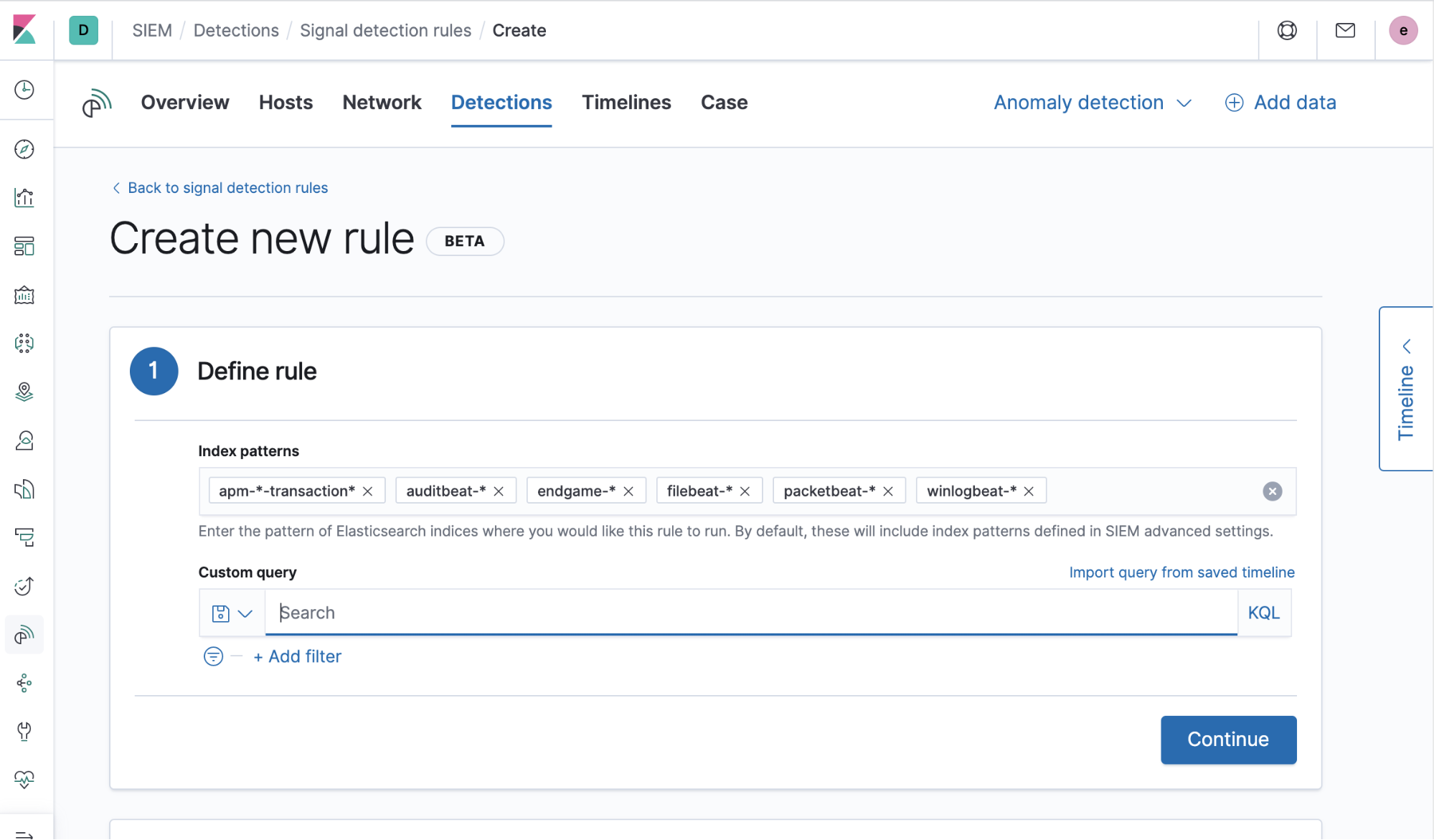

Cách tạo luật trong ứng dụng SIEM của Kibana

Quy trình tạo luật trong Kibana được thiết kế khá trực quan, cho phép bạn nhanh chóng thiết lập các cơ chế phát hiện tự động.

- Truy cập vào mục tạo luật: Đầu tiên, từ giao diện chính của Kibana, bạn điều hướng đến mục Security. Bên trong, chọn Detections, sau đó tìm đến tab Rules và nhấp vào nút “Create new rule”.

- Chọn loại luật: Kibana cung cấp nhiều loại luật khác nhau. Một số loại phổ biến bao gồm:

- Custom query: Cho phép bạn viết một truy vấn KQL (Kibana Query Language) tùy chỉnh để phát hiện các sự kiện cụ thể. Đây là loại luật linh hoạt và được sử dụng nhiều nhất.

- Threshold: Phát hiện khi một sự kiện xảy ra vượt quá một ngưỡng đã định.

- Machine Learning: Tận dụng các thuật toán máy học để phát hiện các hành vi bất thường (anomaly detection).

- Event Correlation: Tìm kiếm một chuỗi các sự kiện xảy ra theo một thứ tự cụ thể.

- Cấu hình điều kiện và hành động: Giả sử bạn chọn “Custom query”, bạn sẽ cần định nghĩa các thông số sau:

- Define rule: Đặt tên cho luật, mô tả chi tiết, và chọn mức độ nghiêm trọng (Severity) cũng như điểm rủi ro (Risk score).

- Query: Viết truy vấn KQL của bạn. Ví dụ, để phát hiện việc xóa hàng loạt các bản ghi trên Windows, bạn có thể dùng truy vấn:

event.action:"security-log-cleared". - Schedule: Đặt lịch trình để luật chạy. Bạn có thể thiết lập để nó chạy mỗi 5 phút, mỗi giờ, hoặc một khoảng thời gian tùy chỉnh.

- Thiết lập hành động (Actions): Đây là bước quan trọng để đảm bảo bạn nhận được thông báo khi luật được kích hoạt. Bạn có thể cấu hình để hệ thống tự động gửi email, tạo một ticket trong Jira, gửi thông báo qua Slack, hoặc kích hoạt một webhook để tích hợp với các hệ thống khác.

Sau khi hoàn tất, bạn chỉ cần lưu và kích hoạt luật. Hệ thống sẽ bắt đầu giám sát dựa trên các điều kiện bạn đã thiết lập.

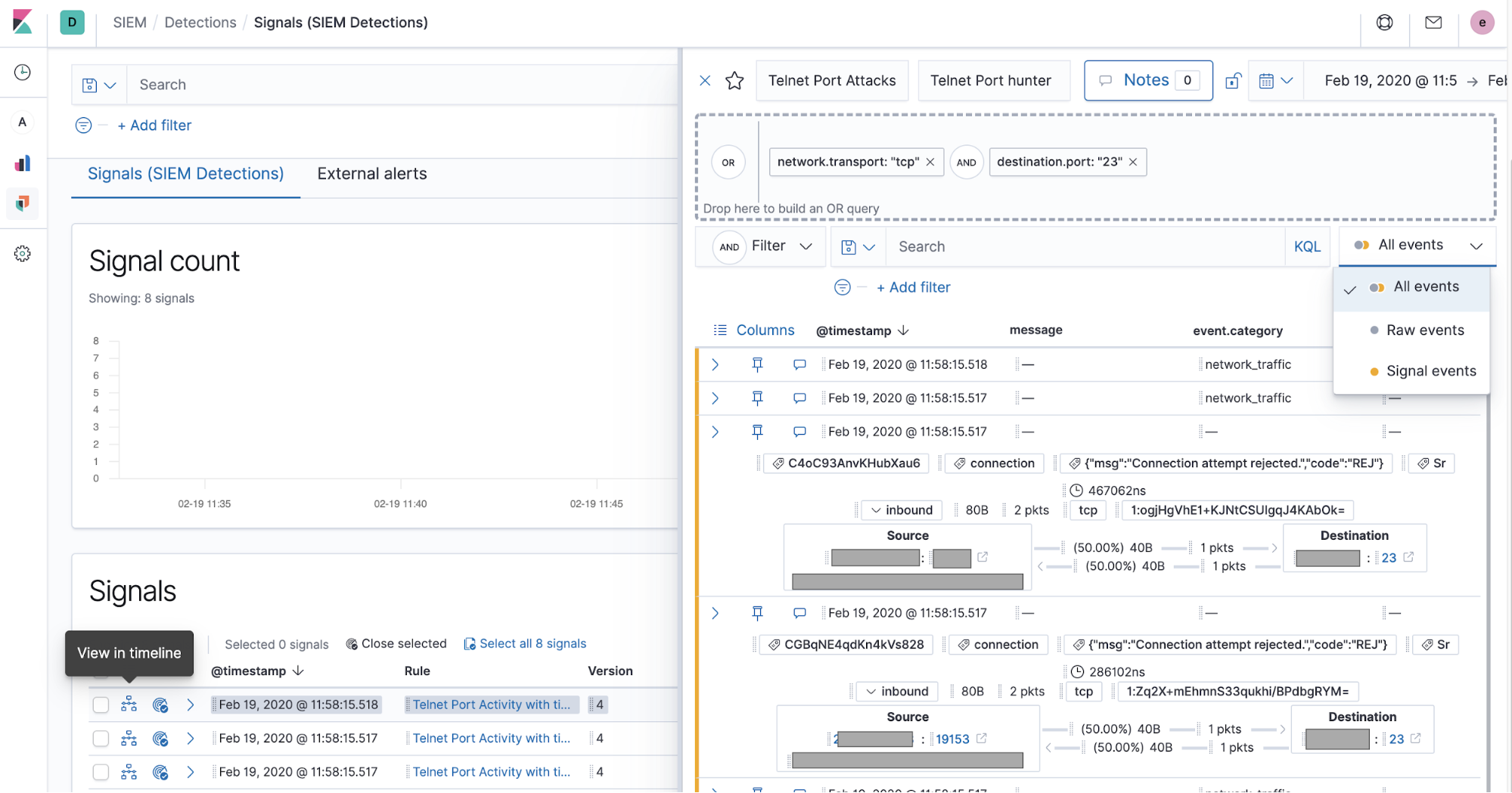

Sử dụng timelines để phân tích và theo dõi sự kiện

Khi một luật kích hoạt và tạo ra cảnh báo, công việc tiếp theo của nhà phân tích là điều tra. Timelines là công cụ hoàn hảo cho việc này.

- Bắt đầu một timeline: Bạn có thể tạo một timeline mới từ đầu hoặc trực tiếp từ một cảnh báo. Khi xem chi tiết một cảnh báo, thường sẽ có nút “Investigate in timeline”. Nhấp vào đó sẽ tự động tạo một timeline mới và thêm sự kiện cảnh báo vào đó.

- Thao tác với timelines: Giao diện timeline rất mạnh mẽ.

- Thêm dữ liệu: Bạn có thể kéo thả các trường dữ liệu (ví dụ:

source.ip,user.name) từ một sự kiện vào timeline để lọc và chỉ hiển thị các sự kiện có liên quan đến trường đó. - Mở rộng truy vấn: Bạn có thể thêm các truy vấn KQL khác vào cùng một timeline để xem xét các sự kiện từ nhiều góc độ. Ví dụ, sau khi thấy một địa chỉ IP đáng ngờ, bạn có thể thêm một truy vấn để xem tất cả lưu lượng mạng (network traffic) đến và đi từ IP đó trong cùng khoảng thời gian.

- Ghi chú và ghim sự kiện: Bạn có thể thêm ghi chú vào timeline để ghi lại quá trình phân tích của mình và ghim (pin) các sự kiện quan trọng để chúng luôn nổi bật.

- Thêm dữ liệu: Bạn có thể kéo thả các trường dữ liệu (ví dụ:

Sử dụng timelines hiệu quả giúp bạn xâu chuỗi các sự kiện rời rạc thành một câu chuyện tấn công mạch lạc. Bạn có thể dễ dàng xác định điểm xâm nhập ban đầu, các bước di chuyển của kẻ tấn công trong mạng, và dữ liệu nào đã bị ảnh hưởng, từ đó đưa ra phương án đối phó chính xác.

Common Issues/Troubleshooting

Ngay cả với những công cụ mạnh mẽ như SIEM, quá trình triển khai và vận hành không phải lúc nào cũng suôn sẻ. Dưới đây là một số vấn đề thường gặp khi làm việc với luật và timelines, cùng với cách khắc phục chúng.

Luật không kích hoạt hoặc báo sai sự kiện

Đây là một trong những thách thức lớn nhất trong việc quản lý SIEM: làm sao để luật đủ nhạy để phát hiện mối đe dọa thật (True Positive) nhưng không quá ồn ào với các cảnh báo sai (False Positive).

- Vấn đề: Luật không kích hoạt (False Negative)

- Nguyên nhân phổ biến:

- Sai cú pháp truy vấn: Một lỗi nhỏ trong câu lệnh KQL cũng có thể khiến luật không bao giờ khớp với dữ liệu.

- Sai Index Pattern: Luật đang tìm kiếm dữ liệu ở sai “kho” (index).

- Dữ liệu chưa được thu thập: Log chứa sự kiện cần phát hiện chưa được gửi về SIEM.

- Lịch chạy không phù hợp: Luật chạy quá thưa, bỏ lỡ các sự kiện diễn ra trong khoảng thời gian ngắn.

- Cách khắc phục:

- Kiểm tra truy vấn: Sao chép câu truy vấn của luật và chạy thử trong mục “Discover” của Kibana để xem nó có trả về kết quả mong muốn hay không.

- Xác minh Index Pattern: Đảm bảo rằng index pattern trong cấu hình luật khớp với nơi dữ liệu của bạn đang được lưu trữ.

- Kiểm tra nguồn log: Đảm bảo agent thu thập log (ví dụ: Filebeat, Winlogbeat) đang hoạt động và gửi dữ liệu về đúng cách.

- Điều chỉnh lịch chạy: Cân nhắc giảm khoảng thời gian giữa các lần chạy luật đối với các mối đe dọa cần phát hiện nhanh.

- Nguyên nhân phổ biến:

- Vấn đề: Luật báo sai sự kiện (False Positive)

- Nguyên nhân phổ biến:

- Luật quá chung chung: Điều kiện của luật quá rộng, khớp cả với các hoạt động bình thường của hệ thống.

- Ngưỡng quá thấp: Một luật ngưỡng có thể bị kích hoạt bởi các hoạt động hàng ngày nếu ngưỡng đặt ra quá nhạy.

- Cách khắc phục:

- Thêm điều kiện loại trừ: Tinh chỉnh câu truy vấn để loại trừ các trường hợp đã biết là hoạt động bình thường. Ví dụ:

process.name: "powershell.exe" and not user.name: "admin_script_runner". - Tăng ngưỡng: Theo dõi và điều chỉnh ngưỡng dựa trên mức độ hoạt động cơ bản (baseline) của hệ thống.

- Thêm điều kiện loại trừ: Tinh chỉnh câu truy vấn để loại trừ các trường hợp đã biết là hoạt động bình thường. Ví dụ:

- Nguyên nhân phổ biến:

Khó khăn trong việc quản lý timelines và phân tích dữ liệu

Timelines là công cụ điều tra mạnh mẽ, nhưng nó cũng có thể trở nên quá tải nếu không được sử dụng đúng cách.

- Vấn đề: Quá tải thông tin: Kéo quá nhiều dữ liệu vào một timeline khiến việc tìm kiếm thông tin quan trọng trở nên khó khăn, giống như mò kim đáy bể.

- Giải pháp:

- Bắt đầu với phạm vi hẹp: Luôn bắt đầu điều tra với một khoảng thời gian hẹp xung quanh thời điểm xảy ra cảnh báo.

- Sử dụng bộ lọc mạnh mẽ: Tận dụng tối đa khả năng lọc của KQL. Thay vì chỉ kéo một trường

source.ip, hãy sử dụng các bộ lọc cụ thể hơn nhưsource.ip: "1.2.3.4" and destination.port: 445. - Tạo các timeline riêng biệt: Nếu cuộc điều tra mở rộng ra nhiều hướng, hãy tạo các timeline riêng cho từng hướng để giữ cho không gian làm việc gọn gàng.

- Vấn đề: Truy vấn chậm, giao diện phản hồi kém: Khi làm việc với lượng lớn dữ liệu, các truy vấn trong timeline có thể trở nên rất chậm.

- Giải pháp:

- Tối ưu hóa truy vấn: Tránh sử dụng các truy vấn có ký tự đại diện ở đầu (ví dụ:

*some_term). - Tận dụng các trường đã được lập chỉ mục (indexed fields): Các truy vấn trên các trường này sẽ nhanh hơn đáng kể.

- Thu hẹp khoảng thời gian: Đây là cách đơn giản và hiệu quả nhất để cải thiện hiệu suất.

- Tối ưu hóa truy vấn: Tránh sử dụng các truy vấn có ký tự đại diện ở đầu (ví dụ:

Việc gỡ lỗi và tinh chỉnh là một phần không thể thiếu trong vòng đời của một hệ thống SIEM. Bằng cách kiên nhẫn xử lý các vấn đề này, bạn sẽ xây dựng được một hệ thống giám sát ngày càng chính xác và hiệu quả.

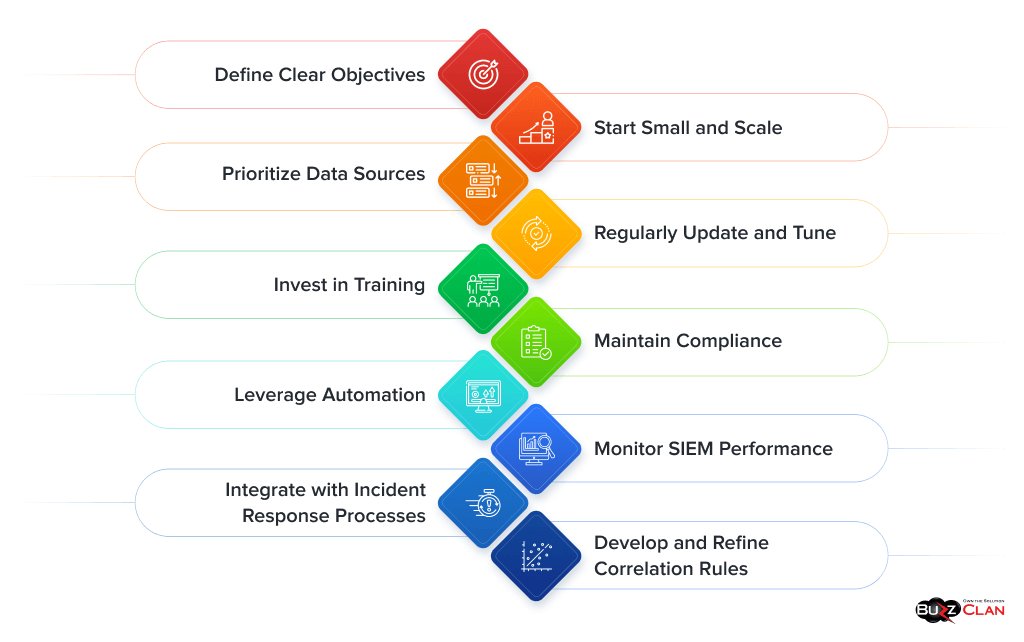

Best Practices

Để khai thác tối đa sức mạnh của luật và timelines trong SIEM, việc tuân thủ các nguyên tắc và thực tiễn tốt nhất là vô cùng quan trọng. Dưới đây là những lời khuyên từ các chuyên gia giúp bạn xây dựng một hệ thống giám sát an ninh mạng vững chắc và hiệu quả.

1. Lập kế hoạch thiết lập luật rõ ràng, đúng ưu tiên rủi ro

Đừng cố gắng kích hoạt tất cả các luật có sẵn cùng một lúc. Thay vào đó, hãy bắt đầu bằng việc xác định những rủi ro lớn nhất đối với tổ chức của bạn. Bạn có lo lắng về ransomware, rò rỉ dữ liệu, hay các cuộc tấn công lừa đảo? Hãy tập trung xây dựng các luật để phát hiện các dấu hiệu liên quan đến những mối đe dọa đó trước. Sử dụng các framework như MITRE ATT&CK để định hướng và đảm bảo bạn bao phủ được các kỹ thuật tấn công phổ biến.

2. Thường xuyên cập nhật và review luật theo môi trường mới

Môi trường công nghệ và các mối đe dọa luôn thay đổi. Một bộ luật hiệu quả hôm nay có thể trở nên lỗi thời vào ngày mai. Hãy đặt lịch trình định kỳ (ví dụ: hàng quý) để xem xét lại hiệu suất của các luật hiện có. Phân tích các cảnh báo mà chúng tạo ra: luật nào gây ra nhiều cảnh báo sai nhất? Luật nào chưa bao giờ được kích hoạt? Dựa vào đó, hãy tinh chỉnh, vô hiệu hóa hoặc tạo mới các luật cho phù hợp.

3. Kết hợp sử dụng timelines để truy vết mối đe dọa hiệu quả

Xem các cảnh báo từ luật không phải là điểm kết thúc, mà là điểm khởi đầu của một cuộc điều tra. Hãy xây dựng một quy trình làm việc (workflow) rõ ràng, trong đó mỗi cảnh báo quan trọng đều được chuyển sang timelines để phân tích sâu hơn. Huấn luyện đội ngũ của bạn sử dụng timelines để xâu chuỗi các bằng chứng, tìm kiếm nguyên nhân gốc rễ và xác định toàn bộ phạm vi của sự cố.

4. Tránh tạo quá nhiều luật trùng lặp gây nghẽn hệ thống

Khi nhiều người cùng quản lý hệ thống, việc tạo ra các luật có logic tương tự nhau rất dễ xảy ra. Điều này không chỉ gây ra các cảnh báo trùng lặp khó quản lý mà còn tiêu tốn tài nguyên xử lý của hệ thống một cách không cần thiết. Trước khi tạo một luật mới, hãy kiểm tra kỹ xem đã có luật nào khác thực hiện chức năng tương tự hay chưa. Duy trì một tài liệu quản lý các luật để mọi người trong nhóm đều nắm rõ.

5. Luôn kiểm tra và test luật trên môi trường thử nghiệm trước khi áp dụng thực tế

Đây là một nguyên tắc vàng. Việc triển khai một luật mới, chưa được kiểm tra vào môi trường sản xuất có thể gây ra một “cơn bão” cảnh báo sai, làm tê liệt đội ngũ an ninh. Hãy sử dụng dữ liệu lịch sử hoặc một môi trường staging để chạy thử luật mới. Điều này cho phép bạn xem trước các cảnh báo mà nó sẽ tạo ra, từ đó tinh chỉnh các điều kiện để đạt độ chính xác cao nhất trước khi chính thức đưa vào hoạt động.

Bằng cách áp dụng những thực tiễn tốt nhất này, bạn không chỉ tối ưu hóa hiệu suất của công cụ SIEM mà còn xây dựng một quy trình giám sát an ninh chủ động, thông minh và bền vững.

Conclusion

Tóm lại, việc tạo ra các luật phát hiện và sử dụng timelines để điều tra là hai trụ cột chính tạo nên sức mạnh của bất kỳ hệ thống SIEM hiện đại nào. Chúng không chỉ là những tính năng kỹ thuật mà còn là những công cụ chiến lược, giúp chuyển đổi hoạt động an ninh mạng từ thế bị động phản ứng sang chủ động phòng thủ. Việc xây dựng một bộ luật thông minh, phù hợp với bối cảnh của tổ chức, cho phép chúng ta tự động hóa việc sàng lọc hàng triệu sự kiện để phát hiện những mối đe dọa tiềm ẩn. Đồng thời, timelines cung cấp một không gian làm việc mạnh mẽ để các nhà phân tích kết nối các dấu vết, tái hiện lại chuỗi tấn công và đưa ra những quyết định ứng phó kịp thời và chính xác.

Chúng tôi khuyến khích bạn áp dụng ngay những hướng dẫn và thực tiễn tốt nhất đã được chia sẻ trong bài viết này. Hãy bắt đầu bằng việc xem xét các rủi ro lớn nhất của hệ thống và tạo ra những luật đầu tiên để giải quyết chúng. Đừng ngần ngại thử ngay tính năng tạo luật và timelines trong ứng dụng SIEM của bạn để từng bước tăng cường lá chắn bảo vệ cho toàn bộ hạ tầng kỹ thuật. Đây là một hành trình liên tục cải tiến, và mỗi bước đi nhỏ hôm nay sẽ góp phần tạo nên một hệ thống an toàn hơn trong tương lai. Để tiến xa hơn, hãy bắt đầu tìm hiểu về các kỹ thuật phân tích nâng cao với ngôn ngữ truy vấn KQL hoặc khám phá sức mạnh của trí tuệ nhân tạo thông qua các tính năng Machine Learning được tích hợp sẵn trong Elastic SIEM.