Trong thế giới lập trình và an ninh mạng, có những lỗ hổng bảo mật kinh điển vẫn luôn tồn tại dai dẳng, và lỗi tràn bộ đệm (buffer overflow) chính là một trong số đó. Mặc dù đã được biết đến từ hàng thập kỷ, nó vẫn là nguyên nhân gốc rễ của vô số sự cố phần mềm và các lỗ hổng bảo mật nghiêm trọng. Lỗi này không chỉ làm chương trình bị treo hoặc hoạt động sai, mà còn mở ra cánh cửa cho kẻ tấn công thực thi mã độc, chiếm đoạt quyền kiểm soát hệ thống và đánh cắp dữ liệu nhạy cảm. Hiểu rõ bản chất, nguyên nhân và hậu quả của lỗi tràn bộ đệm là bước đầu tiên và quan trọng nhất để xây dựng những ứng dụng an toàn và ổn định. Bài viết này sẽ cung cấp một cái nhìn toàn diện, từ định nghĩa cơ bản, các loại phổ biến, cho đến những phương pháp phát hiện, ngăn chặn và các ví dụ thực tiễn, giúp bạn trang bị kiến thức cần thiết để đối phó hiệu quả với mối đe dọa này.

Định nghĩa lỗi tràn bộ đệm

Lỗi tràn bộ đệm là gì?

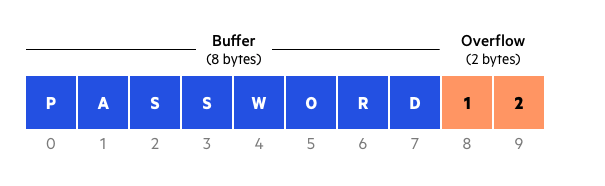

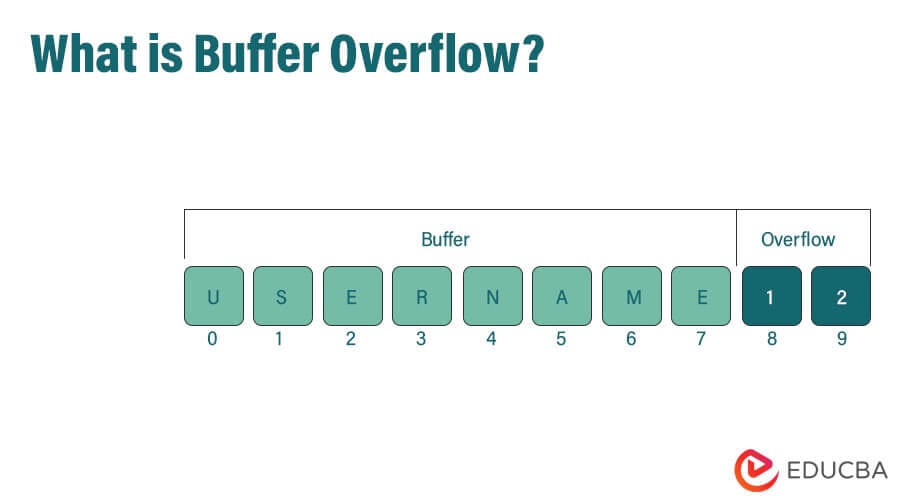

Lỗi tràn bộ đệm, hay buffer overflow, là một hiện tượng xảy ra trong lập trình khi một chương trình cố gắng ghi dữ liệu vào một vùng nhớ đệm (buffer) vượt quá dung lượng mà nó được cấp phát. Hãy tưởng tượng bạn có một chiếc hộp chỉ chứa được 5 quả táo, nhưng bạn lại cố nhét vào đó 7 quả. Hai quả táo thừa sẽ tràn ra ngoài, có thể làm hỏng những thứ xung quanh. Trong máy tính, bộ đệm là một khu vực bộ nhớ có kích thước cố định, được dùng để lưu trữ tạm thời dữ liệu trong khi nó đang được di chuyển từ nơi này đến nơi khác. Khi dữ liệu được ghi vào vượt quá ranh giới của bộ đệm, nó sẽ ghi đè lên các vùng nhớ liền kề. Những vùng nhớ này có thể chứa các dữ liệu quan trọng khác, các biến của chương trình, hoặc thậm chí là các chỉ dẫn điều khiển luồng thực thi của chương trình. Hậu quả của việc ghi đè này rất khó lường, từ việc chương trình gặp lỗi và dừng đột ngột cho đến việc tạo ra lỗ hổng bảo mật nghiêm trọng mà tin tặc có thể khai thác.

Các loại lỗi tràn bộ đệm phổ biến

Lỗi tràn bộ đệm có thể xảy ra ở nhiều vùng nhớ khác nhau, nhưng hai loại phổ biến và nguy hiểm nhất là tràn bộ đệm stack và tràn bộ đệm heap. Việc hiểu rõ sự khác biệt giữa chúng giúp chúng ta xác định đúng phương pháp phòng chống.

Tràn bộ đệm stack (Stack overflow)

Stack là một vùng nhớ được sử dụng để lưu trữ các biến cục bộ, tham số của hàm và địa chỉ trả về sau khi một hàm thực thi xong. Dữ liệu trên stack được tổ chức theo cấu trúc “vào sau, ra trước” (LIFO). Khi một hàm được gọi, một “khung stack” (stack frame) mới sẽ được tạo ra để chứa thông tin của hàm đó. Lỗi tràn bộ đệm stack xảy ra khi một bộ đệm nằm trên stack bị ghi dữ liệu vượt quá kích thước. Do địa chỉ trả về của hàm thường được lưu ngay cạnh các biến cục bộ trên stack, việc ghi đè này có thể thay đổi địa chỉ trả về. Kẻ tấn công có thể lợi dụng điều này để trỏ địa chỉ trả về đến một đoạn mã độc hại do chúng chèn vào, từ đó chiếm quyền điều khiển chương trình. Đây là kỹ thuật tấn công kinh điển và cực kỳ nguy hiểm.

Tràn bộ đệm heap (Heap overflow)

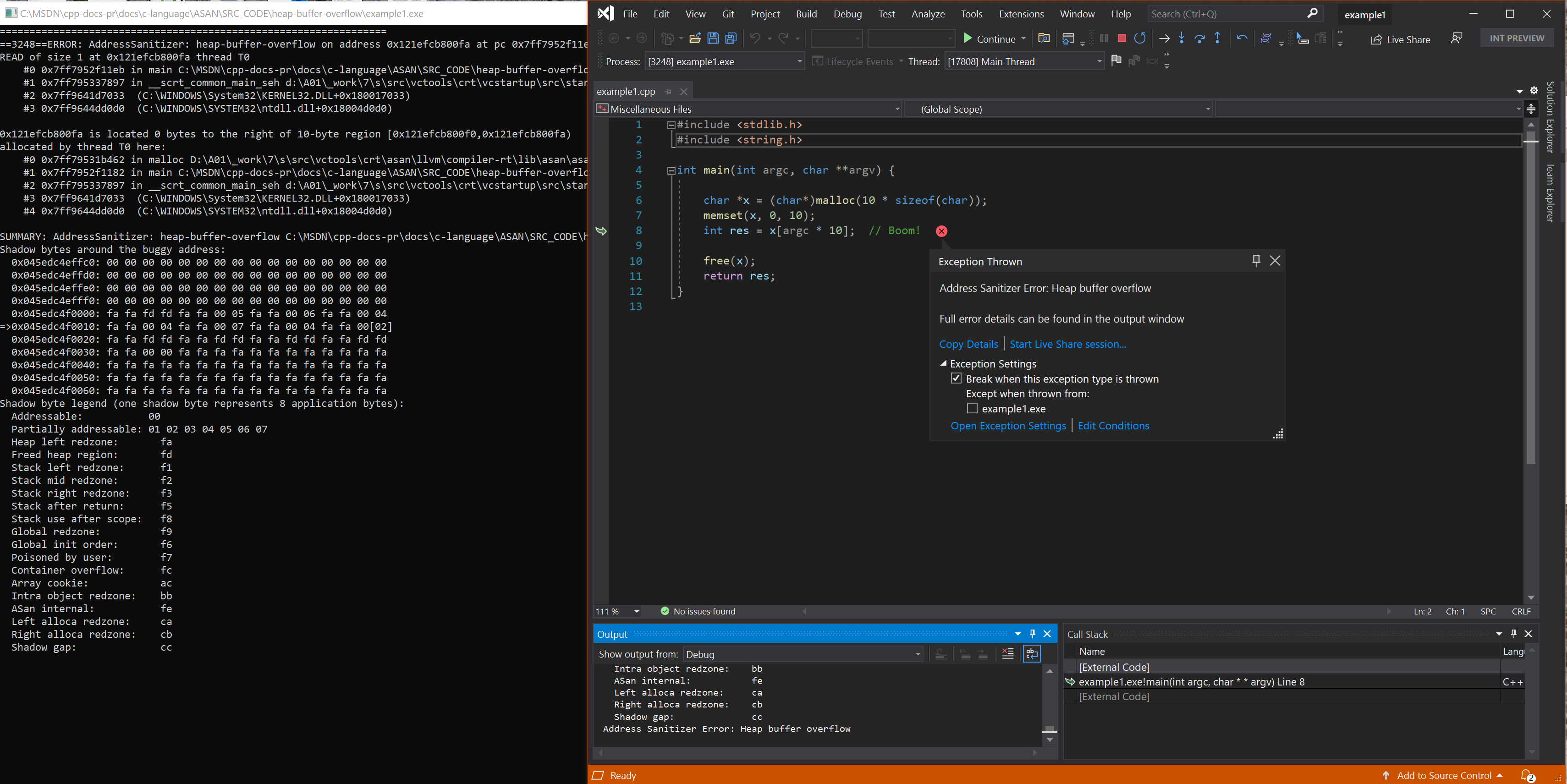

Heap là một vùng nhớ được sử dụng cho việc cấp phát bộ nhớ động, tức là bộ nhớ được cấp phát trong quá trình chương trình đang chạy. Không giống như stack, dữ liệu trên heap không được tổ chức một cách tuần tự. Lỗi tràn bộ đệm heap xảy ra khi một khối bộ nhớ được cấp phát động trên heap bị ghi tràn. Việc khai thác lỗi này thường phức tạp hơn so với trên stack, nhưng không kém phần nguy hiểm. Kẻ tấn công có thể ghi đè lên các cấu trúc dữ liệu quản lý heap (metadata), dẫn đến việc chương trình thực thi mã độc khi thực hiện các thao tác cấp phát hoặc giải phóng bộ nhớ tiếp theo.

So sánh cơ bản

Điểm khác biệt chính nằm ở vị trí xảy ra và kỹ thuật khai thác. Tràn bộ đệm stack thường dễ khai thác hơn vì cấu trúc của stack có tính dự đoán cao và mục tiêu tấn công (địa chỉ trả về) thường ở rất gần vùng đệm bị tràn. Ngược lại, tràn bộ đệm heap đòi hỏi kỹ thuật phức tạp hơn để có thể kiểm soát được luồng thực thi của chương trình, nhưng lại có thể tấn công vào nhiều mục tiêu đa dạng hơn.

Nguyên nhân gây ra lỗi tràn bộ đệm

Lỗi tràn bộ đệm không tự nhiên sinh ra; chúng là kết quả trực tiếp của các sai sót trong quá trình lập trình và quản lý bộ nhớ. Hiểu rõ các nguyên nhân cốt lõi này là chìa khóa để viết mã nguồn an toàn hơn.

Lỗi lập trình và kiểm tra dữ liệu đầu vào không đầy đủ

Đây là nguyên nhân phổ biến nhất. Lỗi xảy ra khi lập trình viên tin tưởng một cách mù quáng vào dữ liệu đầu vào từ người dùng hoặc từ các nguồn bên ngoài khác mà không kiểm tra kích thước của nó. Nhiều hàm xử lý chuỗi và dữ liệu trong các ngôn ngữ lập trình cấp thấp như C/C++ vốn không tự động kiểm tra ranh giới của bộ đệm. Ví dụ, các hàm như strcpy(), strcat(), sprintf(), và gets() cực kỳ nguy hiểm. Hàm gets() là một ví dụ điển hình; nó đọc dữ liệu từ đầu vào chuẩn cho đến khi gặp ký tự xuống dòng mà không quan tâm đến kích thước của bộ đệm đích. Nếu người dùng nhập vào một chuỗi dài hơn dung lượng của bộ đệm, lỗi tràn bộ đệm sẽ xảy ra ngay lập tức. Việc không xác thực và giới hạn độ dài dữ liệu đầu vào chính là mở một con đường thẳng cho các cuộc tấn công.

Vấn đề trong quản lý bộ nhớ

Quản lý bộ nhớ thủ công trong các ngôn ngữ như C/C++ mang lại hiệu năng cao nhưng cũng tiềm ẩn nhiều rủi ro. Các lỗi liên quan đến con trỏ và cấp phát bộ nhớ là mảnh đất màu mỡ cho buffer overflow.

Một lỗi phổ biến là tính toán sai kích thước bộ nhớ cần cấp phát. Lập trình viên có thể tính thiếu một vài byte, ví dụ như quên cộng thêm byte cho ký tự kết thúc chuỗi (\0), dẫn đến việc ghi dữ liệu vượt ra ngoài vùng đệm đã cấp phát.

Một nguyên nhân khác là lỗi số học số nguyên (integer overflow). Ví dụ, khi tính toán kích thước bộ nhớ cần cấp phát, một phép nhân có thể tạo ra kết quả lớn hơn khả năng lưu trữ của kiểu dữ liệu số nguyên. Kết quả này sẽ bị “tràn” và quay về một giá trị rất nhỏ, dẫn đến việc cấp phát một vùng nhớ nhỏ hơn nhiều so với yêu cầu. Khi chương trình cố gắng sao chép lượng dữ liệu lớn ban đầu vào vùng nhớ quá nhỏ này, lỗi tràn bộ đệm sẽ xảy ra. Sử dụng con trỏ không hợp lệ, chẳng hạn như con trỏ đã được giải phóng (dangling pointers), cũng có thể dẫn đến việc ghi dữ liệu vào những vùng nhớ không mong muốn, gây ra các hành vi không xác định, bao gồm cả tràn bộ đệm.

Hậu quả của lỗi tràn bộ đệm

Hậu quả của lỗi tràn bộ đệm có thể từ rất nhỏ, khó nhận thấy, cho đến cực kỳ nghiêm trọng, ảnh hưởng đến cả tính ổn định của chương trình và an ninh của toàn bộ hệ thống.

Ảnh hưởng tới chương trình

Ở mức độ cơ bản nhất, lỗi tràn bộ đệm gây ra sự bất ổn cho chương trình. Khi dữ liệu tràn ra và ghi đè lên các biến hoặc dữ liệu quan trọng khác, chương trình có thể bắt đầu hoạt động một cách kỳ lạ và không thể đoán trước. Kết quả tính toán có thể bị sai, các quyết định logic trong chương trình có thể đi chệch hướng, dẫn đến các lỗi khó gỡ.

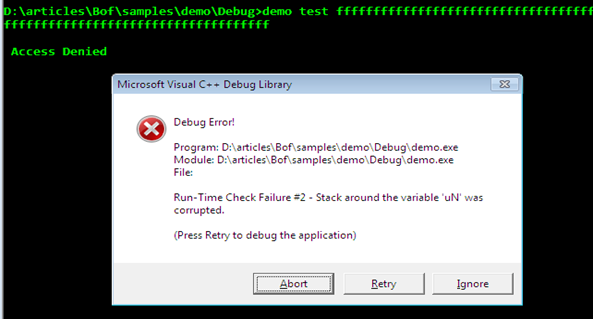

Trong trường hợp xấu hơn, dữ liệu tràn có thể phá hủy các thông tin quan trọng trên stack, chẳng hạn như con trỏ khung stack (stack frame pointer) hoặc địa chỉ trả về của một hàm. Khi hàm kết thúc và cố gắng quay trở lại, nó sẽ nhảy đến một địa chỉ không hợp lệ trong bộ nhớ. Điều này thường dẫn đến lỗi vi phạm truy cập bộ nhớ (segmentation fault) và làm cho chương trình bị sập ngay lập tức. Việc chương trình bị sập đột ngột không chỉ gây ra trải nghiệm tồi tệ cho người dùng mà còn có thể dẫn đến mất mát dữ liệu chưa được lưu.

Rủi ro bảo mật

Đây là hậu quả nguy hiểm nhất của lỗi tràn bộ đệm. Kẻ tấn công không xem đây là một lỗi đơn thuần mà là một cơ hội vàng để chiếm quyền kiểm soát hệ thống. Bằng cách chế tạo cẩn thận dữ liệu đầu vào, kẻ tấn công có thể ghi đè lên địa chỉ trả về của một hàm trên stack. Thay vì trỏ về vị trí ban đầu trong chương trình, địa chỉ này sẽ được thay đổi để trỏ đến một đoạn mã độc hại (shellcode) mà kẻ tấn công đã chèn vào bộ nhớ trước đó, thường là ngay trong chính dữ liệu đầu vào gây tràn.

Khi hàm kết thúc, thay vì quay lại luồng thực thi bình thường, bộ xử lý sẽ nhảy đến và thực thi đoạn mã độc này. Đoạn mã này có thể làm bất cứ điều gì, từ việc mở một cửa hậu (backdoor là gì) cho phép truy cập từ xa, nâng cao đặc quyền của kẻ tấn công lên mức quản trị viên, cho đến việc cài đặt mã độc tống tiền (ransomware là gì) hoặc đánh cắp thông tin nhạy cảm.

Một ví dụ kinh điển là sâu Morris (Morris Worm) vào năm 1988, một trong những sâu máy tính đầu tiên lây lan trên Internet, đã khai thác lỗi tràn bộ đệm trong dịch vụ fingerd trên các hệ thống Unix. Gần đây hơn, nhiều lỗ hổng nghiêm trọng trong các phần mềm phổ biến như trình duyệt web, hệ điều hành, và máy chủ web cũng bắt nguồn từ lỗi tràn bộ đệm. Chúng cho phép kẻ tấn công thực thi mã từ xa và chiếm toàn quyền kiểm soát thiết bị của nạn nhân chỉ bằng cách gửi một yêu cầu hoặc một tập tin được chế tạo đặc biệt.

Các phương pháp phát hiện lỗi tràn bộ đệm

Phát hiện sớm lỗi tràn bộ đệm trong chu kỳ phát triển phần mềm là cực kỳ quan trọng để giảm thiểu rủi ro và chi phí sửa chữa. Có nhiều phương pháp khác nhau, từ tự động đến thủ công, để tìm ra các lỗ hổng tiềm ẩn này.

Công cụ kiểm thử tự động

Các công cụ tự động đóng vai trò thiết yếu trong việc quét mã nguồn và ứng dụng ở quy mô lớn để tìm ra các điểm yếu.

Phân tích mã nguồn tĩnh (Static Source Code Analysis – SAST): Các công cụ SAST phân tích mã nguồn của chương trình mà không cần phải thực thi nó. Chúng hoạt động như một người kiểm tra mã tự động, rà soát từng dòng lệnh để tìm kiếm các mẫu mã nguy hiểm, chẳng hạn như việc sử dụng các hàm không an toàn (gets, strcpy), các phép toán con trỏ có thể gây tràn, hoặc việc thiếu kiểm tra giới hạn dữ liệu đầu vào. Các công cụ phổ biến bao gồm SonarQube, Checkmarx, và Fortify. Chúng giúp phát hiện lỗi sớm ngay từ giai đoạn viết mã.

Thử nghiệm mờ (Fuzzing): Fuzzing là một kỹ thuật kiểm thử động, trong đó chương trình được cung cấp một lượng lớn dữ liệu đầu vào ngẫu nhiên, dị dạng hoặc không hợp lệ (gọi là “fuzz”) với mục tiêu làm cho nó gặp sự cố. Bằng cách theo dõi các sự cố, chẳng hạn như lỗi vi phạm truy cập bộ nhớ, các nhà phát triển có thể xác định được các vị trí trong mã nguồn có khả năng chứa lỗi tràn bộ đệm. Các công cụ fuzzing như American Fuzzy Lop (AFL) và libFuzzer rất hiệu quả trong việc phát hiện các lỗ hổng mà con người có thể bỏ sót.

Kỹ thuật kiểm tra thủ công và debug

Mặc dù các công cụ tự động rất mạnh mẽ, việc kiểm tra thủ công và gỡ lỗi (debugging) vẫn không thể thiếu, đặc biệt là đối với các lỗi phức tạp.

Đánh giá mã nguồn (Code Review): Việc các lập trình viên khác trong nhóm xem xét mã nguồn của nhau là một cách hiệu quả để phát hiện các lỗi logic và các vấn đề tiềm ẩn. Một đôi mắt mới có thể dễ dàng phát hiện ra những sai sót mà tác giả ban đầu đã bỏ qua, chẳng hạn như việc tính toán sai kích thước bộ đệm.

Sử dụng trình gỡ lỗi (Debugger): Các trình gỡ lỗi như GDB (GNU Debugger) hoặc trình gỡ lỗi tích hợp trong các IDE (như Visual Studio) là công cụ vô giá. Lập trình viên có thể chạy chương trình từng bước một, đặt các điểm dừng (breakpoints) tại các vị trí quan trọng, và theo dõi giá trị của các biến cũng như trạng thái của bộ nhớ (stack và heap) trong thời gian thực. Bằng cách quan sát bộ nhớ ngay trước và sau khi một hàm xử lý dữ liệu đầu vào, họ có thể xác định chính xác liệu có xảy ra tràn bộ đệm hay không và tại sao. Kỹ thuật này đòi hỏi sự kiên nhẫn và kiến thức sâu về cách chương trình tương tác với bộ nhớ, nhưng nó mang lại sự chính xác cao nhất.

Các biện pháp ngăn chặn và phòng tránh lỗi tràn bộ đệm

Cách tốt nhất để đối phó với lỗi tràn bộ đệm là ngăn chặn chúng ngay từ đầu. Điều này có thể đạt được thông qua sự kết hợp giữa việc áp dụng các thói quen lập trình an toàn và tận dụng các cơ chế bảo vệ được tích hợp sẵn trong hệ điều hành và trình biên dịch hiện đại.

Lập trình an toàn

Nền tảng của việc phòng chống lỗi tràn bộ đệm nằm ở chính cách chúng ta viết mã.

Kiểm tra kỹ dữ liệu đầu vào: Đây là quy tắc vàng. Không bao giờ tin tưởng dữ liệu từ bên ngoài. Mọi dữ liệu đầu vào, dù đến từ người dùng, một tệp tin, hay một kết nối mạng, đều phải được kiểm tra và xác thực cẩn thận. Luôn kiểm tra kích thước của dữ liệu để đảm bảo nó không vượt quá dung lượng của bộ đệm đích trước khi thực hiện bất kỳ thao tác sao chép nào.

Sử dụng các hàm và thư viện an toàn: Thay vì sử dụng các hàm C/C++ nguy hiểm như strcpy(), strcat(), gets(), hãy chuyển sang các phiên bản an toàn hơn như strncpy(), strncat(), fgets(). Các hàm này yêu cầu bạn chỉ định rõ kích thước tối đa của bộ đệm đích, giúp ngăn chặn việc ghi dữ liệu vượt quá giới hạn. Các thư viện chuỗi hiện đại trong nhiều ngôn ngữ cũng cung cấp các lớp đối tượng tự động quản lý bộ nhớ, giúp loại bỏ hoàn toàn nguy cơ này.

Sử dụng ngôn ngữ lập trình an toàn hơn: Các ngôn ngữ lập trình hiện đại như Java, C#, Python, và Rust được thiết kế với tính năng an toàn bộ nhớ (memory safety). Chúng tự động quản lý bộ nhớ và thực hiện kiểm tra ranh giới, làm cho lỗi tràn bộ đệm gần như không thể xảy ra. Nếu dự án cho phép, việc lựa chọn một ngôn ngữ an toàn bộ nhớ là một trong những cách hiệu quả nhất để phòng chống loại lỗi này.

Ứng dụng cơ chế bảo vệ bộ nhớ

Các hệ điều hành và trình biên dịch ngày nay cung cấp nhiều lớp bảo vệ mạnh mẽ để giảm thiểu tác động của lỗi tràn bộ đệm, ngay cả khi chúng tồn tại trong mã nguồn.

Stack Canaries: Đây là một cơ chế bảo vệ do trình biên dịch cung cấp. Một giá trị ngẫu nhiên, gọi là “canary” (chim hoàng yến, lấy cảm hứng từ việc thợ mỏ dùng chim hoàng yến để phát hiện khí độc), được đặt trên stack ngay trước địa chỉ trả về của hàm. Trước khi hàm quay trở lại, chương trình sẽ kiểm tra xem giá trị canary này có còn nguyên vẹn hay không. Nếu một cuộc tấn công tràn bộ đệm đã xảy ra và ghi đè lên stack, giá trị canary cũng sẽ bị thay đổi. Khi phát hiện sự thay đổi này, chương trình sẽ dừng lại ngay lập tức thay vì nhảy đến địa chỉ độc hại.

ASLR (Address Space Layout Randomization): ASLR là một kỹ thuật bảo mật của hệ điều hành. Nó sắp xếp ngẫu nhiên vị trí của các vùng nhớ quan trọng của một tiến trình, bao gồm stack, heap, và các thư viện. Điều này làm cho kẻ tấn công không thể đoán trước được địa chỉ của các đoạn mã hay dữ liệu mà chúng muốn nhắm tới. Nếu không biết địa chỉ chính xác của đoạn mã độc đã chèn vào, kẻ tấn công không thể thay đổi địa chỉ trả về để trỏ tới đó, làm cho việc khai thác lỗi tràn bộ đệm trở nên khó khăn hơn rất nhiều.

DEP (Data Execution Prevention) / NX (No-eXecute) Bit: Đây là một tính năng bảo vệ ở cấp độ phần cứng và hệ điều hành. Nó cho phép đánh dấu các vùng bộ nhớ nhất định (như stack và heap) là “không thể thực thi”. Điều này có nghĩa là ngay cả khi kẻ tấn công thành công trong việc chèn mã độc vào các vùng này và chuyển hướng luồng thực thi đến đó, bộ xử lý sẽ từ chối thực thi đoạn mã đó và gây ra lỗi. DEP ngăn chặn hiệu quả hình thức tấn công phổ biến nhất liên quan đến tràn bộ đệm.

Ứng dụng thực tiễn và ví dụ minh họa

Lỗi tràn bộ đệm không chỉ là một khái niệm lý thuyết; nó đã gây ra những sự cố bảo mật tốn kém và có ảnh hưởng sâu rộng trong thế giới thực. Phân tích các ví dụ này giúp chúng ta hiểu rõ hơn về mức độ nguy hiểm và tầm quan trọng của các biện pháp phòng chống.

Một trong những ví dụ nổi tiếng nhất là lỗ hổng “Stack Clash” được phát hiện trong nhiều hệ điều hành dựa trên Linux và BSD. Lỗ hổng này cho phép một chương trình độc hại làm cho vùng nhớ stack phát triển và “xung đột” (clash) với một vùng nhớ khác, chẳng hạn như heap. Bằng cách khai thác sự xung đột này, kẻ tấn công có thể ghi đè lên dữ liệu trên heap từ stack, hoặc ngược lại, bỏ qua các cơ chế bảo vệ như Stack Canaries và ASLR để thực thi mã độc với quyền hạn cao hơn. Các nhà phát triển hệ điều hành đã phải tung ra các bản vá để tăng khoảng cách bảo vệ (guard page) giữa stack và các vùng nhớ khác, ngăn chặn chúng phát triển quá gần nhau.

Một ví dụ khác là lỗ hổng trong thư viện xử lý hình ảnh ImageMagick, được đặt tên là “ImageTragick”. Một số chức năng xử lý tệp hình ảnh không kiểm tra đúng cách dữ liệu đầu vào, dẫn đến lỗi tràn bộ đệm heap. Kẻ tấn công có thể tạo ra một tệp hình ảnh độc hại. Khi một máy chủ web hoặc ứng dụng sử dụng ImageMagick để xử lý tệp ảnh này (ví dụ như khi người dùng tải lên avatar), lỗi tràn bộ đệm sẽ được kích hoạt, cho phép kẻ tấn công thực thi mã từ xa trên máy chủ. Vụ việc này cho thấy rằng lỗi tràn bộ đệm có thể ẩn náu ở bất cứ đâu, ngay cả trong các thư viện của bên thứ ba mà chúng ta tin tưởng. Biện pháp bảo mật trong trường hợp này là cập nhật ngay lập tức thư viện lên phiên bản đã được vá lỗi và cấu hình các chính sách bảo mật để hạn chế các định dạng tệp và hoạt động nguy hiểm. Những ví dụ này nhấn mạnh rằng ngay cả khi có các biện pháp bảo vệ hiện đại, sự cảnh giác và cập nhật phần mềm thường xuyên vẫn là yếu tố sống còn.

Các vấn đề thường gặp và cách xử lý

Mặc dù đã có nhiều kiến thức và công cụ để đối phó với lỗi tràn bộ đệm, các nhà phát triển và tổ chức vẫn phải đối mặt với một số thách thức cố hữu trong quá trình phát hiện và khắc phục chúng.

Lỗi phát hiện muộn trong giai đoạn phát triển

Một trong những vấn đề lớn nhất là lỗi tràn bộ đệm thường được phát hiện rất muộn trong chu kỳ phát triển phần mềm, đôi khi chỉ sau khi sản phẩm đã được phát hành. Lý do là các lỗi này có thể không biểu hiện rõ ràng trong quá trình kiểm thử thông thường. Chúng chỉ được kích hoạt bởi các điều kiện đầu vào rất cụ thể mà kẻ tấn công cố tình tạo ra. Việc phát hiện lỗi càng muộn, chi phí để sửa chữa càng cao. Nó không chỉ đòi hỏi thời gian và nỗ lực của đội ngũ phát triển để tìm ra và vá lỗi, mà còn có thể yêu cầu thu hồi sản phẩm, phát hành các bản cập nhật khẩn cấp, và gây tổn hại đến uy tín của thương hiệu. Để xử lý vấn đề này, các tổ chức cần tích hợp các công cụ phân tích mã tĩnh (SAST) và kiểm thử mờ (fuzzing) vào quy trình Tích hợp liên tục/Triển khai liên tục (CI/CD). Bằng cách tự động hóa việc kiểm tra bảo mật ở mỗi giai đoạn, các lỗi có thể được phát hiện và khắc phục sớm hơn nhiều.

Khó khăn trong việc vá lỗi và cập nhật phần mềm

Ngay cả khi một lỗ hổng tràn bộ đệm đã được tìm ra và có bản vá, việc triển khai bản vá đó đến tất cả người dùng cuối lại là một thách thức khác. Đối với phần mềm máy tính cá nhân, người dùng có thể trì hoãn hoặc bỏ qua việc cập nhật. Đối với các hệ thống nhúng, thiết bị IoT, hoặc các hệ thống công nghiệp (ICS), việc cập nhật có thể cực kỳ phức tạp, đòi hỏi phải dừng hoạt động và có sự can thiệp của kỹ thuật viên. Trong khoảng thời gian từ khi lỗ hổng được công bố đến khi hệ thống được vá, nó vẫn hoàn toàn mở cho các cuộc tấn công. Để giải quyết vấn đề này, các nhà phát triển cần thiết kế hệ thống với khả năng cập nhật tự động hoặc ít nhất là đơn giản hóa quy trình cập nhật. Ngoài ra, việc áp dụng các biện pháp phòng thủ theo chiều sâu, chẳng hạn như phân đoạn mạng và giới hạn quyền truy cập, có thể giúp giảm thiểu thiệt hại ngay cả khi một thành phần trong hệ thống chưa được vá lỗi kịp thời.

Các thực hành tốt trong phòng chống lỗi tràn bộ đệm

Để xây dựng một hệ thống phòng thủ vững chắc chống lại lỗi tràn bộ đệm, việc tuân thủ một tập hợp các thực hành tốt nhất là điều cần thiết. Đây là những nguyên tắc đã được chứng minh giúp giảm thiểu đáng kể rủi ro.

Lời khuyên kiểm tra dữ liệu đầu vào nghiêm ngặt.

Đây là tuyến phòng thủ đầu tiên và quan trọng nhất. Hãy áp dụng nguyên tắc “không bao giờ tin tưởng đầu vào”. Luôn xác thực, làm sạch (sanitize) và kiểm tra giới hạn độ dài của mọi dữ liệu nhận được từ các nguồn không đáng tin cậy. Thiết lập một danh sách trắng (whitelist) các ký tự và định dạng hợp lệ thay vì cố gắng lọc bỏ các nội dung xấu (blacklist).

Sử dụng công cụ và thư viện an toàn.

Ưu tiên sử dụng các ngôn ngữ lập trình có tính năng an toàn bộ nhớ. Nếu bắt buộc phải sử dụng C/C++, hãy tận dụng các trình biên dịch hiện đại và bật tất cả các cờ cảnh báo (-Wall, -Wextra) và các tính năng bảo vệ như Stack Canaries, ASLR, và DEP. Sử dụng các hàm xử lý chuỗi và bộ nhớ an toàn (strncpy thay cho strcpy). Tận dụng các thư viện đã được kiểm chứng và kiểm tra kỹ lưỡng thay vì tự viết các hàm xử lý phức tạp từ đầu.

Thường xuyên cập nhật và bảo trì phần mềm.

Lỗ hổng bảo mật được phát hiện mỗi ngày trong cả hệ điều hành lẫn các thư viện của bên thứ ba. Thiết lập một quy trình quản lý bản vá mạnh mẽ để đảm bảo rằng tất cả các thành phần của hệ thống luôn được cập nhật lên phiên bản mới nhất. Theo dõi các cơ sở dữ liệu lỗ hổng như CVE (Common Vulnerabilities and Exposures) để nhận biết các mối đe dọa mới liên quan đến phần mềm bạn đang sử dụng.

Không sử dụng các hàm nguy hiểm mà không kiểm soát.

Tạo ra một danh sách các hàm C/C++ được coi là không an toàn (ví dụ: gets, strcpy, strcat, sprintf, scanf) và cấm hoặc hạn chế tối đa việc sử dụng chúng trong dự án. Thực hiện các buổi đánh giá mã nguồn (code review) thường xuyên để đảm bảo các quy tắc này được tuân thủ. Nếu bắt buộc phải sử dụng một hàm có khả năng gây tràn, hãy đảm bảo rằng mọi biện pháp kiểm tra kích thước và giới hạn đã được thực hiện một cách cẩn thận xung quanh lời gọi hàm đó.

Kết luận

Lỗi tràn bộ đệm là một trong những lỗ hổng bảo mật lâu đời và nguy hiểm nhất trong lịch sử ngành công nghiệp phần mềm. Mặc dù các công nghệ và ngôn ngữ lập trình đã tiến bộ vượt bậc, gốc rễ của vấn đề vẫn nằm ở việc quản lý bộ nhớ không cẩn thận và thiếu kiểm soát dữ liệu đầu vào. Hậu quả của nó không chỉ dừng lại ở việc làm sập chương trình mà còn mở đường cho các cuộc tấn công tinh vi, cho phép kẻ xấu chiếm quyền kiểm soát hệ thống và gây ra những thiệt hại khôn lường.

Việc hiểu và quản lý hiệu quả lỗi tràn bộ đệm không còn là lựa chọn, mà là yêu cầu bắt buộc đối với mọi lập trình viên và chuyên gia bảo mật. Bằng cách áp dụng các thói quen lập trình an toàn, tận dụng các công cụ phân tích tự động, và triển khai các cơ chế bảo vệ bộ nhớ hiện đại như ASLR và Stack Canaries, chúng ta có thể xây dựng nên những lớp phòng thủ vững chắc. Chúng tôi khuyến khích các nhà phát triển không ngừng học hỏi, luôn cập nhật kiến thức về các kỹ thuật tấn công mới và các biện pháp phòng chống tương ứng. Hãy coi an toàn bộ nhớ là một phần không thể thiếu trong chất lượng mã nguồn, bởi một ứng dụng an toàn chính là nền tảng cho một hệ thống đáng tin cậy. Để hỗ trợ quá trình này, hãy tìm hiểu thêm các tài liệu từ OWASP và sử dụng các công cụ phân tích mã nguồn để chủ động bảo vệ sản phẩm của mình.