Trong thế giới quản trị hệ thống Linux, việc giám sát và phân tích lưu lượng mạng là một kỹ năng không thể thiếu. Nó giống như việc một bác sĩ cần phải đọc được biểu đồ điện tâm đồ để chẩn đoán sức khỏe của bệnh nhân. Khi mạng chậm, kết nối chập chờn, hoặc xuất hiện những hành vi bất thường, bạn cần một công cụ đủ mạnh mẽ để “nhìn” vào bên trong các luồng dữ liệu. Tuy nhiên, việc phân tích hàng ngàn gói tin truyền đi mỗi giây có thể trở nên vô cùng phức tạp và khó khăn nếu không có công cụ phù hợp. Đây chính là lúc tcpdump tỏa sáng. Tcpdump là một công cụ dòng lệnh mạnh mẽ, linh hoạt, cho phép bạn bắt và phân tích chi tiết từng gói tin mạng. Bài viết này sẽ là kim chỉ nam toàn diện, hướng dẫn bạn từ những khái niệm cơ bản nhất về tcpdump, cách cài đặt, sử dụng các lệnh cơ bản đến việc áp dụng các kỹ thuật nâng cao để xử lý sự cố mạng một cách chuyên nghiệp.

Giới thiệu về tcpdump

Trong quản trị hệ thống và mạng, khả năng giám sát lưu lượng mạng là một trong những yếu tố cốt lõi quyết định sự ổn định và an toàn của toàn bộ hạ tầng. Mọi hoạt động, từ truy cập website, gửi email, đến kết nối cơ sở dữ liệu, đều tạo ra các luồng dữ liệu di chuyển qua lại. Khi có sự cố xảy ra, ví dụ như ứng dụng bị chậm một cách khó hiểu hoặc kết nối tới máy chủ đột ngột bị mất, việc tìm ra nguyên nhân gốc rễ trở thành một thách thức lớn. Bạn sẽ đối mặt với câu hỏi: vấn đề nằm ở ứng dụng, ở máy chủ, hay ở chính hệ thống mạng?

Đây là lúc các quản trị viên thường cảm thấy bối rối. Việc thiếu một công cụ cho phép “soi” vào bên trong các gói tin khiến việc chẩn đoán trở nên mò mẫm và mất thời gian. Để giải quyết vấn đề này, tcpdump là gì đã ra đời như một giải pháp cứu cánh. Nó là một công cụ dòng lệnh kinh điển và mạnh mẽ, hoạt động như một chiếc kính hiển vi kỹ thuật số, cho phép bạn bắt, xem và phân tích từng gói tin đi qua giao diện mạng của máy chủ.

Bài viết này sẽ đưa bạn vào hành trình khám phá tcpdump một cách toàn diện. Chúng ta sẽ bắt đầu bằng việc định nghĩa tcpdump là gì và vai trò của nó. Tiếp theo, bạn sẽ được hướng dẫn chi tiết cách cài đặt trên các hệ điều hành Linux phổ biến. Phần trọng tâm sẽ đi sâu vào cách sử dụng các lệnh từ cơ bản đến nâng cao, kèm theo các ví dụ thực tế. Cuối cùng, bài viết sẽ chỉ ra cách áp dụng tcpdump để phân tích và xử lý sự cố mạng, cùng những lưu ý quan trọng để sử dụng công cụ này một cách hiệu quả và an toàn nhất.

Tcpdump là gì và vai trò trong quản trị mạng Linux

Để sử dụng thành thạo một công cụ, trước hết chúng ta cần hiểu rõ bản chất và mục đích của nó. Tcpdump không chỉ là một lệnh đơn thuần, mà là một công cụ phân tích mạng vô cùng giá trị đối với bất kỳ quản trị viên Linux nào.

Định nghĩa tcpdump

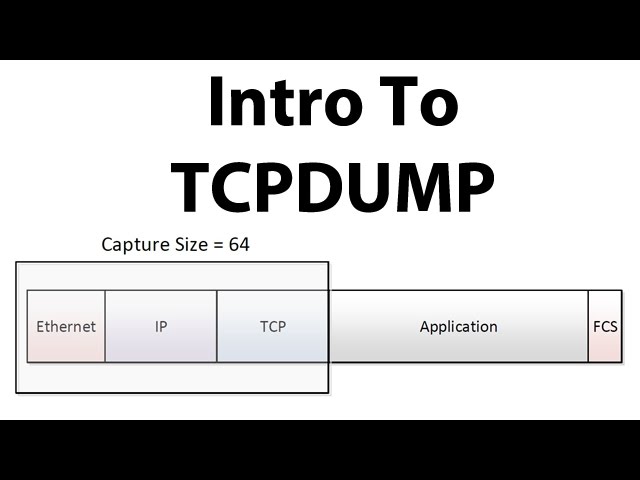

Tcpdump là một tiện ích dòng lệnh miễn phí, mã nguồn mở, được sử dụng để bắt và phân tích các gói tin mạng (packet sniffing). Tên gọi “tcpdump” có thể được hiểu là “dump” (kết xuất/in ra) nội dung của các gói tin theo giao thức TCP/IP. Tuy nhiên, chức năng của nó không chỉ giới hạn ở TCP mà còn hỗ trợ đầy đủ các giao thức phổ biến khác như UDP, ICMP, ARP, và nhiều hơn nữa.

Mục đích chính của tcpdump là cung cấp một cái nhìn chi tiết, ở mức độ thấp về lưu lượng mạng đang đi vào và đi ra khỏi một máy chủ. Nó lắng nghe trên một giao diện mạng cụ thể (ví dụ: eth0, enp0s3) và hiển thị thông tin về các gói tin bắt được theo thời gian thực hoặc lưu chúng vào một tệp tin để phân tích sau. Điều này biến nó thành một công cụ không thể thiếu để gỡ lỗi các vấn đề về mạng và ứng dụng.

Vai trò của tcpdump trong quản trị mạng

Trong công việc hàng ngày của một quản trị viên, tcpdump đóng nhiều vai trò quan trọng, giúp hệ thống vận hành trơn tru và an toàn.

Giám sát lưu lượng mạng:

Vai trò cơ bản nhất của tcpdump là giám sát. Bạn có thể nhanh chóng xem những loại traffic nào đang chạy trên mạng của mình. Ví dụ, bạn có thể kiểm tra xem có lưu lượng DNS là gì bất thường nào không, hoặc một máy chủ cụ thể đang giao tiếp với những địa chỉ IP nào. Việc này giúp bạn có một bức tranh tổng quan về hoạt động mạng tại một thời điểm nhất định.

Phân tích hành vi gói tin:

Tcpdump cho phép bạn đi sâu vào chi tiết của từng gói tin. Bạn có thể xem địa chỉ IP nguồn và đích, cổng nguồn và đích, các cờ (flags) trong TCP header (như SYN, ACK, FIN, RST), kích thước gói tin, và thậm chí cả một phần nội dung dữ liệu (payload). Việc phân tích này cực kỳ hữu ích khi bạn cần hiểu rõ cách một ứng dụng giao tiếp qua mạng hoặc để xác minh xem các quy tắc tường lửa có hoạt động đúng như mong đợi hay không.

Hỗ trợ phát hiện và xử lý sự cố mạng:

Đây là vai trò giá trị nhất của tcpdump. Khi một kết nối thất bại, tcpdump có thể cho bạn biết chính xác điều gì đã xảy ra. Ví dụ, bạn có thể thấy một gói tin SYN được gửi đi để bắt đầu kết nối, nhưng không bao giờ nhận được gói tin SYN-ACK trả lời. Điều này chỉ ra rằng yêu cầu kết nối có thể đã bị chặn bởi tường lửa hoặc dịch vụ ở phía máy chủ đích không hoạt động. Bằng cách phân tích các gói tin, bạn có thể nhanh chóng khoanh vùng và xác định nguyên nhân của sự cố, từ đó tiết kiệm hàng giờ đồng hồ tìm kiếm vô ích.

Cách cài đặt tcpdump trên hệ thống Linux

Tcpdump là một công cụ rất phổ biến và thường được cài đặt sẵn trên nhiều bản phân phối Linux. Tuy nhiên, nếu hệ thống của bạn chưa có, việc cài đặt nó cực kỳ đơn giản và nhanh chóng.

Cài đặt trên các bản phân phối phổ biến

Hầu hết các bản phân phối Linux đều cung cấp tcpdump trong kho phần mềm (repository) chính thức của họ. Bạn chỉ cần sử dụng trình quản lý gói tin của hệ thống để cài đặt.

Đối với Ubuntu/Debian và các bản phân phối dựa trên Debian:

Bạn có thể sử dụng lệnh apt-get hoặc apt. Hãy mở terminal và chạy lệnh sau với quyền quản trị (sử dụng sudo):

sudo apt-get update

sudo apt-get install tcpdumpLệnh đầu tiên cập nhật danh sách các gói tin và lệnh thứ hai sẽ tiến hành cài đặt tcpdump.

Đối với CentOS/RHEL (Red Hat Enterprise Linux) và các bản phân phối dựa trên Red Hat:

Bạn sẽ sử dụng trình quản lý gói tin yum hoặc dnf (trên các phiên bản mới hơn).

sudo yum install tcpdumpHoặc trên các phiên bản CentOS/RHEL mới hơn:

sudo dnf install tcpdumpQuá trình cài đặt thường chỉ mất vài giây vì tcpdump là một công cụ rất nhỏ gọn.

Kiểm tra phiên bản và quyền sử dụng

Sau khi cài đặt xong, bạn nên kiểm tra lại để chắc chắn rằng tcpdump đã được cài đặt thành công và sẵn sàng để sử dụng. Bạn có thể kiểm tra phiên bản bằng lệnh sau:

tcpdump --versionLệnh này sẽ hiển thị thông tin phiên bản của tcpdump cùng với phiên bản của thư viện libpcap mà nó sử dụng để bắt gói tin.

Một lưu ý cực kỳ quan trọng là tcpdump cần quyền truy cập cấp thấp vào các giao diện mạng của hệ thống. Vì lý do bảo mật, chỉ người dùng root (quản trị viên cao nhất) mới có quyền này. Do đó, khi chạy bất kỳ lệnh tcpdump nào, bạn luôn phải sử dụng sudo ở phía trước.

Ví dụ: sudo tcpdump -i eth0

Nếu bạn chạy tcpdump mà không có sudo, bạn sẽ nhận được một thông báo lỗi tương tự như “You don’t have permission to capture on that device” hoặc “Operation not permitted”. Việc sử dụng sudo đảm bảo rằng tcpdump có đủ quyền hạn để lắng nghe và bắt các gói tin trên giao diện mạng mà bạn chỉ định.

Hướng dẫn lệnh cơ bản sử dụng tcpdump

Sau khi đã cài đặt thành công, hãy cùng khám phá cách sử dụng tcpdump thông qua các lệnh cơ bản. Đây là những nền tảng vững chắc giúp bạn bắt đầu hành trình phân tích lưu lượng mạng của mình.

Các lệnh bắt gói tin cơ bản

Để bắt đầu, lệnh đơn giản nhất bạn có thể chạy là:

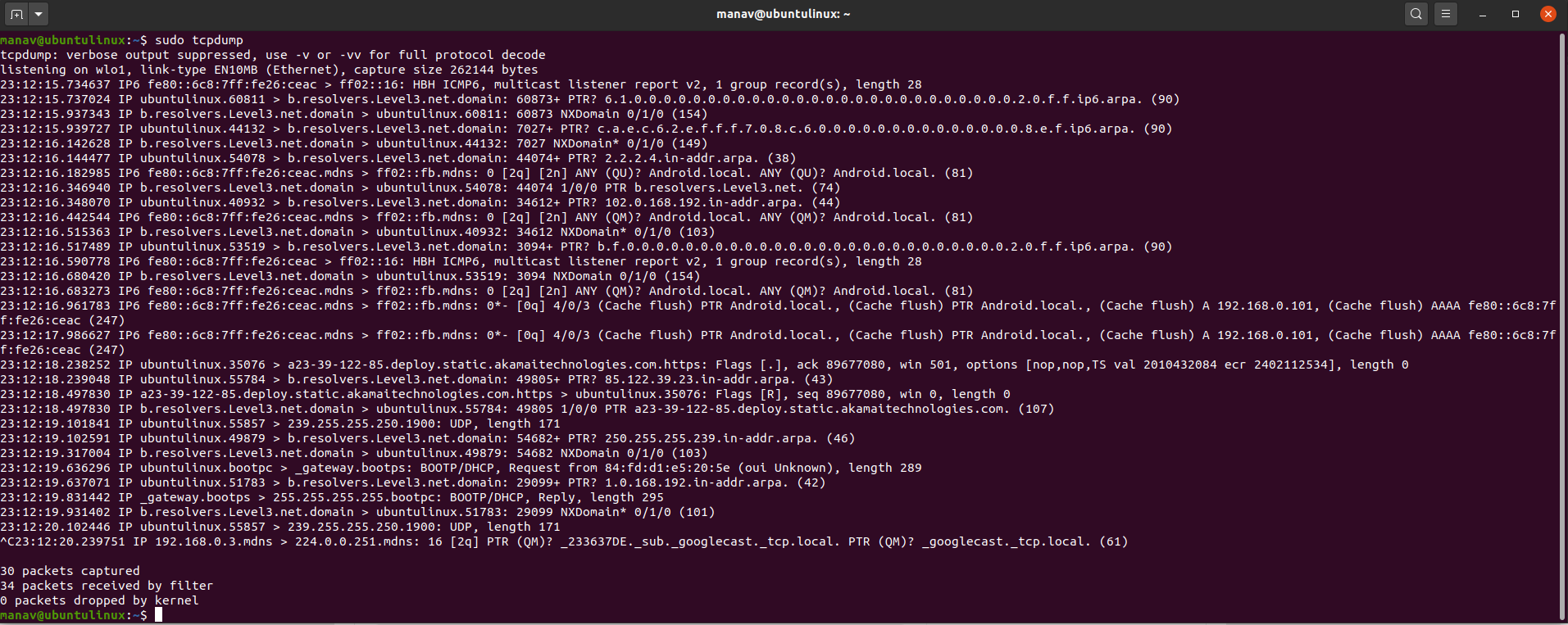

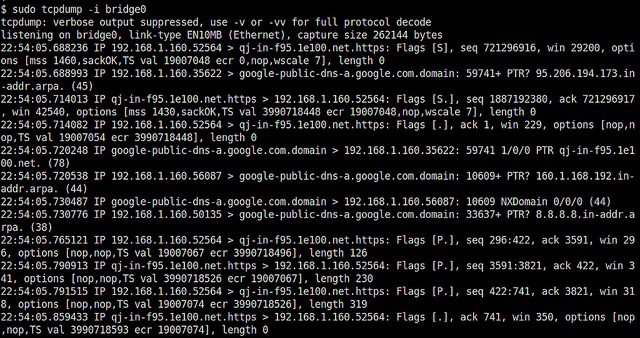

sudo tcpdumpKhi chạy lệnh này, tcpdump sẽ tự động chọn một giao diện mạng mặc định (thường là giao diện có lưu lượng truy cập đầu tiên nó tìm thấy) và bắt đầu hiển thị tất cả các gói tin đi qua nó. Tuy nhiên, kết quả sẽ rất nhiều và khó đọc. Do đó, chúng ta cần thêm các tùy chọn để kiểm soát đầu ra.

Bắt gói tin trên một interface cụ thể:

Để chỉ định giao diện mạng bạn muốn giám sát, hãy sử dụng tùy chọn -i (interface). Ví dụ, để bắt gói tin trên giao diện eth0:

sudo tcpdump -i eth0Bạn có thể tìm tên các giao diện mạng trên hệ thống của mình bằng lệnh ip addr hoặc ifconfig.

Lọc gói tin theo giao thức:

Thông thường, bạn chỉ quan tâm đến một loại giao thức cụ thể. Tcpdump cho phép bạn dễ dàng lọc theo giao thức như tcp, udp, hoặc icmp.

- Để chỉ bắt các gói tin TCP:

sudo tcpdump -i eth0 tcp - Để chỉ bắt các gói tin UDP:

sudo tcpdump -i eth0 udp - Để chỉ bắt các gói tin ICMP (ví dụ như lệnh ping):

sudo tcpdump -i eth0 icmp

Những bộ lọc đơn giản này giúp giảm đáng kể nhiễu và cho phép bạn tập trung vào đúng loại lưu lượng mình cần phân tích.

Phân tích dữ liệu thu thập

Khi tcpdump bắt được gói tin, nó sẽ hiển thị thông tin theo một định dạng chuẩn. Việc hiểu rõ định dạng này là chìa khóa để phân tích dữ liệu hiệu quả.

Hiểu các thông số hiển thị:

Một dòng output của tcpdump thường có dạng như sau:

14:25:01.123456 IP 192.168.1.10.22 > 192.168.1.100.54321: Flags [P.], seq 1:52, ack 1, win 229, length 52Hãy cùng phân tích các thành phần chính:

14:25:01.123456: Dấu thời gian (timestamp) gói tin được bắt.IP: Giao thức lớp mạng (ở đây là Internet Protocol).192.168.1.10.22: Địa chỉ IP nguồn và cổng nguồn (ở đây là cổng 22 – SSH).>: Hướng di chuyển của gói tin.192.168.1.100.54321: Địa chỉ IP đích và cổng đích.Flags [P.]: Các cờ TCP.Plà Push,.là ACK. Các cờ phổ biến khác bao gồmS(SYN),F(FIN),R(RST).seq,ack,win,length: Các thông số kỹ thuật của giao thức TCP, bao gồm số thứ tự, số xác nhận, kích thước cửa sổ và độ dài dữ liệu.

Lưu trữ và xem lại file bắt gói tin:

Việc phân tích lưu lượng mạng theo thời gian thực đôi khi không khả thi. Tcpdump cho phép bạn lưu lại toàn bộ phiên bắt gói tin vào một tệp tin để phân tích sau này bằng tùy chọn -w (write).

sudo tcpdump -i eth0 -w capture_file.pcapLệnh này sẽ bắt gói tin trên eth0 và lưu chúng vào tệp capture_file.pcap. Định dạng .pcap (Packet Capture) là một định dạng chuẩn và có thể được đọc bởi nhiều công cụ phân tích mạng khác, bao gồm cả Wireshark là gì.

Để đọc lại nội dung của tệp .pcap bằng chính tcpdump, bạn sử dụng tùy chọn -r (read):

tcpdump -r capture_file.pcapĐiều này cực kỳ hữu ích khi bạn cần thu thập dữ liệu trên một máy chủ từ xa và sau đó phân tích nó trên máy tính cá nhân của mình.

Ví dụ nâng cao về sử dụng tcpdump để giám sát lưu lượng mạng

Khi đã nắm vững các lệnh cơ bản, bạn có thể kết hợp chúng để tạo ra các bộ lọc phức tạp hơn, giúp khoanh vùng chính xác lưu lượng mạng cần điều tra. Tcpdump cung cấp một cú pháp lọc mạnh mẽ và khả năng kết hợp với các công cụ khác để tự động hóa và phân tích sâu hơn.

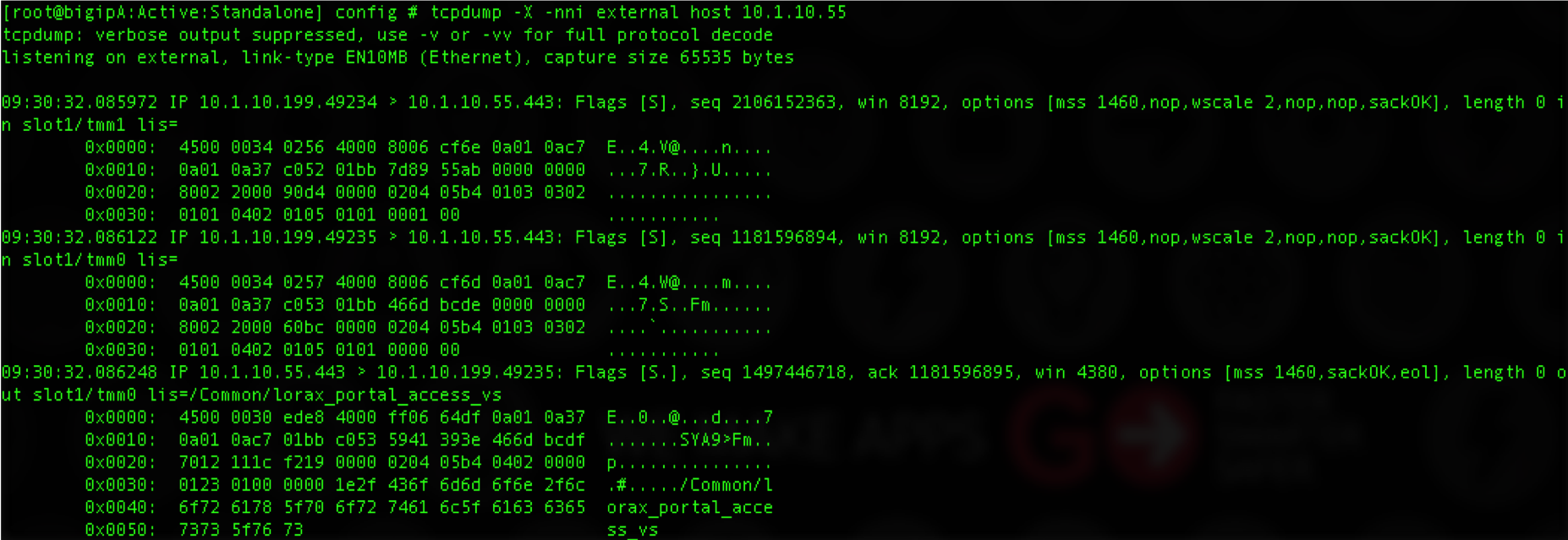

Lọc theo địa chỉ IP, port và giao thức phức tạp

Bạn có thể sử dụng các từ khóa như host, net, port, src (source), và dst (destination) cùng với các toán tử logic and, or, not để xây dựng các biểu thức lọc tinh vi.

Ví dụ về các cú pháp lọc nâng cao:

- Bắt tất cả gói tin đến hoặc đi từ một địa chỉ IP cụ thể:

sudo tcpdump -i eth0 host 192.168.1.50 - Chỉ bắt gói tin có nguồn từ một địa chỉ IP:

sudo tcpdump -i eth0 src host 192.168.1.50 - Bắt các gói tin liên quan đến một cổng cụ thể (ví dụ: HTTP port 80):

sudo tcpdump -i eth0 port 80 - Kết hợp các bộ lọc: Bắt gói tin TCP từ địa chỉ

192.168.1.50và đi đến cổng 443 (HTTPS) trên máy chủ đích.sudo tcpdump -i eth0 'tcp and src host 192.168.1.50 and dst port 443' - Lọc theo một dải mạng (network range):

sudo tcpdump -i eth0 net 192.168.1.0/24

Sử dụng tcpdump kết hợp với các công cụ khác

Sức mạnh thực sự của tcpdump được phát huy khi bạn kết hợp nó với các công cụ dòng lệnh khác của Linux hoặc các phần mềm phân tích chuyên dụng.

Phân tích kết quả bằng Wireshark:

Wireshark là một công cụ phân tích gói tin có giao diện đồ họa (GUI) rất mạnh mẽ. Trong khi tcpdump rất tuyệt vời để thu thập dữ liệu trên các máy chủ không có giao diện đồ họa, Wireshark lại mang đến một trải nghiệm phân tích trực quan và chi tiết hơn.

Quy trình làm việc phổ biến là:

1. Sử dụng tcpdump trên máy chủ để bắt và lưu lưu lượng mạng vào một tệp .pcap.sudo tcpdump -i any -w traffic.pcap host 10.0.2.15

2. Sao chép tệp traffic.pcap về máy tính cá nhân của bạn.

3. Mở tệp traffic.pcap bằng Wireshark để xem, lọc, và phân tích các luồng giao tiếp một cách trực quan. Wireshark có thể tái tạo lại các phiên TCP, hiển thị đồ thị, và giải mã hàng trăm giao thức khác nhau.

Kết hợp tcpdump và grep, awk cho tự động hóa:

Bạn có thể sử dụng pipe (|) để chuyển đầu ra của tcpdump sang các công cụ xử lý văn bản khác như grep hoặc awk. Điều này rất hữu ích để nhanh chóng tìm kiếm thông tin cụ thể hoặc tự động hóa các tác vụ giám sát.

- Sử dụng

grepđể tìm một chuỗi cụ thể trong payload của gói tin:

Thêm tùy chọn-Avào tcpdump để in ra nội dung gói tin dưới dạng ASCII. Sau đó, dùnggrepđể lọc. Ví dụ: tìm các yêu cầu HTTP GET.sudo tcpdump -i eth0 -A port 80 | grep 'GET /' - Sử dụng

awkđể trích xuất thông tin:

Giả sử bạn chỉ muốn xem danh sách các địa chỉ IP nguồn đang giao tiếp với máy chủ của mình.sudo tcpdump -i eth0 -n | awk '{print $3}' | cut -d'.' -f1-4 | sort | uniq -c

Lệnh này sẽ:

1. -n: Không phân giải tên miền, giúp lệnh chạy nhanh hơn.

2. awk '{print $3}': In ra cột thứ ba (chứa IP nguồn và cổng).

3. cut -d'.' -f1-4: Cắt để chỉ lấy phần địa chỉ IP.

4. sort | uniq -c: Sắp xếp và đếm số lần xuất hiện của mỗi IP.

Sự kết hợp này biến tcpdump từ một công cụ giám sát đơn thuần thành một phần của một kịch bản tự động hóa mạnh mẽ.

Phân tích và xử lý sự cố mạng dựa trên tcpdump

Lý thuyết là vậy, nhưng làm thế nào để áp dụng tcpdump vào thực tế để giải quyết các sự cố mạng? Khả năng “đọc vị” đầu ra của tcpdump sẽ giúp bạn nhanh chóng chẩn đoán các vấn đề phổ biến.

Phát hiện các vấn đề phổ biến từ dữ liệu tcpdump

Dưới đây là một số kịch bản sự cố thường gặp và dấu hiệu nhận biết của chúng trong kết quả của tcpdump.

Trễ mạng (Network Latency):

– Vấn đề: Ứng dụng phản hồi chậm, người dùng phàn nàn về độ trễ.

– Dấu hiệu trong tcpdump: Quan sát dấu thời gian (timestamp). Bạn sẽ thấy một khoảng thời gian dài bất thường giữa một gói tin yêu cầu (ví dụ: một truy vấn HTTP GET) và gói tin phản hồi tương ứng (ví dụ: HTTP 200 OK). Nếu độ trễ này lớn (vài trăm mili giây đến vài giây), đó là dấu hiệu rõ ràng của trễ mạng hoặc trễ xử lý ở phía máy chủ.

Mất gói (Packet Loss):

– Vấn đề: Kết nối không ổn định, tải file thất bại, cuộc gọi VoIP bị gián đoạn.

– Dấu hiệu trong tcpdump: Tìm kiếm các gói tin “retransmission” (truyền lại). Khi một gói tin bị mất trên đường đi, giao thức TCP sẽ cố gắng gửi lại nó sau một khoảng thời gian. Nếu bạn thấy rất nhiều gói tin được đánh dấu là (retransmission) từ cùng một máy chủ, đó là dấu hiệu của việc mất gói đang xảy ra trên đường truyền. Một dấu hiệu khác là các gói tin Duplicate ACK, cho thấy phía nhận đang báo hiệu rằng nó chưa nhận được gói tin mong đợi.

Lỗi giao thức và kết nối:

– Vấn đề: Không thể kết nối đến một dịch vụ (ví dụ: SSH, web server, database).

– Dấu hiệu trong tcpdump:

- Bị tường lửa chặn: Bạn chạy tcpdump và thấy máy khách gửi đi một gói tin

SYN(yêu cầu bắt đầu kết nối), nhưng không bao giờ có gói tinSYN, ACKnào trả về từ máy chủ. Điều này thường có nghĩa là tường lửa ở đâu đó (trên máy chủ, trên mạng) đã chặn yêu cầu kết nối. - Dịch vụ không chạy: Bạn thấy máy chủ ngay lập tức trả lời gói tin

SYNbằng một gói tinRST(Reset). Điều này có nghĩa là kết nối đã đến được máy chủ, nhưng không có dịch vụ nào lắng nghe trên cổng đó, nên hệ điều hành đã từ chối kết nối.

Các bước xử lý sự cố dựa trên phân tích gói tin

Khi đã xác định được các dấu hiệu từ tcpdump, bạn có thể thực hiện các bước xử lý sự cố một cách có hệ thống.

- Xác định phạm vi: Sử dụng các bộ lọc tcpdump để thu hẹp phạm vi điều tra. Tập trung vào lưu lượng giữa máy khách và máy chủ đang gặp sự cố, và chỉ trên cổng dịch vụ liên quan.

sudo tcpdump -i eth0 'host client_ip and host server_ip and port service_port' - Thu thập dữ liệu: Chạy tcpdump và đồng thời tái tạo lại lỗi (ví dụ: yêu cầu người dùng thử kết nối lại). Lưu kết quả vào tệp

.pcapđể có thể phân tích kỹ lưỡng mà không bị áp lực thời gian.sudo tcpdump -i eth0 -w troubleshooting.pcap '...' - Phân tích kết quả: Mở tệp

.pcapbằng Wireshark hoặc đọc lại bằng tcpdump. Tìm kiếm các dấu hiệu đã đề cập ở trên: độ trễ lớn, các gói tin retransmission, các gói tin RST, hoặc sự thiếu vắng các gói tin phản hồi. - Xác định nguyên nhân và đề xuất giải pháp:

– Nếu thấy góiSYNbị mất, hãy kiểm tra cấu hình tường lửa trên cả máy khách, máy chủ và các thiết bị mạng ở giữa.

– Nếu thấy góiRSTtrả về, hãy đăng nhập vào máy chủ và kiểm tra xem dịch vụ có đang chạy và lắng nghe trên đúng cổng hay không (sử dụng lệnhnetstat -tulnphoặcss -tulnp).

– Nếu thấy nhiều gói tin retransmission, vấn đề có thể nằm ở chất lượng đường truyền mạng. Bạn có thể cần làm việc với nhà cung cấp dịch vụ mạng hoặc kiểm tra các thiết bị vật lý như switch là gì, router là gì.

Bằng cách này, tcpdump cung cấp những bằng chứng xác thực, giúp bạn chuyển từ việc “đoán” nguyên nhân sang việc “biết” chính xác vấn đề nằm ở đâu.

Lưu ý và mẹo khi sử dụng tcpdump hiệu quả cho quản trị viên

Tcpdump là một công cụ cực kỳ mạnh mẽ, nhưng “quyền lực lớn đi kèm với trách nhiệm lớn”. Sử dụng tcpdump không đúng cách, đặc biệt là trên các hệ thống sản xuất (production), có thể gây ra các vấn đề về hiệu năng và bảo mật. Dưới đây là những lưu ý và mẹo quan trọng bạn cần ghi nhớ.

Không chạy tcpdump trên hệ thống sản xuất mà không kiểm soát:

Việc bắt tất cả gói tin trên một giao diện mạng có lưu lượng cao sẽ tiêu tốn đáng kể tài nguyên CPU và bộ nhớ. Nếu bạn chạy một lệnh sudo tcpdump không có bộ lọc trên một web server bận rộn, nó có thể làm chậm chính máy chủ đó. Luôn sử dụng bộ lọc càng cụ thể càng tốt để chỉ bắt những gói tin bạn thực sự cần.

Sử dụng các tuỳ chọn giới hạn dung lượng file pcap:

Khi lưu kết quả ra tệp .pcap, nếu không cẩn thận, tệp này có thể phát triển rất lớn và làm đầy ổ cứng của bạn. Hãy sử dụng các tùy chọn giới hạn để kiểm soát việc này:

– -c <số lượng>: Dừng việc bắt gói tin sau khi đã bắt đủ <số lượng> gói tin.sudo tcpdump -i eth0 -c 1000 -w limited_capture.pcap

– -W <số lượng> và -C <kích thước>: Sử dụng cơ chế xoay vòng tệp (rotating files). Lệnh này sẽ tạo ra các tệp có kích thước tối đa là <kích thước> MB và giữ lại <số lượng> tệp mới nhất.sudo tcpdump -i eth0 -W 5 -C 100 -w capture.pcap

Lệnh này sẽ tạo ra các tệp capture.pcap0, capture.pcap1,… mỗi tệp tối đa 100MB và chỉ giữ lại 5 tệp gần nhất.

Hiểu rõ cấu trúc gói tin để lọc chính xác:

Đầu tư thời gian để tìm hiểu về cấu trúc của các header TCP/IP, UDP sẽ giúp bạn viết các bộ lọc hiệu quả hơn rất nhiều. Ví dụ, biết về các cờ TCP (SYN, ACK, FIN, RST) cho phép bạn lọc chính xác các gói tin bắt đầu hoặc kết thúc một phiên kết nối.

Dùng kết hợp với các công cụ giám sát mạng khác:

Tcpdump rất tuyệt vời cho việc phân tích sâu, chi tiết tại một thời điểm. Tuy nhiên, nó không phải là công cụ giám sát tổng quan theo thời gian thực. Hãy kết hợp tcpdump với các công cụ khác như netstat, ss, iftop, hoặc các hệ thống giám sát toàn diện như Zabbix, Prometheus để có một cái nhìn toàn cảnh về sức khỏe mạng. Sử dụng các công cụ tổng quan để phát hiện vấn đề, sau đó dùng tcpdump để “khoan” sâu vào và tìm ra nguyên nhân gốc rễ.

Chú ý đến vấn đề bảo mật:

Các gói tin mà tcpdump bắt được có thể chứa thông tin nhạy cảm, ví dụ như tên người dùng, mật khẩu (nếu được truyền đi dưới dạng văn bản thuần túy), nội dung email,… Hãy đảm bảo rằng các tệp .pcap được lưu trữ an toàn và chỉ những người có thẩm quyền mới có thể truy cập chúng. Tránh chạy tcpdump trong thời gian dài không cần thiết.

Kết luận

Tcpdump không chỉ là một lệnh trong kho vũ khí của quản trị viên Linux, mà nó là một kỹ năng nền tảng. Từ việc giám sát lưu lượng mạng hàng ngày, phân tích hành vi của một ứng dụng mới, cho đến việc “giải cứu” hệ thống trong những sự cố kết nối phức tạp, tcpdump luôn chứng tỏ được giá trị không thể thay thế của mình. Nó cung cấp sự thật ở mức độ thấp nhất – mức độ gói tin – giúp bạn đưa ra những quyết định chính xác dựa trên bằng chứng cụ thể thay vì phỏng đoán.

Bài viết này đã cung cấp cho bạn một lộ trình toàn diện, từ việc cài đặt, sử dụng các lệnh cơ bản, khám phá các kỹ thuật nâng cao, và áp dụng vào việc xử lý sự cố thực tế. Lợi ích mà tcpdump mang lại là vô cùng to lớn: tiết kiệm thời gian gỡ lỗi, tăng cường sự ổn định của hệ thống và nâng cao kiến thức sâu sắc về mạng máy tính.

Đừng ngần ngại thực hành. Hãy bắt đầu ngay hôm nay trên một môi trường máy ảo hoặc máy chủ thử nghiệm. Càng sử dụng tcpdump thường xuyên, bạn sẽ càng cảm thấy tự tin và thành thạo hơn trong việc làm chủ hệ thống mạng của mình. Để tìm hiểu sâu hơn, bạn có thể tham khảo trang man tcpdump hoặc khám phá các tài liệu nâng cao về phân tích gói tin với Wireshark. Việc đầu tư thời gian vào tcpdump chắc chắn sẽ mang lại hiệu quả xứng đáng trong sự nghiệp quản trị hệ thống của bạn.