Trong thế giới quản trị hệ thống Linux, quyền “root” được xem là chìa khóa vạn năng, nắm giữ toàn bộ quyền kiểm soát và thay đổi hệ thống. Tuy nhiên, việc sử dụng quyền năng này không đúng cách có thể dẫn đến những rủi ro bảo mật nghiêm trọng. Hiểu rõ cách cấp và quản lý quyền root cho người dùng (user) là một kỹ năng nền tảng và cực kỳ quan trọng đối với bất kỳ quản trị viên hệ thống nào. Bài viết này của AZWEB sẽ là kim chỉ nam, hướng dẫn bạn từng bước chi tiết các phương pháp cấp quyền root một cách an toàn và hiệu quả, từ những khái niệm cơ bản đến các kỹ thuật nâng cao, giúp bạn tự tin làm chủ hệ thống Linux của mình.

Giới thiệu về quyền root và vai trò của user trong Linux

Trong hệ điều hành Linux, mọi thứ đều được kiểm soát bởi một hệ thống phân quyền chặt chẽ. Đứng đầu hệ thống này chính là “root”, tài khoản người dùng tối cao. Vậy quyền root là gì và tại sao nó lại quan trọng đến vậy?

Về cơ bản, quyền root (hay còn gọi là superuser) là quyền truy cập cao nhất trong hệ thống Linux. Khi bạn đăng nhập với tư cách là root, bạn có toàn quyền thực hiện mọi hành động mà không gặp bất kỳ rào cản nào. Bạn có thể cài đặt phần mềm, thay đổi cấu hình hệ thống, xóa các tệp tin quan trọng, và quản lý tất cả các tài khoản người dùng khác. Có thể ví von root như người quản lý tòa nhà có chiếc chìa khóa vạn năng, có thể mở mọi cánh cửa.

Ngược lại, các user thông thường chỉ có quyền hạn chế trong “căn hộ” của riêng mình, tức là thư mục nhà (home directory) của họ. Họ có thể tạo, sửa, xóa tệp tin của mình nhưng không thể can thiệp vào tệp tin của người khác hay các tệp tin cốt lõi của hệ thống. Sự phân cấp này là một cơ chế bảo mật tuyệt vời, ngăn chặn những thay đổi vô tình hoặc độc hại làm ảnh hưởng đến toàn bộ hệ thống.

Quản lý quyền root một cách hợp lý chính là chìa khóa để duy trì sự ổn định và an toàn cho máy chủ. Việc cấp quyền root tràn lan sẽ tạo ra nhiều lỗ hổng bảo mật. Do đó, bài viết này sẽ đi sâu vào việc hướng dẫn bạn các phương pháp cấp quyền root an toàn, giúp bạn vừa đảm bảo hiệu quả công việc cho các user, vừa giữ cho hệ thống luôn được bảo vệ.

Các phương pháp cấp quyền root cho user trong Linux

Có nhiều cách để một người dùng thông thường có thể thực thi các tác vụ với quyền hạn của root. Mỗi phương pháp đều có ưu và nhược điểm riêng, phù hợp với các kịch bản sử dụng khác nhau. Dưới đây là hai phương pháp phổ biến và trực tiếp nhất.

Thêm user vào nhóm root

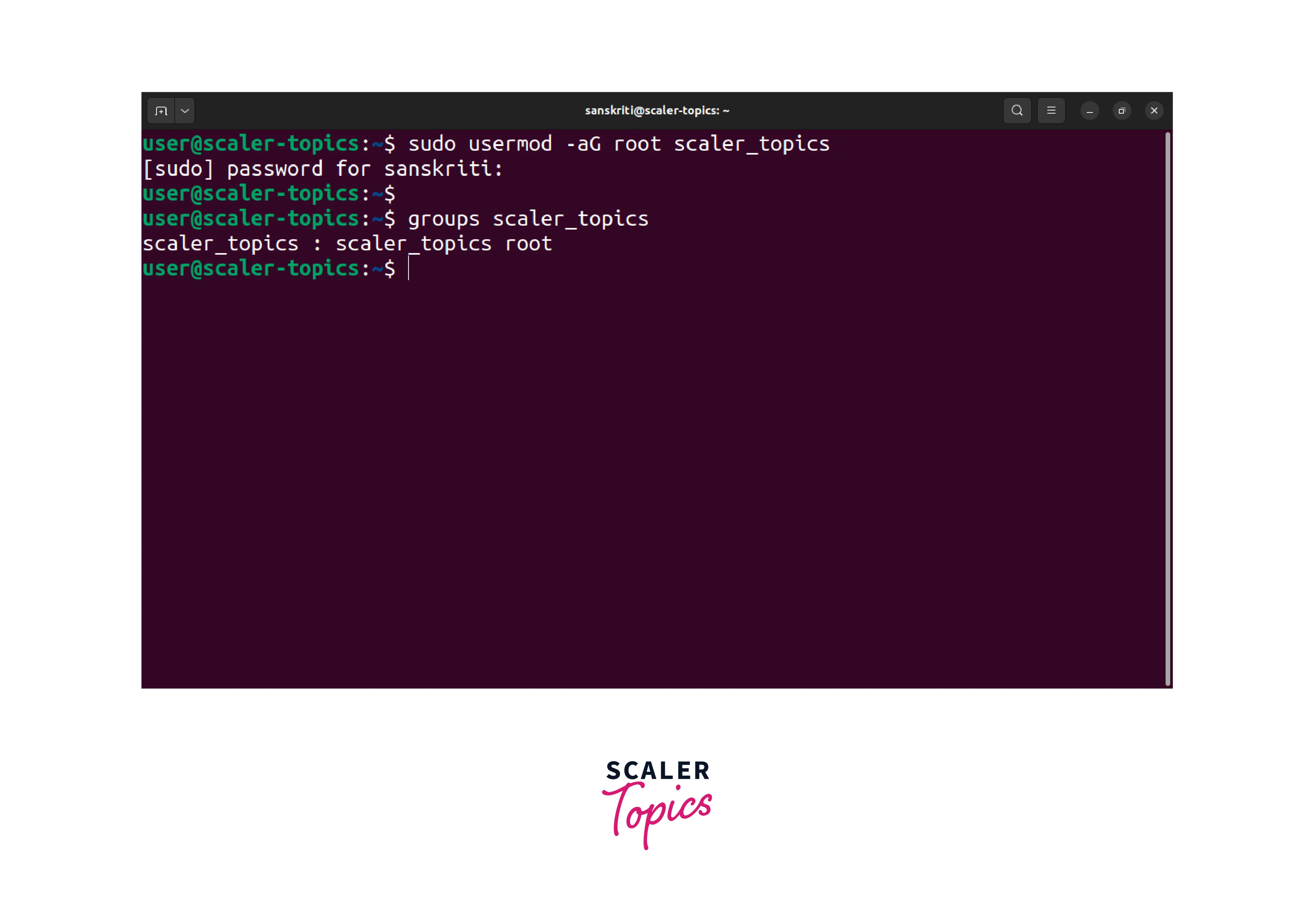

Trong Linux, các user được quản lý và phân quyền thông qua các “nhóm” (group). Một user có thể thuộc nhiều nhóm, và mỗi nhóm lại có những quyền hạn riêng. Nhóm root (hoặc wheel trên một số hệ thống như CentOS) là nhóm đặc biệt dành cho các quản trị viên. Khi một user được thêm vào nhóm này, họ sẽ kế thừa các quyền hạn cao của nhóm.

Đây là một cách gián tiếp để cấp quyền root. Thay vì biến user đó thành root, chúng ta cho họ “gia nhập câu lạc bộ” của các quản trị viên. Để thêm một user vào nhóm root hoặc wheel, bạn có thể sử dụng lệnh usermod.

Ví dụ, để thêm user có tên azweb_user vào nhóm wheel, bạn đăng nhập bằng tài khoản root và thực hiện lệnh sau: usermod -aG wheel azweb_user

Trong đó:

-a(append) có nghĩa là thêm user vào nhóm mới mà không xóa họ khỏi các nhóm hiện tại.-Gchỉ định nhóm cần thêm vào.

Phương pháp này đơn giản và dễ quản lý, nhưng vẫn tiềm ẩn rủi ro nếu không được kiểm soát chặt chẽ.

Chỉnh sửa UID/GID để cấp quyền root trực tiếp

Mỗi user và group trong Linux được nhận diện bằng một mã số định danh duy nhất, gọi là UID (User ID) và GID (Group ID). Điều đặc biệt là hệ thống Linux mặc định dành riêng UID 0 và GID 0 cho tài khoản root. Bất kỳ tài khoản nào sở hữu UID 0 đều được hệ thống coi là root, với đầy đủ quyền năng.

Do đó, một phương pháp khác để cấp quyền root là chỉnh sửa trực tiếp UID của một user thành 0. Bạn có thể làm điều này bằng lệnh usermod.

Ví dụ, để biến azweb_user thành một bản sao của root bằng cách đổi UID:usermod -u 0 azweb_user

Cảnh báo: Đây là một phương pháp cực kỳ nguy hiểm và không được khuyến khích. Việc có nhiều tài khoản cùng mang UID 0 sẽ gây ra sự hỗn loạn trong việc quản lý và theo dõi. Hệ thống sẽ không thể phân biệt được hành động nào do root “thật” thực hiện và hành động nào do user đã được đổi UID thực hiện. Điều này tạo ra một lỗ hổng bảo mật khổng lồ và khiến việc truy vết sự cố gần như không thể. Hãy chỉ xem xét phương pháp này như một kiến thức để biết và tránh sử dụng trong môi trường làm việc thực tế.

Quản lý quyền user bằng lệnh usermod và useradd

Hai công cụ dòng lệnh usermod và useradd là những trợ thủ đắc lực cho người quản trị Linux trong việc quản lý tài khoản người dùng và quyền hạn của họ. Việc nắm vững cách sử dụng chúng giúp bạn tùy chỉnh quyền truy cập một cách linh hoạt và chính xác.

Sử dụng lệnh usermod để thay đổi quyền

Lệnh usermod (user modify) được dùng để chỉnh sửa các thông tin của một tài khoản người dùng đã tồn tại. Đây là công cụ không thể thiếu khi bạn cần nâng cấp hoặc thay đổi quyền hạn cho user.

Ngoài việc thêm user vào nhóm sudoers như đã đề cập (-aG), usermod còn có nhiều tùy chọn mạnh mẽ khác:

- Thay đổi nhóm chính:

usermod -g <tên_nhóm_mới> <tên_user>– Lệnh này sẽ đổi nhóm sở hữu chính của user. - Thay đổi shell đăng nhập:

usermod -s /sbin/nologin <tên_user>– Một biện pháp bảo mật hữu ích là vô hiệu hóa quyền đăng nhập shell của một user hệ thống, chỉ cho phép họ chạy các dịch vụ cụ thể. - Khóa và mở khóa tài khoản:

usermod -L <tên_user>để khóa vàusermod -U <tên_user>để mở khóa, giúp bạn tạm thời vô hiệu hóa tài khoản một cách nhanh chóng.

Ví dụ, bạn muốn thêm azweb_user vào nhóm docker để họ có thể quản lý các container, đồng thời đảm bảo họ thuộc nhóm chính là developers. Bạn sẽ thực hiện:usermod -aG docker -g developers azweb_user

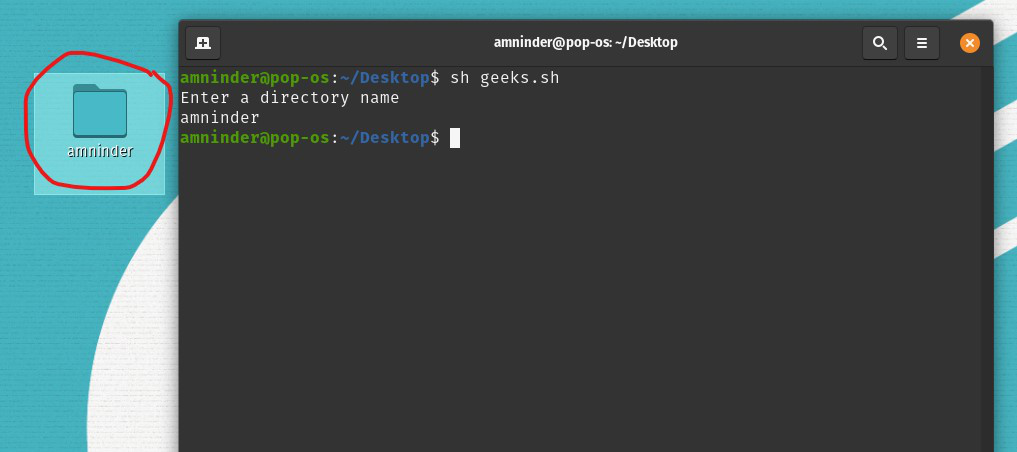

Thêm và cấu hình user mới với useradd

Khi bạn cần tạo một tài khoản mới, lệnh useradd cho phép bạn thiết lập các quyền hạn và cấu hình ngay từ đầu, thay vì phải tạo rồi sửa đổi sau. Điều này giúp quy trình làm việc trở nên gọn gàng và chuẩn hóa hơn.

Bạn có thể chỉ định các thông số quan trọng ngay khi tạo user:

- Tạo thư mục nhà:

useradd -m <tên_user>– Tùy chọn-msẽ tự động tạo thư mục/home/<tên_user>. - Chỉ định nhóm phụ:

useradd -G <nhóm1,nhóm2> <tên_user>– Gán user vào các nhóm có quyền hạn cụ thể ngay khi tạo. - Chỉ định shell mặc định:

useradd -s /bin/bash <tên_user>– Đặt shell mặc định cho user.

Ví dụ, để tạo một user mới tên dev_lead với thư mục nhà riêng, thuộc nhóm chính là developers và nhóm phụ là sudo (để có quyền quản trị), bạn dùng lệnh:useradd -m -g developers -G sudo dev_lead

Sau khi tạo, bạn đừng quên đặt mật khẩu cho user mới bằng lệnh passwd dev_lead. Việc sử dụng useradd với đầy đủ tham số giúp đảm bảo các user mới được cấu hình đúng chuẩn bảo mật ngay từ đầu.

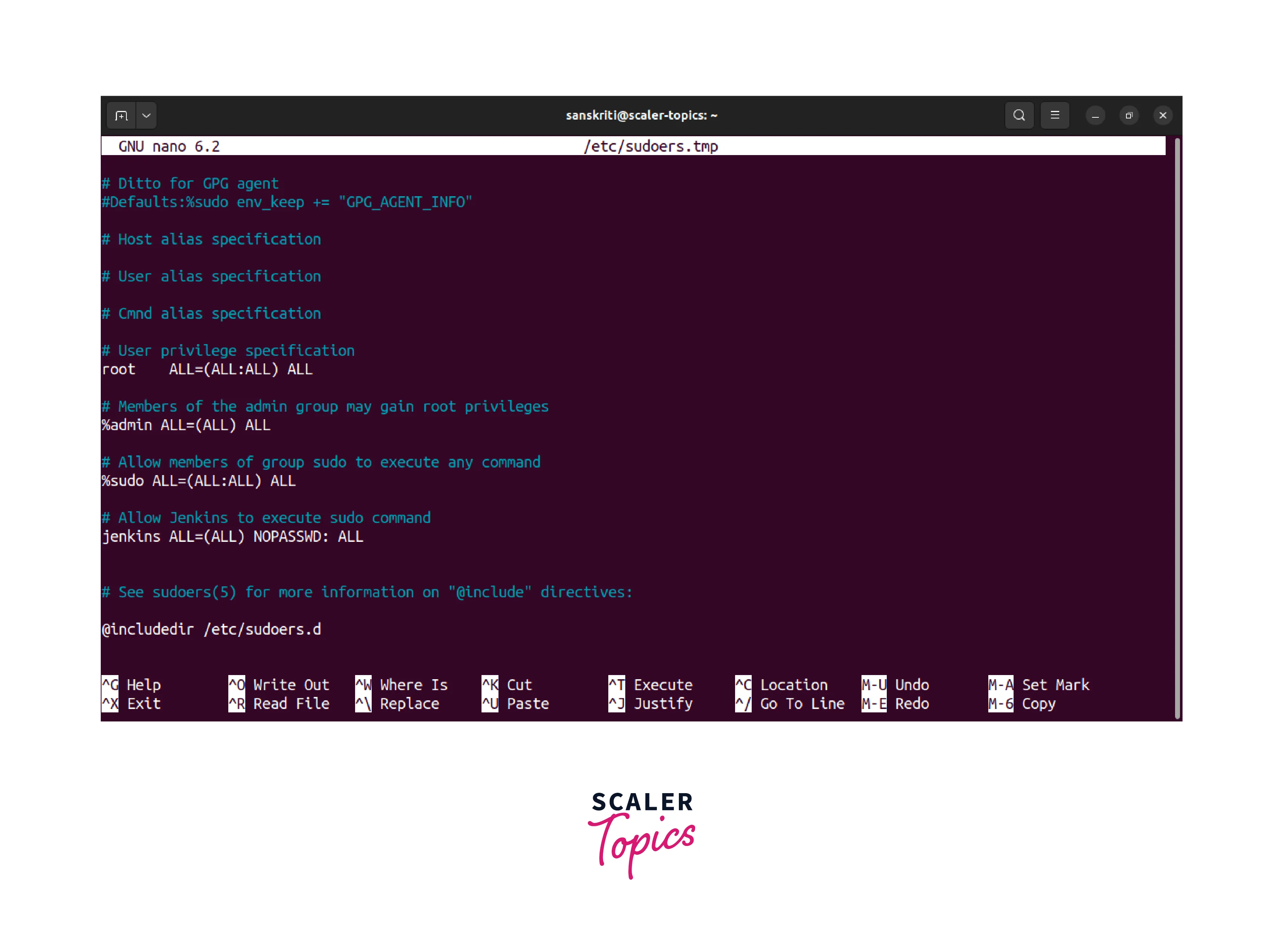

Cấp quyền sudo cho user bằng cách chỉnh sửa file sudoers

Phương pháp an toàn và được khuyến nghị rộng rãi nhất để cấp quyền quản trị trong Linux là sử dụng sudo. Thay vì cho người dùng toàn bộ quyền root, sudo cho phép họ thực thi các lệnh cụ thể với quyền root một cách có kiểm soát. Trái tim của sudo chính là file cấu hình sudoers.

Giới thiệu về sudo và file sudoers

sudo (superuser do) là một chương trình cho phép người dùng được ủy quyền chạy các lệnh với đặc quyền của một người dùng khác, mặc định là root. Khi dùng sudo, hệ thống sẽ yêu cầu người dùng nhập mật khẩu của chính họ (chứ không phải mật khẩu root), giúp tăng cường bảo mật và khả năng truy vết. Mọi hành động thực thi qua sudo đều được ghi lại trong nhật ký hệ thống, giúp quản trị viên dễ dàng kiểm tra ai đã làm gì.

Toàn bộ quy tắc của sudo được định nghĩa trong file /etc/sudoers. Tuy nhiên, bạn tuyệt đối không nên chỉnh sửa file này trực tiếp bằng các trình soạn thảo văn bản thông thường như nano hay vim. Một lỗi cú pháp nhỏ trong file sudoers có thể khiến toàn bộ hệ thống mất quyền sudo, kể cả root, dẫn đến việc bạn bị “khóa” bên ngoài hệ thống của mình.

Công cụ an toàn để chỉnh sửa file này là visudo. Lệnh visudo sẽ mở file sudoers bằng trình soạn thảo mặc định của hệ thống. Khi bạn lưu và thoát, visudo sẽ tự động kiểm tra cú pháp của file. Nếu có lỗi, nó sẽ cảnh báo và không cho phép bạn lưu lại thay đổi sai, giúp bạn tránh được những sai lầm tai hại.

Thêm user vào danh sách sudoers

Cách phổ biến nhất để cấp quyền sudo là thêm user vào một nhóm đã được cấu hình sẵn trong file sudoers. Trên các hệ thống dựa trên Debian/Ubuntu, nhóm này thường là sudo. Trên các hệ thống dựa trên Red Hat/CentOS, đó là nhóm wheel.

Bạn chỉ cần thêm user vào nhóm tương ứng bằng lệnh usermod:sudo usermod -aG sudo ten_user (trên Ubuntu/Debian)sudo usermod -aG wheel ten_user (trên CentOS/Fedora)

Nếu bạn muốn cấp quyền cho một user cụ thể hoặc tùy chỉnh quyền chi tiết hơn, bạn có thể thêm một dòng trực tiếp vào file sudoers bằng visudo.

Mở visudo:sudo visudo

Tìm đến cuối file và thêm dòng theo cú pháp:username ALL=(ALL:ALL) ALL

Ví dụ, để cấp toàn quyền cho azweb_user:azweb_user ALL=(ALL:ALL) ALL

Cú pháp này có thể được giải thích như sau:

azweb_user: Tên người dùng được áp dụng quy tắc.ALL=: Quy tắc này áp dụng cho tất cả các máy chủ (hosts).(ALL:ALL): User có thể chạy lệnh với tư cách của bất kỳ user và group nào.ALL: User được phép chạy tất cả các lệnh.

Bạn cũng có thể cấp quyền cho cả một nhóm bằng cách thêm tiền tố %:%developers ALL=(ALL:ALL) /usr/bin/apt

Quy tắc này cho phép tất cả các thành viên của nhóm developers chỉ được chạy lệnh apt.

Các lưu ý khi cấp quyền root để đảm bảo an toàn hệ thống

Việc cấp quyền root giống như trao một con dao hai lưỡi. Nó mang lại sức mạnh quản trị to lớn nhưng cũng đi kèm với những rủi ro bảo mật khôn lường nếu không được thực hiện một cách cẩn trọng. Dưới đây là những nguyên tắc vàng bạn cần tuân thủ.

Nguyên tắc cấp quyền tối thiểu cần thiết

Đây là nguyên tắc bảo mật quan trọng nhất: “Principle of Least Privilege”. Nguyên tắc này phát biểu rằng một user chỉ nên được cấp những quyền hạn tối thiểu, vừa đủ để thực hiện công việc của họ và không hơn không kém.

Đừng bao giờ cấp quyền root trực tiếp một cách tùy tiện chỉ vì sự tiện lợi. Trước khi cấp quyền, hãy tự hỏi: “User này có thực sự cần toàn quyền quản trị hệ thống không?”. Trong hầu hết các trường hợp, câu trả lời là không. Họ có thể chỉ cần quyền khởi động lại một dịch vụ cụ thể, hoặc quyền đọc các file log.

Thay vì đăng nhập trực tiếp bằng tài khoản root để làm việc hàng ngày, hãy sử dụng một tài khoản user thường và chỉ dùng lệnh sudo khi cần thực thi một tác vụ quản trị. Điều này giúp giảm thiểu rủi ro từ những lỗi vô tình, chẳng hạn như gõ nhầm lệnh rm -rf / có thể xóa toàn bộ hệ thống. Sử dụng sudo buộc bạn phải dừng lại một giây, suy nghĩ và xác thực hành động của mình.

Giám sát và kiểm soát hoạt động user có quyền cao

Trao quyền phải đi đôi với giám sát. Bạn không thể chỉ cấp quyền rồi quên đi sự tồn tại của nó. Việc theo dõi hoạt động của các user có quyền hạn cao là cực kỳ cần thiết để phát hiện sớm các hành vi đáng ngờ hoặc các mối đe dọa bảo mật.

Linux cung cấp sẵn các công cụ mạnh mẽ để ghi nhật ký (logging). Mọi lệnh được thực thi qua sudo đều được ghi lại. Bạn có thể kiểm tra các file log này tại:

/var/log/auth.logtrên hệ thống Debian/Ubuntu./var/log/securetrên hệ thống Red Hat/CentOS.

Hãy thường xuyên kiểm tra các file log này để xem ai đã chạy lệnh gì, vào thời điểm nào. Bạn cũng có thể thiết lập các hệ thống cảnh báo tự động. Ví dụ, cấu hình hệ thống gửi email cho bạn mỗi khi có ai đó sử dụng lệnh sudo su để chuyển hoàn toàn sang tài khoản root.

Sử dụng các công cụ kiểm toán (audit) như auditd để tạo ra một bộ quy tắc theo dõi chi tiết hơn, ví dụ như theo dõi mọi thay đổi trên các file cấu hình quan trọng như /etc/passwd hay /etc/sudoers. Việc giám sát chủ động giúp bạn phát hiện và phản ứng kịp thời trước các sự cố bảo mật, thay vì để chúng gây ra thiệt hại nghiêm trọng.

Ví dụ minh họa và hướng dẫn thực hành cấp quyền root

Lý thuyết sẽ trở nên dễ hiểu hơn khi đi kèm với thực hành. Hãy cùng AZWEB thực hiện một kịch bản phổ biến: tạo một user mới tên là sysadmin và cấp cho họ quyền quản trị hệ thống một cách an toàn bằng sudo.

Bước 1: Tạo user mới và thêm vào nhóm sudo

Đầu tiên, chúng ta sẽ tạo user sysadmin. Giả sử bạn đang dùng một hệ thống Ubuntu. Nhóm quản trị mặc định là sudo.

Đăng nhập bằng tài khoản có quyền root hoặc sudo, sau đó chạy lệnh sau để tạo user và thêm họ vào nhóm sudo ngay lập tức:sudo useradd -m -G sudo sysadmin

-m: Tạo thư mục nhà cho user tại/home/sysadmin.-G sudo: Thêm user này vào nhóm phụsudo.

Tiếp theo, hãy đặt mật khẩu cho user mới. Hệ thống sẽ yêu cầu bạn nhập và xác nhận mật khẩu.sudo passwd sysadmin

Bước 2: Cấp quyền sudo cho user qua sudoers (Tùy chọn nâng cao)

Mặc dù việc thêm vào nhóm sudo đã đủ trong hầu hết các trường hợp trên Ubuntu, chúng ta hãy thử cách cấu hình trực tiếp trong file sudoers để hiểu rõ hơn. Cách này thường được áp dụng trên CentOS (với nhóm wheel) hoặc khi bạn muốn tùy chỉnh quyền chi tiết.

Sử dụng visudo để chỉnh sửa file một cách an toàn:sudo visudo

Di chuyển xuống cuối file và thêm dòng sau để cấp toàn quyền cho sysadmin:sysadmin ALL=(ALL:ALL) ALL

Lưu và thoát khỏi trình chỉnh sửa. visudo sẽ kiểm tra cú pháp trước khi lưu.

Bước 3: Kiểm tra quyền và thử nghiệm các lệnh quản trị

Bây giờ, hãy đăng xuất khỏi tài khoản hiện tại và đăng nhập bằng tài khoản sysadmin vừa tạo.

Sau khi đăng nhập, hãy thử chạy một lệnh yêu cầu quyền quản trị, ví dụ như cập nhật danh sách gói phần mềm:sudo apt update

Hệ thống sẽ yêu cầu bạn nhập mật khẩu của sysadmin. Nếu bạn nhập đúng mật khẩu và lệnh được thực thi thành công, xin chúc mừng! Bạn đã cấp quyền sudo cho user thành công.

Một số lỗi phổ biến và cách khắc phục nhanh

- Lỗi “sysadmin is not in the sudoers file. This incident will be reported.”: Lỗi này xảy ra khi user

sysadminkhông được cấu hình đúng trong filesudoershoặc không thuộc nhómsudo/wheel. Hãy đăng nhập lại bằng tài khoản quản trị và kiểm tra lại các bước trên. Đảm bảo bạn đã thêm user vào đúng nhóm hoặc đã thêm dòng cấu hình chính xác trongvisudo. - Gõ sai cú pháp trong

visudo: Nếu bạn không dùngvisudovà lỡ lưu filesudoersvới cú pháp sai, bạn sẽ không thể dùngsudođược nữa. Trong trường hợp này, bạn cần phải khởi động máy chủ vào chế độ recovery mode (chế độ cứu hộ) để có quyền root và sửa lại file. Đây là lý do tại sao việc luôn dùngvisudolại quan trọng đến vậy.

Tổng kết và tăng cường bảo mật khi quản lý quyền user

Quản lý quyền user trong Linux là một nghệ thuật cân bằng giữa việc trao quyền để hoàn thành công việc và việc giới hạn quyền để bảo vệ hệ thống. Qua bài viết này, chúng ta đã khám phá nhiều phương pháp, từ đơn giản đến phức tạp, nhưng tất cả đều hướng đến một mục tiêu chung: sự an toàn và ổn định.

Chúng ta đã tóm tắt các phương pháp cấp quyền root hiệu quả và an toàn nhất, trong đó việc sử dụng sudo và quản lý user qua các nhóm (sudo hoặc wheel) được xem là tiêu chuẩn vàng. Các phương pháp trực tiếp như thay đổi UID thành 0 tuy khả thi về mặt kỹ thuật nhưng lại tiềm ẩn rủi ro quá lớn và nên tránh xa.

Để tăng cường bảo mật hơn nữa, hãy biến những khuyến nghị sau thành thói quen:

- Backup file sudoers: Trước khi thực hiện bất kỳ thay đổi lớn nào, hãy tạo một bản sao lưu của file

/etc/sudoers. - Cập nhật hệ thống định kỳ: Luôn giữ cho hệ điều hành và các gói phần mềm được cập nhật lên phiên bản mới nhất để vá các lỗ hổng bảo mật.

- Xây dựng chính sách phân quyền rõ ràng: Doanh nghiệp của bạn nên có một tài liệu quy định rõ ai được cấp quyền gì và tại sao. Mọi yêu cầu cấp quyền đều phải được phê duyệt.

- Đào tạo người dùng: Hãy đảm bảo những người dùng được cấp quyền cao hiểu rõ trách nhiệm và những rủi ro đi kèm. Hướng dẫn họ về các biện pháp thực hành bảo mật tốt nhất.

Quản lý quyền user không phải là một công việc làm một lần rồi thôi. Đó là một quá trình liên tục, đòi hỏi sự chủ động, giám sát và cải tiến không ngừng để giảm thiểu mọi rủi ro có thể xảy ra.

Các vấn đề thường gặp và cách khắc phục

Ngay cả những quản trị viên kinh nghiệm nhất đôi khi cũng gặp phải sự cố khi cấu hình quyền. Dưới đây là hai vấn đề phổ biến và cách xử lý chúng một cách bình tĩnh và hiệu quả.

User không thể sử dụng lệnh sudo dù đã cấp quyền

Đây là tình huống “dở khóc dở cười” và rất hay xảy ra. Bạn chắc chắn rằng mình đã thêm user vào nhóm sudo hoặc đã cấu hình trong visudo, nhưng họ vẫn nhận được thông báo lỗi “user is not in the sudoers file”.

Khi gặp phải trường hợp này, hãy kiểm tra tuần tự các bước sau:

- Kiểm tra lại thành viên nhóm: Dùng lệnh

groups <tên_user>để xem user đó có thực sự đang là thành viên của nhómsudohoặcwheelhay không. Đôi khi bạn quên tùy chọn-atrong lệnhusermod, khiến user bị xóa khỏi các nhóm cũ. - Đăng xuất và đăng nhập lại: Thay đổi về nhóm của một user đang đăng nhập sẽ không có hiệu lực ngay lập tức. User đó cần phải đăng xuất hoàn toàn khỏi phiên làm việc của mình (log out) và đăng nhập lại (log in).

- Kiểm tra cú pháp file sudoers: Mở

visudovà kiểm tra lại dòng bạn đã thêm. Có thể bạn đã gõ sai tên user. Nếu bạn cấp quyền cho nhóm, hãy chắc chắn rằng bạn đã dùng đúng cú pháp với dấu phần trăm ở đầu (%tên_nhóm). - Kiểm tra file sudoers đúng: Trên một số hệ thống, cấu hình có thể được đặt trong các file riêng biệt trong thư mục

/etc/sudoers.d/. Hãy kiểm tra xem có file nào trong thư mục đó đang ghi đè lên cấu hình của bạn không.

Lỗi khi chỉnh sửa file sudoers gây mất quyền truy cập

Đây là kịch bản tồi tệ nhất: bạn chỉnh sửa file /etc/sudoers, lưu lại và ngay sau đó phát hiện ra rằng không ai, kể cả tài khoản của bạn, có thể sử dụng sudo được nữa. Điều này xảy ra do một lỗi cú pháp trong file.

Đây chính là lúc lệnh visudo tỏa sáng. visudo được thiết kế để ngăn chặn chính xác kịch bản này. Nếu bạn lỡ không dùng visudo, cách duy nhất để khắc phục là truy cập vào hệ thống với quyền root mà không cần qua sudo.

Bạn có hai cách chính:

- Đăng nhập trực tiếp bằng tài khoản root: Nếu bạn đã bật tài khoản root và đặt mật khẩu cho nó, bạn có thể đăng nhập trực tiếp (qua console hoặc SSH nếu được cho phép) để sửa lỗi.

- Sử dụng Recovery Mode: Nếu tài khoản root bị vô hiệu hóa, bạn cần khởi động lại máy chủ và vào chế độ “Recovery Mode” hoặc “Single User Mode”. Trong chế độ này, bạn sẽ được cấp một shell root, cho phép bạn truy cập hệ thống tệp và chạy

visudođể sửa lại file/etc/sudoerscho đúng.

Để phòng tránh, hãy luôn tâm niệm: Luôn luôn và luôn luôn sử dụng visudo để chỉnh sửa file sudoers.

Best Practices

Để việc quản lý quyền root trong Linux luôn hiệu quả và an toàn, hãy tuân thủ những nguyên tắc thực hành tốt nhất (best practices) sau đây. Đây là những kinh nghiệm được đúc kết từ cộng đồng và các chuyên gia bảo mật trên toàn thế giới.

- Luôn sử dụng

visudo: Không bao giờ chỉnh sửa file/etc/sudoerstrực tiếp.visudolà người bạn đồng hành tin cậy, giúp bạn tránh khỏi những lỗi cú pháp tai hại có thể khóa bạn khỏi hệ thống. - Hạn chế cấp quyền root trực tiếp, ưu tiên

sudo: Tránh đăng nhập bằng tài khoản root cho các công việc hàng ngày. Hãy sử dụng một tài khoản người dùng bình thường và chỉ dùngsudokhi thực sự cần thiết. Điều này giảm thiểu rủi ro và tăng khả năng truy vết. - Theo dõi nhật ký hệ thống thường xuyên: Hãy tạo thói quen kiểm tra các file log (

/var/log/auth.loghoặc/var/log/secure) để giám sát các hoạt độngsudo. Việc phát hiện sớm các hành vi bất thường là chìa khóa để ngăn chặn các cuộc tấn công. - Cấp quyền dựa trên nguyên tắc cần biết và tối thiểu quyền: Chỉ cấp cho người dùng những quyền hạn mà họ thực sự cần để làm việc. Nếu một người dùng chỉ cần khởi động lại máy chủ web, hãy cấp cho họ quyền chạy lệnh

systemctl restart apache2thay vì cấp toàn quyềnsudo. - Đào tạo người dùng về rủi ro và quy trình bảo mật: Người dùng có quyền cao cần hiểu rõ trách nhiệm của mình. Hãy đảm bảo họ biết cách sử dụng

sudomột cách an toàn và nhận thức được những hậu quả tiềm tàng từ việc lạm dụng quyền hạn. - Sử dụng các nhóm để quản lý quyền: Thay vì cấp quyền cho từng người dùng riêng lẻ trong file

sudoers, hãy thêm họ vào các nhóm (nhưdevelopers,admins,dba) và cấp quyền cho cả nhóm. Điều này giúp việc quản lý trở nên dễ dàng và có tổ chức hơn rất nhiều. Khi có nhân viên mới, bạn chỉ cần thêm họ vào nhóm phù hợp. - Vô hiệu hóa đăng nhập root qua SSH: Một trong những biện pháp bảo mật hàng đầu cho máy chủ Linux là không cho phép tài khoản root đăng nhập từ xa qua SSH. Hãy chỉnh sửa file

/etc/ssh/sshd_configvà đặtPermitRootLogin no.

Kết luận

Việc cấp quyền root cho user trong Linux là một nhiệm vụ thiết yếu nhưng cũng đầy trách nhiệm của người quản trị hệ thống. Thực hiện đúng cách sẽ giúp tối ưu hóa quy trình làm việc và tăng cường hiệu suất, nhưng một sai sót nhỏ cũng có thể mở ra cánh cửa cho những rủi ro bảo mật nghiêm trọng. Qua bài viết này, AZWEB hy vọng đã cung cấp cho bạn một cái nhìn toàn diện và chi tiết về các phương pháp, từ việc thêm user vào nhóm root, chỉnh sửa UID/GID, cho đến cách cấu hình sudoers – phương pháp được khuyến nghị hàng đầu về tính an toàn và linh hoạt.

Mỗi phương pháp đều có ưu và nhược điểm riêng, và người quản trị viên thông thái là người biết lựa chọn công cụ phù hợp với từng hoàn cảnh cụ thể, đồng thời luôn đặt yếu tố bảo mật lên hàng đầu. Hãy nhớ rằng, việc cấp quyền không chỉ là một hành động kỹ thuật, mà còn là việc áp dụng một chiến lược bảo mật chặt chẽ, kết hợp với việc giám sát và đào tạo người dùng.

AZWEB khuyến khích bạn hãy bắt tay vào thực hành ngay các bước hướng dẫn trong bài viết trên một môi trường thử nghiệm để làm quen và nắm vững kỹ năng. Thế giới Linux là gì luôn rộng mở với vô vàn kiến thức thú vị. Đừng ngần ngại chia sẻ bài viết này nếu thấy hữu ích và để lại câu hỏi để chúng ta cùng trao đổi, học hỏi và trở thành những người quản trị hệ thống giỏi hơn mỗi ngày.