Spam subdomain là một trong những mối đe dọa tiềm ẩn nhưng cực kỳ nguy hiểm, có khả năng phá hoại danh tiếng website và ảnh hưởng trực tiếp đến thứ hạng SEO của bạn. Tình trạng này đang trở thành vấn đề ngày càng phổ biến, ảnh hưởng nghiêm trọng đến bảo mật và uy tín của nhiều doanh nghiệp. Khi kẻ xấu chiếm quyền kiểm soát hoặc tạo ra các subdomain trái phép, chúng sẽ lợi dụng tài nguyên của bạn để phát tán nội dung độc hại, lừa đảo hoặc thậm chí là đánh cắp dữ liệu người dùng. Hậu quả không chỉ dừng lại ở việc lạm dụng tài nguyên máy chủ mà còn làm giảm thứ hạng tìm kiếm và khiến tên miền chính của bạn bị các công cụ tìm kiếm đưa vào “danh sách đen“. Bài viết này của AZWEB sẽ là kim chỉ nam, hướng dẫn bạn các phương pháp hiệu quả nhất để phát hiện, xử lý và ngăn chặn triệt để spam subdomain, bảo vệ an toàn cho hệ thống của bạn. Chúng ta sẽ cùng nhau tìm hiểu từ cách nhận diện dấu hiệu spam, triển khai các biện pháp kỹ thuật, sử dụng công cụ hỗ trợ cho đến các phương pháp quản trị mạng tối ưu.

Các phương pháp phát hiện spam trên các tên miền phụ

Việc phát hiện sớm các hoạt động spam trên subdomain là bước đầu tiên và quan trọng nhất để bảo vệ hệ thống của bạn. Kẻ xấu thường hoạt động một cách tinh vi, khiến việc nhận biết trở nên khó khăn nếu không có sự giám sát chặt chẽ. Tuy nhiên, bằng cách theo dõi một số chỉ số và kiểm tra nội dung, bạn có thể nhanh chóng xác định các dấu hiệu bất thường và có hành động kịp thời. Đây là khâu phòng thủ chủ động giúp bạn giảm thiểu thiệt hại trước khi vấn đề trở nên nghiêm trọng hơn.

Phân tích lưu lượng truy cập và hành vi bất thường

Một trong những dấu hiệu rõ ràng nhất của spam subdomain là sự thay đổi đột ngột và bất thường trong lưu lượng truy cập. Bạn cần chú ý đến các chỉ số quan trọng để phát hiện sớm các hoạt động đáng ngờ. Hãy thường xuyên quan sát lượng traffic đổ về các subdomain. Nếu một subdomain bỗng nhiên nhận được một lượng truy cập tăng vọt không rõ nguyên nhân, đặc biệt là từ các nguồn không xác định hoặc các quốc gia không phải thị trường mục tiêu, đó có thể là một dấu hiệu cảnh báo.

![]()

Bên cạnh đó, các chỉ số về hành vi người dùng cũng cung cấp nhiều thông tin giá trị. Tỷ lệ thoát (bounce rate) cao bất thường, gần như 100%, cho thấy người dùng truy cập và rời đi ngay lập tức. Điều này thường xảy ra khi traffic đến từ bot hoặc các nguồn không liên quan. Thời gian trung bình trên trang (average time on page) cực kỳ ngắn, chỉ vài giây, cũng là một dấu hiệu đáng ngờ khác. Những hành vi này cho thấy nội dung trên subdomain không có giá trị hoặc đang được sử dụng cho mục đích xấu.

Để thực hiện việc này, bạn có thể sử dụng các công cụ phân tích website mạnh mẽ như Google Analytics hoặc Matomo. Các công cụ này cho phép bạn theo dõi chi tiết lưu lượng truy cập đến từng subdomain, phân tích nguồn traffic, và xác định các pattern spam. Ví dụ, bạn có thể phát hiện một lượng lớn truy cập giới thiệu (referral traffic) từ các website rác hoặc các chiến dịch email spam đang trỏ về subdomain của bạn. Bằng cách thiết lập cảnh báo tự động cho các ngưỡng traffic bất thường, bạn có thể nhanh chóng phát hiện và điều tra các hoạt động đáng ngờ.

Kiểm tra các liên kết và nội dung nghi ngờ

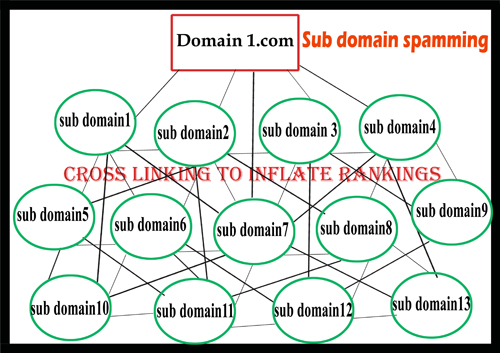

Nội dung và các liên kết được đặt trên subdomain là yếu tố thứ hai bạn cần kiểm tra kỹ lưỡng. Kẻ xấu thường tạo ra các subdomain với nội dung rác, chứa đầy từ khóa không liên quan, hoặc sao chép từ các trang web khác nhằm mục đích thao túng công cụ tìm kiếm. Tệ hơn, chúng có thể chèn các liên kết độc hại trỏ đến các trang web lừa đảo, phần mềm độc hại, hoặc các trang web bán hàng cấm. Những liên kết này không chỉ gây hại cho người dùng mà còn làm giảm uy tín của tên miền chính trong mắt Google và các công cụ tìm kiếm khác.

Hãy bắt đầu bằng việc rà soát thủ công hoặc sử dụng các công cụ quét website để xác định các subdomain chứa liên kết đến những trang độc hại. Các công cụ như Ahrefs, SEMrush hay Moz có thể giúp bạn phân tích hồ sơ backlink của các subdomain, từ đó phát hiện các liên kết xấu trỏ đi hoặc trỏ đến. Nếu bạn thấy subdomain của mình đang liên kết đến hàng loạt trang web cờ bạc, sản phẩm giả mạo, hoặc các trang không uy tín, đó là một dấu hiệu rõ ràng của việc bị lạm dụng.

Ngoài ra, việc sử dụng các phần mềm chuyên dụng để phát hiện nội dung trùng lặp và spam là một giải pháp hiệu quả. Các công cụ như Copyscape có thể giúp bạn kiểm tra xem nội dung trên subdomain có bị sao chép từ nơi khác hay không. Nội dung được tạo tự động, vô nghĩa, hoặc nhồi nhét từ khóa một cách lộ liễu cũng là những dấu hiệu của spam. Việc thường xuyên kiểm tra và rà soát nội dung sẽ giúp bạn duy trì một môi trường website trong sạch và bảo vệ danh tiếng thương hiệu của mình một cách hiệu quả.

Cách ngăn chặn và xử lý spam subdomain hiệu quả

Sau khi đã biết cách phát hiện, bước tiếp theo là triển khai các biện pháp ngăn chặn và xử lý spam subdomain một cách triệt để. Việc này đòi hỏi một chiến lược kết hợp giữa chính sách quản lý chặt chẽ và các công nghệ bảo mật tiên tiến. Phòng bệnh hơn chữa bệnh, việc xây dựng một hàng rào bảo vệ vững chắc sẽ giúp bạn tiết kiệm thời gian, công sức và tiền bạc trong việc khắc phục hậu quả sau này. Hãy cùng AZWEB tìm hiểu những phương pháp hiệu quả nhất để kiểm soát và bảo vệ hệ thống subdomain của bạn.

Thiết lập chính sách kiểm soát quyền truy cập và bảo mật subdomain

Nền tảng của một hệ thống an toàn bắt đầu từ việc kiểm soát quyền truy cập. Việc giới hạn quyền tạo và cấu hình subdomain là biện pháp phòng ngừa đầu tiên và quan trọng nhất. Trong hệ thống quản trị của bạn, dù là cPanel, Plesk hay bất kỳ giao diện quản trị hosting nào khác, hãy đảm bảo rằng chỉ những người dùng có thẩm quyền, đáng tin cậy mới được cấp quyền tạo subdomain mới. Điều này giúp ngăn chặn việc nhân viên hoặc các tài khoản bị xâm nhập có thể tự ý tạo ra các subdomain cho mục đích xấu.

Bên cạnh việc giới hạn quyền, việc áp dụng xác thực đa yếu tố (Multi-Factor Authentication – MFA) cho tất cả các tài khoản quản trị là một yêu cầu bắt buộc. MFA bổ sung một lớp bảo mật quan trọng, yêu cầu người dùng phải xác minh danh tính qua một phương thức thứ hai (ví dụ: mã OTP qua điện thoại, ứng dụng xác thực) ngoài mật khẩu. Ngay cả khi kẻ tấn công có được mật khẩu của bạn, chúng cũng không thể đăng nhập nếu không có thiết bị xác thực. Điều này giúp bảo vệ tài khoản quản trị khỏi các cuộc tấn công dò mật khẩu hoặc lừa đảo. Bạn có thể tìm hiểu kỹ hơn về việc tăng cường bảo mật với xác thực hai yếu tố (2fa).

Hơn nữa, hãy xây dựng một quy trình nội bộ rõ ràng về việc yêu cầu và phê duyệt tạo subdomain. Mỗi yêu cầu cần được ghi lại, nêu rõ mục đích sử dụng và người chịu trách nhiệm. Bằng cách này, bạn luôn có thể theo dõi và kiểm soát số lượng cũng như mục đích của từng subdomain, tránh tình trạng subdomain “mồ côi” không được quản lý, dễ dàng trở thành mục tiêu của kẻ xấu.

Sử dụng bộ lọc và tường lửa ứng dụng web (WAF)

Tường lửa ứng dụng web (Web Application Firewall – WAF) là một công cụ cực kỳ mạnh mẽ để bảo vệ website và các subdomain của bạn khỏi các cuộc tấn công từ bên ngoài. WAF hoạt động như một lá chắn, lọc và giám sát lưu lượng HTTP giữa ứng dụng web và Internet. Nó có khả năng phát hiện và chặn các yêu cầu đáng ngờ trước khi chúng tiếp cận máy chủ của bạn. Bạn có thể cấu hình WAF để chặn các mẫu tấn công phổ biến như SQL injection, Cross-Site Scripting (XSS), và các yêu cầu độc hại khác nhắm vào subdomain.

Một trong những tính năng hữu ích của WAF là khả năng áp dụng bộ lọc dựa trên địa chỉ IP. Bạn có thể tạo danh sách đen (blacklist) để chặn truy cập từ các địa chỉ IP đã được xác định là nguồn spam hoặc tấn công. Ngược lại, danh sách trắng (whitelist) cho phép bạn chỉ định các địa chỉ IP đáng tin cậy được phép truy cập vào các khu vực quản trị nhạy cảm. Điều này đặc biệt hữu ích trong việc ngăn chặn các cuộc tấn công brute-force hoặc truy cập trái phép từ các khu vực địa lý có rủi ro cao.

Ngoài ra, các giải pháp WAF hiện đại còn tích hợp công nghệ nhận diện và ngăn chặn bot traffic. Chúng có thể phân biệt giữa lưu lượng truy cập từ người dùng thực và từ các bot tự động được sử dụng để phát tán spam, quét lỗ hổng hoặc thực hiện các cuộc tấn công DDoS. Bằng cách triển khai một WAF mạnh mẽ và cấu hình đúng cách, bạn đã xây dựng một tuyến phòng thủ vững chắc, giúp giảm thiểu đáng kể nguy cơ spam và lạm dụng subdomain.

Giải pháp kỹ thuật hỗ trợ quản trị viên kiểm soát spam

Để tăng cường khả năng phòng chống spam subdomain, các quản trị viên cần trang bị thêm những giải pháp kỹ thuật chuyên sâu. Những công nghệ này không chỉ giúp bảo vệ hệ thống một cách tự động mà còn cung cấp khả năng giám sát và cảnh báo sớm, giúp bạn phản ứng nhanh chóng trước mọi mối đe dọa. Việc tích hợp các công cụ này vào quy trình quản trị sẽ tạo nên một hệ sinh thái bảo mật toàn diện, từ tầng DNS, email cho đến giám sát hoạt động hệ thống.

Áp dụng DNSSEC và SPF-DKIM-DMARC cho email và subdomain

An toàn của subdomain không chỉ liên quan đến nội dung website mà còn gắn liền với hệ thống email. Kẻ xấu thường lợi dụng subdomain để gửi email lừa đảo (phishing) hoặc phát tán spam, mạo danh thương hiệu của bạn. Để ngăn chặn điều này, việc triển khai các bản ghi xác thực email như SPF, DKIM và DMARC là cực kỳ cần thiết.

SPF (Sender Policy Framework) cho phép bạn khai báo danh sách các máy chủ được phép gửi email thay mặt cho tên miền (và các subdomain) của bạn. DKIM (DomainKeys Identified Mail) thêm một chữ ký điện tử vào email, giúp máy chủ nhận xác thực rằng email không bị thay đổi trên đường truyền. Cuối cùng, DMARC (Domain-based Message Authentication, Reporting, and Conformance) là một chính sách cho phép bạn chỉ thị cho các máy chủ nhận phải làm gì với những email không vượt qua được kiểm tra SPF hoặc DKIM (ví dụ: đưa vào spam hoặc từ chối). Việc cấu hình đầy đủ bộ ba này giúp bảo vệ uy tín tên miền, cải thiện tỷ lệ email vào hộp thư đến và chống lại các cuộc tấn công giả mạo hiệu quả.

Bên cạnh đó, việc kích hoạt DNSSEC (Domain Name System Security Extensions) cũng là một bước đi quan trọng. DNSSEC giúp bảo vệ người dùng khỏi các cuộc tấn công giả mạo DNS (DNS spoofing), đảm bảo rằng khi họ truy cập vào subdomain của bạn, họ sẽ được dẫn đến đúng máy chủ thật chứ không phải một trang web giả mạo do kẻ tấn công tạo ra. Điều này giúp bảo vệ dữ liệu người dùng và củng cố niềm tin vào thương hiệu của bạn.

Tích hợp các công cụ giám sát và cảnh báo tự động

Quản trị một hệ thống lớn với nhiều subdomain không thể chỉ dựa vào việc kiểm tra thủ công. Việc tích hợp các công cụ giám sát và cảnh báo tự động là giải pháp tối ưu để theo dõi hoạt động hệ thống 24/7. Các hệ thống giám sát như Zabbix, Nagios, hoặc các dịch vụ giám sát dựa trên đám mây có thể liên tục theo dõi các chỉ số quan trọng như tải CPU, sử dụng bộ nhớ, băng thông mạng và dung lượng đĩa cứng trên máy chủ của bạn.

![]()

Khi có bất kỳ hoạt động bất thường nào xảy ra, chẳng hạn như băng thông tăng đột biến trên một subdomain cụ thể hoặc có quá nhiều tiến trình lạ đang chạy, hệ thống sẽ ngay lập tức gửi cảnh báo cho bạn qua email, SMS hoặc các ứng dụng nhắn tin như Slack, Telegram. Điều này cho phép bạn phát hiện sớm các dấu hiệu của một cuộc tấn công hoặc một chiến dịch spam đang diễn ra và có hành động can thiệp kịp thời trước khi thiệt hại lan rộng.

Hơn nữa, bạn có thể thiết lập các công cụ giám sát log tập trung (centralized log monitoring) như ELK Stack (Elasticsearch, Logstash, Kibana) hoặc Graylog. Các công cụ này thu thập và phân tích log từ tất cả các máy chủ và ứng dụng của bạn tại một nơi duy nhất. Bằng cách phân tích log, bạn có thể dễ dàng truy vết các hành vi đáng ngờ, xác định nguồn gốc của các cuộc tấn công, và tìm ra subdomain nào đang bị lạm dụng. Việc tự động hóa giám sát và cảnh báo không chỉ giúp tăng cường an ninh mà còn giải phóng thời gian để bạn tập trung vào các công việc chiến lược khác.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình quản lý và bảo vệ subdomain, ngay cả những quản trị viên kinh nghiệm nhất cũng có thể gặp phải những tình huống khó khăn. Việc nhận biết và chuẩn bị trước các phương án khắc phục cho những vấn đề thường gặp sẽ giúp bạn xử lý khủng hoảng một cách bình tĩnh và hiệu quả. Dưới đây là hai trong số những thách thức phổ biến nhất và cách AZWEB đề xuất bạn giải quyết chúng.

Subdomain bị tấn công phát tán spam mà không hay biết

Đây là một trong những kịch bản đáng sợ nhất: một subdomain của bạn đã bị chiếm quyền và đang được sử dụng để phát tán spam hoặc nội dung độc hại mà bạn hoàn toàn không nhận ra. Điều này thường xảy ra khi kẻ tấn công khai thác một lỗ hổng bảo mật trên website hoặc máy chủ và hoạt động một cách âm thầm để tránh bị phát hiện. Hậu quả là uy tín tên miền của bạn bị sụt giảm nghiêm trọng, và bạn có thể bị Google đưa vào danh sách đen.

Khi phát hiện hoặc nghi ngờ tình huống này, hãy hành động ngay lập tức theo các bước sau. Đầu tiên, hãy kiểm tra kỹ lưỡng nhật ký truy cập (access logs) và nhật ký lỗi (error logs) của máy chủ để tìm kiếm các hoạt động bất thường, chẳng hạn như các yêu cầu POST đáng ngờ, truy cập từ các địa chỉ IP lạ, hoặc các file lạ được thực thi. Tiếp theo, hãy sử dụng các công cụ quét mã độc chuyên dụng như Maldet (Linux Malware Detect) hoặc Wordfence (nếu bạn dùng WordPress) để rà soát toàn bộ mã nguồn trên máy chủ.

Sau khi xác định và loại bỏ mã độc, bạn cần ngay lập tức cập nhật tất cả các thành phần hệ thống: hệ điều hành, nền tảng website (CMS), plugins, themes và các phần mềm liên quan lên phiên bản mới nhất để vá các lỗ hổng bảo mật. Cuối cùng, hãy thay đổi toàn bộ mật khẩu, từ tài khoản quản trị hosting, FTP, cơ sở dữ liệu cho đến tài khoản quản trị website. Việc thực hiện đầy đủ các bước này sẽ giúp bạn lấy lại quyền kiểm soát và ngăn chặn các cuộc tấn công tương tự trong tương lai.

Khó khăn trong việc xác định subdomain nào đang bị spam

Khi hệ thống của bạn có hàng chục, thậm chí hàng trăm subdomain, việc xác định chính xác subdomain nào đang là nguồn gốc của vấn đề spam có thể trở thành một thách thức lớn. Bạn có thể nhận thấy các dấu hiệu chung như máy chủ chạy chậm, tài nguyên bị sử dụng quá mức, hoặc nhận được cảnh báo từ nhà cung cấp hosting, nhưng không biết bắt đầu từ đâu để điều tra.

Để giải quyết vấn đề này, hãy tận dụng sức mạnh của các công cụ phân tích log máy chủ và lưu lượng truy cập. Bắt đầu bằng cách sử dụng các công cụ như AWStats, Webalizer (thường có sẵn trong cPanel) hoặc các công cụ dòng lệnh như grep, awk để phân tích file log truy cập của web server (ví dụ: Apache access log). Bạn có thể lọc và tổng hợp dữ liệu theo từng subdomain để xem subdomain nào đang có lượng truy cập cao bất thường, tạo ra nhiều lỗi 404, hoặc có nhiều yêu cầu đến các file lạ.

Ví dụ, bạn có thể chạy một lệnh để đếm số lượng yêu cầu đến từng subdomain trong một khoảng thời gian nhất định. Subdomain nào có số lượng yêu cầu cao đột biến so với các subdomain khác sẽ là đối tượng nghi ngờ hàng đầu. Tương tự, việc phân tích log gửi email của máy chủ (mail server logs) cũng giúp bạn xác định xem có subdomain nào đang được sử dụng để gửi đi một lượng lớn email spam hay không. Bằng cách tiếp cận một cách có hệ thống và sử dụng đúng công cụ, bạn có thể nhanh chóng khoanh vùng và xác định chính xác nguồn gốc của vấn đề.

Best Practices trong xử lý spam subdomain

Để duy trì một hệ thống subdomain an toàn và sạch sẽ về lâu dài, việc áp dụng các quy tắc và thói quen tốt (best practices) trong quản trị là vô cùng quan trọng. Đây không phải là những hành động thực hiện một lần mà là một quy trình liên tục nhằm nâng cao khả năng phòng thủ và giảm thiểu rủi ro. Dưới đây là những khuyến nghị hàng đầu từ AZWEB mà bạn nên tuân thủ.

Đầu tiên, hãy luôn thường xuyên cập nhật phần mềm và hệ thống bảo mật. Các lỗ hổng bảo mật trong phần mềm là cửa ngõ chính mà kẻ tấn công lợi dụng. Hãy đảm bảo rằng hệ điều hành, hệ quản trị nội dung (CMS) như WordPress, Joomla, các plugin, theme và mọi ứng dụng web khác đều được cập nhật lên phiên bản mới nhất ngay khi có bản vá. Bạn có thể tìm hiểu sâu hơn về lỗ hổng bảo mật để phòng tránh nguy cơ bị khai thác.

Thứ hai, giới hạn quyền tạo subdomain chỉ cho những người thực sự có thẩm quyền. Không nên cấp quyền này một cách bừa bãi. Hãy thiết lập một quy trình phê duyệt rõ ràng và chỉ cấp quyền cho các quản trị viên hệ thống hoặc những nhân sự cấp cao đáng tin cậy. Điều này giúp kiểm soát chặt chẽ số lượng subdomain và ngăn chặn việc tạo ra các subdomain trái phép.

Thứ ba, không bao giờ chia sẻ thông tin đăng nhập quản trị qua các kênh không an toàn. Tuyệt đối không gửi mật khẩu qua email, tin nhắn văn bản, hoặc các ứng dụng chat không được mã hóa. Hãy sử dụng các công cụ quản lý mật khẩu an toàn và luôn tuân thủ nguyên tắc bảo mật thông tin đăng nhập. Đồng thời, hãy thực thi chính sách mật khẩu mạnh và yêu cầu thay đổi mật khẩu định kỳ.

Cuối cùng, hãy theo dõi sát sao hệ thống và nhanh chóng phản ứng khi phát hiện dấu hiệu spam. Thiết lập các hệ thống giám sát và cảnh báo tự động như đã đề cập. Khi nhận được cảnh báo, đừng bỏ qua mà hãy điều tra ngay lập tức. Phản ứng nhanh chóng có thể giúp bạn ngăn chặn một cuộc tấn công trước khi nó gây ra thiệt hại nghiêm trọng. Việc chủ động và cảnh giác là chìa khóa để bảo vệ tài sản số của bạn.

Kết luận

Spam subdomain không còn là một mối đe dọa xa vời mà đã trở thành một nguy cơ hiện hữu, có khả năng gây tổn hại lớn đến uy tín, bảo mật và hiệu quả kinh doanh của website. Từ việc làm suy giảm thứ hạng SEO, tiêu tốn tài nguyên máy chủ cho đến việc bị đưa vào danh sách đen của các công cụ tìm kiếm, hậu quả của nó là không thể xem nhẹ. Tuy nhiên, bằng cách trang bị kiến thức và áp dụng các biện pháp phòng ngừa một cách chủ động, bạn hoàn toàn có thể kiểm soát được rủi ro này. Việc phát hiện kịp thời các dấu hiệu bất thường, xử lý chính xác các sự cố và xây dựng một hàng rào bảo vệ vững chắc là những yếu tố then chốt.

Đừng chờ đợi cho đến khi sự cố xảy ra. AZWEB khuyến khích bạn hãy bắt đầu kiểm tra và củng cố hệ thống subdomain của mình ngay hôm nay để bảo vệ doanh nghiệp trước những rủi ro tiềm ẩn. Hãy rà soát lại các chính sách quản lý quyền truy cập, triển khai các công cụ bảo mật cần thiết và thiết lập một quy trình giám sát hiệu quả.

Bước tiếp theo cho bạn là áp dụng các giải pháp kỹ thuật đã được đề cập trong bài viết, từ việc cấu hình SPF, DKIM, DMARC cho email đến việc triển khai Tường lửa ứng dụng web (WAF). Đồng thời, hãy duy trì thói quen theo dõi và rà soát hệ thống thường xuyên để đảm bảo một môi trường mạng luôn sạch mạnh và an toàn, giúp doanh nghiệp của bạn phát triển bền vững trên không gian số.