Bảo mật website là một hành trình liên tục, không phải là điểm đến. Trong thế giới số luôn tiềm ẩn rủi ro, việc chủ động bảo vệ trang web của bạn khỏi các cuộc tấn công mạng là yếu tố sống còn. Bạn đã bao giờ lo lắng về việc dữ liệu người dùng bị đánh cắp hay trang web bị chiếm quyền điều khiển chưa? Các vấn đề như Cross-Site Scripting (XSS), Clickjacking hay Man-in-the-Middle (MITM) không còn là chuyện xa lạ. May mắn thay, có một giải pháp mạnh mẽ và hiệu quả mà bạn có thể triển khai ngay: sử dụng các tiêu đề bảo mật HTTP (HTTP Security Headers). Đây là những chỉ thị bạn gửi từ máy chủ đến trình duyệt, giúp tăng cường lớp phòng thủ cho website một cách đáng kể. Bài viết này sẽ cùng bạn khám phá chi tiết về các tiêu đề bảo mật quan trọng và cách cấu hình chúng một cách chính xác.

Giới thiệu về tiêu đề bảo mật HTTP

An toàn thông tin luôn là ưu tiên hàng đầu khi vận hành một website. Mỗi ngày, có hàng ngàn cuộc tấn công mạng diễn ra, nhắm vào các lỗ hổng bảo mật để đánh cắp dữ liệu, phá hoại hoặc lừa đảo người dùng. Một trang web không được bảo vệ tốt không chỉ gây thiệt hại về tài chính mà còn làm suy giảm nghiêm trọng uy tín thương hiệu mà bạn đã dày công xây dựng.

Các vấn đề bảo mật phổ biến nhất mà các website thường gặp phải bao gồm tấn công kịch bản chéo trang (XSS), nơi kẻ tấn công chèn mã độc vào trang web của bạn; tấn công clickjacking, lừa người dùng nhấp vào các phần tử ẩn; và tấn công nghe lén dữ liệu trên đường truyền. Những mối đe dọa này có thể xuất phát từ những lỗ hổng tưởng chừng như nhỏ nhất.

Để giải quyết những thách thức này, tiêu đề bảo mật HTTP ra đời như một lớp phòng thủ thiết yếu. Chúng là những chỉ thị được máy chủ web gửi kèm theo mỗi phản hồi (response) đến trình duyệt. Trình duyệt sẽ đọc và thực thi các chỉ thị này để áp dụng các chính sách bảo mật, giúp ngăn chặn hiệu quả các loại tấn công phổ biến. Trong bài viết này, chúng ta sẽ đi sâu vào từng loại tiêu đề bảo mật, cách cấu hình chúng và những lợi ích to lớn mà chúng mang lại cho website của bạn.

Tổng quan các tiêu đề bảo mật HTTP phổ biến

Để bảo vệ website một cách toàn diện, bạn cần hiểu rõ về các loại tiêu đề bảo mật khác nhau và vai trò của chúng. Mỗi tiêu đề được thiết kế để chống lại một hoặc nhiều loại tấn công cụ thể. Hãy cùng AZWEB tìm hiểu về ba trong số những tiêu đề bảo mật quan trọng và được sử dụng rộng rãi nhất hiện nay.

Content-Security-Policy (CSP)

Hãy tưởng tượng Content-Security-Policy (CSP) như một người bảo vệ nghiêm ngặt cho trang web của bạn. Vai trò chính của nó là kiểm soát chặt chẽ những nguồn tài nguyên (như script, stylesheet, hình ảnh, font chữ) mà trình duyệt được phép tải và thực thi. Bằng cách định nghĩa một “danh sách trắng” (whitelist) các nguồn đáng tin cậy, CSP giúp ngăn chặn trình duyệt tải về bất kỳ nội dung nào từ các nguồn không xác định hoặc độc hại.

Đây là vũ khí cực kỳ hiệu quả để chống lại các cuộc tấn công Cross-Site Scripting (XSS). Trong một cuộc tấn công XSS, kẻ xấu cố gắng chèn các đoạn mã JavaScript độc hại vào trang web của bạn. Nếu không có CSP, trình duyệt sẽ vô tình thực thi mã này, dẫn đến việc đánh cắp thông tin nhạy cảm của người dùng như cookie, token phiên đăng nhập. Với CSP, ngay cả khi mã độc được chèn vào, trình duyệt sẽ từ chối thực thi vì nó không đến từ một nguồn đã được bạn cho phép.

X-Frame-Options

Bạn đã bao giờ nghe nói về clickjacking chưa? Đây là một kỹ thuật tấn công tinh vi, trong đó kẻ tấn công lồng trang web của bạn vào một trang web khác bằng cách sử dụng thẻ <iframe>. Sau đó, chúng sẽ tạo ra một giao diện giả mạo, trong suốt đặt lên trên trang của bạn để lừa người dùng nhấp vào các nút quan trọng (như “Xóa tài khoản” hoặc “Chuyển tiền”) mà không hề hay biết.

Tiêu đề X-Frame-Options được sinh ra để ngăn chặn chính xác loại tấn công này. Nó cho phép bạn kiểm soát việc liệu trang web của mình có được phép hiển thị bên trong một thẻ <iframe>, <frame>, <embed> hay <object> hay không. Có hai tùy chọn cấu hình phổ biến:

DENY: Từ chối hoàn toàn việc hiển thị trang web trong bất kỳ frame nào. Đây là tùy chọn an toàn nhất.SAMEORIGIN: Chỉ cho phép hiển thị trang trong frame nếu trang cha có cùng nguồn (origin) với trang của bạn. Điều này hữu ích khi bạn cần nhúng một phần của trang web vào một phần khác của chính nó.

Strict-Transport-Security (HSTS)

Kết nối an toàn qua giao thức HTTPS là tiêu chuẩn không thể thiếu cho mọi website hiện đại. Tuy nhiên, người dùng đôi khi vẫn có thể truy cập trang web của bạn thông qua phiên bản HTTP không an toàn do thói quen gõ tên miền hoặc nhấp vào các liên kết cũ. Điều này tạo ra một kẽ hở cho các cuộc tấn công Man-in-the-Middle (MITM), nơi kẻ tấn công có thể nghe lén và thay đổi dữ liệu trao đổi giữa người dùng và máy chủ.

Tiêu đề HTTP Strict Transport Security (HSTS) giải quyết triệt để vấn đề này. Khi một trình duyệt nhận được tiêu đề HSTS từ website của bạn lần đầu tiên, nó sẽ ghi nhớ rằng trang web này chỉ nên được truy cập qua HTTPS trong một khoảng thời gian nhất định (do bạn chỉ định trong max-age). Trong các lần truy cập tiếp theo, trình duyệt sẽ tự động chuyển mọi yêu cầu từ HTTP sang HTTPS trước khi gửi đi, đảm bảo mọi kết nối đều được mã hóa và an toàn. Điều này loại bỏ hoàn toàn nguy cơ bị tấn công MITM qua việc hạ cấp kết nối.

Cách cấu hình và triển khai các tiêu đề bảo mật HTTP đúng cách

Hiểu về các tiêu đề bảo mật là bước đầu tiên. Bước tiếp theo và quan trọng không kém là triển khai chúng một cách chính xác trên máy chủ web của bạn. Quá trình này không quá phức tạp nếu bạn làm theo đúng hướng dẫn. Hãy cùng xem cách cấu hình trên các nền tảng máy chủ phổ biến và làm thế nào để kiểm tra kết quả.

Cấu hình trên các máy chủ phổ biến (Apache, Nginx, IIS)

Việc thêm các tiêu đề HTTP được thực hiện thông qua tệp cấu hình của máy chủ web. Dưới đây là các ví dụ cụ thể cho Apache, Nginx và IIS, ba trong số các máy chủ web được sử dụng nhiều nhất hiện nay.

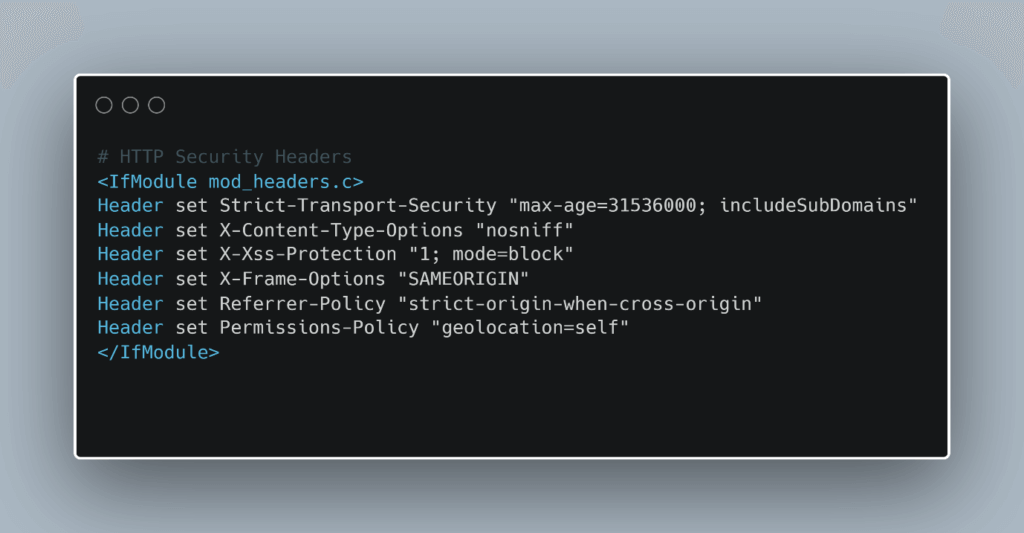

Đối với máy chủ Apache:

Bạn có thể thêm các dòng sau vào tệp .htaccess hoặc tệp cấu hình Apache (thường là httpd.conf).

<IfModule mod_headers.c>

Header set Content-Security-Policy "default-src 'self';"

Header set X-Frame-Options "SAMEORIGIN"

Header set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"

</IfModule>

Đoạn mã này yêu cầu module mod_headers phải được kích hoạt. Nó thiết lập CSP ở mức cơ bản, cho phép X-Frame-Options từ cùng nguồn và bật HSTS trong một năm cho tất cả các tên miền phụ.

Đối với máy chủ Nginx:

Bạn cần chỉnh sửa tệp cấu hình của trang web, thường nằm trong thư mục /etc/nginx/sites-available/. Thêm các dòng sau vào bên trong khối server { ... }.

server {

# ... các cấu hình khác

add_header Content-Security-Policy "default-src 'self';";

add_header X-Frame-Options "SAMEORIGIN";

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

# ...

}

Sau khi lưu tệp, đừng quên khởi động lại dịch vụ Nginx để áp dụng thay đổi bằng lệnh sudo systemctl restart nginx.

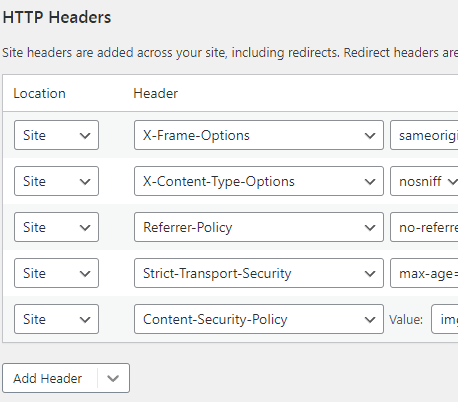

Đối với máy chủ IIS (Windows Server):

Bạn có thể cấu hình các tiêu đề này thông qua giao diện quản lý IIS Manager hoặc trực tiếp trong tệp web.config của ứng dụng.

<configuration>

<system.webServer>

<httpProtocol>

<customHeaders>

<add name="Content-Security-Policy" value="default-src 'self';" />

<add name="X-Frame-Options" value="SAMEORIGIN" />

<add name="Strict-Transport-Security" value="max-age=31536000; includeSubDomains; preload" />

</customHeaders>

</httpProtocol>

</system.webServer>

</configuration>

Việc cấu hình này đảm bảo rằng mọi phản hồi từ máy chủ IIS sẽ chứa các tiêu đề bảo mật cần thiết.

Kiểm thử và xác thực tiêu đề bảo mật

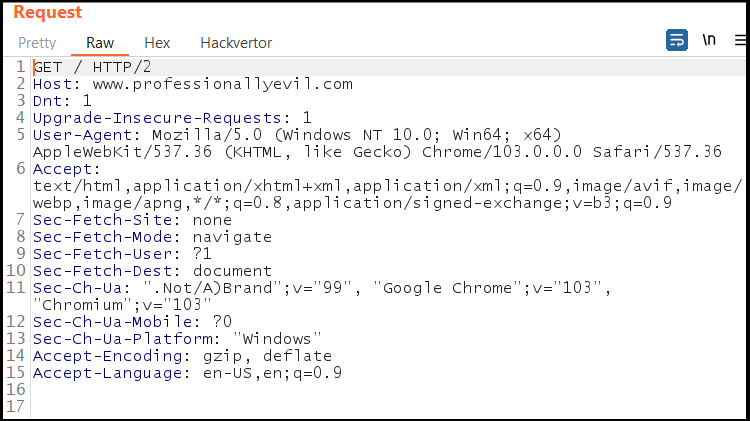

Sau khi cấu hình, làm thế nào để biết chắc chắn rằng các tiêu đề đã được áp dụng đúng cách? Việc kiểm tra là cực kỳ quan trọng để tránh các lỗi không mong muốn.

Cách đơn giản nhất là sử dụng công cụ dành cho nhà phát triển (Developer Tools) có sẵn trong trình duyệt của bạn (thường mở bằng phím F12). Chuyển đến tab “Network” (Mạng), tải lại trang web của bạn, nhấp vào yêu cầu chính (tài liệu HTML) và xem phần “Response Headers” (Tiêu đề phản hồi). Bạn sẽ thấy các tiêu đề mình vừa cấu hình được liệt kê ở đó.

Để có một bài kiểm tra toàn diện và chuyên sâu hơn, bạn có thể sử dụng các công cụ trực tuyến. Một trong những công cụ phổ biến và uy tín nhất là Security Headers của Scott Helme (securityheaders.com). Chỉ cần nhập URL của trang web, công cụ này sẽ quét và chấm điểm mức độ bảo mật của các tiêu đề HTTP, đồng thời đưa ra các gợi ý chi tiết để cải thiện. Đây là một cách tuyệt vời để xác thực cấu hình và đảm bảo bạn không bỏ sót bất kỳ tiêu đề quan trọng nào.

Lợi ích của việc sử dụng tiêu đề bảo mật HTTP trong bảo vệ website

Việc dành thời gian để cấu hình đúng các tiêu đề bảo mật HTTP không chỉ là một nhiệm vụ kỹ thuật. Nó mang lại những lợi ích vô cùng thiết thực, trực tiếp củng cố sự an toàn, uy tín và thành công lâu dài cho website của bạn. Hãy cùng khám phá những giá trị cốt lõi mà lớp phòng thủ này tạo ra.

Ngăn chặn các tấn công web phổ biến

Đây là lợi ích rõ ràng và quan trọng nhất. Mỗi tiêu đề bảo mật đều là một chốt chặn vững chắc trước các loại tấn công cụ thể, giúp giảm thiểu đáng kể bề mặt tấn công của website.

- Chống XSS và Injection: Content-Security-Policy (CSP) là lá chắn hàng đầu chống lại các cuộc tấn công kịch bản chéo trang (XSS) và các hình thức chèn mã độc khác. Bằng cách giới hạn nguồn tài nguyên, bạn đã vô hiệu hóa khả năng thực thi mã độc từ các nguồn không tin cậy, bảo vệ dữ liệu nhạy cảm của người dùng.

- Chống Clickjacking: X-Frame-Options ngăn chặn kẻ tấn công nhúng trang web của bạn vào các trang lừa đảo, bảo vệ người dùng khỏi việc thực hiện các hành động không mong muốn. Điều này đặc biệt quan trọng đối với các trang có chức năng quản trị, thanh toán hoặc thay đổi thông tin cá nhân.

- Chống Man-in-the-Middle (MITM): Strict-Transport-Security (HSTS) buộc trình duyệt phải giao tiếp với máy chủ của bạn qua kết nối HTTPS được mã hóa. Điều này triệt tiêu nguy cơ kẻ tấn công nghe lén hoặc sửa đổi dữ liệu trên đường truyền, đảm bảo tính toàn vẹn và bí mật của thông tin.

Nâng cao độ tin cậy và trải nghiệm người dùng

Bảo mật không chỉ là về công nghệ, mà còn là về niềm tin. Khi người dùng truy cập vào một trang web, họ ngầm tin tưởng rằng thông tin của họ sẽ được bảo vệ. Việc triển khai các biện pháp bảo mật mạnh mẽ như tiêu đề HTTP là một tín hiệu rõ ràng cho thấy bạn coi trọng sự an toàn của họ.

Khi trình duyệt hiển thị biểu tượng ổ khóa màu xanh lá cây và kết nối luôn được duy trì an toàn, người dùng sẽ cảm thấy yên tâm hơn khi tương tác, đăng ký tài khoản hoặc thực hiện giao dịch. Điều này trực tiếp cải thiện trải nghiệm người dùng và xây dựng lòng trung thành.

Hơn nữa, các công cụ tìm kiếm lớn như Google cũng ngày càng ưu tiên các trang web an toàn. Mặc dù các tiêu đề bảo mật không phải là một yếu tố xếp hạng trực tiếp, nhưng một trang web an toàn, đáng tin cậy, và cung cấp trải nghiệm tốt cho người dùng chắc chắn sẽ có lợi thế trong việc duy trì và cải thiện thứ hạng SEO. Đây là một khoản đầu tư nhỏ mang lại lợi ích kép: vừa bảo vệ người dùng, vừa củng cố uy tín thương hiệu trong mắt cả khách hàng và các công cụ tìm kiếm.

Ví dụ thực tế minh họa việc áp dụng tiêu đề bảo mật HTTP

Lý thuyết sẽ trở nên dễ hiểu hơn khi được minh họa bằng một ví dụ thực tế. Hãy xem xét một case study về một trang web thương mại điện tử có tên “ABC Store” và hành trình cải thiện bảo mật của họ sau khi áp dụng các tiêu đề HTTP.

Tình huống ban đầu (Trước khi áp dụng):

ABC Store là một website bán lẻ trực tuyến đang phát triển. Mặc dù đã sử dụng SSL, họ chưa triển khai bất kỳ tiêu đề bảo mật HTTP bổ sung nào. Đội ngũ kỹ thuật của họ bắt đầu nhận thấy một số vấn đề đáng lo ngại:

- Báo cáo về lỗ hổng XSS: Một nhà nghiên cứu bảo mật đã phát hiện ra một lỗ hổng XSS trên thanh tìm kiếm của trang web. Kẻ tấn công có thể tạo một URL đặc biệt, khi người dùng nhấp vào, mã độc sẽ được thực thi để đánh cắp cookie phiên đăng nhập của họ.

- Rủi ro Clickjacking: Các chuyên gia bảo mật cảnh báo rằng trang thanh toán của ABC Store có thể bị nhúng vào một trang web lừa đảo, tiềm ẩn nguy cơ lừa người dùng cung cấp thông tin thẻ tín dụng hoặc thực hiện giao dịch không mong muốn.

- Kết nối không nhất quán: Mặc dù có SSL, một số liên kết cũ từ các chiến dịch marketing vẫn trỏ đến phiên bản HTTP. Người dùng nhấp vào các liên kết này có thể bị chuyển hướng qua một kết nối không an toàn trước khi đến được phiên bản HTTPS, tạo ra kẽ hở cho tấn công MITM.

Hành động và giải pháp (Sau khi áp dụng):

Nhận thức được các rủi ro, đội ngũ của ABC Store đã quyết định triển khai một bộ tiêu đề bảo mật toàn diện trên máy chủ Nginx của họ.

add_header Strict-Transport-Security "max-age=63072000; includeSubDomains; preload" always;

add_header X-Frame-Options "DENY" always;

add_header Content-Security-Policy "default-src 'self'; script-src 'self' https://stats.api.com; img-src 'self' https://cdn.images.com; style-src 'self' https://fonts.googleapis.com; font-src 'self' https://fonts.gstatic.com;";

- Họ đã bật HSTS với thời gian hiệu lực 2 năm, bao gồm cả các tên miền phụ và đăng ký vào danh sách preload.

- Họ đã đặt X-Frame-Options thành

DENY, ngăn chặn hoàn toàn việc nhúng trang web vào bất kỳ đâu. - Họ đã cấu hình một CSP chặt chẽ, chỉ cho phép tải tài nguyên từ chính tên miền của họ (

'self'), một API thống kê, một CDN hình ảnh và các font chữ từ Google.

Kết quả và so sánh:

Sự thay đổi mang lại kết quả gần như ngay lập tức:

- Lỗ hổng XSS bị vô hiệu hóa: Ngay cả khi mã độc vẫn có thể được chèn vào URL, chính sách CSP đã ngăn trình duyệt thực thi nó vì mã đó không đến từ một nguồn được cho phép. Vấn đề đã được giải quyết triệt để ở tầng trình duyệt.

- Nguy cơ Clickjacking bị loại bỏ: Mọi nỗ lực nhúng trang web của ABC Store vào một iframe đều bị trình duyệt chặn lại, bảo vệ hoàn toàn người dùng khỏi các cuộc tấn công lừa đảo.

- Kết nối luôn an toàn: HSTS đảm bảo rằng sau lần truy cập đầu tiên, trình duyệt của khách hàng sẽ luôn tự động kết nối qua HTTPS, bịt kín lỗ hổng MITM.

Sau khi triển khai, điểm số trên trang Security Headers của ABC Store đã tăng từ F lên A+. Điều này không chỉ giúp họ vá các lỗ hổng bảo mật mà còn tăng cường đáng kể niềm tin của khách hàng, góp phần làm giảm tỷ lệ thoát trang trên các trang thanh toán.

Các lưu ý và điều nên làm khi sử dụng tiêu đề bảo mật HTTP

Triển khai tiêu đề bảo mật HTTP là một bước đi đúng đắn, nhưng để đạt hiệu quả tối ưu và tránh các tác dụng phụ không mong muốn, bạn cần tuân thủ một số nguyên tắc và lưu ý quan trọng. Việc cấu hình sai có thể vô tình làm hỏng chức năng của website.

Đảm bảo khai báo chính xác, tránh cấu hình quá chặt:

Đây là lưu ý quan trọng nhất, đặc biệt với Content-Security-Policy (CSP). Một chính sách CSP quá nghiêm ngặt có thể chặn các script, hình ảnh hoặc iframe hợp lệ, gây ra lỗi hiển thị hoặc làm mất chức năng. Ví dụ, nếu bạn quên thêm nguồn của Google Analytics vào danh sách cho phép của script-src, tính năng theo dõi truy cập sẽ ngừng hoạt động.

- Lời khuyên: Hãy bắt đầu với một chính sách ít nghiêm ngặt hơn, chẳng hạn như sử dụng chế độ Content-Security-Policy-Report-Only. Ở chế độ này, trình duyệt sẽ không chặn tài nguyên mà chỉ gửi báo cáo về những vi phạm chính sách đến một URL bạn chỉ định. Dựa trên các báo cáo này, bạn có thể tinh chỉnh chính sách của mình cho đến khi nó hoàn thiện trước khi chuyển sang chế độ thực thi (

Content-Security-Policy).

Thường xuyên cập nhật và kiểm tra tiêu đề bảo mật:

Thế giới công nghệ và các mối đe dọa bảo mật luôn thay đổi. Các tiêu chuẩn mới có thể ra đời, và các cấu hình cũ có thể trở nên lỗi thời. Do đó, bạn nên định kỳ xem xét và kiểm tra lại các tiêu đề bảo mật của mình.

- Lời khuyên: Đặt lịch kiểm tra hàng quý hoặc sau mỗi lần có thay đổi lớn về cấu trúc website. Sử dụng các công cụ như Security Headers để đảm bảo cấu hình của bạn vẫn tuân thủ các thực hành tốt nhất.

Kết hợp tiêu đề bảo mật với các biện pháp bảo mật web khác:

Tiêu đề bảo mật HTTP là một lớp phòng thủ quan trọng, nhưng chúng không phải là viên đạn bạc giải quyết mọi vấn đề. Bảo mật web hiệu quả đòi hỏi một chiến lược phòng thủ theo chiều sâu (defense-in-depth).

- Lời khuyên: Hãy kết hợp việc sử dụng tiêu đề bảo mật với các biện pháp khác như: cập nhật phần mềm (CMS, plugin, framework) thường xuyên, sử dụng tường lửa ứng dụng web (WAF), xác thực mạnh, và kiểm tra mã nguồn để tìm lỗ hổng. Mỗi lớp bảo vệ sẽ bù đắp cho những điểm yếu tiềm tàng của các lớp khác, tạo nên một hệ thống phòng thủ toàn diện và vững chắc.

![]()

Các vấn đề thường gặp và cách khắc phục

Trong quá trình triển khai, bạn có thể gặp phải một số sự cố. Hiểu rõ nguyên nhân và cách khắc phục sẽ giúp bạn xử lý tình huống một cách nhanh chóng và hiệu quả. Dưới đây là hai vấn đề phổ biến nhất và hướng giải quyết.

Tiêu đề bảo mật không có hiệu lực hoặc bị ghi đè

Bạn đã thêm cấu hình vào tệp .htaccess hoặc nginx.conf nhưng khi kiểm tra bằng công cụ phát triển của trình duyệt, bạn không thấy tiêu đề xuất hiện, hoặc nó có giá trị không như mong đợi.

Nguyên nhân:

- Cấu hình sai: Có thể có lỗi cú pháp trong tệp cấu hình của bạn, hoặc module cần thiết (như

mod_headerstrên Apache) chưa được kích hoạt. - Xung đột cấu hình: Một cấu hình ở cấp cao hơn (ví dụ, cấu hình máy chủ chính) có thể đang ghi đè lên cấu hình của bạn. Trong một số trường hợp, một file

.htaccesstrong thư mục cha cũng có thể gây ảnh hưởng. - Proxy hoặc CDN: Nếu bạn đang sử dụng một dịch vụ proxy ngược như Cloudflare hoặc một Mạng phân phối nội dung (CDN), các dịch vụ này có thể sửa đổi hoặc thêm các tiêu đề HTTP của riêng chúng. Cấu hình trên máy chủ gốc của bạn có thể bị chúng ghi đè.

Cách khắc phục:

- Kiểm tra cú pháp: Rà soát lại đoạn mã bạn đã thêm, đảm bảo không có lỗi chính tả hay cú pháp.

- Kiểm tra module: Đối với Apache, hãy chắc chắn rằng

mod_headersđã được bật. - Kiểm tra tại nguồn: Tạm thời vô hiệu hóa CDN hoặc proxy (nếu có thể) và kiểm tra lại trực tiếp từ máy chủ gốc để xác định xem vấn đề có nằm ở dịch vụ trung gian hay không. Nếu có, hãy tìm cách cấu hình các tiêu đề bảo mật thông qua giao diện quản lý của nhà cung cấp CDN/proxy.

- Sử dụng chỉ thị

always: Trong Nginx, việc thêm từ khóaalwaysvào cuối chỉ thịadd_header(ví dụ:add_header X-Frame-Options "DENY" always;) đảm bảo tiêu đề được thêm vào cho mọi mã phản hồi, kể cả các trang lỗi.

Cấu hình tiêu đề quá hạn chế gây lỗi hiển thị

Đây là vấn đề phổ biến nhất với Content-Security-Policy (CSP). Sau khi triển khai, một số phần của trang web đột nhiên không hoạt động: hình ảnh không hiển thị, font chữ bị lỗi, hoặc một chức năng JavaScript quan trọng bị hỏng.

Nguyên nhân:

Chính sách CSP của bạn đã vô tình chặn một tài nguyên hợp lệ. Ví dụ, bạn đã quên đưa CDN chứa thư viện jQuery vào chỉ thị script-src, hoặc một iframe từ đối tác thanh toán bị chặn bởi chính sách frame-src.

Cách khắc phục:

- Sử dụng Console của trình duyệt: Mở công cụ phát triển (F12) và chuyển đến tab “Console”. Trình duyệt sẽ báo cáo chi tiết về tất cả các vi phạm CSP, cho bạn biết chính xác tài nguyên nào đã bị chặn và vi phạm chỉ thị nào.

- Dùng chế độ

Report-Only: Như đã đề cập ở phần trước, hãy chuyển từContent-Security-PolicysangContent-Security-Policy-Report-Only. Chế độ này sẽ không chặn bất cứ thứ gì mà chỉ gửi báo cáo lỗi về một URL bạn chỉ định. Đây là cách an toàn nhất để xây dựng và gỡ lỗi một chính sách CSP phức tạp. - Tinh chỉnh chính sách: Dựa trên các báo cáo lỗi từ Console hoặc từ endpoint báo cáo, hãy từ từ thêm các nguồn hợp lệ vào chính sách CSP của bạn. Hãy cụ thể nhất có thể. Ví dụ, thay vì cho phép tất cả các script từ

*.google.com, hãy chỉ định rõhttps://www.google-analytics.com.

Best Practices cho tiêu đề bảo mật HTTP

Để khai thác tối đa sức mạnh của các tiêu đề bảo mật và duy trì một hệ thống an toàn, bền vững, việc tuân thủ các thực hành tốt nhất là điều cần thiết. Đây là những nguyên tắc đã được cộng đồng bảo mật công nhận và áp dụng rộng rãi.

Luôn kiểm thử kỹ các cấu hình trước khi đưa vào production:

Không bao giờ áp dụng một thay đổi về bảo mật, đặc biệt là CSP, trực tiếp lên môi trường website đang hoạt động. Hãy luôn thử nghiệm trên môi trường phát triển (development) hoặc môi trường thử nghiệm (staging) trước. Sử dụng chế độ Report-Only để thu thập dữ liệu về các tài nguyên cần thiết mà không làm gián đoạn trải nghiệm người dùng.

Ưu tiên áp dụng CSP cho kiểm soát tài nguyên:

Content-Security-Policy là tiêu đề mạnh mẽ và linh hoạt nhất. Hãy đầu tư thời gian để xây dựng một chính sách CSP chặt chẽ. Bắt đầu với default-src 'none' và chỉ thêm từng nguồn cần thiết cho từng loại tài nguyên (script-src, style-src, img-src…). Cách tiếp cận “từ chối mặc định” này an toàn hơn nhiều so với việc bắt đầu bằng một chính sách lỏng lẻo rồi thắt chặt dần.

Không loại bỏ hoàn toàn tính năng nếu không cần thiết:

Với X-Frame-Options, thay vì mặc định dùng DENY, hãy xem xét liệu trang web của bạn có cần được nhúng vào một phần khác của chính nó hay không. Nếu có, SAMEORIGIN là một lựa chọn hợp lý và an toàn hơn, cho phép tính linh hoạt cần thiết mà vẫn ngăn chặn được clickjacking từ các trang web bên ngoài.

Kết hợp nhiều tiêu đề bảo mật để bảo vệ toàn diện hơn:

Đừng chỉ dựa vào một tiêu đề duy nhất. Sức mạnh thực sự đến từ việc kết hợp nhiều lớp phòng thủ. Ví dụ, HSTS bảo vệ kết nối, CSP bảo vệ nội dung, và X-Frame-Options bảo vệ giao diện người dùng. Hãy triển khai một bộ tiêu đề bảo mật đầy đủ, bao gồm cả các tiêu đề khác như Referrer-Policy, X-Content-Type-Options, và Permissions-Policy để có được sự bảo vệ tối ưu.

Cập nhật và theo dõi xu hướng bảo mật mới nhất:

Lĩnh vực an ninh mạng không ngừng phát triển. Các tiêu đề mới có thể được giới thiệu, và các hướng dẫn thực hành tốt nhất có thể thay đổi. Hãy theo dõi các blog uy tín về bảo mật web, tham gia các cộng đồng nhà phát triển và thường xuyên rà soát lại cấu hình của mình để đảm bảo rằng bạn luôn đi trước những kẻ tấn công một bước.

Kết luận

Trong bối cảnh các mối đe dọa an ninh mạng ngày càng tinh vi, việc củng cố hàng rào phòng thủ cho website không còn là một lựa chọn, mà là một yêu cầu bắt buộc. Tiêu đề bảo mật HTTP chính là một trong những công cụ mạnh mẽ, hiệu quả và dễ tiếp cận nhất để bạn thực hiện điều đó. Chúng hoạt động như những người lính gác cần mẫn ở tuyến đầu, hướng dẫn trình duyệt cách xử lý nội dung một cách an toàn và ngăn chặn các cuộc tấn công phổ biến ngay từ trong trứng nước.

Từ việc kiểm soát tài nguyên với Content-Security-Policy, chống lại clickjacking bằng X-Frame-Options, đến việc đảm bảo kết nối luôn được mã hóa với Strict-Transport-Security, mỗi tiêu đề đều đóng một vai trò không thể thiếu trong chiến lược bảo mật toàn diện. Lợi ích mà chúng mang lại không chỉ dừng lại ở việc bảo vệ dữ liệu, mà còn giúp xây dựng niềm tin nơi người dùng và củng cố uy tín thương hiệu của bạn trên không gian mạng.

Đừng chờ đợi cho đến khi sự cố xảy ra. AZWEB khuyến khích bạn hãy hành động ngay hôm nay. Hãy dành thời gian để kiểm tra tình trạng bảo mật hiện tại của website bằng các công cụ trực tuyến và bắt đầu lên kế hoạch triển khai, cấu hình các tiêu đề bảo mật phù hợp. Đây là một khoản đầu tư nhỏ về thời gian và công sức, nhưng sẽ mang lại giá trị bảo vệ to lớn và sự an tâm lâu dài cho tài sản số của bạn.