Bạn có đang quản lý một hoặc nhiều máy chủ và cảm thấy mệt mỏi với việc phải nhớ hàng loạt mật khẩu phức tạp? Hay lo lắng về nguy cơ bị tấn công Brute Force khi chỉ dựa vào mật khẩu để bảo vệ tài sản số của mình? Đây là những vấn đề không của riêng ai trong thế giới quản trị hệ thống. Mật khẩu, dù mạnh đến đâu, vẫn tiềm ẩn rủi ro bị dò ra hoặc đánh cắp. May mắn thay, có một giải pháp vượt trội hơn hẳn, giúp bạn khóa chặt cánh cửa vào server của mình một cách an toàn và tiện lợi hơn rất nhiều. Đó chính là khóa SSH. Bài viết này sẽ là kim chỉ nam, dẫn dắt bạn từ những khái niệm cơ bản nhất đến việc tự tay tạo và sử dụng khóa SSH để bảo mật kết nối máy chủ một cách chuyên nghiệp.

Giới thiệu về khóa SSH và vai trò của nó trong bảo mật kết nối máy chủ

SSH, hay Secure Shell, là một giao thức mạng cho phép bạn kết nối và quản trị máy chủ từ xa một cách an toàn. Mọi dữ liệu truyền đi qua kết nối SSH đều được mã hóa, bảo vệ khỏi những cặp mắt tò mò. Phương thức xác thực phổ biến nhất khi dùng SSH là sử dụng mật khẩu. Tuy nhiên, đây cũng chính là điểm yếu mà nhiều kẻ tấn công nhắm vào.

Việc sử dụng mật khẩu truyền thống tồn tại nhiều vấn đề. Mật khẩu yếu có thể bị dò ra dễ dàng bằng các cuộc tấn công từ điển hoặc Brute Force. Ngay cả khi bạn đặt mật khẩu mạnh, chúng vẫn có thể bị lộ qua các cuộc tấn công lừa đảo (phishing) hoặc bị đánh cắp nếu máy tính cá nhân của bạn bị nhiễm mã độc. Hơn nữa, việc quản lý và ghi nhớ hàng chục mật khẩu khác nhau cho nhiều server là một công việc đầy thách thức và dễ gây nhầm lẫn.

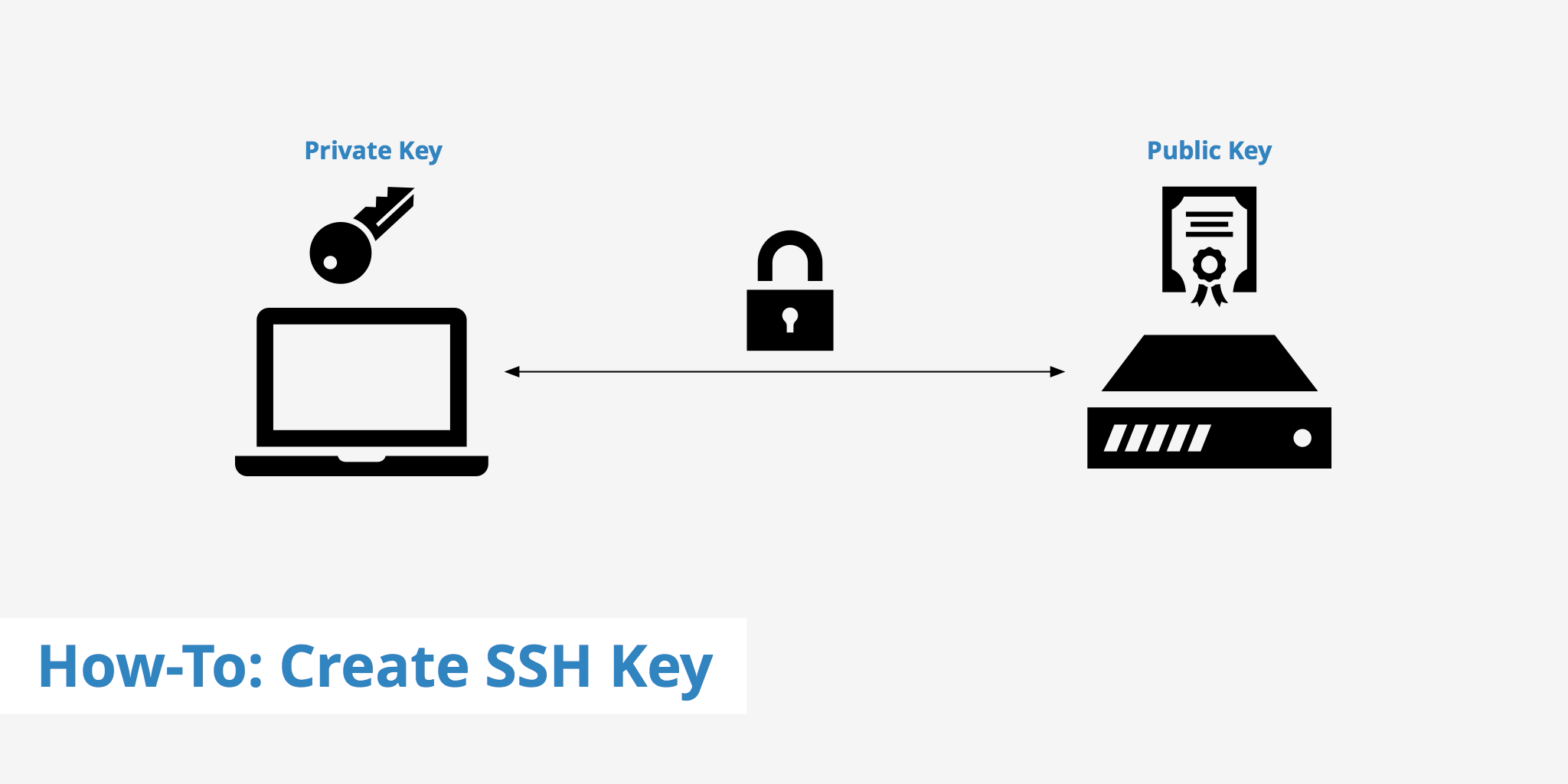

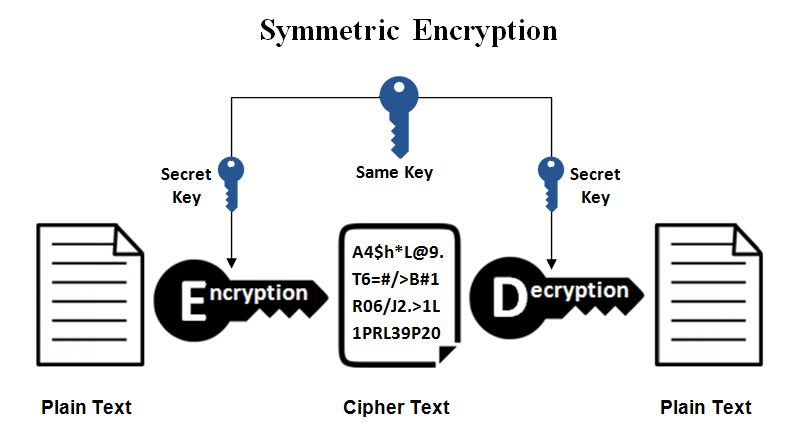

Đây là lúc khóa SSH tỏa sáng như một giải pháp bảo mật tối ưu. Thay vì dựa vào thứ bạn biết (mật khẩu), khóa SSH dựa vào thứ bạn sở hữu (một file đặc biệt gọi là private key). Cơ chế này hoạt động dựa trên một cặp khóa mã hóa: một public key (khóa công khai) và một private key (khóa riêng tư). Bạn sẽ đặt public key lên server, còn private key được giữ bí mật tuyệt đối trên máy tính của mình. Khi bạn kết nối, server sẽ dùng public key để “thách đố” máy tính của bạn. Chỉ có private key tương ứng mới có thể giải được câu đố đó, từ đó chứng minh bạn là chủ sở hữu hợp pháp và cho phép kết nối mà không cần nhập mật khẩu.

Trong bài viết này, chúng ta sẽ cùng nhau đi qua một hành trình chi tiết. Đầu tiên, AZWEB sẽ giới thiệu khái niệm và tầm quan trọng của khóa SSH. Tiếp theo, chúng tôi sẽ hướng dẫn bạn cách tạo khóa trên các hệ điều hành phổ biến như Windows, Linux và macOS. Sau đó, bạn sẽ học cách cấu hình và sử dụng khóa để đăng nhập không mật khẩu, xử lý các lỗi thường gặp, và cuối cùng là khám phá những ứng dụng thực tế của khóa SSH trong công việc quản trị và phát triển web hàng ngày.

Hướng dẫn tạo khóa SSH trên các hệ điều hành phổ biến

Việc tạo ra một cặp khóa SSH là bước đầu tiên và quan trọng nhất. Quá trình này khá đơn giản và có thể thực hiện trên mọi hệ điều hành. Dưới đây là hướng dẫn chi tiết cho từng nền tảng.

Tạo khóa SSH trên Windows

Với người dùng Windows, có hai cách phổ biến để tạo khóa SSH: sử dụng một công cụ đồ họa như PuTTYgen hoặc dùng dòng lệnh ngay trong Windows Terminal.

Sử dụng PuTTYgen:

PuTTYgen là một công cụ đi kèm với PuTTY, một SSH client rất quen thuộc với người dùng Windows.

1. Tải và mở PuTTYgen: Nếu chưa có, bạn có thể tải bộ công cụ PuTTY. Sau đó, mở ứng dụng PuTTYgen.

2. Chọn loại khóa và kích thước: Trong giao diện của PuTTYgen, hãy đảm bảo bạn chọn một loại khóa mạnh. “RSA” với kích thước 2048 hoặc 4096 bit là một lựa chọn tốt và phổ biến. Tuy nhiên, các loại khóa hiện đại hơn như “Ed25519” được khuyến khích vì tính an toàn và hiệu suất cao hơn.

3. Tạo khóa: Nhấn vào nút “Generate”. Chương trình sẽ yêu cầu bạn di chuyển chuột ngẫu nhiên trong một vùng trống để tạo ra sự ngẫu nhiên cần thiết cho việc sinh khóa. Quá trình này chỉ mất vài giây.

4. Đặt Passphrase (Cụm mật khẩu): Sau khi khóa được tạo, bạn sẽ thấy public key hiển thị trong hộp văn bản. Đây là lúc quan trọng để bạn đặt một “passphrase” cho private key của mình. Passphrase giống như một lớp mật khẩu thứ hai, bảo vệ private key của bạn ngay cả khi file này bị lộ. Hãy đặt một cụm mật khẩu mạnh và ghi nhớ nó.

5. Lưu khóa: Nhấn “Save public key” để lưu khóa công khai (thường có tên id_rsa.pub hoặc tương tự). Sau đó, nhấn “Save private key” để lưu khóa riêng tư (sẽ có đuôi .ppk cho PuTTY).

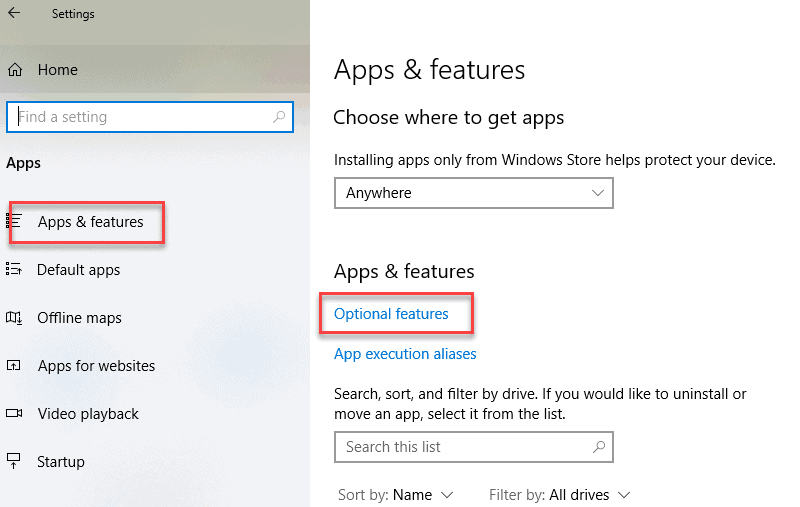

Sử dụng Windows Terminal (PowerShell hoặc Command Prompt):

Các phiên bản Windows 10 và 11 hiện đại đã tích hợp sẵn OpenSSH client, cho phép bạn tạo khóa bằng dòng lệnh tương tự như trên Linux.

1. Mở Windows Terminal, PowerShell hoặc Command Prompt.

2. Gõ lệnh sau và nhấn Enter:

ssh-keygen -t ed25519 -C "your_email@example.com"

Ở đây, -t ed25519 chỉ định loại khóa (khuyến khích dùng). Bạn cũng có thể dùng rsa với tùy chọn -b 4096 để tạo khóa RSA 4096-bit. -C là một ghi chú giúp bạn nhận diện khóa này dùng cho mục đích gì, thường là email của bạn.

3. Chương trình sẽ hỏi bạn muốn lưu file khóa ở đâu. Bạn có thể nhấn Enter để chấp nhận vị trí mặc định (C:\Users\YourUsername\.ssh\id_ed25519).

4. Tiếp theo, bạn sẽ được yêu cầu nhập passphrase. Đây là bước cực kỳ quan trọng để bảo vệ private key, đừng bỏ qua nó.

Lưu ý quan trọng nhất: File private key (không có đuôi .pub hoặc có đuôi .ppk) là chiếc chìa khóa vạn năng của bạn. Tuyệt đối không bao giờ chia sẻ nó với bất kỳ ai hoặc tải nó lên bất kỳ đâu. Hãy xem nó như chìa khóa nhà của bạn vậy.

Tạo khóa SSH trên Linux và macOS

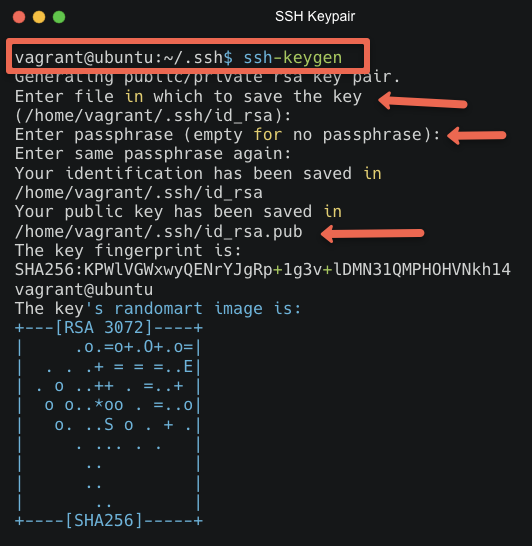

Trên các hệ điều hành dựa trên Unix như Linux và macOS, việc tạo khóa SSH thậm chí còn đơn giản hơn vì công cụ ssh-keygen đã được tích hợp sẵn trong hệ thống.

Bạn chỉ cần mở Terminal (hoặc iTerm, Konsole,…) và thực hiện theo các bước sau.

Sử dụng lệnh ssh-keygen cơ bản:

Đây là cách nhanh nhất và phổ biến nhất.

1. Mở Terminal của bạn.

2. Chạy lệnh sau:

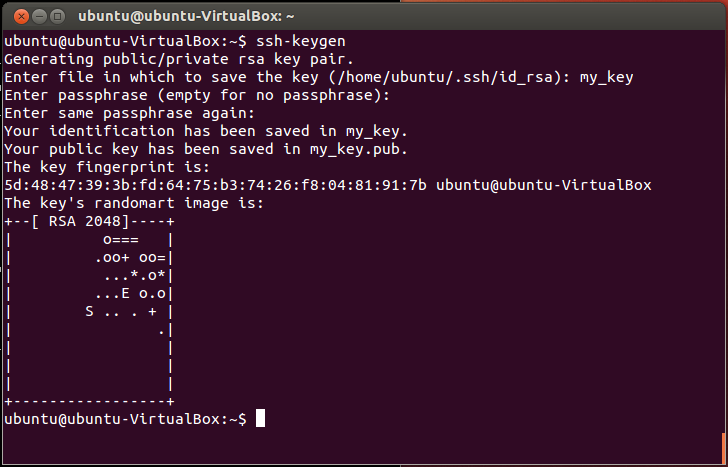

ssh-keygen

Lệnh này sẽ bắt đầu quá trình tạo khóa. Mặc định, nó sẽ tạo một khóa RSA.

3. Chọn vị trí lưu file: Lệnh sẽ hỏi nơi bạn muốn lưu khóa. Vị trí mặc định là ~/.ssh/id_rsa. Nếu bạn chưa có khóa nào, chỉ cần nhấn Enter để đồng ý. Nếu đã có khóa, bạn nên đặt một tên file khác để tránh ghi đè.

Enter file in which to save the key (/home/youruser/.ssh/id_rsa):

4. Đặt passphrase: Tương tự như trên Windows, bạn sẽ được yêu cầu nhập một cụm mật khẩu để bảo vệ private key. Nhập một passphrase mạnh và xác nhận lại. Bước này sẽ mã hóa file private key trên ổ cứng của bạn.

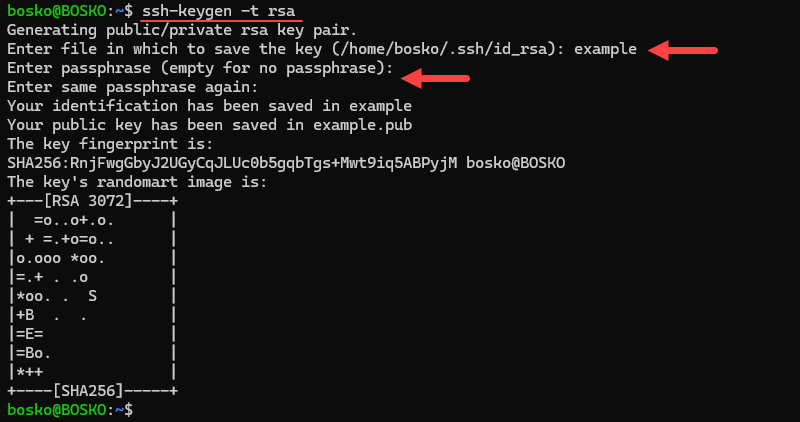

Sử dụng các tùy chọn nâng cao:

Để tăng cường bảo mật và kiểm soát tốt hơn, bạn nên sử dụng các tùy chọn (flags) đi kèm với lệnh ssh-keygen.ssh-keygen -t ed25519 -a 100 -C "your_email@example.com"

Hãy phân tích lệnh này:

-t ed25519: Chỉ định loại khóa làEd25519. Đây là thuật toán hiện đại, nhanh và an toàn, được khuyến khích sử dụng thay cho RSA nếu server của bạn hỗ trợ. Nếu cần dùng RSA, hãy chọn kích thước lớn:ssh-keygen -t rsa -b 4096.-a 100: Tùy chọn này liên quan đến KDF (Key Derivation Function) và tăng số vòng lặp để chống lại các cuộc tấn công dò passphrase. Con số 100 là một giá trị an toàn.-C "your_email@example.com": Thêm một bình luận vào cuối file public key. Điều này rất hữu ích khi bạn quản lý nhiều khóa, giúp bạn biết khóa nào dùng cho mục đích gì.

Sau khi quá trình hoàn tất, bạn sẽ thấy hai file mới được tạo trong thư mục ~/.ssh/ (hoặc vị trí bạn đã chọn):

id_ed25519(hoặcid_rsa): Đây là private key của bạn. Bảo vệ nó cẩn thận!id_ed25519.pub(hoặcid_rsa.pub): Đây là public key. Bạn sẽ sao chép nội dung của file này lên server.

Quyền của các file này rất quan trọng. Thư mục ~/.ssh nên có quyền 700 (chỉ chủ sở hữu mới có thể đọc, ghi, thực thi), và file private key nên có quyền 600 (chỉ chủ sở hữu mới có thể đọc, ghi). Hệ thống thường tự động đặt quyền này, nhưng bạn nên kiểm tra lại.

Cách cấu hình và sử dụng khóa SSH để đăng nhập vào server không cần mật khẩu

Sau khi đã tạo thành công cặp khóa SSH, bước tiếp theo là “dạy” cho server của bạn nhận diện khóa công khai. Khi cấu hình đúng, bạn có thể đăng nhập an toàn mà không cần phải gõ mật khẩu mỗi lần.

Upload public key lên server

Có hai cách chính để đưa public key của bạn lên server: sử dụng một lệnh tự động hoặc làm thủ công.

Cách 1: Sử dụng lệnh ssh-copy-id (khuyến khích)

Đây là phương pháp đơn giản, nhanh chóng và ít xảy ra lỗi nhất. Lệnh ssh-copy-id được thiết kế đặc biệt cho công việc này. Nó sẽ tự động sao chép public key của bạn vào đúng file trên server và thiết lập quyền truy cập chính xác.

1. Mở Terminal trên máy tính của bạn (Linux, macOS hoặc Windows với OpenSSH).

2. Chạy lệnh sau, thay thế user bằng tên người dùng và your_server_ip bằng địa chỉ IP hoặc tên miền của server:

ssh-copy-id user@your_server_ip

3. Nếu bạn đã tạo khóa với một tên file khác, bạn có thể chỉ định nó bằng tùy chọn -i:

ssh-copy-id -i ~/.ssh/my_other_key.pub user@your_server_ip

4. Hệ thống sẽ yêu cầu bạn nhập mật khẩu của người dùng trên server. Đây là lần cuối cùng bạn cần dùng mật khẩu này để thiết lập kết nối.

5. Sau khi nhập mật khẩu chính xác, lệnh sẽ sao chép nội dung public key vào file ~/.ssh/authorized_keys trên server và thông báo thành công.

Cách 2: Sao chép thủ công

Nếu vì lý do nào đó bạn không thể dùng ssh-copy-id, bạn có thể thực hiện thủ công.

1. Lấy nội dung public key: Mở file public key (ví dụ: ~/.ssh/id_ed25519.pub) trên máy tính của bạn và sao chép toàn bộ nội dung của nó. Trên Linux/macOS, bạn có thể dùng lệnh:

cat ~/.ssh/id_ed25519.pub

2. Đăng nhập vào server: Sử dụng mật khẩu để đăng nhập vào server của bạn như bình thường:

ssh user@your_server_ip

3. Thêm key vào authorized_keys:

- Đầu tiên, hãy đảm bảo thư mục

.sshtồn tại. Nếu không, hãy tạo nó:mkdir -p ~/.ssh. - Bây giờ, dán public key đã sao chép vào cuối file

~/.ssh/authorized_keys. Bạn có thể dùng một trình soạn thảo văn bản nhưnanohoặcvim, hoặc dùng lệnhechođể thực hiện nhanh chóng:

echo "nội_dung_public_key_dán_vào_đây" >> ~/.ssh/authorized_keys

Hãy chắc chắn rằng bạn dùng>>(nối vào cuối file) chứ không phải>(ghi đè file).

Quy tắc về quyền truy cập:

Bảo mật SSH dựa rất nhiều vào quyền truy cập file. Nếu quyền sai, server sẽ từ chối kết nối bằng khóa để đảm bảo an toàn. Hãy chạy các lệnh sau trên server để đảm bảo quyền được thiết lập chính xác:chmod 700 ~/.sshchmod 600 ~/.ssh/authorized_keys

700cho thư mục.sshcó nghĩa là chỉ bạn (chủ sở hữu) mới có quyền đọc, ghi và truy cập vào thư mục đó.600cho fileauthorized_keyscó nghĩa là chỉ bạn mới có quyền đọc và ghi file.

Đăng nhập không cần mật khẩu và kiểm tra kết nối

Sau khi public key đã nằm đúng vị trí trên server, giờ là lúc kiểm tra thành quả.

Hãy mở một Terminal mới trên máy tính của bạn và thử đăng nhập lại:ssh user@your_server_ip

Lúc này, điều kỳ diệu sẽ xảy ra. Thay vì hỏi mật khẩu, hệ thống sẽ:

- Nếu private key của bạn không có passphrase, bạn sẽ được đăng nhập ngay lập tức.

- Nếu private key có passphrase (khuyến khích), hệ thống sẽ yêu cầu bạn nhập passphrase đó. Sau khi nhập đúng, bạn sẽ đăng nhập thành công.

Nếu bạn đăng nhập được mà không cần nhập mật khẩu của server, xin chúc mừng! Bạn đã cấu hình thành công việc đăng nhập bằng khóa SSH.

Mẹo xử lý lỗi và xác nhận bảo mật:

- Nếu vẫn bị hỏi mật khẩu server, hãy kiểm tra lại các bước trên, đặc biệt là quyền của thư mục

.sshvà fileauthorized_keystrên server. - Bạn có thể dùng chế độ “verbose” để xem chi tiết quá trình kết nối và tìm lỗi:

ssh -v user@your_server_ip

Các dòng output sẽ cho bạn biết SSH client đang thử những phương thức xác thực nào và tại sao nó thất bại. - Sau khi xác nhận đăng nhập bằng khóa hoạt động hoàn hảo, bước tiếp theo để tăng cường bảo mật là vô hiệu hóa hoàn toàn việc đăng nhập bằng mật khẩu trên server. Chúng ta sẽ tìm hiểu điều này trong phần lời khuyên bảo mật.

Các vấn đề thường gặp và cách khắc phục

Dù quá trình thiết lập khá đơn giản, đôi khi bạn vẫn có thể gặp một vài lỗi. Đừng lo lắng, hầu hết chúng đều có nguyên nhân phổ biến và cách khắc phục rõ ràng.

Lỗi Permission denied (không đăng nhập được)

Đây là lỗi phổ biến nhất. Khi bạn cố gắng kết nối và nhận được thông báo Permission denied (publickey,gssapi-with-mic), điều đó có nghĩa là server đã từ chối public key của bạn. Nguyên nhân hầu hết đều liên quan đến quyền truy cập file.

Nguyên nhân phổ biến:

- Quyền sai trên server: Đây là thủ phạm số một. Server SSH rất nghiêm ngặt về vấn đề này. Nếu thư mục

~(thư mục home của user), thư mục~/.ssh, hoặc file~/.ssh/authorized_keyscó quyền cho phép người khác ghi vào, SSH sẽ không tin tưởng chúng và từ chối khóa. - Public key không được thêm chính xác: Có thể bạn đã sao chép sai, thiếu một phần của key, hoặc dán vào sai file.

- Quyền sai trên máy khách (client): Mặc dù ít phổ biến hơn, nhưng nếu file private key của bạn trên máy tính cá nhân có quyền quá “thoáng” (ví dụ: người khác có thể đọc được), SSH client cũng có thể từ chối sử dụng nó.

Cách kiểm tra và sửa lỗi:

1. Đăng nhập vào server (sử dụng mật khẩu hoặc một phương thức khác) và kiểm tra quyền. Chạy lệnh ls -ld ~ ~/.ssh ~/.ssh/authorized_keys:

drwxr-xr-x 25 user user 4096 Oct 26 10:00 /home/user

drwx------ 2 user user 4096 Oct 26 10:01 /home/user/.ssh

-rw------- 1 user user 405 Oct 26 10:02 /home/user/.ssh/authorized_keys

Hãy chắc chắn rằng output trông giống như trên. Thư mục .ssh phải là drwx------ (quyền 700) và authorized_keys phải là -rw------- (quyền 600). Nếu không, hãy sửa lại bằng lệnh chmod đã đề cập ở phần trước.

2. Kiểm tra nội dung file authorized_keys: Mở file cat ~/.ssh/authorized_keys và so sánh nội dung với file public key trên máy tính của bạn. Đảm bảo nó giống hệt nhau, không có ký tự thừa hay xuống dòng ngoài ý muốn.

3. Kiểm tra quyền trên máy client: Trên máy tính cá nhân của bạn, chạy ls -l ~/.ssh/id_ed25519. Quyền của file private key nên là -rw------- (600). Nếu không, hãy sửa bằng chmod 600 ~/.ssh/id_ed25519.

4. Kiểm tra log của server: Nếu vẫn không được, hãy xem log của dịch vụ SSH trên server. Vị trí log thường là /var/log/auth.log (trên Debian/Ubuntu) hoặc /var/log/secure (trên CentOS/RHEL). Log sẽ cho bạn biết chính xác lý do tại sao server từ chối kết nối.

Lỗi kết nối SSH timeout hoặc host không phản hồi

Lỗi này có nghĩa là máy tính của bạn không thể thiết lập được kết nối ban đầu với server. Nó không liên quan đến khóa SSH mà thường là vấn đề về mạng.

Nguyên nhân phổ biến:

- Firewall (Tường lửa): Firewall trên server hoặc trên mạng của bạn đang chặn kết nối đến cổng SSH (mặc định là cổng 22).

- Địa chỉ IP sai: Bạn có thể đã nhập sai địa chỉ IP hoặc tên miền của server.

- Server không hoạt động: Server có thể đang bị tắt, treo, hoặc dịch vụ SSH (sshd) trên đó không chạy.

- Vấn đề về mạng: Có thể có sự cố với kết nối Internet của bạn hoặc trên đường truyền đến server.

Cách khắc phục cơ bản:

1. Kiểm tra Firewall: Đây là nguyên nhân phổ biến nhất. Hãy kiểm tra cài đặt firewall trên server. Nếu bạn dùng ufw (trên Ubuntu), hãy chạy sudo ufw status và đảm bảo cổng 22 (hoặc cổng SSH tùy chỉnh của bạn) được phép (ALLOW). Nếu dùng firewalld (trên CentOS), hãy dùng sudo firewall-cmd --list-all.

2. Xác minh địa chỉ IP và kết nối: Dùng lệnh ping your_server_ip để xem máy bạn có “thấy” được server hay không. Nếu ping không thành công, vấn đề nằm ở kết nối mạng hoặc địa chỉ IP.

3. Kiểm tra trạng thái dịch vụ SSH: Đăng nhập vào server qua console (nếu có thể) và kiểm tra trạng thái dịch vụ SSH: sudo systemctl status sshd. Nếu dịch vụ không chạy (inactive), hãy khởi động nó: sudo systemctl start sshd.

4. Kiểm tra cổng: Dùng lệnh telnet your_server_ip 22 hoặc nc -zv your_server_ip 22 để kiểm tra xem cổng SSH có đang mở và lắng nghe kết nối hay không. Nếu kết nối thành công, vấn đề không nằm ở firewall hay mạng.

Lời khuyên về bảo mật khi sử dụng khóa SSH

Sử dụng khóa SSH đã là một bước tiến lớn về bảo mật so với mật khẩu. Tuy nhiên, để thực sự xây dựng một pháo đài vững chắc, bạn nên áp dụng thêm các biện pháp tăng cường sau đây.

1. Không bao giờ chia sẻ private key và luôn đặt passphrase cho khóa

Đây là quy tắc vàng. Private key của bạn là danh tính số của bạn. Chia sẻ nó cũng giống như đưa chìa khóa nhà cho người lạ. Hãy lưu trữ nó an toàn trên máy tính cá nhân và không bao giờ tải nó lên Git, gửi qua email hay chia sẻ qua các ứng dụng chat.

Thêm vào đó, hãy luôn đặt một passphrase (cụm mật khẩu) mạnh cho private key. Hãy coi passphrase là chốt an toàn cuối cùng. Nếu máy tính của bạn bị đánh cắp hoặc bị xâm nhập và file private key bị lộ, kẻ tấn công vẫn không thể sử dụng nó nếu không biết passphrase. Đây là lớp bảo vệ cực kỳ quan trọng mà nhiều người bỏ qua vì sự tiện lợi.

2. Sử dụng agent SSH để quản lý khóa an toàn

Việc phải gõ passphrase mỗi lần kết nối có thể hơi bất tiện. Đây là lúc ssh-agent phát huy tác dụng. SSH agent là một chương trình chạy nền giúp lưu trữ private key đã được giải mã của bạn một cách an toàn trong bộ nhớ.

Khi bạn khởi động một phiên làm việc, bạn có thể thêm khóa của mình vào agent bằng lệnh ssh-add ~/.ssh/id_ed25519. Nó sẽ yêu cầu bạn nhập passphrase một lần duy nhất. Sau đó, trong suốt phiên làm việc đó, mỗi khi bạn kết nối SSH, ssh-agent sẽ tự động cung cấp khóa cho kết nối mà không cần bạn phải nhập lại passphrase. Điều này vừa tiện lợi vừa an toàn hơn việc lưu khóa không có passphrase.

3. Thường xuyên kiểm tra và cập nhật quyền truy cập

Định kỳ, bạn nên kiểm tra file ~/.ssh/authorized_keys trên các server của mình. Xóa những public key không còn sử dụng hoặc không còn tin tưởng. Điều này đặc biệt quan trọng trong môi trường làm việc nhóm, khi nhân viên cũ nghỉ việc, bạn cần đảm bảo khóa của họ đã được thu hồi khỏi tất cả các hệ thống. Việc quản lý tập trung các public key có thể trở nên phức tạp, và các công cụ như Ansible, Puppet, hoặc các giải pháp quản lý danh tính có thể giúp tự động hóa quá trình này.

4. Tắt kết nối bằng mật khẩu khi đã dùng SSH key

Sau khi bạn đã thiết lập và kiểm tra kỹ lưỡng việc đăng nhập bằng khóa SSH hoạt động ổn định, bước cuối cùng và quan trọng nhất để khóa chặt server là vô hiệu hóa hoàn toàn việc xác thực bằng mật khẩu. Điều này sẽ loại bỏ hoàn toàn nguy cơ bị tấn công Brute Force.

Để làm điều này, bạn cần chỉnh sửa file cấu hình của dịch vụ SSH trên server.

1. Mở file /etc/ssh/sshd_config bằng một trình soạn thảo với quyền quản trị (ví dụ: sudo nano /etc/ssh/sshd_config).

2. Tìm đến dòng PasswordAuthentication yes và đổi nó thành PasswordAuthentication no.

3. Tìm đến dòng ChallengeResponseAuthentication yes và đổi nó thành no.

4. Lưu file và khởi động lại dịch vụ SSH để áp dụng thay đổi: sudo systemctl restart sshd.

Cảnh báo: Trước khi thực hiện bước này, hãy đảm bảo 100% rằng bạn có thể đăng nhập bằng khóa SSH. Nếu không, bạn có thể tự khóa mình ở ngoài server. Hãy luôn mở một phiên kết nối SSH đang hoạt động trong khi thực hiện thay đổi và thử đăng nhập từ một cửa sổ terminal mới để kiểm tra trước khi đóng phiên cũ.

Ứng dụng của khóa SSH trong quản trị và phát triển web

Vượt ra ngoài việc đăng nhập đơn thuần, khóa SSH là nền tảng cho rất nhiều quy trình tự động hóa và bảo mật trong thế giới công nghệ hiện đại. Việc nắm vững cách sử dụng nó sẽ mở ra cho bạn nhiều khả năng mới.

1. Quản lý server từ xa an toàn và tiện lợi

Đây là ứng dụng cơ bản nhất nhưng cũng quan trọng nhất. Đối với một quản trị viên hệ thống (sysadmin) phải quản lý hàng chục, thậm chí hàng trăm server, việc đăng nhập bằng khóa SSH là không thể thiếu. Nó không chỉ loại bỏ gánh nặng ghi nhớ mật khẩu mà còn cho phép viết các kịch bản (script) để thực thi lệnh trên nhiều máy chủ cùng lúc một cách an toàn mà không cần nhúng mật khẩu vào mã nguồn, một hành vi cực kỳ nguy hiểm.

Ví dụ, bạn có thể viết một script đơn giản để kiểm tra dung lượng ổ đĩa trên tất cả các server của mình chỉ bằng một lệnh duy nhất từ máy trạm.

2. Tự động hóa triển khai code qua Git, CI/CD pipelines

Trong phát triển web hiện đại, quy trình CI/CD (Continuous Integration/Continuous Deployment – Tích hợp liên tục/Triển khai liên tục) đã trở thành tiêu chuẩn. Các công cụ như Jenkins, GitLab CI, GitHub Actions cần một cách an toàn để kết nối đến server sản phẩm và triển khai phiên bản code mới nhất.

Khóa SSH chính là chìa khóa cho quy trình này. Bạn sẽ tạo một cặp khóa SSH riêng cho hệ thống CI/CD, sau đó thêm public key vào file authorized_keys trên server sản phẩm. Private key sẽ được lưu trữ an toàn dưới dạng biến môi trường bí mật trong công cụ CI/CD. Khi một lập trình viên đẩy code mới lên kho chứa Git, hệ thống CI/CD sẽ tự động kích hoạt, sử dụng khóa SSH để đăng nhập vào server, kéo code mới về, xây dựng ứng dụng và khởi động lại dịch vụ. Toàn bộ quá trình diễn ra tự động, nhanh chóng và bảo mật.

Tương tự, khi bạn làm việc với các dịch vụ Git như GitHub hay GitLab, việc sử dụng khóa SSH cho phép bạn git push và git pull mà không cần nhập tên người dùng và mật khẩu mỗi lần. Điều này không chỉ tiết kiệm thời gian mà còn an toàn hơn việc sử dụng token qua HTTPS.

3. Bảo vệ hệ thống và hạn chế rủi ro xâm nhập trái phép

Bằng cách vô hiệu hóa xác thực bằng mật khẩu và chỉ cho phép đăng nhập qua khóa SSH, bạn đã dựng lên một hàng rào phòng thủ cực kỳ vững chắc. Các cuộc tấn công Brute Force tự động, vốn quét toàn bộ Internet để tìm các server có mật khẩu yếu, sẽ trở nên vô dụng trước hệ thống của bạn.

Hơn nữa, bạn có thể kiểm soát quyền truy cập một cách chi tiết hơn. Mỗi người dùng, mỗi dịch vụ tự động hóa sẽ có một khóa riêng. Nếu một khóa bị xâm phạm, bạn chỉ cần xóa public key tương ứng khỏi server để thu hồi quyền truy cập mà không ảnh hưởng đến những người dùng khác. Điều này giúp việc quản lý và ứng phó sự cố trở nên dễ dàng và hiệu quả hơn rất nhiều, giảm thiểu tối đa bề mặt tấn công và bảo vệ dữ liệu quý giá trên server của bạn.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau khám phá một trong những công cụ nền tảng và mạnh mẽ nhất để bảo vệ kết nối máy chủ: khóa SSH. Từ việc hiểu rõ tại sao nó vượt trội hơn mật khẩu truyền thống, cho đến các bước thực hành chi tiết để tạo và cấu hình khóa trên mọi hệ điều hành, hy vọng rằng bạn đã có một cái nhìn toàn diện và tự tin hơn trong việc áp dụng phương pháp bảo mật này.

Tóm lại, lợi ích của việc sử dụng khóa SSH là không thể bàn cãi. Nó không chỉ tăng cường bảo mật lên một cấp độ hoàn toàn mới bằng cách loại bỏ nguy cơ từ các cuộc tấn công mật khẩu, mà còn cải thiện đáng kể hiệu suất làm việc của bạn. Các quy trình từ đăng nhập thủ công, quản lý server, đến triển khai ứng dụng tự động đều trở nên liền mạch, nhanh chóng và an toàn hơn. Đây là một kỹ năng thiết yếu mà bất kỳ ai làm việc với máy chủ, dù là nhà phát triển, quản trị viên hệ thống hay người đam mê công nghệ, đều nên trang bị.

AZWEB khuyến khích bạn không chỉ dừng lại ở việc đọc. Hãy bắt tay vào hành động! Bước tiếp theo cho bạn chính là thử tạo cặp khóa SSH đầu tiên của mình và cấu hình nó trên một server cá nhân hoặc một máy chủ ảo (VPS). Trải nghiệm thực tế sẽ giúp bạn củng cố kiến thức và thấy được sức mạnh thực sự của việc đăng nhập không mật khẩu. Bảo mật không phải là một tùy chọn, đó là một yêu cầu, và khóa SSH chính là công cụ giúp bạn thực hiện yêu cầu đó một cách chuyên nghiệp.