Tạo CSR để đăng ký SSL là bước đầu tiên và quan trọng nhất để kích hoạt “ổ khóa” HTTPS là gì cho website của bạn. Tuy nhiên, nhiều người thường gặp khó khăn với các thuật ngữ kỹ thuật và những dòng lệnh phức tạp. Bạn có bao giờ cảm thấy bối rối không biết bắt đầu từ đâu, điền thông tin gì cho đúng, hay làm sao để tạo ra một CSR hợp lệ? Lỗi trong quá trình này có thể dẫn đến việc đăng ký SSL là gì bị từ chối, gây chậm trễ và ảnh hưởng đến tiến độ dự án.

Bài viết này của AZWEB sẽ là kim chỉ nam chi tiết, hướng dẫn bạn từng bước một cách dễ hiểu nhất. Chúng tôi sẽ giải thích cặn kẽ CSR là gì, vai trò của nó, cách cài đặt công cụ OpenSSL, và thực hành tạo private key cùng CSR chuẩn bảo mật. Dù bạn là người mới bắt đầu, bạn cũng sẽ tự tin hoàn thành quy trình này một cách chính xác và an toàn.

CSR là gì và vai trò trong SSL

Để bắt đầu hành trình bảo mật website, việc hiểu rõ về CSR là nền tảng không thể thiếu. Đây là cầu nối giữa bạn và nhà cung cấp chứng chỉ chứng chỉ SSL. Vậy chính xác thì CSR là gì và nó hoạt động như thế nào?

Định nghĩa CSR (Certificate Signing Request)

CSR, viết tắt của Certificate Signing Request, là một khối văn bản được mã hóa là gì chứa thông tin định danh của bạn và website. Hãy hình dung nó như một tờ đơn đăng ký chính thức mà bạn gửi đến cơ quan cấp chứng chỉ (Certificate Authority là gì – CA). Tờ đơn này chứa tất cả thông tin cần thiết để CA xác minh và cấp phát chứng chỉ SSL cho riêng bạn.

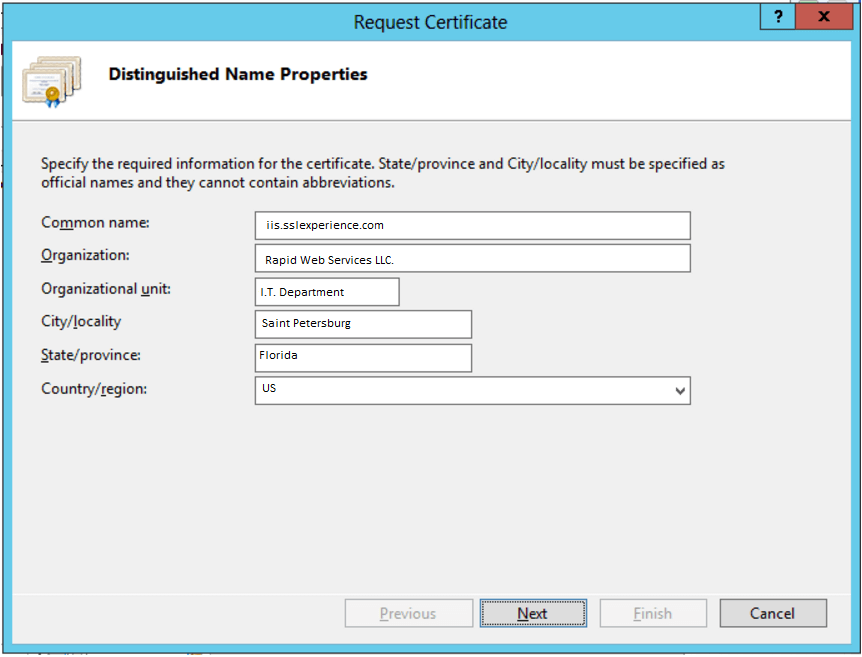

Các thành phần chính trong một CSR bao gồm:

- Common Name (CN): Tên miền chính xác mà bạn muốn bảo vệ (ví dụ:

www.azweb.vn). - Organization (O): Tên pháp lý của công ty hoặc tổ chức của bạn.

- Organizational Unit (OU): Tên phòng ban cụ thể (ví dụ: IT Department).

- Locality (L): Tên thành phố hoặc địa phương.

- State or Province (ST): Tên tiểu bang hoặc tỉnh thành.

- Country (C): Mã quốc gia gồm hai chữ cái (ví dụ: VN cho Việt Nam).

Khi bạn tạo CSR, một cặp khóa sẽ được sinh ra đồng thời: một private key (khóa riêng tư) và một public key (khóa công khai). Private key được giữ bí mật tuyệt đối trên máy chủ của bạn, trong khi public key được nhúng vào trong CSR để gửi đi.

Mối liên hệ giữa CSR và SSL

CSR là mắt xích không thể thiếu trong quy trình đăng ký SSL. Nó đóng vai trò trung tâm trong việc xác thực và tạo ra sự liên kết bảo mật duy nhất cho website của bạn.

Quy trình hoạt động như sau:

- Tạo cặp khóa: Bạn sử dụng một công cụ như OpenSSL trên máy chủ của mình để tạo ra một private key (khóa riêng tư) và một CSR (chứa public key và thông tin định danh).

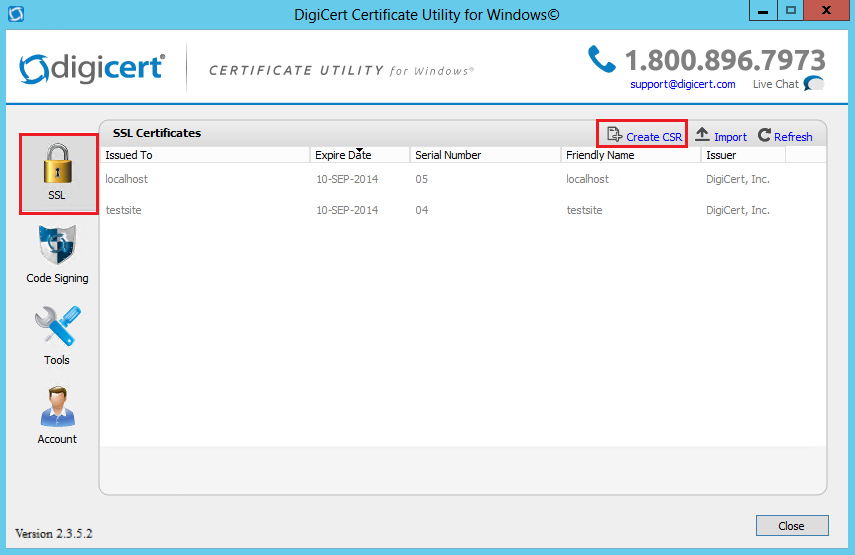

- Gửi CSR đến CA: Bạn gửi file CSR này cho nhà cung cấp chứng chỉ SSL (như Sectigo, DigiCert…). Lưu ý, bạn chỉ gửi CSR, tuyệt đối không gửi private key.

- Xác minh thông tin: CA sẽ sử dụng thông tin trong CSR để tiến hành xác minh danh tính của bạn và quyền sở hữu tên miền.

- Cấp chứng chỉ SSL: Sau khi xác minh thành công, CA sẽ ký lên yêu cầu của bạn bằng khóa gốc của họ và tạo ra chứng chỉ SSL. Chứng chỉ này chứa public key của bạn và thông tin đã được xác thực.

- Cài đặt SSL: Bạn nhận chứng chỉ SSL từ CA và cài đặt nó lên máy chủ của mình, nơi đang lưu giữ private key tương ứng. Khi cả hai được kết hợp, kết nối HTTPS an toàn sẽ được kích hoạt.

CSR chính là “yêu cầu” và SSL là “kết quả”. Không có một CSR hợp lệ, CA sẽ không thể cấp phát một chứng chỉ SSL đáng tin cậy.

Hướng dẫn kiểm tra và cài đặt OpenSSL trên Linux và Windows

OpenSSL là một bộ công cụ mã nguồn mở cực kỳ mạnh mẽ, được xem là tiêu chuẩn vàng để thực hiện các tác vụ liên quan đến mã hóa. Nó chính là công cụ bạn sẽ sử dụng để tạo private key và CSR. Trước khi bắt đầu, hãy đảm bảo rằng OpenSSL đã được cài đặt và sẵn sàng trên hệ thống của bạn.

Kiểm tra OpenSSL đã cài đặt trên Linux và Windows

Hầu hết các hệ điều hành dựa trên Linux đều cài đặt sẵn OpenSSL. Tuy nhiên, trên Windows, bạn có thể cần phải cài đặt thủ công. Việc kiểm tra rất đơn giản và nhanh chóng.

Để kiểm tra trên Linux (Ubuntu, CentOS), hãy mở Terminal và gõ lệnh sau:

openssl versionNếu OpenSSL đã được cài đặt, bạn sẽ thấy thông tin phiên bản hiển thị, ví dụ: OpenSSL 1.1.1f 31 Mar 2020.

Đối với Windows, bạn có thể mở Command Prompt (cmd) hoặc PowerShell và gõ lệnh tương tự:

openssl versionNếu bạn nhận được thông báo lỗi như 'openssl' is not recognized..., điều đó có nghĩa là OpenSSL chưa được cài đặt hoặc chưa được cấu hình đúng trong biến môi trường hệ thống.

Hướng dẫn cài đặt OpenSSL chi tiết

Nếu hệ thống của bạn chưa có OpenSSL, đừng lo lắng. Quá trình cài đặt khá đơn giản trên hầu hết các nền tảng.

Cài đặt OpenSSL trên Linux:

- Đối với Ubuntu/Debian: Mở Terminal và chạy các lệnh sau để cập nhật danh sách gói và cài đặt OpenSSL.

sudo apt-get update

sudo apt-get install openssl

- Đối với CentOS/RHEL/Fedora: Sử dụng trình quản lý gói

yumhoặcdnf.

sudo yum install openssl

Cài đặt OpenSSL trên Windows:

Windows không tích hợp sẵn OpenSSL. Cách dễ nhất là tải xuống một bản dựng sẵn (pre-compiled binary) từ một nguồn đáng tin cậy.

- Truy cập trang Wiki chính thức của OpenSSL hoặc các trang cung cấp bản dựng sẵn như Shining Light Productions.

- Tải về bộ cài đặt phù hợp với phiên bản Windows của bạn (32-bit hoặc 64-bit).

- Chạy file cài đặt và làm theo các bước hướng dẫn. Quan trọng là ở bước chọn thư mục cài đặt, hãy để mặc định hoặc chọn một đường dẫn dễ nhớ (ví dụ:

C:\OpenSSL-Win64). - Cấu hình biến môi trường (PATH): Đây là bước quan trọng để bạn có thể gọi lệnh

openssltừ bất kỳ đâu.- Tìm “Edit the system environment variables” trong menu Start.

- Trong cửa sổ System Properties, chọn “Environment Variables…”.

- Trong phần “System variables”, tìm biến

Pathvà chọn “Edit…”. - Nhấn “New” và thêm đường dẫn đến thư mục

bincủa OpenSSL (ví dụ:C:\OpenSSL-Win64\bin). - Nhấn OK để lưu lại. Bây giờ, hãy mở một cửa sổ Command Prompt mới và thử lại lệnh

openssl version.

Lưu ý rằng việc cài đặt và cấu hình đúng môi trường là bước đầu tiên để đảm bảo các lệnh tạo khóa và CSR sau này hoạt động trơn tru.

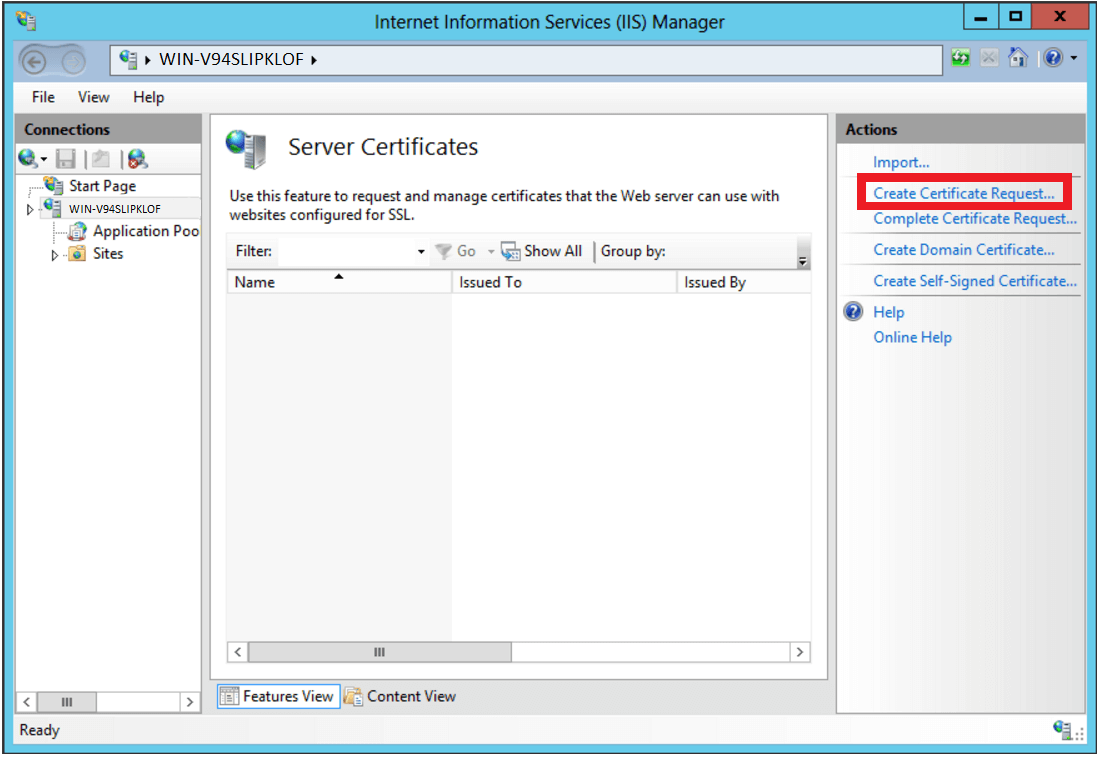

Cách tạo private key và CSR bằng OpenSSL

Khi OpenSSL đã sẵn sàng, chúng ta sẽ bước vào phần quan trọng nhất: tạo ra “cặp đôi” private key và CSR. Hãy thực hiện cẩn thận từng bước để đảm bảo tính bảo mật và chính xác của thông tin.

Tạo private key chuẩn bảo mật

Private key (khóa riêng tư) là tài sản số vô cùng quan trọng. Nó là chiếc chìa khóa bí mật dùng để giải mã thông tin được mã hóa bằng public key tương ứng. Nếu private key bị lộ, kẻ xấu có thể mạo danh website của bạn và giải mã toàn bộ dữ liệu nhạy cảm. Vì vậy, việc tạo và bảo vệ nó là ưu tiên hàng đầu.

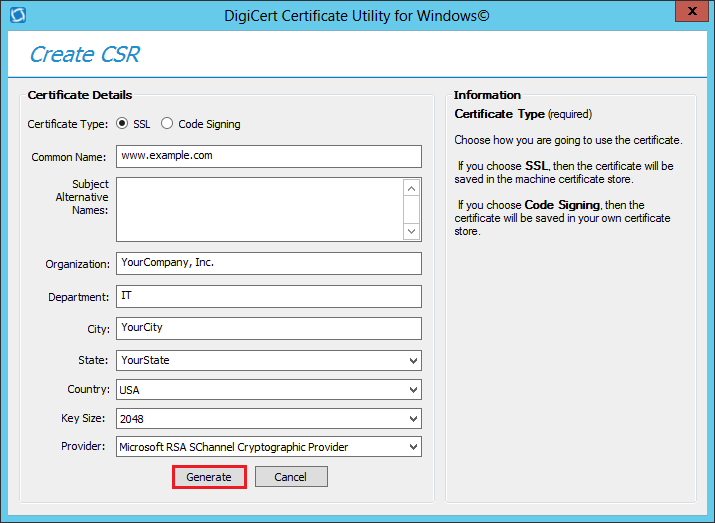

Chúng tôi khuyến nghị sử dụng thuật toán RSA với độ dài khóa tối thiểu là 2048-bit, đây là tiêu chuẩn an toàn hiện nay.

Mở Terminal (Linux) hoặc Command Prompt (Windows) và chạy lệnh sau:

openssl genrsa -out azweb.key 2048

Trong đó:

genrsa: là lệnh để tạo một khóa RSA.-out azweb.key: chỉ định tên file đầu ra cho private key. Bạn nên đặt tên gợi nhớ, ví dụ như tên miền của bạn (yourdomain.key).2048: là độ dài của khóa. Bạn cũng có thể chọn4096để tăng cường bảo mật hơn nữa.

Sau khi chạy lệnh, một file có tên azweb.key sẽ được tạo ra trong thư mục hiện tại. Hãy cất giữ file này thật cẩn thận và tuyệt đối không chia sẻ nó với bất kỳ ai.

Tạo CSR với lệnh OpenSSL

Bây giờ bạn đã có private key, bước tiếp theo là tạo CSR bằng cách sử dụng chính chiếc khóa này. Lệnh tạo CSR sẽ yêu cầu bạn nhập các thông tin định danh cho chứng chỉ SSL.

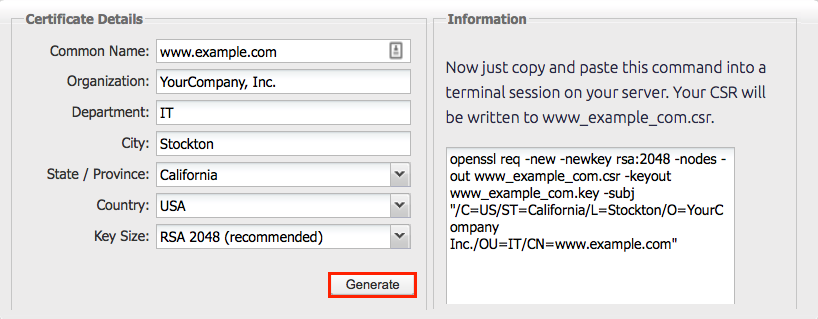

Sử dụng lệnh sau trong Terminal hoặc Command Prompt:

openssl req -new -key azweb.key -out azweb.csr

Trong đó:

req: là lệnh để xử lý yêu cầu chứng chỉ.-new: chỉ định rằng đây là một yêu cầu mới.-key azweb.key: trỏ đến file private key bạn vừa tạo.-out azweb.csr: chỉ định tên file đầu ra cho CSR.

Sau khi nhấn Enter, chương trình sẽ lần lượt hỏi bạn các thông tin sau. Hãy điền một cách chính xác và cẩn thận:

- Country Name (2 letter code) [AU]:

VN(Nhập mã quốc gia gồm 2 chữ cái). - State or Province Name (full name) [Some-State]:

Ho Chi Minh(Tên tỉnh/thành phố không dấu). - Locality Name (eg, city) []:

District 1(Tên quận/huyện không dấu). - Organization Name (eg, company) [Internet Widgits Pty Ltd]:

AZWEB TNHH(Tên đầy đủ của công ty bạn). - Organizational Unit Name (eg, section) []:

IT Department(Tên phòng ban, có thể bỏ trống). - Common Name (e.g. server FQDN or YOUR name) []:

www.azweb.vn(Đây là trường quan trọng nhất, phải điền chính xác tên miền bạn muốn bảo vệ). - Email Address []:

admin@azweb.vn(Email quản trị của bạn).

Bạn sẽ được hỏi thêm “A challenge password” và “An optional company name”. Bạn nên bỏ trống hai trường này bằng cách nhấn Enter, vì chúng là các thuộc tính cũ và không còn được các CA hiện đại sử dụng.

Sau khi hoàn tất, file azweb.csr sẽ được tạo ra. Đây chính là file bạn sẽ gửi cho nhà cung cấp SSL.

Lưu trữ private key và gửi CSR tới nhà cung cấp SSL

Bạn đã tạo thành công hai file quan trọng: azweb.key (private key) và azweb.csr (certificate signing request). Việc xử lý chúng sau khi tạo cũng quan trọng không kém. Một sai lầm nhỏ trong khâu lưu trữ hoặc gửi file cũng có thể gây ra rủi ro bảo mật.

Cách bảo quản private key an toàn nhất

Private key là tài sản cốt lõi của chứng chỉ SSL. Nó phải được giữ bí mật tuyệt đối. Nếu private key rơi vào tay kẻ xấu, họ có thể giải mã toàn bộ lưu lượng truy cập đến website của bạn, ngay cả khi bạn có SSL.

Dưới đây là các quy tắc vàng để bảo quản private key:

- Chỉ lưu trên máy chủ: Private key chỉ nên tồn tại trên máy chủ nơi bạn sẽ cài đặt chứng chỉ SSL. Đừng lưu trữ nó trên máy tính cá nhân, email, hay các dịch vụ lưu trữ đám mây công cộng.

- Phân quyền chặt chẽ: Trên máy chủ Linux, hãy sử dụng lệnh

chmodđể giới hạn quyền truy cập vào file private key. Chỉ người dùngroothoặc người dùng của dịch vụ web (nhưwww-datahoặcapache) mới nên có quyền đọc.chmod 600 azweb.key - Không bao giờ chia sẻ: Tuyệt đối không gửi private key qua email, tin nhắn, hay bất kỳ phương tiện không an toàn nào. Nhân viên hỗ trợ của nhà cung cấp hosting hay SSL sẽ không bao giờ yêu cầu bạn cung cấp private key.

- Backup an toàn: Nếu cần sao lưu private key, hãy mã hóa file backup và lưu trữ nó ở một nơi an toàn, chẳng hạn như ổ cứng di động được mã hóa hoặc một kho lưu trữ bảo mật offline.

Gửi CSR cho nhà cung cấp chứng chỉ SSL

Trái ngược với private key, file CSR được thiết kế để chia sẻ. Đây chính là thông tin bạn cần cung cấp cho nhà cung cấp SSL để họ tiến hành xác thực và cấp chứng chỉ.

Quy trình gửi CSR rất đơn giản:

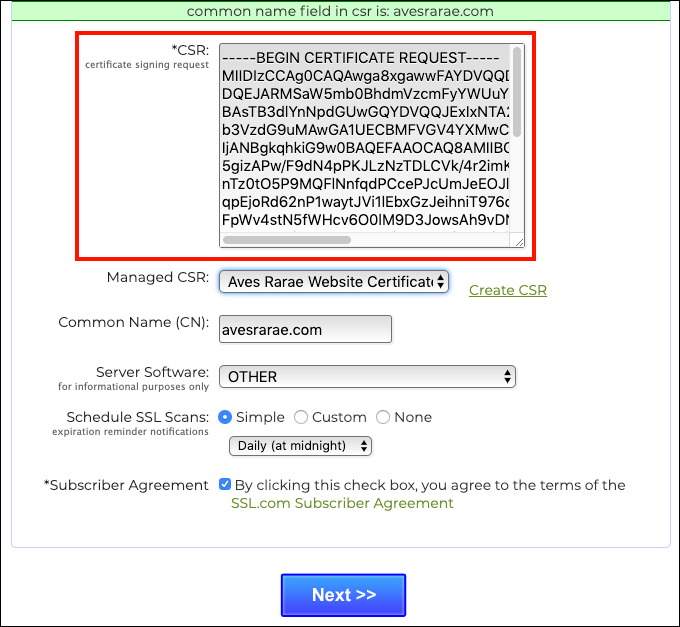

- Mở file CSR: Sử dụng một trình soạn thảo văn bản thuần túy (như Notepad trên Windows, TextEdit trên Mac, hoặc lệnh

cattrên Linux) để mở file.csrbạn đã tạo (ví dụ:azweb.csr).cat azweb.csr - Sao chép toàn bộ nội dung: Nội dung file sẽ là một khối văn bản dài, bắt đầu bằng

-----BEGIN CERTIFICATE REQUEST-----và kết thúc bằng-----END CERTIFICATE REQUEST-----. Hãy chắc chắn rằng bạn đã sao chép tất cả, bao gồm cả hai dòng này. - Dán vào trang đăng ký: Trong quá trình đặt mua chứng chỉ SSL trên website của nhà cung cấp, sẽ có một ô yêu cầu bạn dán nội dung CSR. Hãy dán toàn bộ khối văn bản bạn vừa sao chép vào đó.

- Hoàn tất và chờ xác nhận: Sau khi gửi CSR, nhà cung cấp sẽ tiến hành các bước xác minh cần thiết. Khi hoàn tất, họ sẽ gửi cho bạn file chứng chỉ SSL (thường là file

.crthoặc.pem).

File CSR sau khi gửi đi đã hoàn thành nhiệm vụ của nó. File quan trọng bạn cần giữ lại chính là private key để kết hợp với chứng chỉ SSL sắp nhận được.

Các lưu ý và mẹo khi tạo CSR để đăng ký SSL thành công

Quá trình tạo CSR tuy đơn giản về mặt kỹ thuật nhưng lại đòi hỏi sự chính xác tuyệt đối. Một vài sai sót nhỏ có thể khiến yêu cầu của bạn bị từ chối hoặc chứng chỉ được cấp không hoạt động đúng cách. Dưới đây là những lưu ý và mẹo quan trọng từ AZWEB để đảm bảo bạn thực hiện thành công ngay từ lần đầu tiên.

- Đảm bảo thông tin trong CSR chính xác: Thông tin bạn điền khi tạo CSR, đặc biệt là tên công ty (Organization) và địa chỉ (Locality, State), phải trùng khớp với thông tin đăng ký tên miền hoặc thông tin pháp lý của doanh nghiệp. Các CA có thể kiểm tra chéo thông tin này.

- Sử dụng thuật toán mạnh: Luôn tạo private key với độ dài tối thiểu là RSA 2048-bit. Các khóa 1024-bit đã bị xem là không an toàn và hầu hết các CA sẽ từ chối các CSR được tạo từ chúng. Để tăng cường bảo mật, bạn có thể cân nhắc sử dụng 4096-bit.

- Kiểm tra kỹ trước khi gửi CSR cho nhà cung cấp: Trước khi dán CSR vào đơn đăng ký, hãy sử dụng một công cụ “CSR Decoder” trực tuyến. Các công cụ này cho phép bạn dán nội dung CSR vào và nó sẽ hiển thị lại các thông tin bạn đã điền. Đây là cách tuyệt vời để kiểm tra lại Common Name, Organization, và các trường khác xem có lỗi chính tả hay không.

- Không dùng lại private key cũ nếu nghi ngờ rò rỉ: Nếu bạn đang gia hạn chứng chỉ hoặc có bất kỳ nghi ngờ nào về việc private key cũ có thể đã bị lộ, hãy luôn tạo một cặp private key và CSR mới. Mỗi chứng chỉ nên đi kèm với một private key độc nhất.

- Sử dụng tên miền chính xác trong Common Name (CN): Đây là lỗi phổ biến nhất.

- Nếu người dùng truy cập website của bạn chủ yếu qua

www.tenmien.com, hãy đặt Common Name làwww.tenmien.com. - Nếu bạn muốn bảo vệ cả phiên bản

wwwvànon-www(ví dụ:azweb.vnvàwww.azweb.vn), hãy kiểm tra xem loại SSL bạn mua có hỗ trợ cả hai không. Hầu hết các chứng chỉ hiện nay đều tự động bao gồm cả hai biến thể khi bạn chỉ định một trong hai làm Common Name. - Đối với chứng chỉ Wildcard, Common Name phải có dạng

*.tenmien.com.

- Nếu người dùng truy cập website của bạn chủ yếu qua

Tuân thủ những lưu ý này sẽ giúp quá trình đăng ký SSL của bạn diễn ra suôn sẻ, nhanh chóng và an toàn.

Các lỗi thường gặp và cách khắc phục

Ngay cả khi đã cẩn thận, bạn vẫn có thể gặp phải một số lỗi trong quá trình tạo CSR hoặc cài đặt OpenSSL. Đừng lo lắng, hầu hết các vấn đề này đều có cách giải quyết đơn giản. Dưới đây là hai lỗi phổ biến nhất và cách khắc phục chúng.

Lỗi thông tin không đúng định dạng khi tạo CSR

Khi chạy lệnh openssl req, bạn có thể gặp thông báo lỗi liên quan đến các ký tự không hợp lệ. Điều này thường xảy ra khi bạn điền thông tin chứa các ký tự đặc biệt mà OpenSSL không chấp nhận trong một số trường nhất định.

Vấn đề:

- Sử dụng các ký tự như

@, #, $, %, ^, &trong các trường như Organization Name, Locality, hoặc State. - Để trống các trường bắt buộc như Common Name hoặc Country.

Cách khắc phục:

- Chỉ sử dụng ký tự ASCII: Hãy chắc chắn rằng tất cả thông tin bạn nhập chỉ bao gồm các chữ cái không dấu (a-z, A-Z), số (0-9), dấu cách, và một vài ký tự thông thường như dấu phẩy, dấu gạch ngang.

- Viết không dấu: Đối với các địa danh tiếng Việt, hãy viết không dấu (ví dụ: “Ho Chi Minh” thay vì “Hồ Chí Minh”).

- Kiểm tra lại Common Name: Đảm bảo Common Name không chứa

http://hoặchttps://và không có dấu gạch chéo (/) ở cuối. - Không bỏ trống trường bắt buộc: Tất cả các trường trừ “Organizational Unit Name”, “Email Address” và “challenge password” thường là bắt buộc. Hãy điền đầy đủ và chính xác.

Không tìm thấy OpenSSL hoặc phiên bản lỗi thời

Đây là lỗi phổ biến trên Windows hoặc các hệ thống Linux được tùy chỉnh tối giản, nơi OpenSSL không được cài đặt mặc định hoặc không nằm trong đường dẫn thực thi của hệ thống.

Vấn đề:

- Khi gõ

openssl version, bạn nhận được thông báo:'openssl' is not recognized as an internal or external command... - Bạn có thể tạo CSR, nhưng nhà cung cấp từ chối vì nó được tạo bằng một phiên bản OpenSSL quá cũ, không hỗ trợ các thuật toán mã hóa hiện đại.

Cách khắc phục:

- Trên Windows: Lỗi này gần như chắc chắn là do thư mục

bincủa OpenSSL chưa được thêm vào biến môi trường PATH. Hãy quay lại phần hướng dẫn cài đặt và thực hiện lại bước cấu hình biến môi trường. Sau khi thêm, hãy nhớ khởi động lại cửa sổ Command Prompt hoặc PowerShell. - Trên Linux: Nếu lệnh không được tìm thấy, hãy chắc chắn rằng bạn đã cài đặt gói

opensslbằngapt-gethoặcyum. Chạy lại lệnh cài đặt để đảm bảo. - Cập nhật OpenSSL: Nếu phiên bản quá cũ, hãy cập nhật hệ thống của bạn.

- Trên Ubuntu/Debian:

sudo apt-get update && sudo apt-get upgrade - Trên CentOS/RHEL:

sudo yum update

Việc sử dụng phiên bản OpenSSL mới nhất đảm bảo bạn được hưởng lợi từ các bản vá bảo mật và hỗ trợ các tiêu chuẩn mã hóa mạnh mẽ nhất.

- Trên Ubuntu/Debian:

Best Practices

Để quy trình tạo CSR và quản lý SSL của bạn luôn an toàn và hiệu quả, việc tuân thủ các thực tiễn tốt nhất (best practices) là điều cần thiết. Đây là những nguyên tắc được đúc kết từ kinh nghiệm của các chuyên gia bảo mật, giúp bạn tránh được những rủi ro không đáng có.

- Luôn tạo private key mới cho mỗi CSR: Mỗi khi bạn đăng ký mới hoặc gia hạn một chứng chỉ SSL, hãy tạo một cặp private key và CSR hoàn toàn mới. Tái sử dụng private key cũ làm tăng nguy cơ bị xâm phạm nếu khóa đó đã từng bị lộ trong quá khứ.

- Kiểm tra kỹ từng trường thông tin trước khi tạo CSR: Dành một phút để rà soát lại tất cả thông tin, đặc biệt là Common Name (tên miền) và Organization (tên công ty). Một lỗi chính tả nhỏ cũng có thể khiến CA từ chối yêu cầu của bạn, làm tốn thời gian và công sức để làm lại.

- Lưu khóa private key ở nơi an toàn, backup bảo mật: Private key là tài sản quý giá nhất. Hãy lưu nó trên máy chủ với quyền truy cập bị hạn chế tối đa (ví dụ:

chmod 600). Nếu cần sao lưu, hãy mã hóa file backup và lưu trữ nó ở một nơi tách biệt, an toàn (offline storage). - Tránh dùng thông tin không chính xác hoặc giả mạo: CA sẽ tiến hành xác minh thông tin bạn cung cấp. Việc sử dụng thông tin sai lệch có thể dẫn đến việc yêu cầu bị từ chối và thậm chí tài khoản của bạn có thể bị cấm.

- Sử dụng OpenSSL bản mới nhất hỗ trợ thuật toán hiện đại: Luôn đảm bảo hệ thống của bạn đang chạy phiên bản OpenSSL được cập nhật. Các phiên bản mới hơn không chỉ vá các lỗ hổng bảo mật mà còn hỗ trợ các thuật toán mã hóa mạnh hơn như Elliptic Curve Cryptography (ECC), mang lại hiệu suất và bảo mật tốt hơn.

Bằng cách biến những thực tiễn này thành thói quen, bạn sẽ xây dựng được một nền tảng bảo mật vững chắc cho website của mình.

Kết luận

Qua bài viết chi tiết này, AZWEB hy vọng bạn đã hiểu rõ vai trò quan trọng của CSR trong quy trình đăng ký SSL. Việc tạo ra một CSR chính xác không phải là một công việc phức tạp nếu bạn làm theo đúng hướng dẫn. Nó là bước nền tảng để thiết lập một kết nối được mã hóa, bảo vệ dữ liệu người dùng và xây dựng lòng tin cho website của bạn.

Chúng tôi khuyến khích bạn hãy tự tin thực hành theo các bước đã được trình bày, từ việc kiểm tra và cài đặt OpenSSL cho đến việc tạo private key và CSR. Việc nắm vững quy trình này không chỉ giúp bạn đăng ký SSL thành công mà còn trang bị cho bạn những kiến thức bảo mật web quý giá.

Bước tiếp theo sau khi nhận được chứng chỉ từ nhà cung cấp là gì? Đó chính là cài đặt chứng chỉ SSL và private key tương ứng lên máy chủ web của bạn. Hãy bắt tay vào tạo CSR cho website của bạn ngay hôm nay để tiến gần hơn đến một trang web an toàn với biểu tượng ổ khóa HTTPS đáng tin cậy! Nếu bạn thấy bài viết này hữu ích, đừng ngần ngại chia sẻ để giúp đỡ những người khác nhé.