Trong thế giới an ninh mạng và lập trình, có những thuật ngữ mang tính kỹ thuật cao nhưng lại đóng vai trò then chốt trong cả hoạt động tấn công và phòng thủ. Shellcode chính là một trong số đó. Đây là một đoạn mã nhỏ gọn nhưng ẩn chứa sức mạnh to lớn, có khả năng chiếm quyền điều khiển hệ thống khi được thực thi thành công. Vậy shellcode được sử dụng như thế nào trong các cuộc tấn công bảo mật? Hiểu đơn giản, tin tặc thường lợi dụng các lỗ hổng bảo mật, chẳng hạn như lỗi tràn bộ đệm, để “tiêm” shellcode vào bộ nhớ của một ứng dụng và lừa hệ thống thực thi nó. Việc hiểu rõ về định nghĩa, cấu trúc và cách hoạt động của shellcode không chỉ dành cho các chuyên gia bảo mật mà còn cực kỳ quan trọng đối với lập trình viên và quản trị viên hệ thống. Trang bị kiến thức này giúp chúng ta xây dựng những hệ thống vững chắc hơn, phát triển phần mềm an toàn hơn và thực hiện các bài kiểm thử thâm nhập (penetration testing) hiệu quả. Bài viết này sẽ đi sâu vào từng khía cạnh của shellcode, từ định nghĩa cơ bản đến các kỹ thuật phòng chống tiên tiến.

Định nghĩa shellcode trong lĩnh vực an ninh mạng và lập trình

Shellcode là gì?

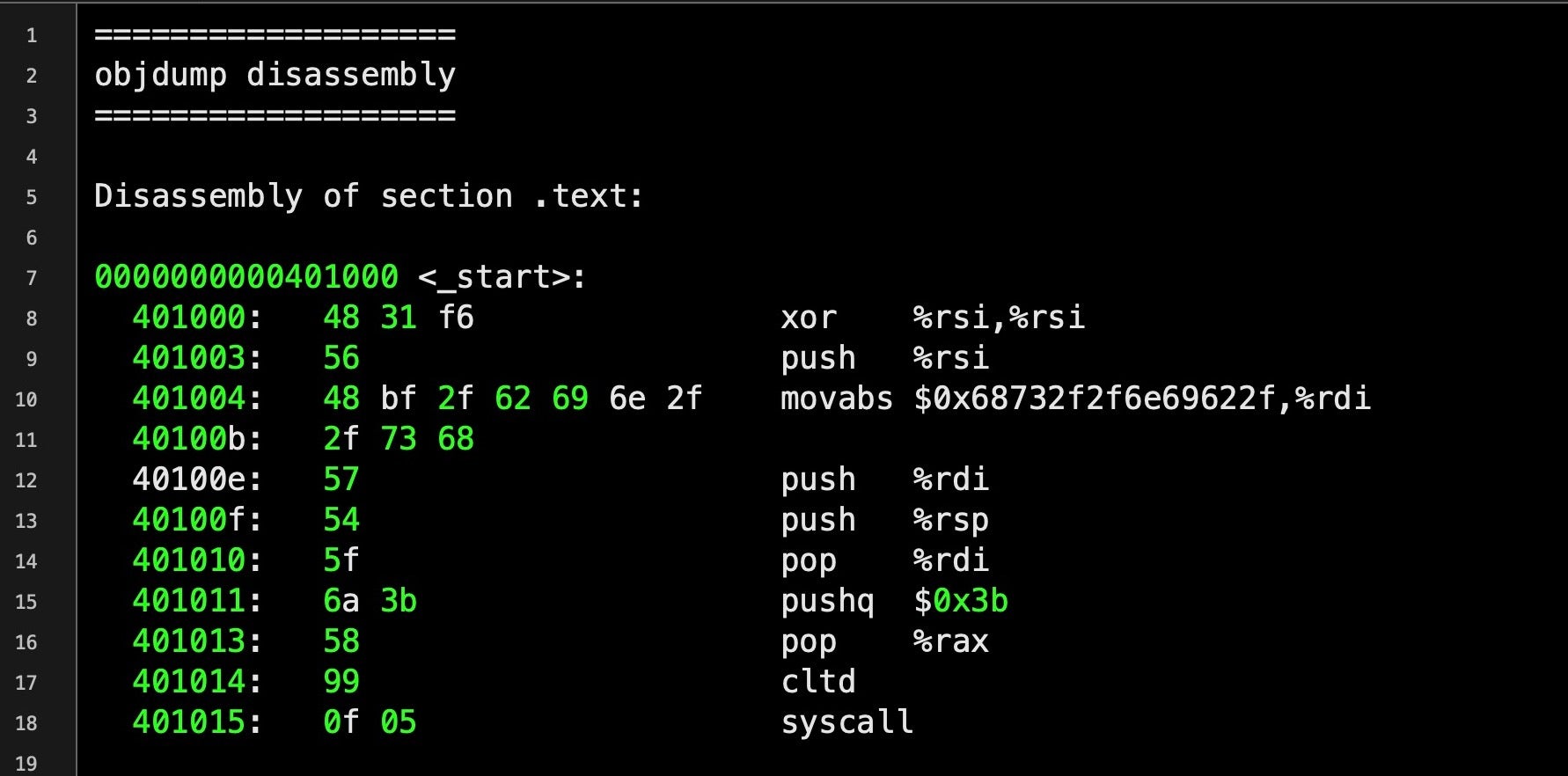

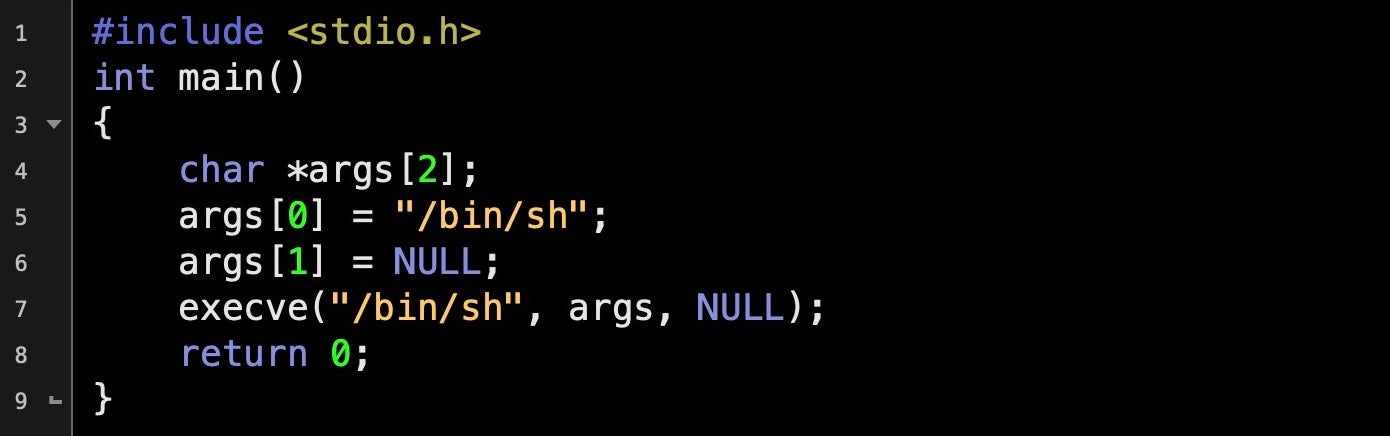

Shellcode là một đoạn mã máy (machine code) nhỏ, được thiết kế để thực thi một tác vụ cụ thể sau khi tin tặc khai thác thành công một lỗ hổng bảo mật trên hệ thống mục tiêu. Tên gọi “shellcode” bắt nguồn từ mục đích ban đầu và phổ biến nhất của nó: khởi chạy một giao diện dòng lệnh (command shell), chẳng hạn như `/bin/sh` trên Linux hoặc `cmd.exe` trên Windows. Việc có được quyền truy cập vào shell cho phép kẻ tấn công thực thi các lệnh tùy ý trên hệ thống nạn nhân.

Thuật ngữ này ra đời và gắn liền với lịch sử của hacking và khai thác lỗ hổng phần mềm. Ban đầu, nó được các nhà nghiên cứu bảo mật sử dụng để chứng minh mức độ nghiêm trọng của một lỗ hổng. Tuy nhiên, ngày nay, vai trò của shellcode đã mở rộng hơn rất nhiều. Nó không chỉ dùng để mở shell mà còn có thể thực hiện nhiều hành động độc hại khác như tải và chạy mã độc, tạo tài khoản người dùng mới, hoặc trích xuất dữ liệu nhạy cảm.

Cấu trúc và đặc điểm của shellcode

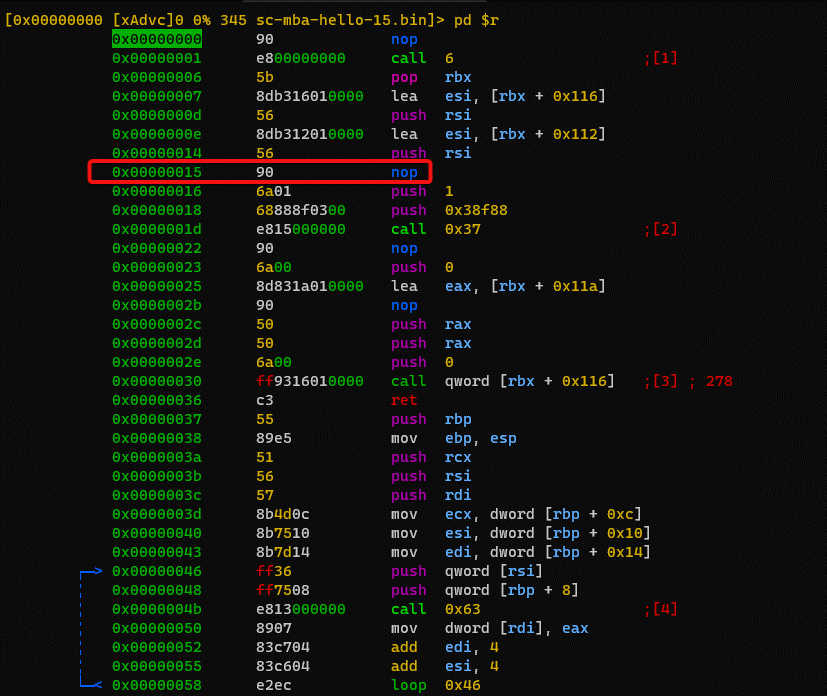

Shellcode sở hữu những đặc điểm riêng biệt để phục vụ cho mục đích khai thác. Một trong những yếu tố quan trọng nhất là kích thước nhỏ gọn. Do shellcode thường được chèn vào những vùng bộ nhớ có giới hạn (như buffer), nó phải được tối ưu hóa để chiếm ít không gian nhất có thể. Lập trình viên shellcode thường sử dụng các kỹ thuật lập trình Assembly cấp thấp để kiểm soát từng byte mã lệnh.

Một đặc điểm quan trọng khác là khả năng tự định vị và thực thi độc lập. Shellcode không thể dựa vào các thư viện bên ngoài hay các hàm hệ thống có địa chỉ cố định, vì môi trường thực thi của nó rất khó đoán. Thay vào đó, nó phải tự tìm địa chỉ của các hàm cần thiết trong bộ nhớ hoặc sử dụng trực tiếp các lời gọi hệ thống (system calls). Cuối cùng, mục tiêu tối thượng của shellcode là chiếm quyền điều khiển luồng thực thi của chương trình, chuyển hướng nó từ logic ban đầu sang thực thi đoạn mã độc hại mà kẻ tấn công đã chèn vào.

Cách hoạt động của shellcode trong quá trình khai thác bảo mật

Quá trình tiêm và thực thi shellcode

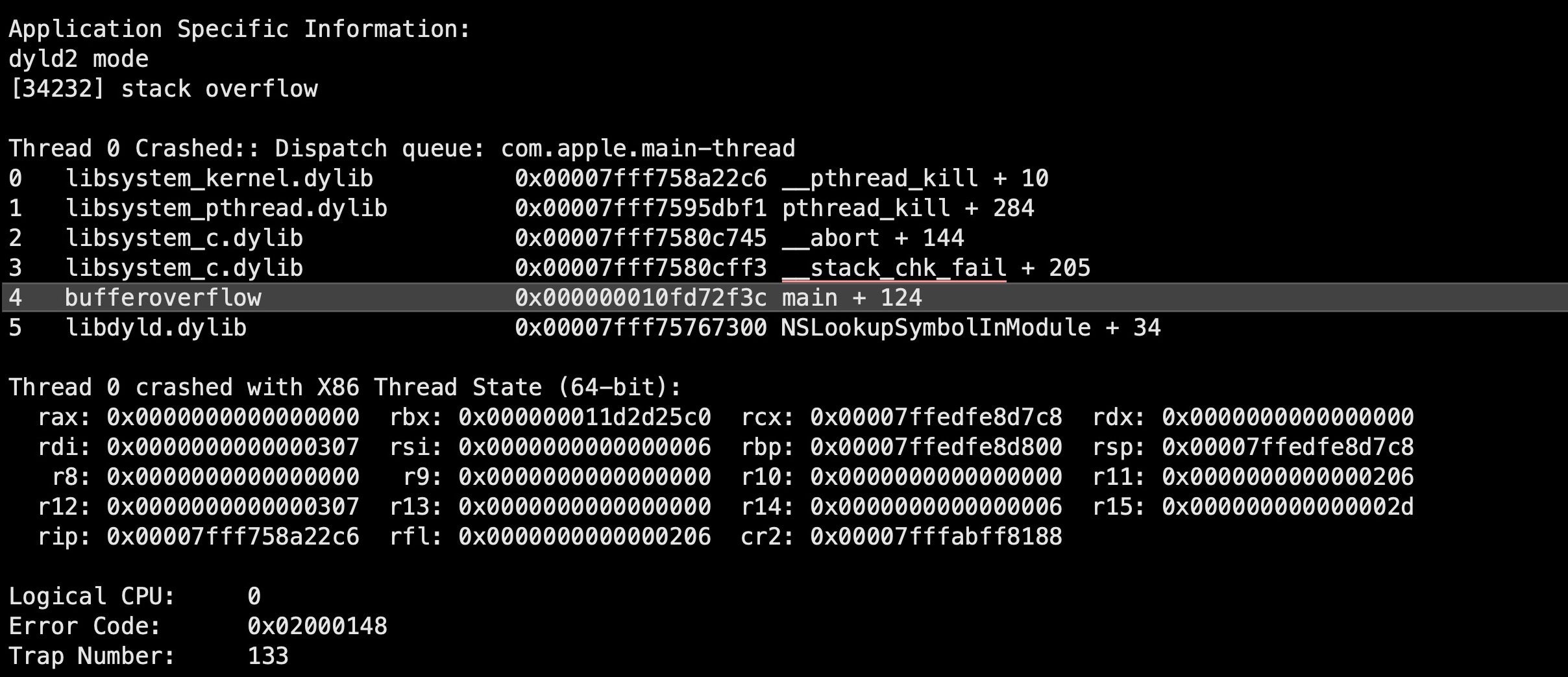

Để shellcode hoạt động, kẻ tấn công phải thực hiện hai bước chính: tiêm (inject) và thực thi (execute). Quá trình tiêm là hành động chèn đoạn mã shellcode vào không gian bộ nhớ của một tiến trình đang chạy trên máy mục tiêu. Kỹ thuật phổ biến nhất để làm điều này là khai thác lỗ hổng tràn bộ đệm (buffer overflow). Kẻ tấn công sẽ gửi một lượng dữ liệu lớn hơn dung lượng mà bộ đệm có thể chứa, làm cho dữ liệu tràn ra và ghi đè lên các vùng bộ nhớ quan trọng khác, chẳng hạn như địa chỉ trả về của một hàm trên stack.

Sau khi đã tiêm thành công, bước tiếp theo là chuyển hướng luồng thực thi của chương trình đến địa chỉ của shellcode. Trong kịch bản tràn bộ đệm stack, kẻ tấn công sẽ ghi đè địa chỉ trả về bằng địa chỉ bắt đầu của shellcode. Khi hàm kết thúc, thay vì quay lại vị trí ban đầu, CPU sẽ “nhảy” đến và bắt đầu thực thi shellcode. Các kỹ thuật phức tạp hơn như Return-Oriented Programming (ROP chains) cũng được sử dụng để vượt qua các cơ chế bảo vệ hiện đại như DEP (Data Execution Prevention), bằng cách kết hợp các đoạn mã đã có sẵn trong chương trình (gadgets) để thực hiện hành vi độc hại.

Tác động của shellcode khi được kích hoạt

Khi được kích hoạt, shellcode sẽ thực thi các lệnh với quyền hạn của tiến trình bị khai thác. Đây là lúc tác động thực sự của cuộc tấn công diễn ra. Nếu tiến trình đó đang chạy với quyền quản trị viên (root/administrator), shellcode cũng sẽ có quyền cao nhất trên hệ thống. Điều này mở ra vô số khả năng cho kẻ tấn công.

Một trong những payload (tải trọng) phổ biến nhất là mở một reverse shell. Thay vì mở một cổng trên máy nạn nhân và chờ kết nối (bind shell), vốn dễ bị tường lửa chặn, reverse shell sẽ chủ động kết nối ngược lại máy của kẻ tấn công. Các payload khác có thể bao gồm:

- Tải và thực thi (Download & Execute): Shellcode tải một phần mềm độc hại khác (như ransomware, keylogger) từ một máy chủ từ xa và chạy nó.

- Tạo người dùng: Shellcode tạo một tài khoản quản trị mới trên hệ thống để kẻ tấn công có thể truy cập sau này.

- Đánh cắp dữ liệu: Tìm kiếm và gửi các tệp tin hoặc thông tin nhạy cảm về cho kẻ tấn công.

Vai trò của shellcode trong kiểm thử bảo mật và phát hiện lỗ hổng

Shellcode trong penetration testing

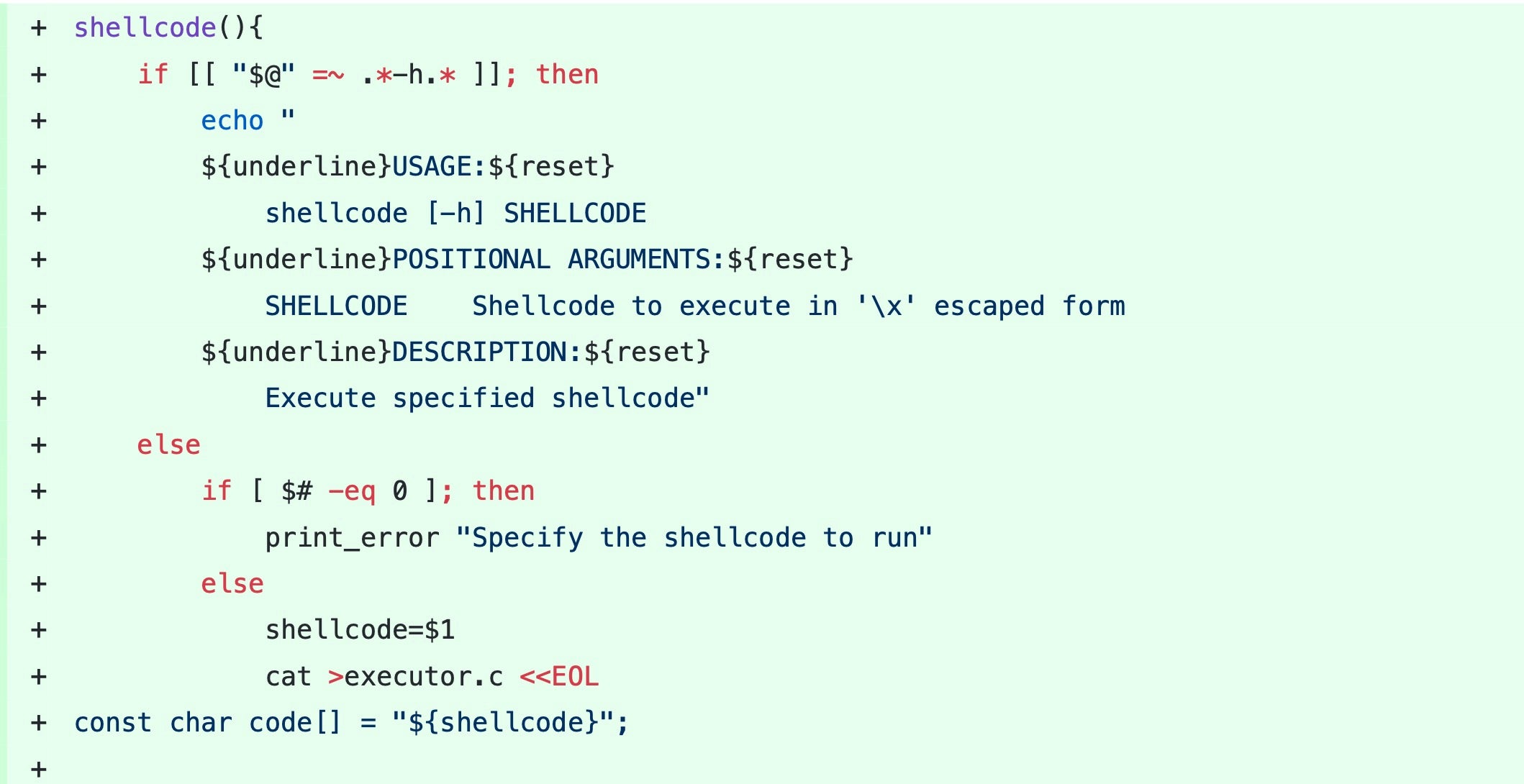

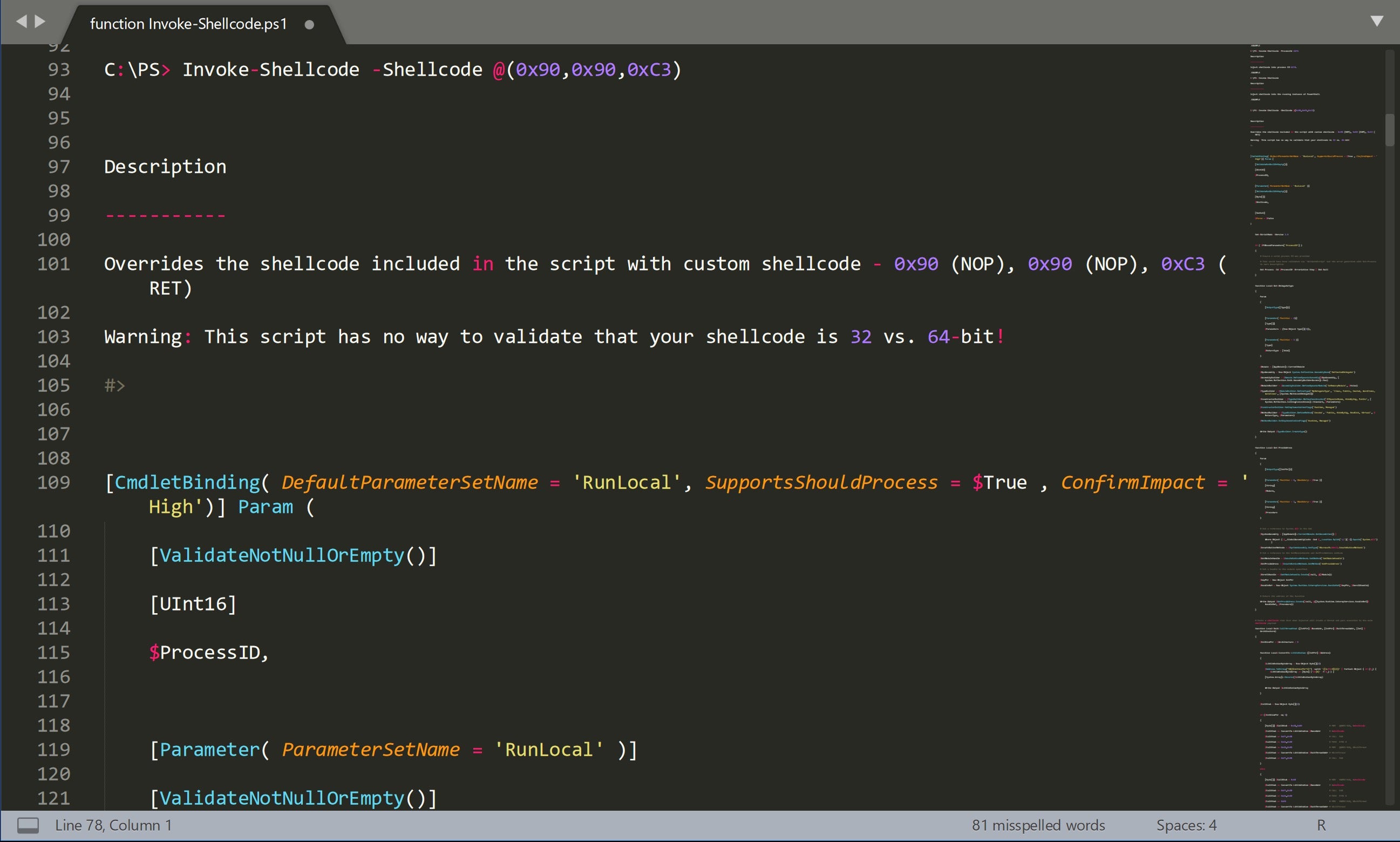

Không chỉ là công cụ của tin tặc, shellcode còn đóng vai trò quan trọng trong lĩnh vực kiểm thử thâm nhập (penetration testing) và an ninh mạng chủ động. Các chuyên gia bảo mật (pentester) sử dụng shellcode để chứng minh sự tồn tại và mức độ nguy hiểm của một lỗ hổng bảo mật. Thay vì chỉ báo cáo một cách lý thuyết rằng “có một lỗ hổng tràn bộ đệm”, họ có thể tạo ra một shellcode tùy chỉnh để khai thác nó.

Ví dụ, một pentester có thể viết một shellcode đơn giản chỉ để mở ứng dụng máy tính (calculator). Việc ứng dụng máy tính bật lên sau khi khai thác lỗ hổng là một bằng chứng không thể chối cãi rằng hệ thống có thể bị tấn công và thực thi mã tùy ý. Điều này giúp các nhà quản lý và đội ngũ phát triển nhận thức rõ hơn về rủi ro, từ đó ưu tiên cho việc vá lỗi. Việc tạo shellcode tùy chỉnh cũng giúp pentester kiểm tra các điểm yếu cụ thể của hệ thống và đánh giá hiệu quả của các biện pháp phòng thủ hiện có.

Phân tích, phát hiện và ngăn chặn shellcode

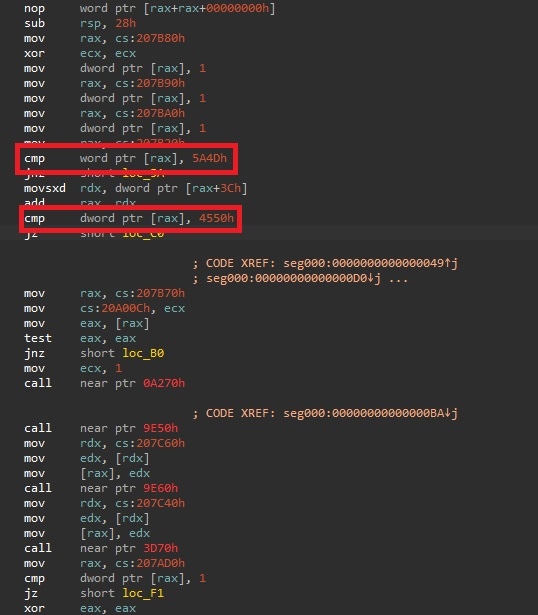

Về phía phòng thủ, việc phân tích và phát hiện shellcode là một nhiệm vụ cốt lõi. Các hệ thống phát hiện xâm nhập (Intrusion Detection Systems – IDS) và hệ thống ngăn chặn xâm nhập (Intrusion Prevention Systems – IPS) thường sử dụng cơ sở dữ liệu chữ ký (signatures) để nhận diện các mẫu shellcode phổ biến trong lưu lượng mạng. Khi một chuỗi byte khớp với một chữ ký đã biết, hệ thống sẽ cảnh báo hoặc chủ động chặn kết nối.

Ngoài ra, các phần mềm diệt virus và giải pháp bảo vệ điểm cuối (Endpoint Detection and Response – EDR) cũng đóng vai trò quan trọng. Chúng không chỉ quét tệp tin mà còn giám sát hành vi của các tiến trình đang chạy. Các kỹ thuật phân tích hành vi (heuristic analysis) và sandbox có thể phát hiện các hoạt động đáng ngờ, chẳng hạn như một tiến trình đột nhiên cố gắng thực thi mã trong vùng dữ liệu hoặc thực hiện các lời gọi hệ thống bất thường. Việc phân tích shellcode sau khi phát hiện giúp các nhà nghiên cứu bảo mật hiểu rõ hơn về kỹ thuật của kẻ tấn công và cập nhật các biện pháp phòng thủ.

Các loại shellcode phổ biến và ứng dụng thực tiễn

Shellcode có thể được phân loại theo nhiều cách khác nhau, tùy thuộc vào mục tiêu, phương thức hoạt động và nền tảng hệ thống. Hiểu rõ các loại này giúp chúng ta nhận diện và đối phó với chúng hiệu quả hơn.

- Shellcode local và remote: Shellcode local được thực thi khi kẻ tấn công đã có quyền truy cập ban đầu vào hệ thống, thường là với tư cách người dùng thông thường. Mục tiêu của nó là leo thang đặc quyền để chiếm quyền quản trị. Ngược lại, shellcode remote được khai thác qua mạng mà không cần truy cập vật lý hay tài khoản từ trước, thường nhắm vào các dịch vụ đang lắng nghe trên mạng (web server, email server).

- Shellcode bind shell và reverse shell: Đây là hai loại payload phổ biến nhất. Bind shell sẽ mở một cổng trên máy nạn nhân và lắng nghe kết nối đến từ kẻ tấn công. Tuy nhiên, phương pháp này dễ bị tường lửa chặn. Reverse shell thì ngược lại, nó khiến máy nạn nhân chủ động kết nối đến một máy chủ của kẻ tấn công đang chờ sẵn. Cách này hiệu quả hơn trong việc vượt qua tường lửa.

- Shellcode đa nền tảng: Shellcode thường phụ thuộc rất nhiều vào hệ điều hành (Windows, Linux, macOS) và kiến trúc CPU (x86, x64, ARM) vì nó tương tác trực tiếp với các lời gọi hệ thống (syscalls) và cấu trúc bộ nhớ. Tuy nhiên, cũng có những kỹ thuật để tạo ra shellcode có thể hoạt động trên nhiều nền tảng, mặc dù phức tạp hơn.

Trong thực tế, shellcode được ứng dụng trong mọi kịch bản, từ các cuộc tấn công có chủ đích (APT) đến các bài kiểm thử bảo mật định kỳ của doanh nghiệp.

Biện pháp phòng chống và giảm thiểu rủi ro từ shellcode

Các kỹ thuật bảo vệ hệ thống

Các hệ điều hành hiện đại đã tích hợp nhiều cơ chế bảo vệ mạnh mẽ để chống lại việc thực thi shellcode. Hai trong số những công nghệ quan trọng nhất là DEP và ASLR.

- DEP (Data Execution Prevention): Đây là một tính năng bảo mật phần cứng và phần mềm giúp ngăn chặn việc thực thi mã từ các vùng bộ nhớ được đánh dấu là chỉ dành cho dữ liệu (như stack và heap). Khi kẻ tấn công tiêm shellcode vào một bộ đệm trên stack và cố gắng thực thi nó, DEP sẽ can thiệp và chấm dứt tiến trình, vô hiệu hóa cuộc tấn công.

- ASLR (Address Space Layout Randomization): Kỹ thuật này sắp xếp ngẫu nhiên vị trí của các vùng bộ nhớ quan trọng (như stack, heap, và các thư viện hệ thống) mỗi khi một chương trình được khởi chạy. Điều này làm cho kẻ tấn công không thể đoán được địa chỉ chính xác để nhảy đến thực thi shellcode hoặc tìm các hàm hệ thống cần thiết, khiến việc khai thác trở nên khó khăn hơn rất nhiều.

Ngoài ra, việc thường xuyên cập nhật hệ điều hành và phần mềm để vá các lỗ hổng đã biết là biện pháp cơ bản nhưng cực kỳ hiệu quả để ngăn chặn các cuộc tấn công dựa trên shellcode.

Thực tiễn an toàn trong lập trình và triển khai

Phòng thủ từ gốc rễ luôn là chiến lược tốt nhất. Việc áp dụng các thực tiễn lập trình an toàn có thể loại bỏ phần lớn các lỗ hổng bảo mật mà shellcode thường khai thác. Các lập trình viên nên luôn kiểm tra và xác thực mọi dữ liệu đầu vào từ người dùng để ngăn chặn các cuộc tấn công như tràn bộ đệm và SQL injection.

Sử dụng các hàm thư viện an toàn hơn (ví dụ: `strncpy` thay cho `strcpy`, `snprintf` thay cho `sprintf`) cũng giúp giảm thiểu rủi ro tràn bộ đệm. Bên cạnh đó, các công cụ phân tích mã tĩnh (Static Application Security Testing – SAST) và phân tích mã động (Dynamic Application Security Testing – DAST) có thể tự động phát hiện các lỗ hổng tiềm ẩn trong quá trình phát triển. Khi triển khai ứng dụng, việc cấu hình tường lửa (firewall), hệ thống phát hiện xâm nhập (IDS/IPS) và các giải pháp bảo mật khác cũng tạo ra một lớp phòng thủ vững chắc.

Common Issues/Troubleshooting

Shellcode bị lỗi khi thực thi

Ngay cả đối với các chuyên gia, việc viết shellcode hoạt động ổn định không phải lúc nào cũng dễ dàng. Một trong những nguyên nhân phổ biến khiến shellcode thất bại là sự tồn tại của “bad characters” (ký tự xấu). Ví dụ, một byte null (`0x00`) có thể khiến các hàm xử lý chuỗi của chương trình mục tiêu dừng lại sớm, làm cho shellcode bị cắt cụt và không hoàn chỉnh. Các ký tự khác như dấu cách, dấu xuống dòng cũng có thể gây ra vấn đề tương tự.

Ngoài ra, các cơ chế bảo vệ hệ thống như ASLR và DEP là những rào cản lớn. Nếu shellcode sử dụng địa chỉ bộ nhớ được mã hóa cứng, ASLR sẽ làm cho địa chỉ đó sai lệch và gây ra lỗi. Để khắc phục, các nhà nghiên cứu phải sử dụng các kỹ thuật phức tạp hơn để tìm địa chỉ động hoặc sử dụng ROP chains. Việc tối ưu shellcode thường bao gồm việc sử dụng các bộ mã hóa (encoders) để loại bỏ “bad characters” và kiểm thử kỹ lưỡng trong một môi trường được kiểm soát.

Phát hiện shellcode giả mạo hoặc ẩn mình

Để tránh bị các phần mềm bảo mật phát hiện, kẻ tấn công thường sử dụng các kỹ thuật che giấu shellcode. Mã hóa (encryption) và đa hình (polymorphism) là hai phương pháp phổ biến. Shellcode được mã hóa sẽ chứa một đoạn giải mã nhỏ ở đầu. Khi thực thi, đoạn giải mã này sẽ khôi phục lại shellcode gốc trong bộ nhớ trước khi chạy nó. Điều này làm cho chữ ký tĩnh của shellcode thay đổi liên tục, gây khó khăn cho các công cụ quét dựa trên chữ ký.

Shellcode đa hình còn đi xa hơn, nó có thể tự thay đổi cấu trúc mã lệnh của mình trong mỗi lần lây nhiễm mà vẫn giữ nguyên chức năng. Để đối phó với những mối đe dọa tinh vi này, các nhà phân tích bảo mật cần sử dụng các công cụ nâng cao hơn. Sandbox là một môi trường ảo hóa an toàn, nơi shellcode có thể được thực thi và quan sát hành vi thực sự của nó. Các kỹ thuật phân tích bộ nhớ động và gỡ lỗi (debugging) cũng giúp các chuyên gia “giải mã” và hiểu rõ mục đích của những shellcode phức tạp này.

Best Practices

Để làm việc với shellcode một cách an toàn và hiệu quả, dù là cho mục đích nghiên cứu, học tập hay kiểm thử bảo mật, việc tuân thủ các nguyên tắc tốt nhất là vô cùng quan trọng.

- Luôn kiểm thử trong môi trường ảo hóa an toàn: Không bao giờ chạy hoặc thử nghiệm shellcode trên máy tính chính của bạn hoặc trong mạng sản xuất. Hãy sử dụng các máy ảo (Virtual Machines) hoặc môi trường sandbox riêng biệt để cô lập mọi rủi ro tiềm ẩn. Điều này đảm bảo rằng ngay cả khi có sự cố, nó cũng không ảnh hưởng đến hệ thống thật.

- Thường xuyên cập nhật kiến thức: Lĩnh vực an ninh mạng thay đổi liên tục. Các kỹ thuật tấn công mới và các biện pháp phòng thủ tương ứng được phát triển hàng ngày. Hãy dành thời gian đọc các blog bảo mật, tham gia các diễn đàn và học hỏi từ các chuyên gia để luôn nắm bắt các xu hướng mới nhất. Đặc biệt, bạn có thể tìm hiểu thêm về các loại malware và cách phòng tránh.

- Không chạy shellcode từ nguồn không đáng tin cậy: Đây là một quy tắc vàng. Nếu bạn tìm thấy một đoạn shellcode trên mạng, hãy luôn coi nó là độc hại cho đến khi bạn tự mình phân tích và hiểu rõ từng dòng lệnh của nó. Chạy mã không rõ nguồn gốc là một trong những cách nhanh nhất để máy tính của bạn bị xâm phạm.

- Áp dụng chuẩn bảo mật khi viết mã: Nếu bạn là lập trình viên, hãy áp dụng các nguyên tắc lập trình an toàn. Luôn xác thực đầu vào, tránh các hàm không an toàn và sử dụng các công cụ phân tích bảo mật để kiểm tra mã của bạn. Xây dựng phần mềm an toàn từ đầu là cách phòng thủ hiệu quả nhất.

Conclusion

Qua bài viết, chúng ta đã cùng nhau khám phá một trong những khái niệm nền tảng nhưng đầy quyền năng của thế giới an ninh mạng: shellcode. Từ định nghĩa đơn giản là một đoạn mã mở ra giao diện dòng lệnh, shellcode đã phát triển thành một công cụ đa năng, vừa là vũ khí nguy hiểm trong tay tin tặc, vừa là một công cụ chẩn đoán hữu ích cho các chuyên gia bảo mật. Tính chất nhỏ gọn, độc lập và khả năng chiếm quyền điều khiển hệ thống khiến nó trở thành trọng tâm trong vô số kỹ thuật khai thác lỗ hổng.

Hiểu rõ về shellcode không chỉ là việc của các hacker hay pentester. Đối với các nhà phát triển phần mềm, đó là chìa khóa để viết mã an toàn hơn. Đối với quản trị viên hệ thống, đó là nền tảng để xây dựng các lớp phòng thủ vững chắc. Việc áp dụng các biện pháp bảo vệ hiện đại như DEP, ASLR cùng với các thực tiễn lập trình an toàn là vô cùng cần thiết để giảm thiểu rủi ro.

Thế giới an ninh mạng luôn là một cuộc rượt đuổi không ngừng nghỉ. AZWEB khuyến khích bạn không ngừng học hỏi, tìm hiểu sâu hơn về lập trình bảo mật và các giải pháp phòng chống tấn công. Hãy cân nhắc tham gia các khóa học về an ninh mạng hoặc trang bị cho hệ thống của mình những công cụ bảo mật tiên tiến để luôn sẵn sàng đối mặt với những thách thức mới.