Bạn đã bao giờ nghe về Rootkit chưa? Đây không chỉ là một loại virus thông thường, mà là một mối nguy hiểm âm thầm và cực kỳ tinh vi, có khả năng đe dọa an toàn cho mọi máy tính. Vấn đề lớn nhất với rootkit là chúng được thiết kế để ẩn mình hoàn hảo, cho phép kẻ tấn công kiểm soát hệ thống của bạn từ sâu bên trong mà bạn không hề hay biết. Sự hiện diện của chúng gần như vô hình đối với các phần mềm bảo mật truyền thống. Bài viết này sẽ là kim chỉ nam giúp bạn hiểu rõ rootkit là gì, cách chúng hoạt động, những tác hại khôn lường và quan trọng hơn là cách phát hiện và phòng tránh hiệu quả. Chúng ta sẽ cùng nhau khám phá từ định nghĩa, các loại rootkit phổ biến, cho đến những phương pháp bảo vệ tốt nhất.

Rootkit là gì và vai trò trong bảo mật máy tính

Để bảo vệ hệ thống của mình, trước hết bạn cần hiểu rõ kẻ thù mình đang đối mặt là ai. Rootkit chính là một trong những kẻ thù giấu mặt nguy hiểm nhất trong thế giới số.

Định nghĩa Rootkit

Rootkit là một tập hợp các phần mềm độc hại (malware là gì) được thiết kế với mục đích chính là che giấu sự tồn tại của nó hoặc các phần mềm độc hại khác trên hệ thống. Tên gọi “rootkit” bắt nguồn từ hai từ: “root” – tài khoản quản trị viên cao nhất trong các hệ điều hành Unix/Linux, và “kit” – bộ công cụ. Nói một cách đơn giản, rootkit là bộ công cụ giúp kẻ tấn công chiếm quyền “root” và ẩn mình khỏi sự phát hiện.

Điểm khác biệt cốt lõi giữa rootkit và các loại malware khác như virus máy tính là gì hay worm nằm ở mục tiêu hoạt động. Trong khi virus tập trung vào việc lây nhiễm và phá hoại tệp tin, worm tự nhân bản qua mạng, thì rootkit lại tập trung vào việc tàng hình và duy trì quyền truy cập trái phép. Nó không trực tiếp gây hại mà đóng vai trò như một chiếc áo choàng tàng hình cho các hoạt động độc hại khác, chẳng hạn như đánh cắp dữ liệu, theo dõi người dùng hoặc tạo ra một “cửa hậu (backdoor)” để hacker có thể quay lại bất cứ lúc nào.

Vai trò của Rootkit trong bảo mật máy tính

Trong lĩnh vực bảo mật máy tính, rootkit đóng vai trò là một công cụ tấn công cực kỳ nguy hiểm. Một khi đã lây nhiễm thành công, nó có khả năng can thiệp sâu vào các tầng thấp nhất của hệ điều hành, thậm chí cả phần cứng. Bằng cách này, rootkit có thể giành quyền kiểm soát gần như toàn bộ máy tính.

Hãy tưởng tượng rootkit như một gián điệp bậc thầy. Nó không chỉ đột nhập vào nhà bạn mà còn thay đổi cả bản thiết kế của ngôi nhà để che giấu mọi dấu vết. Nó có thể sửa đổi các chức năng cốt lõi của hệ điều hành để báo cáo sai thông tin. Ví dụ, khi bạn dùng công cụ quản lý tác vụ (Task Manager) để xem các tiến trình đang chạy, rootkit sẽ lọc và ẩn đi tiến trình độc hại của nó. Đối với hacker, rootkit là công cụ không thể thiếu để thực hiện các cuộc tấn công dai dẳng và tinh vi (Advanced Persistent Threats – APT), cho phép chúng đánh cắp dữ liệu nhạy cảm, tài sản trí tuệ hoặc phá hoại hệ thống từ bên trong trong một thời gian dài mà không bị phát hiện.

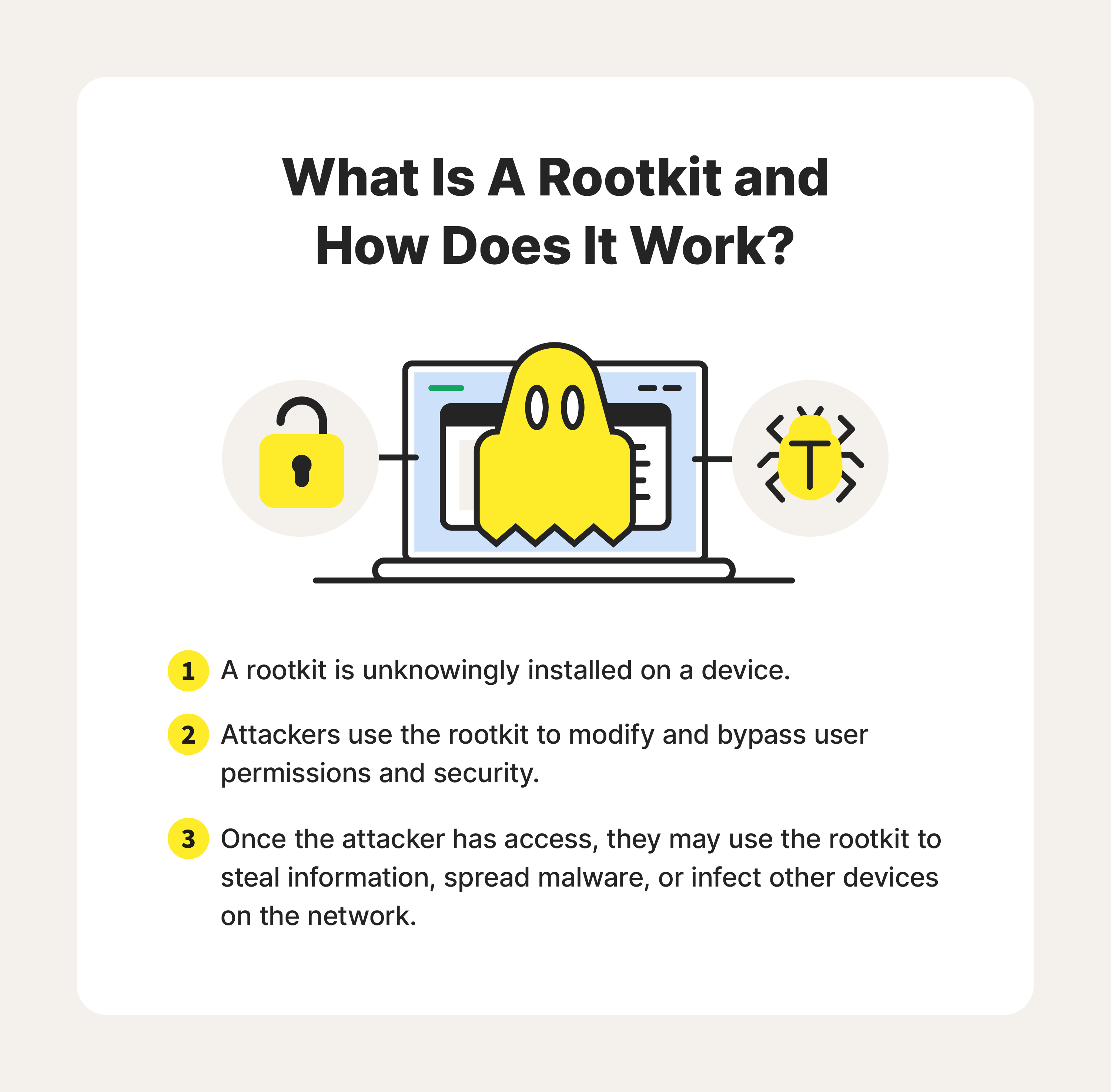

Cách thức hoạt động của Rootkit trong hệ thống

Hiểu được cơ chế hoạt động của rootkit là chìa khóa để nhận diện và phòng chống chúng. Chúng hoạt động một cách tinh vi, len lỏi vào những tầng sâu nhất của hệ thống máy tính.

Cơ chế hoạt động của Rootkit

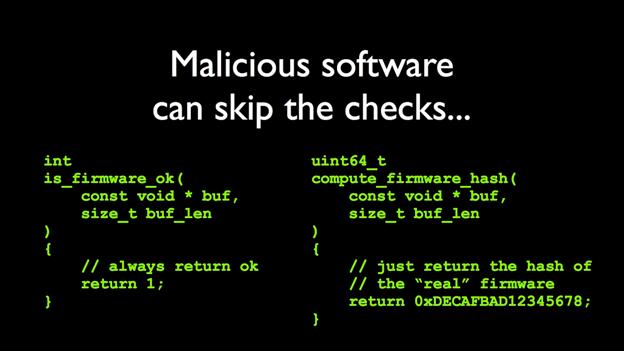

Về cơ bản, rootkit hoạt động bằng cách thay đổi hoặc thay thế các tập tin và quy trình hệ thống quan trọng. Mục tiêu của chúng là tạo ra một lớp vỏ bọc hoàn hảo để che giấu hoạt động độc hại. Có hai cấp độ hoạt động chính: User-mode (chế độ người dùng) và Kernel-mode (chế độ nhân).

Ở cấp độ User-mode, rootkit can thiệp vào các thư viện và giao diện lập trình ứng dụng (API) mà các phần mềm sử dụng để tương tác với hệ điều hành. Khi một chương trình (ví dụ như trình quản lý tệp tin) yêu cầu danh sách các tệp trong một thư mục, rootkit sẽ chặn yêu cầu này, lọc bỏ tên tệp độc hại khỏi danh sách và sau đó mới trả kết quả về cho chương trình. Người dùng và các phần mềm bảo mật thông thường sẽ không thấy bất kỳ điều gì đáng ngờ.

Nguy hiểm hơn là Kernel-mode rootkit. Chúng hoạt động ở tầng nhân (kernel) – lõi của hệ điều hành, nơi kiểm soát mọi hoạt động của phần cứng và phần mềm. Bằng cách sửa đổi kernel, rootkit có thể kiểm soát tuyệt đối mọi thông tin mà hệ điều hành cung cấp. Chúng có thể ẩn các tiến trình, kết nối mạng, tệp tin và cả các khóa registry một cách hoàn hảo. Đây là lý do tại sao rootkit cấp nhân cực kỳ khó phát hiện.

Quá trình lây nhiễm và kiểm soát hệ thống

Quá trình lây nhiễm rootkit thường diễn ra theo nhiều giai đoạn một cách bài bản. Đầu tiên, kẻ tấn công cần một điểm để xâm nhập vào hệ thống. Điều này có thể được thực hiện thông qua việc khai thác một lỗ hổng bảo mật chưa được vá, lừa người dùng nhấp vào một liên kết độc hại (phishing là gì), hoặc đính kèm trong các phần mềm bẻ khóa, không rõ nguồn gốc.

Sau khi có được quyền truy cập ban đầu, mã độc sẽ thực hiện bước “leo thang đặc quyền” (privilege escalation) để giành được quyền quản trị cao nhất (admin/root). Khi đã có quyền này, chúng sẽ tiến hành cài đặt rootkit. Rootkit sau đó sẽ kích hoạt cơ chế ẩn mình, xóa bỏ các dấu vết của cuộc tấn công và thiết lập một “cửa hậu (backdoor)” cho kẻ tấn công.

Ví dụ minh họa: Bạn tải một phần mềm miễn phí từ một trang web không đáng tin cậy. Khi cài đặt, ngoài phần mềm chính, một mã độc nhỏ đã được cài kèm. Mã độc này khai thác một lỗ hổng trong hệ điều hành của bạn để giành quyền admin, sau đó nó tải và cài đặt một kernel-mode rootkit. Từ lúc này, rootkit sẽ ẩn đi chính nó và một phần mềm gián điệp khác (spyware là gì). Kẻ tấn công giờ đây có thể âm thầm theo dõi mọi thao tác của bạn, đánh cắp mật khẩu ngân hàng mà không một phần mềm diệt virus thông thường nào có thể phát hiện ra.

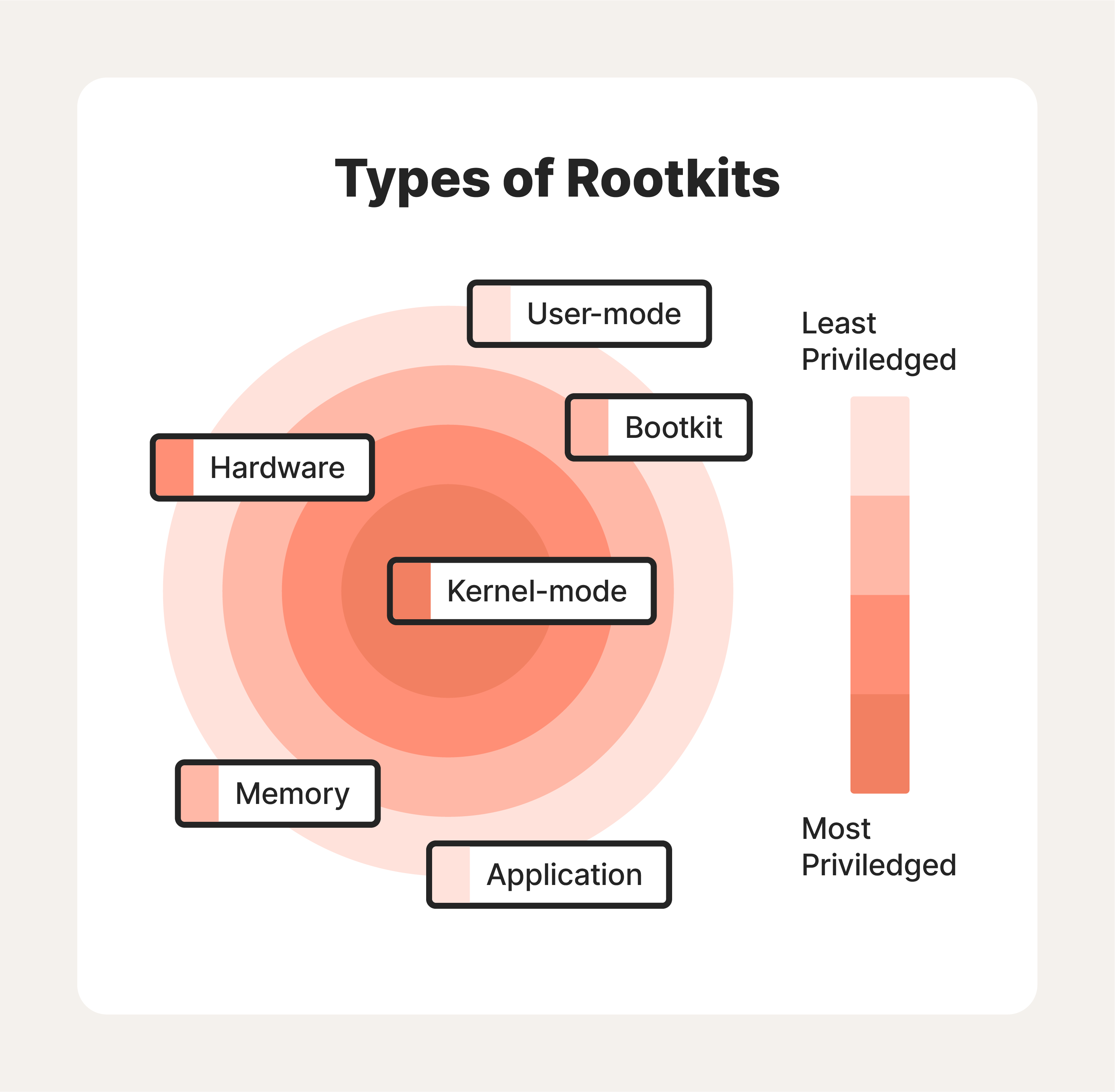

Các loại Rootkit phổ biến và đặc điểm

Rootkit không chỉ có một dạng duy nhất. Chúng được phân loại dựa trên cấp độ mà chúng lây nhiễm và hoạt động trong hệ thống. Mỗi loại có đặc điểm và mức độ nguy hiểm khác nhau.

Rootkit cấp kernel (Kernel-mode Rootkit)

Đây là loại rootkit mạnh mẽ và nguy hiểm nhất. Chúng hoạt động ở cấp độ nhân (kernel) của hệ điều hành, đây là trung tâm đầu não điều khiển mọi hoạt động của máy tính. Bằng cách thay đổi các cấu trúc dữ liệu cốt lõi của kernel, loại rootkit này có thể che giấu sự hiện diện của mình một cách gần như tuyệt đối.

Hãy tưởng tượng hệ điều hành của bạn là một tòa nhà chính phủ, và kernel là phòng an ninh trung tâm. Kernel-mode rootkit giống như một kẻ đã thay thế toàn bộ đội ngũ an ninh bằng người của mình. Mọi camera giám sát, mọi báo cáo đều bị thao túng để cho thấy mọi thứ vẫn bình thường. Vì chúng hoạt động ở cùng cấp độ với các phần mềm bảo mật, thậm chí còn sâu hơn, nên việc phát hiện chúng là vô cùng khó khăn. Một khi bị nhiễm, hệ thống có thể bị kiểm soát hoàn toàn, từ việc ghi lại thao tác phím đến việc biến máy tính thành một phần của mạng botnet là gì.

Rootkit cấp user (User-mode Rootkit)

Rootkit cấp người dùng, hay còn gọi là Application Rootkit, hoạt động ở tầng ứng dụng (user-land), cùng cấp độ với các phần mềm thông thường bạn hay sử dụng. Chúng không can thiệp vào kernel mà thay vào đó, chúng sửa đổi cách các ứng dụng tương tác với hệ điều hành.

Cơ chế phổ biến của chúng là “API hooking”, tức là chặn và thay đổi kết quả của các hàm API. Ví dụ, khi một chương trình diệt virus yêu cầu danh sách các tiến trình đang chạy, rootkit sẽ can thiệp và loại bỏ tên tiến trình độc hại khỏi danh sách trả về. Mặc dù dễ phát hiện hơn so với rootkit cấp kernel vì các công cụ quét chuyên dụng có thể so sánh và phát hiện sự thay đổi này, chúng vẫn rất nguy hiểm. Chúng có thể ảnh hưởng đến các ứng dụng cụ thể, đánh cắp thông tin từ trình duyệt hoặc các chương trình chat.

Các loại rootkit khác (Rootkit firmware, Bootkit, etc.)

Ngoài hai loại chính trên, còn có những biến thể khác cũng vô cùng nguy hiểm và khó đối phó:

- Bootkit (Rootkit khởi động): Loại này lây nhiễm vào quá trình khởi động của máy tính, cụ thể là Master Boot Record (MBR) hoặc Volume Boot Record (VBR). Bootkit được kích hoạt ngay cả trước khi hệ điều hành được tải xong. Điều này khiến việc loại bỏ chúng trở nên cực kỳ phức tạp, đôi khi việc cài lại hệ điều hành cũng không giải quyết được.

- Rootkit firmware/hardware: Đây là đỉnh cao của sự tinh vi. Chúng không nằm trong ổ cứng mà lây nhiễm trực tiếp vào firmware của các thiết bị phần cứng như BIOS/UEFI trên bo mạch chủ, card mạng, hoặc thậm chí là ổ cứng. Vì firmware tồn tại độc lập với hệ điều hành, rootkit loại này có thể tồn tại ngay cả khi bạn thay ổ cứng hay cài lại hệ điều hành. Chúng cực kỳ khó phát hiện và loại bỏ.

Tác hại và mối nguy hiểm do Rootkit gây ra

Sự hiện diện của một rootkit trên hệ thống không chỉ là một vấn đề kỹ thuật, mà còn là một mối đe dọa nghiêm trọng đến dữ liệu, tài chính và sự ổn định của máy tính bạn.

Đánh cắp thông tin nhạy cảm

Đây là một trong những tác hại phổ biến và nguy hiểm nhất của rootkit. Vì rootkit được tạo ra để ẩn giấu các hoạt động độc hại khác, nó là công cụ hoàn hảo để triển khai các phần mềm gián điệp như keylogger (ghi lại thao tác bàn phím) và screen scraper (chụp ảnh màn hình).

Hãy tưởng tượng kẻ tấn công sử dụng rootkit để che giấu một keylogger trên máy tính của bạn. Mọi thứ bạn gõ, từ mật khẩu email, tài khoản mạng xã hội, cho đến thông tin đăng nhập vào tài khoản ngân hàng trực tuyến, đều sẽ bị ghi lại và gửi về cho hacker. Bạn hoàn toàn không nhận thấy bất kỳ dấu hiệu bất thường nào trong khi thông tin tài chính và dữ liệu cá nhân quan trọng nhất của mình đang bị đánh cắp từng ngày. Đối với doanh nghiệp, rootkit có thể được dùng để đánh cắp bí mật kinh doanh, dữ liệu khách hàng, gây ra thiệt hại tài chính và uy tín không thể lường trước.

Gây mất ổn định và thiệt hại hệ thống

Mặc dù mục tiêu chính của rootkit là ẩn mình, quá trình can thiệp sâu vào hệ điều hành của chúng thường gây ra những hậu quả không mong muốn. Kernel-mode rootkit, bằng cách sửa đổi các thành phần cốt lõi của hệ điều hành, có thể gây ra xung đột và làm cho hệ thống trở nên mất ổn định.

Bạn có thể gặp phải các hiện tượng như máy tính chạy chậm một cách bất thường, thường xuyên bị treo hoặc gặp lỗi “màn hình xanh chết chóc” (Blue Screen of Death – BSOD) mà không rõ nguyên nhân. Ngoài ra, một khi đã kiểm soát được máy tính, kẻ tấn công có thể sử dụng nó cho các mục đích xấu xa khác. Máy tính của bạn có thể bị biến thành một “zombie” trong một mạng botnet, được dùng để gửi thư rác, tấn công từ chối dịch vụ (DDoS là gì) vào các website khác, hoặc lưu trữ dữ liệu phi pháp. Trong trường hợp tồi tệ nhất, kẻ tấn công có thể phá hỏng hoàn toàn hệ thống hoặc xóa sạch dữ liệu của bạn từ xa.

Các phương pháp phát hiện Rootkit trên hệ thống

Phát hiện rootkit là một thách thức lớn vì chúng được thiết kế để lẩn trốn. Tuy nhiên, không phải là không thể. Bằng cách kết hợp các công cụ chuyên dụng và phân tích hành vi, chúng ta có thể tìm ra những vị khách không mời này.

Sử dụng phần mềm quét chuyên dụng

Các chương trình diệt virus thông thường thường không hiệu quả trong việc phát hiện rootkit, bởi vì rootkit có thể thao túng chính hệ điều hành mà phần mềm diệt virus đang chạy trên đó. Do đó, bạn cần đến các công cụ chống rootkit chuyên biệt.

Các công cụ này hoạt động theo những cách khác nhau để qua mặt cơ chế ẩn mình của rootkit. Một số công cụ thực hiện “quét ngoại tuyến” (offline scan), tức là khởi động từ một môi trường sạch (như USB hoặc CD) để phân tích ổ cứng của hệ thống bị nghi ngờ mà không cần khởi động hệ điều hành đã bị nhiễm. Các công cụ khác thực hiện “phân tích chéo” (cross-view analysis), so sánh danh sách các tệp tin hoặc tiến trình được báo cáo bởi API của hệ điều hành với kết quả quét trực tiếp từ cấu trúc file system trên đĩa. Bất kỳ sự khác biệt nào cũng là một dấu hiệu đáng ngờ. Một số công cụ nổi tiếng bạn có thể tham khảo bao gồm Malwarebytes Anti-Rootkit, Sophos Rootkit Detection, và GMER. Việc chạy các công cụ này định kỳ là một bước quan trọng để đảm bảo an toàn.

Phân tích lưu lượng mạng và hành vi bất thường

Bên cạnh việc dùng công cụ, việc giám sát hành vi của hệ thống cũng là một phương pháp hiệu quả, đặc biệt là đối với quản trị viên hệ thống hoặc người dùng có kinh nghiệm. Rootkit có thể ẩn mình, nhưng hoạt động của nó đôi khi vẫn để lại những dấu vết.

Hãy chú ý đến những dấu hiệu bất thường sau:

- Lưu lượng mạng lạ: Sử dụng một công cụ giám sát mạng để kiểm tra xem có kết nối nào đi đến các địa chỉ IP lạ hoặc đáng ngờ không, đặc biệt là khi bạn không sử dụng bất kỳ ứng dụng nào kết nối Internet.

- Hành vi hệ thống kỳ lạ: Các thiết lập hệ thống tự động thay đổi (ví dụ như trang chủ trình duyệt, màn hình nền), máy tính hoạt động chậm đột ngột, hoặc các ứng dụng bảo mật bị vô hiệu hóa mà không có sự cho phép của bạn.

- Tiến trình và dịch vụ lạ: Mặc dù rootkit cố gắng ẩn các tiến trình, đôi khi chúng vẫn có thể bị phát hiện bởi các công cụ phân tích bộ nhớ hoặc khi kiểm tra ở chế độ an toàn (Safe Mode).

Phát hiện rootkit đòi hỏi sự kiên nhẫn và một chút “nghi ngờ”. Khi bạn thấy máy tính của mình có những biểu hiện không thể giải thích, đừng bỏ qua chúng.

Cách phòng ngừa và ngăn chặn Rootkit hiệu quả

Đối với rootkit, phòng bệnh luôn tốt hơn chữa bệnh. Việc loại bỏ một rootkit đã ăn sâu vào hệ thống có thể vô cùng khó khăn. Do đó, áp dụng các biện pháp phòng ngừa chủ động là cách tốt nhất để giữ an toàn cho máy tính của bạn.

Đầu tiên và quan trọng nhất, hãy luôn cập nhật hệ điều hành và phần mềm thường xuyên. Các bản cập nhật không chỉ mang đến tính năng mới mà còn vá các lỗ hổng bảo mật mà hacker có thể khai thác để cài đặt rootkit. Hãy bật chế độ cập nhật tự động cho hệ điều hành (Windows, macOS) và các ứng dụng quan trọng như trình duyệt web, phần mềm văn phòng.

Thứ hai, hãy trang bị cho mình một hệ thống phòng thủ đa lớp. Đừng chỉ dựa vào một phần mềm diệt virus duy nhất. Hãy kết hợp nó với một tường lửa (firewall) mạnh mẽ để kiểm soát lưu lượng mạng ra vào, và sử dụng các công cụ chống malware, chống rootkit chuyên dụng để quét định kỳ. Các giải pháp bảo mật của AZWEB luôn tích hợp các lớp bảo vệ tiên tiến để giúp khách hàng an tâm.

Thứ ba, hãy cẩn trọng với những gì bạn tải về và cài đặt. Không bao giờ tải phần mềm từ các nguồn không đáng tin cậy, đặc biệt là các phần mềm bẻ khóa (crack) hoặc các tệp đính kèm trong email lạ. Đây là con đường lây nhiễm rootkit phổ biến nhất. Trước khi cài đặt bất cứ thứ gì, hãy chắc chắn rằng bạn biết rõ nguồn gốc của nó.

Cuối cùng, hãy hạn chế sử dụng tài khoản quản trị (admin) cho các công việc hàng ngày và thực hiện sao lưu dữ liệu định kỳ. Việc sử dụng một tài khoản người dùng tiêu chuẩn sẽ hạn chế thiệt hại nếu mã độc có xâm nhập vào máy. Và nếu điều tồi tệ nhất xảy ra, một bản sao lưu sạch sẽ là cứu cánh giúp bạn khôi phục lại hệ thống và dữ liệu mà không cần phải đối mặt với một rootkit cứng đầu.

Common Issues/Troubleshooting

Ngay cả khi đã áp dụng các biện pháp phòng ngừa, bạn vẫn có thể gặp phải các vấn đề liên quan đến rootkit. Dưới đây là một số sự cố thường gặp và cách xử lý chúng.

Rootkit khó phát hiện gây trì hoãn xử lý

Nguyên nhân: Vấn đề phổ biến nhất là rootkit không bị phát hiện bởi các phần mềm diệt virus thông thường. Điều này là do bản chất của chúng là ẩn mình cực kỳ tinh vi, đặc biệt là các kernel-mode rootkit. Chúng can thiệp vào hệ điều hành ở tầng sâu, khiến các công cụ bảo mật nhận được thông tin sai lệch và tin rằng hệ thống vẫn “sạch”. Sự chậm trễ trong việc phát hiện cho phép kẻ tấn công có nhiều thời gian hơn để đánh cắp dữ liệu và gây hại.

Giải pháp: Đừng chỉ dựa vào một công cụ duy nhất. Hãy áp dụng phương pháp tiếp cận đa tầng. Kết hợp nhiều công cụ quét chuyên dụng khác nhau như Malwarebytes Anti-Rootkit, TDSSKiller của Kaspersky, và Sophos Scan & Clean. Chạy quét ở chế độ an toàn (Safe Mode) hoặc tốt nhất là sử dụng một đĩa cứu hộ (rescue disk) để khởi động và quét hệ thống từ một môi trường bên ngoài. Việc so sánh kết quả từ nhiều công cụ và phương pháp quét khác nhau sẽ tăng cơ hội phát hiện ra những kẻ xâm nhập giấu mặt.

Hệ thống bị nhiễm rootkit sau khi cài đặt phần mềm không rõ nguồn gốc

Nguyên nhân: Đây là kịch bản lây nhiễm kinh điển. Người dùng tải về một phần mềm miễn phí, một công cụ bẻ khóa (crack) hoặc một trò chơi từ một trang web không chính thức. Gói cài đặt này thường được đính kèm với một trojan là gì, có nhiệm vụ cài đặt rootkit và các phần mềm độc hại khác sau khi người dùng cấp quyền quản trị để cài đặt. Các lỗ hổng bảo mật chưa được vá trên hệ điều hành cũng tạo điều kiện cho quá trình này diễn ra dễ dàng hơn.

Giải pháp: Phòng ngừa là trên hết. Hãy xây dựng thói quen chỉ tải phần mềm từ trang web chính thức của nhà phát triển. Luôn bật tính năng quét thời gian thực của phần mềm diệt virus uy tín để kiểm tra các tệp tin tải về. Nếu nghi ngờ hệ thống đã bị nhiễm, bước đầu tiên là ngắt kết nối Internet để ngăn chặn việc rò rỉ dữ liệu. Sau đó, hãy thử sử dụng các công cụ gỡ bỏ rootkit chuyên dụng. Tuy nhiên, trong nhiều trường hợp, đặc biệt với bootkit hoặc kernel-mode rootkit, giải pháp an toàn và triệt để nhất là sao lưu dữ liệu quan trọng, sau đó định dạng lại hoàn toàn ổ cứng và cài đặt lại hệ điều hành từ đầu.

Best Practices

Để bảo vệ bản thân và hệ thống khỏi mối đe dọa từ rootkit, việc tuân thủ các quy tắc bảo mật tốt nhất là điều cần thiết. Đây không phải là những thao tác phức tạp, mà là những thói quen hàng ngày giúp tạo ra một lá chắn vững chắc.

- Luôn cập nhật: Đây là quy tắc vàng. Hãy đảm bảo hệ điều hành, trình duyệt web và đặc biệt là các phần mềm bảo mật của bạn luôn được cập nhật phiên bản mới nhất. Các bản vá thường xuyên sửa chữa những lỗ hổng bảo mật mà rootkit có thể khai thác.

- Sử dụng mật khẩu mạnh và xác thực đa yếu tố (MFA): Một mật khẩu mạnh, kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt, sẽ gây khó khăn cho các cuộc tấn công dò mật khẩu. Kích hoạt 2fa là gì ở mọi nơi có thể sẽ thêm một lớp bảo vệ quan trọng, ngay cả khi mật khẩu của bạn bị lộ.

- Cẩn trọng với email và liên kết lạ: Đừng bao giờ mở các tệp đính kèm hoặc nhấp vào các liên kết trong email từ những người gửi mà bạn không quen biết hoặc không mong đợi. Tấn công lừa đảo (phishing là gì) là một trong những cách phổ biến nhất để phát tán rootkit.

- Kiểm tra định kỳ hệ thống: Đừng đợi đến khi máy có dấu hiệu lạ mới hành động. Hãy lên lịch quét toàn bộ hệ thống bằng phần mềm diệt virus và một công cụ chống rootkit chuyên dụng ít nhất mỗi tuần một lần.

- Không cấp quyền cao không cần thiết: Hãy sử dụng một tài khoản người dùng tiêu chuẩn (standard user) cho các hoạt động hàng ngày. Chỉ chuyển sang tài khoản quản trị (admin) khi cần cài đặt phần mềm hoặc thay đổi cấu hình hệ thống. Điều này tuân theo “nguyên tắc đặc quyền tối thiểu” và có thể ngăn chặn nhiều loại malware tự động cài đặt.

- Tải phần mềm từ nguồn đáng tin cậy: Luôn tải ứng dụng từ trang web chính thức của nhà sản xuất hoặc các kho ứng dụng uy tín như Microsoft Store hay Apple App Store. Tránh xa các trang web chia sẻ phần mềm lậu hoặc bẻ khóa.

Thực hành những điều này sẽ giảm đáng kể nguy cơ hệ thống của bạn trở thành nạn nhân của rootkit và các loại phần mềm độc hại khác.

Conclusion

Qua bài viết này, chúng ta đã cùng nhau tìm hiểu sâu về rootkit – một trong những mối đe dọa bảo mật tinh vi và nguy hiểm nhất hiện nay. Điểm mấu chốt cần ghi nhớ là rootkit không phải là một loại virus thông thường; chúng là những công cụ được thiết kế để ẩn mình và duy trì quyền kiểm soát trái phép trên hệ thống của bạn. Dù là rootkit cấp nhân, cấp người dùng hay các biến thể như bootkit, tác hại mà chúng gây ra từ việc đánh cắp dữ liệu nhạy cảm đến phá hoại hệ thống là vô cùng nghiêm trọng. Tuy nhiên, điều quan trọng là chúng ta hoàn toàn có thể phòng tránh được chúng. Bằng cách hiểu rõ cách thức hoạt động, kết hợp với việc tuân thủ các biện pháp bảo mật chặt chẽ như cập nhật hệ thống, sử dụng công cụ chuyên dụng và cảnh giác khi trực tuyến, bạn có thể xây dựng một hàng rào bảo vệ vững chắc.

Đừng chờ đợi cho đến khi có dấu hiệu bất thường. AZWEB khuyến khích bạn hãy hành động ngay hôm nay. Hãy dành chút thời gian để kiểm tra lại các thiết lập bảo mật và chạy quét hệ thống của bạn bằng một công cụ chống rootkit uy tín. An toàn của bạn trong thế giới số phụ thuộc vào sự chủ động của chính bạn.

Để tiếp tục nâng cao kiến thức, bạn có thể tham khảo thêm các hướng dẫn chi tiết về cách sử dụng những công cụ phát hiện rootkit đã được đề cập và các chiến lược bảo vệ an toàn mạng toàn diện hơn. Bảo vệ tài sản số của bạn là một hành trình liên tục, và kiến thức chính là công cụ mạnh mẽ nhất.