Bạn đã từng nghe đến lệnh eval nhưng chưa rõ vai trò và cách dùng thực tế của nó trong Linux? Đây là một công cụ mạnh mẽ trong shell scripting, nhưng cũng tiềm ẩn nhiều rủi ro nếu không được sử dụng đúng cách. Nhiều người dùng, kể cả những người đã có kinh nghiệm, thường chưa tận dụng hết sức mạnh của eval hoặc e ngại sử dụng do thiếu hiểu biết sâu sắc về cơ chế hoạt động bên trong của nó. Vấn đề này dẫn đến việc bỏ lỡ nhiều cơ hội tự động hóa các tác vụ phức tạp và xử lý các kịch bản động một cách linh hoạt.

Bài viết này sẽ là kim chỉ nam giúp bạn làm chủ lệnh eval. Chúng ta sẽ cùng nhau khám phá chi tiết từ khái niệm cơ bản, cú pháp, cách thức hoạt động, cho đến các ví dụ thực tiễn dễ hiểu. Hơn nữa, bài viết cũng sẽ phân tích kỹ lưỡng các ưu, nhược điểm và những lưu ý bảo mật quan trọng, giúp bạn áp dụng eval một cách hiệu quả và an toàn. Hãy cùng AZWEB đi sâu vào thế giới của shell scripting để biến những kịch bản phức tạp trở nên đơn giản hơn.

Cú pháp và cách sử dụng lệnh eval trong shell scripting

Hiểu rõ cú pháp là bước đầu tiên để làm chủ bất kỳ lệnh nào, và eval cũng không ngoại lệ. Việc nắm vững cách sử dụng sẽ mở ra nhiều khả năng tùy biến trong các kịch bản tự động hóa của bạn.

Cú pháp cơ bản của lệnh eval

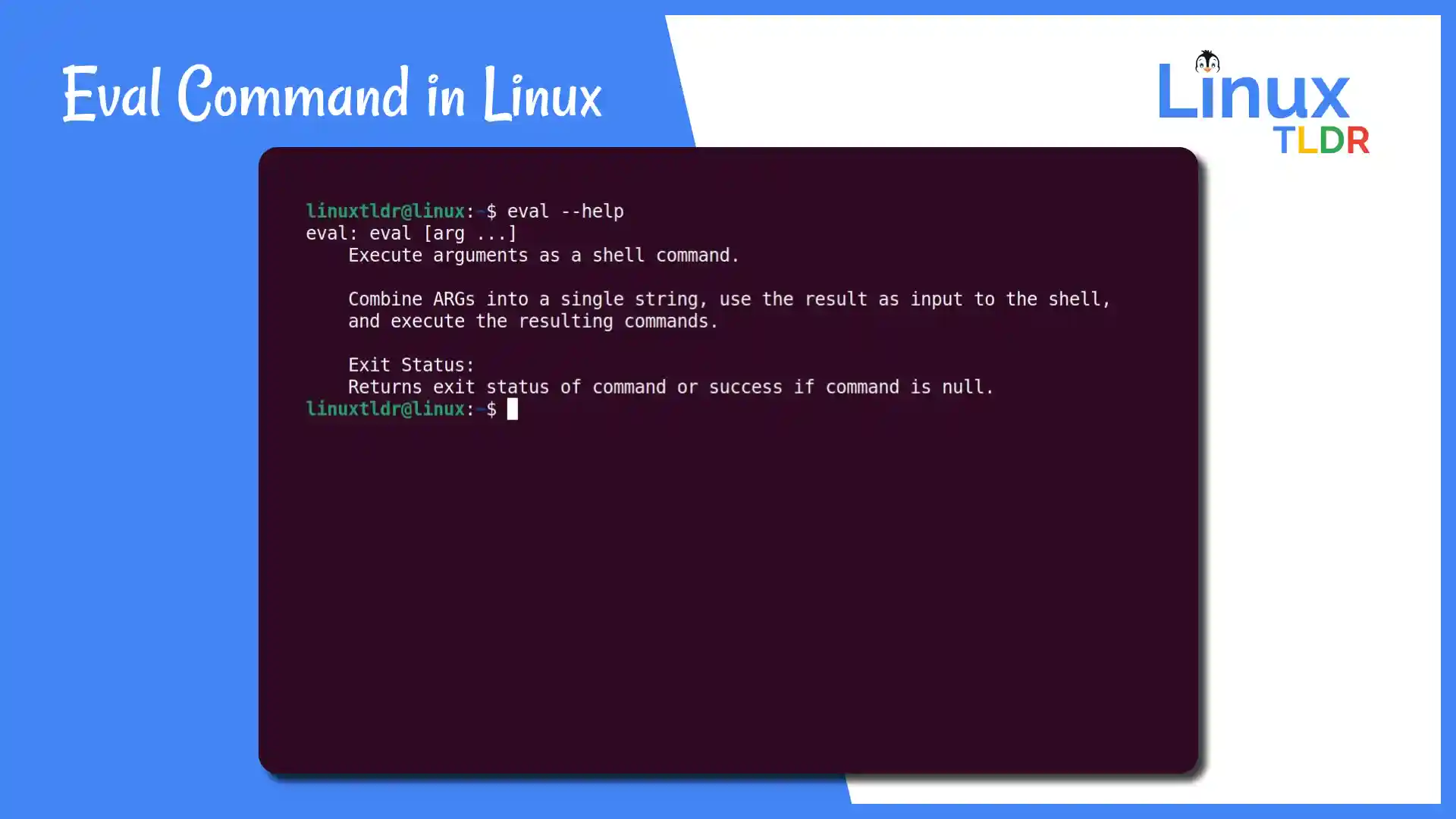

Lệnh eval có cú pháp cực kỳ đơn giản, nhưng sức mạnh của nó nằm ở cách bạn xây dựng tham số đầu vào. Cú pháp chung của lệnh là:eval [string]

Trong đó, [string] là một hoặc nhiều chuỗi ký tự được nối lại với nhau. Điều đặc biệt ở đây là shell sẽ không thực thi trực tiếp chuỗi này. Thay vào đó, nó sẽ ghép các đối số lại, thực hiện một vòng quét và phân tích cú pháp (parsing) chuỗi kết quả đó như thể bạn đang gõ một lệnh mới vào terminal, rồi sau đó mới thực thi lệnh đó. Quá trình “quét hai lần” này chính là chìa khóa tạo nên sự linh hoạt của eval, cho phép nó giải quyết các biến và thực thi các lệnh được tạo ra một cách linh hoạt ngay trong lúc script đang chạy.

Áp dụng trong shell scripting

Trong shell scripting, eval trở nên đặc biệt hữu ích khi bạn cần xây dựng các lệnh một cách động. Thay vì viết cứng một lệnh, bạn có thể tạo ra nó từ các biến, điều kiện hoặc đầu vào từ người dùng. Các trường hợp phổ biến nhất bao gồm việc mở rộng các biến có tên được tạo động, hoặc thực thi một chuỗi lệnh phức tạp được lắp ghép từ nhiều phần khác nhau.

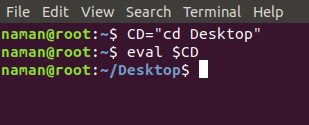

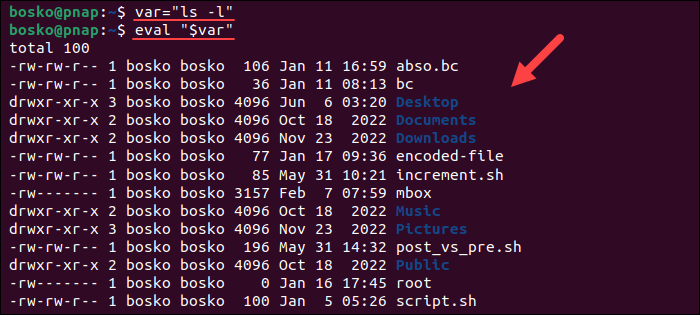

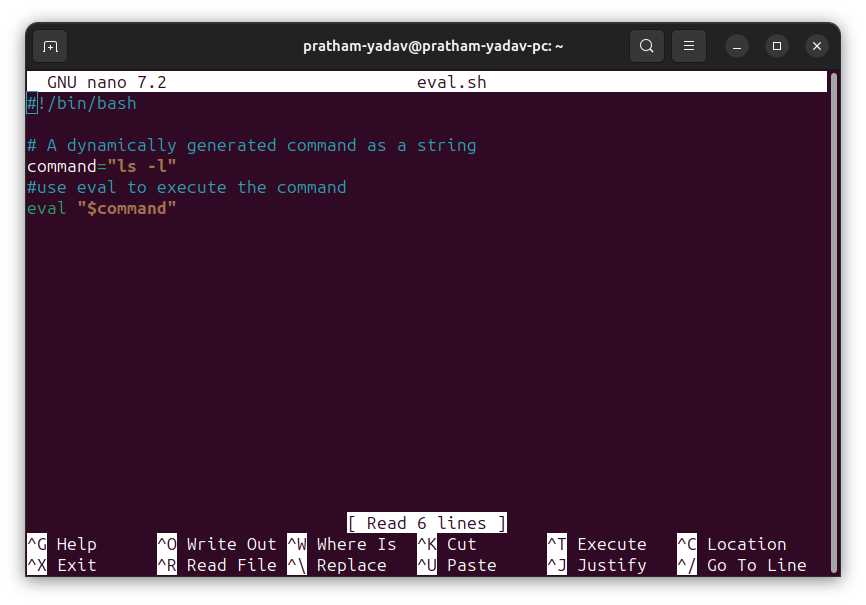

Để gọi eval trong một script Bash (hoặc các shell tương thích khác như Zsh), bạn chỉ cần đặt lệnh eval trước biến hoặc chuỗi mà bạn muốn thực thi. Ví dụ, nếu bạn có một biến COMMAND chứa chuỗi "ls -l /home", việc gọi eval $COMMAND sẽ khiến shell thực thi lệnh ls -l /home như thể bạn đã gõ trực tiếp vào dòng lệnh. Điều này cho phép script của bạn có khả năng thích ứng cao, phản ứng linh hoạt với các điều kiện thay đổi mà không cần phải viết lại mã nguồn.

Cách hoạt động và ý nghĩa của lệnh eval

Để sử dụng eval một cách an toàn và hiệu quả, việc hiểu rõ cách nó hoạt động ở tầng sâu hơn là vô cùng quan trọng. Nó không chỉ đơn thuần là chạy một lệnh, mà là một quá trình xử lý hai bước độc đáo.

Nguyên tắc thực thi của eval

Nguyên tắc cốt lõi của eval là “đánh giá hai lần” (double evaluation). Hãy xem xét một lệnh shell thông thường. Khi bạn chạy một lệnh, shell sẽ thực hiện một lượt quét: nó thay thế các biến bằng giá trị của chúng, xử lý các ký tự đặc biệt, rồi mới thực thi lệnh.

Lệnh eval thêm một bước vào quy trình này.

1. Bước 1 (Quét thông thường): Shell quét dòng lệnh chứa eval, thay thế tất cả các biến như bình thường. Kết quả của bước này là một chuỗi ký tự mới.

2. Bước 2 (Quét của eval): eval nhận chuỗi kết quả từ bước 1, và yêu cầu shell quét lại chuỗi đó một lần nữa như thể nó là một dòng lệnh hoàn toàn mới. Sau lần quét thứ hai này, lệnh mới được thực thi.

Sự khác biệt này rất quan trọng. Nó cho phép một biến chứa tên của một biến khác, và eval có thể truy cập vào giá trị của biến thứ hai đó. Điều này khác hoàn toàn với việc chạy lệnh trực tiếp hoặc gọi một script con, vì eval thực thi lệnh trong ngữ cảnh (context) của shell hiện tại, có quyền truy cập và sửa đổi các biến của script đang chạy.

Ý nghĩa trong quản lý biến và lệnh động

Ý nghĩa thực tiễn của nguyên tắc trên là rất lớn. eval trao cho bạn khả năng lập trình meta (metaprogramming) ngay trong shell script. Bạn có thể xây dựng các tên biến một cách linh hoạt và truy xuất giá trị của chúng, một điều rất khó thực hiện với các phương pháp thông thường.

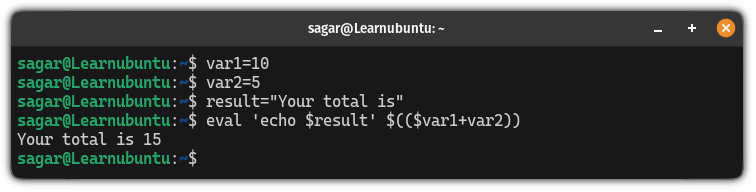

Ví dụ, bạn có thể tạo một vòng lặp để xử lý các biến có tên VAR1, VAR2, VAR3,… mà không cần phải viết cứng từng tên biến. Thay vào đó, bạn xây dựng tên biến ("VAR$i") và dùng eval để lấy giá trị của nó. Tương tự, bạn có thể xây dựng toàn bộ một chuỗi lệnh phức tạp, bao gồm cả các toán tử chuyển hướng (redirection) như > hoặc | (pipe), lưu vào một biến và sau đó dùng eval để thực thi nó. Khả năng này là vô giá trong các kịch bản tự động hóa yêu cầu sự linh hoạt tối đa, nơi các hành động của script phụ thuộc vào các điều kiện thay đổi lúc chạy.

Ví dụ minh họa áp dụng lệnh eval trong các kịch bản thực tế

Lý thuyết có thể hơi khó hình dung, nhưng qua các ví dụ thực tế, bạn sẽ thấy rõ sức mạnh và tính ứng dụng của lệnh eval.

Ví dụ 1: Mở rộng biến có tên động

Đây là một trong những ứng dụng kinh điển và phổ biến nhất của eval. Giả sử bạn có một nhóm biến chứa thông tin cấu hình cho các môi trường khác nhau, ví dụ: db_host_dev, db_user_dev, db_host_prod, db_user_prod. Bây giờ, bạn muốn viết một script có thể lấy thông tin cấu hình dựa trên một tham số đầu vào là “dev” hoặc “prod”.

Hãy xem kịch bản sau:

#!/bin/bash

# Biến cấu hình cho các môi trường

db_user_dev="dev_user"

db_pass_dev="dev_password"

db_user_prod="prod_user"

db_pass_prod="prod_password"

# Môi trường được chọn (có thể nhận từ tham số $1)

ENVIRONMENT="dev"

# Xây dựng tên biến một cách động

user_variable_name="db_user_$ENVIRONMENT"

pass_variable_name="db_pass_$ENVIRONMENT"

# Sử dụng eval để lấy giá trị từ biến có tên động

eval current_user=\$$user_variable_name

eval current_pass=\$$pass_variable_name

echo "Connecting with user: $current_user"

echo "Using password: $current_pass"Trong ví dụ này, user_variable_name sẽ có giá trị là chuỗi "db_user_dev". Nếu bạn chạy current_user=$user_variable_name, biến current_user sẽ chỉ chứa chuỗi "db_user_dev". Nhưng khi dùng eval current_user=\$$user_variable_name, shell sẽ thực thi lệnh current_user=$db_user_dev, gán giá trị “dev_user” cho current_user một cách chính xác.

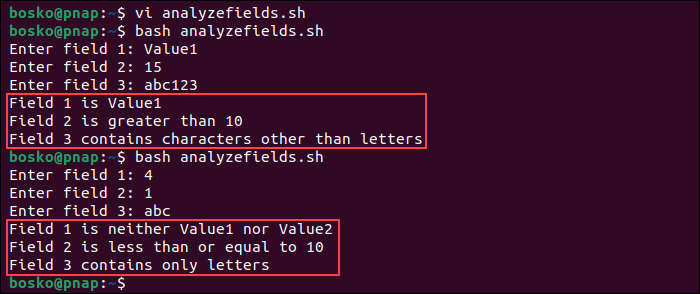

Ví dụ 2: Thực thi lệnh shell được xây dựng động

Một kịch bản mạnh mẽ khác là khi bạn cần xây dựng một lệnh hoàn chỉnh từ nhiều phần khác nhau, có thể bao gồm các tùy chọn, đường dẫn và cả các toán tử pipe hoặc redirection.

Hãy tưởng tượng bạn đang viết một script sao lưu, cho phép người dùng tùy chọn nén file và đặt tên file đầu ra.

#!/bin/bash

# Các tham số đầu vào

SOURCE_DIR="/var/log"

DEST_FILE="backup.tar"

USE_GZIP=true

# Bắt đầu xây dựng lệnh

COMMAND="tar -cf $DEST_FILE $SOURCE_DIR"

# Thêm tùy chọn nén nếu cần

if [ "$USE_GZIP" = true ] ; then

COMMAND="tar -czf ${DEST_FILE}.gz $SOURCE_DIR"

fi

echo "The following command will be executed: $COMMAND"

# Thực thi lệnh đã được xây dựng

eval $COMMAND

echo "Backup completed!"Trong trường hợp này, biến COMMAND sẽ chứa chuỗi tar -czf backup.tar.gz /var/log. eval sẽ nhận chuỗi này và thực thi nó như một lệnh hoàn chỉnh. Điều này linh hoạt hơn nhiều so với việc dùng các câu lệnh if/else để gọi các phiên bản khác nhau của lệnh tar, đặc biệt khi có nhiều tùy chọn có thể kết hợp với nhau. eval cho phép bạn lắp ráp một “công thức” lệnh và thực thi nó khi đã hoàn chỉnh.

Ưu nhược điểm và lưu ý khi sử dụng lệnh eval

Giống như bất kỳ công cụ mạnh mẽ nào, eval là một con dao hai lưỡi. Nó mang lại sự linh hoạt đáng kinh ngạc nhưng cũng đi kèm với những rủi ro tiềm ẩn nếu không được sử dụng một cách cẩn trọng.

Ưu điểm

- Linh hoạt trong thực thi lệnh động: Đây là lợi thế lớn nhất của

eval. Nó cho phép bạn thực thi các lệnh không tồn tại ở thời điểm viết script, mà được tạo ra dựa trên logic, đầu vào của người dùng hoặc trạng thái hệ thống tại thời điểm chạy. Khả năng này mở ra cánh cửa cho việc tạo ra các script có khả năng thích ứng cao. - Hỗ trợ tự động hóa nâng cao: Trong các tác vụ phức tạp như viết trình thông dịch cho một ngôn ngữ kịch bản đơn giản, xử lý các file cấu hình có định dạng phức tạp, hoặc tương tác với các biến có tên được tạo ra theo quy luật,

evalthường là giải pháp ngắn gọn và hiệu quả nhất. Nó giúp giải quyết các bài toán “lập trình meta” trong môi trường shell.

Nhược điểm và rủi ro

- Rủi ro bảo mật (Security Risk): Đây là nhược điểm chí mạng của

eval. Nếu bạn sử dụngevaltrên một chuỗi có chứa dữ liệu từ nguồn không đáng tin cậy (ví dụ: đầu vào từ người dùng, dữ liệu từ một trang web), bạn đang tạo ra một lỗ hổng bảo mật nghiêm trọng gọi là “Command Injection”. Kẻ tấn công có thể chèn các lệnh độc hại vào chuỗi đầu vào. Ví dụ, nếu một biếnusernameđược nhập từ bên ngoài và bạn chạyeval "echo Hello $username", kẻ tấn công có thể nhập"; rm -rf ~"làm tên người dùng, vàevalsẽ thực thi lệnh xóa toàn bộ thư mục nhà của bạn. - Khó gỡ lỗi (Hard to Debug): Vì lệnh thực tế được thực thi không được viết trực tiếp trong mã nguồn, việc tìm ra lỗi có thể rất khó khăn. Lỗi có thể nằm ở logic xây dựng chuỗi lệnh, chẳng hạn như thiếu dấu ngoặc kép, xử lý sai khoảng trắng, hoặc ký tự đặc biệt. Khi

evalbáo lỗi, bạn thường phải kiểm tra lại chuỗi được tạo ra trước khi nó được thực thi để tìm ra vấn đề.

Do những rủi ro này, một quy tắc vàng là: Không bao giờ sử dụng eval với dữ liệu mà bạn không hoàn toàn kiểm soát và xác thực. Luôn tìm kiếm các phương pháp thay thế an toàn hơn trước khi quyết định dùng eval.

Ứng dụng thực tiễn của lệnh eval trong tự động hóa và xử lý biến

Mặc dù có những rủi ro, eval vẫn là một công cụ không thể thiếu trong một số kịch bản tự động hóa và quản trị hệ thống phức tạp, nơi sự linh hoạt động là yêu cầu bắt buộc.

Một trong những ứng dụng phổ biến nhất là trong các script triển khai (deployment script). Hãy tưởng tượng một kịch bản nơi bạn cần triển khai ứng dụng tới nhiều máy chủ khác nhau (dev, staging, production). Thông tin về mỗi máy chủ (tên người dùng, địa chỉ IP, đường dẫn thư mục) được lưu trong các biến. Script của bạn có thể xây dựng động các lệnh scp hoặc ssh dựa trên môi trường được chỉ định. Ví dụ, eval "scp build.zip ${user}@${host}:${path}" cho phép bạn tạo và thực thi lệnh sao chép file một cách linh hoạt chỉ bằng cách thay đổi các biến user, host, và path.

Trong quản lý hệ thống, eval hữu ích khi làm việc với các file cấu hình. Một pattern phổ biến là đọc một file .env hoặc file config đơn giản và xuất các giá trị trong đó thành các biến môi trường cho script hiện tại. Một dòng lệnh như eval $(cat config.file | grep -v '^#') có thể đọc file config.file, bỏ qua các dòng chú thích, và thực thi các dòng lệnh gán biến (ví dụ: API_KEY="12345") trong shell hiện tại. Điều này cho phép script tải cấu hình một cách linh hoạt mà không cần phải phân tích cú pháp file một cách thủ công. Tuy nhiên, cần lưu ý rằng phương pháp này rất nguy hiểm nếu nội dung file cấu hình không được kiểm soát chặt chẽ.

Những vấn đề thường gặp khi sử dụng lệnh eval

Khi làm việc với eval, ngay cả những người dùng có kinh nghiệm cũng có thể gặp phải một số lỗi phổ biến. Hiểu rõ những vấn đề này sẽ giúp bạn tránh được các lỗi không đáng có và gỡ lỗi hiệu quả hơn.

Lỗi cú pháp do chuỗi truyền vào không hợp lệ

Đây là lỗi phổ biến nhất. Nó xảy ra khi chuỗi mà bạn tạo ra và truyền cho eval không phải là một lệnh shell hợp lệ. Nguyên nhân thường đến từ việc xử lý sai các khoảng trắng, dấu ngoặc kép, hoặc các ký tự đặc biệt. Ví dụ, nếu một tên file chứa khoảng trắng và bạn không đặt nó trong dấu ngoặc kép một cách chính xác khi xây dựng chuỗi lệnh, eval sẽ hiểu sai và gây ra lỗi cú pháp.

Cách khắc phục: Trước khi thực thi lệnh với eval, hãy luôn in ra chuỗi lệnh đó để kiểm tra. Sử dụng echo "$COMMAND" để xem chính xác chuỗi mà eval sẽ nhận được. Điều này cho phép bạn nhìn thấy lệnh cuối cùng và dễ dàng phát hiện các vấn đề về cú pháp, chẳng hạn như thiếu dấu ngoặc hoặc các tham số bị tách rời không đúng cách.

Rủi ro bảo mật khi eval thực thi đầu vào không kiểm soát

Như đã đề cập, đây là vấn đề nghiêm trọng nhất. Bất cứ khi nào một phần của chuỗi lệnh được truyền cho eval đến từ một nguồn bên ngoài (người dùng, file, mạng), bạn đều phải đối mặt với nguy cơ bị tấn công “Command Injection”.

Tình huống nguy hiểm: Một script CGI trên web server nhận một tham số từ URL và sử dụng nó trong lệnh eval. Ví dụ: eval "ping -c 1 $target", trong đó $target là địa chỉ IP từ URL. Kẻ tấn công có thể gửi một URL với target=example.com;cat /etc/passwd. Lệnh được eval thực thi sẽ là ping -c 1 example.com;cat /etc/passwd, làm lộ thông tin nhạy cảm trên máy chủ.

Biện pháp phòng tránh:

- Không bao giờ tin tưởng đầu vào: Luôn coi mọi dữ liệu từ bên ngoài là không an toàn.

- Xác thực và làm sạch (Sanitize): Kiểm tra đầu vào một cách nghiêm ngặt. Nếu bạn mong đợi một địa chỉ IP, hãy sử dụng biểu thức chính quy để đảm bảo nó chỉ chứa số và dấu chấm. Loại bỏ hoặc mã hóa tất cả các ký tự đặc biệt như

;,|,(,). - Sử dụng phương án thay thế: Nếu có thể, hãy tránh

eval. Trong ví dụ trên, bạn có thể chỉ cần chạyping -c 1 "$target"mà không cầneval, và shell sẽ xử lý biến$targetnhư một đối số duy nhất, ngăn chặn việc chèn lệnh.

Các thực hành tốt khi dùng lệnh eval

Để khai thác sức mạnh của eval mà không gây ra thảm họa, việc tuân thủ các quy tắc và thực hành tốt là điều tối quan trọng. Dưới đây là những nguyên tắc bạn nên ghi nhớ.

- Luôn kiểm soát và xác thực dữ liệu đầu vào: Đây là quy tắc số một. Trước khi đưa bất kỳ biến nào vào chuỗi lệnh cho

eval, hãy đảm bảo rằng bạn biết chính xác nội dung của nó. Nếu biến đó đến từ người dùng hoặc một nguồn bên ngoài, hãy thực hiện kiểm tra nghiêm ngặt. Sử dụng whitelisting (chỉ chấp nhận một danh sách các giá trị an toàn đã biết) thay vì blacklisting (cố gắng chặn các giá trị xấu). - Tránh dùng eval khi có phương án thay thế an toàn hơn:

evalnên là lựa chọn cuối cùng của bạn. Nhiều trường hợp sử dụngevalcó thể được giải quyết bằng các cấu trúc an toàn hơn. Ví dụ, để truy cập biến có tên động trong Bash 4.3+, bạn có thể sử dụng khai báo tham chiếu vớideclare -n ref=$var_name. Đối với việc lưu trữ các mảng lệnh, hãy sử dụng mảng (arrays) thay vì một chuỗi lệnh duy nhất, vì nó xử lý khoảng trắng và các ký tự đặc biệt một cách an toàn hơn. - Tận dụng eval cho các kịch bản thực sự cần thiết:

evaltỏa sáng khi bạn cần thực thi một chuỗi lệnh được xây dựng động có chứa các cấu trúc của shell như gán biến, toán tử pipe (|), hoặc chuyển hướng (>). Đây là những trường hợp mà các phương pháp thay thế khó có thể đáp ứng được. - Kiểm tra và debug kỹ script có sử dụng eval: Luôn có một bước gỡ lỗi trong quy trình của bạn. Trước khi dòng

evalđược thực thi, hãy dùngechođể in ra lệnh hoàn chỉnh. Bạn cũng có thể sử dụngset -xở đầu script để Bash hiển thị mọi lệnh sẽ được thực thi, bao gồm cả lệnh đã đượcevalphân giải. Điều này giúp bạn hiểu rõ những gì đang thực sự xảy ra phía sau hậu trường.

Bằng cách tuân thủ những nguyên tắc này, bạn có thể biến eval từ một công cụ tiềm ẩn rủi ro thành một trợ thủ đắc lực và an toàn trong kho vũ khí shell scripting của mình.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau khám phá sâu về lệnh eval trong Linux – một công cụ vừa mạnh mẽ vừa tiềm ẩn nhiều rủi ro. eval đóng một vai trò quan trọng trong shell scripting bằng cách cung cấp khả năng thực thi các lệnh được xây dựng một cách linh hoạt ngay tại thời điểm chạy. Từ việc truy cập các biến có tên động cho đến thực thi các chuỗi lệnh phức tạp, eval mở ra nhiều khả năng tự động hóa nâng cao mà khó có công cụ nào khác thay thế được.

Tuy nhiên, sức mạnh luôn đi kèm với trách nhiệm. Rủi ro bảo mật từ việc thực thi mã không kiểm soát và sự phức tạp trong việc gỡ lỗi đòi hỏi người dùng phải tiếp cận eval với sự cẩn trọng tối đa. Nguyên tắc vàng là luôn xác thực mọi dữ liệu đầu vào và ưu tiên các giải pháp thay thế an toàn hơn khi có thể. Bằng cách hiểu rõ nguyên lý hoạt động và tuân thủ các thực hành tốt nhất, bạn có thể khai thác sức mạnh của eval một cách hiệu quả và an toàn.

AZWEB khuyến khích bạn tiếp tục thực hành và thử nghiệm với các kịch bản khác nhau để làm chủ công cụ này. Hãy tiếp tục theo dõi các bài viết khác của chúng tôi để khám phá thêm nhiều kỹ thuật shell scripting nâng cao và tối ưu hóa quy trình tự động hóa hệ thống của bạn.