Bạn đang tìm cách giám sát và phân tích lưu lượng mạng trên CentOS 7 một cách hiệu quả? Việc quản lý hạ tầng mạng, phát hiện sự cố và tối ưu hiệu suất luôn là một thách thức lớn. Rất may, sự kết hợp giữa Packetbeat và ELK Stack (Elasticsearch, Logstash, Kibana) mang đến một giải pháp toàn diện, giúp bạn biến những dòng dữ liệu mạng phức tạp thành các báo cáo trực quan và dễ hiểu. Trong bài viết này, AZWEB sẽ hướng dẫn bạn chi tiết từng bước, từ cài đặt, cấu hình cho đến cách phân tích dữ liệu mạng. Hãy cùng khám phá cách làm chủ công cụ mạnh mẽ này để nâng cao khả năng quản trị hệ thống của bạn nhé!

Giới thiệu về Packetbeat và ELK Stack

Để hiểu rõ hơn về giải pháp giám sát này, chúng ta cần tìm hiểu vai trò của từng thành phần. Packetbeat và ELK Stack là hai mảnh ghép hoàn hảo, mỗi mảnh giữ một vai trò riêng nhưng lại hỗ trợ chặt chẽ cho nhau.

Packetbeat là gì? Vai trò và chức năng chính

Packetbeat là một công cụ thu thập dữ liệu mạng (network packet analyzer) thuộc bộ Beats của Elastic. Nó hoạt động như một “máy nghe lén” trên hệ thống mạng của bạn, nhưng hoàn toàn hợp pháp và phục vụ cho mục đích phân tích. Packetbeat lắng nghe lưu lượng truy cập theo thời gian thực, giải mã các giao thức là gì và ghi lại dữ liệu giao dịch một cách có cấu trúc.

Thay vì chỉ thu thập log từ file, Packetbeat trực tiếp phân tích các gói tin trên đường truyền. Nó hỗ trợ nhiều giao thức phổ biến như HTTP, DNS, MySQL, PostgreSQL, Redis, và nhiều giao thức TCP khác. Nhờ đó, bạn có thể dễ dàng theo dõi hiệu suất ứng dụng, thời gian phản hồi, các lỗi xảy ra và nhiều thông số quan trọng khác.

ELK Stack gồm những thành phần nào? Tầm quan trọng trong phân tích dữ liệu

ELK Stack là bộ ba công cụ mã nguồn mở mạnh mẽ, được thiết kế để tìm kiếm, phân tích và trực quan hóa dữ liệu. “ELK” là viết tắt của ba thành phần chính:

- Elasticsearch: Đây là trái tim của ELK Stack, một công cụ tìm kiếm và phân tích phân tán. Nó lưu trữ tất cả dữ liệu mà Packetbeat gửi đến, đánh chỉ mục (indexing) chúng để có thể truy vấn và tìm kiếm với tốc độ cực nhanh.

- Logstash: Logstash là một công cụ xử lý dữ liệu phía máy chủ. Nó có thể tiếp nhận dữ liệu từ nhiều nguồn khác nhau (bao gồm cả Packetbeat), sau đó xử lý, biến đổi và làm giàu dữ liệu trước khi gửi vào Elasticsearch. Trong nhiều trường hợp, Packetbeat có thể gửi thẳng dữ liệu đến Elasticsearch mà không cần Logstash.

- Kibana: Đây là công cụ trực quan hóa dữ liệu. Kibana cho phép bạn tạo ra các biểu đồ, đồ thị, bản đồ và bảng điều khiển (dashboard) tương tác từ dữ liệu được lưu trong Elasticsearch. Nhờ Kibana, bạn có thể dễ dàng theo dõi và phân tích các chỉ số mạng một cách sinh động và dễ hiểu.

Cách cài đặt Packetbeat trên CentOS 7

Bây giờ, hãy bắt tay vào việc cài đặt Packetbeat trên hệ điều hành CentOS 7. Quá trình này khá đơn giản nếu bạn làm theo đúng các bước dưới đây.

Chuẩn bị môi trường và cài đặt Packetbeat

Trước khi cài đặt, bạn cần đảm bảo hệ thống của mình được cập nhật và có đủ các gói phụ thuộc cần thiết. Mở terminal và chạy các lệnh sau:

Đầu tiên, hãy cập nhật hệ thống của bạn:

sudo yum update -y

Tiếp theo, bạn cần cài đặt libpcap, một thư viện cần thiết để Packetbeat có thể bắt các gói tin mạng:

sudo yum install -y libpcap

Bây giờ, chúng ta sẽ thêm kho lưu trữ (repository) của Elastic vào hệ thống. Đầu tiên, hãy nhập khóa GPG của Elastic:

sudo rpm --import https://packages.elastic.co/GPG-KEY-elasticsearch

Sau đó, tạo một file repository mới cho Elastic:

sudo nano /etc/yum.repos.d/elastic.repo

Trong file này, dán nội dung sau và lưu lại:

[elastic-7.x] name=Elastic repository for 7.x packages baseurl=https://artifacts.elastic.co/packages/7.x/yum gpgcheck=1 gpgkey=https://artifacts.elastic.co/GPG-KEY-elasticsearch enabled=1 autorefresh=1 type=rpm-md

Cuối cùng, tiến hành cài đặt Packetbeat bằng lệnh:

sudo yum install -y packetbeat

Kiểm tra và khởi động dịch vụ Packetbeat

Sau khi cài đặt thành công, bạn cần kích hoạt và khởi động dịch vụ Packetbeat. Sử dụng các lệnh systemctl để quản lý dịch vụ.

Để Packetbeat tự động khởi động cùng hệ thống, hãy chạy lệnh:

sudo systemctl enable packetbeat

Tiếp theo, khởi động dịch vụ Packetbeat:

sudo systemctl start packetbeat

Bạn có thể kiểm tra trạng thái của dịch vụ để đảm bảo nó đang hoạt động ổn định:

sudo systemctl status packetbeat

Nếu mọi thứ đều ổn, bạn sẽ thấy trạng thái “active (running)”. Giờ đây Packetbeat đã sẵn sàng để được cấu hình và thu thập dữ liệu.

Cấu hình Packetbeat để thu thập dữ liệu mạng

Sau khi cài đặt, bước quan trọng tiếp theo là cấu hình Packetbeat để nó biết cần lắng nghe những gì và gửi dữ liệu đi đâu. Tất cả cấu hình đều nằm trong file packetbeat.yml.

Tùy chỉnh file cấu hình packetbeat.yml

File cấu hình chính của Packetbeat nằm tại /etc/packetbeat/packetbeat.yml. Hãy mở file này bằng trình soạn thảo văn bản bạn quen dùng, ví dụ như nano:

sudo nano /etc/packetbeat/packetbeat.yml

Trong file này, bạn cần quan tâm đến một vài mục chính:

- Network device: Xác định card mạng mà Packetbeat sẽ lắng nghe. Bạn có thể dùng lệnh

ifconfighoặcip addrđể xem danh sách card mạng. Mặc định, Packetbeat sẽ lắng nghe trên tất cả các thiết bị.

packetbeat.interfaces.device: any

- Protocols: Đây là nơi bạn định nghĩa các giao thức muốn giám sát. Packetbeat hỗ trợ rất nhiều giao thức.

Ví dụ, để giám sát lưu lượng HTTP trên cổng 80 và DNS trên cổng 53, bạn có thể cấu hình như sau:

packetbeat.flows: enabled: true timeout: 30s period: 10s packetbeat.protocols: - type: icmp enabled: true - type: dns ports: [53] include_authorities: true include_additionals: true - type: http ports: [80, 8080, 8000]

Tích hợp Packetbeat với Elasticsearch và Logstash

Phần quan trọng nhất là cấu hình đầu ra (output) để Packetbeat biết nơi gửi dữ liệu. Bạn có thể gửi trực tiếp đến Elasticsearch hoặc thông qua Logstash để xử lý thêm.

Để gửi thẳng đến Elasticsearch, tìm đến mục output.elasticsearch và cấu hình địa chỉ máy chủ Elasticsearch của bạn:

output.elasticsearch: hosts: ["your_elasticsearch_host:9200"] # (Tùy chọn) Nếu có xác thực: # username: "elastic" # password: "your_password"

Nếu bạn muốn gửi qua Logstash để xử lý, hãy vô hiệu hóa output.elasticsearch (bằng cách thêm dấu # ở đầu dòng) và cấu hình output.logstash:

#output.elasticsearch: # hosts: ["localhost:9200"] output.logstash: hosts: ["your_logstash_host:5044"]

Sau khi chỉnh sửa xong, hãy lưu file và khởi động lại dịch vụ Packetbeat để áp dụng thay đổi:

sudo systemctl restart packetbeat

Để kiểm tra, bạn có thể xem log của Packetbeat để đảm bảo không có lỗi kết nối:

journalctl -u packetbeat -f

Thiết lập và cấu hình ELK Stack (Elasticsearch, Logstash, Kibana)

Để hoàn thiện hệ thống giám sát, chúng ta cần cài đặt và cấu hình ELK Stack. Các thành phần này sẽ nhận, lưu trữ và trực quan hóa dữ liệu do Packetbeat gửi đến.

Cài đặt và cấu hình Elasticsearch và Logstash trên CentOS 7

Giả sử bạn đã thêm repository của Elastic ở bước trước, việc cài đặt Elasticsearch và Logstash rất đơn giản.

Cài đặt Elasticsearch:

sudo yum install -y elasticsearch

Sau khi cài đặt, bạn cần cấu hình một chút trong file /etc/elasticsearch/elasticsearch.yml. Hãy đảm bảo network.host được thiết lập đúng để các dịch vụ khác có thể kết nối: Mạng LAN là gì

network.host: 0.0.0.0 (cho phép truy cập từ mọi nơi, hoặc thay bằng IP cụ thể)

http.port: 9200

Sau đó, khởi động và kích hoạt Elasticsearch:

sudo systemctl enable elasticsearch

sudo systemctl start elasticsearch

Cài đặt Logstash (nếu bạn dùng):

sudo yum install -y logstash

Tạo một file cấu hình cho Logstash tại /etc/logstash/conf.d/02-beats-input.conf để nhận dữ liệu từ Packetbeat:

input {

beats {

port => 5044

}

}

output {

elasticsearch {

hosts => ["localhost:9200"]

index => "%{[@metadata][beat]}-%{[@metadata][version]}-%{+YYYY.MM.dd}"

}

}

Khởi động và kích hoạt Logstash:

sudo systemctl enable logstash

sudo systemctl start logstash

Cấu hình Kibana để trực quan hóa dữ liệu mạng

Cuối cùng, chúng ta cài đặt Kibana, giao diện người dùng của hệ thống.

Cài đặt Kibana:

sudo yum install -y kibana

Mở file cấu hình /etc/kibana/kibana.yml và chỉnh sửa các mục sau:

server.port: 5601

server.host: "0.0.0.0" (để truy cập từ xa)

elasticsearch.hosts: ["http://localhost:9200"]

Khởi động và kích hoạt Kibana:

sudo systemctl enable kibana

sudo systemctl start kibana

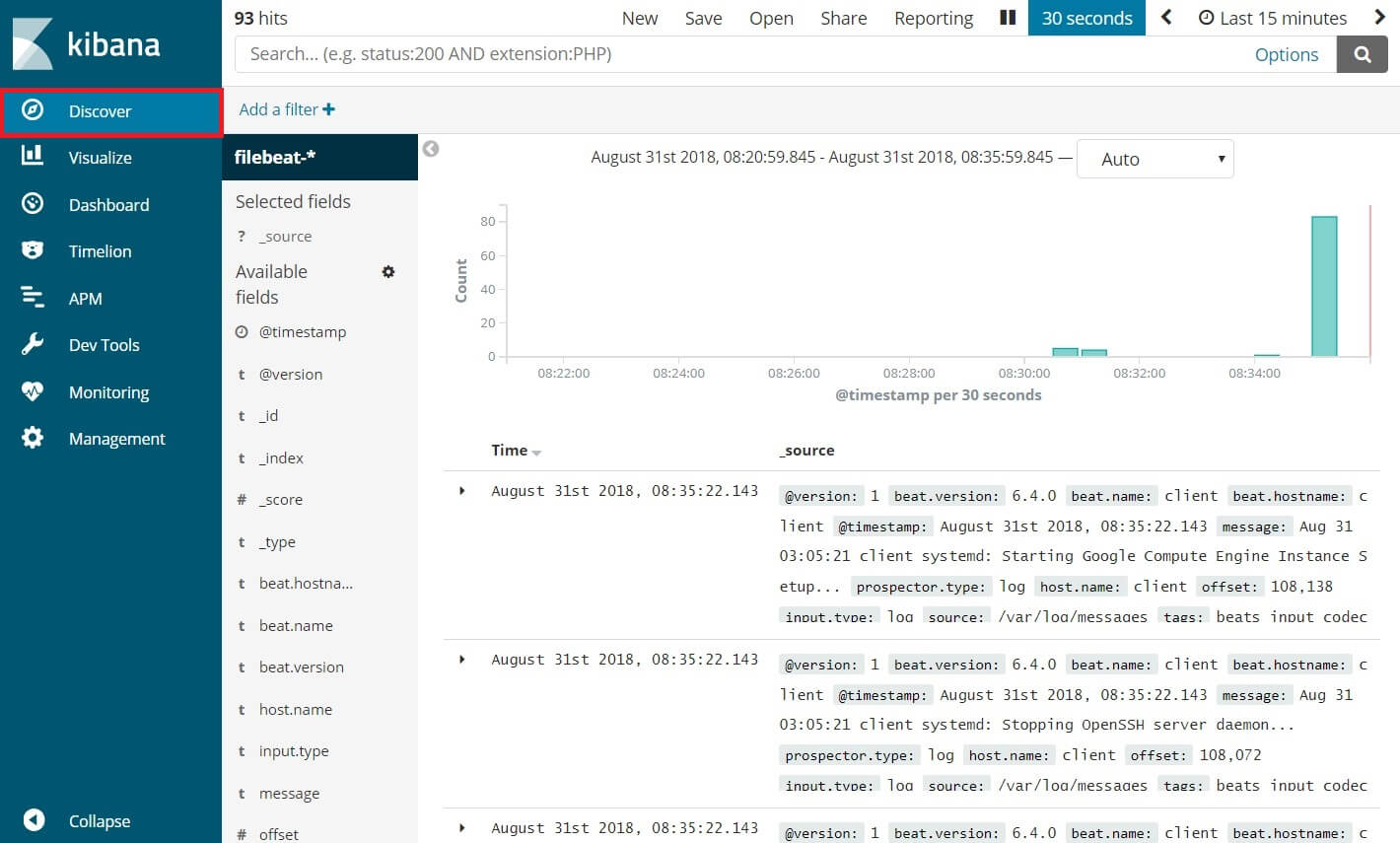

Bây giờ, bạn có thể truy cập Kibana qua trình duyệt tại địa chỉ http://your_server_ip:5601. Lần đầu truy cập, bạn cần vào mục Management > Stack Management > Index Patterns và tạo một index pattern mới với tên packetbeat-* để Kibana nhận diện dữ liệu.

Phân tích và trực quan hóa số liệu thu thập được

Khi dữ liệu từ Packetbeat đã chảy vào Elasticsearch và được Kibana nhận diện, đây là lúc bạn khám phá sức mạnh của việc trực quan hóa. Kibana biến những con số khô khan thành các biểu đồ sinh động, giúp bạn nắm bắt tình hình mạng ngay lập tức.

Để bắt đầu, hãy truy cập vào mục Dashboard trong Kibana. Packetbeat thường đi kèm với một bộ dashboard mẫu. Bạn có thể tải chúng lên bằng lệnh sau trên máy đã cài Packetbeat:

packetbeat setup --dashboards

Sau khi tải lên, bạn sẽ thấy các dashboard như “Packetbeat DNS” hoặc “Packetbeat HTTP”. Đây là những điểm khởi đầu tuyệt vời. Bạn có thể thấy các biểu đồ về số lượng truy vấn DNS, thời gian phản hồi HTTP, các mã lỗi phổ biến, và lưu lượng mạng theo từng địa chỉ IP.

Các chỉ số quan trọng cần theo dõi bao gồm:

- Response Time: Thời gian phản hồi của các dịch vụ (HTTP, MySQL, v.v.). Thời gian phản hồi cao có thể là dấu hiệu của nghẽn mạng hoặc ứng dụng quá tải.

- Error Rates: Tỷ lệ các giao dịch bị lỗi (ví dụ: mã lỗi HTTP 5xx). Tăng đột biến tỷ lệ lỗi là dấu hiệu rõ ràng của sự cố.

- Network Traffic Volume: Tổng lưu lượng dữ liệu đi và đến. Bất thường về lưu lượng có thể chỉ ra một cuộc tấn công DDoS hoặc một tiến trình đang hoạt động sai cách.

- DNS Queries: Phân tích các truy vấn DNS giúp phát hiện các truy cập đáng ngờ đến các tên miền độc hại.

Ví dụ, trên dashboard HTTP, bạn có thể thấy một biểu đồ tròn hiển thị tỷ lệ các mã trạng thái (200, 404, 503). Nếu phần của mã 503 (Service Unavailable) đột nhiên tăng lên, bạn biết rằng có một dịch vụ nào đó đang gặp sự cố và cần kiểm tra ngay lập tức.

Ứng dụng trong giám sát hiệu suất và chẩn đoán sự cố mạng

Việc kết hợp Packetbeat và ELK Stack không chỉ dừng lại ở việc hiển thị biểu đồ đẹp mắt. Nó mang lại giá trị thực tiễn to lớn trong việc quản trị và bảo mật hạ tầng mạng.

Lợi ích lớn nhất là khả năng giám sát theo thời gian thực. Bạn không cần phải chờ đợi sự cố xảy ra rồi mới đi tìm log. Thay vào đó, bạn có thể chủ động theo dõi các chỉ số quan trọng và phát hiện các dấu hiệu bất thường ngay khi chúng vừa xuất hiện.

Dưới đây là một vài kịch bản thực tiễn:

- Phát hiện nghẽn mạng: Bằng cách theo dõi thời gian phản hồi (latency là gì) giữa các dịch vụ, bạn có thể xác định chính xác “nút thắt cổ chai” trong hệ thống của mình. Nếu thời gian phản hồi giữa máy chủ web và máy chủ cơ sở dữ liệu tăng đột ngột, có thể vấn đề nằm ở kết nối mạng giữa chúng.

- Phân tích lỗi ứng dụng: Khi người dùng báo cáo một ứng dụng bị lỗi, bạn có thể lọc các giao dịch HTTP trong Kibana để xem chính xác yêu cầu nào đã gây ra lỗi, mã lỗi là gì, và thông điệp trả về ra sao. Điều này giúp đội ngũ phát triển khoanh vùng và sửa lỗi nhanh hơn rất nhiều.

- Bảo mật mạng: Packetbeat giúp bạn theo dõi các loại lưu lượng bất thường. Ví dụ, nếu bạn thấy một lượng lớn truy vấn DNS đến các tên miền lạ, hoặc một địa chỉ IP nội bộ đột nhiên gửi đi rất nhiều dữ liệu, đó có thể là dấu hiệu của mã độc hoặc truy cập trái phép.

Dựa trên các báo cáo và phân tích này, bạn có thể đưa ra quyết định tối ưu hóa hệ thống, chẳng hạn như nâng cấp băng thông, tinh chỉnh cấu hình tường lửa, hoặc tối ưu hóa mã nguồn ứng dụng.

Lưu ý và mẹo khi thu thập và xử lý dữ liệu hạ tầng mạng

Để hệ thống giám sát hoạt động hiệu quả và không gây ảnh hưởng đến hiệu suất máy chủ, bạn cần lưu ý một vài điểm quan trọng.

Đầu tiên là vấn đề hiệu suất của chính Packetbeat. Việc bắt và phân tích tất cả các gói tin có thể tiêu tốn một lượng CPU và bộ nhớ đáng kể, đặc biệt trên các hệ thống có lưu lượng mạng cao. Hãy đảm bảo máy chủ của bạn có đủ tài nguyên. Bạn có thể giới hạn tài nguyên sử dụng cho Packetbeat thông qua các thiết lập của systemd.

Tiếp theo, hãy sử dụng bộ lọc (filter) một cách thông minh. Không phải lúc nào bạn cũng cần thu thập mọi thứ. Trong file packetbeat.yml, bạn có thể cấu hình để chỉ bắt các gói tin trên những cổng (port là gì) hoặc giao thức (protocol) cụ thể. Điều này không chỉ giảm tải cho Packetbeat mà còn tiết kiệm không gian lưu trữ quý giá trong Elasticsearch.

Một mẹo hữu ích khác là tối ưu hóa quá trình xử lý dữ liệu. Nếu bạn sử dụng Logstash, hãy thiết kế pipeline một cách hiệu quả, tránh các bộ lọc phức tạp không cần thiết. Về phía Elasticsearch, việc cấu hình đúng số lượng shard và replica cho các index của Packetbeat sẽ giúp cải thiện đáng kể tốc độ truy vấn và tìm kiếm dữ liệu. Thường xuyên xóa bỏ dữ liệu cũ cũng là một cách tốt để giữ cho hệ thống luôn gọn gàng và nhanh chóng.

Common Issues/Troubleshooting

Trong quá trình cài đặt và vận hành, bạn có thể gặp phải một số sự cố phổ biến. Dưới đây là cách chẩn đoán và khắc phục chúng.

Packetbeat không gửi dữ liệu lên ELK được

Đây là vấn đề thường gặp nhất. Khi bạn không thấy dữ liệu mới trong Kibana, hãy kiểm tra các nguyên nhân sau:

- Kiểm tra kết nối mạng: Đảm bảo máy chủ cài Packetbeat có thể kết nối đến máy chủ Elasticsearch hoặc Logstash qua cổng tương ứng (mặc định là 9200 cho Elasticsearch và 5044 cho Logstash). Bạn có thể dùng lệnh

pinghoặctelnetđể kiểm tra. - Kiểm tra file cấu hình output: Mở lại file

packetbeat.ymlvà kiểm tra kỹ địa chỉ IP, cổng và các thông tin xác thực (username/password) trong phầnoutput. Một lỗi chính tả nhỏ cũng có thể gây ra sự cố. - Kiểm tra log của Packetbeat: Dùng lệnh

journalctl -u packetbeat -fđể xem log thời gian thực. Log sẽ cho bạn biết chính xác lỗi là gì, ví dụ như “connection refused” (kết nối bị từ chối) hoặc “authentication failed” (xác thực thất bại). - Kiểm tra tường lửa: Đảm bảo tường lửa trên máy chủ ELK và máy chủ Packetbeat cho phép lưu lượng truy cập qua các cổng cần thiết.

Kibana không hiển thị dữ liệu Packetbeat

Nếu bạn chắc chắn Packetbeat đã gửi dữ liệu thành công nhưng lại không thấy gì trên Kibana, vấn đề có thể nằm ở phía Kibana.

- Kiểm tra Index Patterns: Hãy chắc chắn rằng bạn đã tạo một index pattern đúng. Vào Management > Stack Management > Index Patterns, kiểm tra xem pattern

packetbeat-*có tồn tại và khớp với các index đang được tạo trong Elasticsearch hay không. - Kiểm tra khoảng thời gian: Trên giao diện Kibana, hãy kiểm tra bộ lọc thời gian ở góc trên bên phải. Có thể bạn đang xem một khoảng thời gian trong quá khứ mà chưa có dữ liệu nào được gửi đến. Hãy chọn một khoảng thời gian gần đây hơn, ví dụ như “Last 15 minutes”.

- Kiểm tra kết nối giữa Kibana và Elasticsearch: Trong file

/etc/kibana/kibana.yml, xác nhận rằngelasticsearch.hostsđược cấu hình đúng. Xem log của Kibana (journalctl -u kibana -f) để tìm các thông báo lỗi liên quan đến kết nối.

Best Practices

Để duy trì một hệ thống giám sát mạng ổn định, hiệu quả và an toàn, bạn nên tuân thủ một số nguyên tắc thực hành tốt nhất sau đây.

- Luôn cập nhật phiên bản mới nhất: Elastic thường xuyên phát hành các bản cập nhật cho Packetbeat và ELK Stack, bao gồm các bản vá bảo mật, sửa lỗi và cải thiện hiệu suất. Hãy lên kế hoạch cập nhật định kỳ để hệ thống của bạn luôn được bảo vệ và hoạt động tốt nhất.

- Thiết lập giới hạn tài nguyên hợp lý: Giám sát không nên làm ảnh hưởng đến các dịch vụ chính. Hãy cấu hình giới hạn CPU và bộ nhớ cho các tiến trình của Packetbeat, Elasticsearch, và Logstash để đảm bảo chúng không chiếm dụng hết tài nguyên của máy chủ.

- Sử dụng filter và query chính xác: Thay vì thu thập tất cả mọi thứ, hãy xác định rõ bạn cần giám sát những gì. Sử dụng bộ lọc trong Packetbeat để chỉ thu thập dữ liệu từ các giao thức hoặc cổng quan trọng. Khi phân tích trong Kibana, hãy sử dụng các truy vấn chính xác để giảm thời gian xử lý và nhận được kết quả nhanh hơn.

- Không thu thập dữ liệu không cần thiết: Dữ liệu mạng có thể phát triển rất nhanh và chiếm nhiều dung lượng lưu trữ. Hãy thiết lập chính sách lưu trữ (retention policy) trong Elasticsearch để tự động xóa dữ liệu cũ sau một khoảng thời gian nhất định (ví dụ: 30 ngày). Điều này giúp tiết kiệm chi phí lưu trữ và duy trì hiệu suất của Elasticsearch.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau đi qua toàn bộ quá trình cài đặt, cấu hình và sử dụng Packetbeat kết hợp với ELK Stack trên CentOS 7. Từ việc thu thập các gói tin mạng thô, gửi chúng đến một hệ thống lưu trữ và phân tích mạnh mẽ, cho đến việc biến chúng thành những biểu đồ trực quan, bạn đã có trong tay một công cụ giám sát hạ tầng mạng vô cùng hiệu quả.

Lợi ích mà giải pháp này mang lại là rất rõ ràng: khả năng phát hiện sớm các sự cố, chẩn đoán lỗi ứng dụng nhanh chóng, và có được cái nhìn sâu sắc về hiệu suất toàn bộ hệ thống. Đây không còn là một công việc phức tạp dành riêng cho các chuyên gia mạng, mà đã trở nên dễ tiếp cận hơn bao giờ hết.

AZWEB khuyến khích bạn hãy thử áp dụng ngay giải pháp này vào hệ thống của mình. Việc chủ động giám sát sẽ giúp doanh nghiệp của bạn giảm thiểu thời gian chết, cải thiện trải nghiệm người dùng và nâng cao tính bảo mật. Bước tiếp theo có thể là tìm hiểu sâu hơn về các cấu hình nâng cao, hoặc tích hợp thêm các bộ Beats khác như Filebeat (giám sát file log) hay Metricbeat (giám sát chỉ số hệ thống) để có một bức tranh toàn cảnh về hạ tầng của bạn.