Linux được biết đến là một hệ điều hành mạnh mẽ, ổn định và linh hoạt, mang lại cho người dùng quyền kiểm soát gần như tuyệt đối. Tuy nhiên, quyền lực lớn đi kèm với trách nhiệm lớn. Ẩn sau sự linh hoạt đó là những câu lệnh có khả năng gây ra thiệt hại nghiêm trọng cho hệ thống nếu không được sử dụng đúng cách. Dù bạn là quản trị viên hệ thống dày dạn kinh nghiệm hay người mới bắt đầu, việc vô tình hay cố ý thực thi một lệnh nguy hiểm có thể dẫn đến hậu quả khôn lường, từ mất dữ liệu vĩnh viễn đến làm sập toàn bộ hệ thống. Vấn đề cốt lõi nằm ở việc nhiều người dùng, đặc biệt là những người không chuyên, thiếu nhận thức về các rủi ro tiềm ẩn này. Họ có thể sao chép và dán các dòng lệnh từ những nguồn không đáng tin cậy mà không hiểu rõ chúng thực sự làm gì.

Để bảo vệ hệ thống và dữ liệu quý giá của bạn, việc trang bị kiến thức về các lệnh nguy hiểm, hiểu rõ tác hại của chúng và nắm vững các biện pháp phòng tránh là vô cùng cần thiết. Bài viết này sẽ cung cấp một cái nhìn tổng quan chi tiết, liệt kê các lệnh nguy hiểm phổ biến, phân tích rủi ro, đưa ra ví dụ tấn công cụ thể và hướng dẫn các phương pháp bảo mật hiệu quả. Qua đó, bạn có thể tự tin hơn khi làm việc trong môi trường Linux và đảm bảo an toàn cho hệ thống của mình.

Danh sách các lệnh nguy hiểm cần tránh sử dụng

Trong thế giới Linux, có những công cụ cực kỳ mạnh mẽ nhưng cũng có thể trở thành “con dao hai lưỡi” nếu rơi vào tay người dùng thiếu kinh nghiệm hoặc bị lợi dụng với mục đích xấu. Việc nhận biết và thận trọng với những lệnh này là bước đầu tiên để bảo vệ hệ thống của bạn.

Các lệnh tiêu hủy dữ liệu

Đây là nhóm lệnh đáng sợ nhất vì chúng có thể xóa sạch dữ liệu của bạn chỉ trong một tích tắc mà không có bất kỳ cảnh báo nào. Việc phục hồi gần như là không thể, đặc biệt là trên các ổ cứng SSD hiện đại.

rm -rf /: Đây có lẽ là lệnh nguy hiểm khét tiếng nhất. Lệnhrmdùng để xóa file, cờ-r(recursive) cho phép xóa toàn bộ thư mục và nội dung bên trong, còn cờ-f(force) sẽ bỏ qua mọi cảnh báo. Khi kết hợp với/(thư mục gốc của hệ thống), lệnh này sẽ xóa tất cả mọi thứ, từ hệ điều hành, ứng dụng cho đến dữ liệu cá nhân của bạn.dd if=/dev/random of=/dev/sda: Lệnhddlà một công cụ mạnh mẽ để sao chép và chuyển đổi dữ liệu ở cấp độ thấp. Tuy nhiên, lệnh này sẽ ghi dữ liệu ngẫu nhiên (/dev/random) trực tiếp lên ổ cứng chính (/dev/sda), phá hủy toàn bộ cấu trúc dữ liệu, bao gồm cả bảng phân vùng và bootloader. Tìm hiểu kỹ hơn về công cụ Bash là gì sẽ giúp bạn sử dụng các lệnh shell an toàn hơn.mkfs.ext4 /dev/sda1: Lệnhmkfsđược dùng để tạo một hệ thống tập tin mới (format) trên một phân vùng. Nếu bạn chạy lệnh này trên một phân vùng đang chứa dữ liệu quan trọng, toàn bộ dữ liệu đó sẽ bị xóa sổ để chuẩn bị cho hệ thống tập tin mới.shred /dev/sda: Lệnhshredđược thiết kế để ghi đè lên một tệp tin nhiều lần nhằm xóa nó một cách an toàn và không thể phục hồi. Khi áp dụng lên toàn bộ ổ cứng (/dev/sda), nó sẽ biến ổ cứng của bạn thành một mớ dữ liệu vô nghĩa.

Lệnh ảnh hưởng hệ thống và tài nguyên

Nhóm lệnh này không trực tiếp xóa dữ liệu nhưng chúng tấn công vào tài nguyên hệ thống như CPU và RAM, khiến hệ thống bị treo, không thể truy cập và buộc phải khởi động lại.

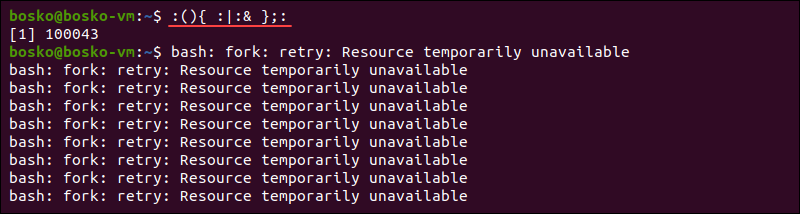

- Fork Bomb (

:(){ :|:& };:): Đây là một đoạn mã nhỏ nhưng cực kỳ nguy hiểm. Nó định nghĩa một hàm tự gọi chính nó một cách đệ quy và chạy trong nền. Kết quả là nó tạo ra một lượng tiến trình con khổng lồ một cách nhanh chóng, chiếm hết tài nguyên CPU và bộ nhớ, làm hệ thống bị “đóng băng” hoàn toàn. Bạn có thể tìm hiểu sâu hơn về Kernel là gì và cách nó quản lý tài nguyên hệ thống. killall -9: Lệnhkillalldùng để dừng các tiến trình. Tuy nhiên, khi được chạy với quyền root và tùy chọn-9(SIGKILL – một tín hiệu không thể bị bỏ qua), nó có thể cố gắng “giết” tất cả các tiến trình hệ thống, bao gồm cả những tiến trình cốt lõi, dẫn đến hệ thống bị sập ngay lập tức.- Di chuyển vào lỗ đen (

mv ~ /dev/null): Lệnhmvdùng để di chuyển file./dev/nulllà một file đặc biệt, được ví như một “lỗ đen” vì mọi thứ được gửi đến nó đều biến mất. Lệnh này sẽ di chuyển toàn bộ thư mục nhà của người dùng vào/dev/null, tương đương với việc xóa sạch dữ liệu cá nhân của bạn.

Tác hại và rủi ro khi sử dụng các lệnh nguy hiểm

Hiểu rõ những hậu quả tàn khốc mà các lệnh nguy hiểm có thể gây ra là cách tốt nhất để chúng ta có ý thức phòng tránh. Rủi ro không chỉ dừng lại ở việc mất vài tệp tin mà còn có thể làm tê liệt cả một hệ thống máy chủ quan trọng.

Mất dữ liệu không thể khôi phục

Đây là rủi ro lớn nhất và thường gặp nhất. Các lệnh như rm -rf / hay dd không hoạt động giống như việc bạn xóa file vào Thùng rác (Recycle Bin) trên Windows hay macOS. Chúng không có cơ chế “hoàn tác”. Khi bạn thực thi lệnh, hệ thống sẽ xóa trực tiếp các con trỏ trỏ đến dữ liệu trên ổ đĩa. Dữ liệu của bạn không được chuyển đến một nơi tạm thời mà bị đánh dấu là không gian trống, sẵn sàng để bị ghi đè bất cứ lúc nào.

Hãy tưởng tượng bạn đang quản lý một máy chủ web chứa dữ liệu kinh doanh của hàng trăm khách hàng. Chỉ một phút sơ suất, một lần nhấn Enter nhầm lẫn với lệnh rm -rf trong thư mục sai, và toàn bộ website, cơ sở dữ liệu, email của khách hàng có thể bốc hơi vĩnh viễn. Chi phí để khắc phục thảm họa này, nếu có thể, là cực kỳ lớn, chưa kể đến việc mất uy tín và niềm tin từ khách hàng. Đối với người dùng cá nhân, đó có thể là những bức ảnh kỷ niệm, tài liệu công việc quan trọng hay dự án tâm huyết trong nhiều năm.

Tấn công làm nghẽn tài nguyên (DoS)

Tấn công Từ chối dịch vụ (Denial of Service – DoS) không xóa dữ liệu nhưng nó khiến hệ thống của bạn trở nên vô dụng. Fork bomb là một ví dụ kinh điển. Cơ chế hoạt động của nó rất đơn giản nhưng hiệu quả một cách đáng sợ. Một tiến trình tự nhân bản chính nó, rồi các bản sao lại tiếp tục nhân bản. Quá trình này diễn ra theo cấp số nhân.

Chỉ trong vài giây, hàng ngàn, thậm chí hàng triệu tiến trình sẽ được tạo ra. Chúng tranh giành nhau từng chu kỳ CPU và từng byte RAM. Hệ thống sẽ nhanh chóng bị quá tải, phản hồi chậm dần rồi “đứng hình” hoàn toàn. Bạn sẽ không thể gõ lệnh, không thể di chuyển chuột, thậm chí không thể kết nối từ xa qua SSH. Cách duy nhất để phục hồi thường là khởi động lại nóng (hard reboot), có thể dẫn đến rủi ro hỏng hóc hệ thống tệp tin nếu có các tác vụ ghi đĩa đang dang dở. Nếu một kẻ tấn công thực thi fork bomb trên máy chủ của bạn, dịch vụ mà bạn cung cấp sẽ bị gián đoạn, gây thiệt hại trực tiếp về tài chính và uy tín.

Cách nhận biết và phòng tránh các lệnh nguy hiểm

Phòng bệnh hơn chữa bệnh. Thay vì chờ đợi thảm họa xảy ra rồi mới tìm cách khắc phục, chúng ta nên chủ động xây dựng các thói quen và cấu hình hệ thống an toàn để giảm thiểu rủi ro ngay từ đầu.

Dấu hiệu cảnh báo trước khi chạy lệnh

Ý thức của người dùng là tuyến phòng thủ quan trọng nhất. Hãy rèn luyện cho mình những thói quen tốt sau đây để tránh những sai lầm đáng tiếc:

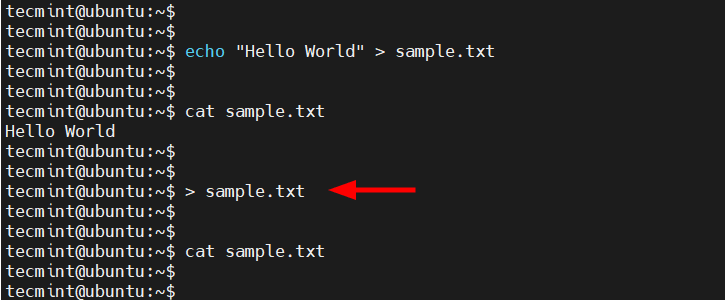

- Kiểm tra kỹ câu lệnh: Đừng bao giờ sao chép và dán một lệnh từ internet, email, hay cửa sổ chat mà không hiểu rõ từng phần của nó làm gì. Hãy dành thời gian phân tích lệnh, đặc biệt là các lệnh có chứa

rm,dd,mkfshoặc các ký tự đặc biệt như|,&,>. Nếu không chắc chắn, hãy tìm kiếm tài liệu về lệnh đó, chẳng hạn như Lệnh cd trong Linux giúp làm quen với lệnh cơ bản và an toàn. - Không chạy lệnh từ nguồn không rõ gốc: Cẩn trọng với các đoạn mã hoặc script được chia sẻ trên các diễn đàn, blog không uy tín. Kẻ xấu có thể che giấu các lệnh nguy hiểm trong các script trông có vẻ vô hại để lừa người dùng thực thi chúng.

- Suy nghĩ kỹ trước khi nhấn Enter: Đặc biệt là khi bạn đang đăng nhập với quyền

root(siêu người dùng). Hãy tự hỏi: “Lệnh này sẽ làm gì? Nó có ảnh hưởng đến phạm vi nào? Có cách nào an toàn hơn để thực hiện tác vụ này không?”. Tham khảo thêm về WSL là gì để hiểu về môi trường chạy Linux trên Windows một cách an toàn. - Thực hiện sao lưu dữ liệu thường xuyên: Đây là biện pháp bảo vệ tối quan trọng. Ngay cả khi điều tồi tệ nhất xảy ra, một bản sao lưu gần nhất sẽ là cứu cánh giúp bạn khôi phục lại hệ thống và dữ liệu. Hãy thiết lập cơ chế sao lưu tự động và định kỳ kiểm tra tính toàn vẹn của các bản sao lưu.

Thiết lập quyền người dùng và giới hạn hệ thống

Cấu hình hệ thống đúng cách có thể tạo ra một lớp bảo vệ vững chắc, ngăn chặn các lệnh nguy hiểm phát huy tác dụng ngay cả khi người dùng mắc lỗi.

- Sử dụng

sudomột cách hợp lý: Nguyên tắc vàng là “không bao giờ đăng nhập bằngrootcho các công việc hàng ngày”. Hãy tạo một tài khoản người dùng thông thường và chỉ sử dụng lệnhsudokhi thực sự cần thực hiện các tác vụ quản trị.sudocho phép bạn thực thi một lệnh duy nhất với quyền root, giúp hạn chế phạm vi ảnh hưởng của các sai sót. - Áp dụng giới hạn tài nguyên với

ulimit: Công cụulimitcho phép bạn đặt ra giới hạn về tài nguyên mà một người dùng hoặc một tiến trình có thể sử dụng. Bằng cách thiết lập một giới hạn hợp lý cho số lượng tiến trình tối đa (ulimit -u), bạn có thể vô hiệu hóa hiệu quả các cuộc tấn công fork bomb. Fork bomb sẽ nhanh chóng đạt đến giới hạn này và không thể tạo thêm tiến trình mới, giúp hệ thống vẫn duy trì được khả năng phản hồi. - Sử dụng các cơ chế bảo mật nâng cao: Các hệ thống như SELinux (Security-Enhanced Linux) hoặc AppArmor cung cấp một lớp kiểm soát truy cập bắt buộc (Mandatory Access Control – MAC). Chúng cho phép bạn định nghĩa các chính sách bảo mật chi tiết, quy định chính xác những gì một tiến trình được phép và không được phép làm, tạo ra một rào cản mạnh mẽ chống lại các hành vi bất thường hoặc độc hại.

Các ví dụ về tấn công như fork bomb và hậu quả

Lý thuyết là cần thiết, nhưng việc phân tích các ví dụ thực tế sẽ giúp chúng ta hình dung rõ hơn về cơ chế hoạt động và sức tàn phá của các lệnh nguy hiểm.

Fork bomb: cách hoạt động và ảnh hưởng

Hãy cùng “mổ xẻ” đoạn mã fork bomb nổi tiếng: :(){ :|:& };:. Mặc dù trông rất khó hiểu, nhưng nó tuân theo cú pháp hoàn toàn hợp lệ của shell.

:(): Phần này định nghĩa một hàm (function) có tên là:. Cái tên này được chọn vì nó ngắn gọn và khó nhận biết.{ ... }: Dấu ngoặc nhọn bao bọc phần thân của hàm.:|:&: Đây là phần cốt lõi. Bên trong hàm, nó gọi chính nó (:) và sử dụng một pipe (|) để chuyển đầu ra của lệnh gọi này sang một lệnh gọi khác của chính nó. Dấu&ở cuối ra lệnh cho shell chạy toàn bộ chuỗi lệnh này trong nền (background). Việc này cho phép hàm mẹ kết thúc ngay lập tức và tiếp tục vòng lặp mà không cần chờ tiến trình con hoàn thành.;: Dấu chấm phẩy dùng để kết thúc định nghĩa hàm.:: Lệnh cuối cùng này dùng để gọi hàm:lần đầu tiên, khởi động chuỗi phản ứng dây chuyền.

Khi được thực thi, hàm : sẽ tạo ra hai tiến trình con, mỗi tiến trình con lại tạo ra hai tiến trình con khác. Quá trình này nhân lên theo cấp số nhân, nhanh chóng tiêu thụ hết bảng tiến trình (process table), bộ nhớ RAM và thời gian CPU của hệ thống. Hậu quả là máy chủ sẽ bị treo cứng, không thể truy cập được nữa. Các dịch vụ đang chạy trên máy chủ như web server, database sẽ ngừng hoạt động, gây gián đoạn kinh doanh nghiêm trọng.

Các vụ tấn công thực tế và bài học rút ra

Trong thực tế, các cuộc tấn công không phải lúc nào cũng tinh vi. Đôi khi, chúng đến từ sự bất cẩn hoặc thiếu hiểu biết của chính người dùng. Đã có những câu chuyện được chia sẻ trên các cộng đồng quản trị hệ thống về việc một nhân viên mới, trong quá trình dọn dẹp dung lượng đĩa, đã gõ nhầm lệnh rm -rf * trong thư mục / thay vì một thư mục con nào đó. Chỉ một khoảng trắng sai vị trí đã khiến hệ thống bắt đầu tự xóa chính nó.

Một kịch bản khác là lừa đảo. Kẻ xấu có thể đăng một hướng dẫn “tối ưu hóa hiệu năng Linux” trên một trang web giả mạo, trong đó có một dòng lệnh dài và phức tạp. Người dùng thiếu kinh nghiệm có thể tin tưởng và sao chép, không biết rằng bên trong đó đã được mã hóa base64 một lệnh nguy hiểm như rm -rf /. Khi dán vào terminal, lệnh sẽ được giải mã và thực thi ngay lập tức.

Bài học rút ra từ những vụ việc này rất rõ ràng:

- Không bao giờ tin tưởng mù quáng: Luôn xác minh nguồn gốc và ý nghĩa của các lệnh trước khi thực thi.

- Phân quyền chặt chẽ: Hạn chế quyền root tối đa. Nếu nhân viên kia chỉ có quyền trên thư mục của mình, thiệt hại đã được giới hạn.

- Sao lưu là bắt buộc: Trong trường hợp xấu nhất, một bản sao lưu tốt là con đường duy nhất để phục hồi.

- Đào tạo và nâng cao nhận thức: Đảm bảo rằng tất cả những người có quyền truy cập vào hệ thống đều được đào tạo về các rủi ro bảo mật cơ bản.

Hướng dẫn bảo vệ hệ thống khỏi các lệnh và tấn công nguy hiểm

Việc bảo vệ hệ thống không chỉ là cài đặt phần mềm mà còn là xây dựng một chiến lược bảo mật đa lớp, từ con người đến công nghệ.

Cấu hình user và phân quyền an toàn

Nền tảng của một hệ thống Linux an toàn bắt đầu từ việc quản lý người dùng và quyền hạn một cách chặt chẽ. Nguyên tắc “Quyền Tối thiểu” (Principle of Least Privilege) phải được áp dụng triệt để.

- Tránh sử dụng tài khoản root: Tài khoản

rootcó quyền năng vô hạn, và do đó, cũng là mục tiêu nguy hiểm nhất. Hãy chỉ sử dụngrootkhi thật sự cần thiết, ví dụ như cài đặt hệ thống ban đầu. Đối với mọi công việc hàng ngày, hãy tạo một tài khoản người dùng thường và cấp quyềnsudocho tài khoản đó. - Cấu hình

sudochi tiết: Thay vì cấp quyềnsudokhông giới hạn, bạn có thể cấu hình file/etc/sudoersđể chỉ cho phép một người dùng hoặc một nhóm người dùng cụ thể chạy những lệnh quản trị nhất định. Ví dụ, bạn có thể cho phép một user chỉ được phép khởi động lại dịch vụ web mà không được phép thay đổi cấu hình mạng. - Tạo người dùng riêng cho từng dịch vụ: Khi chạy các dịch vụ như web server (Apache, Nginx) hay database (MySQL), hãy tạo một tài khoản người dùng riêng cho mỗi dịch vụ với quyền hạn được giới hạn trong phạm vi hoạt động của nó. Nếu dịch vụ đó bị tấn công, kẻ xấu sẽ bị “giam lỏng” trong tài khoản đó và không thể gây hại cho toàn bộ hệ thống.

Giải pháp phần mềm và chính sách bảo mật

Bên cạnh việc cấu hình người dùng, việc triển khai các công cụ và chính sách bảo mật sẽ giúp bạn giám sát và ngăn chặn các mối đe dọa một cách chủ động.

- Sử dụng Firewalls: Một tường lửa như

UFW(Uncomplicated Firewall) hayiptableslà lớp phòng thủ đầu tiên, giúp bạn kiểm soát lưu lượng mạng ra vào máy chủ. Hãy cấu hình để chỉ mở những cổng (port) thật sự cần thiết cho các dịch vụ của bạn. - Giám sát hệ thống: Các công cụ như

fail2bancó thể tự động giám sát log file và chặn các địa chỉ IP có hành vi đáng ngờ, chẳng hạn như cố gắng dò mật khẩu SSH liên tục. Các hệ thống giám sát tài nguyên như Ram là gì hay DDR4 là gì có thể cảnh báo bạn khi có dấu hiệu bất thường về CPU, RAM, giúp phát hiện sớm các cuộc tấn công DoS. - Thiết lập script kiểm tra an toàn lệnh: Đối với các môi trường làm việc nhóm, bạn có thể tạo ra các “wrapper script” hoặc các alias an toàn. Ví dụ, bạn có thể tạo một alias cho lệnh

rmđể nó luôn chạy với cờ-i(rm -i), yêu cầu xác nhận trước khi xóa bất kỳ file nào. Điều này tạo thêm một bước kiểm tra, giúp ngăn chặn các tai nạn xóa nhầm. - Xây dựng chính sách bảo mật: Một chính sách bảo mật rõ ràng, quy định về việc đặt mật khẩu mạnh, cập nhật hệ thống định kỳ, và quy trình xử lý sự cố là rất quan trọng, đặc biệt trong môi trường doanh nghiệp.

Các vấn đề thường gặp và cách xử lý

Ngay cả với những biện pháp phòng ngừa tốt nhất, sự cố vẫn có thể xảy ra. Biết cách xử lý nhanh chóng và hiệu quả sẽ giúp giảm thiểu thiệt hại.

Hệ thống treo do fork bomb

Khi hệ thống của bạn đột nhiên trở nên cực kỳ chậm và không phản hồi, có khả năng nó đã trở thành nạn nhân của một fork bomb.

- Hành động nhanh: Nếu bạn vẫn còn một phiên SSH đang mở và có thể gõ lệnh, hãy thử ngay lập tức chạy lệnh

killall -STOP -u <username>để tạm dừng tất cả các tiến trình của người dùng đã thực thi lệnh fork bomb. Sau đó, dùngkillall -KILL -u <username>để tiêu diệt chúng. Tuy nhiên, khả năng này khá thấp vì hệ thống thường đã bị quá tải. - Khởi động lại: Trong hầu hết các trường hợp, cách duy nhất là thực hiện khởi động lại nóng (nhấn nút reset hoặc ngắt nguồn). Đây không phải là giải pháp lý tưởng vì có thể gây lỗi hệ thống tệp tin, nhưng nó cần thiết để giành lại quyền kiểm soát.

- Đăng nhập vào chế độ Recovery/Single-User: Sau khi khởi động lại, hãy vào chế độ Recovery Mode hoặc Single-User Mode. Chế độ này sẽ khởi động hệ thống với các dịch vụ tối thiểu, cho phép bạn truy cập và khắc phục sự cố.

- Phòng ngừa cho tương lai: Sau khi hệ thống hoạt động trở lại, hãy ngay lập tức chỉnh sửa file

/etc/security/limits.confđể đặt giới hạn số lượng tiến trình cho người dùng. Thêm một dòng như<username> hard nproc 100sẽ giới hạn người dùng đó chỉ có thể tạo tối đa 100 tiến trình, vô hiệu hóa các cuộc tấn công fork bomb trong tương lai.

Dữ liệu bị xóa nhầm

Đây là một trong những tình huống tồi tệ nhất. Khả năng phục hồi phụ thuộc rất nhiều vào loại ổ cứng và hành động của bạn sau khi sự cố xảy ra.

- Ngừng sử dụng hệ thống ngay lập tức: Điều quan trọng nhất là phải ngừng mọi hoạt động ghi dữ liệu lên ổ đĩa bị ảnh hưởng. Khi một file bị xóa, dữ liệu của nó vẫn còn đó nhưng không gian được đánh dấu là trống. Nếu bạn tiếp tục sử dụng, dữ liệu mới sẽ được ghi đè lên và cơ hội phục hồi sẽ bằng không. Tốt nhất là tắt máy hoặc unmount phân vùng đó ngay lập tức.

- Sử dụng công cụ phục hồi dữ liệu: Khởi động hệ thống từ một USB live hoặc một ổ đĩa khác. Sau đó, bạn có thể sử dụng các công cụ như

TestDisk(để phục hồi phân vùng),PhotoRec(để phục hồi các loại tệp tin cụ thể), hoặcextundelete(cho hệ thống tệp tin ext3/ext4). Quá trình này có thể mất nhiều thời gian và không đảm bảo phục hồi được 100%. - Bài học về sao lưu: Tình huống này một lần nữa nhấn mạnh tầm quan trọng không thể thiếu của việc sao lưu. Nếu bạn có một bản sao lưu, việc phục hồi chỉ đơn giản là khôi phục lại từ bản sao lưu đó. Hãy coi đây là một bài học đắt giá và thiết lập ngay một chiến lược sao lưu vững chắc, ví dụ như quy tắc 3-2-1 (3 bản sao, trên 2 loại phương tiện khác nhau, và 1 bản sao lưu ở một nơi khác).

Những lưu ý và phương pháp tốt nhất khi dùng lệnh trong Linux

Để làm việc hiệu quả và an toàn trong môi trường Linux, hãy biến những nguyên tắc sau thành thói quen hàng ngày của bạn.

- Luôn kiểm tra câu lệnh trước khi chạy: Đừng vội vàng nhấn Enter. Hãy đọc lại toàn bộ lệnh, đảm bảo bạn hiểu rõ chức năng và phạm vi ảnh hưởng của nó. Nếu lệnh dài và phức tạp, hãy thử chạy nó với tùy chọn

--helphoặc đọcman pageđể hiểu rõ các tham số. - Hạn chế cấp quyền root không cần thiết: Sử dụng tài khoản người dùng thông thường cho hầu hết công việc. Chỉ dùng

sudokhi thực sự cần thiết. Điều này giảm thiểu đáng kể thiệt hại nếu bạn gõ nhầm một lệnh nguy hiểm. - Sao lưu dữ liệu thường xuyên và tự động: Đừng trông chờ vào việc nhớ sao lưu thủ công. Hãy thiết lập các công cụ như

cronkết hợp vớirsynchoặc các phần mềm chuyên dụng để tự động hóa quá trình sao lưu. Quan trọng hơn, hãy định kỳ kiểm tra xem bạn có thể khôi phục từ các bản sao lưu đó hay không. - Học và áp dụng các công cụ bảo mật, giám sát: Dành thời gian tìm hiểu và triển khai các công cụ như ufw, fail2ban, và các hệ thống giám sát. Việc được cảnh báo sớm về các hoạt động bất thường có thể giúp bạn ngăn chặn một cuộc tấn công trước khi nó gây ra thiệt hại.

- Không chạy lệnh không rõ nguồn hoặc không hiểu: Đây là nguyên tắc cơ bản nhất. Nếu bạn không thể giải thích một lệnh hoạt động như thế nào cho người khác, thì bạn không nên chạy nó trên hệ thống của mình. Hãy luôn ưu tiên sự an toàn và cẩn trọng.

Kết luận

Linux là một hệ điều hành với sức mạnh và sự linh hoạt vô song, nhưng chính sức mạnh đó đòi hỏi người dùng phải có kiến thức và trách nhiệm tương xứng. Việc hiểu rõ và biết cách tránh các lệnh nguy hiểm không phải là một lựa chọn, mà là một yêu cầu bắt buộc đối với bất kỳ ai làm việc nghiêm túc với Linux. Từ việc mất mát dữ liệu không thể phục hồi do một lệnh rm bất cẩn, đến việc hệ thống bị tê liệt hoàn toàn bởi một fork bomb, hậu quả của việc thiếu hiểu biết có thể vô cùng nghiêm trọng.

Bằng cách áp dụng các thói quen tốt như luôn kiểm tra lệnh, hạn chế quyền root, và thực hiện sao lưu đều đặn, bạn đã xây dựng được những lớp phòng thủ vững chắc nhất. Hơn nữa, việc chủ động cấu hình hệ thống an toàn, sử dụng các công cụ giám sát và thiết lập chính sách bảo mật rõ ràng sẽ giúp bạn nâng cao khả năng chống chịu của hệ thống trước các rủi ro.

Hãy xem bài viết này như một điểm khởi đầu. Thế giới bảo mật Linux rất rộng lớn và luôn thay đổi. Chúng tôi khuyến khích bạn tiếp tục nghiên cứu sâu hơn, thực hành trên các môi trường thử nghiệm và không ngừng nâng cao kỹ năng của mình. Bằng cách đó, bạn không chỉ bảo vệ được hệ thống của mình mà còn có thể khai thác tối đa tiềm năng to lớn mà Linux mang lại một cách an toàn và tự tin.