Chào bạn, AZWEB đây! Trong thế giới số luôn kết nối, việc bảo vệ dữ liệu truyền đi trên mạng cũng quan trọng như khóa cửa nhà bạn mỗi khi ra ngoài. Mỗi ngày, hàng tỷ gigabyte thông tin được trao đổi qua Internet, từ email công việc, giao dịch ngân hàng đến những cuộc trò chuyện riêng tư. Nhưng bạn có bao giờ tự hỏi, làm thế nào để những dữ liệu nhạy cảm này an toàn trước những cặp mắt tò mò và các cuộc tấn công mạng tinh vi? Nếu không có một lớp bảo vệ vững chắc, thông tin của bạn có thể bị đánh cắp, giả mạo hoặc phá hủy. Đây chính là lúc IPsec xuất hiện như một người vệ sĩ thầm lặng nhưng đáng tin cậy.

IPsec, hay Internet Protocol Security, là một bộ giao thức nền tảng giúp mã hóa và xác thực mọi gói tin được gửi đi, tạo ra một đường hầm bảo mật ngay tại tầng mạng. Trong bài viết này, chúng ta sẽ cùng nhau khám phá tất tần tật về IPsec. AZWEB sẽ cùng bạn tìm hiểu IPsec là gì, các thành phần cốt lõi, cách nó hoạt động để bảo vệ bạn, các ứng dụng thực tế, và cả những hướng dẫn cơ bản để bạn có thể tự mình triển khai. Hãy cùng bắt đầu hành trình bảo mật cho thế giới số của bạn!

IPsec là gì và vai trò trong bảo mật mạng

Bạn có thể đã nghe nói về VPN là gì, Firewall là gì, hay mã hóa, nhưng IPsec là gì và nó đóng vai trò gì trong bức tranh lớn về an ninh mạng? Hiểu rõ về IPsec là bước đầu tiên để xây dựng một hệ thống mạng vững chắc và an toàn.

Định nghĩa IPsec

IPsec là viết tắt của Internet Protocol Security, là một bộ giao thức tiêu chuẩn được phát triển bởi Lực lượng Đặc nhiệm Kỹ thuật Internet (IETF) để đảm bảo an toàn cho các giao tiếp qua mạng Giao thức Internet (IP). Không giống như các giải pháp bảo mật hoạt động ở tầng ứng dụng (như TLS là gì/SSL cho trình duyệt web), IPsec hoạt động ở tầng Mạng (Layer 3). Điều này có nghĩa là nó có thể bảo vệ tất cả lưu lượng truy cập đi qua mạng một cách minh bạch, bất kể ứng dụng nào đang tạo ra lưu lượng đó.

IPsec không phải là một giao thức đơn lẻ mà là một “khung làm việc” (framework) bao gồm nhiều giao thức con, mỗi giao thức đảm nhiệm một chức năng cụ thể như mã hóa, xác thực và trao đổi khóa. Sự linh hoạt này giúp IPsec có thể được cấu hình để đáp ứng nhiều yêu cầu bảo mật khác nhau.

Vai trò của IPsec trong bảo mật mạng

Vai trò của IPsec là vô cùng quan trọng, đặc biệt khi dữ liệu phải di chuyển qua các mạng không tin cậy như Internet công cộng. Nó cung cấp một bộ ba bảo mật toàn diện:

- Bảo vệ dữ liệu khi truyền qua mạng công cộng: Khi bạn gửi thông tin qua Internet, nó sẽ đi qua nhiều router và máy chủ khác nhau. IPsec tạo ra một “đường hầm” ảo, mã hóa dữ liệu của bạn để không ai ở giữa có thể đọc được.

- Mã hóa và xác thực dữ liệu: IPsec đảm bảo tính bí mật (confidentiality) bằng cách mã hóa nội dung gói tin. Nó cũng đảm bảo tính toàn vẹn (integrity), kiểm tra xem dữ liệu có bị thay đổi trên đường truyền hay không, và tính xác thực (authentication), xác minh rằng bạn đang giao tiếp với đúng người nhận chứ không phải kẻ mạo danh.

- Ngăn ngừa các cuộc tấn công phổ biến: Nhờ các cơ chế trên, IPsec giúp chống lại hiệu quả các cuộc tấn công mạng nguy hiểm như Tấn công mạng là gì (eavesdropping), Phishing là gì (IP spoofing), và tấn công phát lại (replay attack), nơi kẻ tấn công chiếm và gửi lại các gói tin hợp lệ.

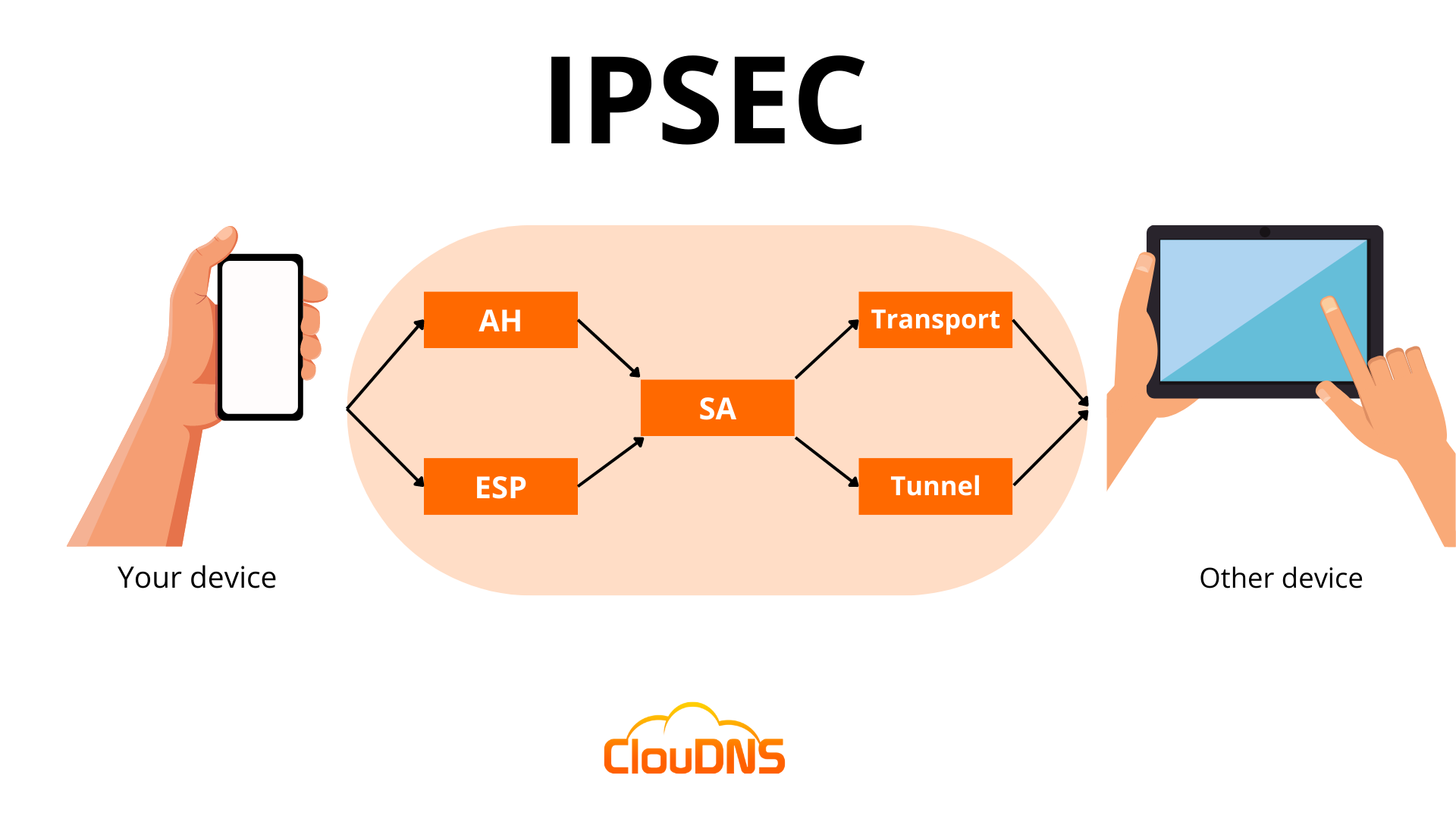

Các thành phần chính của IPsec

Để thực hiện được các vai trò bảo mật phức tạp, IPsec dựa trên một bộ tứ các thành phần cốt lõi. Mỗi thành phần đóng một vai trò riêng biệt nhưng phối hợp nhịp nhàng với nhau để tạo nên một lá chắn bảo mật vững chắc. Hãy cùng AZWEB mổ xẻ từng thành phần này nhé.

Authentication Header (AH)

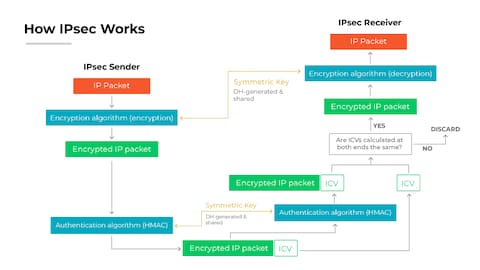

Tiêu đề Xác thực (Authentication Header – AH) giống như một con dấu niêm phong trên một tài liệu quan trọng. Chức năng chính của nó không phải là che giấu nội dung, mà là đảm bảo hai điều: người gửi là thật và nội dung không hề bị thay đổi trên đường đi. AH cung cấp tính toàn vẹn dữ liệu và xác thực nguồn gốc cho các gói tin IP.

Nó hoạt động bằng cách tính toán một giá trị băm (hash) dựa trên nội dung của gói tin và một khóa bí mật. Bên nhận sẽ thực hiện phép tính tương tự, nếu kết quả khớp nhau, họ có thể tin rằng gói tin là hợp lệ và nguyên vẹn. Tuy nhiên, cần lưu ý rằng AH không mã hóa dữ liệu, vì vậy nội dung gói tin vẫn có thể bị đọc bởi bên thứ ba.

Encapsulating Security Payload (ESP)

Nếu AH là con dấu niêm phong, thì Tải trọng Bảo mật Đóng gói (Encapsulating Security Payload – ESP) chính là chiếc hộp sắt có khóa an toàn. Đây là thành phần chịu trách nhiệm cho tính bí mật (confidentiality) của dữ liệu. ESP mã hóa toàn bộ phần dữ liệu (payload) của gói tin IP, biến nó thành một chuỗi ký tự vô nghĩa đối với bất kỳ ai không có khóa giải mã.

Ngoài việc mã hóa, ESP cũng có thể tùy chọn cung cấp các dịch vụ xác thực và toàn vẹn dữ liệu tương tự như AH. Do khả năng vừa mã hóa vừa xác thực, ESP là thành phần được sử dụng phổ biến nhất trong các cấu hình IPsec hiện đại.

Security Associations (SA)

Hiệp hội Bảo mật (Security Associations – SA) là trung tâm điều phối của IPsec. Trước khi hai thiết bị có thể trao đổi dữ liệu một cách an toàn, chúng phải thống nhất về các quy tắc của cuộc chơi. SA chính là bản hợp đồng định nghĩa các quy tắc đó. Nó là một kết nối một chiều, vì vậy một kết nối hai chiều an toàn sẽ cần ít nhất hai SA.

Một SA bao gồm tất cả các thông số cần thiết cho phiên bảo mật, chẳng hạn như:

- Sử dụng giao thức nào (AH hay ESP)?

- Thuật toán mã hóa và xác thực nào sẽ được dùng (ví dụ: AES, SHA-256)?

- Các khóa mã hóa được sử dụng cho các thuật toán đó.

- Tuổi thọ của khóa (key lifetime) trước khi phải tạo khóa mới.

Internet Key Exchange (IKE)

Nếu SA là bản hợp đồng, thì Trao đổi Khóa Internet (Internet Key Exchange – IKE) là người đàm phán tự động giúp hai bên ký kết hợp đồng đó. Việc thiết lập các SA một cách thủ công là cực kỳ phức tạp và không an toàn. IKE ra đời để tự động hóa quá trình này.

IKE chịu trách nhiệm đàm phán các tham số cho SA, xác thực hai bên với nhau, và tạo ra các khóa mã hóa một cách an toàn. Quá trình này thường diễn ra qua hai giai đoạn (Phase 1 và Phase 2) để thiết lập một kênh bảo mật ban đầu, sau đó sử dụng kênh đó để đàm phán các SA cho việc truyền dữ liệu thực tế. IKE đảm bảo rằng ngay cả việc thiết lập kết nối cũng được bảo vệ.

Cách thức hoạt động của IPsec trong truyền dữ liệu

Sau khi đã hiểu rõ các thành phần cấu tạo nên IPsec, câu hỏi tiếp theo là: chúng phối hợp với nhau như thế nào để bảo vệ dữ liệu trên thực tế? Quá trình này có thể được chia thành hai giai đoạn chính: thiết lập kết nối và truyền dữ liệu bảo mật.

Quá trình thiết lập kết nối bảo mật

Mọi chuyện bắt đầu khi một thiết bị (ví dụ: máy tính của bạn) muốn gửi dữ liệu cần bảo vệ đến một thiết bị khác (ví dụ: máy chủ của công ty).

- Khởi tạo: Thiết bị của bạn nhận ra rằng lưu lượng này cần được bảo vệ bằng IPsec (thường được định nghĩa bởi quản trị viên mạng).

- Đàm phán IKE Giai đoạn 1 (Phase 1): Thiết bị của bạn sẽ khởi tạo một kết nối IKE đến máy chủ. Trong giai đoạn này, hai bên sẽ xác thực lẫn nhau (thường bằng khóa chia sẻ trước – Pre-Shared Key hoặc chứng chỉ số). Mục tiêu của Giai đoạn 1 là tạo ra một kênh giao tiếp an toàn, được gọi là ISAKMP SA (hoặc IKE SA). Kênh này sẽ được dùng để bảo vệ các cuộc đàm phán tiếp theo.

- Đàm phán IKE Giai đoạn 2 (Phase 2): Sử dụng kênh bảo mật vừa tạo ở Giai đoạn 1, hai thiết bị bắt đầu đàm phán các thông số cho chính kết nối IPsec sẽ dùng để truyền dữ liệu. Chúng sẽ thống nhất về việc sử dụng AH hay ESP, thuật toán mã hóa, thuật toán xác thực nào, và tạo ra các khóa mã hóa cần thiết. Kết quả của giai đoạn này là hai Hiệp hội Bảo mật (SA) một chiều, tạo thành một kết nối IPsec hai chiều hoàn chỉnh.

Truyền dữ liệu bảo mật

Khi các SA đã được thiết lập, quá trình truyền dữ liệu có thể bắt đầu. Mỗi gói tin đi từ máy tính của bạn đến máy chủ sẽ được xử lý bởi IPsec trước khi rời khỏi máy. Dữ liệu sẽ được mã hóa, xác thực và đóng gói theo các quy tắc đã thống nhất trong SA. Lúc này, IPsec hoạt động ở một trong hai chế độ:

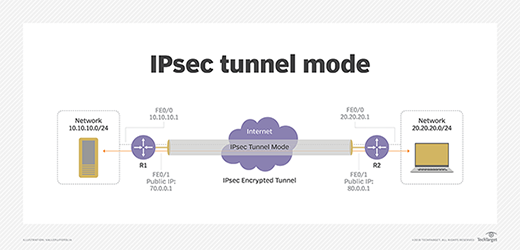

- Chế độ Tunnel (Tunnel Mode): Đây là chế độ phổ biến nhất, đặc biệt trong các kết nối VPN là gì. Trong chế độ này, toàn bộ gói tin IP gốc (bao gồm cả header và payload) sẽ được mã hóa và đóng gói vào bên trong một gói tin IP mới. Gói tin mới này có một header IP mới chỉ định điểm đầu và điểm cuối của “đường hầm” IPsec (ví dụ: router của văn phòng bạn và router của trụ sở chính). Chế độ này che giấu hoàn toàn thông tin về mạng nội bộ của bạn.

- Chế độ Transport (Transport Mode): Trong chế độ này, IPsec chỉ mã hóa và/hoặc xác thực phần payload (dữ liệu) của gói tin, còn header IP gốc vẫn được giữ nguyên. Chế độ này thường được sử dụng cho các kết nối giữa hai máy chủ cụ thể (end-to-end) trong cùng một mạng khi không cần che giấu thông tin định tuyến. Nó hiệu quả hơn về mặt hiệu năng vì tạo ra ít dữ liệu phụ hơn.

Khi gói tin bảo mật đến được máy chủ đích, quy trình diễn ra ngược lại. Máy chủ sử dụng SA tương ứng để giải mã và xác thực gói tin, sau đó chuyển dữ liệu đã được khôi phục đến ứng dụng đang chờ.

Ứng dụng thực tiễn và lợi ích của IPsec

Lý thuyết về IPsec rất thú vị, nhưng sức mạnh thực sự của nó nằm ở cách nó được áp dụng để giải quyết các vấn đề bảo mật trong thế giới thực. Từ các tập đoàn lớn đến những người làm việc từ xa, IPsec mang lại những lợi ích không thể phủ nhận.

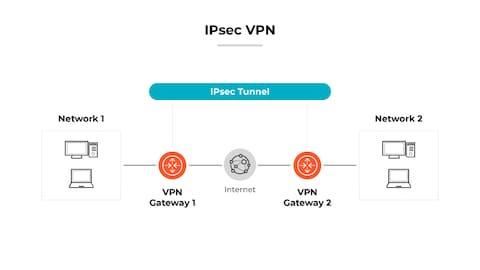

Ứng dụng trong VPN và mạng doanh nghiệp

Ứng dụng phổ biến và quan trọng nhất của IPsec chính là xây dựng các Mạng riêng ảo (Virtual Private Network – VPN). VPN cho phép tạo ra một kết nối mạng riêng tư và an toàn ngay trên cơ sở hạ tầng của một mạng công cộng như Internet.

- Bảo mật kết nối mạng từ xa (Remote Access VPN): Hãy tưởng tượng bạn là một nhân viên đang làm việc tại nhà hoặc một quán cà phê. Bạn cần truy cập vào các tài nguyên nội bộ của công ty như máy chủ file hoặc cơ sở dữ liệu. Một Remote Access VPN sử dụng IPsec sẽ tạo một đường hầm mã hóa từ laptop của bạn đến mạng của công ty. Toàn bộ dữ liệu của bạn sẽ được bảo vệ an toàn, như thể bạn đang ngồi ngay tại văn phòng.

- Liên kết mạng LAN qua WAN an toàn (Site-to-Site VPN): Một doanh nghiệp có nhiều chi nhánh ở các thành phố khác nhau cần kết nối các mạng nội bộ (LAN) của họ lại với nhau một cách an toàn qua Internet (WAN). IPsec Site-to-Site VPN là giải pháp hoàn hảo. Nó tạo ra một đường hầm bảo mật cố định giữa các router hoặc tường lửa ở mỗi chi nhánh, cho phép các máy tính ở các địa điểm khác nhau giao tiếp với nhau một cách liền mạch và an toàn. Đây là một giải pháp hiệu quả về chi phí so với việc thuê các đường truyền riêng đắt đỏ.

Lợi ích nổi bật

Việc triển khai IPsec mang lại nhiều lợi ích thiết thực cho các tổ chức và cá nhân:

- Tăng cường bảo mật, bảo vệ dữ liệu nhạy cảm: Đây là lợi ích cốt lõi. Với khả năng mã hóa mạnh mẽ và xác thực đáng tin cậy, IPsec đảm bảo rằng các thông tin quan trọng như dữ liệu tài chính, bí mật kinh doanh, thông tin khách hàng luôn được bảo vệ khỏi các hành vi truy cập trái phép.

- Tương thích và hỗ trợ trên nhiều thiết bị và nền tảng: Vì là một tiêu chuẩn mở của IETF, IPsec được tích hợp sẵn trong hầu hết các hệ điều hành (Windows, macOS, Linux, iOS, Android) và các thiết bị mạng chuyên dụng (router, firewall) từ các nhà cung cấp lớn như Cisco, Juniper, Fortinet. Điều này giúp việc triển khai và kết nối trở nên dễ dàng hơn rất nhiều.

- Minh bạch với ứng dụng và người dùng: Do hoạt động ở tầng mạng, IPsec bảo vệ mọi lưu lượng truy cập mà không yêu cầu phải sửa đổi phần mềm hay ứng dụng. Đối với người dùng cuối, sau khi kết nối VPN được thiết lập, mọi thứ hoạt động một cách tự động và họ không cần phải bận tâm về quá trình mã hóa phức tạp diễn ra ngầm bên dưới.

So sánh IPsec với các giao thức bảo mật mạng khác

IPsec là một công cụ mạnh mẽ, nhưng không phải là duy nhất trong kho vũ khí bảo mật mạng. Để lựa chọn giải pháp phù hợp nhất, điều quan trọng là phải hiểu sự khác biệt giữa IPsec và các giao thức phổ biến khác như SSL là gì/TLS hay PPTP/L2TP.

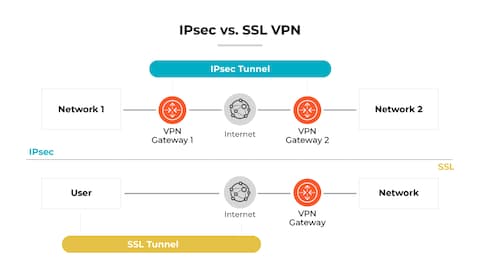

IPsec vs SSL/TLS

Đây là cuộc đối đầu kinh điển nhất trong thế giới VPN và bảo mật kết nối. Mặc dù cả hai đều dùng để tạo kết nối an toàn, chúng hoạt động ở các tầng khác nhau và có mục đích sử dụng tối ưu khác nhau.

- Tầng hoạt động: Đây là khác biệt cơ bản nhất. IPsec hoạt động ở Tầng 3 (Tầng Mạng) của mô hình OSI. Điều này cho phép nó bảo vệ toàn bộ lưu lượng IP đi ra từ một thiết bị hoặc một mạng. Ngược lại, SSL/TLS (Secure Sockets Layer/Transport Layer Security) hoạt động ở Tầng 7 (Tầng Ứng dụng). Nó được thiết kế để bảo mật kết nối cho từng ứng dụng cụ thể, ví dụ điển hình nhất là HTTPS (HTTP qua TLS) để bảo mật trình duyệt web.

- Phạm vi bảo mật: Vì hoạt động ở tầng mạng, IPsec VPN có thể bảo vệ tất cả các loại giao thức và ứng dụng mà không cần cấu hình riêng cho từng cái. Một khi kết nối IPsec được thiết lập, mọi thứ đều được bảo vệ. SSL VPN thường dễ cấu hình hơn và thân thiện với tường lửa hơn (vì chỉ sử dụng cổng TCP 443 quen thuộc), nhưng nó thường chỉ bảo vệ lưu lượng web hoặc các ứng dụng được chỉ định cụ thể qua một cổng thông tin (web portal).

IPsec vs PPTP/L2TP

So sánh này liên quan nhiều hơn đến các thế hệ giao thức VPN khác nhau.

- PPTP (Point-to-Point Tunneling Protocol): Đây là một trong những giao thức VPN lâu đời nhất, được phát triển bởi Microsoft. Mặc dù rất dễ cài đặt và nhanh chóng, PPTP ngày nay được coi là không an toàn. Nó có nhiều lỗ hổng bảo mật đã được biết đến và dễ dàng bị bẻ khóa. Bạn nên tránh sử dụng PPTP cho bất kỳ mục đích nào đòi hỏi bảo mật thực sự.

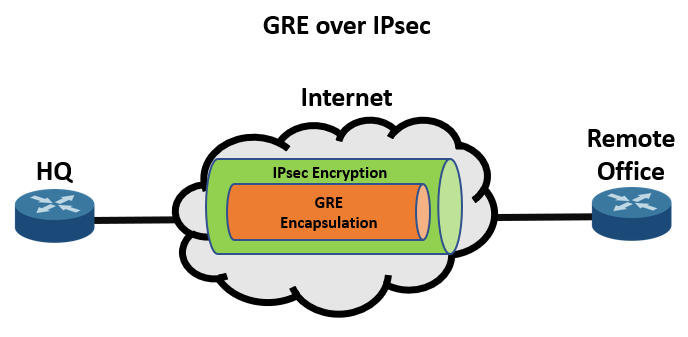

- L2TP (Layer 2 Tunneling Protocol): Bản thân L2TP là một giao thức đường hầm, tương tự như PPTP. Nó không cung cấp bất kỳ cơ chế mã hóa hay bảo mật nào. Tuy nhiên, điểm mạnh của L2TP là nó thường được triển khai cùng với IPsec để tăng cường bảo mật. Sự kết hợp này, được gọi là L2TP/IPsec, tận dụng đường hầm của L2TP và lớp mã hóa, xác thực mạnh mẽ của IPsec. Nó an toàn hơn PPTP rất nhiều và dễ cài đặt trên các thiết bị khách hơn so với IPsec thuần (IKEv2), nhưng có thể chậm hơn một chút do đóng gói hai lần.

Tóm lại, IPsec (đặc biệt là với IKEv2) thường được coi là tiêu chuẩn vàng về bảo mật và hiệu suất cho VPN hiện đại.

Hướng dẫn cấu hình cơ bản IPsec trên thiết bị mạng

Việc cấu hình IPsec có thể trông đáng sợ lúc đầu vì có nhiều thông số, nhưng nếu bạn hiểu rõ các bước cơ bản, quá trình sẽ trở nên dễ dàng hơn. Hướng dẫn này mang tính chất tổng quan, áp dụng cho hầu hết các thiết bị mạng như router hoặc tường lửa.

Chuẩn bị và yêu cầu

Trước khi bắt đầu, hãy đảm bảo bạn đã có đủ các thông tin sau:

- Thiết bị hỗ trợ IPsec: Cả hai đầu kết nối (ví dụ: hai router ở hai văn phòng) phải hỗ trợ IPsec.

- Địa chỉ IP tĩnh: Lý tưởng nhất là cả hai đầu kết nối đều có địa chỉ IP WAN tĩnh. Nếu một hoặc cả hai dùng IP động, bạn sẽ cần cấu hình Dynamic DNS (DDNS).

- Thông số bảo mật đã thống nhất: Bạn và bên kết nối còn lại phải thống nhất trước các tham số sau:

- Phương thức xác thực: Thường là Khóa chia sẻ trước (Pre-Shared Key – PSK), một mật khẩu mạnh mà cả hai bên đều biết.

- Tham số IKE Giai đoạn 1: Thuật toán mã hóa (AES-256), thuật toán băm (SHA-256), nhóm Diffie-Hellman (Group 14 trở lên), và thời gian sống của SA.

- Tham số IKE Giai đoạn 2: Giao thức (ESP), thuật toán mã hóa (AES-256), thuật toán xác thực (SHA-256), và thời gian sống của SA.

- Thông tin mạng nội bộ: Dải địa chỉ IP của mạng LAN ở hai đầu kết nối.

Các bước cấu hình cơ bản

Quá trình cấu hình thường bao gồm việc thiết lập các chính sách cho IKE (Giai đoạn 1 và 2) và sau đó tạo ra tunnel IPsec.

- Định nghĩa “Lưu lượng quan tâm” (Interesting Traffic): Bước đầu tiên là nói cho router biết lưu lượng nào cần được mã hóa. Điều này thường được thực hiện bằng cách tạo một Access Control List (ACL) xác định lưu lượng đi từ mạng LAN nguồn đến mạng LAN đích. Ví dụ: cho phép tất cả lưu lượng từ mạng

192.168.1.0/24đến mạng192.168.2.0/24. - Cấu hình IKE Giai đoạn 1 (ISAKMP Policy):

- Tạo một chính sách IKE mới.

- Nhập các tham số đã thống nhất: thuật toán mã hóa, băm, nhóm Diffie-Hellman, và phương thức xác thực (pre-shared-key).

- Nhập Pre-Shared Key và địa chỉ IP của router đối tác.

- Cấu hình IKE Giai đoạn 2 (IPsec Transform Set):

- Tạo một “transform set” mới, đây là bộ quy tắc cho SA của Giai đoạn 2.

- Chọn giao thức (thường là ESP).

- Chọn thuật toán mã hóa và thuật toán xác thực cho ESP theo thỏa thuận.

- Tạo và áp dụng Crypto Map:

- Tạo một “crypto map” để liên kết tất cả các thành phần lại với nhau.

- Gán ACL (định nghĩa ở bước 1) vào crypto map.

- Đặt địa chỉ IP của đối tác.

- Áp dụng transform set (định nghĩa ở bước 3) vào crypto map.

- Áp dụng Crypto Map vào giao diện WAN: Bước cuối cùng là áp dụng crypto map vừa tạo vào giao diện mạng hướng ra Internet (cổng WAN). Thao tác này sẽ kích hoạt IPsec và router sẽ bắt đầu giám sát lưu lượng để mã hóa khi cần thiết.

Sau khi cấu hình trên cả hai thiết bị, bạn có thể thử ping một máy tính từ mạng LAN này sang mạng LAN kia để kiểm tra kết nối.

Các vấn đề thường gặp và cách khắc phục

Triển khai IPsec không phải lúc nào cũng suôn sẻ. Ngay cả các quản trị viên kinh nghiệm cũng có thể gặp phải một số lỗi phổ biến. Hiểu rõ nguyên nhân sẽ giúp bạn khắc phục sự cố nhanh chóng hơn.

Lỗi kết nối IPsec không thành công

Đây là vấn đề phổ biến nhất, tunnel IPsec không thể thiết lập (không “up”). Nguyên nhân thường nằm ở việc cấu hình không khớp giữa hai thiết bị.

- Nguyên nhân:

- Sai Pre-Shared Key: Lỗi đơn giản nhưng dễ mắc phải nhất. Chỉ cần một ký tự khác biệt cũng đủ làm kết nối thất bại.

- Không khớp tham số Giai đoạn 1 hoặc 2: Tất cả các tham số (thuật toán mã hóa, băm, nhóm Diffie-Hellman, thời gian sống) phải giống hệt nhau ở cả hai đầu.

- ACL không chính xác: Access Control List định nghĩa sai lưu lượng, hoặc bị đảo ngược (source thành destination).

- Tường lửa chặn cổng: Các thiết bị tường lửa ở giữa có thể đang chặn các cổng cần thiết cho IPsec, bao gồm UDP port 500 (cho IKE) và UDP port 4500 (cho NAT Traversal).

- Vấn đề về NAT Traversal (NAT-T): Nếu một trong hai thiết bị nằm sau một router NAT, cần phải bật tính năng NAT-T để IPsec hoạt động.

- Cách xử lý:

- Kiểm tra kỹ lưỡng từng dòng cấu hình trên cả hai thiết bị.

- Xem log (nhật ký) của router/firewall. Log thường sẽ chỉ rõ lỗi xảy ra ở Giai đoạn 1 hay Giai đoạn 2 và lý do.

- Sử dụng các lệnh gỡ lỗi (

debug) trên thiết bị để xem quá trình đàm phán IKE theo thời gian thực. - Đảm bảo các quy tắc tường lửa cho phép lưu lượng trên cổng UDP 500 và 4500.

Vấn đề về hiệu năng mạng khi sử dụng IPsec

Đôi khi tunnel IPsec kết nối thành công nhưng tốc độ mạng lại rất chậm.

- Nguyên nhân:

- Overhead của IPsec: Quá trình mã hóa, giải mã và đóng gói thêm header mới vào mỗi gói tin sẽ tiêu tốn tài nguyên CPU và làm tăng kích thước gói tin, dẫn đến giảm thông lượng mạng.

- Phân mảnh gói tin (Packet Fragmentation): Khi gói tin đã được đóng gói bởi IPsec trở nên lớn hơn đơn vị truyền dẫn tối đa (MTU) của đường truyền, nó sẽ bị phân mảnh, làm tăng độ trễ và giảm hiệu suất.

- Thiết bị yếu: Các router hoặc firewall cấp thấp có CPU yếu sẽ bị quá tải khi phải xử lý một lượng lớn lưu lượng IPsec.

- Giải pháp tối ưu hóa:

- Sử dụng thiết bị có hỗ trợ tăng tốc mã hóa bằng phần cứng (Hardware Acceleration): Nhiều thiết bị mạng chuyên dụng có chip riêng để xử lý mã hóa, giúp giảm tải đáng kể cho CPU chính.

- Điều chỉnh MTU và MSS: Giảm giá trị Maximum Transmission Unit (MTU) và TCP Maximum Segment Size (MSS) trên tunnel interface để tránh phân mảnh gói tin.

- Chọn thuật toán cân bằng: Lựa chọn thuật toán mã hóa cân bằng giữa độ an toàn và hiệu suất (ví dụ, AES-128 có thể nhanh hơn AES-256 một chút).

- Chỉ mã hóa lưu lượng cần thiết: Sử dụng ACL để đảm bảo chỉ có lưu lượng thực sự nhạy cảm mới đi qua tunnel IPsec, giảm bớt gánh nặng không cần thiết.

Các thực hành tốt nhất khi triển khai IPsec

Để đảm bảo hệ thống IPsec của bạn không chỉ hoạt động mà còn thực sự an toàn và ổn định, việc tuân thủ các thực hành tốt nhất là vô cùng quan trọng. Đây là những nguyên tắc vàng được đúc kết từ kinh nghiệm thực tế.

- Lựa chọn thuật toán mã hóa phù hợp

Không phải tất cả các thuật toán đều được tạo ra như nhau. Hãy tránh xa các thuật toán đã lỗi thời và có lỗ hổng bảo mật như DES, 3DES, MD5, và SHA-1. Thay vào đó, hãy ưu tiên các tiêu chuẩn hiện đại và mạnh mẽ. Đối với mã hóa, hãy chọn AES (128-bit, 192-bit, hoặc 256-bit). Đối với thuật toán băm (hashing) để đảm bảo tính toàn vẹn, hãy sử dụng SHA-256 hoặc cao hơn. Đối với nhóm trao đổi khóa, hãy chọn nhóm Diffie-Hellman (DH) từ 14 trở lên. - Thường xuyên cập nhật khóa bảo mật

Các khóa mã hóa và Pre-Shared Key là chìa khóa của vương quốc. Đừng bao giờ sử dụng các khóa yếu, dễ đoán. Hãy sử dụng một Pre-Shared Key dài, phức tạp, bao gồm chữ hoa, chữ thường, số và ký tự đặc biệt. Quan trọng hơn, hãy thiết lập thời gian sống của SA (SA Lifetime) hợp lý cho cả Giai đoạn 1 và 2. Điều này buộc các thiết bị phải định kỳ đàm phán lại và tạo ra các khóa mới, giúp hạn chế rủi ro nếu một khóa bị lộ. - Kiểm tra và giám sát kết nối IPsec định kỳ

Đừng chỉ cấu hình rồi quên nó đi. Hãy thiết lập hệ thống giám sát để theo dõi trạng thái của các tunnel IPsec. Kiểm tra log hệ thống thường xuyên để phát hiện các lỗi kết nối, các cuộc đàm phán thất bại, hoặc các hoạt động bất thường. Việc giám sát chủ động giúp bạn phát hiện và khắc phục sự cố trước khi nó ảnh hưởng đến người dùng. - Tránh cấu hình phức tạp dẫn đến rủi ro bảo mật

Nguyên tắc KISS (Keep It Simple, Stupid) rất đúng trong bảo mật. Một cấu hình IPsec quá phức tạp với nhiều chính sách và quy tắc chồng chéo sẽ rất khó quản lý và dễ dẫn đến sai sót. Những sai sót này có thể vô tình tạo ra các lỗ hổng bảo mật. Hãy cố gắng giữ cho thiết kế mạng và chính sách IPsec của bạn càng đơn giản và rõ ràng càng tốt. Chỉ mã hóa những gì thực sự cần thiết và sử dụng các chính sách nhất quán trên toàn hệ thống.

Kết luận

Qua hành trình khám phá cùng AZWEB, chúng ta đã hiểu rõ hơn về IPsec – người vệ sĩ thầm lặng nhưng đầy quyền năng của thế giới mạng. IPsec không chỉ là một thuật ngữ kỹ thuật khô khan, mà là một bộ khung giao thức bảo mật nền tảng, đảm bảo cho dữ liệu của chúng ta luôn được bí mật, toàn vẹn và xác thực khi di chuyển trên Internet. Từ việc bảo vệ một nhân viên làm việc từ xa đến việc kết nối an toàn các văn phòng chi nhánh của một tập đoàn lớn, vai trò của IPsec là không thể thiếu trong kỷ nguyên số.

Những lợi ích mà IPsec mang lại là rất rõ ràng: tăng cường an ninh cho thông tin nhạy cảm, ngăn chặn các cuộc tấn công mạng tinh vi, và khả năng tương thích rộng rãi trên nhiều nền tảng. Việc nắm vững cách hoạt động và cấu hình IPsec sẽ mang lại cho bạn một lợi thế lớn trong việc xây dựng và quản lý các hệ thống mạng an toàn, đáng tin cậy.

AZWEB khuyến khích bạn không chỉ dừng lại ở việc đọc. Hãy bắt đầu áp dụng IPsec để bảo vệ dữ liệu quan trọng của chính bạn và tổ chức của mình. Bạn có thể bắt đầu bằng việc tìm hiểu sâu hơn về các chế độ hoạt động, các thuật toán nâng cao, hoặc thử sức cấu hình một tunnel IPsec đơn giản trên thiết bị mạng của mình. Bảo vệ thế giới số của bạn bắt đầu từ những bước đi đầu tiên ngay hôm nay.