Trong thời đại số hóa, khi mọi hoạt động từ kinh doanh đến giao tiếp đều diễn ra trên không gian mạng, bảo mật thông tin đã trở thành một ưu tiên không thể xem nhẹ. Mỗi ngày, hàng ngàn hệ thống phải đối mặt với nguy cơ bị tấn công mạng là gì, và gốc rễ của vấn đề thường nằm ở các lỗ hổng bảo mật. Những điểm yếu này, dù nhỏ, cũng có thể mở đường cho những thiệt hại khổng lồ về dữ liệu và tài chính. Để giải quyết thách thức này, cộng đồng an ninh mạng toàn cầu cần một ngôn ngữ chung, và đó chính là lúc CVE xuất hiện. CVE đóng vai trò như một công cụ thiết yếu, giúp chúng ta nhận diện, định danh và quản lý các lỗ hổng một cách hệ thống. Bài viết này sẽ cùng bạn khám phá CVE là gì, cấu trúc, lợi ích và cách áp dụng hiệu quả để bảo vệ tài sản số của mình.

Định nghĩa CVE là gì và ý nghĩa trong bảo mật thông tin

Bạn có bao giờ tự hỏi làm thế nào các chuyên gia bảo mật trên khắp thế giới có thể giao tiếp và phối hợp xử lý hàng ngàn lỗ hổng phần mềm mỗi năm không? Câu trả lời nằm ở một hệ thống tiêu chuẩn có tên là CVE.

Khái niệm CVE

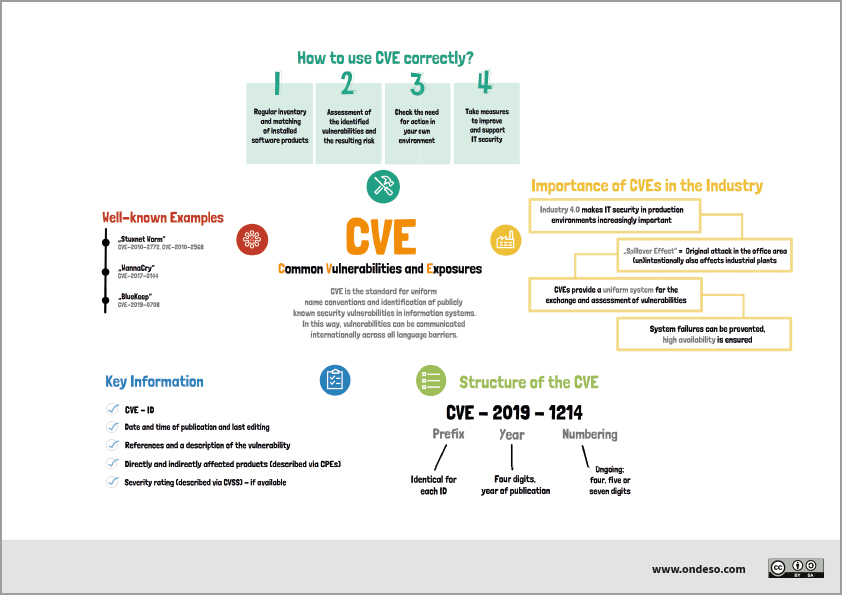

CVE là viết tắt của Common Vulnerabilities and Exposures, tạm dịch là “Lỗ hổng và Phơi nhiễm Phổ biến”. Đây là một danh sách các lỗ hổng bảo mật thông tin đã được công nhận và định danh một cách công khai. Hãy tưởng tượng CVE như một cuốn từ điển toàn cầu, mỗi mục từ (mỗi mã CVE) tương ứng với một lỗ hổng bảo mật duy nhất.

Hệ thống này được khởi xướng và duy trì bởi tổ chức MITRE Corporation, một tổ chức phi lợi nhuận của Mỹ, với sự tài trợ từ Bộ An ninh Nội địa Hoa Kỳ. Ra đời từ năm 1999, mục tiêu của CVE là chuẩn hóa cách chúng ta gọi tên và tham chiếu đến các lỗ hổng, giúp việc chia sẻ thông tin trở nên dễ dàng và chính xác hơn. Mỗi khi một lỗ hổng mới được phát hiện trong một sản phẩm phần mềm, nó sẽ được gán một mã CVE duy nhất.

Vai trò của CVE trong bảo mật thông tin

Vậy tại sao việc có một mã định danh chuẩn lại quan trọng đến vậy? Vai trò của CVE trong hệ sinh thái bảo mật là vô cùng to lớn. Trước khi có CVE, các nhà cung cấp phần mềm, nhà nghiên cứu bảo mật và người dùng cuối thường mô tả cùng một lỗ hổng theo nhiều cách khác nhau. Điều này gây ra sự nhầm lẫn, làm chậm quá trình khắc phục và tạo cơ hội cho kẻ tấn công khai thác.

CVE giải quyết vấn đề này bằng cách cung cấp một “tên gọi chung” cho mỗi lỗ hổng. Khi một lỗ hổng được gán mã CVE, ví dụ như CVE-2021-44228 (lỗ hổng Log4Shell nổi tiếng), tất cả mọi người—từ nhà phát triển phần mềm, quản trị viên hệ thống đến các công cụ quét bảo mật—đều có thể tham chiếu đến nó một cách nhất quán. Điều này giúp các tổ chức nhanh chóng xác định xem hệ thống của mình có bị ảnh hưởng hay không, tìm kiếm các bản vá lỗi tương ứng và ưu tiên các hành động khắc phục một cách hiệu quả, đặc biệt khi lỗ hổng có thể liên quan đến các phần mềm độc hại như Malware là gì hoặc Ransomware là gì.

Cách thức hoạt động và cấu trúc mã số CVE

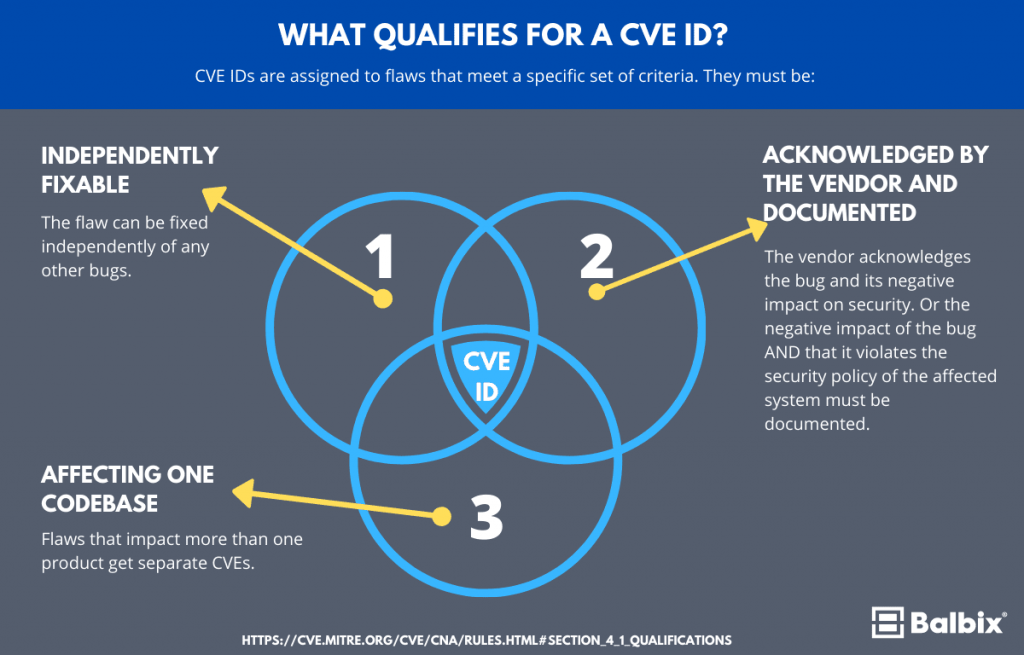

Để hiểu rõ hơn về sức mạnh của CVE, chúng ta cần tìm hiểu cách hệ thống này vận hành và ý nghĩa đằng sau mỗi mã số định danh. Quy trình này đảm bảo tính nhất quán và minh bạch cho cộng đồng bảo mật toàn cầu.

Nguyên tắc hoạt động của hệ thống CVE

Hệ thống CVE hoạt động dựa trên sự hợp tác của một mạng lưới toàn cầu gồm các nhà nghiên cứu, nhà cung cấp phần mềm và các tổ chức bảo mật. Quy trình gán mã CVE thường diễn ra theo các bước sau:

- Phát hiện: Một nhà nghiên cứu bảo mật, một công ty hoặc thậm chí là nhà phát triển phần mềm tự phát hiện ra một lỗ hổng trong sản phẩm của mình.

- Báo cáo: Lỗ hổng này được báo cáo cho một Tổ chức Cấp phát Số CVE (CVE Numbering Authority – CNA). CNA là các tổ chức được MITRE ủy quyền để gán mã CVE cho các lỗ hổng. Hiện có hàng trăm CNA trên thế giới, bao gồm các ông lớn công nghệ như Google, Microsoft, Apple và cả các công ty bảo mật.

- Gán mã: CNA sẽ xác thực thông tin, đảm bảo lỗ hổng là duy nhất và chưa được báo cáo trước đó. Sau khi xác nhận, họ sẽ gán cho nó một mã CVE mới và giữ ở trạng thái “RESERVED” (dành riêng).

- Công bố: Sau khi nhà cung cấp phần mềm phát hành bản vá lỗi và thông tin chi tiết về lỗ hổng được công khai, mã CVE sẽ được cập nhật đầy đủ thông tin (mô tả, sản phẩm bị ảnh hưởng, nguồn tham chiếu) và chuyển sang trạng thái “PUBLISHED”.

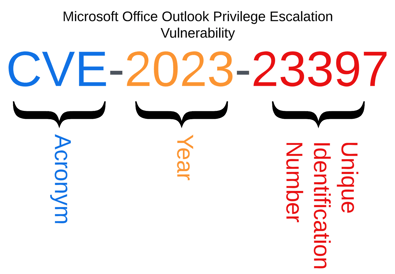

Cấu trúc mã số CVE chi tiết

Mỗi mã CVE đều có một cấu trúc rất cụ thể và dễ hiểu, giúp cung cấp thông tin cơ bản ngay từ cái nhìn đầu tiên. Cấu trúc chuẩn của một mã CVE là CVE-YYYY-NNNNN.

Hãy cùng phân tích một ví dụ: CVE-2024-12345.

- CVE: Đây là tiền tố mặc định, xác định rằng đây là một mã định danh trong hệ thống Common Vulnerabilities and Exposures.

- YYYY: Đại diện cho năm mà lỗ hổng được phát hiện hoặc được gán mã. Trong ví dụ này, “2024” cho biết lỗ hổng được ghi nhận vào năm 2024.

- NNNNN: Đây là một dãy số tuần tự, định danh duy nhất cho lỗ hổng trong năm đó. Ban đầu, dãy số này chỉ có 4 chữ số, nhưng do số lượng lỗ hổng được phát hiện ngày càng tăng, MITRE đã mở rộng lên 5 chữ số hoặc nhiều hơn để đáp ứng nhu cầu.

Tính nhất quán này giúp các công cụ tự động và các chuyên gia IT dễ dàng phân tích và sắp xếp dữ liệu về lỗ hổng. Chỉ cần nhìn vào mã số, họ có thể biết ngay thời điểm lỗ hổng được ghi nhận và tra cứu thông tin chi tiết một cách nhanh chóng trên các cơ sở dữ liệu như National Vulnerability Database (NVD) của Mỹ.

Lợi ích của việc sử dụng hệ thống CVE cho tổ chức và chuyên gia IT

Việc áp dụng và tích hợp CVE vào quy trình bảo mật không chỉ là một thực hành tốt mà còn mang lại những lợi ích cụ thể, giúp các tổ chức và chuyên gia IT nâng cao khả năng phòng thủ của mình.

Hỗ trợ quản lý và đánh giá rủi ro

Một trong những lợi ích lớn nhất của CVE là tạo ra một nền tảng chung để đánh giá rủi ro. Khi một lỗ hổng được công bố với mã CVE, nó thường đi kèm với các thông tin quan trọng khác, đặc biệt là điểm số CVSS (Common Vulnerability Scoring System). Điểm số này đánh giá mức độ nghiêm trọng của lỗ hổng dựa trên nhiều yếu tố như cách thức tấn công, mức độ phức tạp, và tác động tiềm tàng.

Nhờ có mã CVE, các quản trị viên hệ thống có thể:

- Xác định nhanh chóng: Dùng mã CVE để quét hệ thống và xác định chính xác những tài sản nào đang bị ảnh hưởng.

- Ưu tiên hiệu quả: Dựa vào điểm số CVSS liên quan đến CVE, họ có thể ưu tiên khắc phục các lỗ hổng nghiêm trọng nhất trước, thay vì xử lý một cách dàn trải. Điều này giúp tối ưu hóa nguồn lực và giảm thiểu rủi ro một cách nhanh nhất.

- Lập kế hoạch phản ứng: Việc biết rõ về lỗ hổng giúp tổ chức xây dựng các kịch bản ứng phó sự cố phù hợp, từ việc áp dụng bản vá tạm thời đến việc cách ly hệ thống bị ảnh hưởng.

Tăng cường phối hợp và chia sẻ thông tin

CVE hoạt động như một ngôn ngữ chung, phá vỡ rào cản giao tiếp giữa các bên liên quan trong hệ sinh thái an ninh mạng. Khi mọi người cùng sử dụng một mã định danh duy nhất cho một vấn đề, sự phối hợp trở nên liền mạch và hiệu quả hơn rất nhiều.

Cụ thể, CVE giúp:

- Cộng đồng bảo mật: Các nhà nghiên cứu có thể chia sẻ phát hiện của mình một cách rõ ràng. Các nhà cung cấp công cụ bảo mật (như máy quét lỗ hổng bảo mật) có thể cập nhật sản phẩm của mình để nhận diện các mối đe dọa mới dựa trên danh sách CVE.

- Nhà cung cấp và khách hàng: Nhà cung cấp phần mềm có thể phát hành thông báo bảo mật với các mã CVE cụ thể, giúp khách hàng dễ dàng xác định xem họ có cần cập nhật hệ thống hay không.

- Giảm thiểu thời gian: Sự rõ ràng này giúp giảm đáng kể thời gian từ khi một lỗ hổng được phát hiện đến khi nó được khắc phục trên diện rộng, thu hẹp “cửa sổ cơ hội” cho tin tặc và các phần mềm độc hại như Trojan là gì, Spyware là gì hoặc Rootkit là gì.

Quy trình cập nhật và xử lý các lỗ hổng dựa trên CVE

Biết về CVE là bước đầu tiên, nhưng việc xây dựng một quy trình chủ động để theo dõi và xử lý chúng mới thực sự tạo nên sự khác biệt cho an toàn của hệ thống. Dưới đây là các bước mà một tổ chức nên thực hiện.

Cập nhật thông tin lỗ hổng mới

Thế giới lỗ hổng bảo mật thay đổi hàng ngày. Để không bị tụt hậu, việc cập nhật thông tin liên tục là cực kỳ quan trọng. Bạn có thể theo dõi dữ liệu CVE qua các kênh chính thống sau:

- Trang web của CVE Project: Nguồn thông tin gốc do MITRE quản lý.

- National Vulnerability Database (NVD): Đây là cơ sở dữ liệu của chính phủ Mỹ, nơi bổ sung các phân tích chi tiết, điểm số CVSS và thông tin liên quan cho mỗi CVE.

- Thông báo từ nhà cung cấp: Đăng ký nhận tin tức bảo mật từ các nhà cung cấp phần mềm bạn đang sử dụng (ví dụ: Microsoft Security Response Center, Oracle Security Alerts).

- Các nguồn tin tức bảo mật uy tín: Các trang tin chuyên ngành thường tổng hợp và phân tích các CVE quan trọng.

Để tăng hiệu quả, nhiều tổ chức lựa chọn tự động hóa hệ thống cảnh báo. Họ sử dụng các công cụ quản lý lỗ hổng có khả năng tự động quét hệ thống, đối chiếu với cơ sở dữ liệu CVE mới nhất và gửi cảnh báo ngay lập tức khi phát hiện ra một mối đe dọa tiềm tàng.

Xử lý và khắc phục lỗ hổng dựa trên CVE

Khi đã xác định được một lỗ hổng CVE ảnh hưởng đến hệ thống của mình, quy trình xử lý cần được triển khai một cách có hệ thống.

- Phân tích và ưu tiên: Không phải mọi CVE đều cần được vá ngay lập tức. Dựa trên điểm CVSS và bối cảnh kinh doanh của bạn (hệ thống đó có kết nối Internet không, dữ liệu trên đó có nhạy cảm không?), hãy quyết định mức độ ưu tiên.

- Triển khai bản vá (Patching): Áp dụng các bản vá do nhà cung cấp phát hành. Đây là cách khắc phục triệt để nhất. Trước khi triển khai trên toàn bộ hệ thống, hãy kiểm thử bản vá trong một môi trường an toàn (staging) để đảm bảo nó không gây ra lỗi tương thích.

- Áp dụng biện pháp giảm thiểu (Mitigation): Trong trường hợp chưa có bản vá, bạn có thể áp dụng các biện pháp tạm thời như thay đổi cấu hình, cập nhật quy tắc tường lửa hoặc tạm thời vô hiệu hóa tính năng bị ảnh hưởng.

- Đánh giá hiệu quả: Sau khi áp dụng bản vá hoặc biện pháp giảm thiểu, hãy quét lại hệ thống để xác nhận rằng lỗ hổng đã được khắc phục hoàn toàn.

Quy trình này, khi được lặp lại một cách kỷ luật, sẽ tạo thành một chu trình quản lý bản vá mạnh mẽ, giúp tổ chức luôn ở trạng thái sẵn sàng đối phó với các mối đe dọa mới.

Các vấn đề phổ biến liên quan đến CVE

Mặc dù hệ thống CVE mang lại vô số lợi ích, nó không phải là hoàn hảo. Trong quá trình áp dụng thực tế, các tổ chức và chuyên gia IT có thể đối mặt với một số thách thức nhất định.

Mã CVE chưa được cập nhật kịp thời

Một trong những vấn đề lớn nhất là độ trễ giữa thời điểm một lỗ hổng được phát hiện và thời điểm nó được gán mã CVE và công bố rộng rãi. Quá trình này đòi hỏi sự phối hợp giữa nhà nghiên cứu, CNA và nhà cung cấp phần mềm, và đôi khi có thể mất vài tuần hoặc thậm chí vài tháng.

Khoảng thời gian chờ đợi này tạo ra một “vùng xám” nguy hiểm. Kẻ tấn công có thể đã biết về lỗ hổng và bắt đầu khai thác nó (exploit là gì), trong khi các đội ngũ bảo mật vẫn chưa có thông tin chính thức hoặc mã CVE để theo dõi. Điều này nhấn mạnh tầm quan trọng của việc không chỉ dựa vào danh sách CVE mà còn phải có các lớp phòng thủ sâu rộng khác như hệ thống phát hiện xâm nhập (Ids là gì) và giám sát hành vi bất thường.

Khó khăn trong việc phân loại và ưu tiên các lỗ hổng

Số lượng CVE được công bố mỗi năm đang tăng lên theo cấp số nhân. Năm 2023, hơn 25.000 CVE đã được ghi nhận. Việc phải đối mặt với một “biển” thông tin như vậy có thể gây ra tình trạng “vulnerability fatigue” (mệt mỏi vì lỗ hổng).

Thách thức ở đây là làm thế nào để phân loại và ưu tiên xử lý một cách thông minh. Nhiều tổ chức mắc sai lầm khi chỉ nhìn vào điểm CVSS. Một lỗ hổng có điểm CVSS cao nhưng nằm trên một hệ thống nội bộ, không quan trọng có thể ít rủi ro hơn một lỗ hổng có điểm trung bình nhưng lại tồn tại trên một máy chủ web chứa dữ liệu khách hàng. Do đó, việc kết hợp dữ liệu CVE với bối cảnh kinh doanh và mức độ quan trọng của tài sản là yếu tố then chốt để quản lý lỗ hổng hiệu quả.

Những thực hành tốt nhất khi sử dụng CVE

Để khai thác tối đa sức mạnh của hệ thống CVE và tránh các cạm bẫy phổ biến, các tổ chức nên tuân thủ những thực hành tốt nhất sau đây. Đây là những nguyên tắc đã được chứng minh giúp nâng cao hiệu quả của chương trình quản lý lỗ hổng.

- Luôn cập nhật danh sách CVE mới nhất: Đây là nguyên tắc cơ bản nhất. Hãy thiết lập các kênh theo dõi tự động và quy trình rà soát định kỳ để đảm bảo bạn không bỏ lỡ bất kỳ thông tin quan trọng nào. Việc tích hợp một nguồn cấp dữ liệu CVE vào các công cụ bảo mật của bạn là một bước đi khôn ngoan.

- Xác định mức độ rủi ro đúng cách trước khi hành động: Đừng chỉ dựa vào điểm CVSS một cách máy móc. Hãy xây dựng một ma trận rủi ro riêng, kết hợp điểm CVSS với mức độ quan trọng của tài sản bị ảnh hưởng. Một lỗ hổng trên máy chủ web quan trọng phải được ưu tiên hơn một lỗ hổng tương tự trên máy tính của nhân viên ít quan trọng.

- Không bỏ qua các lỗ hổng nhỏ có thể gây ảnh hưởng lớn: Đôi khi, những lỗ hổng có điểm CVSS thấp có thể bị bỏ qua. Tuy nhiên, kẻ tấn công rất giỏi trong việc kết hợp nhiều lỗ hổng nhỏ lại với nhau (chaining) để tạo ra một cuộc tấn công lớn. Hãy xem xét cả khả năng một lỗ hổng có thể trở thành bước đệm cho các cuộc tấn công khác.

- Hợp tác với cộng đồng bảo mật để nâng cao hiệu quả phòng ngừa: An ninh mạng là một nỗ lực chung. Hãy tham gia vào các diễn đàn, chia sẻ thông tin và học hỏi từ kinh nghiệm của người khác. Khi bạn phát hiện một lỗ hổng, hãy tuân theo quy trình báo cáo có trách nhiệm để đóng góp lại cho cộng đồng.

Bằng cách áp dụng những thực hành này, bạn sẽ chuyển từ thế bị động sang chủ động trong cuộc chiến bảo vệ an toàn thông tin.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau giải mã “CVE là gì?” và thấy rõ vai trò không thể thiếu của nó trong lĩnh vực bảo mật thông tin. CVE không chỉ là một mã số định danh; nó là ngôn ngữ chung giúp kết nối các chuyên gia bảo mật, nhà phát triển và các tổ chức trên toàn cầu. Bằng cách chuẩn hóa việc nhận diện lỗ hổng, CVE giúp chúng ta đánh giá rủi ro chính xác hơn, ưu tiên hành động hiệu quả hơn và phối hợp với nhau một cách liền mạch hơn.

Đối với bất kỳ tổ chức hay chuyên gia IT nào, việc chủ động áp dụng CVE vào quy trình quản lý bảo mật không còn là một lựa chọn, mà là một yêu cầu cấp thiết. Nó giúp biến một nhiệm vụ phức tạp trở nên có hệ thống và dễ quản lý hơn, từ đó xây dựng một hàng rào phòng thủ vững chắc trước các mối đe dọa không ngừng phát triển.

Bước tiếp theo cho bạn là gì? Hãy bắt đầu bằng việc rà soát lại hệ thống của mình và thiết lập một quy trình quản lý lỗ hổng dựa trên CVE. Đồng thời, việc lựa chọn các đối tác công nghệ uy tín như AZWEB, với các dịch vụ Thiết kế website chuyên nghiệp và Dịch vụ Hosting chất lượng cao luôn chú trọng đến bảo mật, cũng là một phần quan trọng để đảm bảo nền tảng số của bạn luôn được an toàn.