Chào bạn, an toàn thông tin là một trong những ưu tiên hàng đầu trong thế giới số. Hằng ngày, chúng ta trao đổi vô số dữ liệu quan trọng qua internet, từ email cá nhân, tin nhắn, cho đến các giao dịch tài chính. Bạn đã bao giờ tự hỏi làm thế nào những thông tin này được giữ an toàn và không bị kẻ xấu đọc trộm chưa? Câu trả lời nằm ở các thuật toán mã hóa là gì, và một trong những “người hùng thầm lặng” nổi tiếng nhất chính là thuật toán RSA. Đây là nền tảng cho rất nhiều hệ thống bảo mật mà chúng ta sử dụng mỗi ngày. Trong bài viết này, AZWEB sẽ cùng bạn khám phá mọi thứ về RSA: từ lịch sử ra đời, nguyên lý hoạt động, cách mã hóa, cho đến các ứng dụng thực tiễn và những lưu ý quan trọng khi sử dụng.

Giới thiệu về thuật toán RSA

Trong kỷ nguyên số, việc bảo vệ dữ liệu trở thành một thách thức lớn. Mỗi ngày, hàng tỷ thông tin được truyền đi qua mạng internet, từ những email công việc, tin nhắn riêng tư cho đến các giao dịch ngân hàng quan trọng. Nếu không có một cơ chế bảo vệ hiệu quả, bất kỳ ai cũng có thể chặn và đọc những thông tin nhạy cảm này. Điều này đặt ra yêu cầu cấp thiết về một giải pháp mã hóa mạnh mẽ, đáng tin cậy để đảm bảo tính riêng tư và toàn vẹn của dữ liệu.

Để giải quyết bài toán này, thuật toán RSA đã ra đời và nhanh chóng trở thành một trong những giải pháp mã hóa khóa công khai phổ biến và uy tín nhất thế giới. Nó cho phép hai bên trao đổi thông tin một cách an toàn mà không cần phải chia sẻ trước một khóa bí mật chung. Bài viết này sẽ cung cấp một cái nhìn toàn diện về RSA, bao gồm lịch sử phát triển, nguyên lý hoạt động cốt lõi, cách thức mã hóa và giải mã, các ứng dụng thực tiễn, cũng như phân tích các ưu nhược điểm và so sánh với những thuật toán khác. Hãy cùng AZWEB tìm hiểu ngay nhé!

Lịch sử phát triển và nguyên lý hoạt động của thuật toán RSA

Để hiểu rõ sức mạnh của RSA, chúng ta cần nhìn lại hành trình phát triển và khám phá nguyên lý toán học thông minh đằng sau nó.

Lịch sử phát triển thuật toán RSA

Thuật toán RSA được ra đời vào năm 1977 tại Học viện Công nghệ Massachusetts (MIT). Tên gọi “RSA” chính là viết tắt từ chữ cái đầu trong họ của ba nhà phát minh: Ron Rivest, Adi Shamir và Leonard Adleman. Vào thời điểm đó, thế giới đang tìm kiếm một phương pháp mã hóa an toàn hơn, đặc biệt là một hệ thống mà ở đó, việc chia sẻ khóa không còn là một rủi ro bảo mật. Trước RSA, các hệ thống mã hóa chủ yếu là mã hóa đối xứng, đòi hỏi cả hai bên phải có chung một khóa bí mật, gây khó khăn cho việc giao tiếp an toàn trên quy mô lớn.

Sự ra đời của RSA đã tạo ra một cuộc cách mạng trong ngành mật mã học. Nó là hệ thống đầu tiên chứng minh được tính khả thi của mã hóa khóa công khai một cách toàn diện. Ban đầu, thuật toán này chủ yếu được ứng dụng trong quân sự và chính phủ. Tuy nhiên, với sự bùng nổ của internet, RSA đã nhanh chóng được thương mại hóa và trở thành tiêu chuẩn vàng cho việc bảo mật các giao dịch trực tuyến, email và nhiều hình thức truyền thông kỹ thuật số khác.

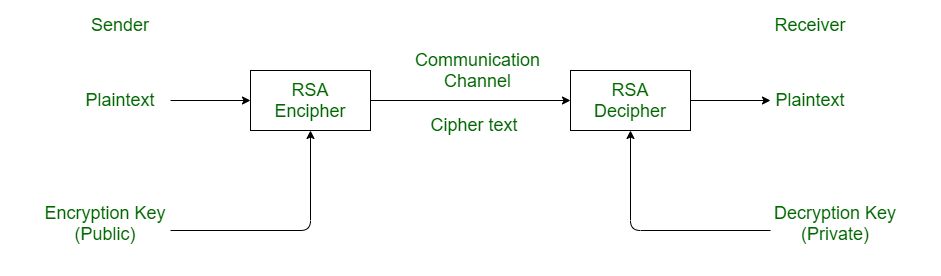

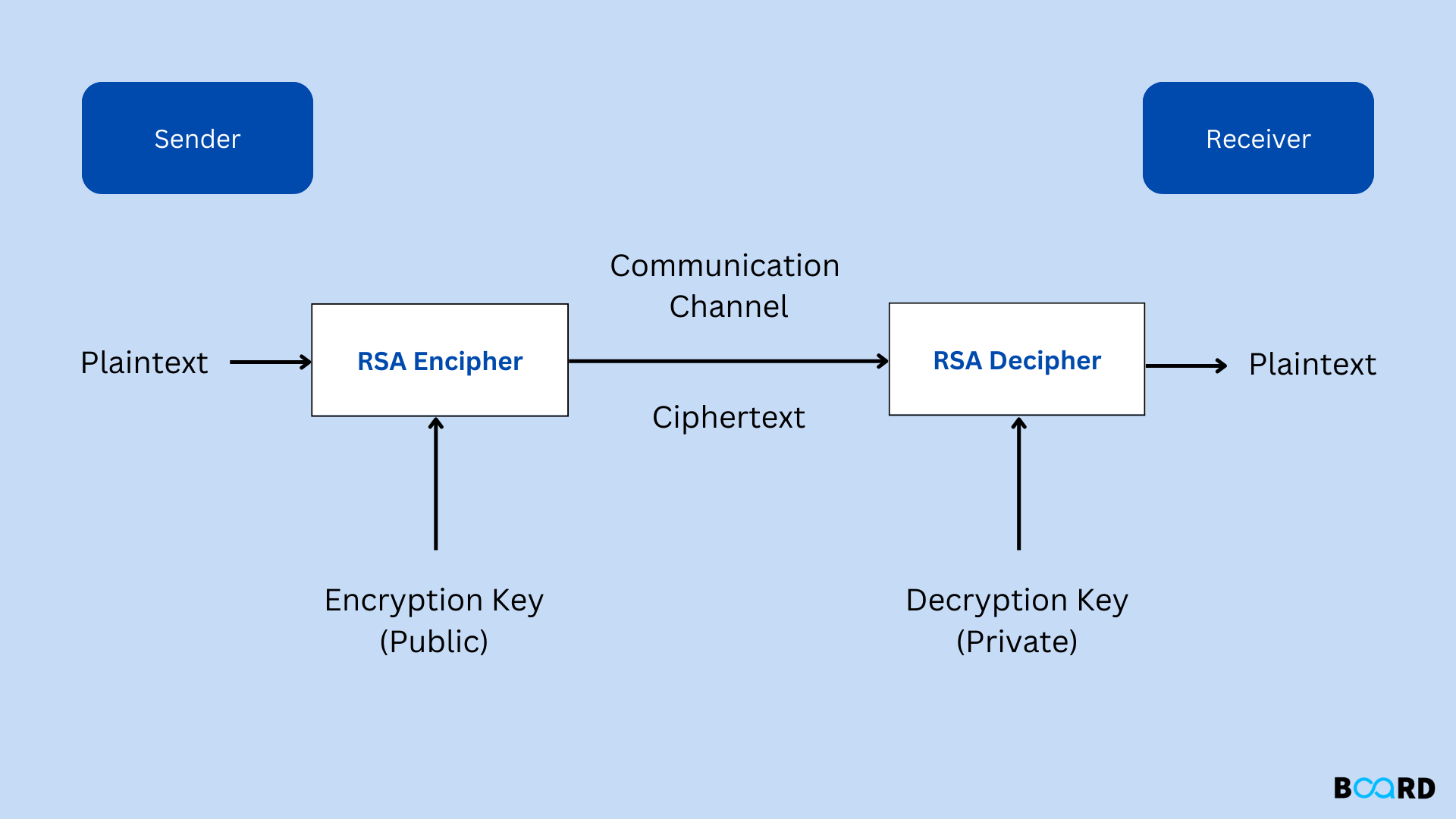

Nguyên lý hoạt động của RSA

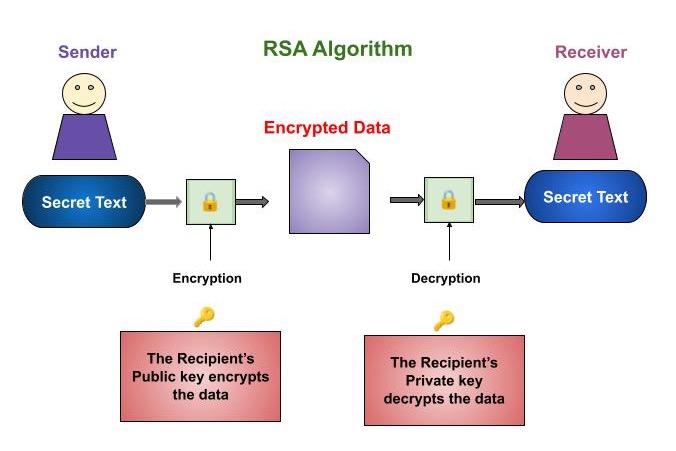

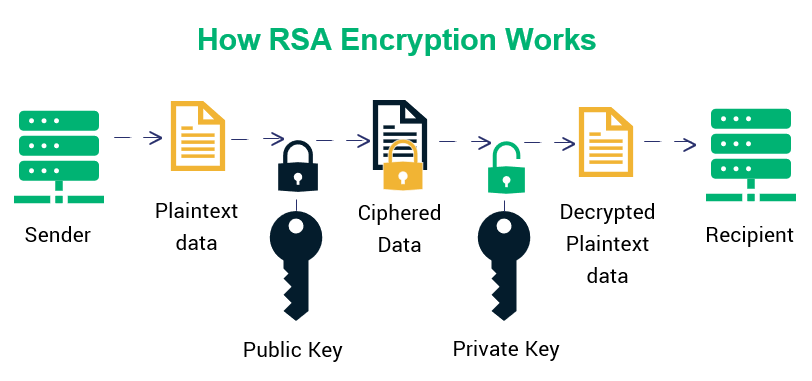

Nguyên lý cốt lõi của RSA dựa trên khái niệm “mã hóa khóa công khai” (hay mã hóa bất đối xứng). Thay vì sử dụng một khóa duy nhất cho cả mã hóa và giải mã, hệ thống này sử dụng một cặp khóa có mối liên hệ toán học với nhau:

- Khóa công khai (Public Key): Khóa này được chia sẻ công khai cho bất kỳ ai. Mọi người có thể dùng nó để mã hóa thông điệp gửi cho bạn.

- Khóa bí mật (Private Key): Khóa này được bạn giữ kín tuyệt đối. Chỉ có bạn mới có thể dùng khóa này để giải mã những thông điệp đã được mã hóa bằng khóa công khai tương ứng.

Hãy tưởng tượng khóa công khai giống như một chiếc hộp có khe bỏ thư mà bạn đặt trước cửa nhà. Bất kỳ ai cũng có thể bỏ thư (dữ liệu đã mã hóa) vào hộp. Nhưng chỉ có bạn, người giữ chiếc chìa khóa duy nhất (khóa bí mật), mới có thể mở hộp và đọc thư.

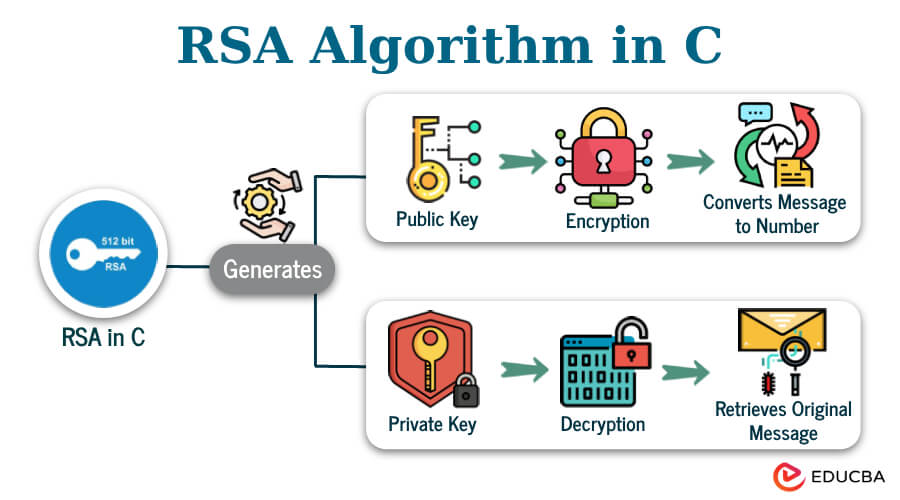

Sự an toàn của RSA nằm ở chỗ: việc tạo ra cặp khóa công khai và bí mật thì dễ, nhưng việc tìm ra khóa bí mật từ khóa công khai lại cực kỳ khó khăn về mặt toán học. Nền tảng của nó dựa trên độ khó của việc phân tích một số cực lớn thành các thừa số nguyên tố. Quy trình tạo khóa gồm các bước sau:

- Chọn hai số nguyên tố rất lớn, ký hiệu là

pvàq. - Tính tích của chúng:

n = p * q. Sốnnày sẽ được dùng làm modulus cho cả khóa công khai và khóa bí mật. - Tính một giá trị khác gọi là

φ(n) = (p-1) * (q-1). - Chọn một số

e(khóa công khai) sao choelà số nguyên tố cùng nhau vớiφ(n). - Tính toán số

d(khóa bí mật) sao cho(d * e) mod φ(n) = 1.

Cặp khóa được tạo thành là:

- Khóa công khai:

{e, n} - Khóa bí mật:

{d, n}

Kẻ tấn công có thể biết e và n, nhưng để tìm ra d, họ cần phải biết φ(n). Mà để biết φ(n), họ phải phân tích n thành p và q. Với các số nguyên tố p và q đủ lớn (ví dụ: có hàng trăm chữ số), việc phân tích này là bất khả thi với các siêu máy tính hiện tại.

Cách thức mã hóa và giải mã dữ liệu bằng RSA

Hiểu được nguyên lý rồi, vậy làm thế nào để RSA biến một thông điệp từ dạng đọc được thành dạng bí mật và ngược lại? Quá trình này khá thú vị và hoàn toàn dựa trên các phép toán với cặp khóa đã tạo.

Quá trình mã hóa dữ liệu

Giả sử An muốn gửi một thông điệp bí mật cho Bình. An sẽ sử dụng khóa công khai của Bình để mã hóa thông điệp đó. Quá trình này diễn ra như sau:

- Lấy khóa công khai của người nhận: An lấy khóa công khai của Bình, bao gồm hai số

{e, n}. - Chuyển thông điệp thành số: Thông điệp gốc (plain text), ví dụ “HELLO”, sẽ được chuyển thành một chuỗi các con số (M) tương ứng. Có nhiều phương pháp để làm việc này, ví dụ như dùng bảng mã ASCII.

- Thực hiện phép toán mã hóa: Với mỗi số M đại diện cho một phần của thông điệp, An sẽ tính bản mã (ciphertext) C bằng công thức:

C = M^e mod n

Kết quả C chính là thông điệp đã được mã hóa. Bây giờ, dù cho C có bị ai đó chặn được trên đường truyền, họ cũng không thể hiểu được nội dung vì không có khóa bí mật để giải mã.

Ví dụ minh họa đơn giản:

Để cho dễ hình dung, chúng ta hãy dùng những con số cực nhỏ (lưu ý: trong thực tế, các con số này lớn hơn rất nhiều).

- Giả sử Bình chọn

p = 3vàq = 11. - Tính

n = 3 * 11 = 33. - Tính

φ(n) = (3-1) * (11-1) = 2 * 10 = 20. - Bình chọn

e = 7(vì 7 và 20 là số nguyên tố cùng nhau). - Bình tính

dsao cho(d * 7) mod 20 = 1. Dễ dàng tìm đượcd = 3(vì 3 * 7 = 21, và 21 mod 20 = 1). - Vậy, khóa công khai của Bình là

{7, 33}và khóa bí mật là{3, 33}.

Bây giờ, An muốn gửi số M = 2 cho Bình. An sẽ dùng khóa công khai {7, 33} để mã hóa:C = 2^7 mod 33 = 128 mod 33 = 29.

An gửi con số 29 cho Bình.

Quá trình giải mã dữ liệu

Khi Bình nhận được bản mã C (số 29), anh ấy sẽ sử dụng khóa bí mật của mình để khôi phục lại thông điệp gốc.

- Sử dụng khóa bí mật: Bình có khóa bí mật là

{d, n}. Trong ví dụ của chúng ta là{3, 33}. - Thực hiện phép toán giải mã: Bình áp dụng công thức giải mã:

M = C^d mod n

Với bản mã C = 29 và khóa bí mật {3, 33}, Bình sẽ tính:M = 29^3 mod 33 = 24389 mod 33 = 2.

Kết quả M = 2 chính là thông điệp gốc mà An đã gửi. Phép màu đã xảy ra!

Điều kiện tiên quyết để đảm bảo tính an toàn của RSA là khóa bí mật (d) phải được giữ kín tuyệt đối. Nếu khóa bí mật bị lộ, bất kỳ ai cũng có thể giải mã tất cả các thông điệp được gửi đến người đó. Chính vì vậy, việc quản lý và bảo vệ khóa bí mật là một trong những yếu tố quan trọng nhất khi triển khai hệ thống sử dụng RSA.

Ứng dụng thực tiễn của RSA trong bảo mật thông tin

Lý thuyết về RSA rất hấp dẫn, nhưng sức mạnh thực sự của nó nằm ở việc được áp dụng rộng rãi trong thế giới thực. Hầu như mọi hoạt động của chúng ta trên internet đều có sự góp mặt của thuật toán này.

Ứng dụng trong giao tiếp và bảo mật mạng

Đây là lĩnh vực mà RSA tỏa sáng nhất, trở thành nền tảng cho một mạng internet an toàn.

- Giao thức HTTPS và SSL/TLS: Khi bạn truy cập một trang web và thấy biểu tượng ổ khóa cùng với

https://trên thanh địa chỉ, điều đó có nghĩa là kết nối của bạn đang được bảo vệ bởi giao thức SSL là gì/Tls là gì. Trong giai đoạn “bắt tay” (handshake) ban đầu, RSA thường được sử dụng. Trình duyệt của bạn dùng khóa công khai của máy chủ web để mã hóa một khóa đối xứng (session key) và gửi nó đến máy chủ. Sau đó, máy chủ dùng khóa bí mật của mình để giải mã, lấy ra khóa đối xứng đó. Toàn bộ dữ liệu trao đổi sau đó sẽ được mã hóa bằng khóa đối xứng này vì nó nhanh hơn. RSA ở đây đóng vai trò bảo vệ an toàn cho quá trình trao đổi khóa. - Mã hóa Email: Các hệ thống như PGP (Pretty Good Privacy) và GPG (GNU Privacy Guard) sử dụng RSA để mã hóa và ký số email. Bạn có thể dùng khóa công khai của người nhận để mã hóa nội dung email, đảm bảo chỉ họ mới đọc được.

- Giao dịch ngân hàng và thương mại điện tử: Mọi giao dịch tài chính trực tuyến, từ chuyển khoản ngân hàng đến thanh toán bằng thẻ tín dụng trên các trang thương mại điện tử, đều được bảo vệ bằng các lớp mã hóa mạnh mẽ, trong đó RSA đóng một vai trò quan trọng trong việc xác thực và bảo mật kênh truyền.

Ứng dụng trong các hệ thống bảo mật khác

Ngoài việc bảo vệ dữ liệu trên đường truyền, RSA còn có nhiều ứng dụng quan trọng khác.

- Chữ ký số (Digital Signatures): RSA không chỉ dùng để mã hóa mà còn để tạo chữ ký số. Thay vì mã hóa bằng khóa công khai, người gửi sẽ dùng khóa bí mật của mình để “ký” lên một thông điệp hoặc tài liệu. Bất kỳ ai cũng có thể dùng khóa công khai của người gửi để xác thực chữ ký này. Điều này đảm bảo hai điều:

1. Tính xác thực (Authentication): Chắc chắn rằng thông điệp đến từ đúng người gửi.

2. Tính toàn vẹn (Integrity): Đảm bảo thông điệp không bị thay đổi trên đường truyền. - Xác thực người dùng: RSA được sử dụng trong các hệ thống đăng nhập an toàn, chẳng hạn như truy cập vào các máy chủ từ xa thông qua SSH (Secure Shell). Người dùng có thể tạo một cặp khóa RSA, đặt khóa công khai lên máy chủ và giữ khóa bí mật trên máy tính của mình. Khi đăng nhập, máy chủ sẽ dùng khóa công khai đó để xác thực người dùng mà không cần mật khẩu.

- Bảo vệ dữ liệu nhạy cảm trong doanh nghiệp: Các tổ chức sử dụng RSA để mã hóa các cơ sở dữ liệu quan trọng, các tệp tin chứa thông tin khách hàng, bí mật kinh doanh, đảm bảo rằng ngay cả khi hệ thống bị xâm nhập, dữ liệu vẫn an toàn.

Ưu điểm và hạn chế của thuật toán RSA

Bất kỳ công nghệ nào cũng có hai mặt, và RSA cũng không ngoại lệ. Việc hiểu rõ ưu điểm và hạn chế giúp chúng ta sử dụng nó một cách hiệu quả và an toàn nhất.

Ưu điểm nổi bật

RSA đã tồn tại hơn bốn thập kỷ và vẫn là một trong những thuật toán mã hóa phổ biến nhất nhờ vào những ưu điểm vượt trội sau:

- An toàn cao với khóa dài: Độ an toàn của RSA dựa trên độ khó của bài toán phân tích thừa số nguyên tố. Khi sử dụng độ dài khóa đủ lớn (hiện nay khuyến nghị từ 2048 bit trở lên), việc phá mã bằng phương pháp “vét cạn” (brute-force) là bất khả thi với công nghệ máy tính hiện tại. Thời gian để một siêu máy tính phân tích một khóa RSA 2048 bit có thể lên tới hàng tỷ năm.

- Tiện lợi với cơ chế khóa công khai: Đây là ưu điểm mang tính cách mạng. Cơ chế khóa công khai – bí mật loại bỏ hoàn toàn vấn đề phân phối khóa an toàn của mã hóa đối xứng. Bạn có thể thoải mái công khai khóa public của mình trên website, email hay danh bạ mà không sợ lộ bí mật. Điều này giúp việc thiết lập một kênh liên lạc an toàn giữa hai bên chưa từng gặp nhau trở nên đơn giản hơn rất nhiều.

- Được sử dụng rộng rãi và là tiêu chuẩn toàn cầu: RSA đã được kiểm chứng qua thời gian và được tích hợp vào vô số tiêu chuẩn bảo mật quốc tế (như TLS, S/MIME, OpenPGP). Sự phổ biến này tạo ra một hệ sinh thái công nghệ rộng lớn, được hỗ trợ bởi nhiều thư viện và công cụ, giúp các nhà phát triển dễ dàng triển khai nó một cách chính xác.

Hạn chế và thách thức

Mặc dù rất mạnh mẽ, RSA cũng tồn tại một số hạn chế cần được cân nhắc:

- Tốc độ xử lý chậm: Các phép toán lũy thừa với số cực lớn trong RSA đòi hỏi năng lực tính toán cao. Do đó, RSA chậm hơn đáng kể so với các thuật toán mã hóa đối xứng như AES (Advanced Encryption Standard). Vì lý do này, RSA thường không được dùng để mã hóa toàn bộ dữ liệu lớn, mà chỉ được dùng để mã hóa một khóa đối xứng nhỏ hơn, sau đó dùng khóa đối xứng đó để mã hóa dữ liệu thực tế (đây được gọi là mã hóa lai – hybrid encryption).

- Yêu cầu độ dài khóa lớn: Khi sức mạnh tính toán của máy tính tăng lên, độ dài khóa RSA cũng phải tăng theo để đảm bảo an toàn. Nếu 1024 bit từng được coi là an toàn, thì hiện nay 2048 bit là mức tối thiểu, và nhiều tổ chức đã chuyển sang 3072 bit hoặc 4096 bit. Khóa càng dài, hiệu suất xử lý càng chậm và tốn nhiều tài nguyên hơn.

- Nguy cơ bị tấn công bởi máy tính lượng tử: Đây là thách thức lớn nhất đối với tương lai của RSA. Các máy tính lượng tử, nếu được phát triển thành công, có khả năng giải quyết bài toán phân tích thừa số nguyên tố một cách hiệu quả bằng thuật toán Shor. Điều này sẽ phá vỡ hoàn toàn nền tảng bảo mật của RSA. Mặc dù máy tính lượng tử đủ mạnh vẫn còn ở tương lai xa, cộng đồng mật mã học đã và đang tích cực nghiên cứu các thuật toán kháng lượng tử (post-quantum cryptography) để thay thế.

So sánh RSA với các phương pháp mã hóa khác

Để có cái nhìn đầy đủ hơn, việc đặt RSA bên cạnh các thuật toán mã hóa khác là rất cần thiết. Sự so sánh này giúp chúng ta hiểu khi nào nên dùng RSA và khi nào các lựa chọn khác lại tối ưu hơn.

RSA và mã hóa đối xứng (AES, DES)

Đây là sự khác biệt cơ bản nhất trong thế giới mật mã.

- Cơ chế khóa:

- RSA (Bất đối xứng): Sử dụng một cặp khóa (công khai và bí mật).

- AES/DES (Đối xứng): Chỉ sử dụng một khóa duy nhất cho cả mã hóa và giải mã.

- Tốc độ:

- RSA: Chậm. Vì phải thực hiện các phép toán phức tạp trên các số rất lớn.

- AES/DES: Rất nhanh. Các phép toán chủ yếu là dịch chuyển bit, hoán vị, nên hiệu quả hơn nhiều về mặt tính toán. AES nhanh hơn RSA hàng nghìn lần.

- Quản lý khóa:

- RSA: Đơn giản hơn. Bạn chỉ cần giữ khóa bí mật an toàn, còn khóa công khai có thể chia sẻ tự do.

- AES/DES: Phức tạp hơn. Việc chia sẻ khóa bí mật chung một cách an toàn cho cả hai bên là một thách thức lớn.

- Ứng dụng điển hình:

Trong thực tế, người ta thường kết hợp cả hai để tận dụng ưu điểm của từng loại. RSA được dùng để mã hóa và gửi đi một khóa AES, sau đó hai bên dùng khóa AES đó để trao đổi dữ liệu.

RSA và các thuật toán khóa công khai khác

RSA không phải là thuật toán mã hóa bất đối xứng duy nhất. Có những đối thủ cạnh tranh đáng gờm khác.

- So sánh với ElGamal: ElGamal cũng là một hệ mã hóa khóa công khai dựa trên một bài toán toán học khác: bài toán logarit rời rạc. Nó cũng an toàn nhưng có nhược điểm là bản mã tạo ra có kích thước gấp đôi bản rõ. RSA hiệu quả hơn về kích thước dữ liệu mã hóa.

- So sánh với ECC (Elliptic Curve Cryptography – Mật mã đường cong Elliptic): Đây là đối thủ cạnh tranh chính của RSA hiện nay.

- Độ bảo mật: ECC cung cấp mức độ bảo mật tương đương RSA nhưng với độ dài khóa nhỏ hơn nhiều. Ví dụ, một khóa ECC 256-bit có độ an toàn tương đương với một khóa RSA 3072-bit.

- Hiệu suất: Do khóa ngắn hơn, các phép toán của ECC nhanh hơn và tốn ít tài nguyên hơn. Điều này làm cho ECC trở thành lựa chọn lý tưởng cho các thiết bị có tài nguyên hạn chế như điện thoại thông minh, thiết bị IoT.

- Ứng dụng: ECC đang ngày càng trở nên phổ biến, đặc biệt trong các ứng dụng di động và tiền điện tử (ví dụ, Bitcoin và Ethereum sử dụng một biến thể của ECC là ECDSA cho chữ ký số).

Tóm lại, trong khi RSA vẫn là một tiêu chuẩn vàng đáng tin cậy, ECC đang nổi lên như một giải pháp thay thế hiệu quả hơn, đặc biệt trong môi trường di động và nhúng.

Các vấn đề thường gặp khi sử dụng RSA

Sức mạnh của một thuật toán không chỉ nằm ở lý thuyết toán học mà còn phụ thuộc rất nhiều vào cách nó được triển khai và quản lý. Ngay cả một thuật toán mạnh như RSA cũng có thể trở nên vô dụng nếu mắc phải những sai lầm phổ biến.

Vấn đề về quản lý khóa và bảo mật khóa bí mật

Đây là gót chân Achilles của mọi hệ thống mã hóa khóa công khai. Độ an toàn của toàn bộ hệ thống RSA phụ thuộc vào việc giữ bí mật tuyệt đối cho khóa riêng tư (private key).

- Nguy cơ lộ khóa: Khóa bí mật có thể bị lộ theo nhiều cách:

- Lưu trữ không an toàn: Để khóa bí mật trong một tệp tin không được mã hóa trên máy tính hoặc máy chủ.

- Tấn công vào hệ thống: Kẻ tấn công xâm nhập vào máy chủ và đánh cắp tệp chứa khóa.

- Lỗi do con người: Lập trình viên vô tình đưa khóa bí mật vào mã nguồn và đẩy lên các kho lưu trữ công khai như GitHub.

- Hậu quả: Một khi khóa bí mật bị lộ, kẻ tấn công có thể giải mã tất cả các thông tin được mã hóa bằng khóa công khai tương ứng, cả trong quá khứ và tương lai (cho đến khi khóa được thay thế). Chúng cũng có thể giả mạo chữ ký số của chủ sở hữu khóa, gây ra những thiệt hại nghiêm trọng về tài chính và uy tín. Việc thu hồi một khóa đã bị lộ và thay thế nó trong toàn bộ hệ thống là một quá trình phức tạp và tốn kém.

Lỗi do chọn khóa không đủ mạnh hoặc triển khai sai

Việc triển khai RSA không chỉ đơn giản là gọi một hàm trong thư viện. Những sai lầm trong quá trình thiết lập có thể tạo ra các lỗ hổng chết người.

- Chọn khóa không đủ mạnh: Sử dụng khóa có độ dài quá ngắn (ví dụ 1024 bit hoặc thấp hơn) khiến hệ thống dễ bị tấn công bằng các phương pháp tính toán hiện đại. Theo thời gian, độ dài khóa tối thiểu an toàn sẽ ngày càng tăng.

- Sử dụng trình tạo số ngẫu nhiên yếu: Quá trình tạo khóa RSA bắt đầu bằng việc chọn hai số nguyên tố lớn một cách ngẫu nhiên. Nếu trình tạo số ngẫu nhiên (RNG) của hệ thống có thể bị dự đoán, kẻ tấn công có thể tái tạo lại các số nguyên tố

pvàq, từ đó tính ra khóa bí mật. Đây là một lỗ hổng nghiêm trọng đã từng được phát hiện trong một số thiết bị phần cứng. - Lỗi triển khai (Implementation Flaws): Các lỗi trong việc cài đặt thuật toán, ví dụ như không sử dụng các phương pháp “đệm” (padding) đúng chuẩn như OAEP, có thể dẫn đến các cuộc tấn công tinh vi (ví dụ như “chosen-ciphertext attack”) cho phép kẻ tấn công giải mã từng phần thông điệp.

Vì vậy, việc tuân thủ các tiêu chuẩn và sử dụng các thư viện mã hóa đã được kiểm chứng, uy tín là cực kỳ quan trọng.

Các best practices khi sử dụng thuật toán RSA

Để khai thác tối đa sức mạnh của RSA và giảm thiểu rủi ro, việc tuân thủ các nguyên tắc thực hành tốt nhất (best practices) là điều bắt buộc. Đây là kim chỉ nam giúp bạn xây dựng một hệ thống bảo mật vững chắc.

- Sử dụng khóa đủ dài (ít nhất 2048 bit): Đây là quy tắc vàng đầu tiên. Trong bối cảnh sức mạnh tính toán không ngừng tăng, khóa 1024 bit đã không còn được xem là an toàn. Mức tối thiểu hiện nay là 2048 bit. Đối với các ứng dụng đòi hỏi bảo mật cao hoặc cần an toàn trong thời gian dài, hãy cân nhắc sử dụng khóa 3072 bit hoặc 4096 bit.

- Kết hợp RSA với mã hóa đối xứng để tăng hiệu quả: Như đã phân tích, RSA chậm. Đừng bao giờ dùng RSA để mã hóa trực tiếp các khối dữ liệu lớn. Thay vào đó, hãy áp dụng mô hình mã hóa lai (hybrid encryption):

- Tạo một khóa đối xứng ngẫu nhiên (ví dụ, một khóa AES 256-bit).

- Dùng khóa đối xứng này để mã hóa dữ liệu.

- Dùng khóa công khai RSA của người nhận để mã hóa khóa đối xứng vừa tạo.

- Gửi cả dữ liệu đã mã hóa (bằng AES) và khóa AES đã mã hóa (bằng RSA) cho người nhận.

Phương pháp này tận dụng tốc độ của AES cho dữ liệu lớn và sự tiện lợi của RSA cho việc trao đổi khóa an toàn.

- Luôn bảo mật khóa bí mật cẩn thận: Khóa bí mật là tài sản quý giá nhất. Hãy lưu trữ nó trong một môi trường an toàn, chẳng hạn như một Module Bảo mật Phần cứng (HSM – Hardware Security Module) hoặc ít nhất là trong một tệp được mã hóa với mật khẩu mạnh. Phân quyền truy cập vào khóa một cách nghiêm ngặt, chỉ cho phép các ứng dụng và nhân sự thực sự cần thiết.

- Cập nhật và nâng cấp phần mềm mã hóa thường xuyên: Luôn sử dụng các phiên bản mới nhất của các thư viện mã hóa (như OpenSSL, Bouncy Castle…). Các bản cập nhật không chỉ bổ sung tính năng mới mà còn vá các lỗ hổng bảo mật đã được phát hiện. Việc sử dụng một thư viện lỗi thời có thể khiến toàn bộ hệ thống của bạn gặp rủi ro.

Kết luận

Qua hành trình khám phá từ lịch sử đến ứng dụng, có thể thấy thuật toán RSA không chỉ là một thành tựu toán học xuất sắc mà còn là một trụ cột không thể thiếu của an ninh mạng hiện đại. Dựa trên nguyên lý đơn giản nhưng hiệu quả của mã hóa khóa công khai và độ khó của bài toán phân tích thừa số nguyên tố, RSA đã mang đến một giải pháp đáng tin cậy để bảo vệ thông tin liên lạc, xác thực danh tính và đảm bảo toàn vẹn dữ liệu trong suốt nhiều thập kỷ.

Những ưu điểm như độ an toàn cao và sự tiện lợi trong quản lý khóa đã giúp RSA được ứng dụng rộng rãi, từ việc bảo vệ kết nối website qua HTTPS, mã hóa email, cho đến tạo chữ ký số. Tuy nhiên, chúng ta cũng cần nhận thức rõ những hạn chế của nó, bao gồm tốc độ xử lý chậm và yêu cầu khóa ngày càng dài, cũng như thách thức tiềm tàng từ máy tính lượng tử. Việc áp dụng các phương pháp tốt nhất như sử dụng khóa đủ mạnh, kết hợp với mã hóa đối xứng và quan trọng nhất là bảo vệ khóa bí mật một cách tuyệt đối, chính là chìa khóa để triển khai RSA một cách hiệu quả.

Thế giới mật mã luôn không ngừng vận động. AZWEB khuyến khích bạn không chỉ dừng lại ở RSA mà hãy tiếp tục tìm hiểu sâu hơn về các phương pháp mã hóa khác như ECC hay các thuật toán kháng lượng tử đang được phát triển. Việc trang bị kiến thức đa dạng sẽ giúp bạn xây dựng nên những hệ thống bảo mật vững chắc, sẵn sàng đối mặt với những thách thức của tương lai.