Tấn công khuếch đại DNS (DNS Amplification) là một trong những hình thức tấn công từ chối dịch vụ phân tán (DDoS là gì) tinh vi và nguy hiểm nhất hiện nay. Bằng cách lợi dụng các máy chủ DNS mở, kẻ tấn công có thể tạo ra một làn sóng truy cập khổng lồ, nhấn chìm hệ thống của nạn nhân và gây ra những thiệt hại nặng nề. Cuộc chiến trong không gian mạng ngày càng trở nên khốc liệt, và việc hiểu rõ về các mối đe dọa như tấn công khuếch đại DNS không còn là lựa chọn, mà là yêu cầu bắt buộc đối với mọi doanh nghiệp và cá nhân vận hành hệ thống trực tuyến.

Các cuộc tấn công này không chỉ làm gián đoạn dịch vụ, gây tê liệt website, mà còn có thể làm sập toàn bộ hạ tầng mạng, dẫn đến thiệt hại tài chính và uy tín nghiêm trọng. Vậy, làm thế nào để bảo vệ hệ thống của bạn trước một cuộc tấn công có sức công phá lớn đến vậy? Bài viết này sẽ đi sâu vào việc giải mã khái niệm, cơ chế hoạt động, tác hại và quan trọng nhất là các biện pháp phòng chống hiệu quả. Chúng ta sẽ cùng nhau khám phá từ những kiến thức cơ bản đến các chiến lược bảo mật nâng cao để bạn có thể tự tin bảo vệ tài sản số của mình.

Khái niệm tấn công khuếch đại DNS là gì

Định nghĩa tấn công khuếch đại DNS

Tấn công khuếch đại DNS (DNS Amplification Attack) là một loại tấn công từ chối dịch vụ phân tán (DDoS là gì) dựa trên phương pháp phản xạ (reflection). Kẻ tấn công lợi dụng các máy chủ DNS có cấu hình mở (Open DNS Resolvers) trên Internet để khuếch đại lưu lượng truy cập gửi đến máy chủ nạn nhân. Tên gọi “khuếch đại” xuất phát từ việc kẻ tấn công chỉ cần gửi đi một yêu cầu truy vấn (query) nhỏ, nhưng lại kích hoạt một phản hồi (response) có kích thước lớn hơn gấp nhiều lần từ máy chủ DNS, và tất cả lưu lượng khổng lồ này đều được chuyển hướng đến mục tiêu.

Hãy tưởng tượng bạn gọi đến một nhà hàng và yêu cầu họ đọc toàn bộ thực đơn cho một người khác, nhưng lại cung cấp số điện thoại của người đó. Kẻ tấn công cũng làm điều tương tự: họ gửi yêu cầu nhỏ đến hàng ngàn “nhà hàng” (máy chủ DNS mở) và yêu cầu chúng gửi “thực đơn đầy đủ” (phản hồi DNS lớn) đến nạn nhân. Kết quả là nạn nhân bị quá tải bởi những cuộc gọi không mong muốn, khiến hệ thống không thể xử lý các yêu cầu hợp lệ.

Đặc điểm nổi bật của tấn công DNS amplification

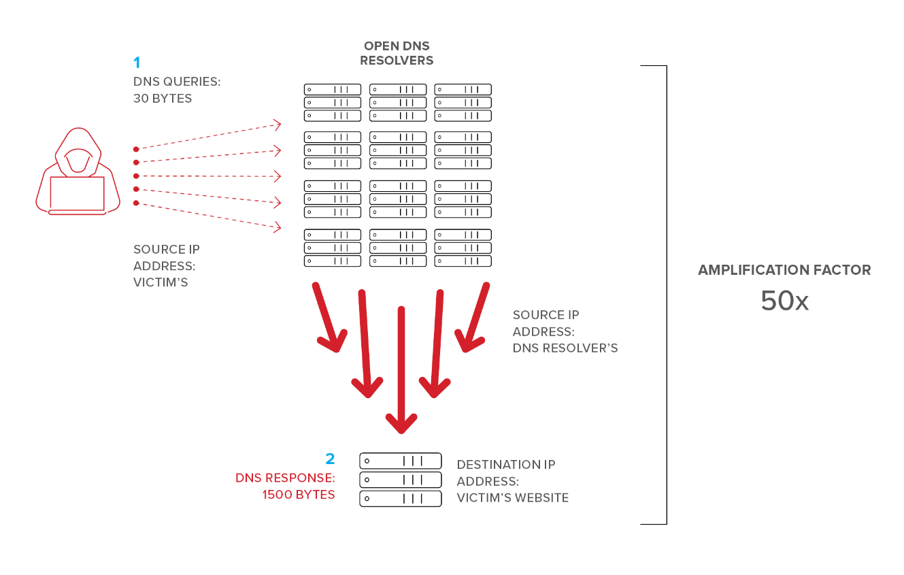

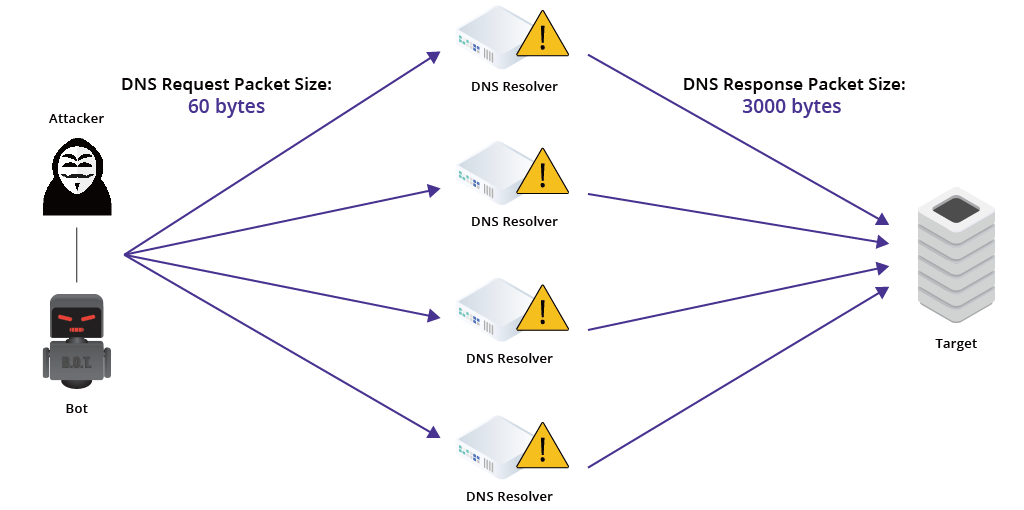

Đặc điểm cốt lõi và nguy hiểm nhất của tấn công khuếch đại DNS chính là hệ số khuếch đại. Một yêu cầu truy vấn DNS chỉ vài chục byte có thể tạo ra một phản hồi lên tới hàng nghìn byte. Điều này cho phép kẻ tấn công với băng thông hạn chế vẫn có thể tạo ra một cuộc tấn công với lưu lượng cực lớn, có thể lên đến hàng trăm gigabit mỗi giây (Gbps), thậm chí hàng terabit mỗi giây (Tbps).

So với các dạng tấn công DDoS khác, tấn công khuếch đại DNS có hai điểm khác biệt chính. Thứ nhất, nó sử dụng kỹ thuật phản xạ, nghĩa là lưu lượng tấn công không đến trực tiếp từ kẻ tấn công mà từ các máy chủ DNS trung gian hợp lệ. Điều này khiến việc truy vết và chặn kẻ tấn công trở nên cực kỳ khó khăn. Thứ hai, nó khai thác một chức năng cơ bản và hợp pháp của giao thức DNS, khiến việc phân biệt giữa lưu lượng truy cập bình thường và lưu lượng tấn công trở nên phức tạp hơn.

Cơ chế hoạt động của tấn công khuếch đại DNS

Quy trình thực hiện tấn công khuếch đại DNS

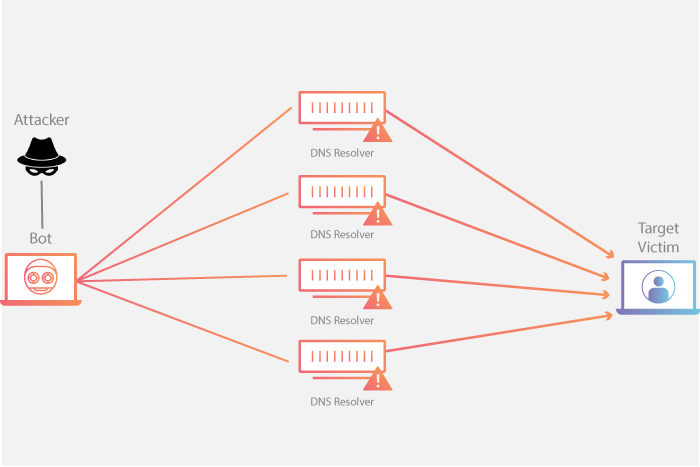

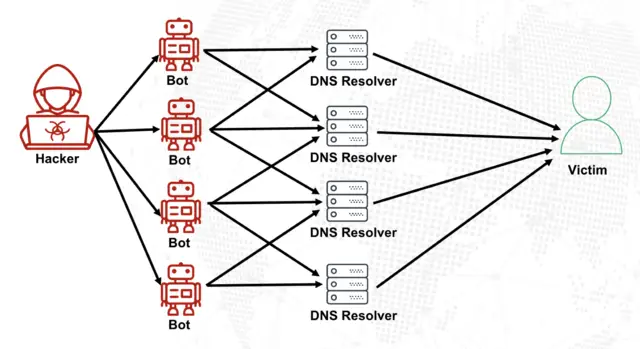

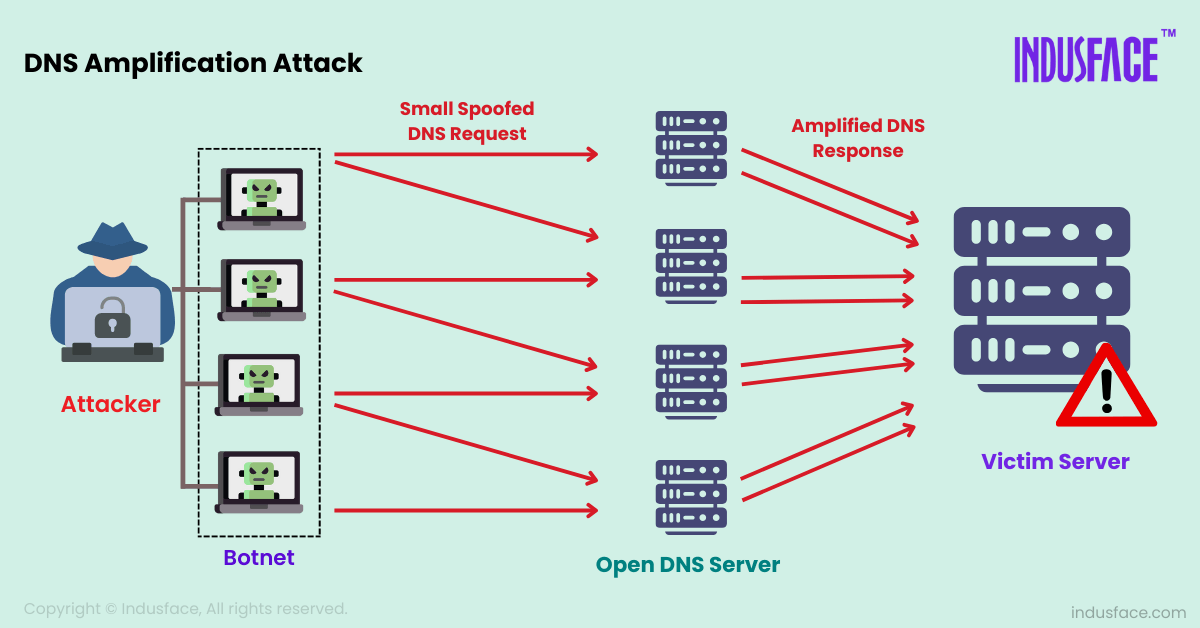

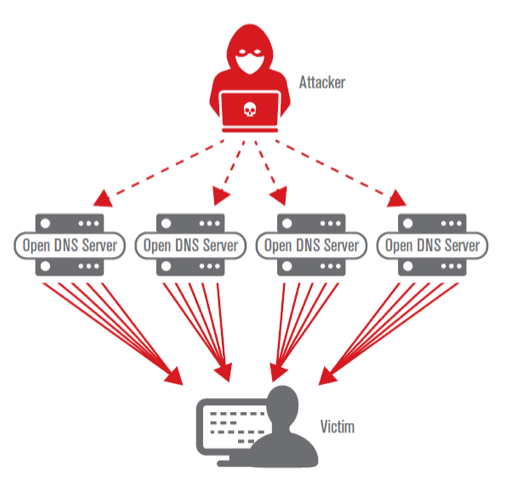

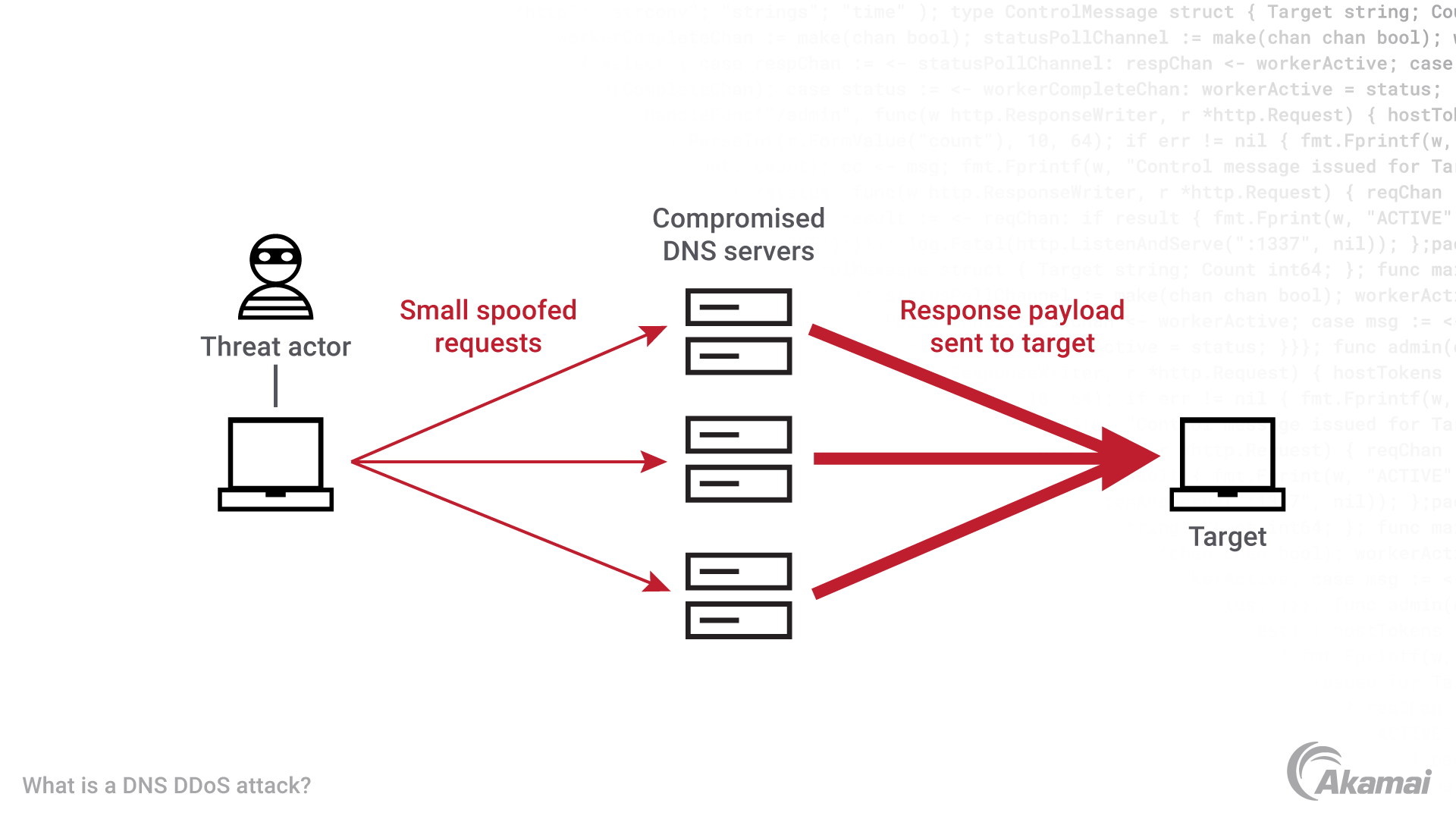

Một cuộc tấn công khuếch đại DNS điển hình diễn ra qua ba bước chính, với sự tham gia của ba bên: kẻ tấn công, các máy chủ DNS đệ quy mở và nạn nhân.

Đầu tiên, kẻ tấn công sử dụng kỹ thuật giả mạo IP (IP Spoofing) . Thay vì dùng địa chỉ IP thật của mình, chúng thay thế địa chỉ IP nguồn trong các gói tin truy vấn bằng địa chỉ IP của nạn nhân. Điều này đánh lừa các máy chủ DNS rằng yêu cầu xuất phát từ chính nạn nhân.

Tiếp theo, kẻ tấn công gửi hàng loạt các truy vấn DNS nhỏ đến một danh sách lớn các máy chủ DNS mở trên Internet. Các truy vấn này thường được thiết kế đặc biệt để tạo ra phản hồi có kích thước lớn nhất có thể, ví dụ như yêu cầu bản ghi “ANY” để lấy tất cả thông tin về một tên miền.

Cuối cùng, tất cả các máy chủ DNS mở này, vì nhận được yêu cầu “hợp lệ”, sẽ đồng loạt gửi các phản hồi DNS có kích thước khổng lồ về địa chỉ IP nguồn đã bị giả mạo. Kết quả là, máy chủ của nạn nhân bị nhấn chìm trong một biển dữ liệu không mong muốn, làm cạn kiệt băng thông và tài nguyên hệ thống, dẫn đến tình trạng từ chối dịch vụ.

Tại sao tấn công DNS amplification lại hiệu quả?

Sự hiệu quả đáng sợ của tấn công khuếch đại DNS đến từ hai yếu tố chính: đặc tính của giao thức DNS và những yếu điểm trong cấu hình máy chủ DNS phổ biến.

Giao thức DNS, về bản chất, cho phép một truy vấn nhỏ có thể nhận về một phản hồi lớn hơn rất nhiều. Ví dụ, một truy vấn DNS 60 byte yêu cầu tất cả các bản ghi có thể tạo ra một phản hồi lớn hơn 4000 byte, đạt hệ số khuếch đại lên đến hơn 70 lần. Kẻ tấn công khai thác triệt để đặc tính này để tối đa hóa sức mạnh tấn công chỉ với nguồn lực tối thiểu.

Yếu tố thứ hai là sự tồn tại của hàng triệu máy chủ DNS đệ quy mở trên toàn thế giới. Đây là những máy chủ được cấu hình để chấp nhận và trả lời truy vấn từ bất kỳ ai trên Internet, thay vì chỉ phục vụ cho mạng nội bộ. Chúng vô tình trở thành những “đồng phạm” trong cuộc tấn công, khuếch đại và phản xạ lưu lượng truy cập theo lệnh của kẻ tấn công mà không hề hay biết. Sự phổ biến của các máy chủ cấu hình sai này đã tạo ra một “sân chơi” rộng lớn cho những kẻ tấn công thực hiện hành vi phá hoại của mình.

Tác hại và ảnh hưởng của tấn công khuếch đại DNS đối với hệ thống mạng

Ảnh hưởng ngắn hạn

Tác động tức thời và rõ ràng nhất của một cuộc tấn công khuếch đại DNS là sự gián đoạn dịch vụ nghiêm trọng. Khi băng thông mạng của nạn nhân bị bão hòa bởi luồng dữ liệu khổng lồ, người dùng hợp lệ sẽ không thể truy cập vào website, ứng dụng hoặc các dịch vụ trực tuyến khác. Website sẽ tải chậm một cách bất thường hoặc không thể truy cập hoàn toàn, hiển thị các thông báo lỗi.

Đối với các doanh nghiệp thương mại điện tử, điều này đồng nghĩa với việc mất doanh thu ngay lập tức. Đối với các nền tảng cung cấp dịch vụ, nó gây ra sự bất mãn cho khách hàng. Máy chủ của nạn nhân sẽ bị tê liệt do phải xử lý một lượng lớn các gói tin không mong muốn, khiến CPU và bộ nhớ bị quá tải. Hệ thống mạng nội bộ cũng có thể bị ảnh hưởng, làm chậm hoặc gián đoạn hoạt động của toàn bộ doanh nghiệp. Về cơ bản, mọi hoạt động phụ thuộc vào kết nối Internet đều bị đình trệ.

Hậu quả dài hạn và chi phí khắc phục

Ngoài những thiệt hại trước mắt, tấn công khuếch đại DNS còn để lại những hậu quả lâu dài và tốn kém. Uy tín của doanh nghiệp bị sụt giảm nghiêm trọng trong mắt khách hàng và đối tác. Một website thường xuyên không thể truy cập sẽ bị coi là không đáng tin cậy, khiến khách hàng chuyển sang sử dụng dịch vụ của đối thủ cạnh tranh.

Chi phí khắc phục sự cố cũng là một gánh nặng tài chính lớn. Doanh nghiệp phải chi tiền cho các dịch vụ chống DDoS chuyên nghiệp, thuê chuyên gia an ninh mạng để điều tra và củng cố hệ thống. Thời gian và nguồn lực của đội ngũ IT bị tiêu tốn vào việc xử lý khủng hoảng thay vì phát triển sản phẩm. Hơn nữa, một cuộc tấn công DDoS đôi khi chỉ là màn khói để che giấu cho các hành vi xâm nhập sâu hơn, như đánh cắp dữ liệu. Nếu không được phát hiện kịp thời, rủi ro mất mát dữ liệu nhạy cảm và vi phạm an ninh mạng sẽ càng làm trầm trọng thêm thiệt hại.

Các ví dụ thực tế về tấn công khuếch đại DNS

Vụ tấn công DNS amplification nổi tiếng trên thế giới

Lịch sử an ninh mạng đã ghi nhận nhiều cuộc tấn công khuếch đại DNS với quy mô chưa từng có. Một trong những vụ việc nổi tiếng nhất là cuộc tấn công nhắm vào Spamhaus, một tổ chức chống thư rác quốc tế, vào tháng 3 năm 2013. Cuộc tấn công này đã tạo ra một luồng truy cập lên tới 300 Gbps, một con số khổng lồ vào thời điểm đó, gây ảnh hưởng đến hoạt động của Internet trên toàn châu Âu.

Một ví dụ khác là cuộc tấn công vào GitHub vào tháng 2 năm 2018, sử dụng một phương pháp khuếch đại khác qua máy chủ Memcached nhưng có cùng nguyên tắc. Cuộc tấn công này đạt đỉnh điểm với lưu lượng 1.35 Tbps, là một trong những cuộc tấn công DDoS lớn nhất từng được ghi nhận. Những vụ việc này cho thấy sức công phá khủng khiếp của các kỹ thuật tấn công khuếch đại và khả năng gây tê liệt cả những hạ tầng mạng vững chắc nhất.

Tình hình tấn công khuếch đại DNS tại Việt Nam

Tại Việt Nam, tấn công khuếch đại DNS cũng là một mối đe dọa hiện hữu và ngày càng gia tăng. Theo báo cáo từ các trung tâm an ninh mạng, nhiều hệ thống của các cơ quan chính phủ, tổ chức tài chính, và các doanh nghiệp cung cấp dịch vụ trực tuyến đã trở thành mục tiêu của loại hình tấn công này. Kẻ tấn công thường nhắm vào các website có lượng truy cập lớn hoặc các dịch vụ quan trọng để gây tác động tối đa.

Mặc dù các con số cụ thể không phải lúc nào cũng được công bố rộng rãi, nhưng thực trạng cho thấy nhiều máy chủ DNS tại Việt Nam vẫn còn tồn tại lỗ hổng bảo mật cấu hình, vô tình trở thành công cụ cho các cuộc tấn công toàn cầu. Điều này không chỉ gây nguy hiểm cho chính các hệ thống trong nước mà còn góp phần vào vấn nạn chung trên thế giới. Nhận thức và hành động để bảo vệ máy chủ DNS là một yêu cầu cấp thiết đối với cộng đồng quản trị mạng tại Việt Nam.

Biện pháp phòng chống và giảm thiểu tấn công khuếch đại DNS hiệu quả

Cấu hình và quản lý máy chủ DNS an toàn

Phòng chống tấn công khuếch đại DNS bắt đầu từ chính việc củng cố các máy chủ DNS. Một trong những biện pháp quan trọng nhất là vô hiệu hóa tính năng đệ quy (recursion) trên các máy chủ DNS công cộng. Máy chủ DNS của bạn chỉ nên trả lời các truy vấn cho những tên miền mà nó quản lý trực tiếp, và chỉ nên thực hiện truy vấn đệ quy cho người dùng trong mạng nội bộ của mình.

Ngoài ra, việc thường xuyên cập nhật phần mềm DNS (như BIND, PowerDNS) lên phiên bản mới nhất là rất cần thiết để vá các lỗ hổng bảo mật đã biết. Triển khai kỹ thuật Giới hạn Tỷ lệ Phản hồi (Response Rate Limiting – RRL) cũng là một cách hiệu quả để giảm thiểu tác động. RRL sẽ giới hạn số lượng phản hồi giống nhau được gửi đến một địa chỉ IP duy nhất trong một khoảng thời gian nhất định, ngăn chặn máy chủ của bạn trở thành công cụ khuếch đại.

Sử dụng công nghệ phòng thủ và giám sát lưu lượng

Đối với phía nạn nhân, việc trang bị các công nghệ phòng thủ là lá chắn không thể thiếu. Tường lửa (Firewall) thế hệ mới có thể được cấu hình để phát hiện và chặn các gói tin DNS có dấu hiệu bất thường. Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS) có thể nhận dạng các mẫu tấn công đã biết và tự động ngăn chặn chúng trước khi gây hại.

Tuy nhiên, đối với các cuộc tấn công quy mô lớn, giải pháp hiệu quả nhất thường là sử dụng dịch vụ chống DDoS chuyên nghiệp từ các nhà cung cấp bên thứ ba. Các dịch vụ này có hạ tầng mạng lưới toàn cầu và khả năng hấp thụ một lượng lớn lưu lượng tấn công, lọc bỏ các truy cập độc hại và chỉ chuyển tiếp các yêu cầu hợp lệ đến máy chủ của bạn. Việc giám sát lưu lượng mạng liên tục để phát hiện sớm các đột biến bất thường cũng là chìa khóa để phản ứng kịp thời.

Cách bảo vệ máy chủ DNS và hệ thống mạng khỏi tấn công

Bảo vệ hệ thống khỏi tấn công khuếch đại DNS đòi hỏi một chiến lược bảo mật tổng thể, kết hợp cả công nghệ, quy trình và con người. Việc chỉ dựa vào một giải pháp đơn lẻ là không đủ để đối phó với một mối đe dọa tinh vi như vậy.

Đầu tiên, hãy xây dựng một chính sách bảo mật rõ ràng cho hệ thống DNS của bạn. Chính sách này nên bao gồm các quy tắc về cấu hình máy chủ, quản lý bản vá và giám sát hoạt động. Triển khai chính sách lọc IP nguồn (source IP verification) theo tiêu chuẩn BCP38 là một bước đi quan trọng. BCP38 giúp ngăn chặn các gói tin có địa chỉ IP nguồn giả mạo rời khỏi mạng của bạn, góp phần làm giảm hiệu quả của các cuộc tấn công dựa trên IP spoofing trên toàn Internet.

Bên cạnh đó, việc đào tạo và nâng cao nhận thức cho đội ngũ IT là yếu tố sống còn. Các quản trị viên hệ thống cần hiểu rõ cơ chế của tấn công khuếch đại DNS, biết cách cấu hình máy chủ an toàn và có khả năng nhận biết các dấu hiệu sớm của một cuộc tấn công. Một đội ngũ được trang bị kiến thức sẽ là tuyến phòng thủ chủ động và hiệu quả nhất.

Vấn đề phổ biến khi xử lý tấn công khuếch đại DNS

Khó khăn trong phát hiện tấn công sớm

Một trong những thách thức lớn nhất khi đối phó với tấn công khuếch đại DNS là việc phát hiện sớm. Do kẻ tấn công sử dụng địa chỉ IP giả mạo và lợi dụng các máy chủ DNS hợp lệ, luồng lưu lượng tấn công trông có vẻ “bình thường” ở bề ngoài. Nó không đến từ một vài địa chỉ IP dễ dàng nhận diện mà đến từ hàng nghìn, thậm chí hàng triệu máy chủ trên khắp thế giới.

Sự ẩn danh này khiến việc phân biệt giữa một lượng lớn truy cập hợp pháp và một cuộc tấn công DDoS trở nên khó khăn. Nhiều hệ thống giám sát cơ bản chỉ cảnh báo khi tài nguyên đã gần cạn kiệt, lúc đó đã quá muộn để phản ứng hiệu quả. Việc thiếu các công cụ phân tích lưu lượng chuyên sâu và các đường cơ sở (baseline) về hoạt động mạng bình thường làm cho việc phát hiện các dấu hiệu tinh vi của cuộc tấn công trở thành một bài toán nan giải.

Giới hạn trong khả năng phản ứng nhanh và khôi phục dịch vụ

Khi một cuộc tấn công khuếch đại DNS xảy ra, tốc độ và quy mô của nó thường vượt xa khả năng xử lý của hạ tầng tại chỗ. Băng thông Internet của doanh nghiệp có thể bị lấp đầy chỉ trong vài giây, khiến mọi nỗ lực phản ứng từ bên trong trở nên vô ích. Việc cố gắng lọc lưu lượng bằng tường lửa hoặc IPS tại chỗ có thể làm chính các thiết bị này bị quá tải và trở thành một điểm nghẽn mới.

Khôi phục dịch vụ cũng là một quá trình phức tạp. Ngay cả khi cuộc tấn công đã dừng lại, hệ thống có thể cần thời gian để khởi động lại và ổn định. Việc xác định và chặn tất cả các nguồn tấn công là gần như không thể do tính chất phân tán của chúng. Điều này tạo ra một cuộc chiến không cân sức, nơi mà các quản trị viên hệ thống phải vật lộn để duy trì hoạt động liên tục của mạng dưới áp lực cực lớn.

Các thực hành tốt nhất

Để xây dựng một hàng rào phòng thủ vững chắc chống lại tấn công khuếch đại DNS, việc áp dụng các thực hành tốt nhất là điều cần thiết. Đây là những hành động cụ thể mà bạn có thể triển khai ngay hôm nay.

Thứ nhất, luôn thực hiện cập nhật và vá lỗi hệ thống một cách định kỳ. Các nhà phát triển phần mềm DNS liên tục phát hành các bản vá để khắc phục lỗ hổng bảo mật. Việc chậm trễ cập nhật có thể khiến máy chủ của bạn trở thành một mục tiêu dễ dàng.

Thứ hai, thiết lập cấu hình DNS an toàn. Tắt tính năng đệ quy mở cho các máy chủ công cộng, chỉ cho phép truy vấn từ các dải IP tin cậy. Đóng tất cả các cổng không cần thiết trên máy chủ của bạn để hạn chế bề mặt tấn công.

Thứ ba, áp dụng các kỹ thuật lọc và phân tích lưu lượng. Sử dụng các công cụ giám sát để theo dõi lưu lượng DNS và thiết lập cảnh báo cho các hoạt động bất thường. Triển khai lọc IP theo BCP38 tại biên mạng của bạn để ngăn chặn việc gửi đi các gói tin có IP giả mạo.

Thứ tư, hãy cẩn trọng khi mở rộng dịch vụ DNS. Nếu bạn không có đủ nguồn lực và kiến thức để bảo vệ, đừng tự ý cung cấp dịch vụ DNS đệ quy mở.

Cuối cùng, luôn chuẩn bị sẵn một kế hoạch phản ứng sự cố. Kế hoạch này nên xác định rõ các bước cần thực hiện, người chịu trách nhiệm và các công cụ cần thiết khi một cuộc tấn công xảy ra. Hãy thử nghiệm kế hoạch này định kỳ để đảm bảo mọi người đều biết vai trò của mình và quy trình hoạt động trơn tru.

Kết luận

Tấn công khuếch đại DNS không phải là một mối đe dọa xa vời, mà là một thực tế nguy hiểm trong thế giới số ngày nay. Việc hiểu rõ bản chất, cơ chế hoạt động và tác hại của nó là bước đầu tiên và quan trọng nhất trong việc xây dựng một hệ thống phòng thủ hiệu quả. Từ việc cấu hình máy chủ DNS an toàn đến việc triển khai các giải pháp bảo mật tiên tiến, mỗi hành động đều góp phần củng cố khả năng chống chịu của hạ tầng mạng trước các cuộc tấn công ngày càng tinh vi.

Bảo vệ hệ thống của bạn không phải là một công việc làm một lần rồi thôi, mà là một quá trình liên tục cải tiến và thích ứng. Đừng chờ đến khi cuộc tấn công xảy ra mới hành động. Hãy bắt đầu tăng cường bảo mật cho hệ thống DNS và toàn bộ mạng lưới của bạn ngay hôm nay để giảm thiểu rủi ro và đảm bảo hoạt động kinh doanh ổn định. Bước tiếp theo của bạn có thể là đánh giá lại cấu hình hệ thống hiện tại, tìm kiếm sự tư vấn từ các chuyên gia an ninh mạng, hoặc triển khai các giải pháp bảo vệ nâng cao để sẵn sàng đối mặt với mọi thách thức.