Tấn công CSRF, hay Cross-Site Request Forgery, ngày càng trở nên phổ biến và tinh vi, đặt ra một mối đe dọa nghiêm trọng cho hầu hết ứng dụng web hiện đại. Đây là một kỹ thuật tấn công âm thầm, lợi dụng lòng tin của hệ thống đối với người dùng đã xác thực để thực hiện các hành vi gian lận. Mặc dù nguy hiểm, nhiều nhà phát triển và cả người dùng vẫn chưa thực sự hiểu rõ bản chất, cơ chế hoạt động cũng như các phương pháp phòng chống hiệu quả, dẫn đến những lỗ hổng bảo mật không đáng có. Bài viết này của AZWEB sẽ là kim chỉ nam, cung cấp một cái nhìn toàn diện từ khái niệm cơ bản về CSRF, phân tích sâu về nguyên lý hoạt động, liệt kê các kỹ thuật tấn công phổ biến, và quan trọng nhất là hướng dẫn chi tiết các biện pháp phòng ngừa vững chắc. Hãy cùng chúng tôi trang bị kiến thức để bảo vệ ứng dụng của bạn an toàn trước mọi nguy cơ.

Khái niệm và nguyên lý hoạt động của tấn công CSRF

Để chống lại một cuộc tấn công, trước hết chúng ta cần hiểu rõ nó là gì và hoạt động như thế nào. CSRF không phải là một kỹ thuật quá phức tạp về mặt lý thuyết, nhưng lại cực kỳ nguy hiểm trong thực tế vì nó khai thác chính phiên làm việc hợp lệ của người dùng.

Tấn công CSRF là gì?

Tấn công CSRF (Cross-Site Request Forgery), còn được gọi là “tấn công một cú nhấp” hay “lợi dụng phiên làm việc”, là một loại hình tấn công bảo mật web. Kẻ tấn công sẽ lừa người dùng đã đăng nhập vào một ứng dụng web thực hiện một hành động không mong muốn. Mục tiêu của chúng là gửi đi các yêu cầu trái phép từ trình duyệt của nạn nhân đến trang web mà nạn nhân tin tưởng, mà nạn nhân không hề hay biết.

Để dễ hình dung, hãy tưởng tượng bạn đang đăng nhập vào tài khoản ngân hàng trực tuyến của mình. Cùng lúc đó, bạn nhận được một email với một liên kết hấp dẫn như “Nhấp vào đây để nhận giải thưởng!”. Khi bạn nhấp vào liên kết đó, nó sẽ mở một trang web độc hại. Trang web này âm thầm gửi một yêu cầu đến ngân hàng của bạn, chẳng hạn như yêu cầu chuyển 10 triệu đồng vào tài khoản của kẻ tấn công. Vì bạn vẫn đang trong phiên đăng nhập hợp lệ, trình duyệt của bạn sẽ tự động đính kèm cookie xác thực vào yêu cầu này. Ngân hàng nhận được yêu cầu, thấy rằng nó hợp lệ và thực hiện giao dịch. Bạn hoàn toàn không biết gì cho đến khi kiểm tra lại tài khoản. Đó chính là bản chất của một cuộc tấn công CSRF.

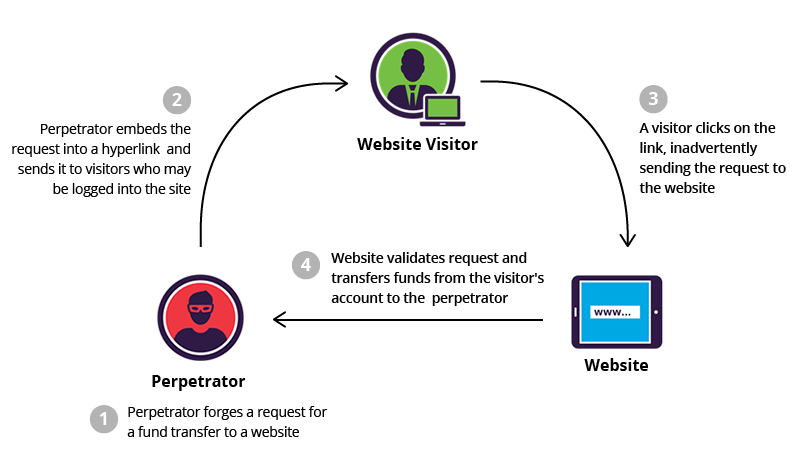

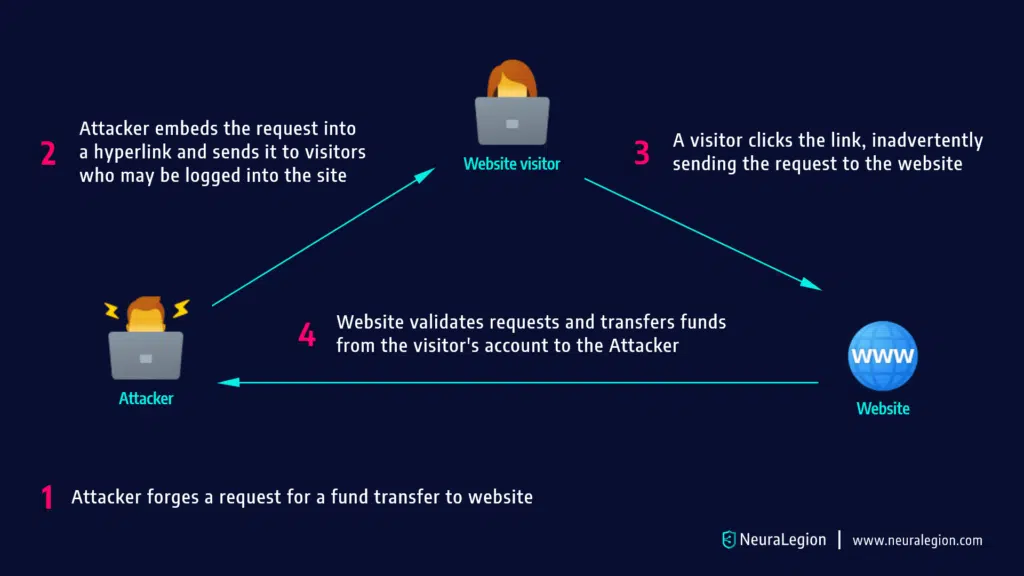

Nguyên lý hoạt động của CSRF

Nguyên lý cốt lõi của CSRF dựa trên việc trình duyệt web được thiết kế để tự động gửi các thông tin xác thực, như cookie phiên, mỗi khi có yêu cầu được gửi đến một tên miền cụ thể. Kẻ tấn công lợi dụng chính cơ chế này để thực hiện hành vi lừa đảo.

Quá trình tấn công thường diễn ra theo các bước sau:

- Nạn nhân đăng nhập: Người dùng đăng nhập vào một trang web đáng tin cậy (ví dụ:

nganhang.com). Trang web này sẽ tạo một cookie phiên và lưu trữ trên trình duyệt của người dùng để duy trì trạng thái đăng nhập. - Nạn nhân bị lừa: Kẻ tấn công lừa nạn nhân truy cập vào một trang web độc hại (

trangwebdoc.com) do chúng kiểm soát. Việc này có thể được thực hiện qua email lừa đảo, tin nhắn, hoặc một bài đăng trên mạng xã hội. - Gửi yêu cầu giả mạo: Trang web độc hại chứa một đoạn mã (có thể là một form ẩn, một thẻ

<img>, hoặc JavaScript) tự động gửi một yêu cầu đến trang web đáng tin cậy (nganhang.com). Yêu cầu này được thiết kế để thực hiện một hành động cụ thể, ví dụ như thay đổi mật khẩu hoặc chuyển tiền. - Trình duyệt tự động đính kèm cookie: Khi trình duyệt của nạn nhân gửi yêu cầu giả mạo này đến

nganhang.com, nó sẽ tự động đính kèm cookie phiên tương ứng với tên miền đó. - Máy chủ xác thực yêu cầu: Máy chủ của

nganhang.comnhận được yêu cầu. Nó kiểm tra cookie phiên, thấy rằng đây là một phiên làm việc hợp lệ và cho rằng yêu cầu này đến từ chính người dùng. Do đó, máy chủ sẽ thực thi hành động được yêu cầu.

Kẻ tấn công không cần đánh cắp cookie của nạn nhân. Chúng chỉ cần lợi dụng việc trình duyệt tự động gửi nó đi. Đây là điểm khác biệt chính giữa CSRF và các cuộc tấn công khác như Xss là gì (Cross-Site Scripting).

Các kỹ thuật tấn công CSRF phổ biến

Kẻ tấn công có nhiều cách sáng tạo để tạo ra và gửi các yêu cầu giả mạo. Việc hiểu rõ các kỹ thuật này giúp chúng ta nhận diện và phòng chống tốt hơn. Dưới đây là hai phương pháp phổ biến nhất mà bạn cần biết.

Tấn công bằng biểu mẫu tự động (Auto-submitted Forms)

Đây là một trong những kỹ thuật tấn công CSRF hiệu quả và phổ biến nhất, đặc biệt với các yêu cầu POST làm thay đổi dữ liệu trên máy chủ. Kẻ tấn công sẽ tạo một trang web độc hại và nhúng vào đó một biểu mẫu (form) HTML. Biểu mẫu này được thiết kế để thực hiện một hành động nguy hiểm trên ứng dụng mục tiêu, ví dụ như thay đổi email của người dùng.

Các trường trong form sẽ được điền sẵn với các giá trị mà kẻ tấn công mong muốn. Để nạn nhân không nhận ra, biểu mẫu này thường được làm ẩn đi bằng CSS (display: none). Ngay khi nạn nhân truy cập trang web độc hại, một đoạn mã JavaScript sẽ tự động kích hoạt và gửi biểu mẫu này đi.

Ví dụ, kẻ tấn công muốn lừa người dùng thay đổi địa chỉ email trên một trang web example.com thành attacker@evil.com. Chúng sẽ tạo một trang với mã như sau:

<body onload="document.forms[0].submit()">

<form action="http://example.com/update-email" method="POST" style="display:none;">

<input type="hidden" name="email" value="attacker@evil.com" />

</form>

</body>

Khi nạn nhân truy cập trang này trong khi đang đăng nhập vào example.com, form sẽ được gửi đi một cách âm thầm, và địa chỉ email của họ sẽ bị thay đổi mà họ không hề hay biết.

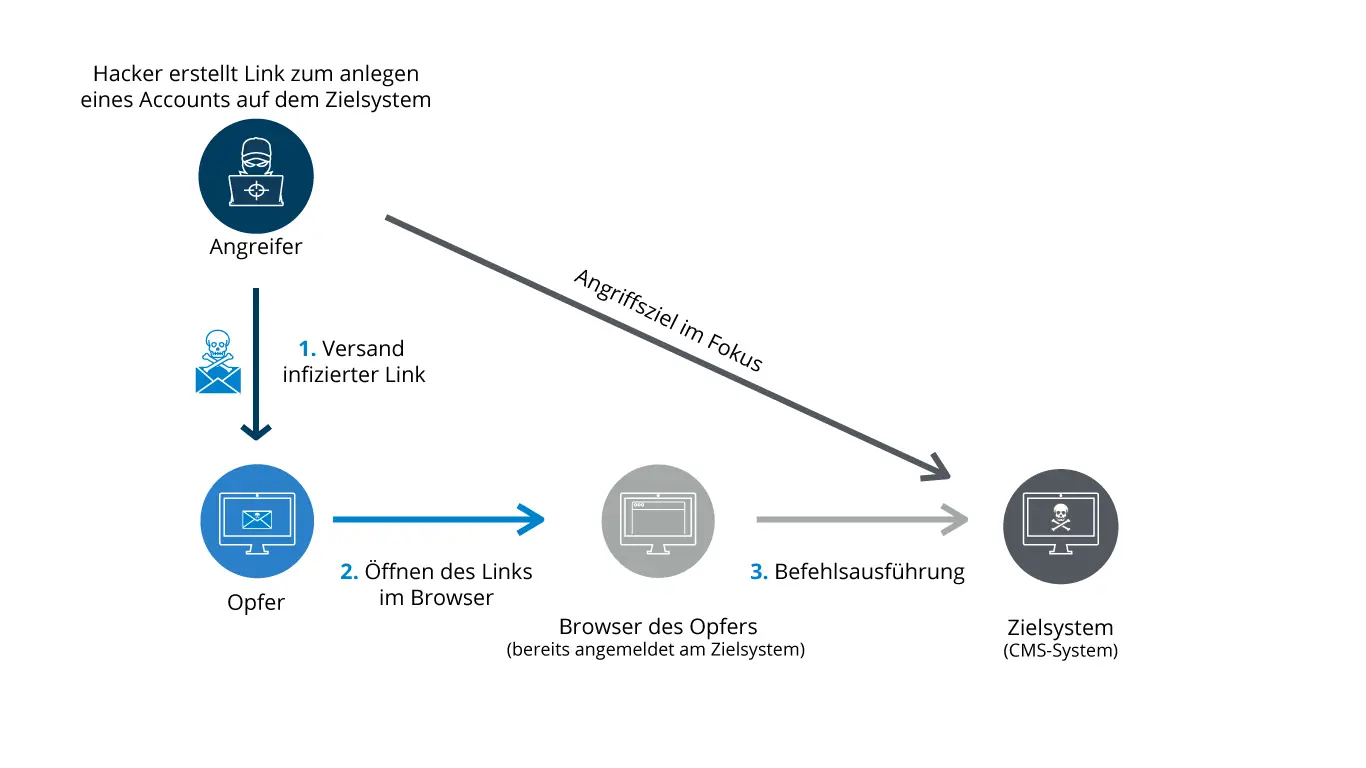

Tấn công qua liên kết độc hại (Malicious Links)

Kỹ thuật này thường nhắm vào các hành động được thực hiện thông qua yêu cầu GET, tức là các hành động có thể được kích hoạt chỉ bằng một URL. Kẻ tấn công sẽ tạo ra một URL độc hại và lừa người dùng nhấp vào nó. URL này trỏ đến ứng dụng web mục tiêu và chứa các tham số để thực hiện một hành động cụ thể.

Ví dụ, một ứng dụng web cho phép xóa tài khoản thông qua một URL như: http://webapp.com/delete_account?confirm=true. Kẻ tấn công có thể ngụy trang liên kết này và gửi cho nạn nhân qua email hoặc tin nhắn với nội dung hấp dẫn.

Một biến thể tinh vi hơn là nhúng URL độc hại vào thuộc tính src của một thẻ <img>. Khi trình duyệt của nạn nhân cố gắng tải hình ảnh từ URL này, nó thực chất đang gửi một yêu cầu GET đến máy chủ và thực hiện hành động độc hại.

<img src="http://webapp.com/delete_account?confirm=true" width="1" height="1" border="0">

Nạn nhân sẽ không thấy bất kỳ hình ảnh nào bất thường, nhưng yêu cầu xóa tài khoản đã được gửi đi. Kỹ thuật này đặc biệt nguy hiểm vì nó không yêu cầu người dùng phải nhấp chuột trực tiếp, chỉ cần họ truy cập vào trang chứa thẻ <img> độc hại là đủ.

Phương pháp phòng chống CSRF hiệu quả trong phát triển web

May mắn thay, dù CSRF nguy hiểm, chúng ta có nhiều biện pháp hiệu quả để ngăn chặn nó. Việc áp dụng các kỹ thuật phòng chống ngay từ giai đoạn phát triển là chìa khóa để xây dựng một ứng dụng web an toàn và đáng tin cậy.

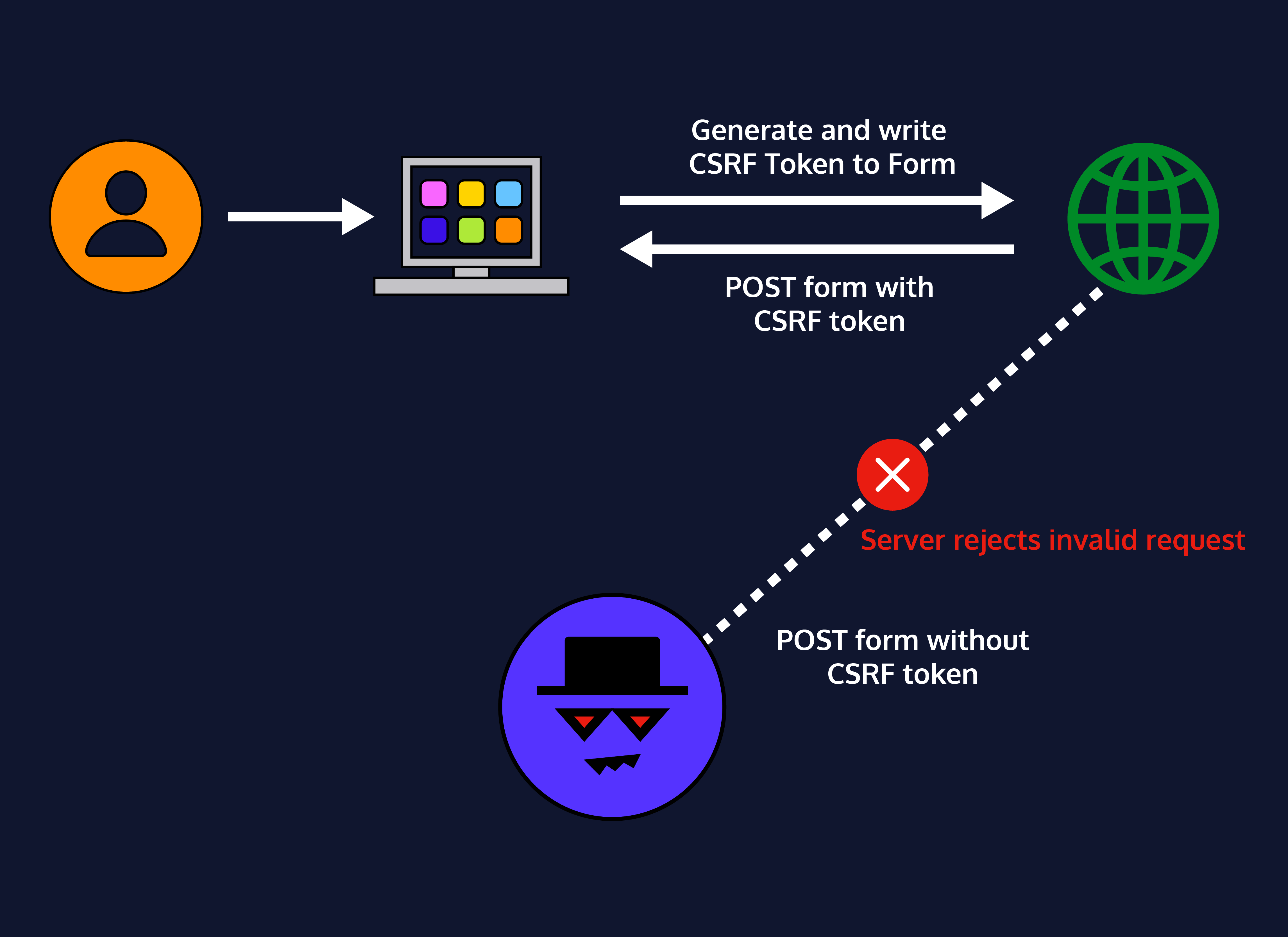

Sử dụng token CSRF

Đây được coi là phương pháp phòng chống CSRF tiêu chuẩn và hiệu quả nhất hiện nay. Kỹ thuật này còn được biết đến với tên gọi là “Synchronizer Token Pattern”.

Khái niệm và cách triển khai:

Token CSRF là một chuỗi ký tự ngẫu nhiên, duy nhất và không thể đoán trước, được máy chủ tạo ra cho mỗi phiên làm việc của người dùng. Cách hoạt động như sau:

- Khi người dùng truy cập một trang có biểu mẫu (ví dụ: trang thay đổi mật khẩu), máy chủ sẽ tạo một token CSRF và nhúng nó vào một trường ẩn bên trong biểu mẫu đó. Đồng thời, máy chủ cũng lưu trữ token này trong phiên làm việc của người dùng (ví dụ: trong session).

- Khi người dùng gửi biểu mẫu, token CSRF sẽ được gửi cùng với các dữ liệu khác.

- Máy chủ khi nhận được yêu cầu sẽ so sánh token được gửi từ biểu mẫu với token đã lưu trong phiên.

- Nếu hai token khớp nhau, yêu cầu được xem là hợp lệ và sẽ được xử lý.

- Nếu hai token không khớp hoặc token bị thiếu, máy chủ sẽ từ chối yêu cầu, vì đây có thể là một cuộc tấn công CSRF.

Kẻ tấn công không thể đoán được giá trị của token CSRF vì nó là duy nhất cho mỗi phiên. Do đó, mọi yêu cầu giả mạo từ trang web của chúng sẽ bị thất bại vì không chứa token hợp lệ.

Ưu điểm và hạn chế:

- Ưu điểm: Cung cấp mức độ bảo vệ rất cao, được coi là tiêu chuẩn vàng trong việc chống CSRF. Hầu hết các framework web hiện đại như Laravel, Django, Ruby on Rails đều tích hợp sẵn cơ chế này.

- Hạn chế: Việc triển khai có thể trở nên phức tạp, đặc biệt với các ứng dụng Single Page Application (SPA) sử dụng nhiều AJAX. Cần phải đảm bảo token được gửi kèm trong mỗi yêu cầu AJAX và được làm mới đúng cách để tránh các vấn đề về token hết hạn hoặc không đồng bộ.

Xác thực Referrer

Một phương pháp phòng chống khác là kiểm tra tiêu đề (header) Referer hoặc Origin trong yêu cầu HTTP. Tiêu đề này cho biết trang web nguồn đã khởi tạo yêu cầu.

Cách hoạt động:

Khi trình duyệt gửi một yêu cầu từ trang A đến trang B, nó thường sẽ đính kèm một tiêu đề Referer có giá trị là URL của trang A. Máy chủ của trang B có thể kiểm tra tiêu đề này để xác định xem yêu cầu có đến từ một nguồn đáng tin cậy (tức là từ chính các trang của nó) hay không. Nếu yêu cầu thay đổi trạng thái (POST, PUT, DELETE) đến từ một tên miền khác, máy chủ có thể từ chối nó.

Ví dụ, nếu một yêu cầu thay đổi mật khẩu đến nganhang.com, máy chủ sẽ kiểm tra header Referer. Nếu giá trị là nganhang.com/settings, yêu cầu được chấp nhận. Nhưng nếu giá trị là trangwebdoc.com, yêu cầu sẽ bị chặn.

Những lưu ý khi dùng phương pháp này:

- Không phải lúc nào cũng đáng tin cậy: Một số trình duyệt, proxy hoặc phần mềm bảo mật có thể loại bỏ header

Referervì lý do riêng tư. Trong trường hợp này, máy chủ sẽ không nhận được thông tin nguồn và có thể chặn nhầm các yêu cầu hợp lệ. - Có thể bị giả mạo: Mặc dù khó, trong một số trường hợp, header

Referercó thể bị giả mạo. - Sử dụng như một lớp phòng thủ phụ: Do những hạn chế trên, việc kiểm tra

Refererkhông nên là biện pháp phòng chống CSRF duy nhất. Nó nên được sử dụng như một lớp bảo vệ bổ sung, kết hợp với phương pháp token CSRF để tăng cường an ninh.

Các biện pháp bảo mật bổ sung để bảo vệ ứng dụng web khỏi CSRF

Ngoài hai phương pháp chính là sử dụng token và xác thực Referrer, các nhà phát triển nên kết hợp thêm các lớp bảo vệ khác để xây dựng một hệ thống phòng thủ theo chiều sâu. Những biện pháp này giúp giảm thiểu rủi ro ngay cả khi các lớp phòng thủ chính gặp vấn đề.

Chế độ SameSite cho cookie

Đây là một cơ chế phòng thủ mạnh mẽ được tích hợp ở cấp độ trình duyệt. Thuộc tính SameSite cho phép bạn khai báo liệu cookie có nên được gửi cùng với các yêu cầu từ các trang web khác hay không. Điều này trực tiếp ngăn chặn cốt lõi của tấn công CSRF.

Thuộc tính SameSite có ba giá trị:

Strict: Trình duyệt sẽ không gửi cookie cho bất kỳ yêu cầu nào từ một trang web khác (cross-site). Đây là chế độ an toàn nhất nhưng có thể ảnh hưởng đến trải nghiệm người dùng, ví dụ khi người dùng nhấp vào một liên kết từ email để đến trang web của bạn, họ có thể sẽ phải đăng nhập lại.Lax: Đây là giá trị mặc định trên nhiều trình duyệt hiện đại. Trình duyệt sẽ không gửi cookie với các yêu cầu cross-site như tải hình ảnh hoặc iframe, nhưng sẽ gửi cookie khi người dùng điều hướng trực tiếp đến URL của bạn (ví dụ, nhấp vào một liên kết). Đây là sự cân bằng tốt giữa bảo mật và trải nghiệm người dùng.None: Trình duyệt sẽ gửi cookie với tất cả các yêu cầu cross-site. Giá trị này chỉ nên được sử dụng khi bạn chắc chắn cần chia sẻ cookie giữa các tên miền khác nhau và phải đi kèm với thuộc tínhSecure.

Bằng cách thiết lập SameSite=Lax hoặc SameSite=Strict cho cookie phiên, bạn đã có thể ngăn chặn hầu hết các loại tấn công CSRF một cách hiệu quả ngay từ phía trình duyệt.

Sử dụng CAPTCHA và xác thực đa yếu tố

Đối với các hành động đặc biệt nhạy cảm và quan trọng, việc yêu cầu người dùng xác nhận lại danh tính là một lớp bảo vệ cực kỳ vững chắc. Kẻ tấn công có thể giả mạo một yêu cầu, nhưng chúng không thể vượt qua được một bước xác thực đòi hỏi sự tương tác trực tiếp từ người dùng.

- CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart): Trước khi thực hiện một hành động quan trọng như xóa tài khoản hoặc thay đổi quyền quản trị, hãy yêu cầu người dùng hoàn thành một bài kiểm tra CAPTCHA là gì. Điều này đảm bảo rằng yêu cầu thực sự đến từ một con người đang tương tác với trang web, chứ không phải từ một script tự động.

- Xác thực đa yếu tố (Multi-Factor Authentication – MFA): Đối với các giao dịch tài chính hoặc thay đổi thông tin cá nhân quan trọng, bạn có thể yêu cầu người dùng nhập lại mật khẩu, mã PIN hoặc một mã OTP (One-Time Password) được gửi đến điện thoại của họ. Đây là một trong những cách mạnh nhất để xác minh ý định của người dùng và vô hiệu hóa hoàn toàn các cuộc tấn công CSRF nhắm vào các chức năng này. Bạn có thể tham khảo thêm về 2fa là gì để hiểu rõ hơn về xác thực hai yếu tố.

Việc kết hợp các biện pháp này giúp tạo ra một hệ thống bảo mật nhiều lớp, bảo vệ người dùng và dữ liệu của họ một cách toàn diện.

Các vấn đề thường gặp khi triển khai phòng chống CSRF

Mặc dù các kỹ thuật phòng chống CSRF rất hiệu quả trên lý thuyết, việc triển khai trong thực tế đôi khi gặp phải những thách thức không mong muốn. Hiểu rõ các vấn đề này sẽ giúp bạn xây dựng một hệ thống vừa an toàn vừa thân thiện với người dùng.

Token CSRF không đồng bộ hoặc hết hạn

Đây là vấn đề phổ biến nhất khi làm việc với token CSRF, đặc biệt là trong các ứng dụng web động và Single Page Applications (SPA).

Nguyên nhân:

- Người dùng mở nhiều tab: Nếu người dùng mở cùng một trang web trên nhiều tab, tab mới có thể tạo ra một token mới, làm cho token ở các tab cũ trở nên không hợp lệ. Khi người dùng quay lại tab cũ và gửi một form, yêu cầu sẽ bị từ chối.

- Thời gian chờ của phiên: Người dùng có thể để một trang web mở trong một thời gian dài. Nếu phiên làm việc của họ hết hạn, token CSRF liên kết với phiên đó cũng sẽ không còn hợp lệ.

- Nút “Back” của trình duyệt: Khi người dùng sử dụng nút “Back”, trình duyệt có thể hiển thị một phiên bản trang được lưu trong bộ nhớ đệm (cache) với một token cũ. Việc gửi form từ trang này chắc chắn sẽ thất bại.

- Ứng dụng SPA: Trong SPA, người dùng có thể ở trên cùng một trang trong thời gian dài mà không tải lại toàn bộ. Token CSRF ban đầu có thể hết hạn hoặc không được cập nhật cho các yêu cầu AJAX tiếp theo.

Cách xử lý:

- Làm mới token qua AJAX: Đối với SPA, hãy thiết kế một cơ chế để định kỳ yêu cầu một token mới từ máy chủ và cập nhật nó vào các form hoặc header của các yêu cầu AJAX tiếp theo.

- Thông báo lỗi thân thiện: Thay vì chỉ hiển thị một lỗi “419 Page Expired” hoặc “Invalid CSRF Token”, hãy cung cấp một thông báo rõ ràng cho người dùng, giải thích rằng trang đã hết hạn vì lý do bảo mật và yêu cầu họ tải lại trang để tiếp tục.

- Tăng thời gian sống của token: Cân nhắc kéo dài thời gian hiệu lực của token, nhưng phải cân bằng với rủi ro bảo mật.

Kiểm tra Referrer không chính xác hoặc bị chặn

Như đã đề cập, việc dựa vào header Referer có thể gây ra các vấn đề về độ tin cậy.

Nguyên nhân:

- Cấu hình riêng tư của người dùng: Nhiều người dùng có ý thức về quyền riêng tư sử dụng các tiện ích mở rộng trình duyệt hoặc cấu hình trình duyệt để chặn hoặc thay đổi header

Referer. - Môi trường mạng doanh nghiệp: Một số mạng công ty hoặc proxy có thể loại bỏ header này khỏi tất cả các yêu cầu gửi ra ngoài vì lý do bảo mật.

- Chuyển hướng từ HTTPS sang HTTP: Khi người dùng di chuyển từ một trang an toàn (HTTPS) đến một trang không an toàn (HTTP), trình duyệt sẽ không gửi header

Referer.

Cách xử lý:

- Không sử dụng làm phương pháp duy nhất: Luôn coi việc kiểm tra

Refererlà một biện pháp phòng thủ bổ sung, không phải là cơ chế chính. - Cho phép danh sách trắng (Whitelist): Thay vì chỉ cho phép yêu cầu từ chính tên miền của bạn, hãy xem xét việc cho phép các tên miền phụ hoặc các tên miền đối tác đáng tin cậy.

- Ghi lại lỗi thay vì chặn hoàn toàn: Trong một số trường hợp, bạn có thể chọn ghi lại (log) các yêu cầu có

Refererđáng ngờ thay vì chặn chúng ngay lập tức, để tránh ảnh hưởng đến trải nghiệm của người dùng hợp lệ.

Best Practices

Để xây dựng một hệ thống phòng thủ vững chắc chống lại CSRF, việc tuân thủ các nguyên tắc và thực tiễn tốt nhất là vô cùng quan trọng. Dưới đây là những khuyến nghị từ AZWEB mà mọi nhà phát triển nên ghi nhớ.

- Luôn tích hợp token CSRF: Đây là tuyến phòng thủ quan trọng nhất. Hãy đảm bảo rằng mọi yêu cầu làm thay đổi trạng thái (POST, PUT, DELETE, PATCH) đều được bảo vệ bằng token CSRF. Các framework hiện đại thường hỗ trợ điều này một cách tự động, hãy tận dụng chúng.

- Kết hợp nhiều lớp phòng thủ (Defense in Depth): Đừng chỉ dựa vào một biện pháp duy nhất. Một chiến lược bảo mật tốt là sự kết hợp của nhiều lớp: sử dụng token CSRF làm cốt lõi, bật thuộc tính

SameSitecho cookie, và có thể thêm kiểm traReferernhư một lớp xác thực phụ. - Sử dụng các thư viện và framework đã được kiểm chứng: Thay vì tự viết lại cơ chế chống CSRF từ đầu, hãy tin tưởng vào các giải pháp được tích hợp sẵn trong các framework lớn như Laravel, Django, Spring, hay Express.js. Chúng đã được cộng đồng kiểm tra và cải tiến liên tục.

- Yêu cầu xác thực lại cho các hành động nhạy cảm: Đối với các chức năng quan trọng như thay đổi mật khẩu, cập nhật email, hoặc thực hiện giao dịch, hãy luôn yêu cầu người dùng xác thực lại bằng mật khẩu, mã OTP hoặc CAPTCHA.

- Cập nhật và kiểm tra thường xuyên: Luôn cập nhật các thư viện và framework của bạn lên phiên bản mới nhất để nhận được các bản vá bảo mật. Định kỳ thực hiện kiểm tra thâm nhập (penetration testing) để tìm kiếm và vá các lỗ hổng bảo mật tiềm ẩn.

- Tránh làm suy giảm trải nghiệm người dùng: Mặc dù bảo mật là ưu tiên, đừng triển khai các biện pháp quá phức tạp gây khó khăn cho người dùng. Hãy tìm sự cân bằng giữa an toàn và tiện lợi, ví dụ như cung cấp thông báo lỗi thân thiện khi token hết hạn thay vì chỉ hiển thị một trang lỗi khó hiểu.

- Áp dụng bảo vệ cho cả API: Nếu bạn xây dựng các API (đặc biệt là các API dựa trên session/cookie), chúng cũng có thể bị tấn công CSRF. Hãy đảm bảo rằng các điểm cuối (endpoint) API cũng được bảo vệ bằng token hoặc các cơ chế tương tự.

Kết luận

Tấn công CSRF là một trong những hiểm họa bảo mật nghiêm trọng và phổ biến đối với các ứng dụng web. Bằng cách lợi dụng phiên đăng nhập hợp lệ của người dùng, kẻ tấn công có thể thực hiện các hành động trái phép mà nạn nhân không hề hay biết, gây ra những hậu quả nghiêm trọng về tài chính, dữ liệu và uy tín. Tuy nhiên, điều quan trọng cần nhớ là CSRF hoàn toàn có thể phòng ngừa được nếu chúng ta áp dụng các phương pháp bảo mật đúng đắn và có hệ thống. Việc triển khai token CSRF, kết hợp với các biện pháp hiện đại như thuộc tính SameSite cho cookie và yêu cầu xác thực lại cho các hành động nhạy cảm, tạo nên một hàng rào phòng thủ vững chắc.

AZWEB kêu gọi các nhà phát triển web hãy luôn đặt vấn đề bảo mật lên hàng đầu ngay từ những giai đoạn đầu tiên của dự án. Đừng xem nhẹ CSRF hay bất kỳ lỗ hổng bảo mật nào khác. Hãy chủ động trang bị kiến thức, áp dụng các best practices và thường xuyên kiểm tra, cập nhật hệ thống của mình. Bảo vệ người dùng cũng chính là bảo vệ sự thành công và bền vững cho sản phẩm của bạn. Hãy bắt đầu nâng cao kiến thức bảo mật, audit hệ thống định kỳ và không ngừng học hỏi các kỹ thuật tấn công và phòng thủ mới để luôn đi trước những kẻ có ý đồ xấu.