Trong kỷ nguyên số hóa, việc bảo mật máy chủ web không còn là một lựa chọn mà đã trở thành yêu cầu bắt buộc. Máy chủ Apache, một trong những nền tảng phổ biến nhất, luôn là mục tiêu của các cuộc tấn công mạng. Nếu không được bảo vệ đúng cách, trang web của bạn có thể đối mặt với nhiều rủi ro nghiêm trọng. Tin tặc có thể đánh cắp thông tin nhạy cảm của người dùng như mật khẩu, dữ liệu cá nhân, hay thông tin thanh toán. Điều này không chỉ gây thiệt hại về tài chính mà còn làm suy giảm nghiêm trọng uy tín thương hiệu mà bạn đã dày công xây dựng.

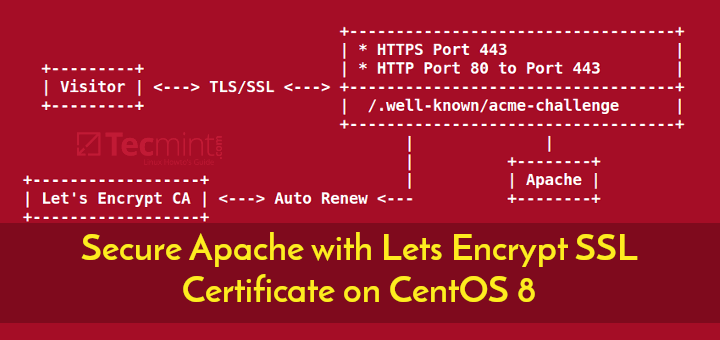

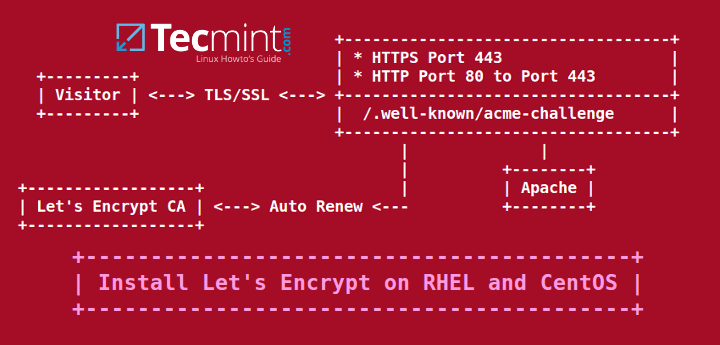

Để giải quyết vấn đề này, việc sử dụng chứng chỉ SSL để mã hóa kết nối là giải pháp hiệu quả nhất. Let’s Encrypt đã nổi lên như một vị cứu tinh, cung cấp chứng chỉ SSL hoàn toàn miễn phí, tự động và được tin cậy bởi hầu hết các trình duyệt. Bài viết này sẽ hướng dẫn bạn chi tiết từng bước, từ chuẩn bị môi trường, cài đặt, cấu hình cho đến tự động gia hạn chứng chỉ SSL Let’s Encrypt trên máy chủ Apache chạy CentOS 8. Hãy cùng AZWEB khám phá cách tạo ra một lá chắn bảo mật vững chắc cho website của bạn.

Tổng quan về Chứng chỉ SSL và Let’s Encrypt

SSL là gì và vai trò của SSL trong bảo mật máy chủ

Bạn đã bao giờ tự hỏi biểu tượng ổ khóa màu xanh trên thanh địa chỉ trình duyệt có ý nghĩa gì chưa? Đó chính là dấu hiệu cho thấy trang web đang sử dụng SSL là gì. SSL (Secure Sockets Layer) là một công nghệ bảo mật tiêu chuẩn, tạo ra một kênh liên kết được mã hóa giữa máy chủ web (server) và trình duyệt của người dùng (client). Mọi dữ liệu truyền đi trên kênh này, từ thông tin đăng nhập, chi tiết thẻ tín dụng cho đến các tin nhắn cá nhân, đều được xáo trộn để không ai có thể đọc được ngoại trừ người gửi và người nhận.

Vai trò của SSL trong bảo mật là không thể bàn cãi. Thứ nhất, nó đảm bảo tính toàn vẹn và bảo mật của dữ liệu, ngăn chặn các cuộc tấn công “lỗ hổng bảo mật” (tấn công “man-in-the-middle” – tấn công xen giữa), nơi kẻ xấu cố gắng nghe lén hoặc thay đổi thông tin. Thứ hai, SSL giúp xác thực danh tính của website, đảm bảo rằng người dùng đang kết nối đúng với máy chủ mà họ mong muốn, chứ không phải một trang web giả mạo. Cuối cùng, việc trang bị SSL (nay đã được nâng cấp thành TLS là gì – Transport Layer Security) còn là một yếu tố quan trọng ảnh hưởng đến uy tín và thứ hạng SEO. Các công cụ tìm kiếm lớn như Google ưu tiên hiển thị các trang web sử dụng HTTPS là gì, coi đó là một tín hiệu về sự an toàn và đáng tin cậy.

Let’s Encrypt – giải pháp SSL miễn phí phổ biến hiện nay

Trước đây, việc sở hữu một chứng chỉ SSL thường đi kèm với chi phí và quy trình cài đặt phức tạp. Sự ra đời của Let’s Encrypt vào năm 2015 đã thay đổi hoàn toàn cuộc chơi. Let’s Encrypt là một nhà cung cấp chứng chỉ (Certificate Authority là gì – CA) phi lợi nhuận, cung cấp chứng chỉ SSL/TLS hoàn toàn miễn phí cho mọi người. Sứ mệnh của họ rất rõ ràng: mã hóa toàn bộ trang web để tạo ra một môi trường Internet an toàn và riêng tư hơn.

Ưu điểm vượt trội của Let’s Encrypt nằm ở ba yếu tố chính: miễn phí, tự động và dễ sử dụng. Bạn không cần phải trả bất kỳ khoản phí nào để nhận và gia hạn chứng chỉ. Hơn nữa, toàn bộ quá trình từ cấp phát đến gia hạn đều có thể được tự động hóa hoàn toàn bằng các công cụ như Certbot. Điều này giúp giảm bớt gánh nặng quản trị cho các nhà phát triển và chủ sở hữu website. So với các chứng chỉ trả phí (như OV – Organization Validation hay EV – Extended Validation yêu cầu xác minh doanh nghiệp phức tạp), Let’s Encrypt cung cấp chứng chỉ xác thực tên miền (DV – Domain Validation) với mức độ mã hóa tương đương, rất phù hợp cho các blog, website cá nhân, doanh nghiệp nhỏ và vừa.

Chuẩn bị môi trường CentOS 8 để cài đặt SSL

Yêu cầu hệ thống và cài đặt Apache trên CentOS 8

Trước khi bắt tay vào việc bảo mật, chúng ta cần đảm bảo rằng nền tảng đã sẵn sàng. Bước chuẩn bị kỹ lưỡng sẽ giúp quá trình cài đặt diễn ra suôn sẻ và tránh được những lỗi không đáng có. Đầu tiên, bạn cần một máy chủ đang chạy hệ điều hành CentOS 8. Bạn cũng cần có quyền truy cập root hoặc một tài khoản người dùng với quyền sudo để thực thi các lệnh quản trị. Quan trọng nhất, bạn phải có một tên miền đã được đăng ký và trỏ bản ghi DNS (A record) về địa chỉ IP công khai của máy chủ CentOS 8.

Nếu máy chủ của bạn chưa cài đặt Apache, hãy bắt đầu bằng việc cài đặt nó. Mở terminal và chạy lệnh sau:sudo dnf install httpd -y

Sau khi cài đặt hoàn tất, bạn cần khởi động dịch vụ Apache và cho phép nó tự khởi động cùng hệ thống:sudo systemctl start httpdsudo systemctl enable httpd

Để cho phép lưu lượng truy cập web đi qua tường lửa, bạn cần mở cổng 80 (HTTP) và 443 (HTTPS):sudo firewall-cmd --permanent --add-service=httpsudo firewall-cmd --permanent --add-service=httpssudo firewall-cmd --reload

Với các bước này, máy chủ Apache của bạn đã sẵn sàng hoạt động và tiếp nhận các kết nối ban đầu.

Cài đặt các gói cần thiết cho Let’s Encrypt

Để tương tác với Let’s Encrypt và tự động hóa quá trình cấp phát chứng chỉ, chúng ta sẽ sử dụng một công cụ tuyệt vời tên là Certbot. Certbot không có sẵn trong kho lưu trữ mặc định của CentOS 8, vì vậy chúng ta cần cài đặt kho lưu trữ EPEL (Extra Packages for Enterprise Linux) trước. EPEL được duy trì bởi dự án Fedora và cung cấp nhiều gói phần mềm chất lượng cao.

Hãy cài đặt kho EPEL bằng lệnh:sudo dnf install epel-release -y

Sau khi kho EPEL đã được thêm vào hệ thống, bạn có thể tiến hành cài đặt Certbot và plugin dành riêng cho Apache. Plugin này sẽ giúp Certbot tự động nhận diện cấu hình Apache của bạn và tích hợp chứng chỉ SSL một cách liền mạch.sudo dnf install certbot python3-certbot-apache -y

Cuối cùng, một thói quen tốt trong quản trị hệ thống là luôn đảm bảo các gói phần mềm được cập nhật lên phiên bản mới nhất để vá các lỗ hổng bảo mật đã biết. Hãy chạy lệnh cập nhật hệ thống:sudo dnf update -y

Khi hoàn thành các bước trên, môi trường CentOS 8 của bạn đã được trang bị đầy đủ công cụ cần thiết để bắt đầu quá trình cài đặt và cấu hình chứng chỉ SSL từ Let’s Encrypt.

Hướng dẫn cài đặt Let’s Encrypt trên máy chủ Apache

Cài đặt và cấp phát chứng chỉ SSL miễn phí

Đây là bước quan trọng nhất, nơi chúng ta sẽ yêu cầu Let’s Encrypt cấp phát một chứng chỉ SSL cho tên miền của mình. Nhờ có Certbot và plugin Apache, quá trình này trở nên đơn giản một cách đáng ngạc nhiên. Certbot sẽ tự động liên lạc với máy chủ Let’s Encrypt, xác minh rằng bạn thực sự sở hữu tên miền, sau đó tải về và cài đặt chứng chỉ.

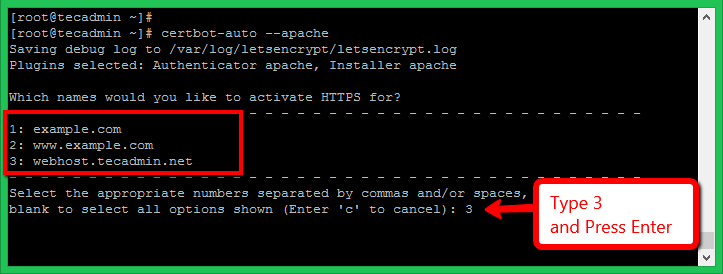

Hãy chạy lệnh sau trong terminal để bắt đầu:sudo certbot --apache

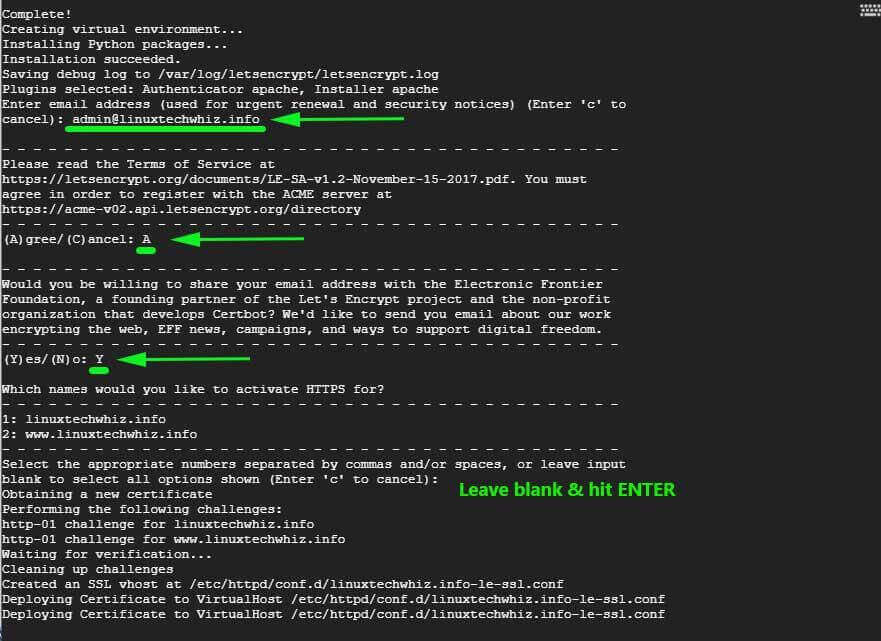

Lệnh này sẽ khởi động một trình hướng dẫn tương tác. Certbot sẽ hỏi bạn một vài câu hỏi để hoàn tất quá trình:

- Email Address: Nhập địa chỉ email của bạn. Email này sẽ được sử dụng để gửi các thông báo quan trọng, đặc biệt là thông báo khi chứng chỉ sắp hết hạn.

- Terms of Service: Bạn sẽ được yêu cầu đọc và đồng ý với các điều khoản dịch vụ của Let’s Encrypt.

- Mailing List: Certbot sẽ hỏi bạn có muốn chia sẻ email với Electronic Frontier Foundation (EFF), tổ chức sáng lập Let’s Encrypt hay không. Bạn có thể chọn Có (Y) hoặc Không (N).

- Select Domains: Certbot sẽ tự động quét các tệp cấu hình Apache và liệt kê tất cả các tên miền mà nó tìm thấy. Bạn chỉ cần chọn tên miền (hoặc các tên miền) bạn muốn kích hoạt HTTPS.

Sau khi bạn trả lời các câu hỏi, Certbot sẽ tiến hành xác thực tên miền. Phương thức mặc định của plugin Apache là HTTP-01, trong đó Certbot sẽ tạm thời tạo một tệp đặc biệt trong thư mục gốc của website. Máy chủ Let’s Encrypt sẽ truy cập vào tệp đó để xác nhận rằng bạn có quyền kiểm soát tên miền. Nếu xác thực thành công, chứng chỉ sẽ được cấp phát và tải về máy chủ của bạn.

Tích hợp chứng chỉ Let’s Encrypt vào cấu hình Apache

Sau khi nhận được chứng chỉ, Certbot sẽ tiếp tục công việc tích hợp nó vào Apache. Đây chính là sức mạnh của plugin --apache. Nó sẽ tự động tìm tệp cấu hình virtual host tương ứng với tên miền của bạn (thường nằm trong /etc/httpd/conf.d/) và sửa đổi nó để kích hoạt SSL.

Certbot sẽ hỏi bạn một câu hỏi cuối cùng:Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access.

No Redirect:Không chuyển hướng. Cả HTTP và HTTPS đều hoạt động song song.Redirect:Chuyển hướng tất cả truy cập từ HTTP sang HTTPS.

Bạn nên chọn tùy chọn 2 (Redirect). Đây là lựa chọn được khuyến nghị vì nó đảm bảo tất cả người dùng đều sử dụng kết nối an toàn, giúp bảo vệ dữ liệu và cải thiện SEO.

Sau khi bạn lựa chọn, Certbot sẽ tự động thêm các chỉ thị cần thiết vào tệp cấu hình Apache, chẳng hạn như SSLEngine on, SSLCertificateFile (đường dẫn đến tệp chứng chỉ), và SSLCertificateKeyFile (đường dẫn đến tệp khóa riêng tư). Cuối cùng, nó sẽ tự động khởi động lại Apache để các thay đổi có hiệu lực.sudo systemctl restart httpd

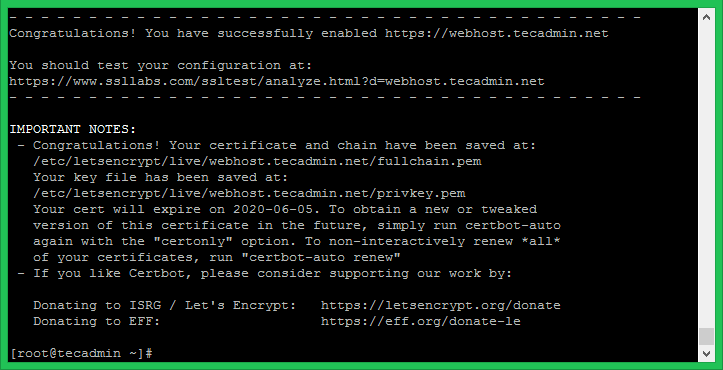

Vậy là xong! Chỉ với một lệnh và vài câu trả lời, bạn đã cài đặt và cấu hình thành công chứng chỉ SSL Let’s Encrypt trên máy chủ Apache của mình.

Kiểm tra và xác nhận kết nối HTTPS bảo mật

Kiểm tra trạng thái SSL trên trình duyệt

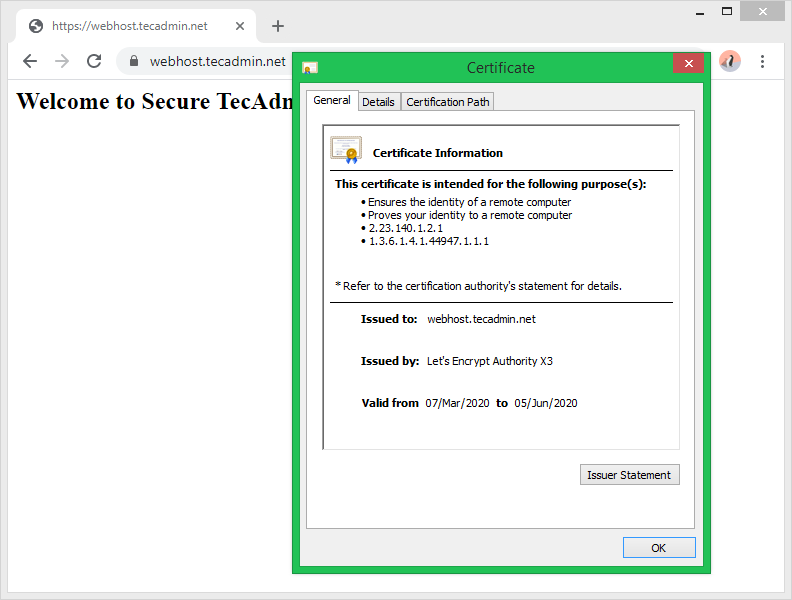

Cách đơn giản và nhanh nhất để kiểm tra xem chứng chỉ SSL đã hoạt động đúng hay chưa là sử dụng chính trình duyệt web của bạn. Hãy mở một trình duyệt như Chrome, Firefox hoặc Edge và truy cập vào trang web của bạn bằng giao thức https://, ví dụ: https://tenmiencuaban.com.

Nếu mọi thứ được cấu hình chính xác, bạn sẽ thấy một biểu tượng ổ khóa xuất hiện trên thanh địa chỉ. Nhấp vào biểu tượng này, trình duyệt sẽ hiển thị thông báo “Connection is secure” (Kết nối an toàn). Bạn cũng có thể xem chi tiết chứng chỉ, bao gồm thông tin về nhà cung cấp (Let’s Encrypt), tên miền được cấp phát và ngày hết hạn.

Ngược lại, nếu có lỗi xảy ra, trình duyệt sẽ hiển thị cảnh báo bảo mật, chẳng hạn như “Your connection is not private”. Điều này có thể do nhiều nguyên nhân như chứng chỉ không hợp lệ, sai tên miền, hoặc cấu hình sai. Đây là dấu hiệu bạn cần quay lại và kiểm tra các bước cài đặt. Việc nhìn thấy ổ khóa màu xanh chính là sự xác nhận trực quan rằng kết nối giữa người dùng và máy chủ của bạn đã được mã hóa an toàn.

Sử dụng các công cụ trực tuyến để kiểm tra SSL

Để có một đánh giá sâu hơn và toàn diện hơn về cấu hình SSL/TLS của bạn, việc sử dụng các công cụ kiểm tra trực tuyến là rất cần thiết. Các công cụ này không chỉ xác nhận chứng chỉ hợp lệ mà còn phân tích cấu hình máy chủ của bạn để tìm ra các điểm yếu tiềm ẩn, các giao thức mã hóa lỗi thời hoặc các lỗ hổng bảo mật đã biết.

Một trong những công cụ uy tín và phổ biến nhất là Qualys SSL Labs. Chỉ cần truy cập trang web của họ và nhập tên miền của bạn, công cụ sẽ thực hiện một loạt các bài kiểm tra chi tiết và trả về một bản báo cáo tổng thể cùng với điểm số từ A+ đến F. Một bản báo cáo tốt sẽ có điểm A hoặc A+, cho thấy cấu hình của bạn mạnh mẽ và tuân thủ các thực tiễn bảo mật tốt nhất. Nó sẽ kiểm tra chuỗi chứng chỉ, hỗ trợ giao thức (TLS là gì 1.2, TLS 1.3), các bộ mật mã (cipher suites) và khả năng chống lại các cuộc tấn công phổ biến như POODLE hay Heartbleed.

Sử dụng công cụ như SSL Labs giúp bạn không chỉ “bật” HTTPS mà còn đảm bảo rằng bạn đang triển khai nó một cách đúng đắn và an toàn nhất. Đây là một bước không thể thiếu đối với bất kỳ ai nghiêm túc về việc bảo vệ website và dữ liệu người dùng.

Cách gia hạn chứng chỉ SSL Let’s Encrypt tự động

Một trong những đặc điểm tuyệt vời nhất của Let’s Encrypt là khả năng tự động hóa, và điều này đặc biệt quan trọng khi nói đến việc gia hạn chứng chỉ. Chứng chỉ của Let’s Encrypt có thời hạn 90 ngày. Thời hạn ngắn này giúp tăng cường bảo mật bằng cách giảm thiểu thời gian một chứng chỉ bị xâm phạm có thể được sử dụng. Tuy nhiên, việc gia hạn thủ công mỗi ba tháng sẽ rất tốn công và dễ bị quên, dẫn đến việc website bị gián đoạn vì chứng chỉ hết hạn.

May mắn thay, gói Certbot bạn đã cài đặt thường sẽ tự động thiết lập một cơ chế gia hạn. Trên CentOS 8 và các hệ thống dựa trên systemd khác, Certbot sử dụng một systemd timer. Timer này được cấu hình để chạy lệnh certbot renew hai lần mỗi ngày. Lệnh này sẽ kiểm tra tất cả các chứng chỉ trên máy chủ. Nếu một chứng chỉ nào đó còn ít hơn 30 ngày hiệu lực, nó sẽ tự động tiến hành gia hạn.

Bạn có thể kiểm tra trạng thái của timer này bằng lệnh:sudo systemctl status certbot-renew.timer

Để đảm bảo rằng quá trình gia hạn sẽ hoạt động khi cần thiết, bạn nên thực hiện một lần chạy thử (dry run). Lệnh này sẽ mô phỏng quá trình gia hạn mà không thực sự thay đổi bất kỳ tệp nào trên hệ thống:sudo certbot renew --dry-run

Nếu lệnh chạy thử báo cáo thành công (“Congratulations, all simulated renewals succeeded”), bạn có thể yên tâm rằng hệ thống gia hạn tự động của bạn đã được thiết lập đúng cách. Bạn sẽ không cần phải lo lắng về việc chứng chỉ hết hạn nữa, Certbot sẽ xử lý tất cả một cách âm thầm và hiệu quả.

Lưu ý và xử lý sự cố thường gặp khi bảo mật Apache với SSL

Lỗi không thể gia hạn chứng chỉ tự động

Mặc dù cơ chế gia hạn tự động của Certbot rất đáng tin cậy, đôi khi nó vẫn có thể gặp lỗi. Một trong những nguyên nhân phổ biến nhất là do thay đổi cấu hình tường lửa. Quá trình xác thực HTTP-01 yêu cầu máy chủ Let’s Encrypt có thể truy cập vào website của bạn qua cổng 80 (HTTP). Nếu bạn vô tình chặn cổng này trên tường lửa, Certbot sẽ không thể hoàn thành xác thực và quá trình gia hạn sẽ thất bại. Hãy luôn đảm bảo rằng cổng 80 luôn mở.

Một nguyên nhân khác có thể là do bạn đã thay đổi cấu hình virtual host của Apache. Ví dụ, bạn thêm các quy tắc chuyển hướng phức tạp trong tệp .htaccess hoặc trong cấu hình chính, điều này có thể ngăn Certbot truy cập vào thư mục .well-known/acme-challenge cần thiết cho việc xác thực. Khi gặp lỗi gia hạn, bước đầu tiên là kiểm tra nhật ký của Certbot tại /var/log/letsencrypt/letsencrypt.log. Tệp log này thường chứa thông tin chi tiết về nguyên nhân gây ra lỗi, giúp bạn chẩn đoán và khắc phục vấn đề một cách nhanh chóng.

Vấn đề tương thích HTTPS và lỗi cấu hình Apache

Sau khi chuyển sang HTTPS, một vấn đề thường gặp là “lỗi nội dung hỗn hợp” (mixed content). Lỗi này xảy ra khi một trang được tải qua HTTPS an toàn nhưng lại chứa các tài nguyên (như hình ảnh, tệp CSS, hoặc JavaScript) được tải qua HTTP không an toàn. Trình duyệt sẽ cảnh báo người dùng về điều này và có thể chặn các tài nguyên không an toàn, làm cho trang web của bạn bị vỡ giao diện hoặc mất chức năng. Để khắc phục, bạn cần kiểm tra mã nguồn của mình và đảm bảo tất cả các URL tài nguyên đều sử dụng https:// hoặc sử dụng đường dẫn tương đối.

Các lỗi cấu hình sai trong tệp virtual host của Apache cũng có thể gây ra sự cố. Ví dụ, chỉ định sai đường dẫn đến tệp chứng chỉ (SSLCertificateFile) hoặc khóa riêng tư (SSLCertificateKeyFile) sẽ khiến Apache không thể khởi động hoặc không thể thiết lập kết nối SSL. Khi chỉnh sửa các tệp cấu hình này, hãy luôn kiểm tra cú pháp trước khi khởi động lại dịch vụ bằng lệnh sudo apachectl configtest. Nếu lệnh này báo “Syntax OK”, bạn có thể tự tin khởi động lại Apache. Nếu có lỗi, nó sẽ chỉ rõ dòng và tệp gây ra vấn đề để bạn dễ dàng sửa chữa.

Best Practices

Để duy trì một máy chủ Apache an toàn và ổn định với SSL, việc tuân thủ các thực tiễn tốt nhất là vô cùng quan trọng. Dưới đây là những khuyến nghị từ AZWEB để bạn có thể áp dụng:

- Luôn cập nhật hệ thống: Thường xuyên chạy lệnh

sudo dnf updateđể cập nhật hệ điều hành CentOS và tất cả các gói phần mềm, bao gồm cả Apache và Certbot. Các bản cập nhật thường chứa các bản vá cho những lỗ hổng bảo mật mới được phát hiện. - Đảm bảo DNS chính xác trước khi cài đặt: Trước khi chạy Certbot lần đầu tiên, hãy chắc chắn rằng tên miền của bạn đã trỏ đúng đến địa chỉ IP của máy chủ. Lỗi DNS là một trong những nguyên nhân phổ biến nhất khiến việc cấp phát chứng chỉ thất bại.

- Không tắt tự động gia hạn SSL: Cơ chế gia hạn tự động là một tính năng cốt lõi giúp Let’s Encrypt trở nên tiện lợi. Đừng bao giờ tắt timer của Certbot trừ khi bạn có một giải pháp tự động hóa khác thay thế.

- Sao lưu file cấu hình trước khi chỉnh sửa: Trước khi để Certbot tự động sửa đổi hoặc trước khi bạn tự mình chỉnh sửa các tệp cấu hình Apache (trong

/etc/httpd/), hãy tạo một bản sao lưu. Một lệnh đơn giản nhưsudo cp /etc/httpd/conf.d/your-site.conf /etc/httpd/conf.d/your-site.conf.bakcó thể cứu bạn khỏi nhiều giờ khắc phục sự cố. - Kiểm tra nhật ký (log) Apache khi gặp sự cố: Các tệp nhật ký của Apache, đặc biệt là

error_log(thường ở/var/log/httpd/error_log), là nguồn thông tin vô giá khi website của bạn không hoạt động như mong đợi. Hãy tập thói quen kiểm tra chúng đầu tiên khi có vấn đề. - Kích hoạt HSTS (HTTP Strict Transport Security): Sau khi đã chắc chắn HTTPS hoạt động ổn định, hãy cân nhắc kích hoạt HSTS. Đây là một tiêu đề bảo mật buộc trình duyệt phải luôn sử dụng kết nối HTTPS với trang web của bạn, giúp chống lại các cuộc tấn công hạ cấp giao thức.

Kết luận

Qua bài hướng dẫn chi tiết này, chúng ta đã cùng nhau đi qua toàn bộ quá trình bảo mật máy chủ Apache trên CentOS 8 bằng chứng chỉ SSL miễn phí từ Let’s Encrypt. Việc mã hóa kết nối không chỉ là một lá chắn bảo vệ dữ liệu nhạy cảm của người dùng mà còn là một tuyên bố mạnh mẽ về sự chuyên nghiệp và đáng tin cậy của website. Lợi ích mà Let’s Encrypt mang lại là không thể phủ nhận: an toàn, miễn phí, và hoàn toàn tự động, giúp bạn tập trung vào việc phát triển nội dung và kinh doanh.

AZWEB khuyến khích bạn không chần chừ mà hãy thực hiện ngay các bước đã được hướng dẫn. Việc đầu tư thời gian để thiết lập HTTPS hôm nay sẽ giúp bạn tránh được những rủi ro và thiệt hại lớn trong tương lai. An ninh mạng là một hành trình liên tục, không phải là một điểm đến. Sau khi đã có SSL, bạn có thể khám phá thêm các công nghệ bảo mật mở rộng khác như cấu hình tường lửa ứng dụng web (WAF), các tiêu đề bảo mật nâng cao, và các biện pháp phòng chống tấn công DDoS là gì để xây dựng một pháo đài kỹ thuật số thực sự vững chắc.

Nếu bạn có bất kỳ câu hỏi nào trong quá trình thực hiện hoặc muốn chia sẻ kinh nghiệm của mình, đừng ngần ngại để lại bình luận bên dưới. Chúng tôi luôn sẵn lòng hỗ trợ bạn trên con đường chinh phục công nghệ.