Bạn có biết rằng một trong những mối đe dọa an ninh mạng nguy hiểm và phổ biến nhất có thể đang ẩn náu ngay trong website của bạn? Nguy cơ tấn công lỗ hổng bảo mật ngày càng gia tăng, ảnh hưởng nghiêm trọng đến an toàn dữ liệu của hàng triệu doanh nghiệp. Đây là một lỗ hổng bảo mật nghiêm trọng, thường bị tin tặc khai thác để đánh cắp thông tin nhạy cảm, phá hoại hệ thống và gây tổn thất nặng nề về tài chính cũng như uy tín. Hiểu rõ về SQL Injection không còn là lựa chọn, mà là yêu cầu bắt buộc đối với bất kỳ ai đang vận hành một website. Bài viết này sẽ là kim chỉ nam, giúp bạn hiểu rõ SQL Injection là gì, cách thức hoạt động, những tác hại khôn lường và quan trọng nhất là các biện pháp phòng ngừa hiệu quả để bảo vệ tài sản số của mình. Chúng ta sẽ cùng nhau đi qua từ định nghĩa, nguyên lý, các kỹ thuật tấn công, cho đến những phương pháp phòng chống tốt nhất hiện nay.

SQL Injection là gì và nguyên lý hoạt động

Để bảo vệ hệ thống của mình, trước hết chúng ta cần hiểu rõ kẻ thù của mình là ai. Vậy SQL Injection chính xác là gì và nó hoạt động như thế nào?

Định nghĩa SQL Injection

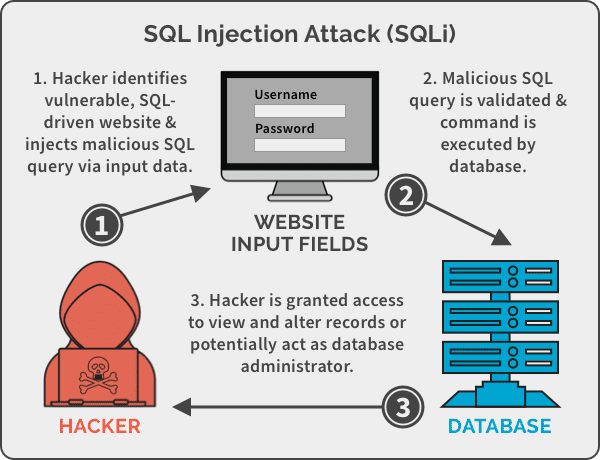

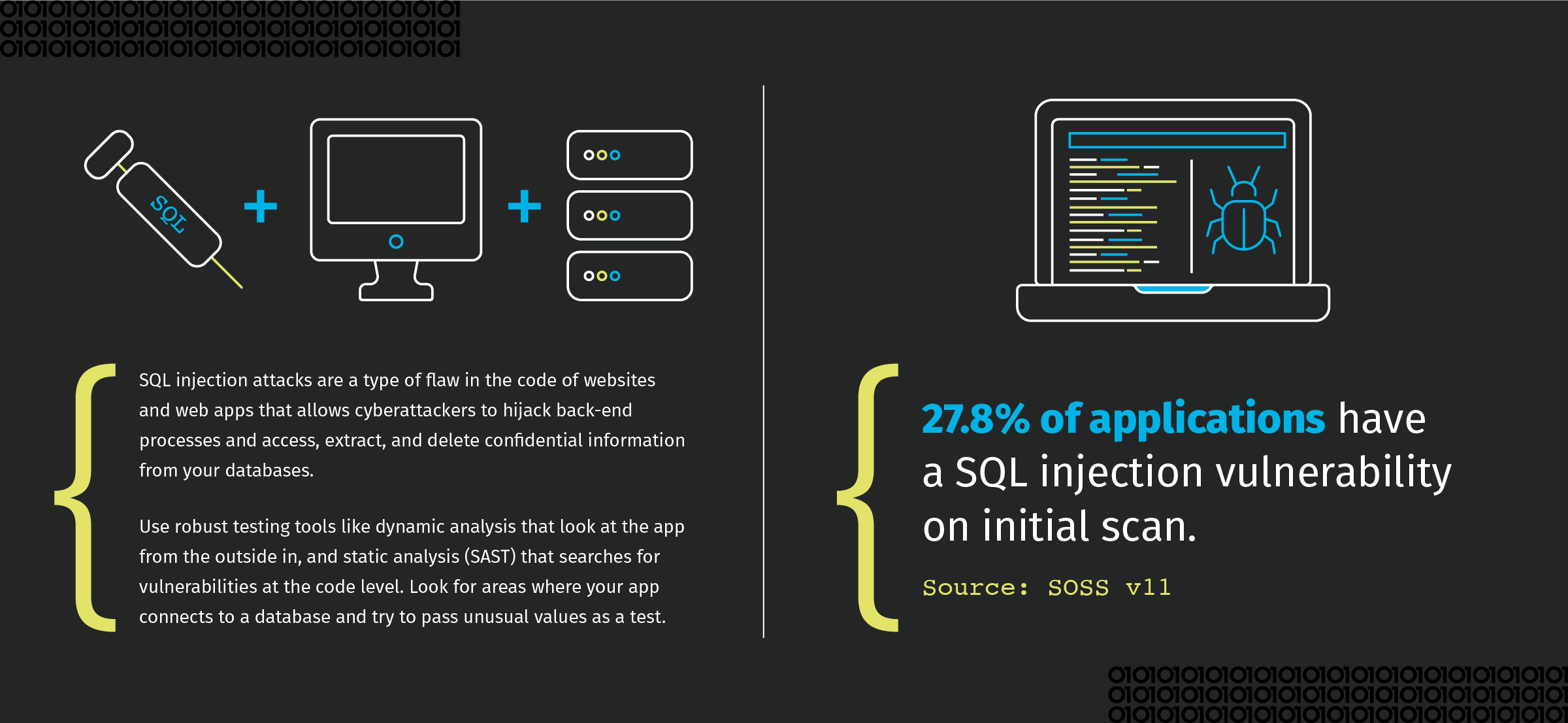

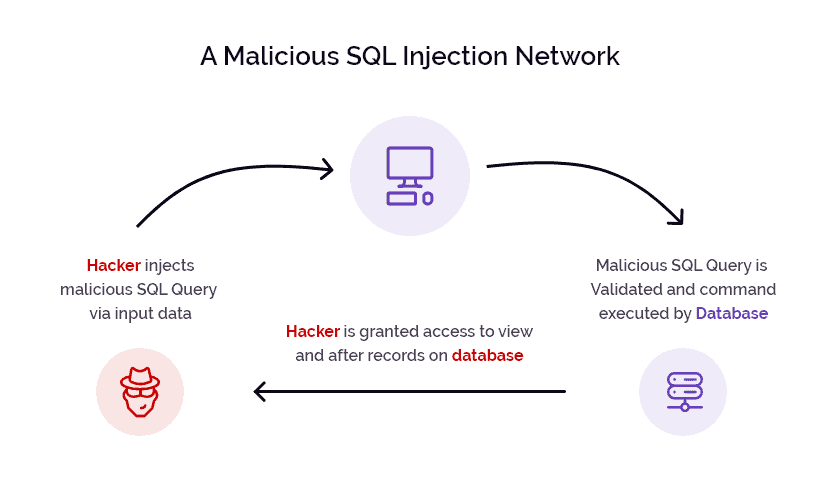

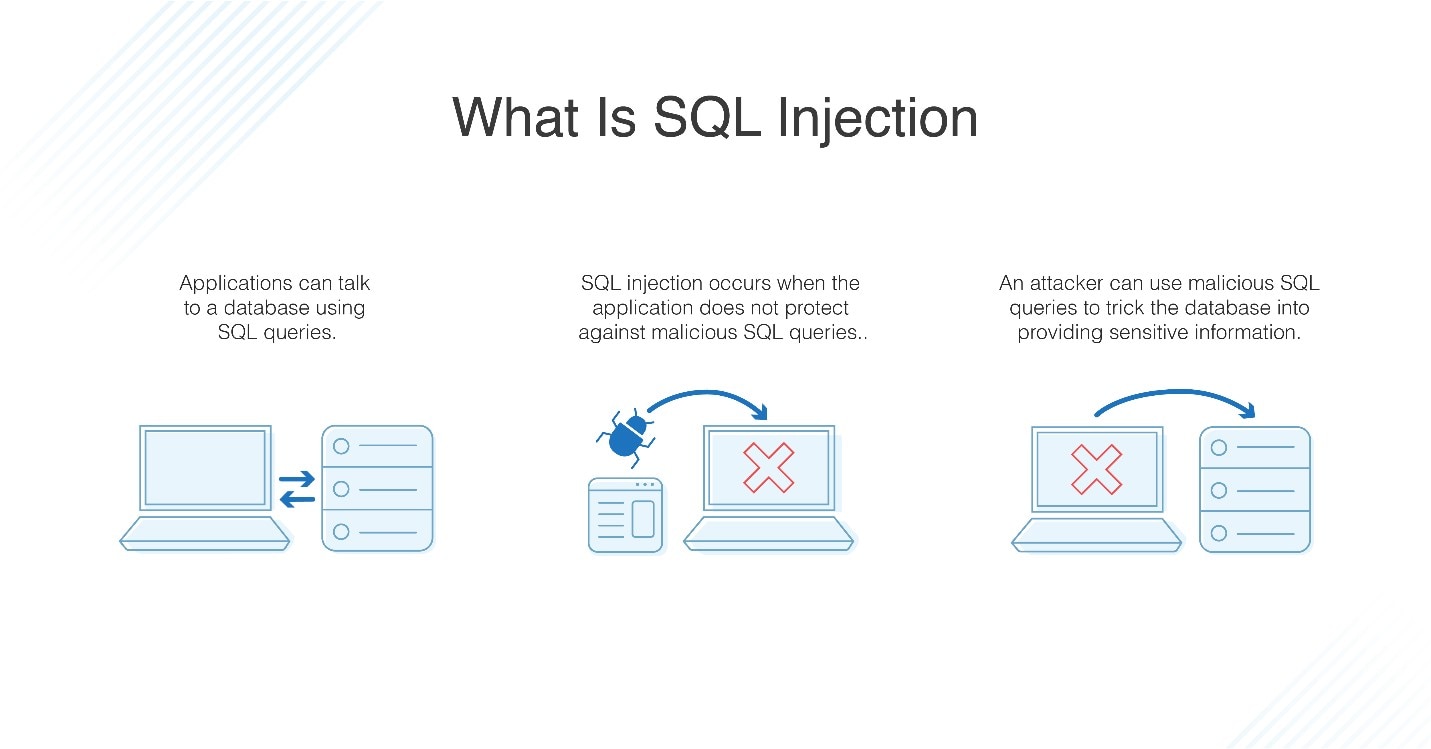

SQL Injection (viết tắt là SQLi) là một kỹ thuật tấn công mạng, trong đó kẻ tấn công lợi dụng các lỗ hổng bảo mật trong khâu xử lý dữ liệu đầu vào của một ứng dụng web để chèn hoặc “tiêm” (inject) các câu lệnh SQL độc hại vào hệ quản trị cơ sở dữ liệu. Mục đích của hành động này rất đa dạng, từ việc truy xuất trái phép các dữ liệu nhạy cảm như thông tin người dùng, mật khẩu, dữ liệu tài chính, cho đến việc sửa đổi, xóa bỏ dữ liệu, và thậm chí là chiếm toàn quyền kiểm soát máy chủ cơ sở dữ liệu. Về cơ bản, kẻ tấn công biến ứng dụng của bạn thành một công cụ để thực thi mệnh lệnh của chúng trên chính cơ sở dữ liệu của bạn.

Nguyên lý hoạt động của SQL Injection

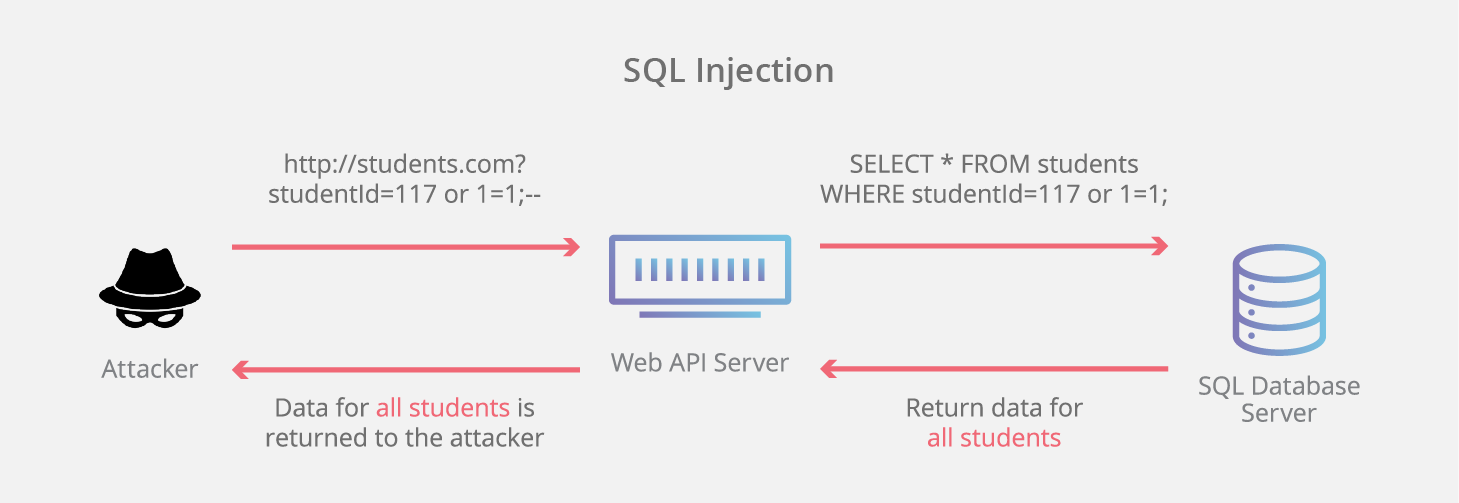

Nguyên lý cốt lõi của SQL Injection nằm ở việc ứng dụng web không kiểm tra hoặc lọc kỹ lưỡng dữ liệu do người dùng nhập vào trước khi sử dụng nó để xây dựng một câu lệnh SQL. Hacker sẽ chèn các đoạn mã SQL độc hại vào các trường nhập liệu như ô tìm kiếm, form đăng nhập, hoặc thậm chí là các tham số trên URL. Khi ứng dụng nhận dữ liệu này, nó sẽ vô tình ghép nối chuỗi độc hại đó vào câu truy vấn SQL gốc và gửi đến cơ sở dữ liệu để thực thi.

Hãy xem một ví dụ đơn giản. Giả sử bạn có một form đăng nhập với câu truy vấn SQL như sau: SELECT * FROM users WHERE username = ‘ten_nguoi_dung’ AND password = ‘mat_khau’;

Kẻ tấn công không cần biết mật khẩu. Thay vào đó, chúng sẽ nhập vào ô ten_nguoi_dung một chuỗi đặc biệt như: ‘ OR ‘1’=’1. Khi đó, câu truy vấn đầy đủ sẽ trở thành: SELECT * FROM users WHERE username = ” OR ‘1’=’1′ AND password = ‘mat_khau’;

Vì điều kiện ‘1’=’1′ luôn đúng, mệnh đề WHERE sẽ trả về TRUE cho tất cả các dòng trong bảng users, cho phép kẻ tấn công đăng nhập thành công mà không cần mật khẩu. Đây chính là cách một lỗ hổng bảo mật đơn giản có thể bị khai thác để phá vỡ toàn bộ hàng rào bảo mật.

Cách thức thực hiện các cuộc tấn công SQL Injection

Hiểu được nguyên lý là bước đầu, nhưng biết được cách hacker triển khai tấn công trong thực tế sẽ giúp bạn có cái nhìn toàn diện hơn để phòng chống.

Các phương thức tấn công phổ biến

SQL Injection không chỉ có một dạng duy nhất. Tùy thuộc vào cấu trúc của ứng dụng và cơ sở dữ liệu, kẻ tấn công có thể sử dụng nhiều phương thức khác nhau.

- Union-based SQL Injection: Đây là kỹ thuật phổ biến nhất, lợi dụng toán tử

UNIONtrong SQL để kết hợp kết quả từ một câu truy vấn độc hại với kết quả của câu truy vấn gốc. Điều này cho phép kẻ tấn công lấy dữ liệu từ các bảng khác trong cơ sở dữ liệu và hiển thị nó trực tiếp trên trang web. Ví dụ, chúng có thể thêmUNION SELECT username, password FROM usersđể lấy toàn bộ danh sách người dùng và mật khẩu.

- Error-based SQL Injection: Kỹ thuật này dựa vào việc ứng dụng web được cấu hình để hiển thị thông báo lỗi chi tiết từ cơ sở dữ liệu. Kẻ tấn công sẽ cố tình gửi các truy vấn gây lỗi. Thông qua nội dung của thông báo lỗi trả về, chúng có thể thu thập thông tin về cấu trúc cơ sở dữ liệu, tên bảng, tên cột, và dần dần khai thác sâu hơn.

- Blind SQL Injection (SQL Injection mù): Đây là phương thức tấn công tinh vi và khó phát hiện nhất. Khi tấn công “mù”, ứng dụng không trả về dữ liệu trực tiếp cũng không hiển thị thông báo lỗi. Thay vào đó, kẻ tấn công phải suy luận thông tin bằng cách gửi một loạt các câu hỏi Đúng/Sai (Boolean-based) hoặc dựa vào thời gian phản hồi của cơ sở dữ liệu (Time-based). Ví dụ, chúng có thể hỏi “Ký tự đầu tiên trong mật khẩu của admin có phải là ‘a’ không?”. Nếu trang tải bình thường, câu trả lời là ‘Sai’. Nếu trang tải chậm vài giây (do câu lệnh

WAITFOR DELAY), câu trả lời là ‘Đúng’. Quá trình này rất tốn thời gian nhưng lại cực kỳ nguy hiểm.

Quy trình tấn công thực tế

Một cuộc tấn công SQL Injection bài bản thường diễn ra theo các bước sau:

- Thăm dò và tìm kiếm lỗ hổng: Hacker sử dụng các công cụ tự động hoặc kỹ thuật thủ công để rà soát website, tìm kiếm các điểm yếu như form nhập liệu, tham số URL không được bảo vệ.

- Phân tích và thử nghiệm: Sau khi tìm thấy điểm nghi vấn, chúng bắt đầu gửi các đoạn mã SQL đơn giản để xác nhận sự tồn tại của lỗ hổng. Ví dụ, chúng có thể thử chèn một dấu nháy đơn (

') để xem ứng dụng có báo lỗi hay không. - Khai thác thông tin: Khi đã xác nhận lỗ hổng, hacker sẽ tiến hành các kỹ thuật tấn công (Union-based, Error-based, Blind) để thu thập thông tin về cấu trúc cơ sở dữ liệu: tên database, tên các bảng, các cột.

- Trích xuất dữ liệu và chiếm quyền: Với thông tin về cấu trúc, chúng bắt đầu trích xuất dữ liệu nhạy cảm như thông tin người dùng, mật khẩu. Trong trường hợp nguy hiểm hơn, chúng có thể tải lên một webshell (một loại backdoor là gì) để chiếm quyền điều khiển toàn bộ máy chủ. Các công cụ như SQLMap thường được sử dụng để tự động hóa toàn bộ quá trình này.

Tác hại và ảnh hưởng của SQL Injection đối với hệ thống

Những hậu quả mà một cuộc tấn công SQL Injection để lại có thể vô cùng nặng nề, ảnh hưởng đến mọi khía cạnh của một doanh nghiệp.

Mất cắp và làm giả dữ liệu

Đây là tác hại trực tiếp và rõ ràng nhất. Thông qua SQL Injection, tin tặc có thể truy cập vào toàn bộ cơ sở dữ liệu của bạn.

- Đánh cắp dữ liệu nhạy cảm: Thông tin cá nhân của khách hàng (tên, địa chỉ, số điện thoại), thông tin đăng nhập (username, password), dữ liệu thẻ tín dụng, bí mật kinh doanh… đều có thể bị đánh cắp. Dữ liệu này sau đó có thể được bán trên thị trường chợ đen hoặc sử dụng cho các mục đích lừa đảo.

- Sửa đổi dữ liệu: Kẻ tấn công có thể thay đổi thông tin trong cơ sở dữ liệu. Hãy tưởng tượng hậu quả nếu chúng thay đổi giá sản phẩm trên một trang thương mại điện tử, hoặc thay đổi thông tin tài khoản ngân hàng trong một hệ thống tài chính.

- Xóa dữ liệu: Đây là kịch bản tồi tệ nhất. Toàn bộ hoặc một phần cơ sở dữ liệu của bạn có thể bị xóa sổ hoàn toàn, gây gián đoạn hoạt động kinh doanh và mất mát dữ liệu vĩnh viễn nếu không có bản sao lưu.

Ảnh hưởng đến hiệu suất và uy tín hệ thống

Hậu quả của SQL Injection không chỉ dừng lại ở dữ liệu.

- Gián đoạn hoạt động hệ thống: Một cuộc tấn công có thể làm quá tải máy chủ cơ sở dữ liệu, khiến website của bạn chạy chậm hoặc ngừng hoạt động hoàn toàn. Thời gian chết (downtime) đồng nghĩa với việc mất khách hàng và doanh thu.

- Tổn thất tài chính: Chi phí để khắc phục sự cố, điều tra, phục hồi dữ liệu, và bồi thường cho khách hàng bị ảnh hưởng có thể là con số khổng lồ. Chưa kể đến các khoản phạt từ các cơ quan quản lý nếu vi phạm quy định về bảo vệ dữ liệu.

- Suy giảm uy tín thương hiệu: Đây là tổn thất lâu dài và khó đo lường nhất. Một khi khách hàng mất niềm tin vào khả năng bảo mật của bạn, họ sẽ rời đi. Việc xây dựng lại danh tiếng và lòng tin của khách hàng là một quá trình vô cùng khó khăn và tốn kém.

Các kỹ thuật và biện pháp phòng chống SQL Injection hiệu quả

May mắn thay, dù SQL Injection rất nguy hiểm, chúng ta hoàn toàn có thể phòng chống nó một cách hiệu quả nếu áp dụng đúng các kỹ thuật và biện pháp bảo mật.

Các kỹ thuật phòng chống cơ bản

Đây là những biện pháp nền tảng mà mọi nhà phát triển web cần phải nắm vững và áp dụng.

- Sử dụng Câu lệnh Tham số hóa (Parameterized Statements/Prepared Statements): Đây được coi là phương pháp phòng chống SQL Injection hiệu quả nhất. Thay vì ghép chuỗi để tạo câu truy vấn, bạn sẽ tạo một “khuôn mẫu” truy vấn với các “tham số” giữ chỗ. Dữ liệu từ người dùng sau đó được truyền riêng biệt và chỉ được coi là giá trị của các tham số đó, không bao giờ được diễn giải như một phần của câu lệnh SQL. Điều này khiến cho mã độc bị vô hiệu hóa hoàn toàn.

- Sử dụng Thủ tục lưu trữ (Stored Procedures): Tương tự như Prepared Statements, Stored Procedures là các câu lệnh SQL được định nghĩa và lưu trữ sẵn trong cơ sở dữ liệu. Ứng dụng chỉ cần gọi tên thủ tục và truyền các tham số cần thiết. Logic truy vấn được đóng gói an toàn bên trong cơ sở dữ liệu, giảm thiểu nguy cơ bị tấn công từ bên ngoài.

- Kiểm soát tính hợp lệ của dữ liệu đầu vào (Input Validation): Đừng bao giờ tin tưởng dữ liệu từ người dùng. Hãy luôn kiểm tra để đảm bảo dữ liệu đầu vào đúng định dạng và kiểu dữ liệu mong muốn. Ví dụ, nếu bạn cần một số điện thoại, hãy đảm bảo dữ liệu nhập vào chỉ chứa các ký tự số. Nếu bạn cần một email, hãy kiểm tra xem nó có đúng cấu trúc của một địa chỉ email hay không.

- Lọc và làm sạch dữ liệu (Data Sanitization/Escaping): Nếu không thể sử dụng câu lệnh tham số hóa, bạn phải lọc dữ liệu đầu vào bằng cách thoát (escape) các ký tự đặc biệt có thể bị lợi dụng trong SQL, chẳng hạn như dấu nháy đơn (

'), dấu nháy kép ("), dấu gạch chéo ngược (\).

Biện pháp nâng cao và thực tiễn

Bên cạnh các kỹ thuật lập trình, việc xây dựng một hệ thống phòng thủ đa lớp cũng vô cùng quan trọng.

- Áp dụng Tường lửa Ứng dụng Web (Web Application Firewall – WAF): WAF hoạt động như một lá chắn giữa người dùng và máy chủ web của bạn. Nó có khả năng phát hiện và chặn các yêu cầu có dấu hiệu đáng ngờ, bao gồm cả các nỗ lực tấn công SQL Injection, trước khi chúng kịp tiếp cận ứng dụng của bạn. Các nhà cung cấp dịch vụ Hosting chất lượng cao như AZWEB thường tích hợp sẵn WAF để bảo vệ khách hàng.

- Cập nhật phần mềm và vá lỗi thường xuyên: Luôn giữ cho hệ điều hành, máy chủ web, hệ quản trị cơ sở dữ liệu và các nền tảng (như WordPress, Joomla) cùng các thư viện liên quan được cập nhật lên phiên bản mới nhất. Các bản cập nhật thường chứa các bản vá cho những lỗ hổng bảo mật đã được phát hiện.

- Phân quyền tối thiểu (Principle of Least Privilege): Tài khoản mà ứng dụng web dùng để kết nối với cơ sở dữ liệu chỉ nên được cấp những quyền hạn thực sự cần thiết. Ví dụ, nếu một trang chỉ cần đọc dữ liệu, đừng cấp cho nó quyền ghi hoặc xóa.

- Sao lưu dữ liệu định kỳ: Luôn có kế hoạch sao lưu (backup) cơ sở dữ liệu một cách thường xuyên và lưu trữ bản sao ở một nơi an toàn. Đây là chiếc phao cứu sinh cuối cùng giúp bạn khôi phục lại hệ thống trong trường hợp xấu nhất.

Ví dụ thực tế về các cuộc tấn công và cách xử lý

Lý thuyết sẽ dễ hiểu hơn khi đi kèm với những ví dụ thực tế. SQL Injection không phải là một mối đe dọa mơ hồ, nó đã gây ra thiệt hại cho nhiều tổ chức lớn trên thế giới.

Case study nổi bật

Trong lịch sử an ninh mạng, đã có rất nhiều vụ tấn công SQL Injection đình đám gây chấn động.

- Vụ tấn công Heartland Payment Systems (2008): Đây là một trong những vụ rò rỉ dữ liệu lớn nhất lịch sử, với hơn 130 triệu số thẻ tín dụng bị đánh cắp. Kẻ tấn công đã sử dụng SQL Injection để cài đặt phần mềm gián điệp vào hệ thống của công ty xử lý thanh toán này.

- Vụ tấn công Sony Pictures (2011): Một nhóm hacker đã khai thác lỗ hổng bảo mật SQL Injection trên website của Sony, đánh cắp thông tin cá nhân của hơn 1 triệu người dùng, bao gồm mật khẩu, email và địa chỉ nhà.

- Vụ tấn công TalkTalk (2015): Nhà cung cấp dịch vụ viễn thông của Anh đã bị tấn công qua SQL Injection, làm lộ thông tin cá nhân và chi tiết ngân hàng của hàng chục nghìn khách hàng. Vụ việc này đã khiến công ty thiệt hại hàng chục triệu Bảng Anh và làm suy giảm nghiêm trọng uy tín.

Những ví dụ này cho thấy rằng không một tổ chức nào, dù lớn hay nhỏ, có thể miễn nhiễm với SQL Injection nếu không có biện pháp bảo vệ thích hợp.

Phản ứng và xử lý sự cố

Khi phát hiện hệ thống có dấu hiệu bị tấn công, việc phản ứng nhanh chóng và đúng cách là cực kỳ quan trọng.

- Cô lập hệ thống: Ngay lập tức ngắt kết nối máy chủ bị ảnh hưởng khỏi mạng để ngăn chặn kẻ tấn công tiếp tục khai thác và gây thêm thiệt hại.

- Đánh giá thiệt hại: Xác định phạm vi của cuộc tấn công. Lỗ hổng nằm ở đâu? Dữ liệu nào đã bị truy cập, sửa đổi hoặc đánh cắp?

- Vá lỗ hổng: Ưu tiên hàng đầu là phải khắc phục lỗ hổng bảo mật SQL Injection đã bị khai thác. Áp dụng các kỹ thuật như sử dụng câu lệnh tham số hóa hoặc lọc kỹ đầu vào.

- Khôi phục dữ liệu: Sử dụng các bản sao lưu gần nhất và sạch sẽ để khôi phục lại dữ liệu về trạng thái trước khi bị tấn công.

- Thông báo cho các bên liên quan: Tùy theo quy định pháp luật và mức độ nghiêm trọng, bạn có thể cần phải thông báo cho khách hàng và các cơ quan chức năng về vụ việc rò rỉ dữ liệu.

- Rút kinh nghiệm và cải tiến: Sau sự cố, hãy tiến hành một cuộc rà soát toàn diện hệ thống, cải thiện quy trình phát triển, và tăng cường đào tạo về an ninh cho đội ngũ nhân viên. Mỗi sự cố đều là một bài học đắt giá để củng cố hàng rào bảo mật.

Tầm quan trọng của bảo mật cơ sở dữ liệu trong ngăn chặn SQL Injection

Cơ sở dữ liệu chính là trái tim của hầu hết mọi ứng dụng hiện đại. Nó chứa đựng tài sản quý giá nhất của doanh nghiệp: dữ liệu. Do đó, bảo vệ cơ sở dữ liệu không chỉ là một công việc kỹ thuật, mà là một yêu cầu chiến lược sống còn.

Vai trò của cơ sở dữ liệu là lưu trữ, quản lý và cung cấp thông tin cho mọi hoạt động của hệ thống, từ việc xác thực người dùng, xử lý giao dịch, cho đến phân tích kinh doanh. Nếu trái tim này ngừng đập hoặc bị tổn thương, toàn bộ cơ thể (ứng dụng) sẽ sụp đổ. SQL Injection chính là mũi dao sắc nhọn nhắm thẳng vào trái tim đó. Vì vậy, việc bảo mật chặt chẽ cơ sở dữ liệu là tuyến phòng thủ quan trọng nhất để ngăn chặn nguy cơ này.

Đầu tư vào bảo mật không phải là một khoản chi phí, mà là một khoản đầu tư cho sự bền vững. Việc phớt lờ các biện pháp bảo mật như không lọc đầu vào, dùng chung tài khoản quản trị cho mọi tác vụ, hay không cập nhật phần mềm có thể tiết kiệm chút thời gian trước mắt, nhưng sẽ tạo ra những “khoản nợ kỹ thuật” khổng lồ. Tác động lâu dài của một cuộc tấn công thành công có thể phá hủy hoàn toàn một doanh nghiệp, từ mất mát tài chính, kiện tụng pháp lý, cho đến sự sụp đổ của thương hiệu đã mất nhiều năm xây dựng. Bảo mật cơ sở dữ liệu chính là nền móng vững chắc cho ngôi nhà số của bạn.

Common Issues/Troubleshooting

Ngay cả khi đã biết về SQL Injection, các nhà phát triển vẫn có thể mắc phải những sai lầm phổ biến trong quá trình phòng chống. Nhận diện được chúng là bước quan trọng để xây dựng một hệ thống thực sự an toàn.

Lỗi nhận diện và xử lý lỗ hổng kém hiệu quả

Một trong những vấn đề lớn nhất là việc nhận diện và vá lỗi không triệt để.

- Nguyên nhân thường gặp: Áp lực về thời gian ra mắt sản phẩm khiến đội ngũ phát triển bỏ qua các bước kiểm tra an ninh kỹ lưỡng. Đôi khi, họ chỉ vá lỗi ở một vài điểm rõ ràng mà bỏ sót các điểm yếu tiềm ẩn khác. Sự thiếu nhận thức hoặc thiếu kinh nghiệm về các biến thể tấn công tinh vi như Blind SQL Injection cũng là một nguyên nhân phổ biến.

- Cách khắc phục: Xây dựng một quy trình phát triển phần mềm an toàn (Secure SDLC), trong đó bảo mật được tích hợp ngay từ đầu chứ không phải là một bước kiểm tra cuối cùng. Sử dụng các công cụ quét lỗ hổng tự động (SAST/DAST) để rà soát mã nguồn và ứng dụng đang chạy. Tổ chức các buổi đánh giá mã nguồn (code review) với sự tham gia của các thành viên có kinh nghiệm về bảo mật.

Các lỗi phổ biến trong ứng dụng dẫn đến SQL Injection

Đây là những cạm bẫy kỹ thuật mà các nhà phát triển cần tránh.

- Thiếu lọc đầu vào hoặc lọc sai cách: Nhiều người chỉ kiểm tra một vài ký tự nguy hiểm như dấu nháy đơn (

') mà quên mất các chuỗi tấn công phức tạp khác. Hoặc tệ hơn, họ sử dụng “danh sách đen” (blacklist) để chặn các từ khóa nhưSELECT,UNION,DROP. Phương pháp này rất dễ bị vượt qua bằng cách sử dụng các biến thể mã hóa hoặc các từ khóa thay thế. - Sai sót trong cấu trúc truy vấn: Lỗi cố hữu nhất vẫn là việc cộng chuỗi (string concatenation) để xây dựng câu lệnh SQL. Bất kỳ dữ liệu nào từ người dùng được chèn trực tiếp vào chuỗi truy vấn đều là một quả bom nổ chậm.

- Sử dụng tài khoản có quyền quá cao: Việc ứng dụng web kết nối tới cơ sở dữ liệu bằng tài khoản quản trị (root, sa) là một sai lầm chết người. Nếu bị tấn công, kẻ xấu sẽ có toàn quyền trên cơ sở dữ liệu của bạn.

Best Practices

Để xây dựng một pháo đài vững chắc chống lại SQL Injection, hãy tuân thủ nghiêm ngặt các nguyên tắc vàng sau đây. Đây là danh sách kiểm tra không thể thiếu cho mọi nhà phát triển và quản trị hệ thống.

- Luôn sử dụng tham số hóa truy vấn (Parameterized Queries): Đây là quy tắc số một và quan trọng nhất. Hãy coi nó là bắt buộc. Sử dụng Prepared Statements hoặc các cơ chế tương tự do ngôn ngữ lập trình và framework của bạn cung cấp.

- Kiểm soát và lọc kỹ dữ liệu đầu vào: Thực hiện xác thực đầu vào theo “danh sách trắng” (whitelist). Tức là chỉ chấp nhận những định dạng dữ liệu được cho phép, và từ chối tất cả những gì còn lại. Đừng bao giờ tin tưởng bất kỳ dữ liệu nào đến từ phía client.

- Không sử dụng quyền truy cập cao cho ứng dụng: Luôn tuân thủ nguyên tắc phân quyền tối thiểu. Tạo một tài khoản người dùng cơ sở dữ liệu riêng cho ứng dụng của bạn và chỉ cấp cho nó những quyền hạn thực sự cần thiết (SELECT, INSERT, UPDATE trên các bảng cụ thể).

- Cập nhật thường xuyên phần mềm và thư viện: Kẻ tấn công luôn tìm kiếm các lỗ hổng bảo mật đã được công bố nhưng chưa được vá. Hãy đảm bảo hệ điều hành, máy chủ web, framework và các thư viện của bên thứ ba luôn ở phiên bản mới nhất.

- Đào tạo nhân viên phát triển và bảo trì: Con người là mắt xích yếu nhất nhưng cũng có thể là hàng phòng thủ mạnh nhất. Đảm bảo đội ngũ của bạn hiểu rõ về các mối đe dọa an ninh như SQL Injection và được đào tạo về các phương pháp lập trình an toàn.

- Thường xuyên audit và kiểm tra bảo mật hệ thống: Đừng chỉ xây dựng rồi để đó. Hãy định kỳ thực hiện các cuộc kiểm tra, rà soát mã nguồn, và thậm chí là thuê các chuyên gia đánh giá thâm nhập (penetration testing) để tìm kiếm các lỗ hổng bảo mật tiềm ẩn trước khi kẻ xấu tìm thấy chúng.

Conclusion

Qua bài viết chi tiết này, chúng ta có thể thấy rõ SQL Injection là một mối đe dọa an ninh mạng vô cùng nghiêm trọng, có khả năng gây ra những thiệt hại nặng nề về dữ liệu, tài chính và uy tín. Tuy nhiên, điểm mấu chốt cần nhớ là nó hoàn toàn có thể phòng ngừa được. Bằng cách áp dụng một cách nhất quán các kỹ thuật phòng chống chuẩn như sử dụng câu lệnh tham số hóa, xác thực đầu vào nghiêm ngặt và phân quyền tối thiểu, bạn có thể xây dựng một hàng rào bảo mật vững chắc cho hệ thống của mình. Bảo mật không phải là một công việc làm một lần rồi thôi, mà là một quá trình liên tục đòi hỏi sự cảnh giác và cải tiến không ngừng.

Đừng chờ đến khi sự cố xảy ra. Hãy chủ động hành động ngay hôm nay. Hãy dành thời gian để rà soát lại các ứng dụng và hệ thống cơ sở dữ liệu của bạn, áp dụng các biện pháp bảo mật đã được đề cập. Nếu bạn cần một đối tác tin cậy trong việc xây dựng các website chuyên nghiệp với nền tảng an toàn hoặc tìm kiếm một dịch vụ Hosting, VPS chất lượng cao được tích hợp sẵn các lớp bảo vệ, hãy liên hệ với AZWEB. Chúng tôi luôn sẵn sàng đồng hành cùng bạn trên con đường phát triển kỹ thuật số an toàn và bền vững. Hãy bắt đầu nâng cấp bảo mật hệ thống của bạn và tìm hiểu thêm các tài liệu chuyên sâu để luôn đi trước một bước so với các mối đe dọa.