Trong thế giới kết nối số hiện đại, việc quản lý một hệ thống mạng hiệu quả và an toàn là yếuutố sống còn của mọi doanh nghiệp. Khi quy mô mạng lưới ngày càng mở rộng, việc duy trì sự ổn định, bảo mật và linh hoạt trở thành một thách thức lớn. Các mô hình mạng LAN (Local Area Network) truyền thống, vốn dựa trên kết nối vật lý, thường tỏ ra cứng nhắc và khó quản lý. Mọi thiết bị trong cùng một mạng LAN có thể “nhìn thấy” nhau, tạo ra những lỗ hổng bảo mật và làm giảm hiệu suất khi lưu lượng broadcast tăng cao. Đây chính là lúc mạng VLAN (Virtual Local Area Network) xuất hiện như một giải pháp cứu cánh.

VLAN cho phép chúng ta tạo ra các mạng LAN ảo, phân chia một mạng vật lý thành nhiều phân đoạn logic độc lập. Hãy tưởng tượng bạn có thể nhóm các thiết bị từ các phòng ban khác nhau vào cùng một mạng ảo mà không cần thay đổi bất kỳ sợi cáp nào. Điều này không chỉ giúp tăng cường bảo mật bằng cách cô lập dữ liệu nhạy cảm mà còn tối ưu hóa hiệu suất và đơn giản hóa việc quản lý. Trong bài viết này, chúng ta sẽ cùng AZWEB khám phá chi tiết về VLAN, từ khái niệm cơ bản, cách thức hoạt động, những lợi ích vượt trội cho đến các ứng dụng thực tế và phương pháp triển khai tốt nhất.

Khái niệm mạng VLAN và định nghĩa LAN ảo

VLAN là gì?

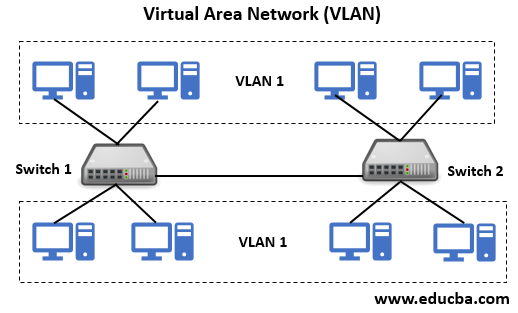

VLAN, viết tắt của Virtual Local Area Network, có nghĩa là “Mạng LAN ảo“. Đây là một công nghệ cho phép bạn phân chia một mạng LAN vật lý duy nhất thành nhiều mạng con logic riêng biệt. Mỗi VLAN hoạt động như một mạng LAN độc lập, có miền quảng bá (broadcast domain) riêng. Điều này có nghĩa là các thiết bị trong cùng một VLAN có thể giao tiếp với nhau như thể chúng được kết nối vào cùng một switch, dù trên thực tế chúng có thể đang nằm ở các vị trí vật lý khác nhau.

Điểm khác biệt cốt lõi so với LAN truyền thống nằm ở tính “ảo”. Một mạng LAN truyền thống được xác định bởi kết nối vật lý – tất cả các thiết bị cắm vào cùng một switch sẽ thuộc cùng một mạng. Ngược lại, VLAN được xác định bởi cấu hình logic trên switch. Bạn có thể gán các cổng khác nhau trên cùng một switch vào các VLAN khác nhau, hoặc thậm chí gán các cổng trên nhiều switch khác nhau vào cùng một VLAN. Sự linh hoạt này chính là sức mạnh của mạng LAN ảo.

Tại sao cần sử dụng VLAN?

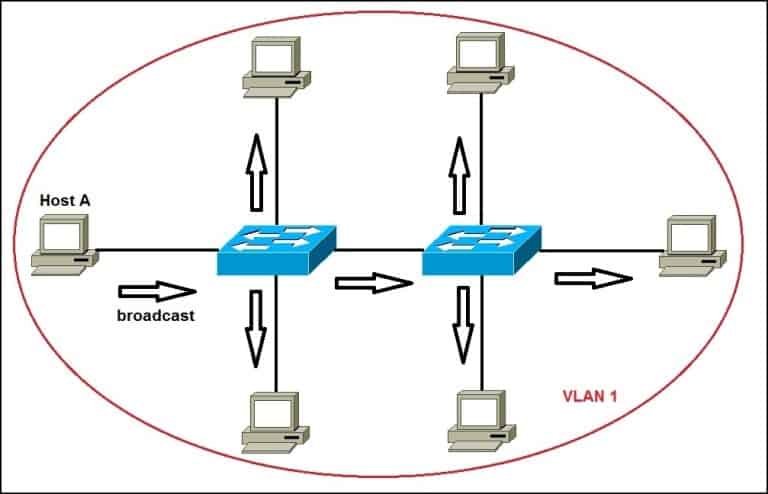

Việc sử dụng VLAN trở nên cần thiết khi mạng LAN vật lý truyền thống bắt đầu bộc lộ những hạn chế rõ rệt, đặc biệt là khi quy mô mạng tăng lên. Trong một mạng LAN phẳng (flat network), tất cả các thiết bị đều thuộc cùng một miền quảng bá. Khi một thiết bị gửi một gói tin quảng bá (broadcast message), tất cả các thiết bị khác trong mạng đều nhận được và phải xử lý nó. Điều này gây ra tình trạng “bão broadcast”, làm lãng phí băng thông và giảm hiệu suất chung của toàn hệ thống mạng.

Hơn nữa, vấn đề bảo mật cũng là một mối lo ngại lớn. Trong một mạng LAN không phân đoạn, bất kỳ ai kết nối vào mạng đều có khả năng truy cập hoặc “nghe lén” lưu lượng của các thiết bị khác. VLAN giải quyết triệt để các vấn đề này. Bằng cách tạo ra các phân đoạn mạng ảo độc lập, VLAN giúp cô lập lưu lượng giữa các phòng ban, nhóm người dùng hoặc loại thiết bị. Ví dụ, lưu lượng của phòng kế toán sẽ được tách biệt hoàn toàn khỏi mạng Wi-Fi dành cho khách, đảm bảo dữ liệu nhạy cảm không bị rò rỉ. VLAN chính là công cụ mạnh mẽ để xây dựng một kiến trúc mạng có tổ chức, bảo mật và hiệu quả hơn.

Cách thức hoạt động của VLAN trong mạng LAN vật lý

Nguyên lý phân đoạn mạng dựa trên VLAN

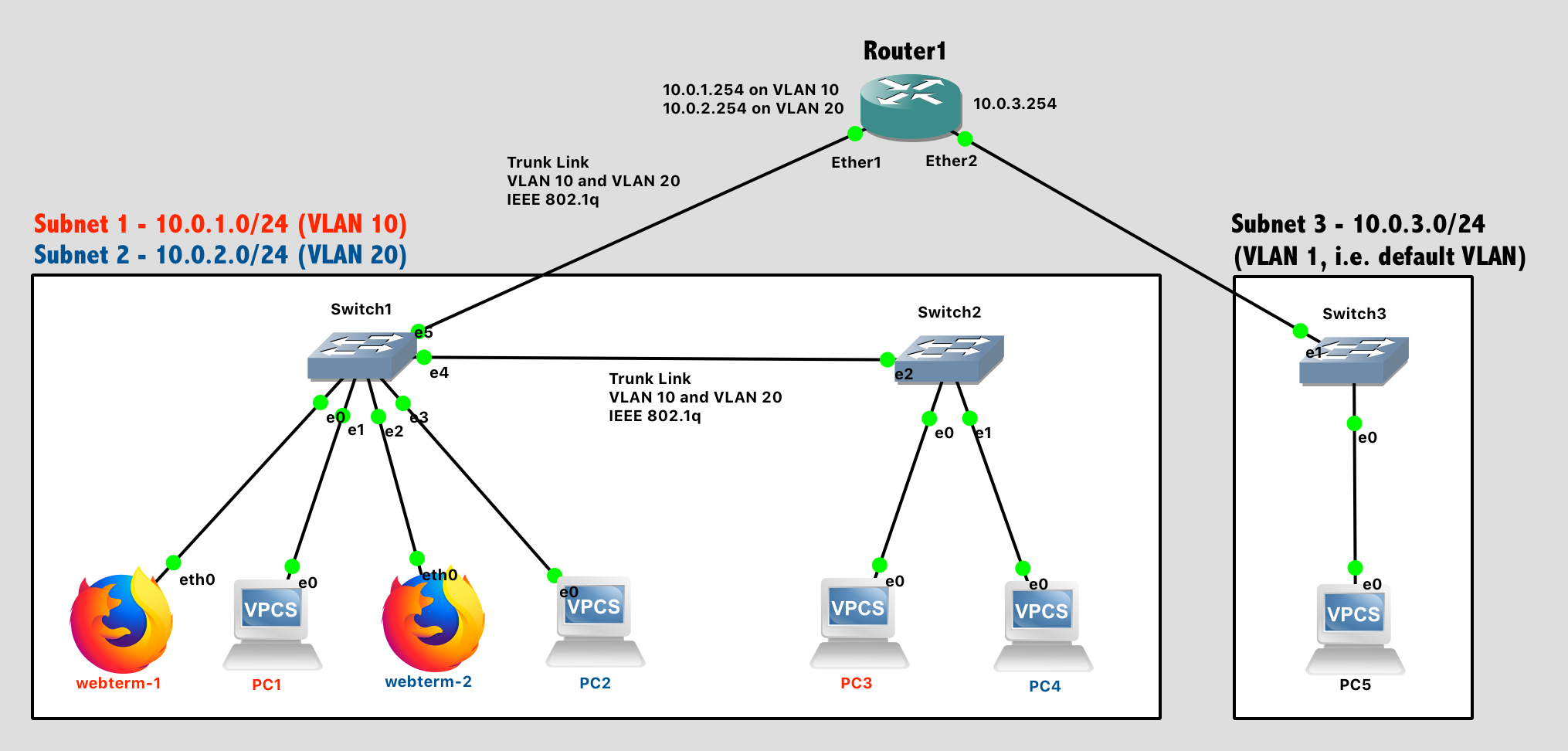

Về cơ bản, VLAN hoạt động ở Lớp 2 (Data Link Layer) trong mô hình OSI. Trái tim của công nghệ này chính là các thiết bị chuyển mạch (switch) thông minh. Nguyên lý của VLAN là phân chia các cổng trên một hoặc nhiều switch thành các nhóm logic riêng biệt. Mỗi nhóm này tương ứng với một VLAN. Các thiết bị được kết nối vào các cổng thuộc cùng một VLAN có thể giao tiếp trực tiếp với nhau, trong khi các thiết bị ở các VLAN khác nhau thì không thể.

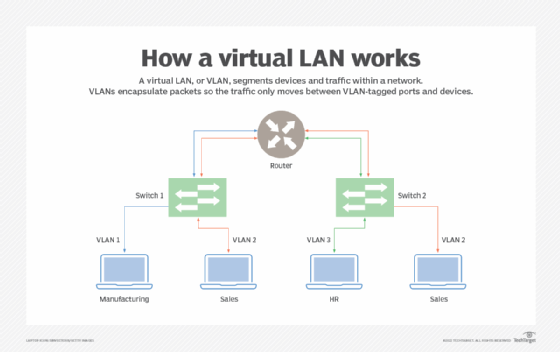

Hãy hình dung một switch 24 cổng. Thay vì để tất cả 24 cổng này hoạt động trong cùng một mạng LAN, bạn có thể cấu hình để 8 cổng đầu tiên thuộc VLAN 10 (ví dụ: cho phòng Kinh doanh), 8 cổng tiếp theo thuộc VLAN 20 (cho phòng Kỹ thuật), và 8 cổng cuối cùng thuộc VLAN 30 (cho phòng Kế toán). Lúc này, máy tính của phòng Kinh doanh chỉ có thể “nói chuyện” với các máy tính khác trong phòng Kinh doanh. Để giao tiếp giữa các VLAN (ví dụ: từ VLAN 10 sang VLAN 20), chúng ta cần một thiết bị Lớp 3 như router hoặc switch Lớp 3. Thiết bị này sẽ đóng vai trò như một “người gác cổng”, kiểm soát và định tuyến lưu lượng giữa các mạng ảo.

Quản lý và truyền tải dữ liệu trong VLAN

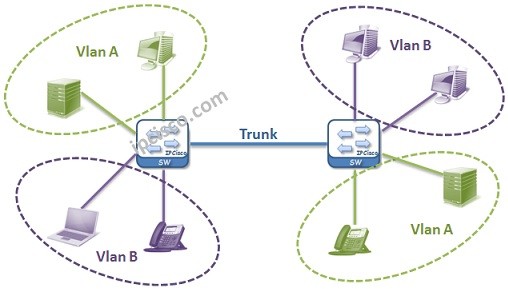

Khi dữ liệu chỉ di chuyển trong phạm vi một VLAN trên cùng một switch, quá trình diễn ra khá đơn giản. Switch sẽ biết cổng nào thuộc VLAN nào và chỉ chuyển tiếp các khung dữ liệu (data frames) đến các cổng trong cùng VLAN đó. Tuy nhiên, khi hệ thống mạng của bạn có nhiều switch và một VLAN cần trải dài trên các switch này, vấn đề sẽ trở nên phức tạp hơn. Làm thế nào để switch thứ hai biết được khung dữ liệu đến từ switch thứ nhất thuộc về VLAN nào? Câu trả lời nằm ở “VLAN tagging“.

Để giải quyết vấn đề này, một tiêu chuẩn có tên là IEEE 802.1Q đã được ra đời. Khi một khung dữ liệu cần được truyền từ switch này sang switch khác thông qua một kết nối đặc biệt gọi là “trunk link”, switch gửi sẽ chèn một “thẻ” (tag) nhỏ vào khung dữ liệu. Thẻ này chứa thông tin về VLAN ID, tức là mã định danh của VLAN mà khung dữ liệu đó thuộc về. Khi switch nhận được khung dữ liệu, nó sẽ đọc thẻ này, xác định VLAN đích và chỉ chuyển tiếp khung dữ liệu đến các cổng thuộc VLAN tương ứng. Quá trình này đảm bảo rằng sự phân đoạn logic của VLAN được duy trì nhất quán trên toàn bộ hạ tầng mạng vật lý.

Lợi ích của việc sử dụng VLAN: bảo mật và quản lý hiệu quả

Tăng cường bảo mật mạng

Một trong những lợi ích lớn nhất và rõ ràng nhất của VLAN chính là khả năng tăng cường bảo mật. Bằng cách cô lập lưu lượng mạng thành các phân đoạn logic, VLAN tạo ra các rào cản ảo giữa các nhóm người dùng hoặc thiết bị. Ví dụ, bạn có thể tạo một VLAN riêng cho hệ thống camera an ninh, một VLAN cho các máy chủ chứa dữ liệu quan trọng, và một VLAN khác cho mạng Wi-Fi của khách. Lưu lượng trong VLAN của khách sẽ hoàn toàn bị chặn, không thể truy cập vào VLAN chứa máy chủ, ngăn chặn hiệu quả các truy cập trái phép.

Việc phân đoạn này cũng giúp giảm thiểu đáng kể rủi ro từ các cuộc tấn công nội bộ. Nếu một máy tính trong VLAN của phòng Marketing bị nhiễm mã độc, thiệt hại sẽ được giới hạn trong phạm vi VLAN đó. Mã độc sẽ khó có thể lây lan sang các VLAN khác như VLAN của phòng Kế toán hay phòng Giám đốc. Nói cách khác, VLAN giúp bạn thu hẹp bề mặt tấn công và kiểm soát luồng dữ liệu một cách chặt chẽ. Mọi giao tiếp giữa các VLAN đều phải đi qua một thiết bị định tuyến, nơi bạn có thể áp đặt các chính sách kiểm soát truy cập (Access Control Lists – ACLs) để lọc và giám sát lưu lượng.

Quản lý mạng hiệu quả và linh hoạt

Bên cạnh bảo mật, VLAN còn mang lại sự linh hoạt và hiệu quả vượt trội trong công tác quản trị mạng. Với VLAN, việc phân nhóm người dùng và thiết bị trở nên vô cùng dễ dàng. Bạn có thể nhóm các thiết bị theo chức năng (máy in, máy chủ), theo phòng ban (kinh doanh, kỹ thuật) hoặc theo mức độ bảo mật mà không phụ thuộc vào vị trí vật lý của chúng. Khi một nhân viên chuyển từ phòng này sang phòng khác, quản trị viên chỉ cần cấu hình lại cổng switch mà họ kết nối, thay vì phải đi lại dây cáp mạng phức tạp.

VLAN cũng giúp cải thiện hiệu suất tổng thể của mạng. Bằng cách chia một miền quảng bá lớn thành nhiều miền nhỏ hơn, VLAN làm giảm lượng lưu lượng broadcast không cần thiết, giải phóng băng thông và giúp các ứng dụng hoạt động mượt mà hơn. Về lâu dài, điều này còn giúp giảm chi phí đầu tư. Thay vì phải mua nhiều switch vật lý riêng biệt cho mỗi phòng ban, bạn có thể sử dụng một switch lớn duy nhất và phân chia nó thành nhiều VLAN. Điều này không chỉ tiết kiệm chi phí phần cứng mà còn giảm chi phí điện năng và không gian lắp đặt.

Các loại VLAN phổ biến

VLAN dựa trên cổng (Port-based VLAN)

Đây là loại VLAN phổ biến và đơn giản nhất để cấu hình. Trong mô hình này, quản trị viên mạng sẽ gán mỗi cổng (port) trên switch vào một VLAN cụ thể một cách thủ công. Bất kỳ thiết bị nào được kết nối vào một cổng sẽ tự động thuộc về VLAN đã được gán cho cổng đó. Ví dụ, bạn có thể cấu hình các cổng từ 1 đến 8 thuộc VLAN 10, các cổng từ 9 đến 16 thuộc VLAN 20.

Ưu điểm lớn của phương pháp này là tính đơn giản, dễ triển khai và kiểm soát. Bạn có thể dễ dàng biết được thiết bị nào thuộc VLAN nào chỉ bằng cách xem cấu hình cổng. Tuy nhiên, nhược điểm của nó là thiếu linh hoạt. Nếu một người dùng di chuyển máy tính của họ từ một cổng thuộc VLAN 10 sang một cổng thuộc VLAN 20, họ sẽ bị mất kết nối với mạng của mình cho đến khi quản trị viên cấu hình lại cổng mới. Phương pháp này phù hợp nhất cho các hệ thống mạng có quy mô nhỏ và ít có sự thay đổi về vị trí người dùng.

VLAN dựa trên địa chỉ MAC (MAC-based VLAN)

VLAN dựa trên địa chỉ MAC mang lại sự linh hoạt cao hơn so với VLAN dựa trên cổng. Thay vì gán VLAN cho cổng, phương pháp này gán VLAN dựa trên địa chỉ MAC (Media Access Control) duy nhất của mỗi thiết bị. Switch sẽ duy trì một bảng map, trong đó mỗi địa chỉ MAC được liên kết với một VLAN ID cụ thể. Khi một thiết bị kết nối vào bất kỳ cổng nào của switch, switch sẽ kiểm tra địa chỉ MAC của thiết bị đó và tự động gán nó vào đúng VLAN.

Ưu điểm chính là người dùng có thể di chuyển tự do trong văn phòng, kết nối vào bất kỳ cổng mạng nào mà vẫn giữ nguyên tư cách thành viên VLAN của mình. Điều này giúp tự động hóa và giảm tải công việc cho quản trị viên. Tuy nhiên, nhược điểm là việc quản lý bảng địa chỉ MAC cho hàng trăm hoặc hàng nghìn thiết bị có thể trở nên rất phức tạp và tốn thời gian. Ngoài ra, việc giả mạo địa chỉ MAC cũng là một rủi ro bảo mật cần được xem xét.

VLAN dựa trên giao thức (Protocol-based VLAN)

Với VLAN dựa trên giao thức, việc phân loại lưu lượng vào các VLAN khác nhau được thực hiện dựa trên loại giao thức của gói tin. Switch sẽ kiểm tra thông tin ở Lớp 3 (Network Layer) trong gói tin để xác định giao thức đang được sử dụng, ví dụ như IP, IPX, hoặc AppleTalk. Dựa vào đó, nó sẽ gán gói tin vào VLAN tương ứng đã được cấu hình sẵn.

Ví dụ, bạn có thể cấu hình để tất cả lưu lượng IP được đưa vào VLAN 10, trong khi tất cả lưu lượng IPX (một giao thức cũ hơn) được đưa vào VLAN 20. Phương pháp này hữu ích trong các môi trường mạng sử dụng nhiều giao thức khác nhau và cần phân tách chúng. Tuy nhiên, trong các hệ thống mạng hiện đại chủ yếu dựa trên giao thức IP, loại VLAN này ít được sử dụng hơn so với các phương pháp khác.

VLAN động (Dynamic VLAN)

VLAN động là phương pháp tiên tiến và linh hoạt nhất, thường được sử dụng trong các môi trường doanh nghiệp lớn. Trong mô hình này, việc gán VLAN cho một thiết bị không được cấu hình tĩnh trên switch mà được quyết định một cách tự động và tập trung. Khi một thiết bị kết nối vào mạng, switch sẽ truy vấn một máy chủ trung tâm, chẳng hạn như máy chủ RADIUS (Remote Authentication Dial-In User Service), sử dụng các thông tin như tên người dùng, mật khẩu, địa chỉ MAC.

Dựa trên các chính sách đã được định nghĩa sẵn trên máy chủ, thiết bị sẽ được tự động gán vào VLAN phù hợp. Ví dụ, một nhân viên kinh doanh đăng nhập vào mạng sẽ được tự động đưa vào VLAN Kinh doanh, bất kể họ đang ở đâu hay sử dụng thiết bị nào. VLAN động cung cấp mức độ tự động hóa, bảo mật và quản lý tập trung cao nhất, giúp đơn giản hóa đáng kể việc quản trị trong các hệ thống mạng phức tạp và có nhiều người dùng di động.

Ứng dụng thực tế của VLAN trong quản trị hệ thống mạng

Trong môi trường doanh nghiệp và các tổ chức, VLAN là một công cụ không thể thiếu để xây dựng một kiến trúc mạng khoa học và an toàn. Một ví dụ điển hình là việc phân chia mạng công ty thành nhiều VLAN khác nhau theo phòng ban. Bạn có thể tạo VLAN 10 cho Ban Giám đốc, VLAN 20 cho phòng Kế toán, VLAN 30 cho phòng Nhân sự, và VLAN 40 cho đội ngũ Kỹ thuật. Điều này đảm bảo rằng dữ liệu tài chính nhạy cảm của phòng Kế toán sẽ không thể bị truy cập bởi các phòng ban khác, trừ khi được cho phép một cách rõ ràng.

Một ứng dụng quan trọng khác là tạo ra một VLAN riêng cho khách (Guest VLAN). Khi khách hàng hoặc đối tác đến văn phòng, họ có thể kết nối vào mạng Wi-Fi của khách. VLAN này sẽ được cấu hình để chỉ cho phép truy cập ra Internet và hoàn toàn bị cô lập khỏi mạng nội bộ của công ty. Điều này giúp bảo vệ tài nguyên nội bộ khỏi các mối đe dọa tiềm tàng từ các thiết bị không xác định. Tương tự, các thiết bị IoT (Internet of Things) như camera an ninh, máy chấm công cũng nên được đặt trong một VLAN riêng để tăng cường bảo mật.

Trong các trung tâm dữ liệu (data center), VLAN được sử dụng để phân tách lưu lượng giữa các loại máy chủ khác nhau. Ví dụ, máy chủ web (web servers), máy chủ ứng dụng (application servers) và máy chủ cơ sở dữ liệu (database servers) thường được đặt trong các VLAN riêng biệt. Điều này giúp tối ưu hóa hiệu suất và áp dụng các chính sách bảo mật chặt chẽ hơn. VLAN thường được tích hợp với các giải pháp bảo mật khác như tường lửa (firewall) và hệ thống phát hiện/phòng chống xâm nhập (IDS/IPS). Tường lửa sẽ được đặt giữa các VLAN để kiểm soát và giám sát mọi luồng dữ liệu di chuyển qua lại, tạo thành một hệ thống phòng thủ đa lớp vững chắc.

Các vấn đề thường gặp và cách khắc phục

VLAN không hoạt động do cấu hình sai

Một trong những sự cố phổ biến nhất khi triển khai VLAN là cấu hình sai, dẫn đến mất kết nối. Nguyên nhân thường gặp bao gồm việc gán sai VLAN ID cho một cổng switch, quên không thêm một VLAN vào danh sách cho phép trên đường truyền trunk (trunk link), hoặc cấu hình sai Native VLAN giữa hai switch kết nối với nhau. Ví dụ, nếu cổng kết nối máy tính của người dùng được gán vào VLAN 20 nhưng máy chủ họ cần truy cập lại ở VLAN 30 và không có định tuyến giữa hai VLAN này, kết nối sẽ thất bại.

Để khắc phục, biện pháp đầu tiên là rà soát lại cấu hình một cách cẩn thận. Sử dụng các lệnh kiểm tra trên switch như show vlan brief để xem danh sách các VLAN và các cổng được gán. Dùng lệnh show interfaces trunk để xác minh rằng các VLAN cần thiết đã được cho phép đi qua đường truyền trunk. Việc kiểm tra từng bước, từ thiết bị cuối đến switch, qua các đường trunk, sẽ giúp bạn xác định chính xác điểm xảy ra lỗi và sửa chữa kịp thời.

Xung đột VLAN và mất kết nối mạng

Xung đột VLAN có thể xảy ra khi có sự không nhất quán trong cấu hình trên toàn bộ hệ thống mạng, gây ra các vòng lặp (loops) hoặc mất kết nối không mong muốn. Một nguyên nhân phổ biến là do Native VLAN không khớp nhau trên một kết nối trunk. Native VLAN là VLAN duy nhất không bị gắn thẻ (untagged) khi đi qua trunk, nếu hai đầu trunk có hai Native VLAN khác nhau, nó có thể tạo ra các vấn đề về kết nối và bảo mật.

Một nguyên nhân khác có thể đến từ các giao thức quản lý VLAN tự động như VTP (VLAN Trunking Protocol). Nếu một switch mới với cấu hình VTP cũ được thêm vào mạng, nó có thể vô tình xóa hoặc thay đổi toàn bộ cơ sở dữ liệu VLAN của hệ thống. Để xử lý và phòng tránh, hãy luôn đảm bảo cấu hình nhất quán trên tất cả các thiết bị. Lập một kế hoạch và tài liệu hóa sơ đồ VLAN một cách rõ ràng. Khi thêm thiết bị mới, hãy kiểm tra kỹ lưỡng cấu hình của nó trước khi kết nối vào mạng sản xuất. Tắt các giao thức tự động không cần thiết và thực hiện cấu hình thủ công để có sự kiểm soát tốt nhất.

Những thực hành tốt nhất khi triển khai VLAN

Để khai thác tối đa lợi ích của VLAN và tránh các sự cố không đáng có, việc tuân thủ các thực hành tốt nhất là vô cùng quan trọng. Dưới đây là những khuyến nghị từ các chuyên gia mạng mà bạn nên áp dụng:

- Lên kế hoạch và tài liệu hóa: Trước khi cấu hình bất cứ thứ gì, hãy vẽ ra một sơ đồ mạng và lên kế hoạch phân chia địa chỉ IP và VLAN một cách hợp lý. Ghi lại VLAN ID nào được sử dụng cho mục đích gì (ví dụ: VLAN 10 – Kế toán, VLAN 20 – Kỹ thuật). Việc tài liệu hóa cẩn thận sẽ giúp bạn dễ dàng quản lý và khắc phục sự cố sau này.

- Không sử dụng VLAN 1: VLAN 1 là VLAN mặc định trên hầu hết các thiết bị chuyển mạch. Vì lý do bảo mật, bạn nên tránh sử dụng VLAN này cho bất kỳ lưu lượng người dùng hoặc quản lý nào. Hãy tạo các VLAN mới và chuyển tất cả các cổng sang các VLAN đó, đồng thời thay đổi Native VLAN trên các đường trunk thành một VLAN không sử dụng.

- Sử dụng VLAN riêng cho quản lý: Hãy tạo một VLAN riêng (ví dụ: VLAN 99) chỉ dành cho việc quản lý các thiết bị mạng như switch, router, firewall. Giới hạn quyền truy cập vào VLAN này chỉ cho các quản trị viên mạng để tăng cường bảo mật.

- Kiểm tra kỹ cấu hình Trunking: Khi kết nối các switch với nhau, hãy đảm bảo rằng các đường truyền trunk được cấu hình đúng chuẩn IEEE 802.1Q và chỉ cho phép các VLAN cần thiết đi qua. Tránh việc cho phép tất cả các VLAN một cách bừa bãi.

- Tách biệt các VLAN có mức độ tin cậy khác nhau: Không bao giờ đặt các thiết bị có mức độ bảo mật cao (như máy chủ cơ sở dữ liệu) và các thiết bị ít an toàn hơn (như mạng Wi-Fi cho khách) trong cùng một VLAN hoặc trên cùng một switch vật lý nếu có thể.

- Cập nhật firmware thường xuyên: Luôn đảm bảo rằng firmware trên các thiết bị mạng của bạn được cập nhật lên phiên bản mới nhất. Các bản cập nhật thường chứa các bản vá lỗi bảo mật quan trọng và cải thiện hiệu suất, giúp hệ thống VLAN của bạn hoạt động ổn định và an toàn hơn.

Kết luận

Qua những phân tích chi tiết, có thể thấy rằng mạng VLAN không chỉ là một thuật ngữ kỹ thuật phức tạp mà là một công cụ cực kỳ mạnh mẽ và cần thiết trong môi trường mạng hiện đại. Từ việc tăng cường bảo mật bằng cách cô lập lưu lượng, cải thiện hiệu suất bằng cách giảm thiểu broadcast, cho đến việc mang lại sự linh hoạt tối đa trong quản lý, lợi ích mà VLAN mang lại là không thể phủ nhận. Nó cho phép các quản trị viên xây dựng một hệ thống mạng có cấu trúc, khoa học và dễ dàng mở rộng theo nhu cầu phát triển của tổ chức.

Việc áp dụng VLAN không còn là lựa chọn xa xỉ của các doanh nghiệp lớn mà đã trở thành một tiêu chuẩn thực hành cho bất kỳ hệ thống mạng nào muốn đạt được hiệu quả và an toàn. Bằng cách phân đoạn mạng một cách thông minh, bạn đang xây dựng một nền tảng vững chắc để bảo vệ tài sản số và đảm bảo hoạt động kinh doanh luôn thông suốt. AZWEB hy vọng bài viết này đã cung cấp cho bạn cái nhìn toàn diện về VLAN. Hãy bắt đầu bằng việc lên kế hoạch và thử nghiệm cấu hình VLAN trên một môi trường nhỏ, hoặc liên hệ với các chuyên gia mạng để được tư vấn chi tiết và triển khai một giải pháp phù hợp nhất cho doanh nghiệp của bạn.