Bạn có biết lệnh sudo là chìa khóa giúp quản trị hệ thống Linux an toàn và linh hoạt không? Đối với những ai mới làm quen với Linux, giao diện dòng lệnh và các khái niệm về quyền hạn có thể gây bối rối. Nhiều người dùng thường không hiểu rõ sudo là gì, tại sao nó lại quan trọng và làm thế nào để khai thác đúng chức năng của nó. Sự thiếu hiểu biết này có thể dẫn đến những rủi ro bảo mật không đáng có hoặc những sai lầm nghiêm trọng có thể làm hỏng hệ thống. Đây chính là lúc vai trò của sudo trở nên cực kỳ quan trọng.

Bài viết này sẽ là kim chỉ nam chi tiết của bạn, giải thích cặn kẽ về lệnh sudo, từ khái niệm cơ bản đến cách sử dụng và cấu hình nâng cao. Chúng tôi sẽ phân tích cấu trúc của lệnh, hướng dẫn bạn cách sử dụng trong các tình huống thực tế và cung cấp những lưu ý quan trọng để đảm bảo an toàn hệ thống. Hãy cùng AZWEB đi sâu vào thế giới của sudo, phân tích từ những kiến thức nền tảng đến các kỹ thuật nâng cao, kèm theo ví dụ minh họa và mẹo sử dụng an toàn để bạn có thể tự tin quản trị hệ thống Linux của mình một cách chuyên nghiệp.

Giới thiệu về lệnh sudo và chức năng của sudo

Trong hệ sinh thái Linux, việc quản lý quyền truy cập là một trong những yếu tố cốt lõi để đảm bảo hệ thống hoạt động ổn định và an toàn. Lệnh sudo chính là công cụ mạnh mẽ và không thể thiếu trong bộ công cụ của bất kỳ quản trị viên hệ thống nào. Nó đóng vai trò như một người gác cổng, cho phép người dùng thông thường thực thi các lệnh với quyền hạn của một người dùng khác, mà phổ biến nhất là quyền của người dùng gốc (root).

Hiểu rõ về sudo và lý do tại sao nó được ưa chuộng hơn việc đăng nhập trực tiếp bằng tài khoản root sẽ giúp bạn xây dựng một nền tảng vững chắc về bảo mật và quản trị hệ thống Linux. Hãy cùng khám phá sâu hơn về khái niệm này và tầm quan trọng của nó.

Lệnh sudo là gì?

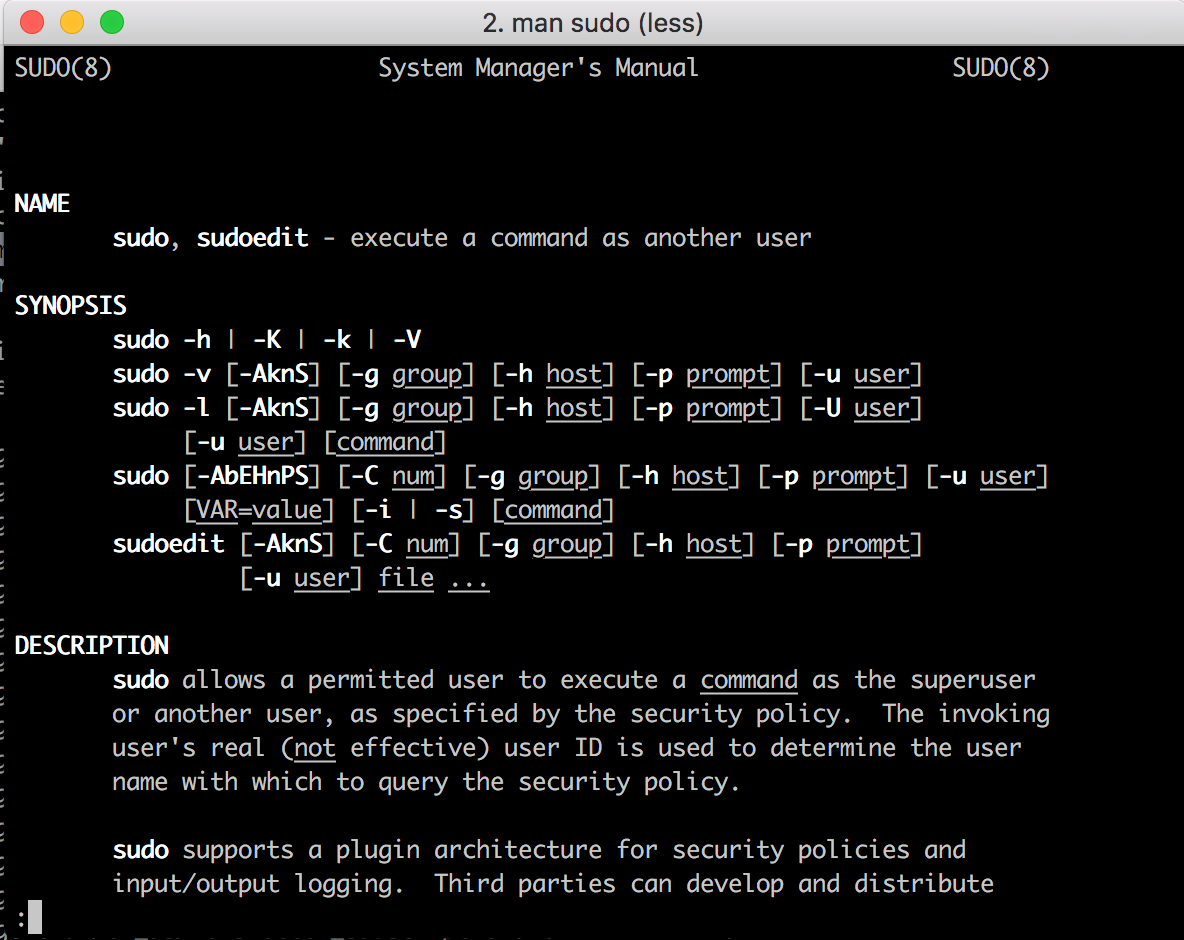

Sudo là viết tắt của “Super User Do” hoặc “Substitute User Do”. Về cơ bản, đây là một chương trình dành cho các hệ điều hành dựa trên Unix/Linux, cho phép người dùng chạy các chương trình với đặc quyền bảo mật của một người dùng khác, thường là người dùng root. Khi bạn thêm sudo vào trước một lệnh, bạn đang yêu cầu hệ thống thực thi lệnh đó với quyền hạn cao nhất.

Vai trò chính của sudo không chỉ đơn thuần là cấp quyền root. Nó là một cơ chế quản lý quyền hạn tinh vi, giúp hệ thống trở nên an toàn hơn. Thay vì chia sẻ mật khẩu root cho nhiều người dùng (một hành động cực kỳ rủi ro), quản trị viên có thể cấp quyền sudo cho từng người dùng cụ thể. Hơn nữa, sudo còn cho phép giới hạn quyền hạn, ví dụ như chỉ cho phép một người dùng nhất định chạy một số lệnh cụ thể với quyền root. Mọi hành động sử dụng sudo đều được ghi lại trong nhật ký hệ thống, giúp việc truy vết và kiểm tra (audit) trở nên dễ dàng và minh bạch, qua đó nâng cao đáng kể tính bảo mật cho toàn bộ hệ thống.

Tại sao cần dùng sudo thay vì dùng trực tiếp tài khoản root?

Sử dụng trực tiếp tài khoản root giống như việc bạn cầm một chiếc chìa khóa vạn năng có thể mở mọi cánh cửa và thay đổi mọi thứ mà không có bất kỳ rào cản nào. Điều này tuy tiện lợi nhưng lại tiềm ẩn vô số rủi ro. Một lệnh gõ nhầm, chẳng hạn như rm -rf / thay vì rm -rf ./, có thể xóa sạch toàn bộ hệ thống của bạn chỉ trong vài giây. Nguyên tắc phân quyền an toàn (Principle of Least Privilege) khuyến nghị rằng mỗi người dùng chỉ nên có những quyền hạn tối thiểu cần thiết để thực hiện công việc của mình. Lệnh sudo chính là công cụ hoàn hảo để thực thi nguyên tắc này.

Việc sử dụng sudo giúp giảm thiểu đáng kể rủi ro từ các thao tác sai lầm. Khi bạn thực thi một lệnh với sudo, hệ thống sẽ yêu cầu bạn nhập mật khẩu của chính tài khoản người dùng của bạn, không phải mật khẩu root. Điều này như một bước “khựng lại”, giúp bạn có thêm thời gian suy nghĩ và xác nhận lại lệnh mình sắp chạy có thực sự đúng hay không. Hơn nữa, sudo cung cấp khả năng kiểm soát và ghi lại lịch sử chặt chẽ. Mỗi khi một lệnh được thực thi qua sudo, thông tin về người thực thi, thời gian, và lệnh cụ thể sẽ được lưu lại trong file log (thường là /var/log/auth.log hoặc /var/log/secure). Điều này tạo ra một dấu vết kiểm toán rõ ràng, giúp quản trị viên dễ dàng theo dõi ai đã làm gì trên hệ thống, một yếu tố cực kỳ quan trọng trong môi trường doanh nghiệp và các hệ thống máy chủ quan trọng.

Cách sử dụng lệnh sudo cơ bản cho người mới

Bắt đầu với sudo không hề phức tạp. Đối với người mới làm quen với Linux, việc nắm vững cách sử dụng cơ bản của lệnh này là một trong những bước đầu tiên và quan trọng nhất để có thể quản lý hệ thống một cách hiệu quả. Từ cú pháp đơn giản đến việc thiết lập quyền cho người dùng, mọi thứ đều được thiết kế để trực quan và dễ tiếp cận.

Phần này sẽ hướng dẫn bạn những bước đi đầu tiên, giúp bạn tự tin sử dụng sudo cho các tác vụ hàng ngày, đồng thời hiểu rõ quy trình xác thực và cách kiểm tra quyền hạn của mình trên hệ thống.

Cú pháp và các lệnh sudo phổ biến

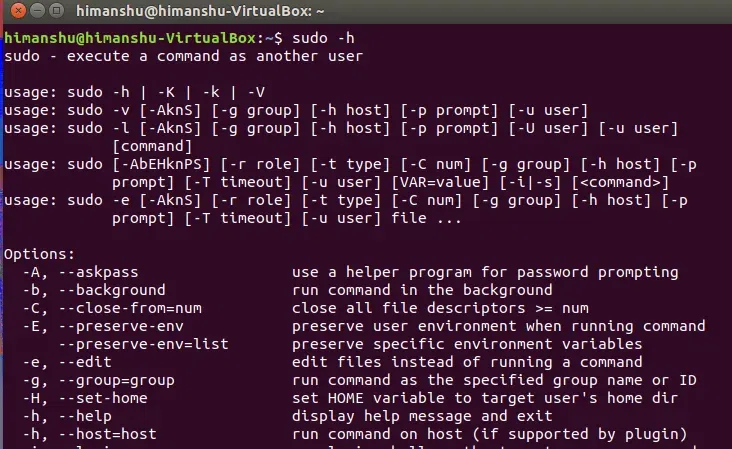

Cú pháp cơ bản của lệnh sudo rất đơn giản và dễ nhớ, giúp người dùng nhanh chóng làm quen và áp dụng vào công việc hàng ngày. Cấu trúc chung của lệnh luôn là: sudo [tùy chọn] command. Trong đó, command là lệnh bạn muốn thực thi với quyền hạn cao hơn. Khi bạn chạy lệnh này, hệ thống sẽ yêu cầu bạn nhập mật khẩu của tài khoản người dùng hiện tại để xác thực.

Hãy cùng xem qua một vài ví dụ phổ biến mà bạn sẽ thường xuyên sử dụng:

sudo apt update: Đây là lệnh dùng để cập nhật danh sách các gói phần mềm từ kho lưu trữ trên các hệ thống dựa trên Debian/Ubuntu. Lệnh này yêu cầu quyền quản trị vì nó thay đổi các file hệ thống chứa thông tin về các gói.sudo reboot: Lệnh này dùng để khởi động lại hệ thống. Đây là một hành động ảnh hưởng đến toàn bộ máy chủ, vì vậy nó đòi hỏi quyền root.sudo nano /etc/hosts: Lệnh này mở file cấu hìnhhostsbằng trình soạn thảo văn bảnnano. File/etc/hostslà một file hệ thống quan trọng dùng để ánh xạ tên miền cục bộ tới địa chỉ IP, và việc chỉnh sửa nó cần có đặc quyền cao.

Những ví dụ trên cho thấy sudo được sử dụng cho các tác vụ quan trọng, từ quản lý phần mềm đến cấu hình hệ thống, đảm bảo rằng chỉ những người dùng được ủy quyền mới có thể thực hiện các thay đổi này.

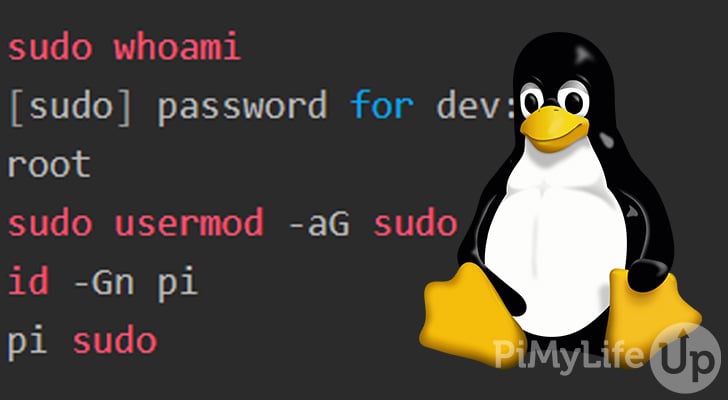

Cách thiết lập và sử dụng sudo lần đầu

Để một người dùng có thể sử dụng lệnh sudo, họ cần phải được thêm vào một nhóm đặc biệt. Trên các hệ thống như Ubuntu hay Debian, nhóm này thường có tên là sudo. Trên các hệ thống khác như CentOS hay Fedora, nhóm này có thể là wheel. Giả sử bạn đang dùng Ubuntu và muốn cấp quyền sudo cho một người dùng có tên là user_azweb, bạn chỉ cần mở terminal và chạy lệnh sau với một tài khoản đã có quyền sudo: sudo usermod -aG sudo user_azweb. Tùy chọn -aG có nghĩa là “thêm vào nhóm” (append to group) mà không xóa người dùng khỏi các nhóm hiện tại của họ.

Sau khi đã thêm người dùng vào nhóm, bạn có thể cần đăng xuất và đăng nhập lại để thay đổi có hiệu lực. Để kiểm tra xem người dùng hiện tại có quyền sudo hay không, bạn có thể chạy lệnh groups. Nếu bạn thấy sudo (hoặc wheel) trong danh sách các nhóm, điều đó có nghĩa là bạn đã có quyền. Một cách khác là chạy lệnh sudo -l (list), lệnh này sẽ liệt kê các quyền sudo mà người dùng hiện tại có.

Khi bạn sử dụng sudo lần đầu tiên trong một phiên làm việc, hệ thống sẽ yêu cầu bạn nhập mật khẩu. Điều quan trọng cần lưu ý là bạn phải nhập mật khẩu của chính tài khoản người dùng của mình, chứ không phải mật khẩu của tài khoản root. Sau khi nhập đúng mật khẩu, lệnh sẽ được thực thi. Để thuận tiện, sudo sẽ ghi nhớ phiên xác thực của bạn trong một khoảng thời gian ngắn (thường là 15 phút), vì vậy bạn sẽ không cần nhập lại mật khẩu cho các lệnh sudo tiếp theo trong khoảng thời gian đó.

Cấu hình file sudoers để quản lý quyền sudo

Khi đã nắm vững cách sử dụng sudo cơ bản, bước tiếp theo là tìm hiểu cách tùy chỉnh và quản lý quyền hạn một cách chi tiết hơn. Toàn bộ cấu hình của sudo được điều khiển bởi một file duy nhất có tên là sudoers. Đây là trái tim của hệ thống phân quyền sudo, cho phép quản trị viên xác định ai có thể làm gì, ở đâu và như thế nào.

Tuy nhiên, việc chỉnh sửa file này đòi hỏi sự cẩn trọng tuyệt đối, vì một lỗi cú pháp nhỏ cũng có thể khiến bạn mất quyền truy cập sudo và khóa chính mình ra khỏi hệ thống. May mắn thay, Linux cung cấp một công cụ chuyên dụng để thực hiện việc này một cách an toàn.

Giới thiệu về file sudoers và vị trí của nó

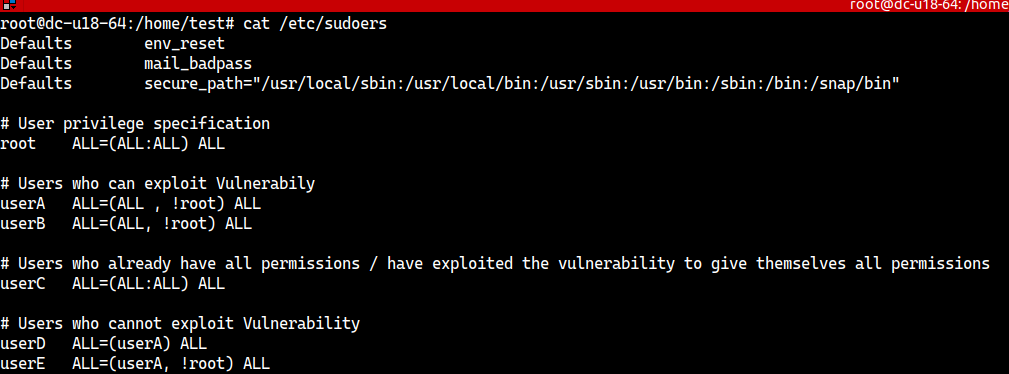

File cấu hình sudoers là nơi định nghĩa tất cả các quy tắc về quyền hạn sudo. Nó xác định người dùng hoặc nhóm người dùng nào được phép thực thi những lệnh nào với quyền của người dùng nào (thường là root). Vị trí mặc định của file này là /etc/sudoers. Đây là một file văn bản thuần túy, nhưng nó có một cú pháp rất nghiêm ngặt.

Một nguyên tắc vàng khi làm việc với file này là: Không bao giờ sửa trực tiếp file /etc/sudoers bằng các trình soạn thảo văn bản thông thường như nano hay vim. Lý do là nếu bạn mắc lỗi cú pháp và lưu file lại, hệ thống sudo có thể bị hỏng. Khi đó, không ai có thể sử dụng sudo được nữa, và việc khôi phục lại sẽ rất phức tạp, đòi hỏi phải truy cập vào hệ thống ở chế độ cứu hộ (recovery mode). Để ngăn chặn rủi ro này, Linux cung cấp một công cụ đặc biệt tên là visudo. Công cụ này sẽ mở file sudoers trong một trình soạn thảo, nhưng quan trọng hơn, nó sẽ kiểm tra cú pháp của file trước khi lưu. Nếu phát hiện lỗi, nó sẽ cảnh báo và không cho phép bạn lưu lại thay đổi, giúp bảo vệ hệ thống khỏi các lỗi cấu hình nguy hiểm.

Cách chỉnh sửa file sudoers an toàn bằng visudo

Để bắt đầu chỉnh sửa file sudoers, bạn hãy mở terminal và gõ lệnh sudo visudo. Lệnh này sẽ mở file /etc/sudoers bằng trình soạn thảo mặc định của hệ thống (thường là vi hoặc nano). Sau khi chỉnh sửa xong, khi bạn lưu và thoát, visudo sẽ tự động kiểm tra cú pháp. Nếu không có lỗi, các thay đổi sẽ được áp dụng. Nếu có lỗi, bạn sẽ được thông báo và có tùy chọn để sửa lại hoặc hủy bỏ.

Bên trong file sudoers, bạn sẽ thấy các quy tắc phân quyền. Dưới đây là một vài ví dụ về cách cấu hình:

- Thêm người dùng vào file sudoers: Để cấp cho người dùng

user_azwebtoàn quyền sudo, bạn có thể thêm dòng sau vào cuối file:user_azweb ALL=(ALL:ALL) ALL - Thêm nhóm vào file sudoers: Thay vì cấp quyền cho từng người dùng, bạn có thể cấp quyền cho cả một nhóm. Ví dụ, để cấp quyền cho tất cả thành viên trong nhóm

admin, bạn thêm dòng:%admin ALL=(ALL:ALL) ALL - Đặt quyền giới hạn cho các lệnh cụ thể: Đây là sức mạnh thực sự của sudo. Bạn có thể cấp quyền rất chi tiết. Ví dụ, để cho phép người dùng

junior_adminchỉ được phép khởi động lại dịch vụ web Apache, bạn có thể thêm dòng:junior_admin ALL=/usr/sbin/service apache2 restart, /usr/sbin/service apache2 status

Cấu hình nâng cao cho phép bạn tạo ra các chính sách bảo mật linh hoạt, đảm bảo rằng mỗi người dùng chỉ có quyền truy cập tối thiểu cần thiết cho công việc của họ, tuân thủ chặt chẽ nguyên tắc phân quyền an toàn.

Các ví dụ thực tế khi dùng lệnh sudo

Lý thuyết về sudo sẽ trở nên dễ hiểu và hữu ích hơn rất nhiều khi được áp dụng vào các tình huống thực tế. Trong công việc quản trị hệ thống hàng ngày, sudo là người bạn đồng hành không thể thiếu, từ việc cập nhật phần mềm, quản lý dịch vụ cho đến chẩn đoán và xử lý sự cố.

Hãy cùng xem qua một số ví dụ cụ thể về cách lệnh sudo được sử dụng trong các tác vụ quen thuộc, giúp bạn hình dung rõ hơn về sức mạnh và tính ứng dụng của nó.

Ví dụ thực hiện cập nhật hệ thống

Một trong những nhiệm vụ cơ bản và quan trọng nhất của quản trị viên hệ thống là giữ cho hệ thống luôn được cập nhật các bản vá bảo mật và phiên bản phần mềm mới nhất. Trên các hệ thống dựa trên Debian/Ubuntu, quá trình này thường bao gồm hai lệnh chính, và cả hai đều yêu cầu quyền root.

Đầu tiên, bạn sử dụng lệnh sudo apt update. Lệnh này không thực sự cài đặt bất kỳ phần mềm mới nào. Thay vào đó, nó kết nối đến các kho lưu trữ phần mềm đã được cấu hình trong hệ thống của bạn và tải về danh sách các gói phần mềm mới nhất. Về cơ bản, nó “làm mới” cơ sở dữ liệu gói cục bộ để hệ thống biết được những gì có sẵn để nâng cấp hoặc cài đặt.

Sau khi đã cập nhật danh sách gói, bạn sẽ chạy lệnh sudo apt upgrade. Lệnh này sẽ so sánh các phiên bản phần mềm hiện đang được cài đặt trên máy của bạn với danh sách mới nhất đã tải về. Sau đó, nó sẽ tải xuống và cài đặt các phiên bản mới hơn cho tất cả các gói đã lỗi thời. Cả hai lệnh này đều sửa đổi các file hệ thống và cài đặt phần mềm, do đó việc sử dụng sudo là bắt buộc để cấp cho chúng quyền hạn cần thiết.

Ví dụ xử lý sự cố và quản lý dịch vụ

Trong quản trị máy chủ, đặc biệt là máy chủ web, việc quản lý các dịch vụ (services) như Apache, Nginx, hay MySQL là công việc thường ngày. Lệnh systemctl là công cụ chính để tương tác với các dịch vụ này, và nó cũng cần quyền sudo. Ví dụ, nếu trang web của bạn gặp sự cố và bạn cần khởi động lại máy chủ web Apache, bạn sẽ sử dụng lệnh: sudo systemctl restart apache2. Tương tự, để kiểm tra trạng thái của dịch vụ, bạn dùng sudo systemctl status apache2.

Bên cạnh đó, khi xử lý sự cố, việc xem các file nhật ký (log) của hệ thống là cực kỳ quan trọng. Các file log này thường nằm trong thư mục /var/log và được bảo vệ, chỉ tài khoản root mới có quyền đọc. Để theo dõi trực tiếp các thông điệp hệ thống mới nhất được ghi vào file syslog, bạn có thể dùng lệnh tail. Tuy nhiên, vì bạn không có quyền đọc file này, bạn cần dùng sudo: sudo tail -f /var/log/syslog. Tùy chọn -f (follow) sẽ giữ cho lệnh chạy và hiển thị các dòng mới được thêm vào file log theo thời gian thực, một công cụ vô giá để chẩn đoán sự cố đang diễn ra.

Lưu ý khi sử dụng sudo để đảm bảo an toàn hệ thống

Sudo là một công cụ mạnh mẽ, nhưng “quyền lực lớn đi kèm với trách nhiệm lớn”. Sử dụng sudo một cách bất cẩn có thể mở ra những lỗ hổng bảo mật nghiêm trọng. Vì vậy, việc tuân thủ các nguyên tắc an toàn là điều tối quan trọng để bảo vệ hệ thống của bạn khỏi các mối đe dọa.

Không chia sẻ mật khẩu sudo

Mật khẩu của bạn là lớp phòng thủ đầu tiên. Việc chia sẻ mật khẩu của một tài khoản có quyền sudo cũng nguy hiểm không kém việc chia sẻ mật khẩu root. Mỗi người dùng nên có một tài khoản và mật khẩu riêng. Điều này đảm bảo tính chịu trách nhiệm (accountability), giúp bạn biết chính xác ai đã thực hiện hành động nào thông qua nhật ký sudo. Nếu một tài khoản bị xâm phạm, bạn có thể vô hiệu hóa chỉ tài khoản đó thay vì phải thay đổi mật khẩu mà nhiều người đang sử dụng.

Hạn chế quyền sudo cho người dùng không bắt buộc

Tuân thủ nguyên tắc “Quyền hạn Tối thiểu” (Principle of Least Privilege). Không phải người dùng nào cũng cần có quyền sudo. Hãy chỉ cấp quyền sudo cho những người thực sự cần nó để thực hiện nhiệm vụ quản trị hệ thống. Đối với những người dùng chỉ cần thực hiện một vài tác vụ cụ thể, hãy cấu hình file sudoers để giới hạn họ chỉ có thể chạy những lệnh đó, thay vì cấp cho họ toàn quyền. Việc này giúp giảm thiểu bề mặt tấn công và hạn chế thiệt hại nếu một tài khoản người dùng thông thường bị xâm phạm.

Theo dõi lịch sử lệnh sudo và audit hoạt động

Hệ thống Linux ghi lại mọi lệnh được thực thi thông qua sudo. Các file log này (thường là /var/log/auth.log trên Debian/Ubuntu hoặc /var/log/secure trên CentOS/RHEL) là một nguồn thông tin vô giá. Hãy thường xuyên kiểm tra các file log này để phát hiện các hoạt động bất thường, chẳng hạn như các lệnh lạ được thực thi hoặc các lần thử sudo không thành công liên tiếp từ một người dùng nào đó. Việc giám sát chủ động giúp bạn phát hiện sớm các dấu hiệu của một cuộc tấn công hoặc hành vi lạm dụng quyền hạn.

Sử dụng su khi cần chuyển hoàn toàn sang root (thận trọng)

Trong một số trường hợp, bạn có thể cần thực hiện một chuỗi dài các lệnh yêu cầu quyền root. Việc gõ sudo trước mỗi lệnh có thể trở nên bất tiện. Trong tình huống này, bạn có thể sử dụng lệnh sudo su - hoặc sudo -i để chuyển hoàn toàn sang một phiên làm việc của người dùng root. Tuy nhiên, hãy hết sức thận trọng khi làm điều này. Khi bạn đang ở trong shell root, mọi lệnh bạn gõ đều được thực thi với quyền cao nhất mà không cần xác nhận lại. Hãy đảm bảo bạn chỉ ở trong shell root trong khoảng thời gian cần thiết và thoát ra ngay khi hoàn thành công việc để giảm thiểu rủi ro.

Các vấn đề thường gặp khi sử dụng sudo và cách khắc phục

Ngay cả với một công cụ phổ biến như sudo, người dùng, đặc biệt là những người mới, đôi khi vẫn gặp phải một số lỗi cơ bản. Hiểu rõ nguyên nhân của những lỗi này và biết cách khắc phục sẽ giúp bạn tiết kiệm thời gian và tránh được những phiền toái không đáng có.

Dưới đây là hai trong số các vấn đề thường gặp nhất khi sử dụng sudo và hướng dẫn chi tiết cách giải quyết chúng.

Lỗi “user is not in the sudoers file”

Đây có lẽ là lỗi phổ biến nhất mà người dùng mới gặp phải. Khi bạn chạy một lệnh với sudo và nhận được thông báo lỗi: [username] is not in the sudoers file. This incident will be reported., điều này có nghĩa là tài khoản người dùng của bạn chưa được cấp quyền sudo. Hệ thống đã kiểm tra trong file /etc/sudoers và không tìm thấy bất kỳ quy tắc nào cho phép tài khoản của bạn thực thi lệnh với quyền root.

Nguyên nhân rất đơn giản: quản trị viên hệ thống chưa thêm bạn vào nhóm sudo (hoặc wheel) hoặc chưa tạo một mục riêng cho bạn trong file sudoers. Để khắc phục, bạn cần đăng nhập bằng một tài khoản khác đã có quyền sudo (hoặc tài khoản root). Sau đó, sử dụng lệnh sudo usermod -aG sudo ten_nguoi_dung (thay ten_nguoi_dung bằng tên tài khoản của bạn) để thêm người dùng vào nhóm sudo. Sau khi thực hiện lệnh này, người dùng cần đăng xuất và đăng nhập lại để thay đổi có hiệu lực.

Không nhận mật khẩu khi dùng sudo

Một vấn đề khác có thể xảy ra là khi bạn gõ lệnh sudo, nhập mật khẩu của mình và hệ thống báo lỗi xác thực, mặc dù bạn chắc chắn rằng mình đã nhập đúng mật khẩu. Lỗi này có thể xuất phát từ nhiều nguyên nhân phức tạp hơn một chút.

Một trong những lý do phổ biến là do cài đặt bàn phím (keyboard layout) không chính xác trong môi trường dòng lệnh, khiến các ký tự bạn gõ không khớp với mật khẩu thực tế. Hãy thử kiểm tra lại cài đặt ngôn ngữ và bàn phím của bạn. Một nguyên nhân khác, mặc dù hiếm gặp hơn trên các hệ thống được cấu hình chuẩn, là do lỗi trong cấu hình Pluggable Authentication Modules (PAM). PAM là một hệ thống quản lý xác thực trong Linux. Nếu file cấu hình PAM liên quan đến sudo bị thay đổi hoặc hỏng, quá trình xác thực có thể thất bại. Trong trường hợp này, việc khắc phục đòi hỏi kiến thức sâu hơn và cần sự can thiệp của quản trị viên có kinh nghiệm để kiểm tra các file trong /etc/pam.d/.

Best Practices

Để khai thác tối đa sức mạnh của sudo trong khi vẫn đảm bảo an toàn tuyệt đối cho hệ thống, việc tuân thủ các quy tắc và thực tiễn tốt nhất là điều không thể thiếu. Những nguyên tắc này không chỉ giúp bạn tránh được các lỗi phổ biến mà còn xây dựng một môi trường quản trị chuyên nghiệp và bảo mật.

Dưới đây là những khuyến nghị hàng đầu từ các chuyên gia quản trị hệ thống mà AZWEB tổng hợp lại để bạn có thể áp dụng ngay hôm nay.

- Luôn dùng sudo cho từng lệnh thay vì đăng nhập root lâu dài: Hãy tập thói quen chỉ sử dụng

sudokhi cần thiết cho một lệnh cụ thể. Tránh sử dụngsudo su -để chuyển sang phiên làm việc của root trong thời gian dài. Điều này giảm thiểu rủi ro thực hiện nhầm các lệnh nguy hiểm và đảm bảo mọi hành động đều được ghi lại trong nhật ký một cách rõ ràng. - Sử dụng visudo để chỉnh sửa file sudoers tránh lỗi cấu hình: Đây là quy tắc vàng. Đừng bao giờ chỉnh sửa trực tiếp file

/etc/sudoers. Luôn sử dụng lệnhsudo visudo. Công cụ này sẽ kiểm tra cú pháp trước khi lưu, giúp bạn tránh được những lỗi cấu hình có thể khóa bạn ra khỏi hệ thống. - Giới hạn quyền sudo tối thiểu cần thiết cho người dùng: Áp dụng triệt để nguyên tắc quyền hạn tối thiểu. Thay vì cấp toàn quyền

ALL=(ALL:ALL) ALL, hãy xác định chính xác những lệnh mà người dùng cần và chỉ cấp quyền cho những lệnh đó. Việc phân quyền chi tiết giúp hạn chế tối đa thiệt hại nếu một tài khoản bị xâm phạm. - Thường xuyên kiểm tra và giám sát log sudo để phát hiện bất thường: Hãy coi việc kiểm tra file log (

/var/log/auth.loghoặc tương đương) là một phần của quy trình bảo mật định kỳ. Việc theo dõi các hoạt động sudo giúp bạn nhanh chóng phát hiện các hành vi đáng ngờ, chẳng hạn như các nỗ lực đăng nhập thất bại hoặc việc thực thi các lệnh không mong muốn. - Không chạy lệnh sudo với script hoặc thao tác chưa rõ nguồn gốc: Cẩn trọng tuyệt đối khi chạy các đoạn script tải về từ Internet với quyền sudo. Hãy luôn đọc và hiểu rõ nội dung của script trước khi thực thi nó với đặc quyền cao nhất. Một đoạn mã độc hại được chạy với sudo có thể dễ dàng cài đặt phần mềm gián điệp, ransomware hoặc phá hủy hoàn toàn hệ thống của bạn.

Kết luận

Qua bài viết chi tiết này, chúng ta đã cùng nhau khám phá lệnh sudo, một trong những công cụ nền tảng và quan trọng nhất trong việc quản trị hệ thống Linux. Từ việc hiểu rõ sudo là gì, tại sao nó lại an toàn hơn việc sử dụng tài khoản root, cho đến cách sử dụng cơ bản, cấu hình file sudoers nâng cao và áp dụng các phương pháp tốt nhất, bạn đã có một cái nhìn toàn diện. Lệnh sudo không chỉ là một công cụ để thực thi lệnh với quyền cao hơn, mà nó còn là một triết lý về bảo mật, giúp tăng cường sự an toàn, khả năng kiểm soát và tính minh bạch cho hệ thống của bạn.

Giờ đây, bạn đã được trang bị đầy đủ kiến thức cần thiết. Đừng ngần ngại, hãy bắt đầu thực hành ngay hôm nay. Hãy áp dụng những gì đã học để quản lý máy chủ hoặc máy tính cá nhân chạy Linux của bạn một cách an toàn và hiệu quả hơn. Việc nắm vững sudo sẽ mở ra cho bạn cánh cửa để trở thành một người quản trị hệ thống chuyên nghiệp và tự tin hơn.

Hành trình học hỏi không bao giờ dừng lại. Sau khi đã thành thạo sudo, bạn có thể tìm hiểu sâu hơn về các cơ chế phân quyền người dùng khác như Access Control Lists (ACLs), các kỹ thuật bảo mật nâng cao trên Linux, và cách tự động hóa các tác vụ quản trị một cách an toàn. AZWEB sẽ luôn đồng hành cùng bạn trên con đường chinh phục thế giới Linux.