Giới thiệu về lệnh apt-key trong quản lý khóa kho phần mềm trên Linux

Khi quản lý phần mềm trên các hệ điều hành dựa trên Debian như Ubuntu, việc đảm bảo tính toàn vẹn và xác thực của các gói cài đặt là cực kỳ quan trọng. Lệnh apt-key từ lâu đã đóng vai trò trung tâm trong việc quản lý các khóa GPG, giúp hệ thống xác thực các kho phần mềm (repository) mà bạn thêm vào. Nó giống như một người gác cổng, kiểm tra “chứng minh thư” của mỗi kho phần mềm trước khi cho phép hệ thống tải về và cài đặt. Tuy nhiên, thế giới công nghệ luôn thay đổi và apt-key đang dần bị loại bỏ. Lý do chính là những rủi ro bảo mật tiềm ẩn và sự thiếu linh hoạt trong cách nó quản lý khóa. Bài viết này sẽ đi sâu phân tích lý do apt-key không còn được khuyến khích, đồng thời hướng dẫn bạn chuyển sang các phương pháp thay thế an toàn và hiện đại hơn như sử dụng thư mục /etc/apt/trusted.gpg.d và tùy chọn signed-by, giúp bạn bảo vệ hệ thống một cách hiệu quả nhất.

Lệnh apt-key và lý do bị loại bỏ trong các phiên bản mới

Để hiểu tại sao cộng đồng Linux lại quyết định từ bỏ apt-key, trước hết chúng ta cần nắm rõ chức năng và những hạn chế cố hữu của nó. Đây không phải là một thay đổi tùy hứng, mà là một bước tiến cần thiết để tăng cường bảo mật cho hàng triệu hệ thống trên toàn thế giới.

Chức năng cơ bản của lệnh apt-key

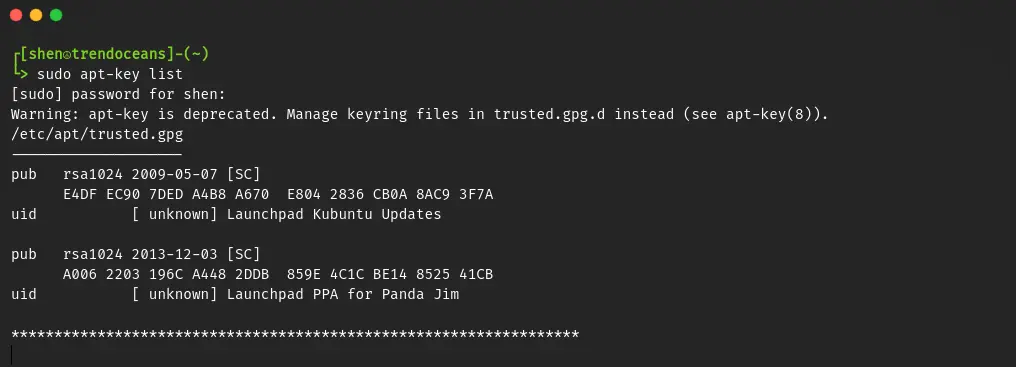

Lệnh apt-key là một công cụ quản lý danh sách các khóa mà APT (Advanced Package Tool) sử dụng để xác thực các gói phần mềm. Khi bạn thêm một kho phần mềm mới, bạn thường được yêu cầu thêm khóa GPG của kho đó vào hệ thống. Lệnh apt-key add sẽ nhận khóa này và thêm nó vào một tệp tin duy nhất gọi là /etc/apt/trusted.gpg.

Mỗi khi bạn chạy lệnh apt-get update, APT sẽ dùng danh sách các khóa trong tệp trusted.gpg này để kiểm tra chữ ký số của các tệp Release từ mỗi kho phần mềm. Nếu chữ ký hợp lệ và khớp với một khóa có trong danh sách, APT sẽ tin tưởng kho đó và cho phép tải về thông tin các gói. Về cơ bản, apt-key hoạt động như một “chùm chìa khóa vạn năng”, nơi tất cả các khóa đáng tin cậy đều được lưu trữ chung một chỗ. Bạn có thể tìm hiểu thêm về các phần mềm hệ thống là gì để hiểu sâu hơn về cách các công cụ quản lý hệ thống như apt-key hoạt động.

Nguyên nhân apt-key bị khai tử

Mô hình “chùm chìa khóa vạn năng” của apt-key chính là điểm yếu chí mạng của nó. Việc lưu tất cả các khóa vào một tệp tin toàn cục (/etc/apt/trusted.gpg) mang lại một rủi ro bảo mật nghiêm trọng. Bất kỳ khóa nào có trong tệp này đều được tin tưởng để xác thực cho bất kỳ kho phần mềm nào được cấu hình trên hệ thống, ngay cả khi khóa đó không thuộc về kho phần mềm tương ứng. Kẻ tấn công có thể lợi dụng điều này để thực hiện một cuộc tấn công “man-in-the-middle”, thay thế một kho phần mềm hợp lệ bằng một kho độc hại, miễn là nó được ký bởi một khóa bất kỳ có trong danh sách tin cậy.

Hơn nữa, cách quản lý này thiếu tính minh bạch và khó kiểm soát. Khi danh sách khóa ngày càng lớn, việc xác định khóa nào thuộc về kho phần mềm nào trở nên phức tạp. Việc gỡ bỏ một khóa cũng có thể gây ra những ảnh hưởng không mong muốn nếu không cẩn thận. Nhận thấy những rủi ro này, các nhà phát triển Debian và Ubuntu đã quyết định chuyển sang một mô hình an toàn hơn, nơi mỗi kho phần mềm chỉ được xác thực bởi chính khóa của nó, từ đó loại bỏ hoàn toàn lệnh apt-key trong các phiên bản mới. Để hiểu rõ hơn về hệ điều hành Linux nói chung, bạn có thể tham khảo bài viết Hệ điều hành Linux.

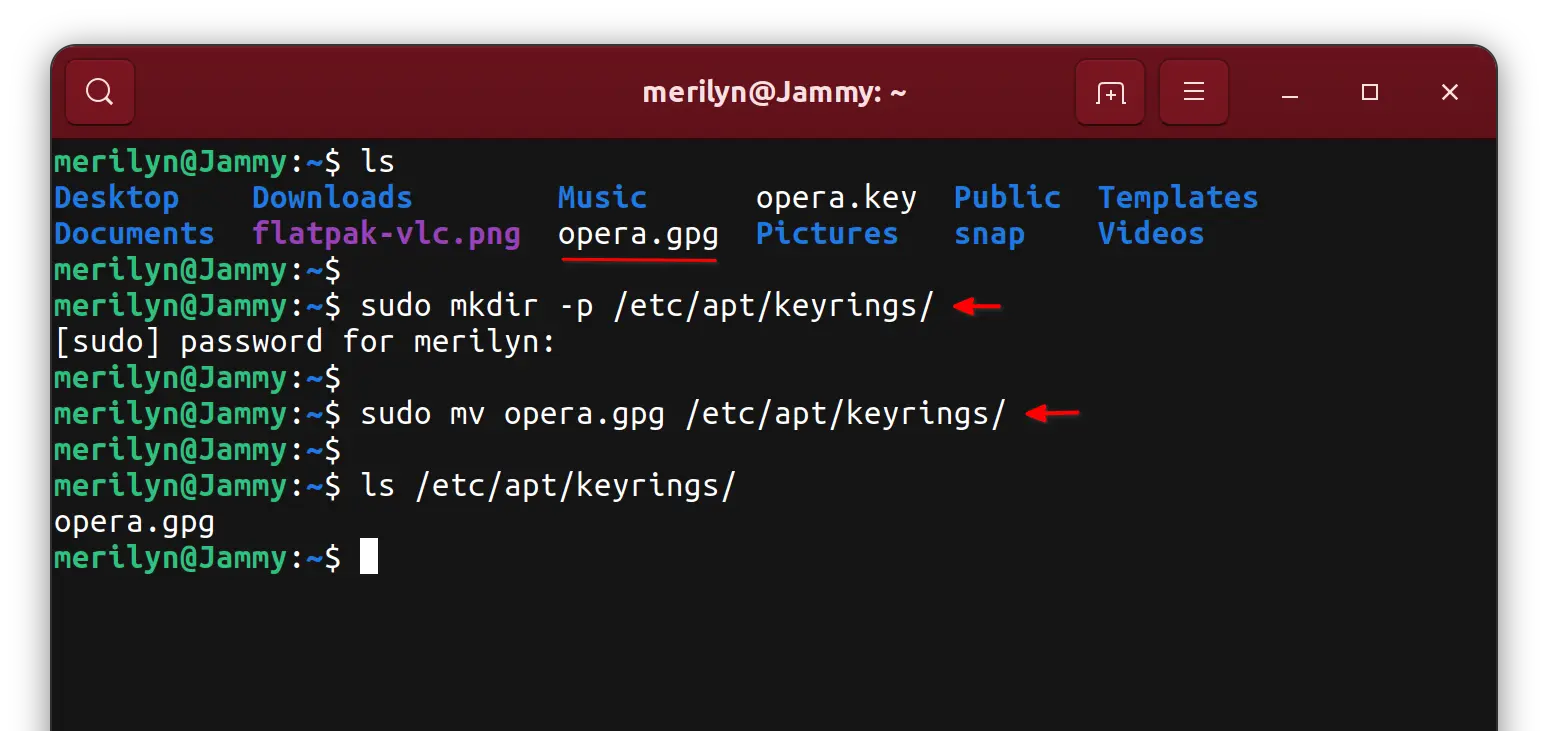

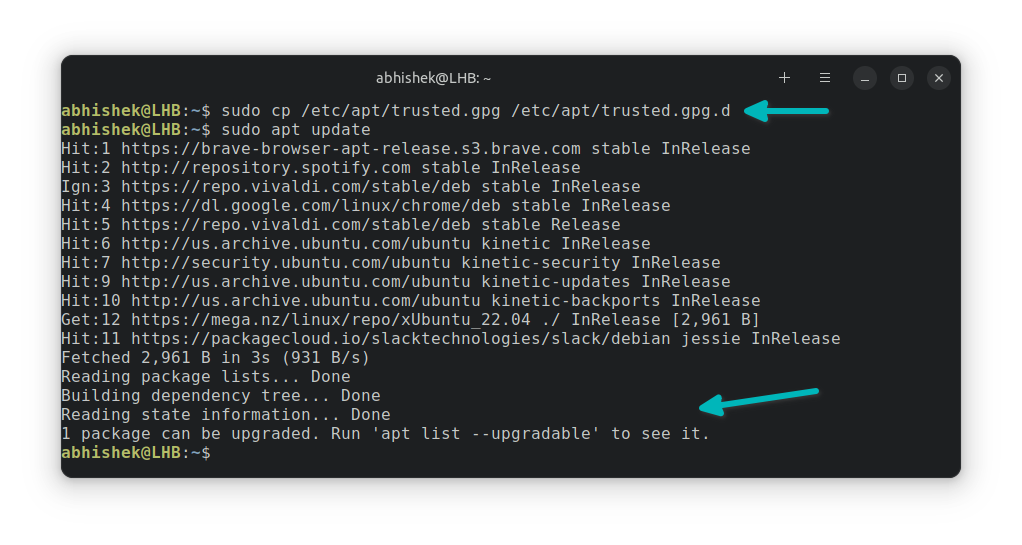

Chuyển đổi sang thư mục /etc/apt/trusted.gpg.d

Khi apt-key không còn là lựa chọn an toàn, phương pháp thay thế trực tiếp và đơn giản nhất chính là sử dụng thư mục /etc/apt/trusted.gpg.d. Đây là một bước đệm quan trọng giúp hệ thống của bạn trở nên an toàn hơn mà không cần thay đổi quá nhiều cấu trúc hiện có. Thay vì một tệp tin duy nhất, chúng ta sẽ quản lý các khóa dưới dạng các tệp riêng lẻ.

Cách di chuyển khóa từ apt-key sang trusted.gpg.d

Quá trình chuyển đổi khá đơn giản và có thể thực hiện nhanh chóng. Mục tiêu là xuất các khóa đang có trong tệp trusted.gpg cũ và lưu chúng thành các tệp riêng biệt trong thư mục /etc/apt/trusted.gpg.d. Mỗi tệp trong thư mục này sẽ chứa một khóa công khai ở định dạng GPG.

Đầu tiên, bạn cần liệt kê các khóa hiện có để lấy mã định danh (key ID) của chúng:

apt-key list

Sau khi có key ID (ví dụ: 9E3E0228A201594E), bạn có thể xuất khóa đó và lưu vào thư mục mới. Lưu ý rằng khóa cần được lưu ở định dạng nhị phân (binary), không phải dạng ASCII-armored. Bạn có thể sử dụng lệnh sau:

apt-key export <KEY_ID> | gpg --dearmor -o /etc/apt/trusted.gpg.d/ten-repo.gpg

Ví dụ, để xuất khóa của kho phần mềm Docker:

apt-key export 9DC858229FC7DD38854AE2D88D81803C0EBFCD88 | gpg --dearmor -o /etc/apt/trusted.gpg.d/docker.gpg

Hãy lặp lại quy trình này cho tất cả các khóa của bên thứ ba. Sau khi hoàn tất, bạn có thể xóa các khóa tương ứng khỏi tệp trusted.gpg cũ để hoàn tất quá trình di chuyển.

Ưu điểm của việc sử dụng trusted.gpg.d

Sử dụng thư mục /etc/apt/trusted.gpg.d mang lại nhiều lợi ích rõ rệt so với phương pháp cũ. Ưu điểm lớn nhất là tính mô-đun hóa và minh bạch. Mỗi kho phần mềm có một tệp khóa riêng, giúp bạn dễ dàng xác định khóa nào thuộc về dịch vụ nào. Ví dụ, bạn có thể đặt tên tệp là google-chrome.gpg, docker.gpg,… giúp việc quản lý trở nên trực quan hơn rất nhiều.

Thứ hai, việc quản lý trở nên đơn giản và an toàn hơn. Khi bạn muốn gỡ bỏ một kho phần mềm, bạn chỉ cần xóa tệp khóa tương ứng trong thư mục này mà không sợ ảnh hưởng đến các khóa khác. Điều này giảm thiểu nguy cơ mắc lỗi và giúp hệ thống luôn sạch sẽ. Mặc dù phương pháp này vẫn còn điểm yếu là các khóa trong thư mục này vẫn được tin cậy trên toàn cục, nhưng nó đã là một cải tiến đáng kể về mặt tổ chức và là bước đệm hoàn hảo để tiến tới giải pháp signed-by an toàn tuyệt đối.

Phương pháp thay thế an toàn và hiệu quả để quản lý khóa kho phần mềm

Dù việc chuyển sang thư mục /etc/apt/trusted.gpg.d đã là một cải tiến, nó vẫn chưa giải quyết triệt để rủi ro bảo mật cốt lõi. Để đạt được mức độ an toàn cao nhất, chúng ta cần một phương pháp chỉ định rõ ràng: kho phần mềm nào chỉ được tin cậy bởi khóa của chính nó. Đây chính là lúc tùy chọn signed-by và cơ chế apt-secure phát huy tác dụng.

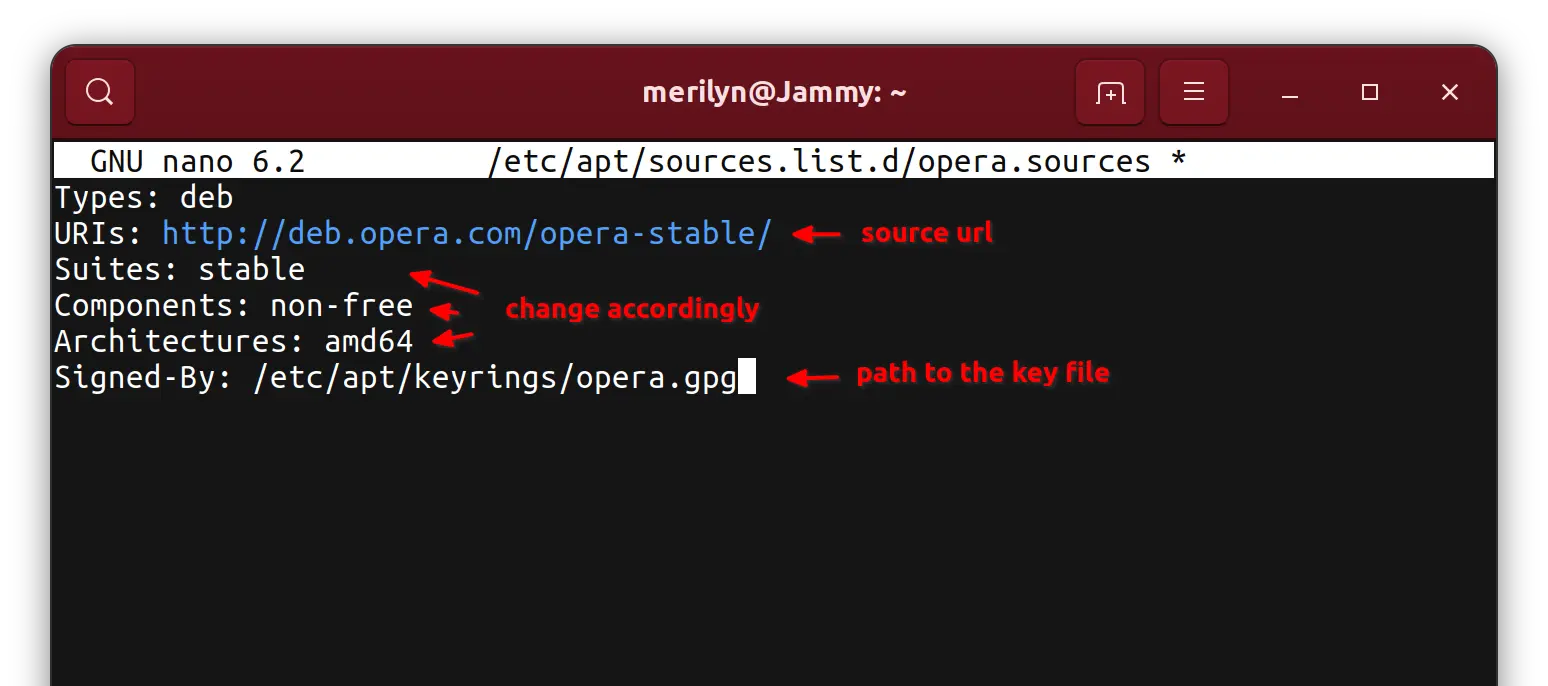

Sử dụng các công cụ khóa hiện đại như signed-by trong file sources.list

Tùy chọn [signed-by=...] là phương pháp quản lý khóa GPG hiện đại và được khuyến nghị nhất hiện nay. Thay vì đặt khóa vào một nơi được tin cậy trên toàn cục, bạn sẽ lưu khóa ở một vị trí riêng biệt (thường là /usr/share/keyrings) và sau đó chỉ định đường dẫn đến tệp khóa đó ngay trong tệp cấu hình kho phần mềm (.list hoặc .sources).

Cách tiếp cận này tạo ra một liên kết trực tiếp và duy nhất giữa kho phần mềm và khóa xác thực của nó. APT sẽ chỉ sử dụng khóa được chỉ định để xác thực kho phần mềm tương ứng, và hoàn toàn bỏ qua các khóa khác. Điều này loại bỏ hoàn toàn nguy cơ một khóa bị xâm phạm có thể được dùng để tấn công các kho phần mềm khác. Cách quản lý này liên quan mật thiết đến hệ điều hành Linux và các nguyên tắc bảo mật trong phần mềm hệ thống.

Cú pháp trong tệp /etc/apt/sources.list.d/ten-repo.list sẽ trông như sau:

deb [arch=amd64 signed-by=/usr/share/keyrings/ten-repo.gpg] https://download.example.com/linux/ubuntu focal stable

Trong đó, /usr/share/keyrings/ten-repo.gpg là đường dẫn đến tệp khóa GPG đã được chuyển đổi sang định dạng nhị phân. Bằng cách này, bạn đã thiết lập một quy tắc xác thực chặt chẽ và an toàn cho từng kho phần mềm.

Sử dụng apt-secure và tiêu chuẩn mở rộng khóa

apt-secure không phải là một lệnh riêng lẻ, mà là cơ chế bảo mật tích hợp sẵn trong APT, chịu trách nhiệm xác thực các kho phần mềm. Khi bạn sử dụng tùy chọn signed-by, bạn đang tận dụng tối đa sức mạnh của apt-secure. Cơ chế này sẽ kiểm tra chữ ký của tệp InRelease hoặc Release.gpg của kho phần mềm và đối chiếu với khóa GPG mà bạn đã chỉ định.

Việc kết hợp signed-by với việc lưu trữ khóa trong /usr/share/keyrings được coi là tiêu chuẩn vàng hiện nay. Nó đảm bảo rằng ngay cả khi một kho phần mềm bên thứ ba bị tấn công, kẻ xấu cũng không thể giả mạo các kho phần mềm khác trên hệ thống của bạn. Đây là một hàng rào phòng thủ sâu (defense-in-depth), giúp tăng cường đáng kể tính bảo mật và toàn vẹn của hệ thống quản lý gói, đặc biệt quan trọng trong môi trường máy chủ sản xuất hoặc các hệ thống yêu cầu độ tin cậy cao.

Các ví dụ cụ thể về quản lý khóa phần mềm không dùng apt-key

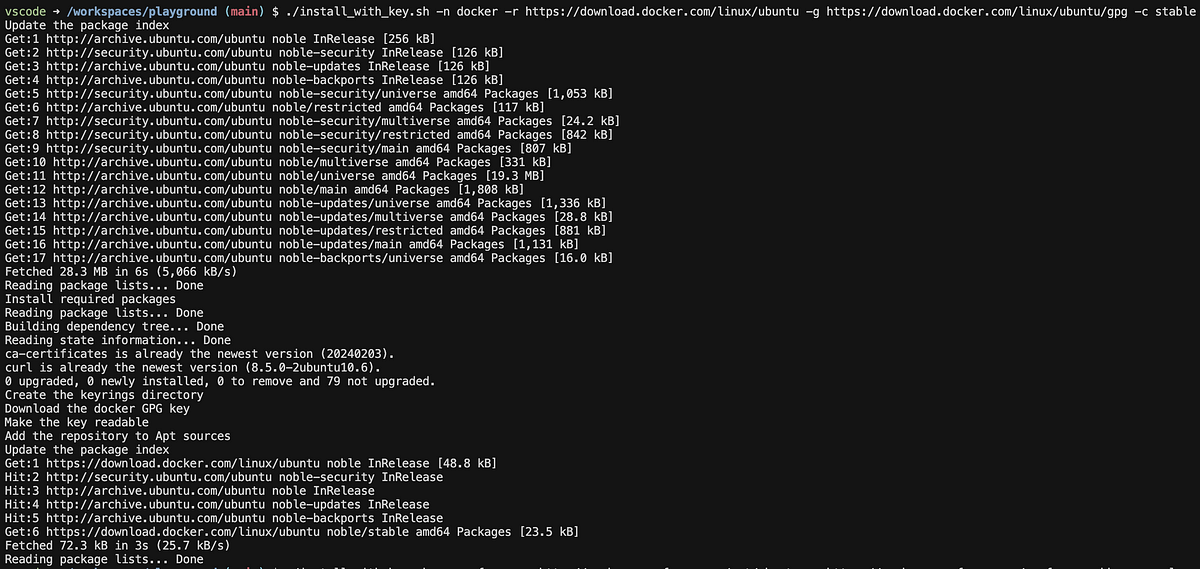

Lý thuyết là vậy, nhưng làm thế nào để áp dụng vào thực tế? Hãy cùng xem qua một ví dụ đầy đủ về cách thêm kho phần mềm của Docker vào hệ thống Ubuntu mà không cần dùng đến apt-key, tuân thủ hoàn toàn theo các tiêu chuẩn bảo mật mới nhất.

Quy trình sẽ bao gồm ba bước chính: tải và lưu trữ khóa GPG một cách an toàn, sau đó tạo tệp cấu hình kho phần mềm với tùy chọn signed-by.

Bước 1: Tạo thư mục để lưu trữ khóa

Theo khuyến nghị, chúng ta nên lưu khóa GPG của các ứng dụng bên thứ ba vào thư mục /usr/share/keyrings. Đầu tiên, hãy tạo thư mục này nếu nó chưa tồn tại:

sudo install -m 0755 -d /usr/share/keyrings

Bước 2: Tải và chuyển đổi khóa GPG

Tiếp theo, chúng ta sẽ tải khóa GPG công khai của Docker, sau đó sử dụng gpg --dearmor để chuyển nó từ định dạng ASCII-armored sang định dạng nhị phân và lưu vào thư mục vừa tạo.

curl -fsSL https://download.docker.com/linux/ubuntu/gpg | sudo gpg --dearmor -o /usr/share/keyrings/docker.gpg

Lệnh trên thực hiện một chuỗi hành động: curl tải khóa về, sau đó dùng pipe (|) để chuyển đầu ra cho gpg --dearmor, và cuối cùng lưu tệp docker.gpg vào đúng vị trí.

Bước 3: Tạo tệp cấu hình kho phần mềm

Bây giờ, chúng ta sẽ tạo một tệp mới tại /etc/apt/sources.list.d/docker.list. Tệp này sẽ chứa thông tin về kho phần mềm Docker, đồng thời chỉ định rõ khóa cần dùng để xác thực thông qua signed-by.

Bạn có thể dùng lệnh sau để tự động tạo tệp này:

echo "deb [arch=$(dpkg --print-architecture) signed-by=/usr/share/keyrings/docker.gpg] https://download.docker.com/linux/ubuntu $(lsb_release -cs) stable" | sudo tee /etc/apt/sources.list.d/docker.list > /dev/null

Hãy phân tích lệnh trên:

deb: Chỉ định đây là một kho phần mềm Debian.[arch=$(dpkg --print-architecture)]: Tự động xác định kiến trúc CPU của bạn (ví dụ:amd64).[signed-by=/usr/share/keyrings/docker.gpg]: Đây là phần quan trọng nhất, chỉ thị cho APT chỉ sử dụng khóa này để xác thực kho Docker.https://download.docker.com/...: Địa chỉ của kho phần mềm.$(lsb_release -cs): Tự động lấy tên mã phiên bản hệ điều hành (ví dụ:focal,jammy).

Sau khi hoàn tất, bạn chỉ cần chạy sudo apt-get update và hệ thống sẽ nhận diện kho Docker một cách an toàn mà không hiển thị bất kỳ cảnh báo nào về apt-key. Tham khảo thêm về CentOS là gì nếu bạn cần kiến thức so sánh giữa các hệ điều hành Linux phổ biến.

Tác động đến quản trị hệ thống và cách ứng phó với thay đổi

Việc loại bỏ apt-key không chỉ là một thay đổi kỹ thuật, mà còn ảnh hưởng trực tiếp đến quy trình làm việc hàng ngày của các quản trị viên hệ thống (sysadmin). Việc chủ động thích ứng với thay đổi này là chìa khóa để duy trì một hệ thống ổn định và an toàn.

Những thách thức thường gặp khi chuyển đổi

Thách thức lớn nhất đối với các quản trị viên là phải cập nhật các kịch bản (scripts) tự động hóa và tài liệu hướng dẫn cũ. Rất nhiều kịch bản cài đặt tự động, các file cấu hình Ansible, Puppet, hoặc Chef vẫn còn sử dụng lệnh curl ... | sudo apt-key add -. Khi chạy trên các phiên bản Ubuntu hoặc Debian mới, các kịch bản này sẽ thất bại hoặc hiển thị cảnh báo “deprecated”, gây khó khăn cho việc triển khai và bảo trì hệ thống.

Một khó khăn khác là việc rà soát và di chuyển các khóa hiện có trên những hệ thống đã hoạt động lâu năm. Quản trị viên cần phải xác định khóa nào thuộc về kho phần mềm nào, kiểm tra xem chúng còn hợp lệ hay không, và thực hiện quá trình chuyển đổi một cách cẩn thận để không làm gián đoạn các dịch vụ đang chạy. Việc này đòi hỏi sự tỉ mỉ và một kế hoạch hành động rõ ràng.

Giải pháp và khuyến nghị dành cho quản trị viên

Để ứng phó hiệu quả, các quản trị viên nên chủ động thực hiện các bước sau:

- Kiểm tra và rà soát hệ thống: Chạy lệnh

apt-key listtrên tất cả các máy chủ để xác định những khóa của bên thứ ba đang được sử dụng. Tạo một danh sách các kho phần mềm và khóa tương ứng cần được di chuyển. - Cập nhật kịch bản tự động hóa: Ưu tiên hàng đầu là rà soát và sửa đổi tất cả các kịch bản triển khai tự động. Thay thế các lệnh

apt-key addbằng quy trình tải khóa,gpg --dearmor, và sử dụngsigned-bynhư đã hướng dẫn. - Xây dựng tài liệu nội bộ mới: Cập nhật hoặc tạo mới các tài liệu hướng dẫn (wiki, runbook) về quy trình thêm kho phần mềm của bên thứ ba, đảm bảo toàn bộ đội ngũ đều tuân thủ phương pháp mới.

- Sử dụng công cụ kiểm tra: Sau khi chuyển đổi, hãy chạy

sudo apt-get updateđể đảm bảo không có lỗi xác thực nào xảy ra. Kiểm tra kỹ lưỡng để chắc chắn rằng tất cả các kho phần mềm đều được nhận diện và xác thực đúng cách.

Bằng cách tiếp cận một cách có hệ thống, quản trị viên có thể biến thách thức này thành cơ hội để nâng cao tính bảo mật và sự ổn định cho toàn bộ hạ tầng của mình. Để hiểu rõ hơn bí quyết quản lý phần mềm và hệ thống, bạn có thể tham khảo bài viết Project Manager là gì.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình chuyển đổi từ apt-key sang phương pháp mới, bạn có thể gặp phải một số lỗi hoặc cảnh báo. Hiểu rõ nguyên nhân và cách xử lý sẽ giúp bạn giải quyết vấn đề nhanh chóng và hiệu quả.

Lỗi “apt-key is deprecated” khi cập nhật hệ thống

Đây là cảnh báo phổ biến nhất mà bạn sẽ gặp khi chạy apt-get update trên các hệ thống mới. Cảnh báo này xuất hiện khi một kịch bản cài đặt nào đó đã sử dụng lệnh apt-key add để thêm một khóa GPG vào tệp trusted.gpg.

Nguyên nhân: Hệ điều hành đang thông báo cho bạn rằng lệnh apt-key đã lỗi thời và sẽ bị loại bỏ trong tương lai. Mặc dù ở thời điểm hiện tại nó có thể chưa gây ra lỗi nghiêm trọng, nhưng bạn không nên bỏ qua cảnh báo này.

Cách xử lý:

- Xác định khóa nào đã gây ra cảnh báo. Thông thường, thông báo lỗi sẽ đi kèm với mã định danh của khóa.

- Sử dụng lệnh

apt-key listđể tìm khóa đó. - Thực hiện di chuyển khóa đó sang thư mục

/etc/apt/trusted.gpg.d/hoặc, tốt hơn nữa, cấu hình lại kho phần mềm tương ứng để sử dụng tùy chọnsigned-bynhư đã hướng dẫn ở các phần trước. - Sau khi đã di chuyển thành công, bạn có thể xóa khóa đó khỏi danh sách cũ bằng lệnh

sudo apt-key del <KEY_ID>.

Không thể xác thực kho phần mềm do khóa lỗi thời

Đôi khi, sau khi cập nhật hệ thống, bạn có thể gặp lỗi GPG error: ... The following signatures couldn't be verified because the public key is not available: NO_PUBKEY ....

Nguyên nhân: Lỗi này có thể xảy ra vì một trong các lý do sau: khóa GPG của kho phần mềm đã hết hạn, nhà cung cấp đã thay đổi khóa mới, hoặc tệp khóa của bạn bị thiếu hoặc đặt sai vị trí khi sử dụng phương pháp signed-by.

Cách khắc phục:

- Xác định khóa bị thiếu: Lỗi sẽ chỉ rõ mã định danh (KEY ID) của khóa đang bị thiếu.

- Tìm và tải khóa mới: Truy cập trang web chính thức của nhà cung cấp kho phần mềm (ví dụ: Docker, Google, Microsoft) để tìm hướng dẫn cài đặt mới nhất. Họ sẽ cung cấp URL để tải khóa GPG mới.

- Xóa khóa cũ: Xóa tệp khóa GPG cũ khỏi

/etc/apt/trusted.gpg.d/hoặc/usr/share/keyrings/. - Thêm khóa mới theo đúng chuẩn: Tải khóa mới và lưu nó vào

/usr/share/keyringstheo định dạng nhị phân. - Kiểm tra lại tệp sources.list: Đảm bảo rằng tệp cấu hình trong

/etc/apt/sources.list.d/có dòngsigned-bytrỏ chính xác đến đường dẫn của tệp khóa mới. - Chạy lại

sudo apt-get updateđể xác nhận lỗi đã được khắc phục.

Best Practices trong quản lý khóa kho phần mềm trên Linux

Để đảm bảo hệ thống của bạn luôn an toàn, ổn định và dễ quản lý, hãy tuân thủ các nguyên tắc vàng sau đây khi làm việc với khóa GPG và kho phần mềm trên Linux:

- Ưu tiên sử dụng

signed-by: Đây là phương pháp an toàn nhất. Luôn chỉ định khóa xác thực cho từng kho phần mềm một cách tường minh trong tệp.listhoặc.sources. Cách làm này giúp cô lập các kho phần mềm và ngăn chặn các cuộc tấn công chéo. - Lưu khóa ở

/usr/share/keyrings: Hãy tạo thói quen lưu các tệp khóa GPG của các ứng dụng bên thứ ba vào thư mục/usr/share/keyrings. Thư mục này được thiết kế để lưu trữ các khóa dùng cho tùy chọnsigned-byvà giúp giữ cho hệ thống của bạn có tổ chức. - Tránh hoàn toàn

apt-key: Không sử dụng lệnhapt-key addtrong bất kỳ kịch bản cài đặt mới nào. Đối với các hệ thống hiện có, hãy lên kế hoạch di chuyển toàn bộ các khóa ra khỏi sự quản lý củaapt-key. - Không bao giờ

curltrực tiếp vàoapt-key: Tuyệt đối không sử dụng các lệnh nguy hiểm nhưcurl [URL] | sudo apt-key add -. Lệnh này thực thi một kịch bản tải từ internet với quyền root mà không có bất kỳ sự kiểm tra nào, tạo ra một lỗ hổng bảo mật nghiêm trọng. - Kiểm tra và cập nhật khóa định kỳ: Khóa GPG có thể hết hạn hoặc được nhà cung cấp cập nhật. Hãy định kỳ rà soát các khóa đang sử dụng, kiểm tra ngày hết hạn và cập nhật chúng khi cần thiết để tránh làm gián đoạn quá trình cập nhật hệ thống.

- Giữ cho

/etc/apt/trusted.gpg.dsạch sẽ: Nếu bạn vẫn phải sử dụng thư mục này như một giải pháp tạm thời, hãy đảm bảo rằng chỉ những khóa thực sự cần thiết mới được lưu trữ ở đây. Xóa các tệp khóa không còn sử dụng để giảm thiểu bề mặt tấn công.

Để có cái nhìn tổng quan hơn về hệ điều hành là gì, bạn cũng nên đọc qua bài viết liên quan để hiểu thêm về nền tảng cốt lõi quản lý phần mềm này.

Kết luận

Việc từ bỏ lệnh apt-key không phải là một sự thay đổi nhỏ, mà là một bước tiến lớn trong việc củng cố bảo mật cho hệ sinh thái Linux. Bằng cách chuyển đổi từ một mô hình quản lý khóa tập trung, kém an toàn sang các phương pháp hiện đại như sử dụng thư mục /etc/apt/trusted.gpg.d và đặc biệt là tùy chọn signed-by, chúng ta đã xây dựng một hàng rào phòng thủ vững chắc hơn cho hệ thống của mình. Lợi ích mang lại là vô cùng rõ ràng: tăng cường bảo mật bằng cách giới hạn phạm vi tin cậy của mỗi khóa, đồng thời giúp việc quản lý, thêm, và xóa các kho phần mềm trở nên minh bạch và dễ dàng hơn bao giờ hết.

Với vai trò là một quản trị viên hệ thống hay một nhà phát triển, việc chủ động cập nhật kiến thức và áp dụng các phương pháp tốt nhất này là cực kỳ quan trọng. Đừng chờ đợi cho đến khi hệ thống của bạn gặp lỗi hay cảnh báo. Hãy bắt đầu rà soát, lên kế hoạch và thực hiện chuyển đổi ngay hôm nay. Bằng cách làm theo các hướng dẫn và ví dụ trong bài viết này, bạn không chỉ đảm bảo hệ thống hoạt động ổn định mà còn góp phần nâng cao tiêu chuẩn an toàn chung cho toàn bộ hạ tầng công nghệ của mình.