Bạn có thường xuyên làm việc từ xa hay quản trị máy chủ qua mạng? Nếu có, Remote Desktop Protocol (RDP) chắc chắn là một công cụ không thể thiếu, giúp bạn truy cập và điều khiển máy tính Windows từ bất cứ đâu. Tuy nhiên, sự tiện lợi này cũng đi kèm với những rủi ro bảo mật không nhỏ. Cổng kết nối mặc định của RDP, cổng 3389, là mục tiêu ưa thích của các hacker và botnet tự động rà quét trên Internet. Chúng liên tục tìm kiếm các máy tính có cổng này đang mở để thực hiện các cuộc tấn công dò mật khẩu. Giải pháp đơn giản nhưng cực kỳ hiệu quả chính là thay đổi cổng Remote Desktop mặc định. Bài viết này của AZWEB sẽ hướng dẫn bạn chi tiết cách thực hiện, giải thích lý do tại sao cần làm và cung cấp các mẹo bảo mật nâng cao để bảo vệ hệ thống của bạn một cách toàn diện.

Giới thiệu

Khái niệm và tầm quan trọng của cổng Remote Desktop

Remote Desktop là gì và vai trò của cổng kết nối

Remote Desktop là một giao thức do Microsoft phát triển, cho phép bạn kết nối và điều khiển một máy tính khác qua mạng Internet như thể bạn đang ngồi ngay trước nó. Để kết nối được, máy tính của bạn cần gửi dữ liệu đến một “cửa ra vào” cụ thể trên máy tính đích. Trong thuật ngữ mạng, “cửa ra vào” này được gọi là một “cổng” (port).

Mỗi dịch vụ trên máy tính (như duyệt web, gửi email) sử dụng một cổng riêng để giao tiếp. Mặc định, dịch vụ Remote Desktop lắng nghe các kết nối tại cổng 3389. Hãy tưởng tượng địa chỉ IP của máy tính là địa chỉ tòa nhà của bạn, còn số cổng chính là số căn hộ. Để gửi đúng thư, bạn cần cả hai thông tin này. Tương tự, để kết nối RDP, bạn cần biết cả địa chỉ IP và số cổng của máy tính đích.

Tầm quan trọng của việc quản lý và thay đổi cổng Remote Desktop

Việc sử dụng cổng mặc định 3389 cũng giống như việc bạn để cửa chính nhà mình mở toang và treo một tấm biển lớn thông báo “Đây là cửa chính”. Điều này vô tình biến hệ thống của bạn thành một mục tiêu dễ dàng nhận biết cho những kẻ có ý đồ xấu. Các hacker thường xuyên sử dụng các công cụ tự động để quét toàn bộ dải địa chỉ IP trên Internet, tìm kiếm các máy tính đang mở cổng 3389.

Khi tìm thấy một mục tiêu tiềm năng, chúng sẽ triển khai các cuộc tấn công brute force (thử hàng triệu mật khẩu phổ biến) hoặc khai thác các lỗ hổng bảo mật đã biết của dịch vụ RDP. Bằng cách thay đổi cổng mặc định sang một số khác, bạn đã “giấu” cánh cửa của mình khỏi những con mắt tò mò, gây khó khăn hơn rất nhiều cho các cuộc tấn công tự động và giảm thiểu đáng kể nguy cơ bị xâm nhập.

Nguyên nhân nên thay đổi cổng Remote Desktop mặc định

Tấn công mạng phổ biến với cổng mặc định 3389

Cổng 3389 là một trong những mục tiêu bị tấn công nhiều nhất trên thế giới mạng. Tại sao vậy? Vì nó là cổng chuẩn, và những kẻ tấn công biết rằng hàng triệu hệ thống trên thế giới đang sử dụng nó. Một trong những hình thức tấn công phổ biến nhất là Brute Force Attack. Kẻ tấn công sử dụng các phần mềm tự động để thử hàng triệu, thậm chí hàng tỷ, tổ hợp tên người dùng và mật khẩu khác nhau cho đến khi tìm ra mật khẩu đúng. Nếu bạn sử dụng một mật khẩu yếu, hệ thống của bạn có thể bị chiếm quyền chỉ trong vài phút.

Một mối đe dọa nguy hiểm khác là Ransomware. Nhiều nhóm hacker sau khi xâm nhập thành công qua cổng 3389 sẽ triển khai mã độc tống tiền, mã hóa toàn bộ dữ liệu của bạn và đòi một khoản tiền chuộc lớn. Việc biết trước cổng chuẩn giúp chúng tiết kiệm rất nhiều thời gian và công sức, chỉ cần tập trung vào việc dò tìm mật khẩu hoặc khai thác lỗ hổng.

Lợi ích bảo mật khi đổi cổng RDP

Thay đổi cổng RDP từ 3389 sang một số khác là một biện pháp “bảo mật qua sự che giấu” (security through obscurity). Mặc dù đây không phải là một lớp phòng thủ toàn diện, nhưng nó mang lại những lợi ích tức thì và rất đáng kể. Đầu tiên, nó giúp bạn tránh được phần lớn các cuộc tấn công tự động. Các botnet được lập trình để quét cổng 3389, và khi bạn thay đổi cổng, hệ thống của bạn sẽ trở nên “vô hình” trước các cuộc quét này.

Thứ hai, nó làm tăng độ khó cho những kẻ tấn công có chủ đích. Thay vì chỉ cần nhắm vào cổng 3389, giờ đây chúng phải tốn thêm thời gian và tài nguyên để quét toàn bộ 65.535 cổng trên máy tính của bạn để tìm ra cổng RDP đang mở. Điều này không chỉ làm chậm quá trình tấn công mà còn có thể bị các hệ thống giám sát an ninh phát hiện. Đây là một bước đơn giản nhưng giúp bạn loại bỏ phần lớn các mối đe dọa cấp thấp và tạo thêm một rào cản quan trọng cho hệ thống.

Hướng dẫn chi tiết cách đổi cổng Remote Desktop trên Windows

Thay đổi cổng Remote Desktop có thể được thực hiện theo hai cách chính: sử dụng Registry Editor hoặc PowerShell. Cả hai phương pháp đều hiệu quả, hãy chọn cách bạn cảm thấy thoải mái nhất.

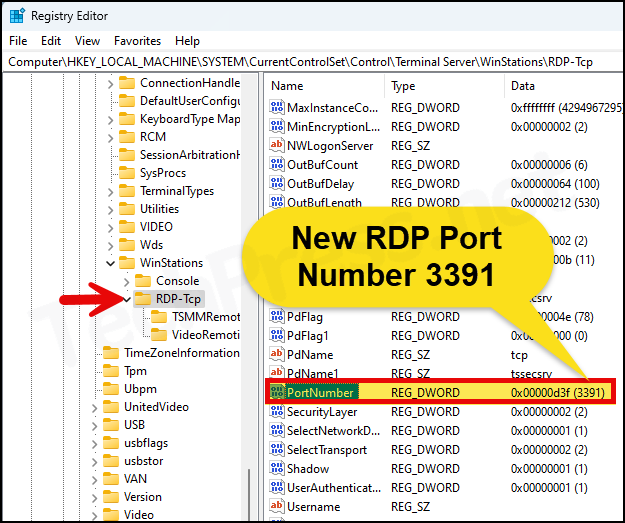

Đổi cổng Remote Desktop bằng Registry Editor

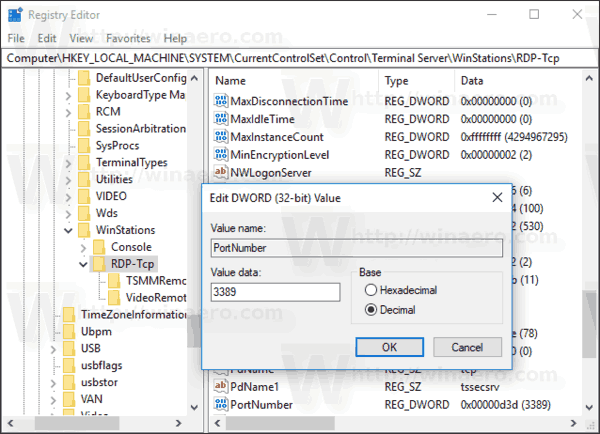

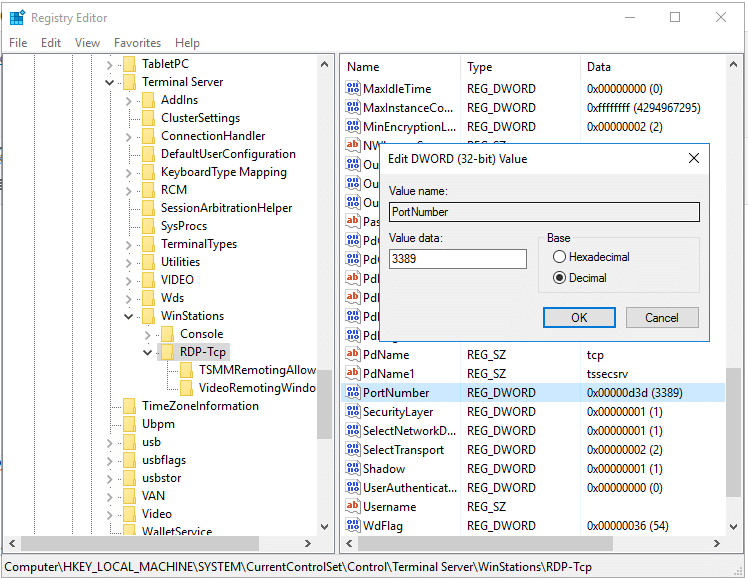

Registry Editor là công cụ mạnh mẽ để thay đổi các thiết lập hệ thống của Windows. Hãy thực hiện cẩn thận theo các bước sau:

- Mở Registry Editor: Nhấn tổ hợp phím

Windows + R, gõregeditvào hộp thoại Run và nhấn Enter. - Điều hướng đến khóa Registry: Trong cửa sổ Registry Editor, bạn hãy tìm đến đường dẫn sau:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Thay đổi giá trị PortNumber: Ở khung bên phải, tìm và nhấp đúp chuột vào giá trị có tên

PortNumber. - Nhập cổng mới: Trong cửa sổ hiện ra, chọn

Decimal. Sau đó, nhập số cổng mới mà bạn muốn sử dụng vào ôValue data(ví dụ: 33089). Lưu ý chọn một số cổng trong khoảng từ 1025 đến 65535 và không trùng với các dịch vụ khác. Nhấn OK để lưu lại.

- Khởi động lại dịch vụ: Để thay đổi có hiệu lực, bạn cần khởi động lại dịch vụ Remote Desktop. Mở Services (gõ

services.mscvào hộp thoại Run), tìmRemote Desktop Services, nhấp chuột phải và chọnRestart. Hoặc đơn giản là khởi động lại máy tính.

Đổi cổng Remote Desktop bằng PowerShell

Nếu bạn quen thuộc với giao diện dòng lệnh, PowerShell là một cách nhanh chóng và hiệu quả hơn.

- Mở PowerShell với quyền quản trị: Nhấn phím

Windows, gõPowerShell, nhấp chuột phải vàoWindows PowerShellvà chọnRun as administrator. - Thực thi lệnh: Sao chép và dán lệnh sau vào cửa sổ PowerShell, thay thế

33089bằng số cổng bạn muốn:Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name "PortNumber" -Value 33089

- Cấu hình Firewall: Tiếp theo, bạn cần tạo một quy tắc tường lửa mới để cho phép kết nối qua cổng mới. Sử dụng lệnh sau, cũng thay

33089bằng số cổng của bạn:New-NetFirewallRule -DisplayName "RDP-Custom-Port" -Direction Inbound -LocalPort 33089 -Protocol TCP -Action Allow - Khởi động lại dịch vụ: Tương tự như cách trên, bạn cần khởi động lại dịch vụ Remote Desktop Services hoặc khởi động lại máy tính.

Ưu điểm của PowerShell là khả năng tự động hóa và thực hiện nhanh chóng, trong khi Registry Editor trực quan hơn cho người mới bắt đầu.

Kiểm tra và xác nhận thay đổi cổng Remote Desktop thành công

Xác minh bằng lệnh netstat hoặc công cụ mạng

Bạn có thể kiểm tra xem máy tính có đang “lắng nghe” trên cổng mới hay không bằng cách sử dụng Command Prompt hoặc PowerShell.

- Mở Command Prompt (gõ

cmdvào hộp thoại Run). - Nhập lệnh sau và nhấn Enter:

netstat -an | find "LISTENING" - Trong danh sách kết quả, bạn sẽ thấy một dòng chứa địa chỉ

0.0.0.0theo sau là số cổng mới của bạn (ví dụ:0.0.0.0:33089). Điều này xác nhận rằng dịch vụ Remote Desktop đã hoạt động trên cổng mới.

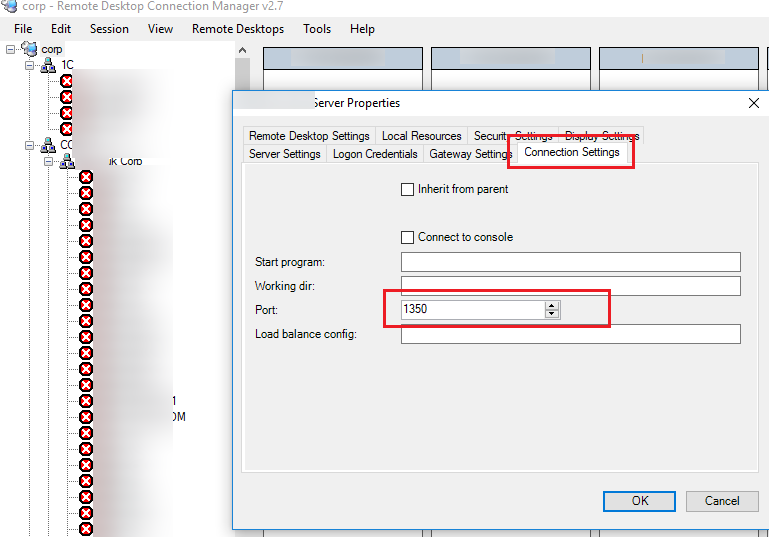

Thử kết nối Remote Desktop với cổng mới

Bây giờ là lúc kiểm tra kết nối từ một máy tính khác.

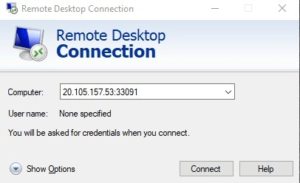

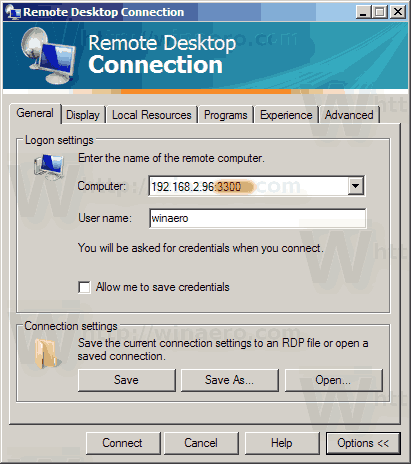

- Mở ứng dụng Remote Desktop Connection trên một máy tính khác.

- Trong ô

Computer, nhập địa chỉ IP hoặc tên máy tính của bạn, theo sau là dấu hai chấm và số cổng mới. Ví dụ:192.168.1.100:33089.

- Nhấn

Connect. Nếu mọi thứ được cấu hình đúng, bạn sẽ thấy cửa sổ đăng nhập như bình thường.

Nếu không thể kết nối, nguyên nhân phổ biến nhất là do tường lửa (Firewall). Hãy chắc chắn rằng bạn đã tạo một quy tắc trong Windows Defender Firewall để cho phép lưu lượng truy cập đến (Inbound) trên cổng TCP mới mà bạn đã thiết lập. Nếu kết nối từ bên ngoài mạng nội bộ, bạn cũng cần cấu hình Port Forwarding trên router của mình để chuyển tiếp cổng mới đến địa chỉ IP nội bộ của máy tính.

Các lưu ý và mẹo bảo mật khi đổi cổng Remote Desktop

Thay đổi cổng RDP là một bước quan trọng, nhưng đó chỉ là một phần của chiến lược bảo mật toàn diện. Dưới đây là những lưu ý và mẹo giúp bạn tăng cường bảo vệ cho hệ thống của mình.

Đầu tiên, hãy chọn số cổng một cách thông minh. Tránh sử dụng các cổng phổ biến khác như 8080, 8443, hoặc các số dễ đoán như 3390. Thay vào đó, hãy chọn một số cổng cao và ngẫu nhiên (ví dụ: 48372) để giảm thiểu khả năng bị dò tìm.

Thứ hai, đừng chỉ dựa vào việc đổi cổng. Hãy kết hợp nó với nhiều lớp bảo mật khác. Luôn sử dụng mật khẩu mạnh, phức tạp cho tất cả các tài khoản người dùng có quyền truy cập RDP. Kích hoạt Network Level Authentication (NLA) để yêu cầu xác thực trước khi một phiên RDP đầy đủ được thiết lập. Quan trọng hơn, nếu có thể, hãy sử dụng Mạng riêng ảo (VPN). Việc yêu cầu người dùng kết nối vào VPN trước khi truy cập RDP sẽ che giấu hoàn toàn cổng RDP của bạn khỏi Internet công cộng.

Cuối cùng, hãy duy trì hệ thống của bạn. Luôn đảm bảo hệ điều hành Windows Server và các phần mềm bảo mật được cập nhật phiên bản mới nhất để vá các lỗ hổng bảo mật. Thường xuyên giám sát nhật ký đăng nhập (Event Viewer) để phát hiện các hoạt động truy cập bất thường hoặc các nỗ lực đăng nhập thất bại liên tục, đây có thể là dấu hiệu của một cuộc tấn công.

Các vấn đề thường gặp và cách xử lý

Trong quá trình thay đổi cổng Remote Desktop, bạn có thể gặp một số sự cố. Dưới đây là các vấn đề phổ biến và cách khắc phục chúng.

Không thể kết nối sau khi đổi cổng

Đây là vấn đề phổ biến nhất. Nếu bạn không thể kết nối sau khi đổi cổng, hãy kiểm tra các nguyên nhân sau:

- Tường lửa (Firewall) chặn kết nối: Đây là nguyên nhân hàng đầu. Windows Firewall mặc định chỉ cho phép cổng 3389. Bạn phải tạo một quy tắc Inbound (kết nối đến) mới để cho phép lưu lượng truy cập qua cổng TCP mới mà bạn đã cấu hình. Hãy kiểm tra lại cài đặt tường lửa của bạn.

- Sai cấu hình Port Forwarding: Nếu bạn kết nối từ bên ngoài mạng LAN, bạn cần cấu hình router để chuyển tiếp (forward) cổng mới đến địa chỉ IP nội bộ của máy tính. Hãy chắc chắn rằng bạn đã cập nhật quy tắc Port Forwarding trên router.

- Nhập sai địa chỉ hoặc cổng: Kiểm tra kỹ lại địa chỉ IP và số cổng khi kết nối. Định dạng đúng là

IP_ADDRESS:PORT_NUMBER(ví dụ:192.168.1.100:33089).

Máy tính không nhận thay đổi port trong Registry

Nếu sau khi chỉnh sửa Registry mà lệnh netstat vẫn cho thấy máy tính đang lắng nghe trên cổng 3389, nguyên nhân có thể là:

- Chưa khởi động lại dịch vụ: Thay đổi trong Registry chỉ có hiệu lực sau khi dịch vụ Remote Desktop được khởi động lại. Bạn có thể khởi động lại dịch vụ

Remote Desktop Servicestrongservices.mschoặc khởi động lại toàn bộ máy tính. - Không có quyền quản trị: Để chỉnh sửa Registry, bạn cần chạy Registry Editor với quyền Administrator. Nếu không, thay đổi của bạn có thể không được lưu lại.

- Chỉnh sửa sai khóa Registry: Đảm bảo rằng bạn đã điều hướng đến đúng đường dẫn:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp.

Best Practices

Để đảm bảo quá trình thay đổi cổng RDP diễn ra an toàn và hiệu quả, cũng như duy trì một môi trường bảo mật vững chắc, hãy tuân thủ các thực hành tốt nhất sau đây:

- Luôn sao lưu Registry trước khi chỉnh sửa: Registry là một thành phần cốt lõi của Windows. Một thay đổi sai lầm có thể gây ra lỗi hệ thống nghiêm trọng. Trước khi thực hiện bất kỳ chỉnh sửa nào, hãy tạo một bản sao lưu bằng cách chọn

File > Exporttrong Registry Editor.

- Chọn cổng tùy chỉnh một cách khôn ngoan: Hãy chọn một số cổng không nằm trong danh sách các cổng phổ biến (well-known ports, 0-1023) và cũng không trùng với các cổng đã được sử dụng bởi các ứng dụng khác trên máy chủ của bạn. Một số cổng cao (trên 10000) thường là lựa chọn an toàn hơn.

- Kết hợp nhiều lớp bảo mật: Đừng bao giờ coi việc đổi cổng là biện pháp bảo mật duy nhất. Nó nên là một phần của một chiến lược phòng thủ đa lớp, bao gồm việc sử dụng mật khẩu mạnh, kích hoạt Network Level Authentication (NLA), cấu hình tường lửa chặt chẽ, và lý tưởng nhất là đặt RDP sau một lớp VPN.

- Thường xuyên kiểm tra và cập nhật: An ninh mạng là một quá trình liên tục. Hãy thường xuyên kiểm tra các bản ghi đăng nhập để phát hiện các hành vi đáng ngờ. Quan trọng nhất, luôn cập nhật hệ điều hành Windows Server 2022 và các phần mềm liên quan để bảo vệ hệ thống khỏi các lỗ hổng bảo mật mới nhất.

Kết luận

Việc thay đổi cổng Remote Desktop mặc định từ 3389 là một trong những bước đi đầu tiên, đơn giản nhưng mang lại hiệu quả bảo mật rõ rệt. Bằng cách “giấu” đi cánh cửa truy cập chính, bạn đã có thể tránh được phần lớn các cuộc tấn công tự động và gây khó khăn hơn cho những kẻ có ý đồ xâm nhập. Quá trình này có thể được thực hiện dễ dàng thông qua Registry Editor hoặc PowerShell, phù hợp với cả người dùng mới và quản trị viên hệ thống.

Tuy nhiên, hãy nhớ rằng đây chỉ là một lớp trong nhiều lớp phòng thủ cần thiết. Để bảo vệ hệ thống một cách toàn diện, bạn nên kết hợp việc đổi cổng với việc sử dụng mật khẩu mạnh, tường lửa, cập nhật hệ thống thường xuyên và các giải pháp nâng cao như VPN hay xác thực hai yếu tố. AZWEB khuyến khích bạn áp dụng ngay những hướng dẫn trong bài viết này để tăng cường an toàn cho máy chủ và dữ liệu quan trọng của mình. Nếu bạn đang tìm kiếm các giải pháp máy chủ VPS an toàn và hiệu suất cao, hãy tham khảo các dịch vụ của chúng tôi để xây dựng một hạ tầng vững chắc.