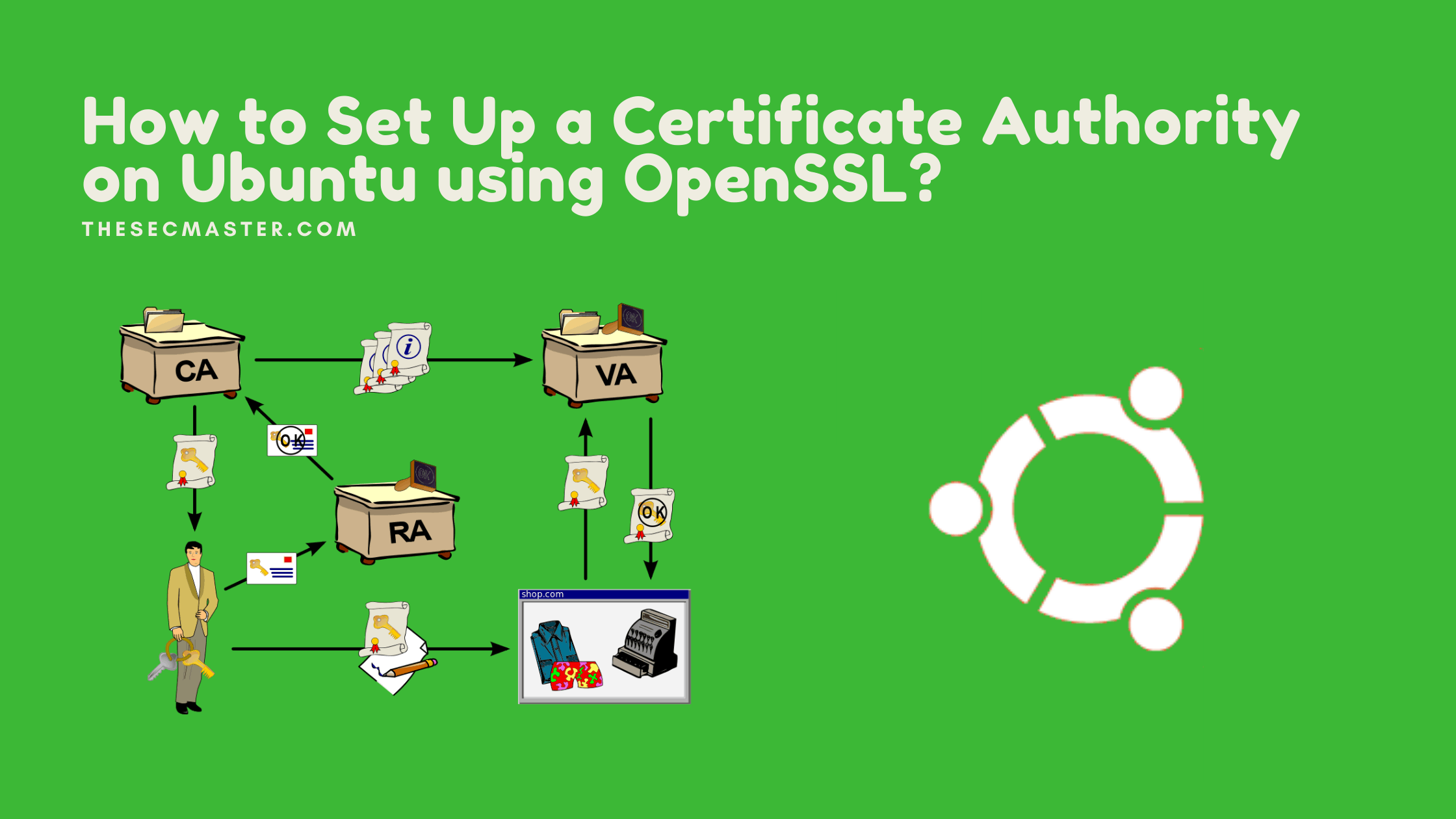

Trong kỷ nguyên số, khi mọi giao dịch và trao đổi thông tin đều diễn ra trên không gian mạng, câu hỏi về an toàn dữ liệu trở nên cấp thiết hơn bao giờ hết. Bạn có chắc chắn rằng website mình đang truy cập là thật, hay email bạn nhận được không phải là một chiêu trò lừa đảo? Các rủi ro như tấn công xen giữa (man-in-the-middle), giả mạo danh tính và đánh cắp dữ liệu nhạy cảm luôn rình rập nếu không có cơ chế xác thực là gì và mã hóa là gì đáng tin cậy. Đây chính là lúc Certificate Authority (CA), hay Nhà cung cấp chứng thực số, đóng vai trò then chốt. CA hoạt động như một “công chứng viên” kỹ thuật số, chịu trách nhiệm xác minh danh tính và cấp phát các chứng chỉ bảo mật (SSL là gì/TLS là gì). Những chứng chỉ này đảm bảo rằng dữ liệu truyền đi giữa người dùng và máy chủ được mã hóa an toàn, tạo nên một nền tảng tin cậy cho mọi hoạt động trực tuyến. Bài viết này sẽ hướng dẫn bạn chi tiết cách tự xây dựng và quản lý một hệ thống CA riêng trên Ubuntu 20.04, giúp bạn nắm toàn quyền kiểm soát bảo mật cho hạ tầng của mình.

Yêu cầu hệ thống và môi trường Ubuntu 20.04

Trước khi bắt đầu xây dựng hệ thống CA của riêng mình, việc chuẩn bị một môi trường sạch và đủ tài nguyên là bước đầu tiên và vô cùng quan trọng. Một nền tảng vững chắc sẽ đảm bảo CA hoạt động ổn định và an toàn.

Yêu cầu phần cứng và phần mềm tối thiểu

Việc vận hành một CA không đòi hỏi cấu hình phần cứng quá cao, đặc biệt nếu chỉ phục vụ cho nhu cầu nội bộ. Tuy nhiên, để đảm bảo hiệu suất ổn định, bạn nên chuẩn bị một máy chủ (vật lý hoặc ảo) với các thông số tối thiểu sau:

- CPU: 1 core.

- RAM: Tối thiểu 1 GB.

- Dung lượng ổ cứng: 10 GB dung lượng trống để lưu trữ hệ điều hành, các gói phần mềm, khóa và chứng chỉ.

Điều quan trọng hơn cả cấu hình là tính bảo mật. Máy chủ CA nên là một máy chủ chuyên dụng, được cách ly và bảo vệ nghiêm ngặt, lý tưởng nhất là một máy chủ offline để bảo vệ khóa gốc (root key).

Chuẩn bị hệ điều hành Ubuntu 20.04

Chúng tôi sẽ thực hiện toàn bộ quá trình trên hệ điều hành Ubuntu 20.04 LTS, một phiên bản ổn định và được hỗ trợ lâu dài. Đầu tiên, hãy đảm bảo hệ thống của bạn được cập nhật đầy đủ các bản vá lỗi và bảo mật mới nhất bằng các lệnh sau:

sudo apt update && sudo apt upgrade -y

Tiếp theo, một nguyên tắc bảo mật cơ bản là không bao giờ thực hiện các tác vụ quản trị bằng tài khoản root. Hãy tạo một người dùng mới với quyền sudo để quản lý CA. Điều này giúp giảm thiểu rủi ro nếu tài khoản bị xâm phạm.

sudo adduser ten_nguoi_dung

sudo usermod -aG sudo ten_nguoi_dung

Sau khi tạo xong, hãy đăng nhập bằng tài khoản người dùng mới này để bắt đầu các bước cài đặt tiếp theo.

Hướng dẫn cài đặt các gói cần thiết để tạo CA

Để xây dựng và quản lý một CA, chúng ta cần các công cụ chuyên dụng. May mắn là trên Ubuntu, các công cụ này đều có sẵn và dễ dàng cài đặt thông qua trình quản lý gói APT.

Cài đặt OpenSSL và các gói hỗ trợ

OpenSSL là bộ công cụ mã nguồn mở và thư viện mật mã học cực kỳ mạnh mẽ, đóng vai trò xương sống cho hầu hết các hoạt động liên quan đến SSL/TLS. Nó cung cấp các công cụ để tạo khóa, quản lý chứng chỉ và thực hiện mã hóa. Để cài đặt OpenSSL trên Ubuntu 20.04, bạn chỉ cần chạy lệnh đơn giản sau trong terminal:

sudo apt install openssl

Sau khi cài đặt hoàn tất, bạn có thể kiểm tra phiên bản OpenSSL để chắc chắn rằng mọi thứ đã sẵn sàng bằng lệnh:

openssl version

Kết quả trả về sẽ hiển thị phiên bản OpenSSL đang được cài đặt trên hệ thống của bạn.

Cài đặt Easy-RSA – Công cụ quản lý CA tiện ích

Trong khi OpenSSL rất mạnh mẽ, các lệnh của nó có thể khá phức tạp và dài dòng. Để đơn giản hóa quá trình quản lý CA, chúng ta sẽ sử dụng Easy-RSA. Đây là một công cụ dòng lệnh giúp tự động hóa và tinh giản việc tạo và quản lý một PKI (Public Key Infrastructure) hoàn chỉnh. Về cơ bản, Easy-RSA là một tập hợp các script bao bọc quanh OpenSSL, giúp bạn thực hiện các tác vụ một cách nhanh chóng và ít sai sót hơn.

Đầu tiên, hãy tải về phiên bản Easy-RSA mới nhất từ kho lưu trữ chính thức:

wget https://github.com/OpenVPN/easy-rsa/releases/download/v3.0.8/EasyRSA-3.0.8.tgz

Sau khi tải về, giải nén tệp tin và di chuyển vào một thư mục phù hợp, ví dụ /opt/easyrsa:

tar xvf EasyRSA-3.0.8.tgz

sudo mv EasyRSA-3.0.8 /opt/easyrsa

Bây giờ, công cụ đã sẵn sàng để chúng ta bắt đầu cấu hình và xây dựng CA của mình.

Các bước thiết lập và cấu hình CA trên Ubuntu 20.04

Khi các công cụ cần thiết đã được cài đặt, chúng ta sẽ bắt đầu quá trình xây dựng nền móng cho Certificate Authority. Bước này bao gồm việc tạo cấu trúc thư mục, cấu hình các thông số và quan trọng nhất là tạo ra chứng chỉ gốc.

Thiết lập thư mục và cấu hình CA

Để giữ cho mọi thứ ngăn nắp và bảo mật, chúng ta sẽ tạo một thư mục riêng để quản lý CA. Hãy tạo một thư mục pki trong thư mục chính của người dùng:

mkdir ~/pki

cd ~/pki

Tiếp theo, sao chép các tệp cấu hình của Easy-RSA vào thư mục này:

cp -r /opt/easyrsa/* .

Bây giờ, chúng ta cần cấu hình các thông tin mặc định cho CA bằng cách chỉnh sửa tệp vars. Mở tệp này bằng một trình soạn thảo văn bản như nano:

nano vars

Trong tệp này, bạn có thể thiết lập các thông số như quốc gia, tổ chức, email… để không phải nhập lại mỗi khi tạo chứng chỉ. Ví dụ:

set_var EASYRSA_REQ_COUNTRY "VN"

set_var EASYRSA_REQ_PROVINCE "Ho Chi Minh"

set_var EASYRSA_REQ_CITY "Ho Chi Minh City"

set_var EASYRSA_REQ_ORG "AZWEB Corp"

set_var EASYRSA_REQ_EMAIL "admin@azweb.vn"

Sau khi chỉnh sửa, lưu và đóng tệp lại.

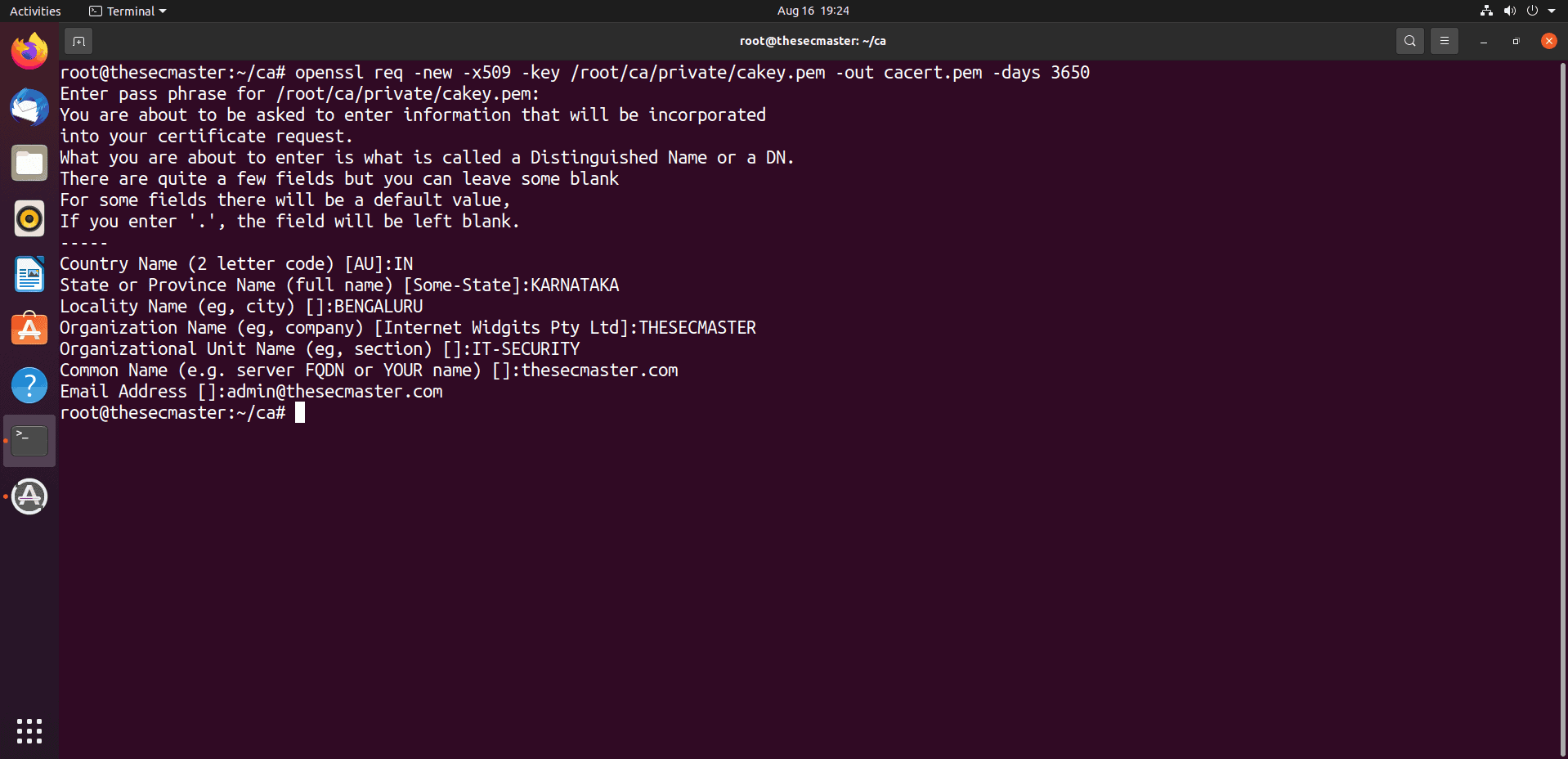

Tạo khóa bí mật và chứng chỉ gốc (root certificate)

Đây là bước quan trọng nhất: tạo ra “trái tim” của CA. Đầu tiên, hãy khởi tạo cấu trúc thư mục PKI bằng lệnh:

./easyrsa init-pki

Lệnh này sẽ tạo ra các thư mục con cần thiết để lưu trữ khóa và chứng chỉ.

Tiếp theo, chúng ta sẽ xây dựng CA, bao gồm việc tạo ra cặp khóa (khóa bí mật và khóa công khai) và chứng chỉ gốc tự ký (self-signed root certificate). Chạy lệnh sau:

./easyrsa build-ca nopass

Tùy chọn nopass sẽ tạo khóa riêng tư không cần mật khẩu. Nếu bạn muốn tăng cường bảo mật, hãy bỏ tùy chọn này và hệ thống sẽ yêu cầu bạn đặt mật khẩu cho khóa CA. Trong quá trình này, bạn sẽ được yêu cầu xác nhận Common Name (CN) cho CA của mình, hãy đặt một tên dễ nhận biết, ví dụ “AZWEB Root CA”.

Sau khi hoàn tất, bạn sẽ có hai tệp quan trọng trong thư mục pki/:

ca.key: Khóa bí mật của CA. Tệp này phải được bảo vệ tuyệt đối.ca.crt: Chứng chỉ gốc công khai. Tệp này sẽ được phân phối cho các máy khách để chúng tin tưởng các chứng chỉ do CA của bạn cấp.

Cấu hình quyền truy cập và bảo mật cho CA

Như đã nhấn mạnh, tệp ca.key là tài sản quan trọng nhất. Bất kỳ ai có được tệp này đều có thể giả mạo CA của bạn và cấp phát các chứng chỉ giả mạo. Do đó, việc thiết lập quyền truy cập chặt chẽ là bắt buộc. Sử dụng lệnh chmod để giới hạn quyền truy cập vào tệp khóa bí mật, chỉ cho phép chủ sở hữu đọc và ghi:

chmod 600 pki/ca.key

Toàn bộ thư mục pki cũng nên được bảo vệ, chỉ cho phép người dùng quản trị CA truy cập. Việc này đảm bảo rằng không có người dùng trái phép nào có thể xem hoặc sửa đổi các tệp tin nhạy cảm của CA.

Phát hành và quản lý các chứng chỉ cho máy chủ và thiết bị khác

Sau khi đã có một CA gốc đáng tin cậy, nhiệm vụ tiếp theo là sử dụng nó để cấp phát chứng chỉ cho các máy chủ, dịch vụ, hoặc thiết bị trong mạng nội bộ của bạn. Quá trình này bao gồm việc tạo yêu cầu, ký và cuối cùng là quản lý vòng đời của chứng chỉ.

Tạo yêu cầu ký chứng chỉ (CSR) cho máy chủ

Giả sử bạn có một máy chủ web tên là webserver.azweb.local và cần một chứng chỉ SSL/TLS cho nó. Quá trình không bắt đầu từ máy chủ CA, mà từ chính máy chủ web đó. Trên máy chủ web, bạn cũng cần cài đặt Easy-RSA.

Đầu tiên, tạo một cặp khóa mới và một Yêu cầu ký chứng chỉ (Certificate Signing Request – CSR). CSR chứa thông tin về máy chủ (như tên miền) và khóa công khai của nó.

Chạy các lệnh sau trên máy chủ web:

./easyrsa init-pki

./easyrsa gen-req webserver.azweb.local nopass

Lệnh này sẽ tạo ra hai tệp:

pki/private/webserver.azweb.local.key: Khóa bí mật cho máy chủ web.pki/reqs/webserver.azweb.local.req: Tệp CSR.

Bạn cần sao chép tệp CSR (webserver.azweb.local.req) này một cách an toàn đến máy chủ CA để thực hiện bước tiếp theo.

Phát hành và tái cấp chứng chỉ SSL/TLS

Bây giờ, quay trở lại máy chủ CA. Sau khi đã nhận được tệp CSR từ máy chủ web, bạn cần nhập nó vào hệ thống CA. Đặt tên cho yêu cầu này, ví dụ là webserver:

./easyrsa import-req pki/reqs/webserver.azweb.local.req webserver

Sau khi nhập, bạn có thể tiến hành ký yêu cầu để cấp phát chứng chỉ. Chạy lệnh:

./easyrsa sign-req server webserver

Hệ thống sẽ yêu cầu bạn xác nhận các thông tin trong CSR. Sau khi xác nhận, CA sẽ sử dụng khóa bí mật của mình (ca.key) để ký và tạo ra một chứng chỉ mới. Chứng chỉ này (pki/issued/webserver.crt) là bằng chứng xác thực rằng CA tin tưởng danh tính của máy chủ web. Cuối cùng, bạn chỉ cần sao chép chứng chỉ này (webserver.crt) cùng với chứng chỉ gốc (ca.crt) trở lại máy chủ web để cấu hình.

Thu hồi và quản lý chứng chỉ (CRL – Certificate Revocation List)

Trong vòng đời của một chứng chỉ, có thể xảy ra các trường hợp bạn cần vô hiệu hóa nó trước khi hết hạn, ví dụ như khi khóa bí mật của máy chủ bị lộ hoặc máy chủ đó không còn được sử dụng. Đây là lúc việc thu hồi chứng chỉ trở nên cần thiết.

Để thu hồi một chứng chỉ, bạn sử dụng lệnh revoke trên máy chủ CA, với tên của chứng chỉ đã cấp:

./easyrsa revoke webserver

Sau khi thu hồi, bạn cần tạo ra một Danh sách Thu hồi Chứng chỉ (Certificate Revocation List – CRL). CRL là một danh sách đen chứa tất cả các chứng chỉ đã bị vô hiệu hóa.

./easyrsa gen-crl

Tệp pki/crl.pem sẽ được tạo ra. Bạn cần phân phối tệp CRL này đến tất cả các máy khách trong hệ thống. Các máy khách sẽ kiểm tra danh sách này để đảm bảo rằng chứng chỉ họ đang xác thực không nằm trong danh sách đen.

Kiểm tra và xác thực chứng chỉ SSL/TLS trong hệ thống mạng

Việc cấp phát chứng chỉ chỉ là một nửa của câu chuyện. Để đảm bảo hệ thống hoạt động chính xác, bạn cần phải kiểm tra và xác thực rằng các chứng chỉ đang được sử dụng đúng cách và được tin cậy bởi các máy khách.

Sử dụng OpenSSL để kiểm tra chứng chỉ

OpenSSL không chỉ dùng để tạo mà còn là một công cụ tuyệt vời để kiểm tra chứng chỉ. Bạn có thể xem chi tiết nội dung của một chứng chỉ đã được cấp phát, ví dụ webserver.crt, bằng lệnh sau:

openssl x509 -in pki/issued/webserver.crt -text -noout

Lệnh này sẽ hiển thị tất cả thông tin chứa trong chứng chỉ, bao gồm tên miền (Common Name), tổ chức cấp phát (Issuer), ngày hết hạn (Validity), khóa công khai và các thông tin mở rộng khác. Đây là cách nhanh chóng để xác minh rằng chứng chỉ được tạo ra với đúng thông số.

Quan trọng hơn, bạn có thể xác thực chuỗi tin cậy (chain of trust). Lệnh sau sẽ kiểm tra xem chứng chỉ của máy chủ (webserver.crt) có thực sự được ký bởi CA gốc (ca.crt) của bạn hay không:

openssl verify -CAfile pki/ca.crt pki/issued/webserver.crt

Nếu kết quả trả về là OK, điều đó có nghĩa là chứng chỉ hợp lệ và được tin cậy bởi CA của bạn.

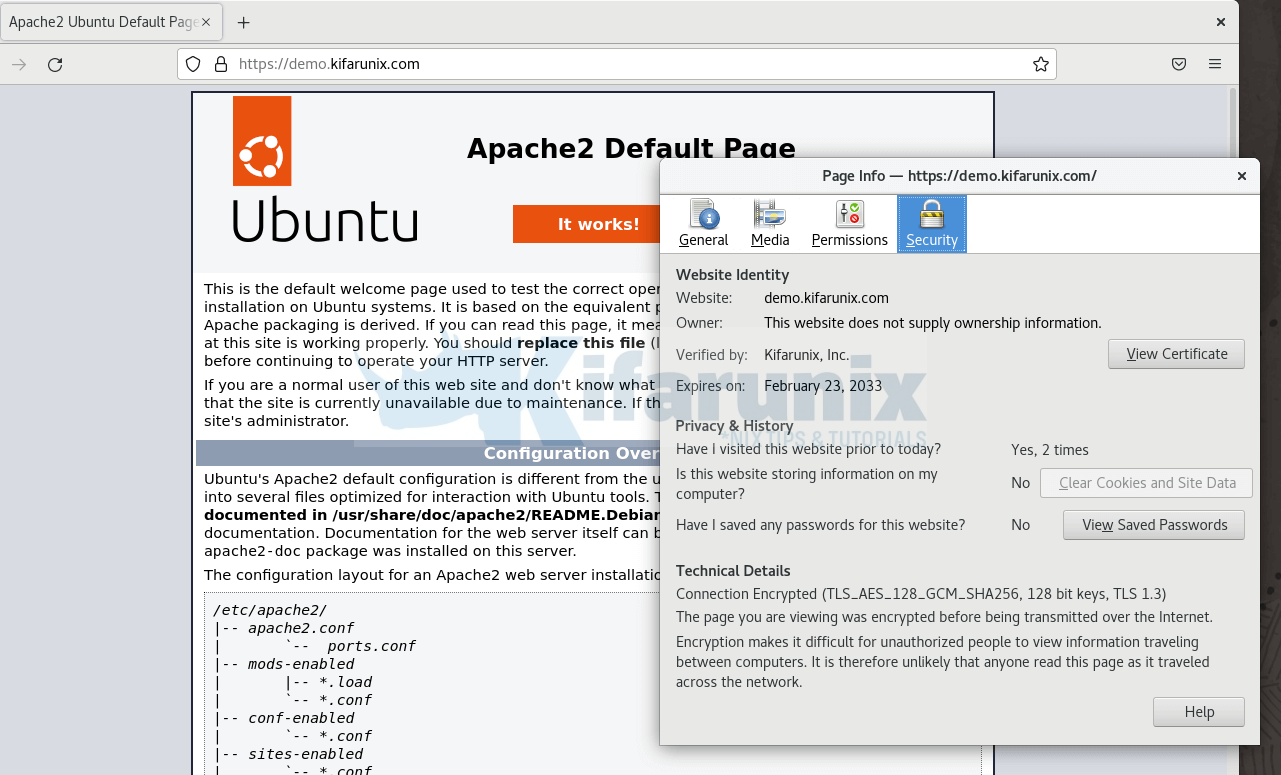

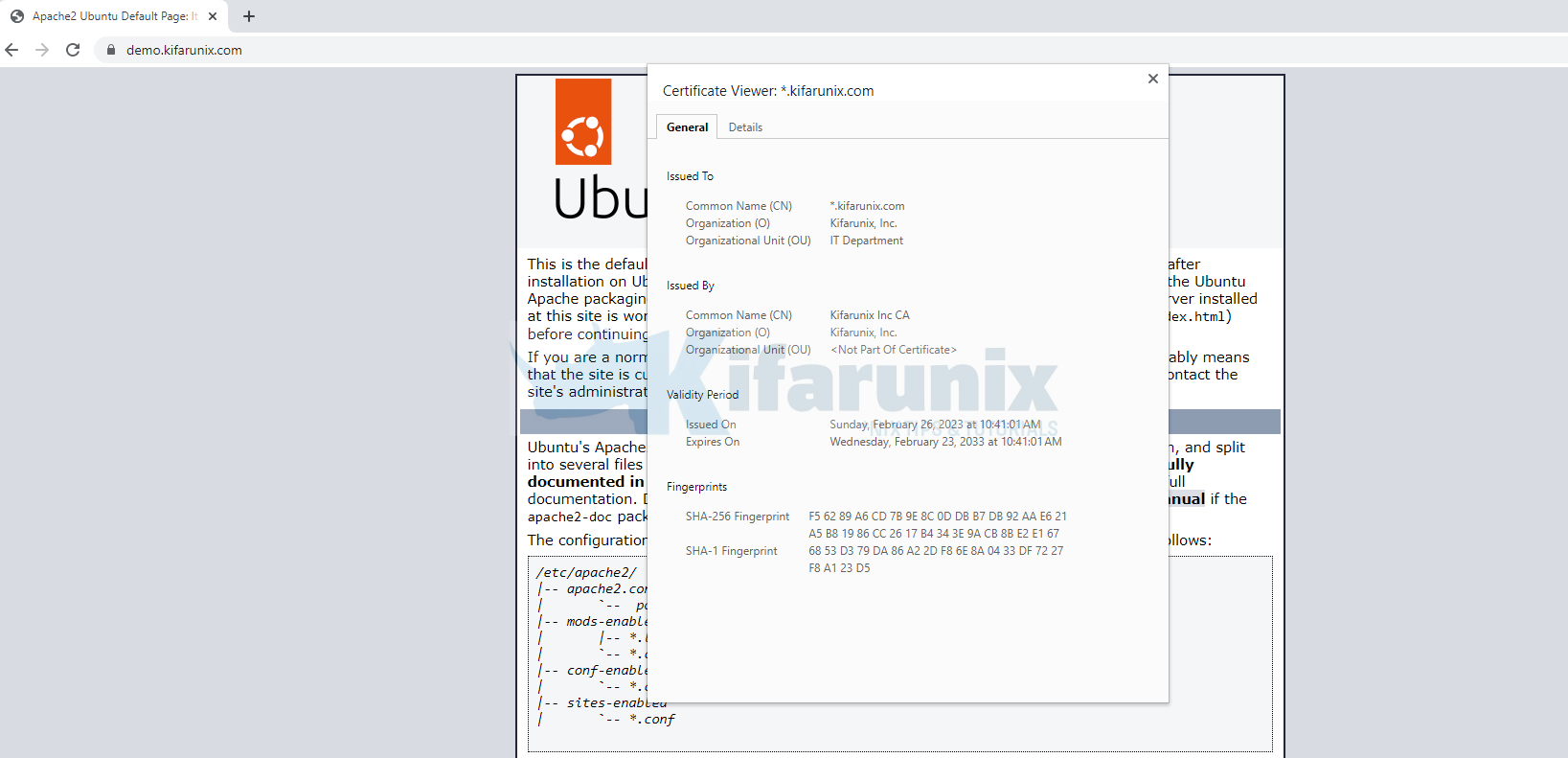

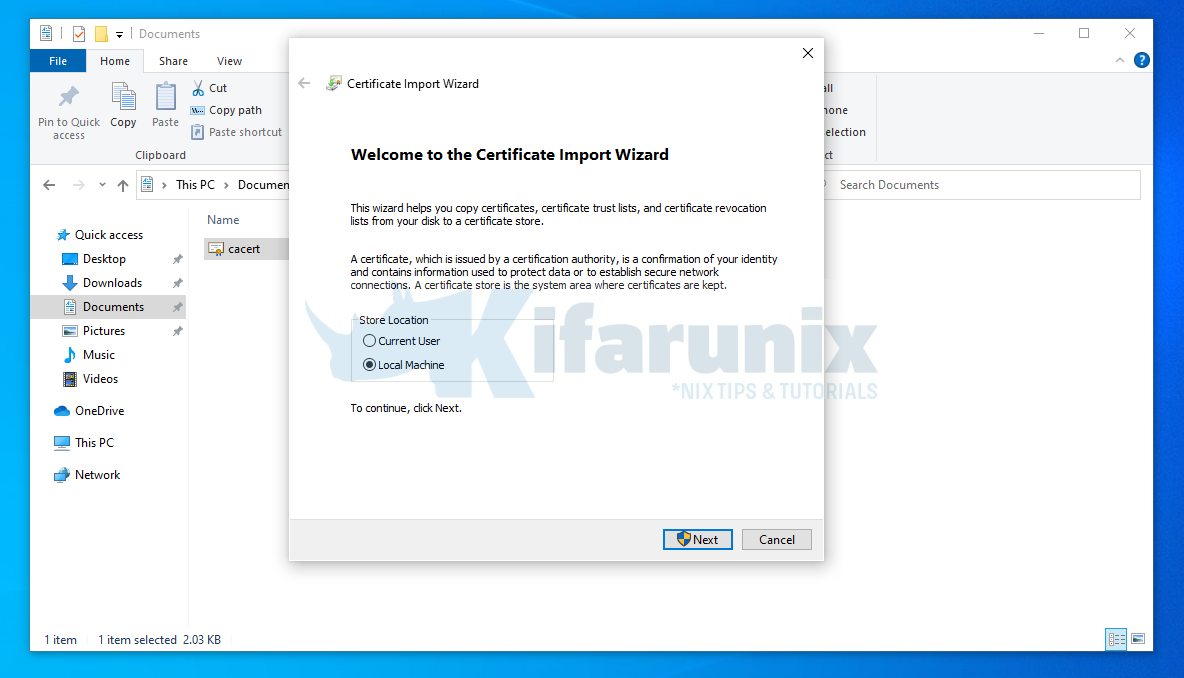

Kiểm tra hoạt động của SSL/TLS trên máy chủ và client

Sau khi cấu hình chứng chỉ trên một dịch vụ, ví dụ như máy chủ web Nginx hoặc Apache, bạn cần kiểm tra từ phía máy khách (client). Bước đầu tiên và quan trọng nhất là máy khách phải “tin tưởng” CA gốc của bạn. Điều này được thực hiện bằng cách nhập chứng chỉ ca.crt vào kho lưu trữ chứng chỉ tin cậy (trust store) của hệ điều hành hoặc trình duyệt.

Khi một máy khách truy cập vào máy chủ web đã được cấu hình SSL/TLS, nó sẽ nhận được chứng chỉ của máy chủ. Máy khách sẽ tự động kiểm tra xem chứng chỉ này có được ký bởi một CA mà nó tin tưởng hay không. Nếu ca.crt đã được cài đặt, kết nối sẽ được thiết lập an toàn mà không có bất kỳ cảnh báo bảo mật nào. Bạn có thể sử dụng các công cụ như curl hoặc trình duyệt web để kiểm tra. Ví dụ với curl:

curl --cacert ca.crt https://webserver.azweb.local

Nếu kết nối thành công và trả về nội dung trang web, hệ thống SSL/TLS của bạn đang hoạt động hoàn hảo.

Cách bảo mật và quản lý CA hiệu quả

Một Certificate Authority là nền tảng của sự tin cậy trong hệ thống của bạn. Do đó, bảo vệ nó khỏi các mối đe dọa là ưu tiên hàng đầu. Việc quản lý CA hiệu quả đòi hỏi một chiến lược bảo mật nhiều lớp.

- Lưu trữ khóa riêng tư an toàn: Khóa bí mật của CA (

ca.key) là tài sản quý giá nhất. Phương pháp bảo mật tốt nhất là giữ CA gốc ở trạng thái ngoại tuyến (offline). Điều này có nghĩa là máy chủ CA chỉ được bật lên khi cần ký hoặc thu hồi chứng chỉ. Sau khi hoàn thành, nó sẽ được tắt và ngắt kết nối khỏi mạng. Khóa riêng tư cũng nên được mã hóa và lưu trữ trên một thiết bị phần cứng an toàn (như USB được mã hóa) và cất giữ ở một nơi an toàn về mặt vật lý. - Thường xuyên sao lưu dữ liệu CA: Việc mất dữ liệu CA có thể gây ra thảm họa, vì bạn sẽ không thể quản lý các chứng chỉ hiện có hoặc cấp phát chứng chỉ mới. Hãy thực hiện sao lưu toàn bộ thư mục PKI một cách thường xuyên. Các bản sao lưu này cũng phải được mã hóa và lưu trữ ở một địa điểm an toàn, tách biệt với máy chủ CA chính.

- Chính sách cấp phát và thu hồi chứng chỉ rõ ràng: Hãy xây dựng một quy trình và chính sách chặt chẽ. Ai được quyền yêu cầu chứng chỉ? Thông tin nào cần được xác minh trước khi cấp phát? Quy trình thu hồi chứng chỉ khi có sự cố là gì? Việc có một chính sách minh bạch giúp đảm bảo tính nhất quán và giảm thiểu rủi ro do lỗi của con người.

- Quy trình kiểm tra và cập nhật bảo mật định kỳ: Thường xuyên kiểm tra và cập nhật hệ điều hành cũng như các phần mềm (OpenSSL, Easy-RSA) trên máy chủ CA để vá các lỗ hổng bảo mật. Định kỳ xem xét lại danh sách các chứng chỉ đã cấp, thu hồi những chứng chỉ không còn cần thiết.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình thiết lập và vận hành CA, bạn có thể gặp một số lỗi phổ biến. Hiểu rõ nguyên nhân và cách khắc phục sẽ giúp bạn tiết kiệm thời gian và công sức.

Lỗi không tạo được chứng chỉ gốc hoặc CSR

Đây là một trong những lỗi đầu tiên mà người dùng mới thường gặp. Nguyên nhân có thể đến từ nhiều phía:

- Sai quyền truy cập: Thư mục PKI hoặc các tệp tin bên trong không có quyền đọc/ghi phù hợp cho người dùng đang chạy lệnh. Hãy đảm bảo bạn đang sử dụng đúng người dùng và đã thiết lập quyền (

chmod,chown) chính xác. - Lỗi cú pháp trong tệp

vars: Một lỗi nhỏ như thiếu dấu ngoặc kép hoặc một biến không hợp lệ trong tệp cấu hìnhvarscũng có thể khiến Easy-RSA không thể hoạt động. Hãy kiểm tra lại tệp này một cách cẩn thận. - Đường dẫn không chính xác: Bạn có thể đang chạy lệnh

easyrsatừ một thư mục sai, dẫn đến việc không tìm thấy tệp cấu hình hoặc cấu trúc PKI. Luôn đảm bảo bạn đang ở trong thư mục chính của CA khi thực hiện các lệnh.

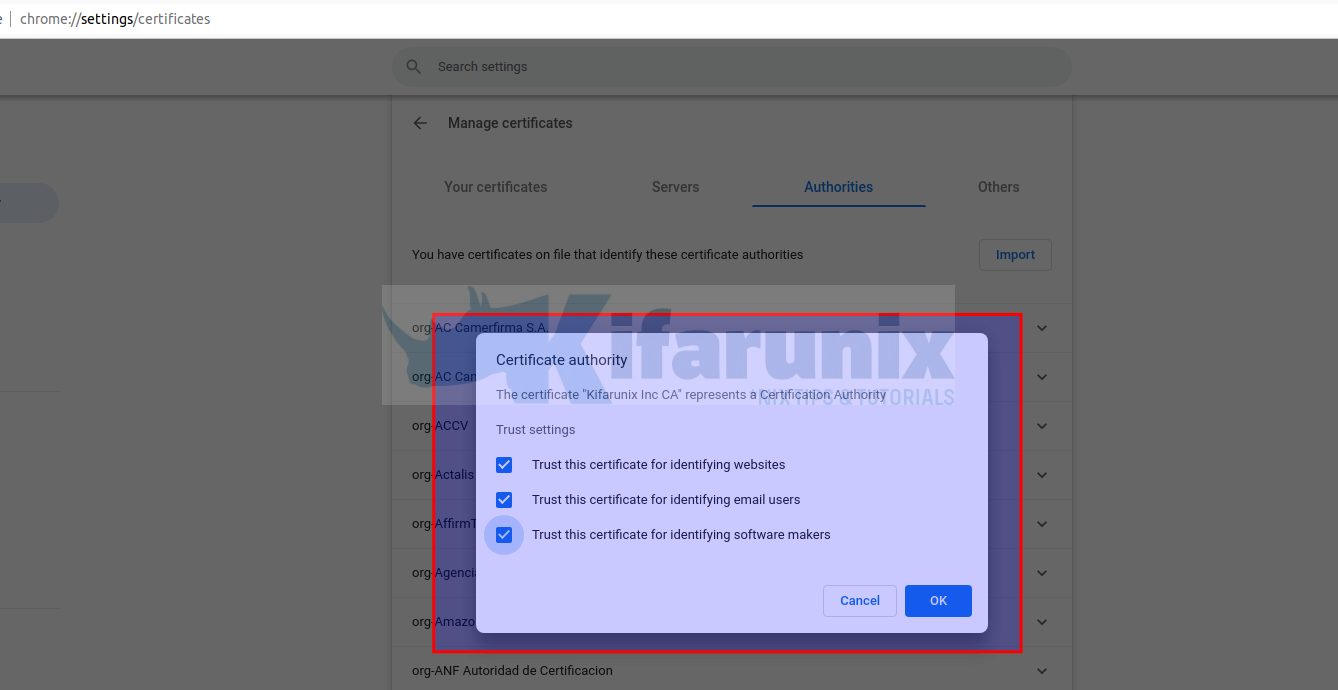

Chứng chỉ bị báo lỗi không tin cậy trên client

Đây là vấn đề phổ biến nhất sau khi đã cấp phát thành công chứng chỉ. Bạn truy cập vào dịch vụ của mình và trình duyệt hiển thị một cảnh báo bảo mật lớn màu đỏ. Nguyên nhân gốc rễ là:

- Máy khách không tin tưởng CA gốc: CA của bạn là một CA “tự tạo”, không được các trình duyệt và hệ điều hành tin cậy mặc định như các CA công cộng (Let’s Encrypt, DigiCert…).

- Giải pháp: Bạn phải xuất tệp chứng chỉ gốc công khai (

ca.crt) từ máy chủ CA và cài đặt nó vào “Kho lưu trữ chứng chỉ gốc đáng tin cậy” (Trusted Root Certification Authorities Store) trên tất cả các máy khách (máy tính, thiết bị di động) cần truy cập vào dịch vụ. Sau khi cài đặt, trình duyệt sẽ nhận ra CA của bạn là một nguồn đáng tin cậy và sẽ chấp nhận các chứng chỉ do nó cấp phát.

Best Practices trong quản lý CA trên Ubuntu 20.04

Để vận hành một hệ thống CA mạnh mẽ và an toàn lâu dài, việc tuân thủ các nguyên tắc thực hành tốt nhất là điều không thể thiếu. Những nguyên tắc này giúp củng cố bảo mật và đảm bảo tính ổn định cho toàn bộ hạ tầng của bạn.

- Luôn cập nhật Ubuntu và phần mềm CA: Giữ cho hệ điều hành và các gói phần mềm như OpenSSL, Easy-RSA luôn ở phiên bản mới nhất. Các bản cập nhật thường chứa các bản vá cho những lỗ hổng bảo mật quan trọng có thể bị kẻ tấn công khai thác.

- Áp dụng nguyên tắc “least privilege”: Tài khoản dùng để quản lý CA chỉ nên có những quyền hạn thực sự cần thiết để thực hiện công việc. Không sử dụng tài khoản

rootvà giới hạn quyềnsudomột cách hợp lý. - Sử dụng firewall là gì và bảo vệ môi trường vật lý: Cấu hình tường lửa (ví dụ

ufw) trên máy chủ CA để chỉ cho phép các kết nối cần thiết. Nếu có thể, đặt máy chủ CA ở một vị trí an toàn về mặt vật lý, có kiểm soát truy cập để ngăn chặn các hành vi xâm nhập trái phép. - Quản lý chính sách cấp phát chứng chỉ rõ ràng: Xây dựng tài liệu về chính sách cấp phát chứng chỉ. Quy định rõ thời hạn của chứng chỉ (nên để thời gian ngắn, ví dụ 1 năm, để tăng cường bảo mật), các thông tin bắt buộc phải có, và quy trình xác minh trước khi cấp.

- Định kỳ kiểm tra và làm sạch chứng chỉ: Lên lịch kiểm tra định kỳ (ví dụ hàng quý) để rà soát tất cả các chứng chỉ đã cấp. Thu hồi và xóa bỏ những chứng chỉ đã hết hạn, không còn sử dụng, hoặc thuộc về các thiết bị đã ngừng hoạt động. Điều này giúp hệ thống luôn gọn gàng và giảm bề mặt tấn công.

Kết luận

Việc xây dựng và quản lý một Certificate Authority (CA) riêng không chỉ là một bài tập kỹ thuật thú vị mà còn là một bước đi chiến lược để nâng cao đáng kể mức độ bảo mật cho hệ thống mạng nội bộ. Một CA riêng cho phép bạn toàn quyền kiểm soát việc xác thực danh tính và mã hóa dữ liệu, loại bỏ sự phụ thuộc vào các nhà cung cấp bên ngoài và tăng cường sự tin cậy trong hạ tầng của chính mình.

Qua bài viết này, chúng ta đã cùng nhau đi qua từng bước chi tiết, từ việc chuẩn bị môi trường Ubuntu 20.04, cài đặt các công cụ cần thiết như OpenSSL và Easy-RSA, cho đến việc tạo chứng chỉ gốc, cấp phát chứng chỉ cho máy chủ và quản lý vòng đời của chúng. Bằng cách tuân thủ các nguyên tắc bảo mật và thực hành tốt nhất, bạn hoàn toàn có thể vận hành một hệ thống CA ổn định và an toàn.

Hãy bắt đầu triển khai CA cho tổ chức của mình ngay hôm nay. Bước tiếp theo có thể là nghiên cứu các mô hình CA phân cấp (Intermediate CA) để tăng cường bảo mật hơn nữa hoặc tự động hóa quy trình cấp phát và gia hạn chứng chỉ, tích hợp vào các hệ thống quản lý cấu hình hiện đại. Việc đầu tư vào bảo mật luôn là một khoản đầu tư xứng đáng.