Trong bối cảnh an ninh mạng ngày càng phức tạp, việc giám sát và phát hiện sớm các mối đe dọa đã trở thành ưu tiên hàng đầu của mọi tổ chức. Hệ thống Quản lý Sự kiện và Thông tin An ninh (SIEM) ra đời như một giải pháp toàn diện, giúp thu thập, phân tích và phản ứng với các sự kiện bảo mật trong thời gian thực. Bằng cách kết hợp sức mạnh của công cụ phát hiện xâm nhập Suricata và bộ công cụ phân tích dữ liệu Elastic Stack trên nền tảng Ubuntu 20.04 ổn định, bạn có thể xây dựng một hệ thống giám sát mạnh mẽ. Bài viết này sẽ hướng dẫn chi tiết từng bước cài đặt và cấu hình để bạn tự tay triển khai một hệ thống SIEM hiệu quả.

Giới thiệu về SIEM và vai trò của nó trong bảo mật mạng

SIEM (Security Information and Event Management) là một giải pháp công nghệ giúp các tổ chức thu thập, tổng hợp và phân tích dữ liệu log từ nhiều nguồn khác nhau trong hạ tầng mạng. Vai trò chính của SIEM là cung cấp một cái nhìn tập trung về tình hình an ninh, giúp phát hiện sớm các hoạt động đáng ngờ, các cuộc tấn công tiềm tàng và các hành vi vi phạm chính sách bảo mật. Hệ thống này không chỉ giám sát mà còn hỗ trợ điều tra và ứng phó sự cố một cách nhanh chóng.

Ngày nay, các doanh nghiệp phải đối mặt với vô số thách thức bảo mật, từ mã độc, tấn công lừa đảo (phishing) đến các mối đe dọa nội bộ. Khối lượng dữ liệu log khổng lồ từ tường lửa, máy chủ, và các thiết bị khác khiến việc giám sát thủ công trở nên bất khả thi. Đây chính là lúc hệ thống SIEM phát huy vai trò của mình, tự động hóa quá trình phân tích và chỉ cảnh báo khi phát hiện những sự kiện thực sự quan trọng. Việc triển khai SIEM trên một nền tảng mã nguồn mở, ổn định và được cộng đồng hỗ trợ rộng rãi như Ubuntu 20.04 giúp tối ưu chi phí và đảm bảo hiệu suất lâu dài. Bài viết này sẽ phác thảo toàn bộ quy trình, từ chuẩn bị môi trường, cài đặt công cụ đến việc vận hành một hệ thống SIEM hoàn chỉnh.

Tổng quan về Suricata và Elastic Stack

Để xây dựng một hệ thống SIEM mạnh mẽ, chúng ta cần hai thành phần cốt lõi: một công cụ thu thập dữ liệu mạng chất lượng và một nền tảng lưu trữ, phân tích dữ liệu linh hoạt. Suricata và Elastic Stack chính là sự kết hợp hoàn hảo cho nhiệm vụ này.

Giới thiệu về Suricata

Suricata là một công cụ phát hiện và ngăn chặn xâm nhập mạng (IDS/IPS) mã nguồn mở, hiệu suất cao. Chức năng chính của nó là giám sát lưu lượng mạng theo thời gian thực, phân tích các gói tin dựa trên một bộ quy tắc (ruleset) và signature được định sẵn để xác định các hoạt động đáng ngờ, mã độc và các hành vi tấn công.

Điểm mạnh của Suricata khi được sử dụng làm công cụ thu thập dữ liệu cho SIEM là khả năng phân tích sâu các giao thức mạng phổ biến như HTTP, DNS, FTP, SMB. Nó không chỉ khớp mẫu đơn thuần mà còn có thể giải mã và ghi lại chi tiết các giao dịch, tạo ra các bản ghi (log) dưới định dạng JSON (EVE JSON) rất chi tiết và có cấu trúc. Điều này giúp việc phân tích và truy vấn dữ liệu ở các bước sau trở nên dễ dàng và hiệu quả hơn rất nhiều.

Giới thiệu về Elastic Stack

Elastic Stack (trước đây gọi là ELK Stack) là một bộ công cụ mạnh mẽ dùng để tìm kiếm, phân tích và trực quan hóa dữ liệu. Nó bao gồm ba thành phần chính hoạt động cùng nhau:

- Elasticsearch: Là trái tim của stack, một công cụ tìm kiếm và phân tích phân tán. Nó lưu trữ dữ liệu dưới dạng JSON và cung cấp khả năng truy vấn cực nhanh, ngay cả với khối lượng dữ liệu khổng lồ.

- Logstash: Là công cụ xử lý dữ liệu phía máy chủ. Nó có khả năng thu thập dữ liệu từ nhiều nguồn khác nhau (như log của Suricata), chuyển đổi, làm giàu dữ liệu (parse) và sau đó gửi đến một “kho” lưu trữ như Elasticsearch.

- Kibana: Là giao diện người dùng, cho phép bạn khám phá, trực quan hóa dữ liệu trong Elasticsearch thông qua các biểu đồ, đồ thị và bảng điều khiển (dashboard) tương tác.

Sự kết hợp này tạo nên một giải pháp ưu việt cho hệ thống SIEM vì khả năng mở rộng linh hoạt, xử lý dữ liệu thời gian thực và cung cấp các công cụ trực quan hóa mạnh mẽ. Bạn có thể dễ dàng xây dựng các dashboard để giám sát tình hình an ninh mạng và nhanh chóng điều tra khi có sự cố xảy ra.

Chuẩn bị môi trường Ubuntu 20.04 cho cài đặt

Trước khi đi vào cài đặt các thành phần chính, việc chuẩn bị một môi trường sạch và đáp ứng đủ yêu cầu là bước cực kỳ quan trọng để đảm bảo hệ thống SIEM hoạt động ổn định và hiệu quả.

Yêu cầu phần cứng và phần mềm

Hiệu năng của hệ thống SIEM phụ thuộc rất nhiều vào tài nguyên phần cứng. Dưới đây là cấu hình tối thiểu và khuyến nghị cho một máy chủ Ubuntu 20.04 để chạy Suricata và Elastic Stack cho một mạng nhỏ đến trung bình:

- CPU: Tối thiểu 4 cores (Khuyến nghị 8 cores trở lên)

- RAM: Tối thiểu 8 GB (Khuyến nghị 16 GB hoặc hơn để Elasticsearch hoạt động tốt)

- Ổ cứng: Tối thiểu 100 GB SSD (SSD được khuyến nghị mạnh mẽ để tăng tốc độ truy vấn và ghi dữ liệu của Elasticsearch)

Về phần mềm, bạn cần một bản cài đặt Ubuntu Server 20.04 mới. Ngoài ra, hãy đảm bảo các công cụ cơ bản như curl, gnupg, apt-transport-https đã được cài đặt để thêm các kho lưu trữ phần mềm cần thiết.

Cấu hình hệ thống cơ bản

Sau khi cài đặt xong Ubuntu 20.04, hãy thực hiện một vài bước cấu hình cơ bản để đảm bảo hệ thống được cập nhật và an toàn. Đầu tiên, hãy cập nhật toàn bộ các gói phần mềm lên phiên bản mới nhất:

sudo apt update && sudo apt upgrade -y

Tiếp theo, tạo một người dùng mới với quyền sudo thay vì sử dụng tài khoản root để tăng cường bảo mật. Cuối cùng, cấu hình tường lửa cơ bản (UFW – Uncomplicated Firewall) để chỉ cho phép các kết nối cần thiết. Ví dụ, chúng ta cần mở cổng SSH (22) để quản trị từ xa và các cổng cho Kibana (5601), Elasticsearch (9200) nếu cần truy cập từ bên ngoài.

sudo ufw allow ssh

sudo ufw allow 5601/tcp

sudo ufw enableSau khi hoàn tất các bước này, máy chủ Ubuntu 20.04 của bạn đã sẵn sàng để cài đặt Suricata và Elastic Stack.

Hướng dẫn cài đặt và cấu hình Suricata để thu thập dữ liệu mạng

Suricata là “người lính gác cổng” của hệ thống SIEM, chịu trách nhiệm giám sát và tạo ra dữ liệu thô về các sự kiện an ninh mạng. Việc cài đặt và cấu hình đúng cách sẽ quyết định chất lượng đầu vào của toàn bộ hệ thống.

Cài đặt Suricata trên Ubuntu 20.04

Ubuntu 20.04 hỗ trợ cài đặt Suricata một cách dễ dàng thông qua kho lưu trữ của bên thứ ba để đảm bảo bạn luôn có phiên bản mới nhất. Hãy thực hiện các lệnh sau:

sudo add-apt-repository ppa:oisf/suricata-stable

sudo apt update

sudo apt install suricata -ySau khi cài đặt hoàn tất, bạn có thể kiểm tra trạng thái dịch vụ và phiên bản của Suricata để chắc chắn rằng nó đã được cài đặt thành công.

suricata --version

sudo systemctl status suricataNếu dịch vụ đang chạy, bạn đã sẵn sàng để chuyển sang bước cấu hình.

Cấu hình Suricata để thu thập dữ liệu mạng

File cấu hình chính của Suricata nằm tại /etc/suricata/suricata.yaml. Đây là nơi bạn sẽ tùy chỉnh hầu hết các hoạt động của nó.

- Thiết lập card mạng: Tìm đến mục

af-packetvà chỉ định card mạng mà Suricata sẽ lắng nghe. Bạn cần xác định tên card mạng của mình bằng lệnhip a. Ví dụ, nếu card mạng làens33:af-packet: - interface: ens33 - Cấu hình biến mạng: Trong phần

vars, hãy thiết lập biếnHOME_NETđể Suricata biết đâu là dải IP mạng nội bộ của bạn. Điều này rất quan trọng để các quy tắc hoạt động chính xác.vars: address-groups: HOME_NET: "[192.168.1.0/24]" - Bật đầu ra EVE JSON: Đây là bước quan trọng nhất để tích hợp với Elastic Stack. Tìm đến mục

outputsvà đảm bảoeve-logđược bật. Định dạng này xuất ra tất cả các loại cảnh báo và sự kiện dưới dạng JSON có cấu trúc.outputs: - eve-log: enabled: yes filetype: regular filename: /var/log/suricata/eve.json

Cuối cùng, hãy cập nhật bộ quy tắc cho Suricata bằng công cụ suricata-update và khởi động lại dịch vụ để áp dụng các thay đổi.

sudo suricata-update

sudo systemctl restart suricataBây giờ, Suricata đã bắt đầu giám sát mạng và ghi lại các sự kiện vào file /var/log/suricata/eve.json.

Cài đặt và cấu hình Elastic Stack để lưu trữ và phân tích dữ liệu

Sau khi có nguồn dữ liệu từ Suricata, chúng ta cần một nơi để lưu trữ, xử lý và trực quan hóa nó. Đây chính là nhiệm vụ của Elastic Stack.

Cài đặt Elasticsearch, Logstash, và Kibana

Elastic cung cấp một kho lưu trữ APT để cài đặt các sản phẩm của họ trên Ubuntu một cách dễ dàng.

Đầu tiên, thêm khóa GPG và kho lưu trữ của Elastic:

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-7.x.list

sudo apt updateSau đó, tiến hành cài đặt cả ba thành phần:

sudo apt install elasticsearch logstash kibana -y

Sau khi cài đặt xong, bạn cần thực hiện một vài cấu hình cơ bản. Với Elasticsearch, bạn có thể giới hạn bộ nhớ heap trong file /etc/elasticsearch/jvm.options để tránh sử dụng quá nhiều RAM. Với Kibana, bạn cần cấu hình server.host trong /etc/kibana/kibana.yml thành 0.0.0.0 nếu muốn truy cập từ các máy khác.

Cuối cùng, khởi động và cho phép các dịch vụ chạy cùng hệ thống:

sudo systemctl daemon-reload

sudo systemctl enable --now elasticsearch

sudo systemctl enable --now kibana

sudo systemctl enable --now logstashCấu hình Logstash để nhận dữ liệu từ Suricata

Logstash sẽ đóng vai trò trung gian, nhận log từ file eve.json của Suricata, xử lý và đẩy vào Elasticsearch. Bạn cần tạo một file cấu hình pipeline cho Logstash, ví dụ: /etc/logstash/conf.d/01-suricata.conf.

Nội dung file cấu hình sẽ bao gồm ba phần: input, filter, và output.

- Input: Chỉ định Logstash đọc dữ liệu từ file

eve.json. - Filter: Sử dụng các bộ lọc để phân tích cú pháp (parse) dữ liệu JSON, thêm các trường thông tin địa lý (geoip) dựa trên địa chỉ IP, và xử lý các trường ngày tháng.

- Output: Đẩy dữ liệu đã được xử lý vào Elasticsearch.

Đây là một ví dụ về file cấu hình:

input {

file {

path => "/var/log/suricata/eve.json"

codec => "json_lines"

mode => "tail"

}

}

filter {

if [type] == "suricata" {

geoip {

source => "[src_ip]"

}

}

}

output {

elasticsearch {

hosts => ["localhost:9200"]

index => "suricata-%{+YYYY.MM.dd}"

}

}

Sau khi tạo file cấu hình, hãy khởi động lại Logstash (sudo systemctl restart logstash). Dữ liệu từ Suricata sẽ bắt đầu được chuyển vào Elasticsearch và sẵn sàng để được khám phá trên Kibana.

Tích hợp Suricata với Elastic Stack để xây dựng hệ thống giám sát

Khi các thành phần đã được cài đặt và cấu hình riêng lẻ, bước tiếp theo là kết nối chúng lại với nhau để tạo thành một hệ thống giám sát an ninh mạng hoàn chỉnh và liền mạch.

Cấu hình kết nối giữa Suricata và Elastic Stack

Thực chất, việc tích hợp đã được thực hiện ở bước cấu hình Logstash. Logstash sử dụng plugin file để “theo dõi” (tail) file log eve.json của Suricata. Bất cứ khi nào Suricata ghi một sự kiện mới vào file này, Logstash sẽ ngay lập tức đọc nó, xử lý qua pipeline đã định nghĩa, và gửi đến Elasticsearch. Cơ chế này đảm bảo dữ liệu được truyền đi gần như theo thời gian thực.

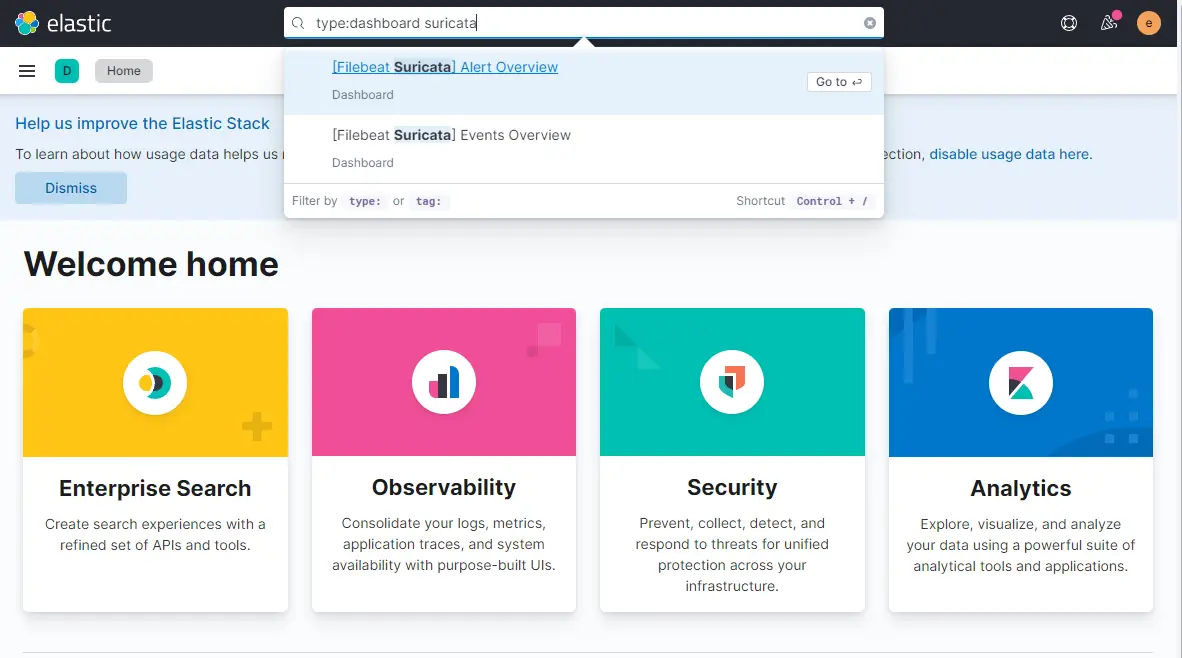

Để kiểm tra xem dữ liệu đã được đẩy vào Elasticsearch thành công hay chưa, bạn có thể truy cập Kibana qua trình duyệt tại địa chỉ http://<IP_cua_ban>:5601. Sau đó, vào mục Management > Stack Management > Index Management. Bạn sẽ thấy các index có tên dạng suricata-YYYY.MM.dd được tạo ra. Tiếp theo, vào Management > Kibana > Index Patterns, tạo một index pattern mới với tên suricata-* để Kibana nhận diện được dữ liệu. Giờ đây, bạn có thể vào mục Discover để xem các sự kiện mạng đang được ghi lại.

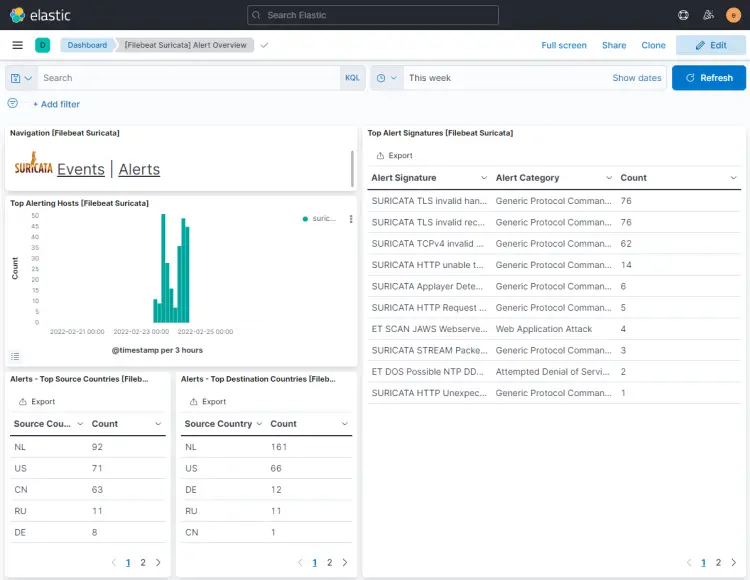

Xây dựng dashboard và cảnh báo

Sức mạnh thực sự của Kibana nằm ở khả năng trực quan hóa. Bạn có thể tạo các dashboard tùy chỉnh để có cái nhìn tổng quan về tình hình an ninh mạng.

- Tạo Visualizations: Truy cập mục Visualize Library và tạo các biểu đồ mới. Ví dụ:

- Biểu đồ tròn (Pie chart) hiển thị tỷ lệ các loại cảnh báo (alert severity).

- Bản đồ địa lý (Map) hiển thị vị trí các IP nguồn tấn công.

- Biểu đồ cột (Bar chart) thống kê 10 IP đích bị tấn công nhiều nhất.

- Bảng dữ liệu (Data table) liệt kê các cảnh báo mới nhất.

- Tạo Dashboard: Sau khi có các visualization, hãy vào mục Dashboard và tạo một dashboard mới. Kéo và thả các visualization đã tạo vào dashboard và sắp xếp chúng một cách hợp lý.

Ngoài ra, Elastic Stack còn cung cấp tính năng Alerting. Bạn có thể thiết lập các quy tắc cảnh báo. Ví dụ, gửi email hoặc thông báo qua Slack ngay lập tức khi phát hiện một cảnh báo có mức độ nghiêm trọng cao (severity 1) hoặc khi số lượng cảnh báo từ một IP nguồn vượt ngưỡng cho phép trong một khoảng thời gian ngắn. Điều này giúp đội ngũ an ninh phản ứng kịp thời trước các sự cố.

Kiểm thử và vận hành hệ thống SIEM hiệu quả trên Ubuntu 20.04

Sau khi xây dựng xong hệ thống, việc kiểm thử và thiết lập quy trình vận hành là rất quan trọng để đảm bảo nó hoạt động đúng như mong đợi và duy trì được hiệu quả theo thời gian.

Phương pháp kiểm thử toàn diện

Để xác minh hệ thống hoạt động chính xác, bạn cần mô phỏng một vài hoạt động mạng và xem chúng có được ghi lại và cảnh báo đúng cách hay không.

- Kiểm tra quy tắc cơ bản: Từ một máy khác trong mạng, hãy thử thực hiện một cuộc quét cổng đơn giản vào máy chủ SIEM bằng công cụ

nmap.nmap -sS <IP_may_chu_SIEM>Hành động này thường sẽ kích hoạt một quy tắc của Suricata. Sau đó, hãy kiểm tra trên dashboard Kibana xem có cảnh báo nào được ghi lại về hành vi quét cổng này không.

- Kiểm tra quy tắc EICAR: Tải về file thử nghiệm chống virus tiêu chuẩn EICAR qua HTTP. Suricata có các quy tắc mặc định để phát hiện chuỗi ký tự này trong lưu lượng mạng.

curl http://www.eicar.org/download/eicar.com.txtKiểm tra Kibana để xem cảnh báo liên quan đến EICAR đã xuất hiện chưa.

- Kiểm tra hiệu suất: Sử dụng các công cụ tạo lưu lượng mạng như

iperfđể kiểm tra xem hệ thống có xử lý được lượng lớn dữ liệu mà không bị quá tải hay làm rơi gói tin hay không.

Vận hành và bảo trì hệ thống

Vận hành một hệ thống SIEM là một quá trình liên tục. Dưới đây là các công việc cần thực hiện định kỳ:

- Theo dõi tài nguyên: Thường xuyên giám sát việc sử dụng CPU, RAM và dung lượng ổ đĩa của máy chủ. Elasticsearch có thể tiêu tốn rất nhiều tài nguyên, đặc biệt là ổ cứng. Hãy lên kế hoạch cho việc mở rộng hoặc xóa bớt dữ liệu cũ.

- Cập nhật quy tắc: Các mối đe dọa mới xuất hiện hàng ngày. Do đó, việc cập nhật bộ quy tắc cho Suricata là cực kỳ quan trọng. Hãy thiết lập một cron job để chạy lệnh

suricata-updatehàng ngày. - Cập nhật phần mềm: Luôn cập nhật Suricata, Elastic Stack và hệ điều hành Ubuntu lên các phiên bản mới nhất để nhận các bản vá bảo mật và cải tiến hiệu năng.

- Rà soát và tinh chỉnh: Định kỳ xem lại các cảnh báo trên dashboard. Nếu có quá nhiều cảnh báo sai (false positives), bạn cần tinh chỉnh lại các quy tắc của Suricata. Nếu có những cảnh báo bị bỏ lỡ (false negatives), bạn cần bổ sung thêm quy tắc mới.

Lời khuyên và mẹo tối ưu hệ thống

Xây dựng một hệ thống SIEM hoạt động đã là một thành công, nhưng để nó thực sự hiệu quả và bền vững, việc tối ưu hóa liên tục là điều cần thiết.

- Tối ưu cấu hình Suricata: Để giảm thiểu cảnh báo sai và tăng hiệu suất, hãy tùy chỉnh file

disable.confvàenable.confđể chỉ bật những quy tắc thực sự phù hợp với môi trường mạng của bạn. Vô hiệu hóa các quy tắc liên quan đến những dịch vụ bạn không sử dụng sẽ giúp giảm tải cho Suricata. - Điều chỉnh Elastic Stack: Để cải thiện tốc độ, hãy phân chia dữ liệu thành các index theo ngày hoặc tuần. Sử dụng chính sách quản lý vòng đời index (Index Lifecycle Management – ILM) trong Elasticsearch để tự động chuyển dữ liệu cũ sang các node lưu trữ “ấm” hoặc “lạnh” (ít tốn kém hơn) và tự động xóa sau một khoảng thời gian nhất định. Điều này giúp tiết kiệm không gian lưu trữ và duy trì hiệu suất truy vấn.

- Bảo mật hệ thống SIEM: Chính hệ thống SIEM cũng có thể trở thành mục tiêu tấn công. Hãy bảo vệ nó bằng cách bật xác thực cho Elasticsearch và Kibana (sử dụng X-Pack security), mã hóa giao tiếp giữa các thành phần bằng TLS, và giới hạn quyền truy cập vào các cổng dịch vụ chỉ từ những IP được tin tưởng.

- Lên kế hoạch backup và phục hồi: Dữ liệu SIEM rất quan trọng cho việc điều tra sự cố. Hãy thiết lập cơ chế snapshot tự động cho Elasticsearch để sao lưu dữ liệu ra một nơi an toàn. Đồng thời, hãy xây dựng kịch bản phục hồi để có thể khôi phục hệ thống nhanh chóng khi có sự cố xảy ra. Tham khảo thêm về backup để hiểu rõ hơn.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình cài đặt và vận hành, bạn có thể sẽ gặp phải một số sự cố phổ biến. Dưới đây là cách chẩn đoán và khắc phục chúng.

Suricata không nhận hoặc xử lý dữ liệu mạng

Đây là một trong những vấn đề phổ biến nhất khi mới bắt đầu.

- Nguyên nhân: Cấu hình sai card mạng trong file

suricata.yamllà nguyên nhân hàng đầu. Đôi khi, chế độ promiscuous của card mạng chưa được bật, khiến Suricata không thể “nhìn thấy” toàn bộ lưu lượng. - Cách khắc phục:

- Dùng lệnh

ip ahoặcifconfigđể xác nhận lại chính xác tên card mạng cần giám sát. - Kiểm tra file

/etc/suricata/suricata.yamlvà đảm bảo tên card mạng trong mụcaf-packetlà đúng. - Kiểm tra log của Suricata tại

/var/log/suricata/suricata.logđể tìm thông báo lỗi. - Chạy lệnh

sudo journalctl -u suricata -fđể xem log thời gian thực khi khởi động dịch vụ.

- Dùng lệnh

Elastic Stack bị lỗi khi xử lý lượng lớn dữ liệu

Khi lượng log tăng đột biến, hệ thống có thể bị quá tải, dẫn đến mất dữ liệu hoặc Elasticsearch bị treo.

- Nguyên nhân: Cấu hình heap memory cho Elasticsearch và Logstash quá thấp so với khối lượng công việc. Pipeline của Logstash xử lý quá phức tạp gây tắc nghẽn. Ổ đĩa chậm (HDD thay vì SSD) cũng là một yếu tố lớn.

- Cách khắc phục:

- Tăng Heap Memory: Chỉnh sửa file

/etc/elasticsearch/jvm.optionsvà/etc/logstash/jvm.options. Quy tắc chung là cấp phát không quá 50% RAM của hệ thống cho heap memory và không vượt quá 32GB. - Tối ưu Logstash Pipeline: Đơn giản hóa các bộ lọc (filter). Tăng số lượng pipeline workers trong file

logstash.ymlđể xử lý song song. - Sử dụng Beats: Thay vì để Logstash trực tiếp đọc file, hãy cài đặt Filebeat trên máy chủ Suricata. Filebeat nhẹ hơn, có khả năng đệm (buffer) dữ liệu và đảm bảo việc truyền log đến Logstash đáng tin cậy hơn, ngay cả khi Logstash tạm thời bị quá tải.

- Tăng Heap Memory: Chỉnh sửa file

Kết luận

Việc xây dựng một hệ thống SIEM trên nền tảng Ubuntu 20.04 bằng cách kết hợp Suricata và Elastic Stack là một giải pháp mạnh mẽ, linh hoạt và tiết kiệm chi phí để nâng cao năng lực an ninh mạng. Qua bài viết này, chúng ta đã đi qua toàn bộ quy trình từ việc chuẩn bị môi trường, cài đặt, cấu hình từng thành phần cho đến việc tích hợp chúng thành một hệ thống giám sát hoàn chỉnh. Suricata đóng vai trò thu thập dữ liệu an ninh chất lượng cao, trong khi Elastic Stack cung cấp nền tảng để lưu trữ, phân tích và trực quan hóa các dữ liệu đó một cách hiệu quả.

An ninh mạng là một hành trình liên tục chứ không phải là một đích đến. Hãy bắt tay vào thực hiện theo hướng dẫn này để xây dựng lá chắn bảo vệ đầu tiên cho hạ tầng của bạn. Sau khi hệ thống đi vào hoạt động ổn định, bạn có thể xem xét các bước nâng cao hơn như tích hợp thêm các nguồn log khác (từ máy chủ, tường lửa, ứng dụng), áp dụng máy học (machine learning) của Elastic để phát hiện bất thường, và tự động hóa các hành động ứng phó sự cố. Chúc bạn thành công trong việc bảo vệ hệ thống của mình.