Trong thế giới công nghệ hiện đại, việc quản lý và bảo vệ các thông tin nhạy cảm như mật khẩu, API keys, và chứng chỉ số (gọi chung là “secrets”) là một thách thức cực kỳ lớn. Các phương pháp truyền thống như lưu secrets trong file cấu hình, mã nguồn, hoặc biến môi trường không chỉ thiếu an toàn mà còn tạo ra những lỗ hổng bảo mật nghiêm trọng, có thể dẫn đến rò rỉ dữ liệu và gây thiệt hại nặng nề cho doanh nghiệp. Để giải quyết vấn đề này, HashiCorp Vault đã ra đời như một giải pháp toàn diện, cung cấp một nền tảng tập trung để quản lý secrets một cách an toàn và hiệu quả. Bài viết này sẽ hướng dẫn bạn chi tiết từ A-Z cách cài đặt, cấu hình và sử dụng HashiCorp Vault trên hệ điều hành Ubuntu 20.04, giúp bạn xây dựng một hệ thống bảo mật vững chắc.

Hiểu về secrets và HashiCorp Vault

H3: Khái niệm secrets trong bảo mật dữ liệu

“Secrets” là thuật ngữ dùng để chỉ bất kỳ thông tin nhạy cảm nào mà bạn muốn kiểm soát chặt chẽ quyền truy cập. Đó có thể là mật khẩu cơ sở dữ liệu, API keys của các dịch vụ bên thứ ba, token xác thực, chứng chỉ TLS/SSL, hay thậm chí là các khóa mã hóa. Những thông tin này chính là “chìa khóa” để truy cập vào các tài nguyên và dữ liệu quan trọng của hệ thống.

Vậy tại sao chúng ta cần một cơ chế quản lý chuyên nghiệp? Việc lưu trữ secrets một cách phân tán và không được mã hóa khiến chúng dễ dàng bị lộ. Chỉ cần một lập trình viên vô tình đẩy mã nguồn chứa API key lên một kho lưu trữ công khai, hoặc một máy chủ bị tấn công mạng, toàn bộ hệ thống có thể bị xâm nhập. Quản lý secrets một cách an toàn đảm bảo rằng chỉ những người dùng hoặc ứng dụng được cấp phép mới có thể truy cập vào thông tin nhạy cảm, đồng thời cung cấp khả năng theo dõi và thu hồi quyền truy cập khi cần thiết.

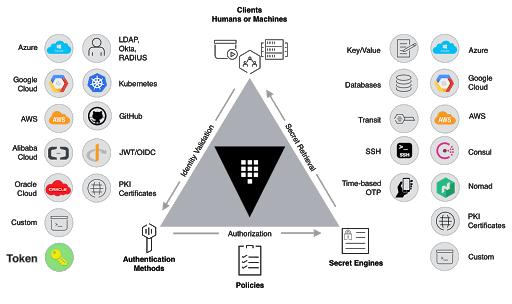

H3: Tổng quan về HashiCorp Vault

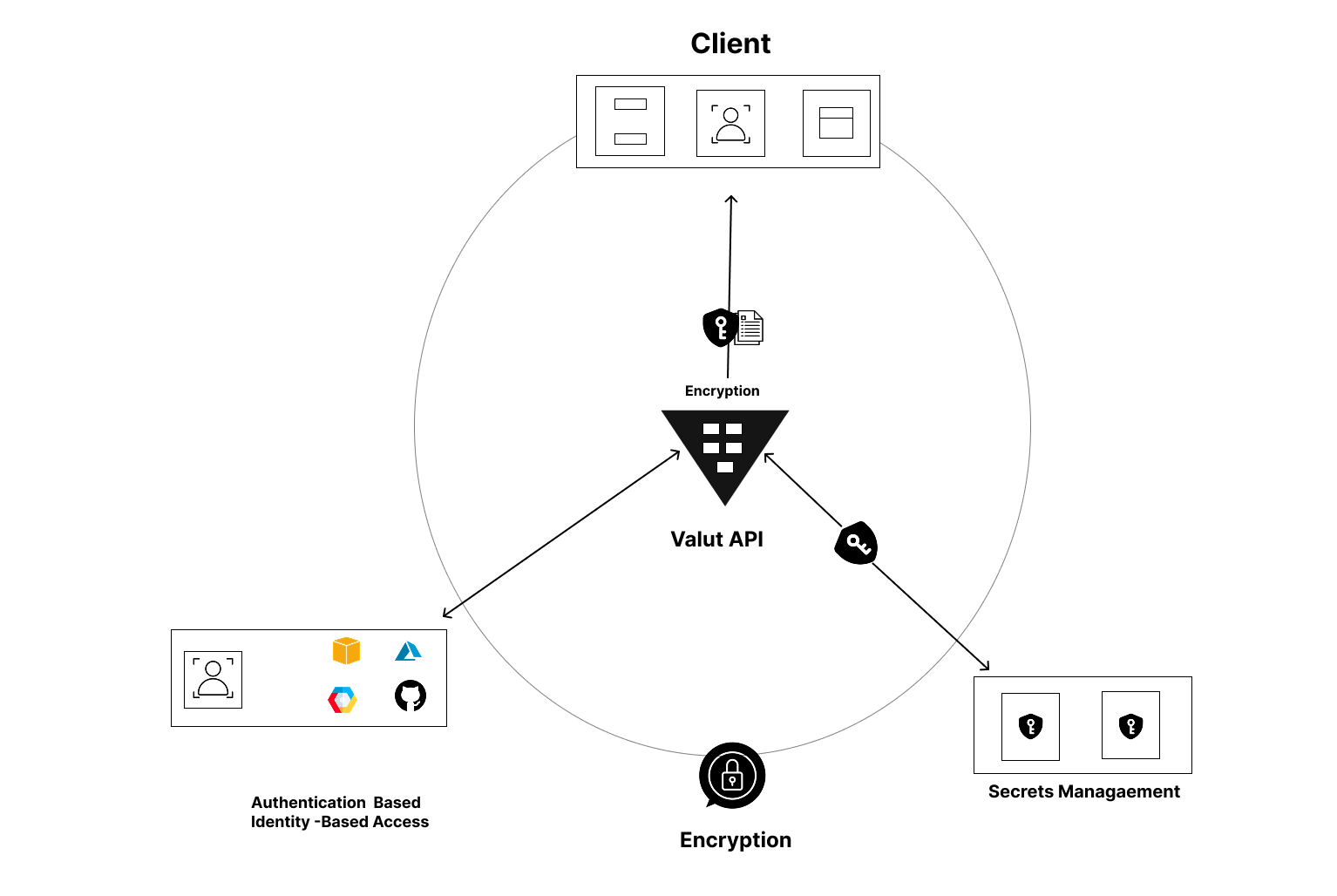

HashiCorp Vault là một công cụ mã nguồn mở được thiết kế chuyên biệt để quản lý secrets. Thay vì lưu trữ thông tin nhạy cảm rải rác, Vault cung cấp một kho lưu trữ tập trung, an toàn, nơi mọi secret đều được mã hóa cả khi lưu trữ (encryption at rest) và khi truyền tải (encryption in transit). Nguyên lý hoạt động của Vault xoay quanh việc xác thực danh tính của người dùng hoặc ứng dụng, sau đó cấp quyền truy cập vào các secrets tương ứng dựa trên các chính sách (policies) đã được định nghĩa trước.

Vai trò chính của Vault là giảm thiểu rủi ro lộ lọt thông tin nhạy cảm. Nó hoạt động như một người gác cổng đáng tin cậy, đứng giữa các ứng dụng và tài nguyên cần bảo vệ. Các tính năng nổi bật của Vault bao gồm:

- Lưu trữ an toàn (Secure Secret Storage): Mã hóa mọi dữ liệu được lưu trữ trong Vault.

- Secrets động (Dynamic Secrets): Vault có thể tạo ra các credentials tạm thời (ví dụ: tài khoản database) có thời gian sống ngắn, tự động thu hồi sau khi sử dụng, giúp giảm thiểu nguy cơ bị lạm dụng.

- Mã hóa dữ liệu (Data Encryption): Cung cấp dịch vụ mã hóa và giải mã dữ liệu cho các ứng dụng mà không cần lưu trữ chúng.

- Thu hồi và gia hạn (Leasing and Renewal): Mọi secret trong Vault đều có một “hợp đồng thuê” (lease) với thời gian sống nhất định, cần được gia hạn hoặc sẽ tự động bị thu hồi.

- Ghi lại nhật ký kiểm toán (Audit Logging): Ghi lại chi tiết mọi yêu cầu và phản hồi tới Vault, giúp việc giám sát và điều tra bảo mật trở nên dễ dàng.

Hướng dẫn cài đặt HashiCorp Vault trên Ubuntu 20.04

H3: Chuẩn bị môi trường cài đặt

Trước khi bắt đầu cài đặt Vault, bạn cần đảm bảo hệ thống của mình đáp ứng các yêu cầu cơ bản. Về cơ bản, Vault không đòi hỏi tài nguyên quá cao, một máy chủ ảo với 1 CPU, 1GB RAM và khoảng 10GB ổ cứng là đủ để bắt đầu. Quan trọng nhất là một hệ điều hành Ubuntu 20.04 (hoặc phiên bản mới hơn) đã được cài đặt.

Bước đầu tiên và quan trọng nhất là cập nhật hệ điều hành để đảm bảo bạn có các bản vá bảo mật mới nhất. Hãy mở terminal và chạy các lệnh sau:

sudo apt update && sudo apt upgrade -yTiếp theo, chúng ta cần cài đặt một số gói phụ thuộc cần thiết như curl, unzip, và gpg để tải về và xác thực gói cài đặt của Vault.

sudo apt install curl unzip gpg -ySau khi các lệnh trên hoàn tất, môi trường của bạn đã sẵn sàng để tiến hành cài đặt HashiCorp Vault.

H3: Các bước cài đặt Vault và khởi chạy dịch vụ

HashiCorp cung cấp một kho lưu trữ APT chính thức, giúp việc cài đặt và cập nhật Vault trở nên cực kỳ đơn giản.

- Thêm khóa GPG của HashiCorp: Lệnh này tải khóa GPG công khai của HashiCorp và thêm vào hệ thống để xác thực các gói phần mềm.

curl -fsSL https://apt.releases.hashicorp.com/gpg | sudo gpg --dearmor -o /usr/share/keyrings/hashicorp-archive-keyring.gpg - Thêm kho lưu trữ của HashiCorp: Tiếp theo, thêm kho lưu trữ của HashiCorp vào danh sách nguồn của APT.

echo "deb [signed-by=/usr/share/keyrings/hashicorp-archive-keyring.gpg] https://apt.releases.hashicorp.com $(lsb_release -cs) main" | sudo tee /etc/apt/sources.list.d/hashicorp.list - Cài đặt Vault: Bây giờ, hãy cập nhật lại danh sách gói và cài đặt Vault.

sudo apt update && sudo apt install vault -ySau khi cài đặt xong, bạn có thể kiểm tra phiên bản để xác nhận quá trình thành công:

vault --version - Khởi động và kiểm tra dịch vụ Vault: Gói cài đặt đã tự động tạo một dịch vụ systemd cho Vault. Bạn có thể khởi động và cho phép nó chạy cùng hệ thống bằng các lệnh sau:

sudo systemctl start vault sudo systemctl enable vaultĐể kiểm tra trạng thái dịch vụ, hãy chạy lệnh:

sudo systemctl status vaultNếu bạn thấy trạng thái “active (running)”, xin chúc mừng, bạn đã cài đặt thành công Vault trên Ubuntu 20.04!

Cấu hình quản lý secrets an toàn và hiệu quả

H3: Khởi tạo và mở khóa Vault

Sau khi cài đặt, Vault đang ở trạng thái “sealed” (niêm phong). Hãy tưởng tượng Vault như một két sắt kỹ thuật số. Khi mới khởi động, nó bị khóa lại và bạn không thể làm gì được. Để sử dụng, bạn cần phải “initialize” (khởi tạo) nó lần đầu tiên và sau đó “unseal” (mở khóa) mỗi khi nó khởi động lại.

- Khởi tạo Vault: Mở terminal và chạy lệnh sau. Lệnh này sẽ tạo ra khóa mã hóa chính (master key) và các khóa dùng để mở niêm phong (unseal keys).

export VAULT_ADDR='http://127.0.0.1:8200' vault operator initLưu ý cực kỳ quan trọng: Kết quả của lệnh này sẽ hiển thị 5 Unseal Key và 1 Initial Root Token. Bạn phải lưu trữ những thông tin này ở nơi cực kỳ an toàn và phân chia chúng cho nhiều người khác nhau (ví dụ: mỗi quản trị viên giữ một key). Mất các key này đồng nghĩa với việc mất toàn bộ dữ liệu trong Vault. Initial Root Token là token quản trị cao nhất, hãy bảo vệ nó cẩn thận.

- Mở khóa Vault (Unseal): Để mở khóa Vault, bạn cần cung cấp đủ số lượng unseal key (mặc định là 3 trong 5 key). Hãy chạy lệnh

vault operator unsealvà nhập lần lượt từng key.vault operator unseal # Dán Unseal Key 1 vào đây và nhấn Enter vault operator unseal # Dán Unseal Key 2 vào đây và nhấn Enter vault operator unseal # Dán Unseal Key 3 vào đây và nhấn EnterSau khi cung cấp đủ số key, Vault sẽ chuyển sang trạng thái “unsealed” và sẵn sàng hoạt động. Bạn có thể kiểm tra trạng thái bằng lệnh

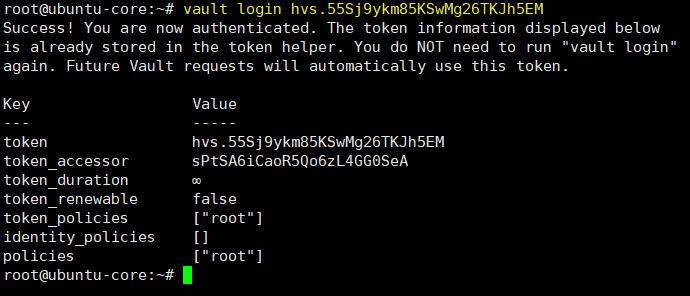

vault status. - Đăng nhập vào Vault: Sử dụng Initial Root Token bạn đã lưu ở bước khởi tạo để đăng nhập:

vault login # Dán Initial Root Token vào đây và nhấn EnterNếu thành công, bạn đã có toàn quyền quản trị Vault.

H3: Tạo, lưu trữ và truy cập secrets

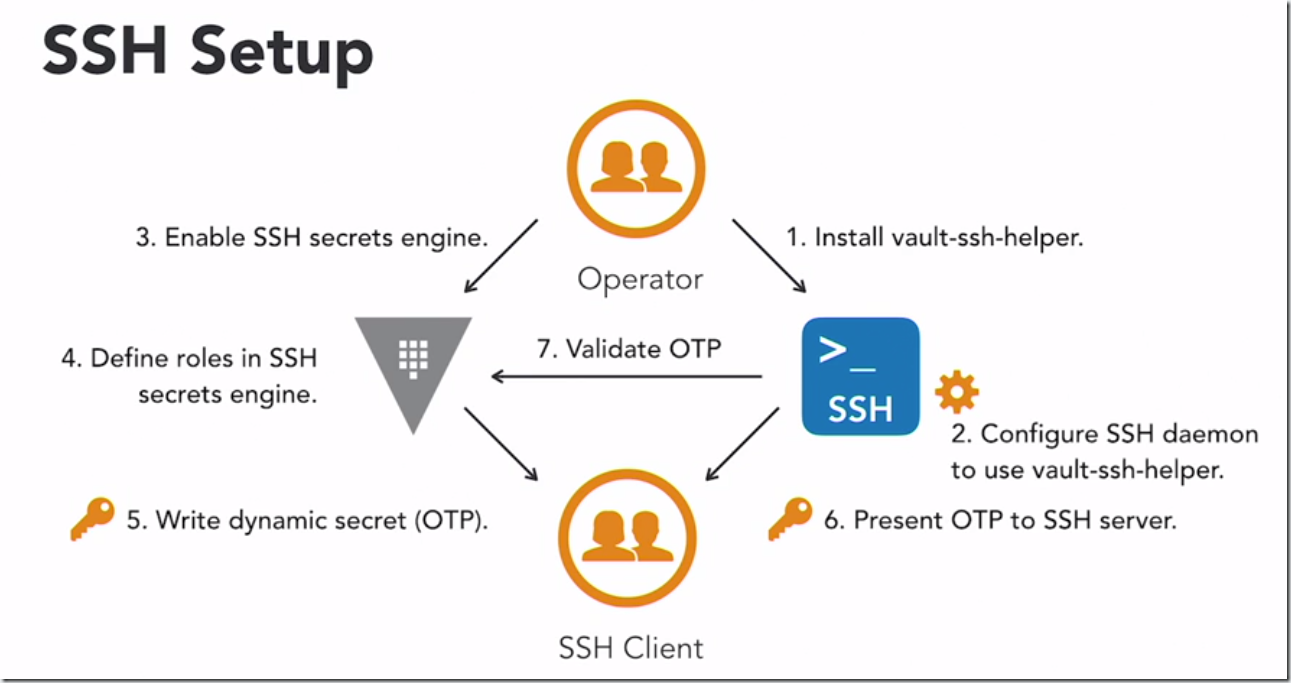

Vault sử dụng các “secrets engines” để quản lý nhiều loại secret khác nhau. Secrets engine phổ biến nhất cho người mới bắt đầu là kv (Key-Value). Hãy cùng thực hành tạo một secret đơn giản.

- Tạo một secret: Giả sử chúng ta muốn lưu mật khẩu của cơ sở dữ liệu cho ứng dụng

my-app. Chúng ta có thể sử dụng lệnhvault kv put.vault kv put secret/my-app/database username="db_user" password="S3cr3tPassword!"Lệnh này tạo một secret tại đường dẫn

secret/my-app/databasevới hai cặp key-value làusernamevàpassword. - Truy cập secret: Để đọc lại secret vừa tạo, sử dụng lệnh

vault kv get:vault kv get secret/my-app/databaseVault sẽ hiển thị lại các giá trị bạn đã lưu. Trong một ứng dụng thực tế, ứng dụng sẽ xác thực với Vault (sử dụng token hoặc các phương thức khác) và dùng API để lấy các secret này thay vì bạn phải gõ lệnh thủ công.

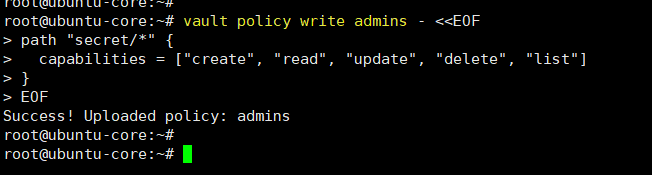

- Quản lý quyền truy cập: Sức mạnh thực sự của Vault nằm ở hệ thống chính sách (policies). Bạn không nên sử dụng root token cho các hoạt động hàng ngày. Thay vào đó, hãy tạo các policy để cấp quyền hạn chế cho người dùng hoặc ứng dụng. Ví dụ, bạn có thể tạo một policy chỉ cho phép ứng dụng

my-appđọc secrets tại đường dẫnsecret/my-app/*và không được phép làm gì khác. Điều này tuân thủ nguyên tắc đặc quyền tối thiểu, giúp tăng cường bảo mật đáng kể.

Các lỗi thường gặp và cách khắc phục

H3: Vault không khởi động hoặc lỗi khởi tạo

Một trong những vấn đề phổ biến nhất khi bắt đầu với Vault là dịch vụ không thể khởi động. Nguyên nhân thường xuất phát từ lỗi cấu hình trong file vault.hcl.

- Nguyên nhân: Lỗi cú pháp trong file cấu hình, sai đường dẫn lưu trữ dữ liệu (storage path), hoặc thiếu quyền truy cập vào thư mục lưu trữ.

- Giải pháp:

- Kiểm tra cú pháp file cấu hình: Hãy chắc chắn rằng file cấu hình của bạn (thường ở

/etc/vault.d/vault.hcl) không có lỗi cú pháp. Các dấu ngoặc, dấu ngoặc kép phải đúng cặp. - Kiểm tra nhật ký hệ thống: Sử dụng lệnh

journalctl -u vaultđể xem log chi tiết của dịch vụ Vault. Log sẽ chỉ ra chính xác lỗi nằm ở đâu, ví dụ như “permission denied” khi cố gắng ghi vào thư mục dữ liệu. - Kiểm tra quyền thư mục: Đảm bảo rằng người dùng

vault(do gói cài đặt tạo ra) có quyền đọc và ghi trên thư mục được chỉ định trong phầnstoragecủa file cấu hình. Bạn có thể dùng lệnhsudo chown -R vault:vault /path/to/storageđể gán lại quyền.

- Kiểm tra cú pháp file cấu hình: Hãy chắc chắn rằng file cấu hình của bạn (thường ở

H3: Lỗi không truy cập được secrets

Khi bạn đã đăng nhập nhưng vẫn nhận được thông báo lỗi “permission denied” khi cố gắng đọc hoặc ghi một secret, vấn đề gần như chắc chắn nằm ở chính sách (policy) truy cập.

- Nguyên nhân: Token bạn đang sử dụng không được gắn với một policy cho phép thực hiện hành động đó trên đường dẫn (path) tương ứng.

- Giải pháp:

- Kiểm tra policy của token: Sử dụng lệnh

vault token lookupđể xem các policy được gắn với token hiện tại của bạn. - Đọc nội dung policy: Dùng lệnh

vault policy read <policy_name>để xem chi tiết các quy tắc trong policy đó. Hãy kiểm tra xem đường dẫn secret bạn đang truy cập (path "secret/my-app/*") và các quyền (capabilities = ["read", "list"]) đã được định nghĩa đúng chưa. - Debug bằng cờ

-output-policy: Khi truy cập một secret, bạn có thể thêm cờ-output-policyvào lệnh (ví dụvault kv get -output-policy=my-policy secret/path) để xem Vault yêu cầu policy như thế nào cho hành động đó. Điều này giúp bạn viết policy chính xác hơn. - Tránh sử dụng root token: Hãy tạo các token với quyền hạn cụ thể cho từng tác vụ thay vì dùng root token, việc này giúp khoanh vùng lỗi và tăng cường bảo mật.

- Kiểm tra policy của token: Sử dụng lệnh

Thực hành tốt khi sử dụng HashiCorp Vault

Để khai thác tối đa sức mạnh và đảm bảo an toàn tuyệt đối khi sử dụng Vault, việc tuân thủ các nguyên tắc thực hành tốt là vô cùng quan trọng. Đây không chỉ là các khuyến nghị mà là những yêu cầu cần thiết để xây dựng một hệ thống bảo mật vững chắc.

- Luôn sử dụng HTTPS để mã hóa dữ liệu truyền tải: Mặc định, Vault giao tiếp qua HTTP. Trong môi trường production, điều này là không thể chấp nhận được vì token và secrets có thể bị nghe lén. Bạn phải cấu hình một TLS certificate SSL để bật HTTPS cho Vault listener, đảm bảo mọi dữ liệu giữa client và Vault đều được mã hóa.

- Sử dụng chính sách RBAC để hạn chế quyền truy cập: RBAC (Role-Based Access Control) là cốt lõi của bảo mật trong Vault. Hãy tuân thủ nguyên tắc đặc quyền tối thiểu (Principle of Least Privilege). Mỗi người dùng hoặc ứng dụng chỉ nên được cấp quyền vừa đủ để thực hiện công việc của mình. Tránh sử dụng root token cho các hoạt động hàng ngày.

- Định kỳ kiểm tra audit log để giám sát hoạt động: Vault có khả năng ghi lại mọi yêu cầu và phản hồi. Hãy bật tính năng audit log và tích hợp nó với các hệ thống giám sát an ninh (như SIEM). Việc thường xuyên rà soát log giúp bạn phát hiện sớm các hoạt động bất thường hoặc những nỗ lực truy cập trái phép.

- Tránh lưu secrets trực tiếp trong mã nguồn hoặc máy chủ không bảo mật: Mục đích của Vault là loại bỏ việc hard-code secrets. Hãy huấn luyện đội ngũ phát triển của bạn sử dụng các phương thức xác thực của Vault (như AppRole, Kubernetes Auth) để ứng dụng có thể tự động lấy secret khi khởi động, thay vì lưu chúng trong file config hay biến môi trường.

Kết luận

Việc triển khai HashiCorp Vault trên Ubuntu 20.04 mang lại một bước tiến vượt bậc trong việc bảo mật hệ thống. Bằng cách tập trung hóa việc quản lý secrets, mã hóa toàn diện dữ liệu, và áp dụng cơ chế kiểm soát truy cập chặt chẽ, Vault giúp doanh nghiệp giảm thiểu đáng kể rủi ro liên quan đến việc lộ lọt thông tin nhạy cảm. Quá trình cài đặt và cấu hình ban đầu có thể đòi hỏi một chút nỗ lực, nhưng lợi ích về an ninh và khả năng quản lý mà nó mang lại là vô giá.

Chúng tôi khuyến khích bạn bắt đầu áp dụng Vault ngay hôm nay để nâng cao hàng rào bảo vệ cho các ứng dụng và dữ liệu quan trọng của mình. Hãy bắt đầu bằng việc thử nghiệm trong môi trường development, làm quen với các khái niệm về policy, secrets engine, và các phương thức xác thực. Từ đó, bạn có thể tự tin mở rộng triển khai ra môi trường production, xây dựng một nền tảng hạ tầng vững chắc và an toàn hơn bao giờ hết.