Apache Tomcat 10 là một trong những web server và servlet container mã nguồn mở phổ biến nhất, đóng vai trò nền tảng cho vô số ứng dụng Java trên toàn thế giới. Khi bạn triển khai Tomcat trên một hệ điều hành mạnh mẽ như Ubuntu 20.04, việc đảm bảo an toàn cho máy chủ không chỉ là một lựa chọn, mà là một yêu cầu bắt buộc. Bảo mật không chỉ giúp bảo vệ dữ liệu nhạy cảm của người dùng và doanh nghiệp mà còn duy trì sự ổn định và uy tín cho ứng dụng của bạn. Nếu không được cấu hình đúng cách, máy chủ Tomcat có thể đối mặt với nhiều rủi ro như tấn công từ chối dịch vụ (DDoS), truy cập trái phép, hoặc rò rỉ thông tin. Bài viết này sẽ hướng dẫn bạn từng bước cách bảo mật Tomcat 10 bằng cách sử dụng Apache hoặc Nginx làm reverse proxy, thiết lập SSL, tối ưu hóa cấu hình và kiểm tra hệ thống một cách toàn diện.

Cài đặt Apache và Nginx làm reverse proxy trên Ubuntu 20.04

Chuẩn bị môi trường và yêu cầu cơ bản

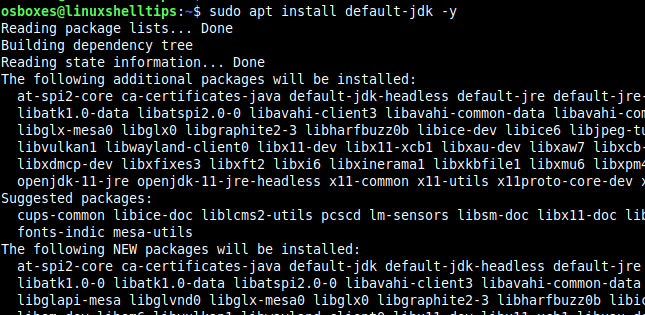

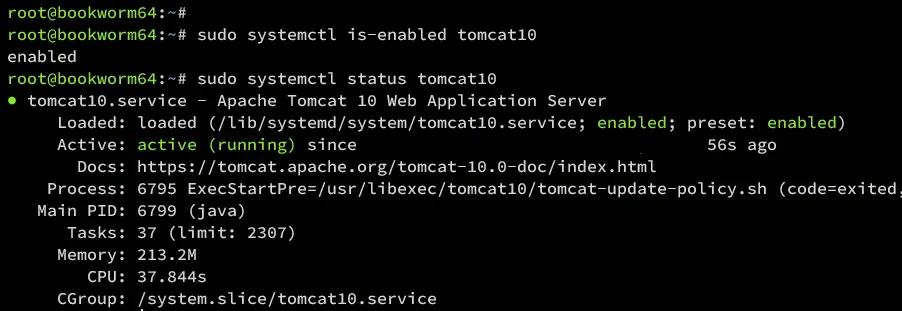

Trước khi đi sâu vào cấu hình, chúng ta cần đảm bảo môi trường đã sẵn sàng. Bước đầu tiên và quan trọng nhất là cập nhật toàn bộ hệ thống để nhận các bản vá bảo mật mới nhất. Bạn có thể thực hiện việc này bằng lệnh sudo apt update && sudo apt upgrade.

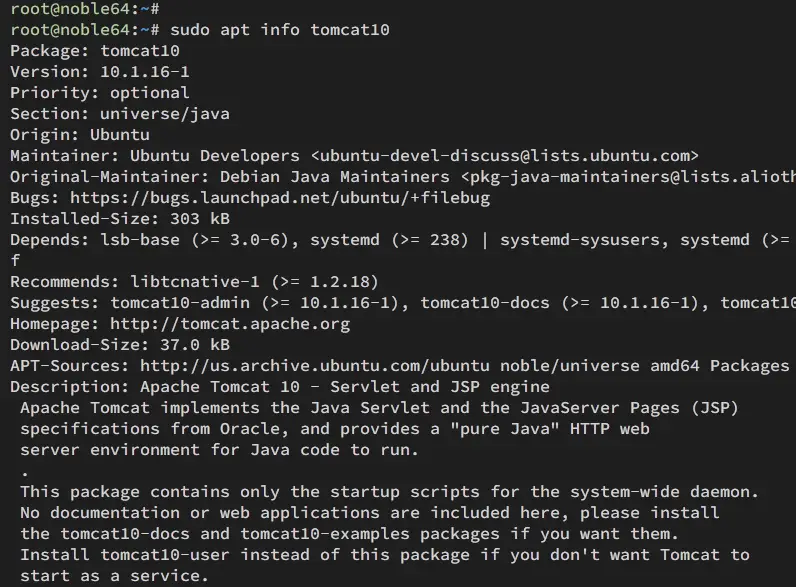

Tiếp theo, bạn cần cài đặt Java Development Kit (JDK), vì Tomcat hoạt động trên nền tảng Java. Sau khi cài đặt Java, hãy tiến hành cài đặt Tomcat 10. Cuối cùng, tùy thuộc vào lựa chọn của bạn, hãy cài đặt Apache2 hoặc Nginx. Cả hai đều là những web server mạnh mẽ và có thể được cài đặt dễ dàng thông qua trình quản lý gói apt của Ubuntu.

Thiết lập Apache hoặc Nginx làm reverse proxy cho Tomcat

Reverse proxy hoạt động như một người trung gian, nhận yêu cầu từ client và chuyển tiếp đến Tomcat. Điều này giúp che giấu địa chỉ IP thực của Tomcat server, tăng cường bảo mật và cho phép bạn tận dụng các tính năng mạnh mẽ như caching và load balancing của Apache hoặc Nginx.

Đối với Apache, bạn cần kích hoạt các module cần thiết như proxy và proxy_http. Sau đó, tạo một file Virtual Host mới và cấu hình ProxyPass và ProxyPassReverse để trỏ đến địa chỉ của Tomcat, thường là http://localhost:8080.

Với Nginx, quy trình cũng tương tự. Bạn sẽ tạo một server block mới trong thư mục cấu hình của Nginx. Bên trong khối location /, bạn sử dụng chỉ thị proxy_pass để chuyển tiếp yêu cầu đến Tomcat. Sau khi cấu hình xong, đừng quên khởi động lại dịch vụ web server và kiểm tra để đảm bảo kết nối giữa reverse proxy và Tomcat đã thông suốt.

Cấu hình bảo mật Tomcat 10 qua Apache hoặc Nginx

Bảo vệ phân quyền truy cập và xóa các endpoint không cần thiết

Một trong những lợi ích lớn nhất của việc dùng reverse proxy là khả năng kiểm soát truy cập ngay tại lớp ngoài cùng. Bạn có thể dễ dàng thiết lập xác thực cơ bản (basic authentication) hoặc giới hạn truy cập dựa trên địa chỉ IP trực tiếp trên Apache hoặc Nginx. Điều này tạo ra một lớp phòng thủ vững chắc trước khi yêu cầu chạm tới ứng dụng Tomcat.

Bên cạnh đó, bản cài đặt mặc định của Tomcat thường đi kèm với các ứng dụng quản lý như Manager App, Host Manager và các trang ví dụ. Nếu không thực sự cần thiết cho môi trường production, bạn nên vô hiệu hóa hoặc xóa chúng hoàn toàn để giảm thiểu lỗ hổng bảo mật tiềm tàng.

Thiết lập firewall và giới hạn truy cập server

Firewall là một thành phần không thể thiếu trong bất kỳ hệ thống bảo mật nào. Trên Ubuntu, Uncomplicated Firewall (UFW) là một công cụ mạnh mẽ và dễ sử dụng. Bạn nên cấu hình UFW để chỉ cho phép lưu lượng truy cập trên các port cần thiết, cụ thể là port 80 (HTTP) và 443 (HTTPS).

Quan trọng nhất, hãy chặn mọi truy cập trực tiếp từ bên ngoài vào port 8080 của Tomcat. Chỉ có reverse proxy (Apache/Nginx) mới được phép giao tiếp với Tomcat trên port này. Sự kết hợp giữa firewall và reverse proxy tạo thành một kiến trúc phòng thủ theo chiều sâu, khiến kẻ tấn công khó khăn hơn rất nhiều trong việc khai thác lỗ hổng bảo mật.

Bạn có thể tìm hiểu chi tiết về firewall là gì và các cách bảo vệ mạng hiệu quả để nâng cao kiến thức.

Thiết lập SSL để mã hóa kết nối

Tạo và cài đặt chứng chỉ SSL miễn phí hoặc tự ký

Mã hóa kết nối là tiêu chuẩn bắt buộc cho mọi website hiện đại. SSL/TLS giúp bảo vệ dữ liệu truyền đi giữa người dùng và máy chủ khỏi bị nghe lén. Cách phổ biến và tiết kiệm nhất để có chứng chỉ SSL là sử dụng Let’s Encrypt, một nhà cung cấp chứng chỉ miễn phí, tự động và được tin cậy bởi hầu hết các trình duyệt. Bạn có thể dùng công cụ Certbot để tự động hóa quá trình nhận và gia hạn chứng chỉ.

Trong môi trường phát triển hoặc thử nghiệm nội bộ, bạn cũng có thể tự tạo chứng chỉ SSL tự ký (self-signed). Mặc dù các trình duyệt sẽ hiển thị cảnh báo bảo mật, chứng chỉ tự ký vẫn đảm bảo kết nối được mã hóa.

Cấu hình SSL trên Apache hoặc Nginx

Sau khi có được chứng chỉ SSL, bạn cần cấu hình web server để sử dụng nó. Đối với Apache, bạn cần kích hoạt module SSL và chỉnh sửa file Virtual Host để trỏ đến các file chứng chỉ (SSLCertificateFile) và khóa riêng (SSLCertificateKeyFile).

Với Nginx, quá trình này được thực hiện trong khối server. Bạn sẽ thêm các chỉ thị listen 443 ssl, ssl_certificate và ssl_certificate_key. Một bước quan trọng không thể bỏ qua là thiết lập chuyển hướng tự động từ HTTP sang HTTPS. Điều này đảm bảo rằng mọi kết nối của người dùng đều được mã hóa, ngay cả khi họ truy cập vào phiên bản không an toàn của trang web.

Điều chỉnh file cấu hình để tối ưu bảo mật và hiệu suất

Tinh chỉnh file server.xml của Tomcat

File server.xml là trái tim của Tomcat, nơi bạn có thể tinh chỉnh nhiều thông số quan trọng. Để tăng cường bảo mật, hãy xem xét việc vô hiệu hóa các connector không sử dụng, chẳng hạn như AJP connector nếu bạn chỉ dùng HTTP proxy. Bạn cũng nên đặt thuộc tính address của connector chính thành 127.0.0.1 để nó chỉ lắng nghe các kết nối từ localhost, tức là từ reverse proxy.

Về hiệu suất, bạn có thể điều chỉnh các thuộc tính như maxThreads, minSpareThreads và connectionTimeout để phù hợp với lưu lượng truy cập dự kiến của ứng dụng. Việc cấu hình đúng các giá trị này giúp Tomcat xử lý yêu cầu hiệu quả hơn và tránh tình trạng quá tải.

Tối ưu cấu hình Apache/Nginx cho bảo mật nâng cao

Reverse proxy không chỉ chuyển tiếp yêu cầu mà còn có thể tăng cường bảo mật bằng cách tinh chỉnh các thiết lập nâng cao. Một thực hành tốt là vô hiệu hóa các phương thức HTTP không cần thiết như TRACE hoặc DELETE nếu ứng dụng của bạn không sử dụng chúng.

Bạn cũng nên thêm các HTTP security headers như Strict-Transport-Security (HSTS) để buộc trình duyệt luôn sử dụng HTTPS, X-Content-Type-Options để chống tấn công MIME sniffing, và X-Frame-Options để ngăn chặn clickjacking. Ngoài ra, việc bật nén gzip và cấu hình caching hợp lý không chỉ cải thiện tốc độ tải trang mà còn giảm tải cho Tomcat server.

Kiểm tra và xác thực cấu hình bảo mật

Dùng công cụ kiểm tra SSL và bảo mật reverse proxy

Sau khi hoàn tất cấu hình, bạn không thể cho rằng mọi thứ đã an toàn. Bước kiểm tra và xác thực là cực kỳ quan trọng. Có nhiều công cụ trực tuyến miễn phí giúp bạn đánh giá mức độ bảo mật của hệ thống. SSL Labs của Qualys là một công cụ tuyệt vời để kiểm tra cấu hình SSL/TLS, nó sẽ chấm điểm và đưa ra các gợi ý chi tiết để cải thiện.

Bên cạnh đó, hãy thường xuyên kiểm tra các file log của Apache, Nginx và Tomcat. Log là nơi ghi lại mọi hoạt động, bao gồm cả những nỗ lực truy cập bất thường hoặc các lỗi cấu hình. Việc phân tích log giúp bạn phát hiện sớm các dấu hiệu đáng ngờ.

Thực hiện các bài kiểm tra xâm nhập đơn giản

Để đảm bảo hệ thống đủ vững chắc, bạn nên chủ động thực hiện một vài bài kiểm tra bảo mật cơ bản. Hãy thử mô phỏng các cuộc tấn công phổ biến như brute-force (cố gắng dò mật khẩu) vào các trang đăng nhập hoặc kiểm tra xem ứng dụng có dễ bị tấn công SQL injection hay không.

Bạn có thể sử dụng các công cụ tự động hoặc thực hiện thủ công để tìm kiếm lỗ hổng bảo mật. Dựa trên kết quả thu được, hãy quay lại đánh giá và tinh chỉnh lại cấu hình của mình. Quá trình này nên được thực hiện định kỳ để đảm bảo an toàn lâu dài.

Lưu ý khi sử dụng reverse proxy với Tomcat 10

Các vấn đề phổ biến khi cấu hình reverse proxy

Mặc dù mang lại nhiều lợi ích, việc cấu hình reverse proxy đôi khi cũng gặp phải một số vấn đề. Lỗi 502 Bad Gateway là một trong những lỗi phổ biến nhất, thường xảy ra khi reverse proxy không thể kết nối được với Tomcat. Nguyên nhân có thể do Tomcat chưa chạy, firewall chặn kết nối, hoặc sai cấu hình port.

Các vấn đề liên quan đến việc xử lý HTTP headers, cookie và session cũng thường gặp. Bạn cần đảm bảo reverse proxy chuyển tiếp đúng các header cần thiết như X-Forwarded-For và X-Forwarded-Proto để ứng dụng Tomcat có thể nhận diện đúng địa chỉ IP của người dùng và biết được kết nối có đang dùng HTTPS hay không.

Giữ hệ thống cập nhật và backup định kỳ

An ninh mạng là một cuộc chiến không ngừng nghỉ. Các lỗ hổng bảo mật mới luôn được phát hiện, vì vậy việc giữ cho toàn bộ hệ thống luôn được cập nhật là vô cùng quan trọng. Hãy đảm bảo bạn thường xuyên cập nhật hệ điều hành Ubuntu, web server (Apache/Nginx), Tomcat và cả ứng dụng Java của mình.

Đừng bao giờ xem nhẹ việc sao lưu dữ liệu. Hãy thiết lập một lịch trình backup định kỳ cho cả các file cấu hình quan trọng và dữ liệu của ứng dụng. Trong trường hợp xảy ra sự cố, một bản backup tốt sẽ là cứu cánh giúp bạn khôi phục hệ thống một cách nhanh chóng.

Các vấn đề thường gặp và cách khắc phục

Tomcat không nhận được yêu cầu qua reverse proxy

Nếu bạn thấy ứng dụng Tomcat không phản hồi, hãy kiểm tra theo trình tự. Đầu tiên, xác nhận Tomcat đang chạy và lắng nghe trên đúng port (thường là 8080). Tiếp theo, kiểm tra cấu hình reverse proxy để chắc chắn rằng nó đang trỏ đến đúng địa chỉ localhost:8080. Cuối cùng, hãy kiểm tra cài đặt firewall (UFW) để đảm bảo không có quy tắc nào đang chặn kết nối giữa web server và Tomcat.

Lỗi SSL hoặc không thể tải trang HTTPS

Khi gặp lỗi SSL, nguyên nhân phổ biến nhất là do cấu hình sai đường dẫn đến file chứng chỉ hoặc khóa riêng. Hãy kiểm tra kỹ lại các chỉ thị SSLCertificateFile, SSLCertificateKey trong Apache hoặc ssl_certificate, ssl_certificate_key trong Nginx. Đảm bảo rằng web server có quyền đọc các file này. Một nguyên nhân khác có thể là chứng chỉ đã hết hạn hoặc không khớp với tên miền bạn đang sử dụng.

Best Practices

Để đảm bảo hệ thống Tomcat của bạn luôn an toàn và hoạt động ổn định, hãy tuân thủ các nguyên tắc tốt nhất sau:

- Luôn sử dụng SSL: Không bao giờ triển khai ứng dụng trên môi trường production mà không có mã hóa HTTPS.

- Hạn chế truy cập: Chỉ mở những port thực sự cần thiết trên firewall. Giới hạn quyền truy cập vào các tài nguyên quản trị chỉ từ những địa chỉ IP tin cậy.

- Kiểm tra và cập nhật định kỳ: Thường xuyên kiểm tra log để phát hiện hoạt động bất thường và luôn cập nhật tất cả các thành phần phần mềm lên phiên bản mới nhất.

- Thay đổi cấu hình mặc định: Không bao giờ sử dụng tài khoản và mật khẩu mặc định của Tomcat. Tắt các ứng dụng và dịch vụ không cần thiết.

- Sử dụng công cụ bảo vệ: Cài đặt các công cụ như fail2ban để tự động chặn các địa chỉ IP đang cố gắng thực hiện tấn công brute-force.

Kết luận

Bảo mật Tomcat 10 trên Ubuntu 20.04 bằng cách sử dụng Apache hoặc Nginx làm reverse proxy là một bước đi thiết yếu và thông minh. Nó không chỉ che giấu máy chủ ứng dụng của bạn khỏi các mối đe dọa trực tiếp mà còn cung cấp một lớp phòng thủ linh hoạt và mạnh mẽ. Bằng việc cấu hình reverse proxy, thiết lập mã hóa SSL, tinh chỉnh firewall và tối ưu hóa hiệu suất, bạn đã xây dựng được một pháo đài vững chắc để bảo vệ ứng dụng web của mình. Hãy luôn nhớ rằng, bảo mật là một quá trình liên tục. Việc tuân thủ các hướng dẫn trong bài viết và duy trì kiểm tra, cập nhật định kỳ sẽ giúp bạn đảm bảo an toàn cho hệ thống trong dài hạn. Đừng ngần ngại tìm hiểu thêm các tài liệu chính thức để áp dụng những bản vá và phương pháp bảo mật mới nhất.