MongoDB là một trong những hệ quản trị cơ sở dữ liệu NoSQL phổ biến nhất hiện nay, được tin dùng bởi khả năng lưu trữ linh hoạt và hiệu suất cao. Khi kết hợp với Ubuntu 20.04, một hệ điều hành máy chủ ổn định và mạnh mẽ, bạn sẽ có một nền tảng vững chắc cho các ứng dụng hiện đại. Tuy nhiên, việc cài đặt mặc định thường bỏ qua các bước bảo mật quan trọng, dẫn đến nhiều rủi ro tiềm ẩn. Các vấn đề thường gặp bao gồm việc mở cổng kết nối công khai mà không có xác thực là gì, tạo điều kiện cho kẻ xấu truy cập và đánh cắp dữ liệu. Vì vậy, bảo mật MongoDB không chỉ là một lựa chọn, mà là yêu cầu bắt buộc để bảo vệ tài sản số của bạn. Bài viết này sẽ hướng dẫn bạn chi tiết từng bước, từ việc cài đặt xác thực người dùng, cấu hình tường lửa, đến giám sát hệ thống, giúp bạn xây dựng một lớp phòng thủ kiên cố cho cơ sở dữ liệu MongoDB trên Ubuntu 20.04.

Tại sao cần bảo mật MongoDB trên Ubuntu 20.04

Việc bỏ qua các bước bảo mật cho MongoDB có thể dẫn đến những hậu quả nghiêm trọng. Hiểu rõ các rủi ro và lợi ích sẽ giúp bạn nhận thức đúng đắn tầm quan trọng của việc này.

Rủi ro khi MongoDB không được bảo mật đúng cách

Khi một máy chủ MongoDB không được bảo vệ, nó trở thành một mục tiêu hấp dẫn cho tin tặc. Rủi ro lớn nhất là bị truy cập trái phép. Kẻ tấn công có thể dễ dàng kết nối vào cơ sở dữ liệu của bạn, đọc, sửa đổi, hoặc thậm chí xóa toàn bộ dữ liệu nhạy cảm của khách hàng và doanh nghiệp. Điều này không chỉ gây thiệt hại về tài chính mà còn làm suy giảm nghiêm trọng uy tín của bạn. Hơn nữa, các lỗ hổng bảo mật chưa được vá có thể bị khai thác để thực hiện các cuộc tấn công từ xa. Tin tặc có thể chiếm quyền kiểm soát máy chủ, sử dụng nó cho các mục đích xấu như tấn công từ chối dịch vụ (DDoS) hoặc khai thác tiền mã hóa, làm tiêu tốn tài nguyên và ảnh hưởng đến hiệu suất toàn hệ thống.

Lợi ích khi áp dụng các biện pháp bảo mật

Ngược lại, việc đầu tư thời gian để cấu hình bảo mật đúng cách mang lại nhiều lợi ích to lớn và lâu dài. Đầu tiên và quan trọng nhất, bạn đảm bảo được tính toàn vẹn và bí mật của dữ liệu. Chỉ những người dùng được cấp phép mới có quyền truy cập, giúp ngăn chặn hiệu quả các hành vi xâm nhập trái phép. Điều này giúp xây dựng lòng tin với khách hàng và đối tác. Bên cạnh đó, việc áp dụng các biện pháp bảo mật còn giúp hệ thống của bạn luôn sẵn sàng hoạt động. Bằng cách ngăn chặn các cuộc tấn công, bạn giảm thiểu nguy cơ dịch vụ bị gián đoạn, đảm bảo trải nghiệm người dùng luôn ổn định. Cuối cùng, một hệ thống được bảo mật tốt giúp bạn tuân thủ các tiêu chuẩn và quy định pháp luật về bảo vệ dữ liệu, chẳng hạn như GDPR, tránh được các khoản phạt tốn kém và các rắc rối pháp lý không đáng có.

Cách cài đặt và cấu hình xác thực người dùng cho MongoDB

Bước đầu tiên và cơ bản nhất để bảo vệ MongoDB là yêu cầu xác thực mỗi khi có kết nối. Điều này đảm bảo chỉ những người dùng có danh tính rõ ràng mới có thể truy cập vào cơ sở dữ liệu.

Cài đặt MongoDB trên Ubuntu 20.04

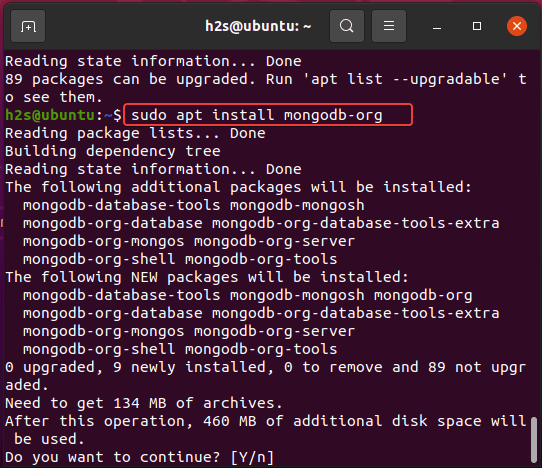

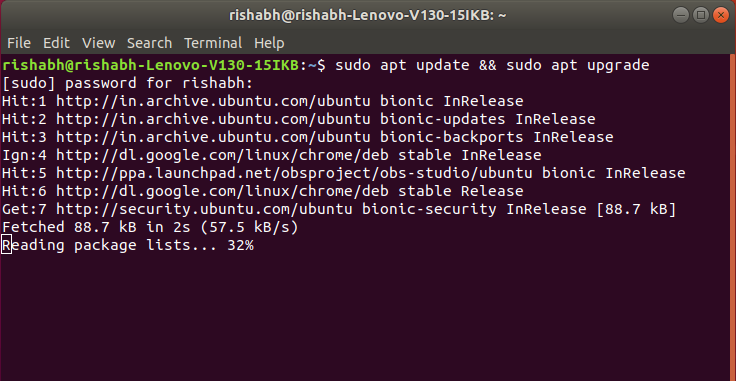

Trước khi cấu hình bảo mật, bạn cần đảm bảo MongoDB đã được cài đặt trên máy chủ Ubuntu 20.04. Quá trình này khá đơn giản và có thể thực hiện thông qua trình quản lý gói apt. Đầu tiên, hãy cập nhật danh sách gói của bạn để đảm bảo bạn có được phiên bản mới nhất.

sudo apt update

Sau đó, bạn có thể tiến hành cài đặt MongoDB bằng lệnh sau:

sudo apt install -y mongodb

Sau khi cài đặt hoàn tất, dịch vụ MongoDB sẽ tự động được khởi chạy. Bạn có thể kiểm tra trạng thái của nó bằng lệnh systemctl status mongodb để chắc chắn mọi thứ hoạt động bình thường. Ở trạng thái mặc định, MongoDB chưa bật chế độ xác thực và cho phép kết nối từ bất kỳ đâu trên máy chủ cục bộ.

Thiết lập xác thực người dùng (Authentication)

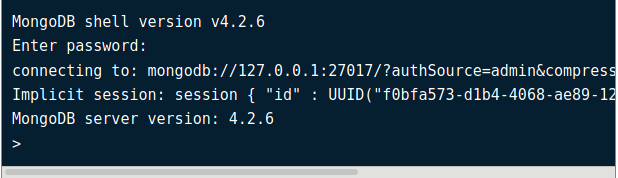

Để bật xác thực, trước tiên chúng ta cần tạo một người dùng quản trị (admin). Người dùng này sẽ có quyền cao nhất để quản lý các người dùng và cơ sở dữ liệu khác. Hãy kết nối vào MongoDB shell bằng lệnh mongo.

Bên trong shell, chuyển sang cơ sở dữ liệu admin và tạo người dùng mới. Hãy thay thế myAdminUser và yourStrongPassword bằng tên người dùng và mật khẩu mạnh của riêng bạn.

use admin

db.createUser({

user: "myAdminUser",

pwd: passwordPrompt(), // Hoặc điền mật khẩu trực tiếp

roles: [

{ role: "userAdminAnyDatabase", db: "admin" },

{ role: "readWriteAnyDatabase", db: "admin" }

]

})

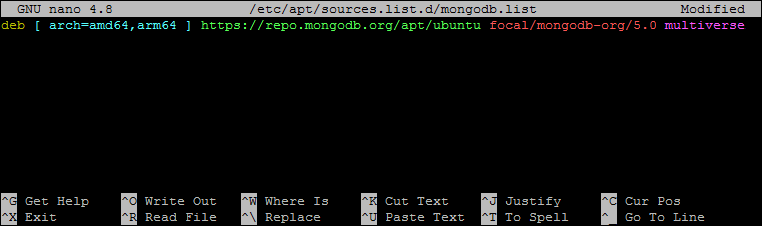

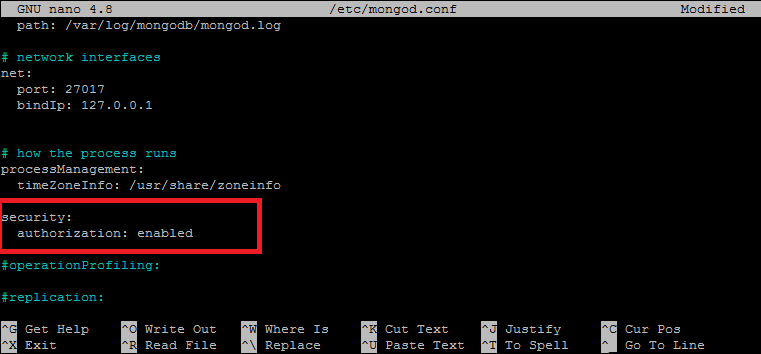

Sau khi tạo người dùng admin thành công, bước tiếp theo là kích hoạt chế độ xác thực. Bạn cần chỉnh sửa file cấu hình của MongoDB tại /etc/mongodb.conf. Mở file này bằng trình soạn thảo văn bản bạn quen thuộc, ví dụ nano:

sudo nano /etc/mongodb.conf

Tìm đến phần #security: và bỏ dấu # ở đầu dòng, sau đó thêm vào cấu hình để bật xác thực:

security:

authorization: "enabled"

Cuối cùng, lưu file cấu hình và khởi động lại dịch vụ MongoDB để áp dụng các thay đổi.

sudo systemctl restart mongodb

Từ bây giờ, mọi kết nối đến MongoDB đều sẽ yêu cầu tên người dùng và mật khẩu hợp lệ.

Thiết lập firewall và giới hạn kết nối từ xa

Bật xác thực là một bước quan trọng, nhưng nó chưa đủ để bảo vệ bạn hoàn toàn. Nếu cổng kết nối MongoDB của bạn vẫn mở công khai ra internet, kẻ tấn công vẫn có thể thử các cuộc tấn công dò mật khẩu (brute-force). Vì vậy, việc cấu hình tường lửa và giới hạn kết nối là lớp phòng thủ thứ hai không thể thiếu.

Cấu hình firewall trên Ubuntu để bảo vệ MongoDB

Ubuntu đi kèm với một công cụ tường lửa rất dễ sử dụng tên là ufw (Uncomplicated Firewall). Mặc định, ufw có thể không được kích hoạt. Việc đầu tiên là thiết lập các quy tắc cơ bản và bật nó lên. Chúng ta sẽ từ chối tất cả các kết nối đến mặc định và chỉ cho phép những kết nối cần thiết.

Đầu tiên, hãy cho phép kết nối SSH để bạn không bị mất quyền truy cập vào máy chủ của mình:

sudo ufw allow ssh

Tiếp theo, thay vì mở hoàn toàn cổng mặc định của MongoDB (27017) cho tất cả mọi người, bạn chỉ nên cho phép các địa chỉ IP đáng tin cậy. Ví dụ, nếu máy chủ ứng dụng của bạn có IP là 192.168.1.100, bạn có thể thêm quy tắc sau:

sudo ufw allow from 192.168.1.100 to any port 27017

Lệnh này chỉ cho phép lưu lượng truy cập đến cổng 27017 từ địa chỉ IP cụ thể đó. Sau khi đã thiết lập các quy tắc cần thiết, hãy kích hoạt ufw:

sudo ufw enable

Bạn có thể kiểm tra lại trạng thái và các quy tắc đang hoạt động bằng lệnh sudo ufw status.

Giới hạn kết nối từ xa và bảo mật mạng

Một phương pháp bảo mật hiệu quả khác là cấu hình MongoDB chỉ lắng nghe các kết nối từ những địa chỉ IP cụ thể ngay trong file cấu hình. Điều này được thực hiện thông qua tham số bindIp. Mặc định, MongoDB chỉ lắng nghe kết nối từ localhost (127.0.0.1). Tuy nhiên, trong nhiều trường hợp, bạn cần cho phép kết nối từ máy chủ ứng dụng.

Hãy mở lại file cấu hình /etc/mongodb.conf:

sudo nano /etc/mongodb.conf

Tìm đến phần net và sửa đổi dòng bindIp. Bạn có thể liệt kê nhiều địa chỉ IP, phân tách bằng dấu phẩy. Ví dụ, để cho phép kết nối từ localhost và máy chủ ứng dụng 192.168.1.100:

net:

port: 27017

bindIp: 127.0.0.1,192.168.1.100

Đối với các trường hợp cần truy cập từ xa một cách an toàn, thay vì mở cổng trực tiếp, bạn nên cân nhắc sử dụng các giải pháp như VPN (Mạng riêng ảo) hoặc SSH tunneling. Các phương pháp này tạo ra một kênh kết nối được mã hóa an toàn đến máy chủ của bạn, giúp bảo vệ dữ liệu khi đang được truyền đi và tránh việc phải mở cổng cơ sở dữ liệu ra internet công cộng.

Kiểm tra và giám sát hoạt động bảo mật MongoDB

Bảo mật không phải là công việc làm một lần rồi quên. Đó là một quá trình liên tục đòi hỏi sự giám sát và cập nhật thường xuyên để đối phó với các mối đe dọa mới.

Kiểm tra log và phát hiện hành vi đáng ngờ

Log là nguồn thông tin vô giá để theo dõi những gì đang xảy ra với cơ sở dữ liệu của bạn. MongoDB ghi lại các hoạt động quan trọng vào file log, mặc định nằm tại /var/log/mongodb/mongodb.log. Bạn nên thường xuyên kiểm tra file này để phát hiện các dấu hiệu bất thường.

Một số hành vi đáng ngờ cần chú ý bao gồm:

- Nhiều lần đăng nhập thất bại: Đây có thể là dấu hiệu của một cuộc tấn công dò mật khẩu.

- Kết nối từ các địa chỉ IP lạ: Nếu bạn thấy các kết nối từ những IP không quen thuộc, đó là một báo động đỏ.

- Các lệnh chạy vào thời điểm bất thường: Các truy vấn lạ hoặc các lệnh quản trị được thực thi ngoài giờ làm việc cần được điều tra.

Để việc giám sát trở nên hiệu quả hơn, bạn có thể sử dụng các công cụ chuyên dụng như Zabbix, Prometheus kết hợp với Grafana, hoặc các giải pháp giám sát của bên thứ ba. Các công cụ này có thể giúp bạn tự động hóa việc phân tích log, theo dõi hiệu suất và gửi cảnh báo ngay lập tức khi phát hiện hoạt động đáng ngờ, giúp bạn phản ứng kịp thời trước khi có thiệt hại xảy ra.

Thường xuyên cập nhật và vá lỗi bảo mật

Các nhà phát triển MongoDB liên tục làm việc để cải thiện sản phẩm và vá các lỗ hổng bảo mật được phát hiện. Việc sử dụng một phiên bản MongoDB lỗi thời có thể khiến hệ thống của bạn gặp rủi ro. Do đó, bạn cần xây dựng một quy trình cập nhật phần mềm định kỳ.

Trước khi thực hiện bất kỳ bản cập nhật nào, hãy luôn đọc kỹ ghi chú phát hành (release notes) để hiểu rõ các thay đổi. Quan trọng nhất, hãy luôn sao lưu (backup) toàn bộ dữ liệu của bạn một cách cẩn thận. Quy trình cập nhật an toàn nên bao gồm các bước:

- Lên kế hoạch: Chọn thời điểm cập nhật ít ảnh hưởng đến người dùng nhất.

- Sao lưu dữ liệu: Tạo một bản sao lưu đầy đủ và xác minh rằng nó có thể được phục hồi.

- Thực hiện cập nhật: Chạy các lệnh cập nhật trên hệ điều hành.

- Kiểm tra: Sau khi cập nhật, hãy kiểm tra kỹ lưỡng để đảm bảo mọi chức năng của ứng dụng vẫn hoạt động bình thường.

Việc duy trì hệ thống luôn được cập nhật là một trong những biện pháp phòng thủ hiệu quả nhất chống lại các mối đe dọa bảo mật mới.

Các lưu ý và best practices bảo mật MongoDB trên Ubuntu

Để xây dựng một hệ thống MongoDB thực sự vững chắc trên Ubuntu, ngoài các bước kỹ thuật đã nêu, bạn cần tuân thủ các nguyên tắc và thực tiễn tốt nhất sau đây.

- Luôn bật tính năng xác thực và phân quyền đúng mức: Đây là tuyến phòng thủ đầu tiên. Đừng bao giờ chạy MongoDB trong môi trường sản xuất mà không bật xác thực. Hơn nữa, hãy áp dụng nguyên tắc đặc quyền tối thiểu: mỗi người dùng chỉ nên được cấp những quyền hạn thực sự cần thiết cho công việc của họ. Tránh sử dụng tài khoản admin cho các hoạt động hàng ngày của ứng dụng.

- Không mở toàn bộ port MongoDB ra internet công khai: Đây là một sai lầm phổ biến và cực kỳ nguy hiểm. Luôn sử dụng tường lửa (firewall) (

ufw) để giới hạn quyền truy cập vào cổng 27017, chỉ cho phép các địa chỉ IP của máy chủ ứng dụng hoặc các IP quản trị đáng tin cậy. - Thiết lập cấu hình backup và phục hồi định kỳ: Dữ liệu là tài sản quý giá nhất. Hãy thiết lập một lịch trình sao lưu tự động và thường xuyên kiểm tra khả năng phục hồi của các bản sao lưu đó. Trong trường hợp xảy ra sự cố, một bản backup tốt là cứu cánh duy nhất của bạn.

- Giám sát truy cập và hành vi bất thường liên tục: Bảo mật là một quá trình liên tục. Thường xuyên theo dõi log hệ thống, thiết lập cảnh báo cho các sự kiện đáng ngờ như đăng nhập thất bại liên tục hoặc kết nối từ IP lạ.

- Sử dụng mã hóa dữ liệu cả ở trạng thái nghỉ và khi truyền: Để tăng cường bảo mật, bạn nên cân nhắc mã hóa là gì. Sử dụng TLS/SSL để mã hóa lưu lượng mạng giữa ứng dụng và cơ sở dữ liệu, ngăn chặn việc nghe lén. Ngoài ra, các phiên bản MongoDB Enterprise cung cấp tính năng mã hóa dữ liệu khi lưu trữ trên đĩa (encryption at rest), bảo vệ dữ liệu ngay cả khi máy chủ vật lý bị xâm phạm.

Kết luận

Bảo mật MongoDB trên Ubuntu 20.04 là một nhiệm vụ đa tầng, đòi hỏi sự kết hợp của nhiều biện pháp khác nhau để tạo nên một hệ thống phòng thủ vững chắc. Chúng ta đã cùng nhau đi qua các bước quan trọng nhất, từ việc bật xác thực người dùng để kiểm soát truy cập, sử dụng tường lửa và bindIp để giới hạn kết nối mạng, cho đến việc giám sát log và duy trì cập nhật hệ thống. Mỗi bước đều đóng một vai trò thiết yếu trong việc bảo vệ dữ liệu của bạn khỏi các mối đe dọa ngày càng tinh vi.

Việc đầu tư thời gian và công sức vào bảo mật ngay từ đầu sẽ mang lại lợi ích lâu dài, giúp bạn tránh được những rủi ro về mất mát dữ liệu, gián đoạn dịch vụ và tổn hại uy tín. Hãy xem bảo mật không phải là một gánh nặng, mà là một phần không thể thiếu trong vòng đời phát triển và vận hành của bất kỳ ứng dụng nào. Chúng tôi khuyến khích bạn áp dụng ngay những hướng dẫn này vào hệ thống của mình và không ngừng học hỏi, nâng cao kiến thức để luôn đi trước những kẻ tấn công. Trong các bài viết tiếp theo, AZWEB sẽ tiếp tục hướng dẫn bạn các chủ đề nâng cao hơn như thiết lập sao lưu tự động và cấu hình mã hóa TLS/SSL cho MongoDB.