Trong thế giới phát triển phần mềm ngày nay, việc đảm bảo an toàn và bảo mật cho ứng dụng là yếu tố sống còn. Phân tích mã nguồn tĩnh đã trở thành một phần không thể thiếu trong quy trình phát triển, giúp phát hiện sớm các lỗi tiềm ẩn và lỗ hổng bảo mật trước khi chúng gây ra hậu quả nghiêm trọng. Tuy nhiên, các phương pháp truyền thống thường gặp nhiều thách thức như độ chính xác thấp, tốn nhiều thời gian và không thể nhận diện các lỗ hổng phức tạp. Để giải quyết vấn đề này, công cụ phân tích mã nguồn tĩnh tiên tiến Joern đã ra đời. Joern cung cấp một cách tiếp cận đột phá bằng cách biểu diễn mã nguồn dưới dạng đồ thị thuộc tính mã (Code Property Graph), cho phép truy vấn và phát hiện các mẫu lỗi một cách mạnh mẽ. Workshop này sẽ hướng dẫn bạn từ các khái niệm cơ bản đến việc ứng dụng Joern vào các dự án thực tế, giúp bạn làm chủ công cụ và nâng cao kỹ năng bảo mật phần mềm của mình.

Các tính năng chính của Joern trong phát hiện lỗi và lỗ hổng bảo mật

Joern nổi bật như một công cụ phân tích mã nguồn tĩnh mạnh mẽ nhờ vào các tính năng độc đáo và hiệu quả. Nó không chỉ đơn thuần quét mã nguồn để tìm các mẫu lỗi đã biết mà còn cung cấp một nền tảng linh hoạt để khám phá các lỗ hổng phức tạp. Điều này giúp các nhà phát triển và chuyên gia bảo mật có cái nhìn sâu sắc hơn về cấu trúc và luồng dữ liệu của ứng dụng. Hai trong số các tính năng cốt lõi làm nên sức mạnh của Joern chính là khả năng biểu diễn mã nguồn dưới dạng đồ thị và ngôn ngữ truy vấn mạnh mẽ.

Khả năng phân tích cú pháp và biểu diễn mã nguồn dạng graph

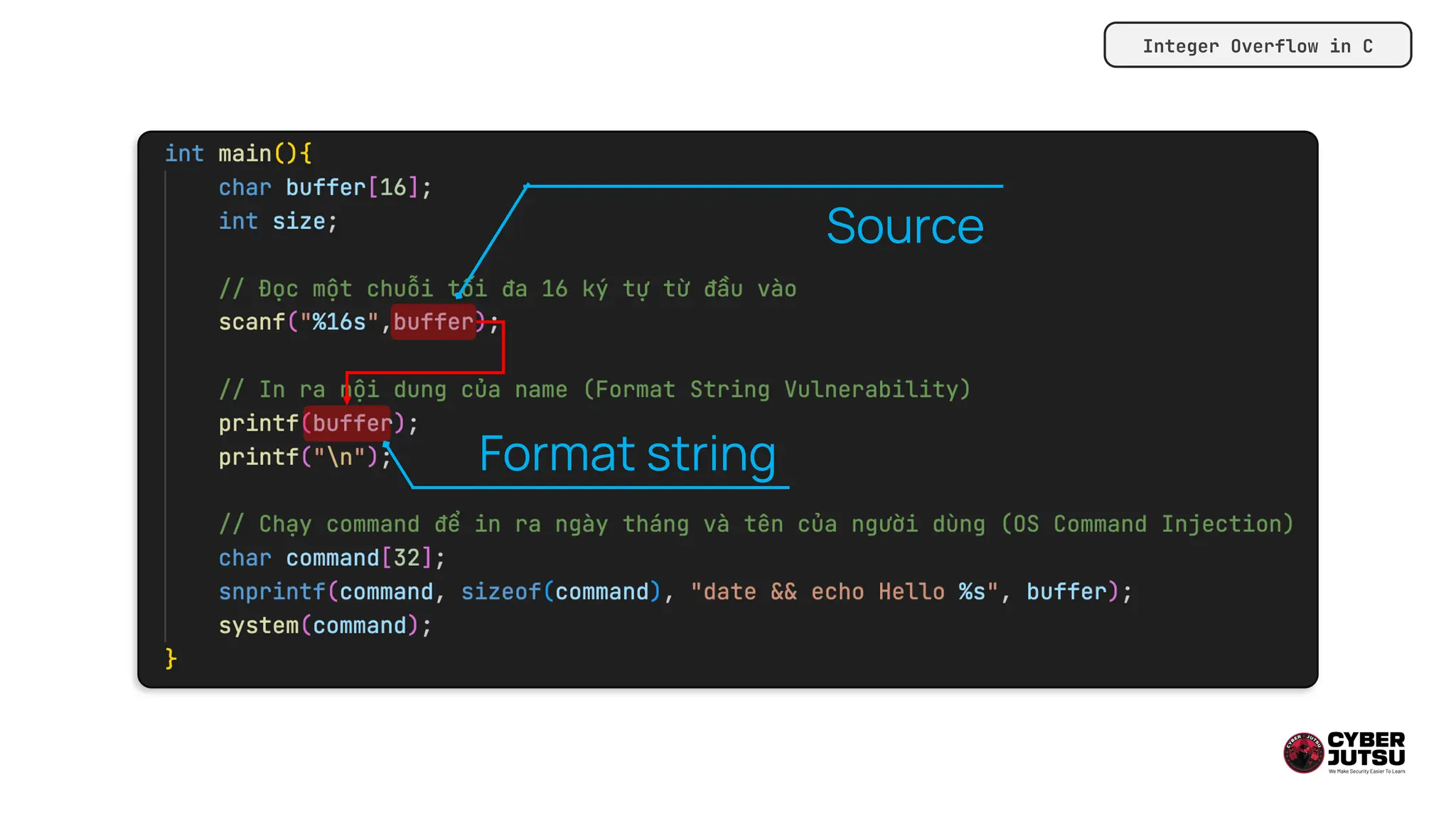

Điểm khác biệt lớn nhất của Joern so với các công cụ khác là khả năng phân tích và chuyển đổi mã nguồn từ nhiều ngôn ngữ lập trình (như C/C++, Java, Python) thành một cấu trúc dữ liệu duy nhất gọi là Đồ thị thuộc tính mã (Code Property Graph – CPG). CPG là một sự kết hợp thông minh của nhiều biểu diễn đồ thị truyền thống, bao gồm Cây cú pháp trừu tượng (AST), Đồ thị luồng điều khiển (CFG) và Đồ thị phụ thuộc chương trình (PDG). Bằng cách hợp nhất các thông tin này, Joern tạo ra một mô hình toàn diện về mã nguồn, không chỉ thể hiện cấu trúc cú pháp mà còn cả luồng thực thi và luồng dữ liệu. Điều này cho phép người dùng thực hiện các phân tích sâu hơn, ví dụ như theo dõi một dữ liệu đầu vào từ người dùng (user input) đi qua các hàm xử lý và cuối cùng đến một vị trí nhạy cảm (sensitive sink), một kịch bản phổ biến trong các lỗ hổng như SQL Injection là gì hoặc Xss là gì.

Tìm kiếm và truy vấn các mẫu lỗi bảo mật thông qua Cypher query language

Sau khi mã nguồn được biểu diễn dưới dạng CPG, làm thế nào để chúng ta tìm kiếm lỗ hổng? Joern sử dụng Cypher, một ngôn ngữ truy vấn đồ thị mạnh mẽ và có tính biểu cảm cao, ban đầu được phát triển cho cơ sở dữ liệu đồ thị Neo4j. Thay vì viết các quy tắc phức tạp hoặc plugin, bạn có thể viết các truy vấn Cypher để mô tả các mẫu lỗ hổng bảo mật. Ví dụ, bạn có thể viết một truy vấn để tìm tất cả các đường đi từ một nguồn dữ liệu không đáng tin cậy (ví dụ: một tham số HTTP) đến một hàm thực thi lệnh hệ thống mà không qua các bước kiểm tra và làm sạch (sanitization). Ngôn ngữ truy vấn này cực kỳ linh hoạt, cho phép bạn tùy chỉnh các mẫu tìm kiếm phù hợp với logic ứng dụng cụ thể của mình. Điều này mở ra khả năng phát hiện các lỗ hổng zero-day hoặc các lỗi logic nghiệp vụ đặc thù mà các công cụ quét tự động thông thường có thể bỏ sót.

Hướng dẫn cài đặt và sử dụng Joern trong kiểm tra mã nguồn

Để bắt đầu hành trình khám phá sức mạnh của Joern, việc đầu tiên bạn cần làm là cài đặt và cấu hình môi trường làm việc. Quá trình này khá đơn giản nếu bạn tuân thủ đúng các yêu cầu và thực hiện từng bước một cách cẩn thận. Phần này sẽ hướng dẫn chi tiết từ khâu chuẩn bị đến khi bạn có thể thực hiện phân tích mã nguồn đầu tiên của mình.

Yêu cầu hệ thống và các bước chuẩn bị trước khi cài đặt

Trước khi cài đặt Joern, hãy đảm bảo hệ thống của bạn đáp ứng các yêu cầu cơ bản. Joern được xây dựng trên Java, vì vậy bạn cần cài đặt Java Development Kit (JDK) phiên bản 11 trở lên. Bạn có thể kiểm tra phiên bản Java hiện tại bằng lệnh java -version trong terminal. Joern hoạt động tốt trên các hệ điều hành phổ biến như Linux, macOS và Windows (thông qua WSL – Windows Subsystem for Linux). Ngoài ra, hãy chắc chắn bạn có đủ dung lượng đĩa trống, đặc biệt khi làm việc với các dự án mã nguồn lớn, vì việc tạo CPG có thể tiêu tốn tài nguyên. Một kết nối internet ổn định cũng cần thiết để tải các gói cài đặt và phụ thuộc liên quan.

Các bước cài đặt chi tiết và cấu hình môi trường Joern

Cài đặt Joern có thể được thực hiện một cách nhanh chóng thông qua một script cài đặt tiện lợi. Đầu tiên, mở terminal và chạy lệnh sau để tải và thực thi script: bash <(curl -s https://raw.githubusercontent.com/joernio/joern/master/install.sh). Script này sẽ tự động tải phiên bản Joern mới nhất, giải nén và thiết lập các biến môi trường cần thiết. Sau khi cài đặt hoàn tất, bạn có thể khởi động Joern shell bằng cách gõ lệnh joern trong terminal. Môi trường shell tương tác này là nơi bạn sẽ thực hiện hầu hết các thao tác, từ việc nhập mã nguồn, tạo CPG cho đến chạy các truy vấn phân tích. Để làm quen, bạn có thể thử các lệnh cơ bản như help để xem danh sách các lệnh có sẵn.

Hướng dẫn sử dụng các tính năng cơ bản để phân tích mã nguồn đầu tiên

Bây giờ, hãy cùng thực hiện phân tích một dự án đơn giản. Đầu tiên, bạn cần nhập mã nguồn vào Joern. Trong Joern shell, sử dụng lệnh importCode("<đường_dẫn_đến_dự_án>"). Joern sẽ bắt đầu quá trình phân tích và tạo ra CPG cho dự án đó. Quá trình này có thể mất vài phút tùy thuộc vào kích thước của mã nguồn. Sau khi hoàn tất, bạn có thể bắt đầu truy vấn. Một truy vấn đơn giản để bắt đầu là liệt kê tất cả các phương thức (method) trong mã nguồn: cpg.method.l. Kết quả sẽ là một danh sách các phương thức cùng với thông tin chi tiết như tên, chữ ký và tệp nguồn. Từ đây, bạn có thể bắt đầu khám phá các truy vấn phức tạp hơn để tìm kiếm các lỗ hổng tiềm ẩn, đánh dấu bước đầu tiên trong việc làm chủ công cụ mạnh mẽ này.

Áp dụng Joern để nâng cao hiệu quả bảo mật phần mềm

Việc cài đặt và sử dụng Joern chỉ là bước khởi đầu. Để thực sự khai thác hết tiềm năng của công cụ này, bạn cần tích hợp nó vào quy trình phát triển phần mềm của mình một cách có hệ thống. Điều này không chỉ giúp phát hiện lỗ hổng bảo mật sớm hơn mà còn xây dựng một văn hóa bảo mật vững chắc trong toàn bộ đội ngũ phát triển.

Tích hợp Joern vào quy trình kiểm thử bảo mật phần mềm tự động

Một trong những ứng dụng mạnh mẽ nhất của Joern là tích hợp vào quy trình CI/CD (Continuous Integration/Continuous Deployment). Bằng cách tự động hóa việc phân tích mã nguồn mỗi khi có một thay đổi mới (commit) hoặc một yêu cầu hợp nhất (pull request), bạn có thể phát hiện các vấn đề bảo mật ngay lập tức. Bạn có thể viết các kịch bản (script) để tự động chạy Joern, thực thi một bộ các truy vấn Cypher đã được định nghĩa sẵn để kiểm tra các loại lỗ hổng phổ biến (như SQL Injection, Command Injection, Path Traversal). Nếu bất kỳ truy vấn nào trả về kết quả, quy trình build có thể bị chặn lại và một cảnh báo sẽ được gửi đến đội ngũ phát triển. Cách tiếp cận này, thường được gọi là DevSecOps, giúp giảm thiểu rủi ro bảo mật một cách chủ động thay vì phải đợi đến giai đoạn kiểm thử cuối cùng.

Phân tích kết quả từ Joern và phương pháp xử lý lỗ hổng phát hiện được

Khi Joern phát hiện một lỗ hổng tiềm ẩn, nó sẽ cung cấp thông tin chi tiết về luồng dữ liệu (data flow) từ nguồn (source) đến đích (sink). Nhiệm vụ của bạn là phân tích kết quả này để xác định xem đó có phải là một dương tính giả (false positive) hay không. Hãy kiểm tra kỹ lưỡng đoạn mã được báo cáo, xem xét ngữ cảnh và logic nghiệp vụ. Nếu lỗ hổng là có thật, bước tiếp theo là ưu tiên mức độ nghiêm trọng của nó. Các lỗ hổng cho phép thực thi mã từ xa hoặc truy cập dữ liệu nhạy cảm cần được ưu tiên sửa chữa ngay lập tức. Sau khi xác định được nguyên nhân gốc rễ, hãy áp dụng các biện pháp khắc phục như kiểm tra và làm sạch dữ liệu đầu vào (input validation and sanitization), sử dụng các hàm API an toàn hơn, hoặc tái cấu trúc lại logic để loại bỏ luồng dữ liệu nguy hiểm. Cuối cùng, hãy thêm một bài kiểm thử hồi quy (regression test) để đảm bảo lỗ hổng không tái xuất hiện trong tương lai.

Ví dụ thực tế về phát hiện lỗi và lỗ hổng với Joern

Lý thuyết sẽ trở nên dễ hiểu hơn rất nhiều khi được minh họa bằng các ví dụ cụ thể. Trong phần này, chúng ta sẽ xem xét cách Joern được áp dụng trong thực tế để tìm ra các vấn đề bảo mật trong các dự án phần mềm. Các case study và demo trực quan sẽ giúp bạn hình dung rõ hơn về sức mạnh và quy trình làm việc với Joern.

Case study: Phát hiện lỗi nhạy cảm trong dự án phần mềm mã nguồn mở

Hãy tưởng tượng một dự án mã nguồn mở phổ biến về quản lý nội dung (CMS) được viết bằng Java. Các nhà nghiên cứu bảo mật đã sử dụng Joern để phân tích toàn bộ mã nguồn của dự án này. Họ bắt đầu bằng cách viết một truy vấn Cypher để tìm kiếm các luồng dữ liệu từ các tham số HTTP (nguồn không tin cậy) đến các hàm thực thi truy vấn cơ sở dữ liệu SQL (đích nhạy cảm). Truy vấn này được thiết kế để bỏ qua các luồng có đi qua các hàm làm sạch dữ liệu. Sau khi chạy truy vấn trên CPG của dự án, Joern đã phát hiện ra một số đường đi đáng ngờ. Một trong số đó chỉ ra rằng một tham số trong URL của trang quản trị người dùng đã được truyền trực tiếp vào một câu lệnh SQL mà không qua bất kỳ bước kiểm tra nào. Đây chính là một lỗ hổng SQL Injection kinh điển, cho phép kẻ tấn công có thể trích xuất toàn bộ cơ sở dữ liệu người dùng. Nhờ có Joern, lỗ hổng nghiêm trọng này đã được phát hiện và vá lỗi kịp thời.

Demo phân tích một đoạn mã thực tế và nhận diện lỗ hổng bảo mật

Bây giờ, hãy cùng xem một ví dụ đơn giản hơn với một đoạn mã C. Giả sử chúng ta có đoạn mã sau:

#include <stdio.h>

#include <string.h>

void vulnerable_function(char* input) {

char buffer[100];

strcpy(buffer, input);

printf("Input was: %s\n", buffer);

}

int main(int argc, char** argv) {

if (argc > 1) {

vulnerable_function(argv[1]);

}

return 0;

}

Đoạn mã này chứa lỗ hổng tràn bộ đệm (buffer overflow) trong hàm strcpy. Để phát hiện nó bằng Joern, sau khi tạo CPG, chúng ta có thể chạy một truy vấn tìm kiếm các lệnh gọi hàm strcpy. Truy vấn có thể như sau: cpg.call("strcpy").l. Joern sẽ chỉ ra chính xác vị trí của lời gọi hàm này. Tiếp theo, chúng ta có thể mở rộng truy vấn để phân tích luồng dữ liệu, xác định rằng đối số thứ hai của strcpy (input) đến từ argv[1], một nguồn dữ liệu do người dùng kiểm soát, và không có bất kỳ kiểm tra độ dài nào trước khi sao chép vào buffer. Bằng cách trực quan hóa luồng dữ liệu này, Joern giúp chúng ta nhanh chóng xác định và hiểu rõ bản chất của lỗ hổng.

Lợi ích của việc sử dụng phân tích mã nguồn tĩnh trong phát triển phần mềm

Việc tích hợp các công cụ phân tích mã nguồn tĩnh như Joern vào vòng đời phát triển phần mềm (SDLC) không chỉ là một xu hướng công nghệ mà còn là một chiến lược đầu tư thông minh. Nó mang lại nhiều lợi ích thiết thực, giúp cải thiện chất lượng sản phẩm, giảm thiểu rủi ro và tối ưu hóa nguồn lực cho doanh nghiệp.

- Tăng độ chính xác khi phát hiện lỗi sớm: Một trong những lợi ích lớn nhất là khả năng “dịch chuyển sang trái” (shift-left) trong bảo mật. Thay vì chờ đến giai đoạn kiểm thử cuối cùng, các nhà phát triển có thể phát hiện và sửa lỗi ngay khi chúng vừa được tạo ra, ngay trong môi trường phát triển của họ. Việc sửa lỗi ở giai đoạn này dễ dàng và ít tốn kém hơn rất nhiều so với khi sản phẩm đã được triển khai. Joern, với khả năng phân tích sâu, giúp tìm ra cả những lỗi logic phức tạp mà các phương pháp kiểm thử truyền thống có thể bỏ qua.

- Giảm thiểu rủi ro bảo mật trong các phiên bản phát hành: Các lỗ hổng bảo mật không được phát hiện có thể gây ra những thiệt hại khổng lồ về tài chính và uy tín cho doanh nghiệp. Bằng cách tự động quét mã nguồn với mỗi phiên bản mới, Joern hoạt động như một người gác cổng bảo mật, đảm bảo rằng không có lỗ hổng nào vô tình được đưa vào sản phẩm. Điều này giúp xây dựng lòng tin với khách hàng và đối tác, đồng thời tuân thủ các tiêu chuẩn bảo mật ngày càng khắt khe.

- Tiết kiệm thời gian và chi phí kiểm thử thủ công: Kiểm thử bảo mật thủ công (penetration testing) đòi hỏi nhiều thời gian và chuyên môn cao, do đó chi phí cũng rất lớn. Mặc dù không thể thay thế hoàn toàn kiểm thử thủ công, phân tích mã nguồn tĩnh tự động có thể xử lý phần lớn các công việc lặp đi lặp lại. Nó giúp các chuyên gia bảo mật tập trung vào việc phân tích các lỗ hổng phức tạp hơn, thay vì tốn thời gian tìm kiếm các lỗi phổ biến. Việc tự động hóa này giúp rút ngắn chu kỳ phát hành sản phẩm và tiết kiệm một khoản chi phí đáng kể cho doanh nghiệp.

Các vấn đề thường gặp và cách khắc phục khi sử dụng Joern

Mặc dù Joern là một công cụ rất mạnh mẽ, nhưng giống như bất kỳ công nghệ phức tạp nào, người dùng mới có thể gặp phải một số thách thức trong quá trình cài đặt và sử dụng. Hiểu rõ các vấn đề phổ biến và cách khắc phục sẽ giúp bạn tiết kiệm thời gian và tận dụng công cụ hiệu quả hơn.

Lỗi cài đặt và tương thích môi trường

Một trong những trở ngại đầu tiên người dùng thường gặp là lỗi trong quá trình cài đặt. Nguyên nhân phổ biến nhất là do phiên bản Java không tương thích. Joern yêu cầu JDK 11 hoặc cao hơn. Hãy đảm bảo bạn đã cài đặt đúng phiên bản và biến môi trường JAVA_HOME đã được thiết lập chính xác. Nếu script cài đặt gặp lỗi, hãy thử chạy lại với quyền quản trị (sử dụng sudo trên Linux/macOS) hoặc kiểm tra lại kết nối mạng. Một vấn đề khác có thể là xung đột với các công cụ hoặc thư viện đã có trên hệ thống. Trong trường hợp này, việc sử dụng môi trường ảo như Docker có thể là một giải pháp tốt để tạo ra một không gian làm việc sạch sẽ và cô lập cho Joern.

Vấn đề trong quá trình chạy truy vấn và phân tích mã nguồn

Khi bắt đầu làm việc với các dự án lớn, bạn có thể thấy rằng quá trình tạo CPG hoặc chạy các truy vấn phức tạp tốn rất nhiều thời gian và bộ nhớ. Đây là điều bình thường. Để khắc phục, bạn có thể tăng bộ nhớ heap cho Java mà Joern sử dụng. Ngoài ra, hãy tối ưu hóa các truy vấn Cypher của bạn. Thay vì viết các truy vấn quá rộng và chung chung, hãy cố gắng thu hẹp phạm vi tìm kiếm. Ví dụ, thay vì tìm tất cả các luồng dữ liệu, hãy bắt đầu từ một hàm hoặc một tệp cụ thể. Đôi khi, quá trình phân tích (parsing) mã nguồn có thể thất bại nếu dự án của bạn có cấu trúc phức tạp hoặc sử dụng các tính năng ngôn ngữ mới chưa được Joern hỗ trợ đầy đủ. Trong trường- hợp này, hãy kiểm tra tài liệu của Joern hoặc cộng đồng người dùng để xem có bản cập nhật hoặc giải pháp thay thế nào không.

Best Practices khi sử dụng Joern trong phân tích mã nguồn

Để tối đa hóa hiệu quả khi sử dụng Joern và tránh những sai lầm phổ biến, việc tuân thủ một số nguyên tắc và phương pháp hay nhất là rất quan trọng. Những thực hành này sẽ giúp bạn có được kết quả phân tích chính xác, tiết kiệm tài nguyên và tích hợp Joern vào quy trình làm việc một cách liền mạch.

- Lên kế hoạch phân tích chi tiết, chọn đoạn mã phù hợp: Trước khi bắt đầu, hãy xác định rõ mục tiêu của bạn. Bạn đang tìm kiếm một loại lỗ hổng cụ thể hay muốn kiểm tra tổng thể một tính năng mới? Thay vì phân tích toàn bộ dự án khổng lồ ngay từ đầu, hãy bắt đầu với một module hoặc một thành phần nhỏ hơn có nguy cơ cao. Điều này giúp bạn làm quen với công cụ, tinh chỉnh các truy vấn và nhận được kết quả nhanh hơn. Việc lập kế hoạch cẩn thận sẽ giúp bạn tập trung nỗ lực vào những nơi quan trọng nhất.

- Không lạm dụng truy vấn phức tạp gây tốn tài nguyên: Ngôn ngữ Cypher rất mạnh mẽ, nhưng sức mạnh đó cũng đi kèm với trách nhiệm. Các truy vấn quá phức tạp, đặc biệt là những truy vấn tìm kiếm các đường đi không giới hạn trong đồ thị, có thể tiêu tốn một lượng lớn CPU và RAM, thậm chí làm treo tiến trình phân tích. Hãy xây dựng các truy vấn của bạn từng bước một, bắt đầu từ những mẫu đơn giản và dần dần thêm các điều kiện phức tạp hơn. Sử dụng các giới hạn (LIMIT) để kiểm soát số lượng kết quả trả về trong quá trình thử nghiệm.

- Kết hợp Joern với các công cụ bảo mật khác để đạt hiệu quả cao nhất: Joern là một chuyên gia về phân tích mã nguồn tĩnh (SAST), nhưng không có công cụ nào là viên đạn bạc. Để có một chiến lược bảo mật toàn diện, bạn nên kết hợp Joern với các loại công cụ khác. Ví dụ, sử dụng các công cụ Phân tích Thành phần Phần mềm (SCA) để quét các thư viện của bên thứ ba có lỗ hổng đã biết, và các công cụ Phân tích Bảo mật Ứng dụng Động (DAST) để kiểm tra ứng dụng khi nó đang chạy. Bằng cách kết hợp điểm mạnh của nhiều công cụ, bạn sẽ có một cái nhìn đa chiều và sâu sắc hơn về tình trạng bảo mật của ứng dụng, giúp phát hiện và khắc phục lỗ hổng một cách hiệu quả nhất.

Kết luận

Qua workshop này, chúng ta đã cùng nhau khám phá Joern – một công cụ phân tích mã nguồn tĩnh đầy sức mạnh và tiềm năng. Từ việc hiểu rõ cách Joern biểu diễn mã nguồn dưới dạng đồ thị thuộc tính mã, cho đến việc học cách viết các truy vấn Cypher để săn lùng lỗ hổng, bạn đã được trang bị những kiến thức nền tảng vững chắc. Joern không chỉ giúp phát hiện lỗi sớm và giảm thiểu rủi ro bảo mật mà còn là một công cụ tuyệt vời để nghiên cứu và hiểu sâu hơn về cấu trúc của bất kỳ dự án phần mềm nào.

Điều quan trọng nhất bây giờ là thực hành. Đừng ngần ngại áp dụng Joern vào các dự án cá nhân hoặc công việc của bạn. Hãy bắt đầu từ những dự án nhỏ, thử nghiệm các truy vấn khác nhau và dần dần tích hợp nó vào quy trình làm việc hàng ngày. Cộng đồng Joern luôn phát triển, vì vậy hãy thường xuyên cập nhật để khám phá các tính năng và cải tiến mới. AZWEB tin rằng việc làm chủ các công cụ như Joern sẽ là một lợi thế cạnh tranh lớn, giúp bạn xây dựng những sản phẩm không chỉ giàu tính năng mà còn an toàn và đáng tin cậy. Hãy tiếp tục học hỏi và chúng tôi sẽ luôn đồng hành cùng bạn trên con đường trở thành một chuyên gia phát triển phần mềm toàn diện.