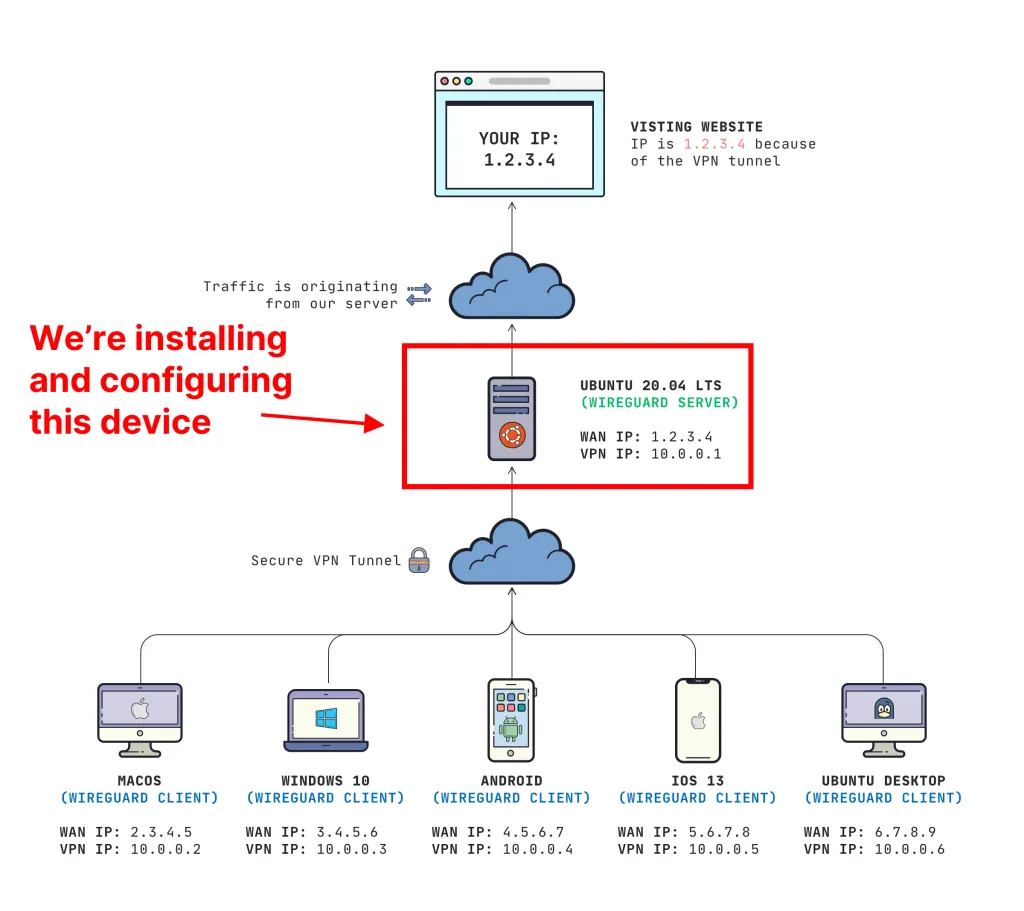

Bạn đã bao giờ tự hỏi tại sao VPN là gì ngày càng trở thành công cụ quan trọng trong bảo mật mạng chưa? Trong bối cảnh kỹ thuật số hiện nay, việc bảo vệ dữ liệu cá nhân và doanh nghiệp khỏi các mối đe dọa trực tuyến là ưu tiên hàng đầu. Tuy nhiên, các phương pháp VPN truyền thống như OpenVPN hay IPsec đôi khi có thể phức tạp trong khâu cài đặt hoặc hiệu suất không đáp ứng được kỳ vọng, gây ra nhiều rào cản cho người dùng.

Đây chính là lúc WireGuard xuất hiện như một giải pháp đột phá. WireGuard là một giao thức VPN hiện đại, được thiết kế với triết lý tối giản nhưng vẫn đảm bảo hiệu suất và bảo mật vượt trội. Với mã nguồn gọn nhẹ, chỉ khoảng 4.000 dòng code, nó dễ dàng kiểm tra và ít có lỗ hổng hơn hẳn so với các đối thủ cồng kềnh khác. Sử dụng WireGuard trên Ubuntu 20.04 không chỉ mang lại một kết nối an toàn mà còn cực kỳ nhanh chóng và ổn định.

Bài viết này sẽ hướng dẫn bạn chi tiết từng bước, từ khâu chuẩn bị, cài đặt, cấu hình cho đến quản lý và khắc phục sự cố khi thiết lập WireGuard trên máy chủ Ubuntu 20.04. Hãy cùng AZWEB khám phá cách tạo ra một mạng máy tính riêng ảo mạnh mẽ cho riêng mình nhé!

Yêu cầu hệ thống và chuẩn bị trên Ubuntu 20.04

Trước khi bắt đầu hành trình thiết lập WireGuard, việc đảm bảo hệ thống của bạn đáp ứng các yêu cầu cơ bản là vô cùng quan trọng. Điều này giúp quá trình cài đặt diễn ra suôn sẻ và tránh được những lỗi không đáng có. Hãy cùng kiểm tra các điều kiện cần thiết nhé.

Yêu cầu phần cứng và phần mềm cơ bản

Để cài đặt WireGuard, bạn không cần một hệ thống quá mạnh mẽ, nhưng cần đảm bảo các yếu tố tối thiểu sau đây để có trải nghiệm tốt nhất. WireGuard nổi tiếng là nhẹ và hiệu quả, vì vậy yêu cầu về tài nguyên cũng rất khiêm tốn.

Về phần mềm, điều kiện tiên quyết là bạn phải đang sử dụng hệ điều hành Ubuntu 20.04 LTS (Focal Fossa). Phiên bản này đã tích hợp sẵn module WireGuard vào nhân Linux, giúp việc cài đặt trở nên đơn giản hơn bao giờ hết. Ngoài ra, bạn cần có quyền truy cập vào tài khoản root hoặc một người dùng có quyền sudo để thực thi các lệnh quản trị. Cuối cùng, một môi trường mạng ổn định là yếu tố không thể thiếu để tải các gói cài đặt và duy trì kết nối VPN sau này.

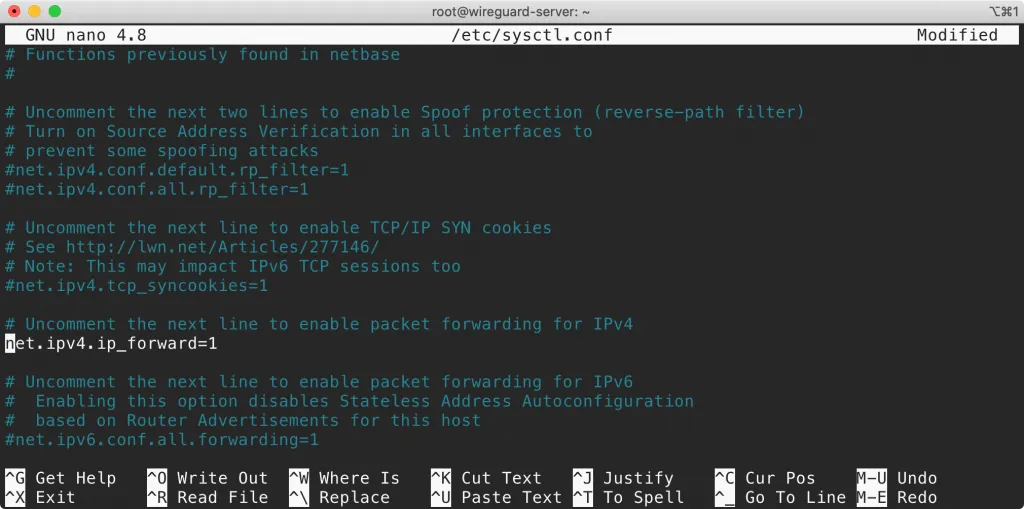

Chuẩn bị môi trường và kiểm tra cập nhật hệ thống

Khi đã chắc chắn hệ thống đáp ứng yêu cầu, bước tiếp theo là chuẩn bị môi trường. Đây là công đoạn then chốt để đảm bảo mọi thứ hoạt động trơn tru. Đầu tiên, hãy cập nhật hệ thống của bạn lên phiên bản mới nhất. Việc này không chỉ giúp vá các lỗ hổng bảo mật mà còn đảm bảo sự tương thích của các gói phần mềm.

Bạn có thể mở terminal và chạy lần lượt hai lệnh sau:

sudo apt update

sudo apt upgrade -y

Lệnh apt update sẽ làm mới danh sách các gói phần mềm từ kho lưu trữ, còn apt upgrade sẽ tiến hành nâng cấp tất cả các gói đã cài đặt. Sau khi hệ thống đã được cập nhật, chúng ta sẽ cài đặt các gói cần thiết cho WireGuard. Bạn chỉ cần chạy một lệnh duy nhất để cài đặt tất cả, bao gồm wireguard, wireguard-tools và các công cụ mạng liên quan. Quá trình chuẩn bị kỹ lưỡng này là nền tảng vững chắc cho một hệ thống VPN ổn định và an toàn.

Các bước cài đặt WireGuard trên Ubuntu 20.04

Sau khi đã hoàn tất khâu chuẩn bị, giờ là lúc chúng ta bắt tay vào phần chính: cài đặt WireGuard. Nhờ được tích hợp sẵn vào nhân Linux của Ubuntu 20.04, quá trình này diễn ra cực kỳ nhanh chóng và đơn giản. Bạn sẽ thấy việc thiết lập một VPN hiện đại dễ dàng hơn bạn nghĩ rất nhiều.

Cài đặt WireGuard qua apt

Công cụ quản lý gói apt của Ubuntu là cách đơn giản nhất để cài đặt WireGuard. Bạn chỉ cần mở cửa sổ dòng lệnh (Terminal) và nhập lệnh sau:

sudo apt install wireguard -y

Lệnh này sẽ tự động tải và cài đặt gói wireguard cùng với các công cụ đi kèm như wireguard-tools, bao gồm tiện ích dòng lệnh wg và wg-quick mà chúng ta sẽ sử dụng rất nhiều sau này. Cờ -y sẽ tự động xác nhận mọi yêu cầu cài đặt, giúp quá trình diễn ra không bị gián đoạn. Sau vài giây, WireGuard sẽ được cài đặt thành công trên hệ thống của bạn. Thật đơn giản phải không nào?

Tạo và cấu hình khóa mã hóa

Bảo mật của WireGuard được xây dựng dựa trên mật mã khóa công khai. Mỗi thiết bị trong mạng VPN (cả server và client) đều cần có một cặp khóa: một khóa riêng tư (private key) và một khóa công khai (public key). Hãy tưởng tượng khóa riêng tư là chìa khóa bạn giữ bí mật, còn khóa công khai là ổ khóa bạn có thể đưa cho người khác. Người khác chỉ có thể gửi dữ liệu mã hóa cho bạn bằng ổ khóa đó, và chỉ bạn mới có thể giải mã bằng chìa khóa của mình.

Để tạo cặp khóa này, chúng ta sẽ sử dụng tiện ích wg. Đầu tiên, hãy tạo khóa riêng tư:

wg genkey | sudo tee /etc/wireguard/privatekey

Lệnh này tạo ra một khóa riêng tư và lưu nó vào file /etc/wireguard/privatekey. Tiếp theo, từ khóa riêng tư này, chúng ta sẽ tạo ra khóa công khai tương ứng:

sudo cat /etc/wireguard/privatekey | wg pubkey | sudo tee /etc/wireguard/publickey

Bây giờ bạn đã có cả hai khóa được lưu an toàn trong thư mục /etc/wireguard. Khóa riêng tư phải được giữ bí mật tuyệt đối trên máy chủ, trong khi khóa công khai sẽ được chia sẻ với các client để thiết lập kết nối. Việc quản lý các khóa này cẩn thận là nền tảng cho một mạng VPN an toàn.

Cấu hình WireGuard để thiết lập kết nối mạng riêng ảo

Khi đã có các khóa mã hóa, bước tiếp theo là tạo file cấu hình để “dạy” cho WireGuard cách hoạt động. File cấu hình này sẽ định nghĩa các thông số mạng cho server và cách các client kết nối vào. Đây là trái tim của hệ thống VPN, nơi mọi quy tắc được thiết lập.

Tạo file cấu hình cho Server và Client

Trên máy chủ Ubuntu, chúng ta sẽ tạo một file cấu hình tên là wg0.conf trong thư mục /etc/wireguard/. Tên wg0 tương ứng với tên giao diện mạng ảo sẽ được tạo ra.

Cấu trúc file wg0.conf cho server sẽ trông như sau:

[Interface]Address = 10.0.0.1/24PrivateKey = <Nội dung khóa riêng tư của Server>ListenPort = 51820PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADEPostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

[Peer]PublicKey = <Nội dung khóa công khai của Client>AllowedIPs = 10.0.0.2/32

Trong đó:

- Interface: Phần cấu hình cho chính máy chủ WireGuard.

- Address: Địa chỉ IP của máy chủ trong mạng VPN.

- PrivateKey: Khóa riêng tư của máy chủ mà bạn đã tạo ở bước trước.

- ListenPort: Cổng UDP mà máy chủ sẽ lắng nghe kết nối từ client.

- PostUp/PostDown: Các lệnh iptables để cho phép chuyển tiếp gói tin, giúp client có thể truy cập Internet thông qua server.

- Peer: Phần cấu hình cho mỗi client kết nối vào.

- PublicKey: Khóa công khai của client (client sẽ cung cấp cho bạn).

- AllowedIPs: Dải IP được phép đi qua tunnel từ client này. Ở đây là địa chỉ IP của client trong mạng VPN.

Tương tự, trên máy client, bạn cũng tạo một file cấu hình với nội dung:

[Interface]Address = 10.0.0.2/24PrivateKey = <Nội dung khóa riêng tư của Client>

[Peer]PublicKey = <Nội dung khóa công khai của Server>Endpoint = <Địa chỉ IP công khai của Server>:51820AllowedIPs = 0.0.0.0/0

Ở đây, Endpoint là địa chỉ IP công khai và cổng của máy chủ WireGuard. AllowedIPs = 0.0.0.0/0 có nghĩa là toàn bộ lưu lượng mạng của client sẽ được định tuyến qua VPN.

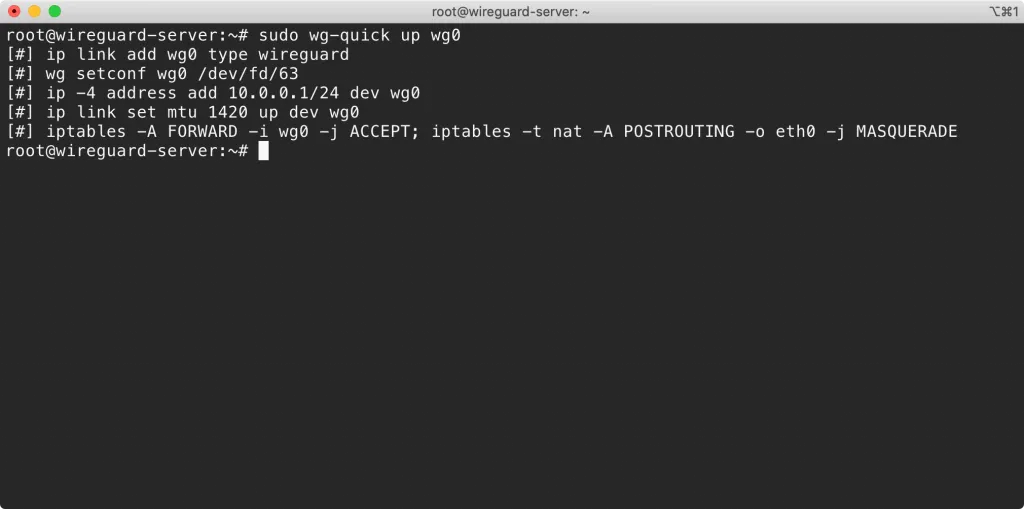

Kích hoạt và chạy dịch vụ WireGuard

Sau khi đã tạo file cấu hình wg0.conf trên server, việc kích hoạt WireGuard trở nên rất đơn giản với tiện ích wg-quick. Để khởi động giao diện mạng wg0, bạn chạy lệnh:

sudo wg-quick up wg0

Lệnh này sẽ đọc file cấu hình, tạo giao diện mạng ảo, gán địa chỉ IP và áp dụng các quy tắc tường lửa đã định nghĩa. Ngay lập tức, máy chủ WireGuard của bạn đã sẵn sàng lắng nghe kết nối.

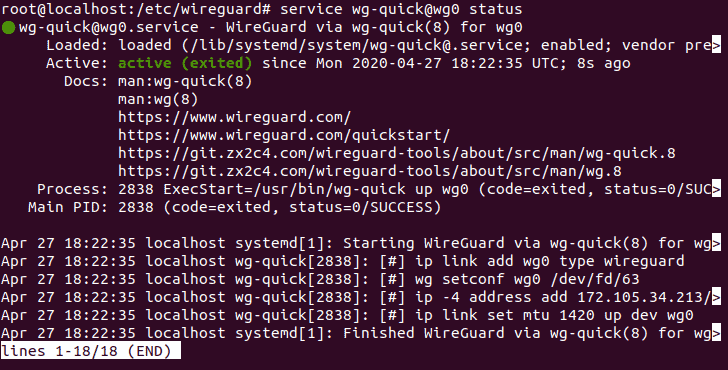

Tuy nhiên, nếu bạn khởi động lại máy chủ, kết nối VPN sẽ bị tắt. Để dịch vụ WireGuard tự động khởi động cùng hệ thống, bạn cần kích hoạt nó bằng systemd:

sudo systemctl enable wg-quick@wg0

Bây giờ, mỗi khi máy chủ Ubuntu của bạn reboot, dịch vụ WireGuard sẽ tự động chạy, đảm bảo kết nối VPN luôn sẵn sàng. Bạn có thể kiểm tra trạng thái dịch vụ bằng lệnh sudo systemctl status wg-quick@wg0.

Kiểm tra và xác nhận kết nối VPN hoạt động

Cài đặt và cấu hình xong xuôi, nhưng làm thế nào để biết chắc chắn rằng mạng VPN của bạn đang hoạt động đúng cách? Bước kiểm tra và xác thực là cực kỳ quan trọng để đảm bảo mọi nỗ lực của bạn đã mang lại kết quả. Chúng ta sẽ thực hiện một vài thao tác đơn giản để xác nhận kết nối.

Kiểm tra trạng thái kết nối WireGuard

Công cụ dòng lệnh wg là người bạn đồng hành tin cậy của bạn trong việc quản lý WireGuard. Để xem trạng thái hiện tại của giao diện VPN, hãy chạy lệnh sau trên cả server và client:

sudo wg show

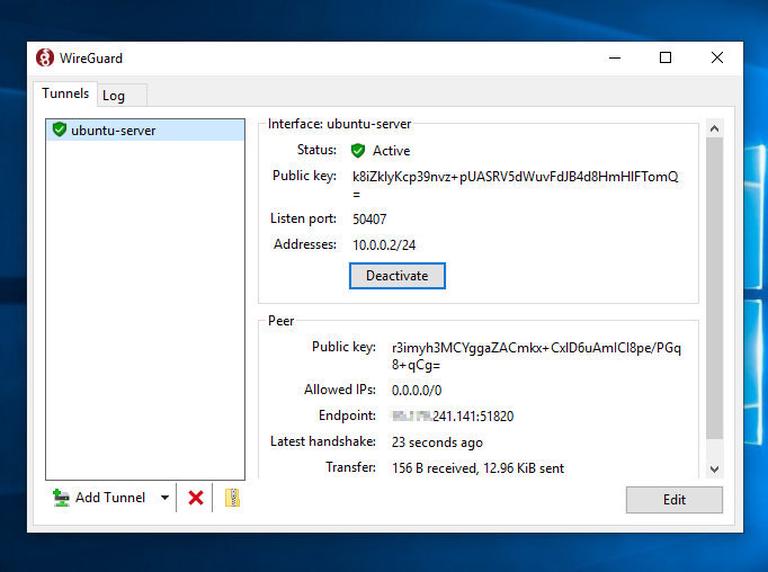

Lệnh này sẽ hiển thị thông tin chi tiết về giao diện wg0, bao gồm khóa công khai của nó, cổng lắng nghe, và thông tin về các peer (client) đã kết nối. Một trong những thông số quan trọng nhất cần chú ý là latest handshake. Nếu bạn thấy thời gian ở đây (ví dụ: “1 minute, 20 seconds ago”), điều đó có nghĩa là server và client đã “bắt tay” thành công và thiết lập được một kết nối an toàn. Nếu không có thông tin này, có thể kết nối đã thất bại và bạn cần kiểm tra lại cấu hình.

Kiểm tra kết nối mạng riêng và truyền dữ liệu

Sau khi xác nhận trạng thái “handshake”, bước tiếp theo là kiểm tra xem dữ liệu có thực sự đi qua đường hầm VPN hay không. Cách đơn giản nhất là dùng lệnh ping từ client tới server qua địa chỉ IP riêng của VPN.

Trên máy client, mở terminal và chạy lệnh:

ping 10.0.0.1

Nếu bạn nhận được các gói tin phản hồi từ địa chỉ IP của server (10.0.0.1), xin chúc mừng! Kết nối VPN của bạn đã hoạt động hoàn hảo. Dữ liệu đang được truyền an toàn giữa hai máy thông qua đường hầm mã hóa của WireGuard. Bạn cũng có thể thử ping theo chiều ngược lại, từ server tới client (ping 10.0.0.2), để đảm bảo kết nối hai chiều thông suốt.

Một cách kiểm tra khác là từ client, bạn thử truy cập một trang web kiểm tra IP (như “what is my ip”). Nếu địa chỉ IP hiển thị là IP công khai của máy chủ WireGuard thay vì IP gốc của bạn, điều đó chứng tỏ toàn bộ lưu lượng truy cập của bạn đã được định tuyến thành công qua VPN.

Các lệnh quản lý và bảo trì WireGuard

Việc thiết lập WireGuard chỉ là bước khởi đầu. Để duy trì một hệ thống VPN ổn định và an toàn, bạn cần nắm vững các lệnh quản lý và thực hiện bảo trì định kỳ. Những thao tác này giúp bạn kiểm soát hoàn toàn kết nối và đảm bảo hiệu suất tối ưu trong suốt quá trình sử dụng.

Các lệnh thường dùng trong quản lý WireGuard

Việc quản lý hàng ngày của WireGuard chủ yếu xoay quanh tiện ích wg-quick và systemctl. Dưới đây là những lệnh bạn sẽ thường xuyên sử dụng:

- Khởi động kết nối:

sudo wg-quick up wg0 - Dừng kết nối:

sudo wg-quick down wg0 - Xem trạng thái chi tiết:

sudo wg showhoặcsudo wg show wg0 - Kiểm tra trạng thái dịch vụ:

sudo systemctl status wg-quick@wg0 - Khởi động lại dịch vụ:

sudo systemctl restart wg-quick@wg0

Nếu bạn có thay đổi trong file cấu hình wg0.conf (ví dụ: thêm một client mới), bạn không cần phải khởi động lại toàn bộ dịch vụ. Bạn có thể dùng lệnh wg-quick strip wg0 | sudo tee /etc/wireguard/wg0.conf > /dev/null && sudo wg-quick up wg0 để áp dụng thay đổi mà không làm gián đoạn các kết nối hiện có. Nắm vững các lệnh này sẽ giúp bạn quản lý VPN một cách linh hoạt và hiệu quả.

Cập nhật và bảo trì định kỳ

Bảo trì định kỳ là yếu tố sống còn để đảm bảo an toàn và hiệu suất cho hệ thống VPN. Đầu tiên và quan trọng nhất, hãy luôn sao lưu (backup) thư mục /etc/wireguard/, đặc biệt là file cấu hình wg0.conf và các khóa mã hóa. Một sự cố nhỏ có thể khiến bạn mất toàn bộ cấu hình, và việc có bản sao lưu sẽ giúp bạn khôi phục mọi thứ nhanh chóng.

Bên cạnh đó, hãy thường xuyên cập nhật phần mềm WireGuard và hệ điều hành Ubuntu. Các bản cập nhật không chỉ mang lại tính năng mới mà còn vá các lỗ hổng bảo mật tiềm ẩn. Chạy lệnh sudo apt update && sudo apt upgrade -y định kỳ là một thói quen tốt. Cuối cùng, hãy thường xuyên kiểm tra log hệ thống (journalctl -u wg-quick@wg0) để phát hiện sớm các hoạt động bất thường hoặc lỗi kết nối, giúp bạn chủ động xử lý sự cố trước khi chúng trở nên nghiêm trọng.

Mẹo đảm bảo an toàn và ổn định trong sử dụng WireGuard VPN

Thiết lập thành công một kết nối VPN là rất tốt, nhưng đảm bảo nó luôn an toàn và hoạt động ổn định mới là mục tiêu cuối cùng. Dưới đây là những mẹo và thực hành tốt nhất từ AZWEB giúp bạn tối ưu hóa và bảo vệ hệ thống WireGuard của mình một cách hiệu quả.

- Sử dụng khóa mạnh mẽ: Mặc dù

wg genkeyđã tạo ra các khóa an toàn, hãy đảm bảo bạn lưu trữ khóa riêng tư ở nơi tuyệt đối bí mật. Đừng bao giờ chia sẻ khóa riêng tư của server hay client cho bất kỳ ai. - Giới hạn truy cập với AllowedIPs: Cấu hình

AllowedIPsmột cách chặt chẽ nhất có thể. Thay vì dùng dải IP rộng, hãy chỉ định chính xác các địa chỉ IP mà mỗi peer được phép giao tiếp. Điều này giúp ngăn chặn các truy cập không mong muốn trong mạng VPN. - Cấu hình tường lửa (Firewall là gì): Sử dụng tường lửa như UFW (Uncomplicated Firewall) trên Ubuntu để bảo vệ máy chủ. Chỉ cho phép lưu lượng truy cập vào cổng UDP của WireGuard (mặc định là 51820) từ những nguồn đáng tin cậy. Chạy lệnh

sudo ufw allow 51820/udpđể mở cổng cần thiết. - Giám sát hoạt động VPN: Thường xuyên sử dụng lệnh

sudo wg showđể kiểm tra các kết nối đang hoạt động và thời gian “handshake” cuối cùng. Bất kỳ hoạt động nào đáng ngờ, chẳng hạn như một peer không xác định xuất hiện, cần được điều tra ngay lập tức. - Backup cấu hình thường xuyên: Luôn tạo bản sao lưu cho thư mục

/etc/wireguard/. Nếu máy chủ gặp sự cố, việc có một bản backup sẽ giúp bạn khôi phục lại hệ thống VPN trong vài phút thay vì phải cấu hình lại từ đầu. - Cảnh báo về khóa riêng tư: Hãy nhớ rằng, khóa riêng tư là chìa khóa vào vương quốc của bạn. Bất kỳ ai có được nó đều có thể mạo danh bạn hoặc giải mã lưu lượng truy cập. Bảo vệ nó bằng mọi giá.

Các vấn đề thường gặp và cách khắc phục

Ngay cả với một công cụ đơn giản như WireGuard, đôi khi bạn vẫn có thể gặp phải một vài sự cố. Đừng lo lắng, hầu hết các vấn đề đều có thể được giải quyết dễ dàng nếu bạn biết tìm ở đâu. Dưới đây là một số lỗi phổ biến và cách khắc phục chúng.

Không thể kết nối WireGuard giữa Server và Client

Đây là vấn đề phổ biến nhất. Client đã cấu hình xong nhưng không thể “handshake” với server. Nguyên nhân thường nằm ở một trong các yếu tố sau:

- Firewall chặn kết nối: Đây là thủ phạm hàng đầu. Hãy chắc chắn rằng bạn đã mở cổng UDP 51820 (hoặc cổng bạn đã tùy chỉnh) trên tường lửa của server. Kiểm tra cả firewall trên máy chủ (UFW) và firewall của nhà cung cấp dịch vụ đám mây (nếu có).

- Sai cấu hình Endpoint: Trên client, hãy kiểm tra kỹ địa chỉ IP công khai và cổng trong phần

Endpoint. Một lỗi nhỏ như gõ nhầm một con số cũng đủ để kết nối thất bại. - Nhầm lẫn khóa công khai/riêng tư: Hãy đảm bảo rằng bạn đã sao chép đúng khóa.

PublicKeycủa server phải được đặt trong cấu hình peer của client, và ngược lại. Kiểm tra xem có ký tự nào bị thiếu hoặc thừa khi sao chép không. - Dịch vụ WireGuard chưa chạy: Đôi khi chỉ đơn giản là bạn quên khởi động dịch vụ trên server. Hãy chạy

sudo systemctl status wg-quick@wg0để kiểm tra.

Tốc độ VPN chậm hoặc không ổn định

Nếu bạn đã kết nối thành công nhưng tốc độ lại không như ý, hãy thử các bước sau:

- Kiểm tra băng thông mạng gốc: Tốc độ VPN không thể nhanh hơn kết nối Internet gốc của bạn. Hãy kiểm tra tốc độ mạng tại server và client để xác định xem vấn đề có phải do đường truyền yếu hay không.

- Tinh chỉnh MTU (Maximum Transmission Unit): Đôi khi, giá trị MTU mặc định không phải là tối ưu cho mạng của bạn. Bạn có thể thử thêm dòng

MTU = 1420(hoặc một giá trị khác) vào phần[Interface]của cả server và client. Việc tìm ra giá trị MTU tối ưu có thể cần một chút thử nghiệm. - Kiểm tra cấu hình AllowedIPs: Nếu

AllowedIPstrên server được cấu hình quá rộng, nó có thể gây ra định tuyến không hiệu quả. Hãy đảm bảo bạn chỉ định dải IP cần thiết cho mỗi peer. - Kiểm tra tải của Server: Nếu máy chủ VPS của bạn đang chạy quá nhiều dịch vụ khác và bị quá tải (CPU hoặc RAM cao), hiệu suất VPN chắc chắn sẽ bị ảnh hưởng. Hãy kiểm tra tài nguyên hệ thống để đảm bảo server có đủ sức mạnh xử lý.

Kết luận

Qua hướng dẫn chi tiết trên, chúng ta có thể thấy rằng việc thiết lập WireGuard trên Ubuntu 20.04 không chỉ khả thi mà còn vô cùng hiệu quả. Bạn đã cùng AZWEB đi qua từng bước, từ chuẩn bị hệ thống, cài đặt, tạo khóa mã hóa, cấu hình chi tiết cho cả server và client, cho đến việc kiểm tra, quản lý và khắc phục sự cố. WireGuard thực sự đã chứng tỏ được sức mạnh của mình thông qua sự đơn giản, bảo mật vượt trội và hiệu suất ấn tượng.

So với các giải pháp VPN truyền thống, WireGuard mang lại một làn gió mới: nhẹ nhàng hơn, nhanh hơn và dễ kiểm soát hơn. Việc làm chủ công cụ này không chỉ giúp bạn bảo vệ dữ liệu cá nhân và doanh nghiệp một cách an toàn mà còn mang lại một kết nối mạng LAN là gì riêng ảo ổn định, mượt mà cho công việc và giải trí.

Đừng ngần ngại bắt tay vào thực hành. Kiến thức chỉ thực sự trở thành của bạn khi bạn áp dụng nó. Hãy thử cài đặt WireGuard ngay hôm nay cho hệ thống của bạn và trải nghiệm sự khác biệt. Với một mạng riêng ảo mạnh mẽ trong tay, bạn đã tiến thêm một bước dài trên con đường làm chủ không gian kỹ thuật số của mình.