Bảo mật luôn là yếu tố cốt lõi khi vận hành bất kỳ hệ điều hành nào, đặc biệt là Linux. Trong môi trường máy chủ, việc bảo vệ dữ liệu và dịch vụ khỏi các truy cập trái phép là ưu tiên hàng đầu. CentOS 7, một trong những bản phân phối Linux phổ biến nhất, được trang bị sẵn một lớp bảo vệ mạnh mẽ mang tên SELinux. Vậy SELinux là gì? Đây là viết tắt của Security-Enhanced Linux, một module bảo mật cấp kernel giúp thực thi các chính sách kiểm soát truy cập bắt buộc (Mandatory Access Control – MAC). Chức năng chính của nó là giới hạn quyền hạn của các tiến trình và người dùng, ngăn chặn thiệt hại ngay cả khi một dịch vụ bị xâm nhập. SELinux được kích hoạt mặc định trên CentOS 7 để cung cấp một lớp phòng thủ sâu, đảm bảo rằng mọi tương tác trong hệ thống đều tuân thủ các quy tắc an ninh nghiêm ngặt. Bài viết này sẽ hướng dẫn bạn chi tiết về SELinux, các chế độ hoạt động và cách tắt nó một cách an toàn khi cần thiết.

Các chế độ hoạt động của SELinux

Để quản lý hệ thống hiệu quả, bạn cần hiểu rõ ba chế độ hoạt động chính của SELinux. Mỗi chế độ có một mục đích và tác động riêng đến cách hệ thống xử lý các quy tắc bảo mật.

Chế độ Enforcing (Thực thi)

Đây là chế độ mặc định và nghiêm ngặt nhất của SELinux. Khi ở chế độ Enforcing, SELinux sẽ chủ động thực thi tất cả các chính sách bảo mật đã được định cấu hình. Bất kỳ hành động nào vi phạm chính sách, chẳng hạn như một tiến trình cố gắng truy cập vào một tệp tin mà nó không có quyền, sẽ bị chặn ngay lập tức.

Đồng thời, hành động này sẽ được ghi lại trong tệp nhật ký (log) tại /var/log/audit/audit.log. Đặc điểm của chế độ này là khả năng bảo vệ hệ thống theo thời gian thực, ngăn chặn các cuộc tấn công tiềm tàng trước khi chúng có thể gây ra thiệt hại. Mặc dù rất an toàn, chế độ Enforcing đôi khi có thể gây ra sự cố với các ứng dụng không được cấu hình để tương thích với chính sách của SELinux, dẫn đến việc ứng dụng không hoạt động như mong đợi.

Chế độ Permissive (Cho phép) và Disabled (Tắt)

Khác với Enforcing, chế độ Permissive không chặn các hành động vi phạm chính sách. Thay vào đó, nó chỉ ghi lại các cảnh báo vào tệp nhật ký. Điều này biến Permissive thành một công cụ gỡ lỗi (debug) tuyệt vời. Bạn có thể chuyển sang chế độ này để xem ứng dụng của mình đang vi phạm những quy tắc nào mà không làm gián đoạn hoạt động của nó. Dựa vào nhật ký, bạn có thể điều chỉnh chính sách SELinux hoặc cấu hình lại ứng dụng cho phù hợp. Chế độ Disabled, đúng như tên gọi, sẽ tắt hoàn toàn SELinux. Khi ở chế độ này, SELinux không thực thi chính sách và cũng không ghi lại bất kỳ cảnh báo nào.

Hệ thống sẽ quay trở lại sử dụng cơ chế kiểm soát truy cập tùy quyền (Firewall là gì) (Discretionary Access Control – DAC) truyền thống. Việc chuyển sang Disabled thường là giải pháp cuối cùng khi không thể giải quyết xung đột giữa SELinux và ứng dụng. Tuy nhiên, bạn cần lưu ý rằng việc tắt hoàn toàn sẽ loại bỏ một lớp bảo mật quan trọng của hệ thống.

Lý do và tình huống cần tắt SELinux

Mặc dù SELinux là một công cụ bảo mật mạnh mẽ, có những trường hợp việc tắt nó lại là giải pháp cần thiết và hợp lý. Hiểu rõ khi nào nên và không nên tắt SELinux giúp bạn cân bằng giữa an ninh và sự tiện dụng.

Các nguyên nhân phổ biến khiến cần tắt SELinux

Nguyên nhân phổ biến nhất dẫn đến quyết định tắt SELinux là vấn đề tương thích ứng dụng. Một số phần mềm, đặc biệt là các ứng dụng cũ hoặc được phát triển tùy chỉnh, không được thiết kế để hoạt động với các chính sách kiểm soát truy cập nghiêm ngặt của SELinux. Điều này có thể gây ra các lỗi khó hiểu, chẳng hạn như dịch vụ web không thể đọc tệp trong thư mục /var/www/html hoặc ứng dụng không thể kết nối đến cơ sở dữ liệu.

Một lý do khác là trong môi trường phát triển và thử nghiệm. Khi các lập trình viên đang xây dựng và gỡ lỗi ứng dụng, việc liên tục bị SELinux chặn có thể làm chậm tiến độ. Tắt tạm thời SELinux trong môi trường này giúp họ tập trung vào việc sửa lỗi ứng dụng mà không bị phân tâm bởi các vấn đề liên quan đến chính sách bảo mật.

Tình huống thực tế khi tắt SELinux là giải pháp tối ưu

Hãy xem xét một ví dụ thực tế. Giả sử bạn đang triển khai một ứng dụng quản lý nội bộ đã cũ nhưng vẫn quan trọng cho doanh nghiệp trên một máy chủ CentOS 7 mới. Ứng dụng này yêu cầu quyền ghi vào một thư mục không theo chuẩn và liên tục bị SELinux từ chối, khiến nó không thể hoạt động. Mặc dù giải pháp lý tưởng là viết lại chính sách SELinux, nhưng việc này đòi hỏi kiến thức chuyên sâu và thời gian. Trong trường hợp này, nếu máy chủ chỉ hoạt động trong mạng nội bộ và được bảo vệ bởi các lớp tường lửa khác, việc tắt SELinux có thể là một giải pháp tạm thời chấp nhận được để đảm bảo hoạt động kinh doanh không bị gián đoạn. Một tình huống khác là khi bạn đang cài đặt một hệ thống phức tạp với nhiều dịch vụ tương tác với nhau. Tắt SELinux trong quá trình cài đặt ban đầu có thể giúp bạn xác nhận rằng tất cả các thành phần hoạt động tốt với nhau trước, sau đó mới bật lại và tinh chỉnh chính sách sau.

Hướng dẫn tắt SELinux bằng cách chỉnh sửa file /etc/selinux/config

Tắt SELinux một cách vĩnh viễn đòi hỏi bạn phải chỉnh sửa tệp cấu hình chính của nó. Quá trình này khá đơn giản và chỉ gồm vài bước cơ bản.

Truy cập và chỉnh sửa file cấu hình SELinux

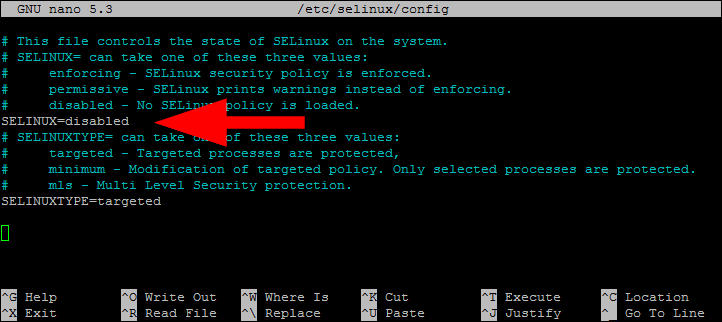

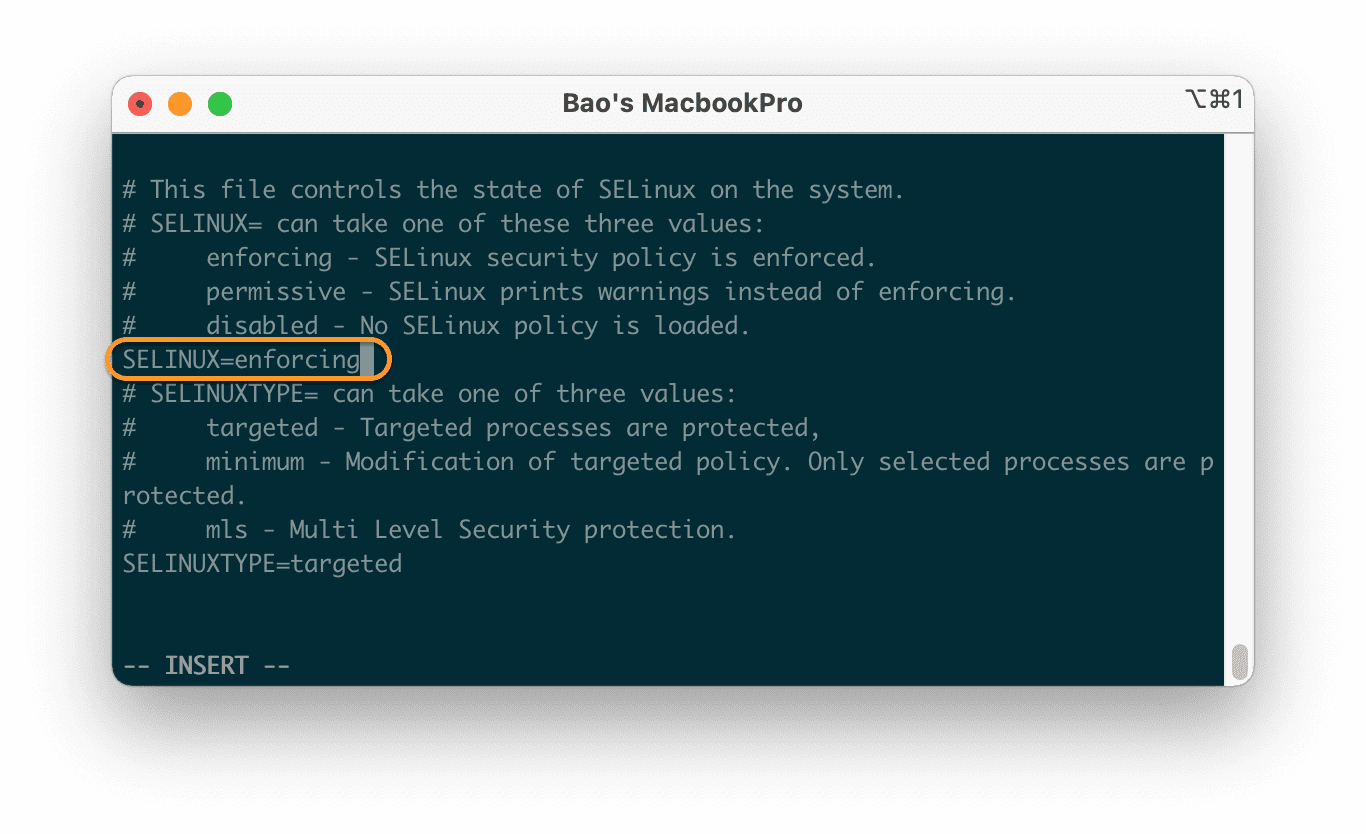

Để bắt đầu, bạn cần truy cập vào máy chủ CentOS 7 của mình thông qua SSH hoặc giao diện dòng lệnh trực tiếp với quyền quản trị (root). Tệp cấu hình của SELinux nằm tại /etc/selinux/config. Bạn có thể sử dụng một trình soạn thảo văn bản dòng lệnh như vi, vim, hoặc nano để mở và chỉnh sửa tệp này. Lệnh phổ biến nhất để mở tệp bằng vi là: sudo vi /etc/selinux/config Lệnh sudo đảm bảo bạn có đủ quyền để chỉnh sửa tệp hệ thống quan trọng này.

Sau khi thực thi lệnh, nội dung của tệp cấu hình sẽ được hiển thị trên màn hình của bạn.

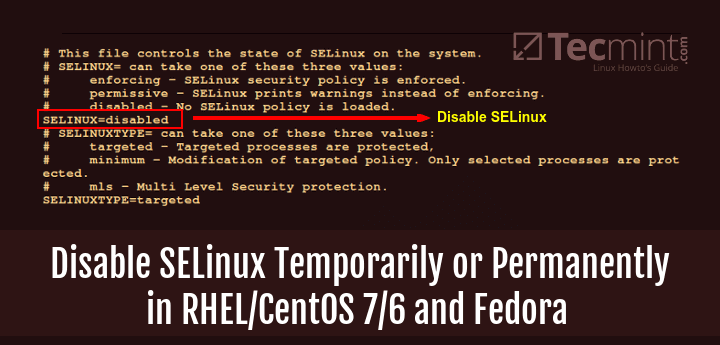

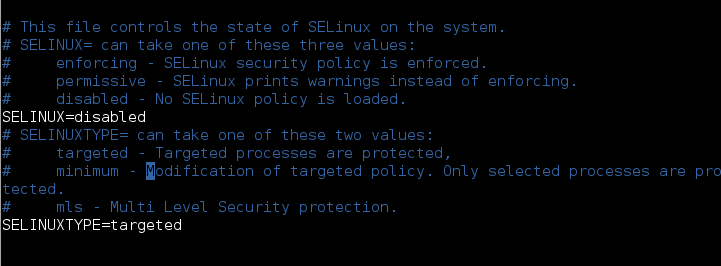

Thay đổi trạng thái SELinux sang Disabled

Bên trong tệp /etc/selinux/config, bạn sẽ thấy một vài dòng cấu hình. Dòng quan trọng nhất mà chúng ta cần thay đổi là SELINUX=enforcing hoặc SELINUX=permissive. Dòng này xác định chế độ hoạt động của SELinux khi hệ thống khởi động. Để tắt hoàn toàn SELinux, bạn cần thay đổi giá trị của nó thành disabled. Hãy di chuyển con trỏ đến dòng đó và thay đổi enforcing thành disabled. Dòng cấu hình sau khi chỉnh sửa sẽ trông như sau: SELINUX=disabled Sau khi đã thay đổi giá trị, bạn cần lưu lại tệp và thoát khỏi trình soạn thảo. Trong vi, bạn có thể thực hiện việc này bằng cách nhấn phím Esc, sau đó gõ :wq và nhấn Enter. Lệnh :wq có nghĩa là ghi (write) thay đổi và thoát (quit). Đảm bảo rằng bạn đã lưu tệp thành công trước khi chuyển sang bước tiếp theo.

Khởi động lại hệ thống để áp dụng thay đổi

Việc chỉnh sửa tệp /etc/selinux/config chỉ thay đổi cấu hình cho lần khởi động tiếp theo. Những thay đổi này sẽ không có hiệu lực ngay lập tức. Để áp dụng cấu hình mới và tắt hoàn toàn SELinux, bạn cần khởi động lại hệ thống của mình.

Bạn có thể khởi động lại máy chủ CentOS 7 bằng lệnh sau: sudo reboot Hoặc bạn cũng có thể sử dụng: sudo shutdown -r now Hệ thống sẽ bắt đầu quá trình khởi động lại. Quá trình này có thể mất vài phút tùy thuộc vào cấu hình máy chủ của bạn.

Sau khi hệ thống đã khởi động lại hoàn tất, bạn có thể đăng nhập lại để xác nhận rằng SELinux đã được tắt.

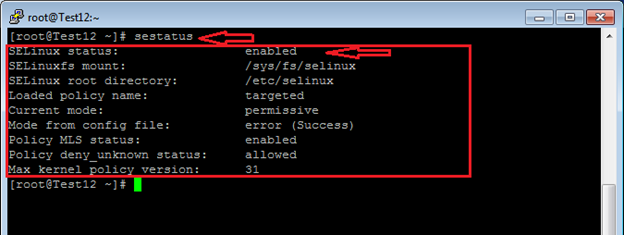

Để kiểm tra trạng thái hiện tại của SELinux, bạn có thể sử dụng lệnh sestatus. Lệnh này cung cấp một bản tóm tắt chi tiết về trạng thái của SELinux. sestatus Nếu SELinux đã được tắt thành công, bạn sẽ thấy kết quả hiển thị SELinux status: disabled.

Một cách khác nhanh hơn để kiểm tra là sử dụng lệnh getenforce. Lệnh này sẽ trả về Disabled nếu SELinux đã bị vô hiệu hóa. getenforce Nếu cả hai lệnh đều xác nhận trạng thái là disabled, bạn đã tắt SELinux thành công.

Lưu ý về bảo mật khi tắt SELinux

Việc tắt SELinux giống như việc cho một người bảo vệ an ninh nghỉ việc. Mặc dù điều này có thể giải quyết một số vấn đề về sự tiện lợi, nó cũng mở ra những rủi ro bảo mật tiềm ẩn mà bạn cần phải nhận thức rõ. SELinux được thiết kế để hạn chế thiệt hại trong trường hợp một ứng dụng bị tấn công. Ví dụ, nếu máy chủ web của bạn bị khai thác, SELinux có thể ngăn chặn kẻ tấn công thực thi mã độc hoặc truy cập vào các tệp tin nhạy cảm khác trên hệ thống. Khi bạn tắt SELinux, lớp bảo vệ này sẽ biến mất. Bất kỳ lỗ hổng bảo mật nào trong các ứng dụng của bạn đều có thể bị khai thác một cách triệt để hơn, cho phép kẻ tấn công chiếm toàn quyền kiểm soát hệ thống.

Do đó, khuyến cáo mạnh mẽ là chỉ tắt SELinux khi thực sự cần thiết và chỉ trong các môi trường được kiểm soát chặt chẽ, chẳng hạn như máy chủ phát triển hoặc thử nghiệm không chứa dữ liệu nhạy cảm. Trong môi trường sản xuất (production), việc tắt SELinux phải là giải pháp cuối cùng. Nếu buộc phải làm vậy, bạn cần triển khai các giải pháp bảo mật bổ sung để bù đắp. Các giải pháp này có thể bao gồm việc cấu hình tường lửa một cách nghiêm ngặt, sử dụng các hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS), thường xuyên cập nhật bản vá lỗi cho hệ điều hành và ứng dụng, và áp dụng nguyên tắc cấp quyền tối thiểu cho người dùng và dịch vụ.

Các phương án thay thế và xử lý sự cố liên quan đến SELinux

Trước khi quyết định tắt hoàn toàn SELinux, bạn nên xem xét các phương án khác ít rủi ro hơn. Thường thì các vấn đề liên quan đến SELinux có thể được giải quyết bằng cách tinh chỉnh chính sách thay vì vô hiệu hóa toàn bộ cơ chế bảo mật.

Sử dụng chế độ Permissive thay vì tắt hoàn toàn

Chuyển SELinux sang chế độ Permissive là một giải pháp thay thế tuyệt vời. Ở chế độ này, SELinux sẽ không chặn bất kỳ hành động nào, nhưng nó sẽ ghi lại tất cả các vi phạm chính sách vào tệp nhật ký. Điều này mang lại lợi ích kép: ứng dụng của bạn có thể hoạt động bình thường, đồng thời bạn có thể thu thập thông tin chi tiết về những quy tắc mà nó đang vi phạm. Bằng cách phân tích nhật ký, bạn có thể hiểu rõ những quyền truy cập nào là cần thiết và tạo ra các quy tắc tùy chỉnh để cho phép chúng một cách an toàn. Đây là một bước quan trọng để gỡ lỗi và xây dựng một chính sách bảo mật phù hợp cho hệ thống của bạn mà không cần phải hy sinh hoàn toàn lớp bảo vệ của SELinux.

Xử lý lỗi và tùy chỉnh chính sách SELinux

Khi một ứng dụng bị SELinux chặn, thông báo lỗi thường được ghi vào tệp /var/log/audit/audit.log dưới dạng các thông báo AVC (Access Vector Cache). Việc đọc trực tiếp tệp này có thể hơi khó khăn. May mắn là CentOS 7 cung cấp các công cụ hữu ích để giúp bạn. Công cụ setroubleshoot-server và audit2why có thể phân tích các bản ghi và cung cấp giải thích rõ ràng về nguyên nhân lỗi, thậm chí đề xuất các lệnh để khắc phục. Ví dụ, audit2why < /var/log/audit/audit.log sẽ cho bạn biết tại sao một hành động bị từ chối. Dựa trên các đề xuất này, bạn có thể sử dụng các công cụ như semanage và setsebool để tùy chỉnh chính sách, chẳng hạn như gán đúng bối cảnh bảo mật cho tệp/thư mục hoặc bật/tắt các cờ boolean cụ thể để cho phép một số hành vi nhất định.

Các vấn đề thường gặp và cách khắc phục

Ngay cả khi đã làm theo hướng dẫn, đôi khi bạn vẫn có thể gặp phải một số vấn đề không mong muốn. Dưới đây là hai sự cố phổ biến và cách để giải quyết chúng.

SELinux gây lỗi truy cập ứng dụng sau khi nâng cấp hoặc cài đặt mới

Đây là một trong những vấn đề phổ biến nhất. Bạn vừa cài đặt một ứng dụng mới hoặc nâng cấp hệ thống, và đột nhiên ứng dụng đó không thể truy cập vào các tệp cần thiết hoặc không thể khởi động. Nguyên nhân thường là do bối cảnh (context) bảo mật của các tệp và thư mục mới không đúng với chính sách của SELinux. Giải pháp đầu tiên là kiểm tra nhật ký AVC như đã đề cập ở phần trước để xác định chính xác vấn đề. Một cách khắc phục nhanh chóng là sử dụng lệnh restorecon để khôi phục lại bối cảnh bảo mật mặc định cho tệp hoặc thư mục. Ví dụ, nếu ứng dụng web của bạn trong /srv/www không hoạt động, bạn có thể chạy lệnh restorecon -Rv /srv/www để đặt lại bối cảnh cho nó.

Không thể tắt SELinux sau khi chỉnh file config

Bạn đã chỉnh sửa tệp /etc/selinux/config, thay đổi giá trị thành disabled và khởi động lại hệ thống, nhưng khi kiểm tra bằng sestatus, nó vẫn ở chế độ Enforcing. Vấn đề này có thể xảy ra do một vài nguyên nhân. Đầu tiên, hãy kiểm tra lại tệp cấu hình một lần nữa để chắc chắn rằng bạn không có lỗi cú pháp nào, chẳng hạn như gõ sai disabled. Thứ hai, một số cấu hình khởi động của kernel (bootloader) có thể ghi đè cài đặt này. Bạn có thể kiểm tra tệp cấu hình GRUB và xem có tham số nào liên quan đến selinux=1 hoặc enforcing=1 đang được truyền vào kernel khi khởi động hay không. Nếu có, bạn cần loại bỏ các tham số đó để cấu hình trong /etc/selinux/config được áp dụng. Cuối cùng, hãy đảm bảo rằng bạn đã lưu tệp đúng cách sau khi chỉnh sửa.

Best Practices

Để quản lý SELinux một cách hiệu quả và an toàn, hãy tuân thủ các thực hành tốt nhất sau đây. Những nguyên tắc này sẽ giúp bạn duy trì một hệ thống vừa ổn định vừa bảo mật.

- Luôn sao lưu file cấu hình trước khi chỉnh sửa: Trước khi thay đổi bất kỳ tệp hệ thống quan trọng nào như

/etc/selinux/config, hãy tạo một bản sao lưu. Một lệnh đơn giản nhưsudo cp /etc/selinux/config /etc/selinux/config.bakcó thể cứu bạn khỏi những sự cố không đáng có. - Ưu tiên debug và tinh chỉnh SELinux thay vì tắt hoàn toàn: Hãy coi việc tắt SELinux là giải pháp cuối cùng. Thay vào đó, hãy dành thời gian để học cách sử dụng chế độ Permissive và các công cụ như

audit2whyvàsemanageđể chẩn đoán và khắc phục sự cố. Việc tinh chỉnh chính sách sẽ giúp bạn giữ được lớp bảo mật quan trọng này. - Theo dõi nhật ký hệ thống liên tục: Thường xuyên kiểm tra tệp nhật ký audit (

/var/log/audit/audit.log) để phát hiện sớm các vấn đề liên quan đến SELinux. Việc phát hiện sớm các cảnh báo từ chối truy cập giúp bạn giải quyết vấn đề trước khi nó ảnh hưởng đến người dùng.

- Tắt SELinux chỉ trong môi trường phát triển hoặc thử nghiệm: Tuyệt đối tránh tắt SELinux trên các máy chủ sản xuất (production) đang chạy các dịch vụ quan trọng. Nếu cần tắt, hãy giới hạn việc này trong môi trường dev/test, nơi rủi ro được kiểm soát và không có dữ liệu nhạy cảm.

Kết luận

SELinux là một thành phần bảo mật không thể thiếu và vô cùng mạnh mẽ trên CentOS 7. Nó cung cấp một lớp phòng thủ sâu sắc, giúp bảo vệ hệ thống của bạn khỏi nhiều mối đe dọa tiềm tàng bằng cách thực thi các chính sách kiểm soát truy cập nghiêm ngặt. Tuy nhiên, trong một số trường hợp đặc biệt như ứng dụng không tương thích hoặc trong môi trường phát triển, việc tạm thời vô hiệu hóa nó có thể là cần thiết. Điều quan trọng là bạn phải hiểu rõ mình đang làm gì và nhận thức được các rủi ro bảo mật đi kèm.

Bài viết đã hướng dẫn chi tiết các bước để tắt SELinux một cách an toàn, từ việc chỉnh sửa tệp cấu hình cho đến xác minh trạng thái sau khi khởi động lại. Tuy nhiên, hãy luôn nhớ rằng việc tắt SELinux nên là giải pháp cuối cùng. Chúng tôi khuyến khích bạn nên ưu tiên tìm hiểu cách sử dụng chế độ Permissive để gỡ lỗi và tùy chỉnh chính sách cho phù hợp với nhu cầu của hệ thống. Bằng cách làm chủ SELinux thay vì loại bỏ nó, bạn có thể xây dựng một hệ thống vừa linh hoạt, vừa có khả năng bảo mật cao nhất.