Bạn có biết rằng trên hệ điều hành Ubuntu, có một tài khoản sở hữu quyền lực tối cao, có thể thay đổi mọi thứ? Đó chính là tài khoản “root“. Mặc dù quyền hạn này rất cần thiết cho việc quản trị hệ thống, nhưng việc đăng nhập trực tiếp bằng tài khoản root lại giống như để ngỏ cửa chính cho những kẻ xâm nhập. Bất kỳ ai có được mật khẩu root đều có toàn quyền kiểm soát máy chủ của bạn, từ việc đánh cắp dữ liệu nhạy cảm đến phá hủy hoàn toàn hệ thống. Đây chính là lỗ hổng mà các hacker thường nhắm tới thông qua các cuộc tấn công dò mật khẩu tự động.

Giải pháp để ngăn chặn nguy cơ này không hề phức tạp: tắt hoàn toàn khả năng đăng nhập từ xa bằng tài khoản root và chuyển sang sử dụng lệnh sudo. Phương pháp này tạo ra một lớp bảo vệ vững chắc, buộc mọi hành động quản trị phải được thực hiện thông qua một tài khoản người dùng thông thường đã được cấp phép. Bài viết này của AZWEB sẽ hướng dẫn bạn chi tiết từng bước để thực hiện điều đó, giúp bạn nâng cao bảo mật cho máy chủ Ubuntu 20.04 một cách hiệu quả và chuyên nghiệp.

Tại sao nên tắt đăng nhập tài khoản root trên Ubuntu 20.04

Việc tắt đăng nhập root không chỉ là một khuyến nghị mà còn là một trong những nguyên tắc cơ bản nhất trong quản trị hệ thống Linux an toàn. Để hiểu rõ hơn, chúng ta hãy cùng phân tích những lý do chính đằng sau hành động này.

Quyền hạn root và rủi ro khi đăng nhập trực tiếp

Tài khoản root, hay còn gọi là “superuser“, có quyền hạn tuyệt đối trên hệ thống. Nó có thể đọc, ghi, xóa bất kỳ tập tin nào, thay đổi cấu hình hệ thống, cài đặt hoặc gỡ bỏ phần mềm mà không gặp bất kỳ rào cản nào. Hãy tưởng tượng root như một chiếc chìa khóa vạn năng có thể mở mọi cánh cửa trong tòa nhà của bạn. Nếu chiếc chìa khóa này rơi vào tay kẻ xấu, hậu quả sẽ vô cùng nghiêm trọng.

Khi bạn cho phép đăng nhập trực tiếp bằng tài khoản root qua SSH, bạn đang tạo ra một mục tiêu rõ ràng cho các cuộc tấn công. Tin tặc trên khắp thế giới sử dụng các công cụ tự động (bots) để quét liên tục các địa chỉ IP và cố gắng đăng nhập bằng tên người dùng “root” với hàng triệu mật khẩu phổ biến. Đây được gọi là tấn công “brute-force“. Vì tên người dùng đã được biết trước (“root”), chúng chỉ cần tập trung vào việc dò mật khẩu. Nếu mật khẩu root của bạn không đủ mạnh, việc hệ thống bị xâm nhập chỉ là vấn đề thời gian.

Một rủi ro khác là lỗi do con người. Khi đăng nhập với quyền root, một lệnh gõ nhầm, chẳng hạn như rm -rf / thay vì rm -rf ./, có thể xóa sạch toàn bộ hệ điều hành mà không có bất kỳ cảnh báo nào. Sử dụng một tài khoản người dùng thường và sudo sẽ buộc bạn phải dừng lại một giây và suy nghĩ trước khi thực hiện một lệnh có khả năng gây nguy hiểm.

Bảo mật hệ thống và tuân thủ quy tắc quản trị

Tắt đăng nhập root là một bước đi phù hợp với “nguyên tắc đặc quyền tối thiểu” (Principle of Least Privilege). Nguyên tắc này nói rằng mỗi người dùng chỉ nên có những quyền hạn tối thiểu cần thiết để thực hiện công việc của mình. Bằng cách yêu cầu quản trị viên đăng nhập bằng tài khoản cá nhân và sử dụng sudo để thực thi các lệnh cấp cao, bạn đã tạo ra một môi trường an toàn hơn.

Hơn nữa, việc này còn tăng cường khả năng kiểm toán và giám sát. Khi nhiều người cùng đăng nhập bằng tài khoản root, bạn không thể biết ai đã thực hiện thay đổi nào. Ngược lại, khi mỗi quản trị viên sử dụng tài khoản riêng và sudo, mọi hành động đều được ghi lại trong nhật ký hệ thống (/var/log/auth.log) với dấu vết rõ ràng về “ai”, “làm gì”, và “khi nào”. Điều này cực kỳ quan trọng trong môi trường doanh nghiệp, nơi việc tuân thủ các tiêu chuẩn bảo mật và truy vết hành động là yêu cầu bắt buộc. Nó không chỉ giúp xác định nguyên nhân sự cố mà còn là bằng chứng quan trọng trong các cuộc điều tra bảo mật.

Các bước tắt đăng nhập tài khoản root bằng cách chỉnh sửa cấu hình SSH

Quá trình tắt đăng nhập root trên Ubuntu 20.04 chủ yếu được thực hiện thông qua việc chỉnh sửa tệp cấu hình của dịch vụ SSH (Secure Shell). Đây là dịch vụ cho phép bạn kết nối và quản lý máy chủ từ xa một cách an toàn. Hãy làm theo các bước dưới đây một cách cẩn thận.

Truy cập và chỉnh sửa file cấu hình SSH

Trước tiên, bạn cần kết nối đến máy chủ của mình qua SSH bằng một tài khoản người dùng đã có quyền sudo. Tuyệt đối không thực hiện các bước này khi đang đăng nhập bằng tài khoản root.

- Mở tệp cấu hình: Sử dụng một trình soạn thảo văn bản dòng lệnh như

nanohoặcvimđể mở tệpsshd_config. Lệnh vớinano(thân thiện với người mới bắt đầu) sẽ như sau:sudo nano /etc/ssh/sshd_config

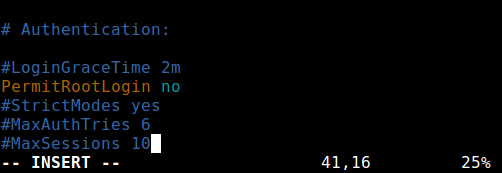

Lệnhsudoở đầu là cần thiết vì đây là tệp tin hệ thống và cần quyền quản trị để chỉnh sửa. Bạn sẽ được yêu cầu nhập mật khẩu của tài khoản người dùng của mình. - Tìm và thay đổi thiết lập: Sau khi tệp được mở, hãy sử dụng các phím mũi tên để di chuyển và tìm dòng có chứa

PermitRootLogin. Thông thường, dòng này sẽ có dạngPermitRootLogin yeshoặc#PermitRootLogin prohibit-password. Dấu#ở đầu dòng có nghĩa là dòng đó đang bị vô hiệu hóa và hệ thống đang sử dụng giá trị mặc định.

Bất kể trạng thái hiện tại của nó là gì, bạn cần thay đổi hoặc thêm dòng này thành:PermitRootLogin no

Hãy đảm bảo rằng không có dấu#ở đầu dòng. Việc này ra lệnh cho dịch vụ SSH từ chối mọi yêu cầu đăng nhập từ xa bằng tài khoảnroot. - Lưu và đóng tệp:

– Nếu dùngnano, nhấnCtrl + Xđể thoát.

– Hệ thống sẽ hỏi bạn có muốn lưu các thay đổi không, nhấnY(Yes).

– Cuối cùng, nhấnEnterđể xác nhận tên tệp và hoàn tất việc lưu.

Khởi động lại dịch vụ SSH và kiểm tra hiệu lực

Sau khi đã chỉnh sửa tệp cấu hình, các thay đổi sẽ chưa có hiệu lực ngay lập tức. Bạn cần khởi động lại dịch vụ SSH để nó đọc lại tệp cấu hình mới.

- Khởi động lại SSH: Chạy lệnh sau trong terminal:

sudo systemctl restart sshd

Lệnh này sẽ khởi động lại dịch vụ SSH một cách nhẹ nhàng mà không làm gián đoạn các kết nối hiện có. - Kiểm tra hiệu lực (Bước quan trọng nhất):

KHÔNG ĐƯỢC ĐÓNG CỬA SỔ TERMINAL HIỆN TẠI. Điều này rất quan trọng. Nếu có lỗi xảy ra trong quá trình cấu hình, bạn sẽ mất kết nối và không thể đăng nhập lại.

Hãy mở một cửa sổ terminal mới trên máy tính của bạn và thử đăng nhập vào máy chủ bằng tài khoản root:ssh root@<địa-chỉ-ip-máy-chủ>

Nếu cấu hình thành công, bạn sẽ nhận được thông báo lỗi như Permission denied, please try again. hoặc một thông báo tương tự. Điều này xác nhận rằng việc đăng nhập bằng tài khoản root đã bị chặn.

Sau khi xác nhận rằng đăng nhập root đã bị chặn và bạn vẫn có thể đăng nhập bằng tài khoản người dùng có quyền sudo, bạn có thể an tâm đóng cả hai cửa sổ terminal.

Sử dụng sudo thay vì đăng nhập trực tiếp root

Sau khi đã tắt đăng nhập root, sudo trở thành công cụ không thể thiếu của bạn trong việc quản trị hệ thống. Nó là cầu nối an toàn giữa tài khoản người dùng thông thường và các đặc quyền của root. Hiểu và sử dụng thành thạo sudo là chìa khóa để quản trị hệ thống hiệu quả và bảo mật.

Ưu điểm của sudo trong quản trị hệ thống

sudo (viết tắt của “superuser do”) mang lại nhiều lợi ích vượt trội so với việc đăng nhập trực tiếp bằng tài khoản root.

- Bảo mật nâng cao: Thay vì đăng nhập và duy trì một phiên làm việc với toàn bộ quyền hạn,

sudochỉ cấp quyền root tạm thời cho một lệnh cụ thể. Ngay sau khi lệnh đó thực thi xong, bạn sẽ trở lại với quyền của người dùng thông thường. Điều này thu hẹp đáng kể “cửa sổ cơ hội” cho các hành vi phá hoại, dù là vô tình hay cố ý. Khi bạn sử dụngsudo, bạn sẽ được yêu cầu nhập mật khẩu của chính tài khoản người dùng của mình, chứ không phải mật khẩu root, giúp giữ bí mật mật khẩu quan trọng nhất này. - Khả năng kiểm toán và ghi nhật ký chi tiết: Đây là một trong những ưu điểm lớn nhất của

sudo. Mỗi khi một lệnh được thực thi vớisudo, một bản ghi chi tiết sẽ được tạo ra trong tệp nhật ký hệ thống (thường là/var/log/auth.log). Bản ghi này bao gồm thông tin về người dùng nào đã chạy lệnh, thời gian thực hiện, và lệnh cụ thể là gì. Điều này tạo ra một chuỗi kiểm toán (audit trail) rõ ràng, giúp bạn dễ dàng theo dõi ai đã làm gì trên hệ thống, hỗ trợ việc khắc phục sự cố và điều tra các hoạt động đáng ngờ. - Quản lý quyền hạn linh hoạt: Tệp cấu hình của

sudo(/etc/sudoers) cho phép quản trị viên cấp quyền rất chi tiết. Bạn có thể cho phép một người dùng chỉ chạy một số lệnh nhất định với quyền root, trong khi hạn chế họ khỏi các lệnh khác. Ví dụ, bạn có thể cho phép một nhà phát triển web khởi động lại dịch vụ máy chủ web (sudo systemctl restart apache2) nhưng không cho phép họ thay đổi tường lửa. Sự linh hoạt này là không thể có được khi mọi người đều dùng chung tài khoản root.

Cách cấp quyền sudo cho user và sử dụng

Trên Ubuntu, việc cấp quyền sudo cho một người dùng thường khá đơn giản bằng cách thêm họ vào nhóm hệ thống có tên là sudo.

- Phân quyền sudo cho người dùng:

Giả sử bạn có một người dùng tên làazwebuser. Để cấp quyềnsudocho người dùng này, bạn chỉ cần chạy lệnh sau:sudo usermod -aG sudo azwebuser

Trong đó:usermodlà lệnh để sửa đổi tài khoản người dùng.-aGcó nghĩa là “thêm” (append) người dùng vào một “nhóm” (Group) phụ.sudolà tên của nhóm.azwebuserlà tên người dùng bạn muốn cấp quyền.

Sau khi chạy lệnh này, người dùng

azwebusersẽ cần đăng xuất và đăng nhập lại để thay đổi có hiệu lực. - Sử dụng lệnh

sudo:

Để chạy một lệnh yêu cầu quyền root, người dùng chỉ cần thêmsudovào trước lệnh đó. Ví dụ, để cập nhật danh sách các gói phần mềm, thay vì chạyapt update, bạn sẽ chạy:sudo apt update

Lần đầu tiên bạn chạysudotrong một phiên làm việc, hệ thống sẽ yêu cầu bạn nhập mật khẩu của chính bạn (mật khẩu củaazwebuser, không phải mật khẩu root). Sau khi nhập đúng, lệnh sẽ được thực thi với quyền root. Theo mặc định,sudosẽ ghi nhớ mật khẩu của bạn trong một khoảng thời gian ngắn (thường là 15 phút), vì vậy bạn sẽ không cần phải nhập lại mật khẩu cho các lệnhsudotiếp theo trong khoảng thời gian đó.

Kiểm tra và đảm bảo hệ thống vẫn hoạt động bình thường sau khi tắt đăng nhập root

Việc thay đổi cấu hình bảo mật quan trọng như tắt đăng nhập root đòi hỏi bạn phải kiểm tra kỹ lưỡng để đảm bảo mọi thứ vẫn vận hành trơn tru. Quá trình kiểm tra này giúp bạn tránh được tình trạng tự khóa mình ra khỏi hệ thống hoặc gây gián đoạn các dịch vụ đang chạy.

Kiểm tra quyền truy cập SSH với user thường dùng sudo

Đây là bước xác thực cuối cùng và quan trọng nhất sau khi bạn đã khởi động lại dịch vụ SSH. Như đã nhấn mạnh ở phần trước, bạn phải thực hiện bước này trước khi đóng phiên kết nối SSH ban đầu mà bạn đã dùng để chỉnh sửa tệp cấu hình.

- Mở một kết nối SSH mới: Trên máy tính của bạn, hãy mở một cửa sổ terminal hoặc một ứng dụng SSH client hoàn toàn mới.

- Đăng nhập bằng tài khoản người dùng thường: Sử dụng tài khoản đã được cấp quyền

sudo(ví dụ:azwebuser) để đăng nhập vào máy chủ:ssh azwebuser@<địa-chỉ-ip-máy-chủ>

Nếu bạn có thể đăng nhập thành công, đây là một dấu hiệu tốt. - Thử thực hiện một tác vụ

sudo: Sau khi đăng nhập, hãy thử chạy một lệnh đơn giản yêu cầu quyền quản trị để chắc chắn rằng quyềnsudocủa bạn hoạt động chính xác. Một lệnh kiểm tra tốt là liệt kê nội dung của thư mục/root, vốn chỉ tài khoản root mới có quyền đọc.sudo ls -la /root

Hệ thống sẽ yêu cầu bạn nhập mật khẩu choazwebuser. Nếu sau khi nhập mật khẩu, bạn thấy danh sách các tệp và thư mục bên trong/roothiện ra, điều đó có nghĩa là cấu hình của bạn đã hoàn toàn chính xác. Bạn vừa chặn được root login, vừa đảm bảo tài khoản người dùng của mình có đủ quyền để quản trị hệ thống. Bây giờ bạn có thể an tâm đóng tất cả các phiên kết nối.

Kiểm tra các dịch vụ và tác vụ hệ thống có hoạt động ổn định

Việc tắt đăng nhập root qua SSH thường không ảnh hưởng trực tiếp đến các dịch vụ đang chạy như máy chủ web (Apache, Nginx), cơ sở dữ liệu (MySQL, PostgreSQL), v.v. Các dịch vụ này thường được khởi động bởi hệ thống và chạy dưới tài khoản người dùng riêng của chúng, không phụ thuộc vào việc đăng nhập của root.

Tuy nhiên, có một số trường hợp bạn cần lưu ý:

- Các tác vụ tự động (Cron Jobs): Nếu bạn có các script hoặc cron job được cấu hình để kết nối từ một máy chủ khác đến máy chủ này bằng SSH với tài khoản

root, chúng sẽ thất bại. Bạn cần cập nhật các script này để sử dụng tài khoản người dùng có quyềnsudovà tốt nhất là sử dụng xác thực bằng khóa SSH thay vì mật khẩu. - Các script quản trị: Kiểm tra lại các script quản trị trên máy chủ của bạn để đảm bảo chúng không có dòng lệnh nào cố gắng thực hiện SSH với tư cách

rootvào chính nó (ssh root@localhost) hoặc vào các máy chủ khác. - Ứng dụng của bên thứ ba: Một số công cụ giám sát hoặc quản lý hệ thống cũ có thể được cấu hình mặc định để kết nối bằng tài khoản

root. Hãy kiểm tra cấu hình của chúng và cập nhật để sử dụng tài khoản người dùng phù hợp.

Một cách kiểm tra tổng quan là xem trạng thái của các dịch vụ quan trọng:

sudo systemctl status nginx

sudo systemctl status mysql

Nếu các dịch vụ vẫn đang ở trạng thái “active (running)”, hệ thống của bạn đang hoạt động bình thường.

Các vấn đề thường gặp và cách xử lý

Mặc dù quá trình tắt đăng nhập root khá đơn giản, đôi khi vẫn có thể xảy ra một vài sự cố không mong muốn. Dưới đây là những vấn đề phổ biến nhất và cách để bạn khắc phục chúng một cách bình tĩnh.

Không thể đăng nhập SSH do tắt root nhưng user chưa được cấp sudo

Đây là tình huống đáng lo ngại nhất: bạn đã tắt đăng nhập root, nhưng lại quên cấp quyền sudo cho tài khoản người dùng của mình, hoặc cấp sai. Kết quả là bạn không thể đăng nhập bằng root và tài khoản người dùng của bạn cũng không có quyền để sửa lỗi. Bạn đã tự khóa mình ở bên ngoài.

Cách xử lý:

Đừng hoảng sợ. Hầu hết các nhà cung cấp dịch vụ VPS, như AZWEB, đều cung cấp một phương thức truy cập khẩn cấp gọi là “Console Access” hoặc “Web Console”.

- Truy cập Console: Đăng nhập vào bảng điều khiển quản lý VPS của bạn trên trang web của nhà cung cấp. Tìm tùy chọn “Console” hoặc “VNC”. Công cụ này sẽ mở một cửa sổ mô phỏng màn hình và bàn phím được kết nối trực tiếp với máy chủ ảo của bạn, hoàn toàn độc lập với SSH.

- Đăng nhập bằng root qua Console: Giao diện Console này cho phép bạn đăng nhập cục bộ. Tại đây, bạn vẫn có thể đăng nhập bằng tài khoản

rootvà mật khẩu của nó, vì quy tắcPermitRootLogin nochỉ áp dụng cho dịch vụ SSH. - Khắc phục lỗi: Sau khi đăng nhập thành công bằng

root, bạn có hai lựa chọn:- Cấp quyền

sudocho người dùng: Đây là cách tốt nhất. Chạy lệnhusermod -aG sudo <tên-người-dùng>để thêm người dùng của bạn vào nhómsudo. - Tạm thời hoàn tác thay đổi: Mở lại tệp

/etc/ssh/sshd_configvà đổiPermitRootLogin notrở lại thànhPermitRootLogin yes. Khởi động lại SSH, sau đó đăng nhập qua SSH bình thường để tìm hiểu nguyên nhân và sửa chữa đúng cách.

- Cấp quyền

Lỗi cấu hình SSH khiến dịch vụ không hoạt động

Một lỗi nhỏ khi gõ, chẳng hạn như PermitRootLogin n thay vì PermitRootLogin no, có thể khiến toàn bộ tệp cấu hình SSH bị sai cú pháp. Khi bạn cố gắng khởi động lại dịch vụ SSH, nó sẽ thất bại và bạn sẽ không thể kết nối được nữa.

Cách phòng ngừa:

Trước khi khởi động lại dịch vụ SSH, hãy luôn chạy lệnh kiểm tra cú pháp tệp cấu hình:

sudo sshd -t

Nếu tệp cấu hình không có lỗi, lệnh này sẽ không trả về kết quả gì. Nếu có lỗi, nó sẽ chỉ ra chính xác dòng và vấn đề bạn cần sửa. Đây là một thói quen cực kỳ tốt giúp bạn tránh được nhiều rắc rối.

Cách xử lý:

Nếu bạn đã lỡ khởi động lại dịch vụ và nó bị lỗi, cách xử lý cũng tương tự như trên:

- Truy cập bằng Console: Sử dụng Web Console do nhà cung cấp VPS cung cấp.

- Đăng nhập và kiểm tra trạng thái: Đăng nhập bằng

roothoặc người dùng cósudo. Chạy lệnhsudo systemctl status sshdđể xem thông báo lỗi chi tiết. Thông báo này thường sẽ cho bạn biết vấn đề nằm ở đâu trong tệp cấu hình. - Sửa lỗi: Mở tệp

/etc/ssh/sshd_configvà sửa lại lỗi cú pháp mà bạn đã phát hiện. - Khởi động lại dịch vụ: Sau khi sửa xong, hãy chạy lại

sudo sshd -tđể chắc chắn. Nếu không có lỗi, hãy khởi động lại dịch vụ:sudo systemctl restart sshd.

Lời khuyên bảo mật bổ sung cho quản trị hệ thống Ubuntu

Việc tắt đăng nhập root là một bước đi tuyệt vời, nhưng nó chỉ là một phần trong một chiến lược bảo mật toàn diện. Để bảo vệ máy chủ Ubuntu của bạn một cách tối đa, hãy xem xét áp dụng thêm các biện pháp nâng cao sau đây.

- Sử dụng khóa SSH thay vì mật khẩu: Mật khẩu dù mạnh đến đâu cũng có thể bị bẻ khóa. Xác thực bằng khóa SSH (SSH Key-based Authentication) an toàn hơn rất nhiều. Nó hoạt động dựa trên một cặp khóa: một khóa riêng tư (private key) được lưu trữ an toàn trên máy tính của bạn và một khóa công khai (public key) được đặt trên máy chủ. Chỉ khi hai khóa này khớp nhau, bạn mới có thể đăng nhập. Điều này gần như loại bỏ hoàn toàn nguy cơ từ các cuộc tấn công brute-force.

- Luôn cập nhật hệ thống: Các nhà phát triển Ubuntu và cộng đồng Linux liên tục phát hành các bản vá lỗi và cập nhật bảo mật. Việc giữ cho hệ điều hành và các phần mềm của bạn luôn được cập nhật là một trong những cách hiệu quả nhất để tự bảo vệ trước các lỗ hổng bảo mật đã được biết đến. Hãy tạo thói quen chạy các lệnh sau thường xuyên:

sudo apt update

sudo apt upgrade - Thiết lập và cấu hình tường lửa: Ubuntu đi kèm với một công cụ tường lửa mạnh mẽ nhưng dễ sử dụng tên là UFW (Uncomplicated Firewall). Mặc định, tường lửa có thể không được kích hoạt. Bạn nên kích hoạt nó và chỉ cho phép lưu lượng truy cập vào những cổng (port) thực sự cần thiết, ví dụ như cổng 22 cho SSH, cổng 80 cho HTTP và cổng 443 cho HTTPS.

sudo ufw allow ssh

sudo ufw allow http

sudo ufw allow https

sudo ufw enable - Giới hạn địa chỉ IP được phép truy cập SSH: Nếu bạn thường xuyên kết nối đến máy chủ từ một hoặc một vài địa chỉ IP cố định (như IP văn phòng hoặc nhà riêng), bạn có thể cấu hình tường lửa hoặc chính dịch vụ SSH để chỉ chấp nhận kết nối từ những IP đó. Đây là một lớp bảo vệ cực kỳ hiệu quả, khiến máy chủ của bạn gần như “vô hình” trước những kẻ tấn công từ các địa điểm khác.

- Giám sát nhật ký hệ thống (Logs) và cài đặt Fail2Ban: Nhật ký hệ thống ghi lại mọi hoạt động, bao gồm cả các lần thử đăng nhập thất bại. Thường xuyên kiểm tra tệp

/var/log/auth.logcó thể giúp bạn phát hiện các hành vi đáng ngờ. Để tự động hóa việc này, hãy cài đặt công cụ Fail2Ban. Fail2Ban sẽ quét các tệp nhật ký và nếu phát hiện một địa chỉ IP nào đó cố gắng đăng nhập thất bại quá nhiều lần, nó sẽ tự động chặn IP đó trong một khoảng thời gian.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau tìm hiểu tầm quan trọng và cách thức tắt đăng nhập root trên Ubuntu 20.04. Đây không chỉ là một thủ thuật kỹ thuật, mà là một bước đi nền tảng và thiết yếu để xây dựng một hệ thống vững chắc trước các mối đe dọa bảo mật ngày càng gia tăng. Việc loại bỏ một mục tiêu tấn công rõ ràng như tài khoản root và chuyển sang mô hình quản trị thông qua sudo giúp giảm thiểu đáng kể rủi ro bị xâm nhập, đồng thời tăng cường khả năng giám sát và quản lý quyền hạn một cách minh bạch.

Các bước thực hiện, từ việc chỉnh sửa tệp cấu hình SSH đến việc khởi động lại dịch vụ và kiểm tra, đều khá đơn giản và dễ dàng thực hiện. Bằng cách tuân thủ đúng quy trình và luôn kiểm tra cẩn thận trước khi hoàn tất, bạn có thể nâng cấp bảo mật cho máy chủ của mình chỉ trong vài phút. Hơn nữa, việc kết hợp hành động này với các biện pháp bảo mật bổ sung như sử dụng khóa SSH, cập nhật hệ thống thường xuyên và cấu hình tường lửa sẽ tạo ra một hàng rào bảo vệ nhiều lớp, giúp bạn an tâm hơn khi vận hành các dịch vụ quan trọng.

AZWEB khuyến khích bạn hãy áp dụng ngay những kiến thức này cho máy chủ Ubuntu của mình. Đừng chờ đợi cho đến khi sự cố xảy ra. Hãy chủ động bảo vệ tài sản số của bạn ngay từ hôm nay và chia sẻ kinh nghiệm của bạn để cùng nhau xây dựng một môi trường mạng an toàn hơn.