Trong thế giới kỹ thuật số ngày nay, việc bảo mật dữ liệu truyền tải giữa máy chủ và người dùng là yếu tố sống còn. Chứng chỉ SSL đóng vai trò như một người vệ sĩ, mã hóa thông tin và bảo vệ website của bạn khỏi các cuộc tấn công mạng. Nếu không có SSL, trang web của bạn không chỉ dễ bị tin tặc nghe lén, đánh cắp dữ liệu nhạy cảm mà còn bị các trình duyệt hiện đại cảnh báo là “Không an toàn”, làm suy giảm nghiêm trọng uy tín và lòng tin của khách hàng.

Hiểu được điều đó, AZWEB sẽ hướng dẫn bạn từng bước chi tiết để tạo và cài đặt chứng chỉ SSL trên máy chủ Apache chạy hệ điều hành CentOS 7. Bài viết này sẽ cung cấp một lộ trình rõ ràng, từ khâu chuẩn bị môi trường, tạo chứng chỉ tự ký (self-signed) bằng OpenSSL, cấu hình Apache, cho đến cách kiểm tra và khắc phục các lỗi thường gặp. Hãy cùng bắt đầu hành trình nâng cao bảo mật cho website của bạn ngay hôm nay.

Giới thiệu về chứng chỉ SSL và lợi ích khi sử dụng SSL trên máy chủ

Trước khi đi sâu vào các bước kỹ thuật, việc hiểu rõ bản chất của SSL và những giá trị mà nó mang lại là vô cùng cần thiết. Đây không chỉ là một yêu cầu kỹ thuật mà còn là một khoản đầu tư chiến lược cho sự an toàn và phát triển bền vững của website.

SSL là gì và nguyên lý hoạt động cơ bản

SSL, viết tắt của Secure Sockets Layer, là một công nghệ bảo mật tiêu chuẩn được sử dụng để thiết lập một liên kết được mã hóa giữa máy chủ web (server) và trình duyệt (client). Liên kết này đảm bảo rằng tất cả dữ liệu được truyền đi giữa hai bên đều được duy trì ở trạng thái riêng tư và toàn vẹn. Khi một website được bảo vệ bằng SSL, địa chỉ của nó sẽ bắt đầu bằng “https://” thay vì “http://”, và trình duyệt sẽ hiển thị một biểu tượng ổ khóa an toàn.

Về nguyên lý, khi bạn truy cập một trang web có SSL, trình duyệt và máy chủ sẽ thực hiện một quy trình gọi là “bắt tay SSL” (SSL Handshake). Trong quá trình này, máy chủ sẽ gửi chứng chỉ SSL của mình để trình duyệt xác thực. Chứng chỉ này chứa thông tin về chủ sở hữu website và một khóa công khai (public key). Sau khi xác thực thành công, trình duyệt và máy chủ sẽ thỏa thuận một khóa phiên (session key) duy nhất để mã hóa tất cả dữ liệu trao đổi sau đó. Nhờ vậy, mọi thông tin như mật khẩu, thông tin thẻ tín dụng, hay dữ liệu cá nhân đều được bảo vệ an toàn khỏi sự dòm ngó của kẻ xấu.

Lợi ích khi cài đặt SSL trên Apache với CentOS 7

Việc cài đặt chứng chỉ SSL trên máy chủ Apache không chỉ là một biện pháp phòng ngừa mà còn mang lại nhiều lợi ích thiết thực, giúp nâng cao vị thế và hiệu quả hoạt động của website.

Đầu tiên và quan trọng nhất là tăng cường bảo mật. SSL mã hóa toàn bộ dữ liệu, biến chúng thành một chuỗi ký tự vô nghĩa đối với bất kỳ ai cố gắng chặn bắt thông tin. Điều này giúp ngăn chặn hiệu quả các cuộc tấn công xen giữa (Man-in-the-Middle – MITM), nơi kẻ tấn công cố gắng nghe lén hoặc thay đổi dữ liệu trao đổi giữa người dùng và website của bạn. Bảo mật dữ liệu khách hàng chính là cách tốt nhất để xây dựng lòng tin.

Thứ hai, SSL giúp nâng cao độ tin cậy và thứ hạng SEO. Các công cụ tìm kiếm lớn như Google đã công khai xác nhận rằng HTTPS là một trong những yếu tố xếp hạng. Một website có SSL sẽ được ưu tiên hơn trong kết quả tìm kiếm. Hơn nữa, biểu tượng ổ khóa và tiền tố “https://” tạo ra một ấn tượng chuyên nghiệp, giúp người dùng cảm thấy an tâm hơn khi giao dịch hoặc chia sẻ thông tin trên trang của bạn.

Cuối cùng, việc sử dụng SSL giúp bạn tuân thủ các tiêu chuẩn bảo mật hiện đại. Nhiều quy định về bảo vệ dữ liệu, chẳng hạn như GDPR, yêu cầu các trang web phải có biện pháp bảo vệ thông tin cá nhân của người dùng. Cài đặt SSL là một bước cơ bản và quan trọng để đáp ứng các yêu cầu này, tránh được các lỗ hổng bảo mật không đáng có.

Chuẩn bị môi trường và cài đặt OpenSSL trên CentOS 7

Để quá trình cài đặt SSL diễn ra suôn sẻ, chúng ta cần đảm bảo rằng máy chủ CentOS 7 của bạn đã được chuẩn bị sẵn sàng với các gói phần mềm cần thiết. Bước này giống như việc chuẩn bị nền móng vững chắc trước khi xây nhà.

Kiểm tra hệ thống và cập nhật gói phần mềm

Trước tiên, bạn cần đăng nhập vào máy chủ của mình qua SSH với quyền root hoặc một người dùng có quyền sudo. Điều đầu tiên nên làm là kiểm tra phiên bản hệ điều hành để chắc chắn bạn đang làm việc trên CentOS 7. Sử dụng lệnh sau:

cat /etc/centos-release

Sau khi xác nhận phiên bản, bước tiếp theo là cập nhật tất cả các gói phần mềm trên hệ thống lên phiên bản mới nhất. Việc này giúp đảm bảo tính ổn định và vá các lỗ hổng bảo mật đã biết. Hãy chạy lệnh sau:

sudo yum update -y

Quá trình này có thể mất vài phút tùy thuộc vào số lượng gói cần cập nhật. Cờ “-y” sẽ tự động xác nhận tất cả các yêu cầu, giúp quá trình diễn ra không bị gián đoạn.

Cài đặt OpenSSL và Apache (httpd) nếu chưa có

SSL hoạt động dựa trên nền tảng của OpenSSL, một thư viện mã nguồn mở triển khai các giao thức SSL và TLS. Cùng với đó, chúng ta cần máy chủ web Apache (được gọi là `httpd` trong CentOS) để phục vụ website. Hầu hết các máy chủ CentOS 7 đã cài đặt sẵn OpenSSL, nhưng bạn nên cài đặt mod_ssl, một module của Apache để hỗ trợ SSL.

Sử dụng lệnh sau để cài đặt Apache và module SSL:

sudo yum install httpd mod_ssl -y

Lệnh này sẽ cài đặt cả máy chủ web Apache và module cần thiết để kích hoạt HTTPS. Sau khi cài đặt hoàn tất, bạn cần khởi động dịch vụ Apache và cho phép nó tự động khởi chạy cùng hệ thống. Điều này đảm bảo rằng web server của bạn sẽ luôn hoạt động ngay cả khi máy chủ khởi động lại.

Sử dụng các lệnh sau:

sudo systemctl start httpd

sudo systemctl enable httpd

Để kiểm tra xem dịch vụ Apache đã hoạt động đúng cách hay chưa, bạn có thể chạy lệnh:

sudo systemctl status httpd

Nếu bạn thấy trạng thái “active (running)” màu xanh lá, điều đó có nghĩa là Apache đã được cài đặt và đang chạy thành công. Bây giờ, môi trường của bạn đã sẵn sàng để chúng ta tiến hành tạo chứng chỉ SSL.

Tạo khóa riêng và chứng chỉ SSL tự ký bằng OpenSSL

Sau khi đã chuẩn bị xong môi trường, bước tiếp theo là tạo ra hai thành phần cốt lõi của SSL: khóa riêng (private key) và chứng chỉ SSL (SSL certificate). Trong hướng dẫn này, chúng ta sẽ tạo một chứng chỉ tự ký (self-signed), rất phù hợp cho môi trường phát triển, thử nghiệm hoặc sử dụng nội bộ.

Tạo khóa riêng (Private key)

Khóa riêng là một tệp tin bí mật, tuyệt đối không được chia sẻ công khai. Nó được máy chủ sử dụng để giải mã dữ liệu đã được mã hóa bằng khóa công khai tương ứng. Hãy coi nó như chiếc chìa khóa duy nhất để mở ổ khóa an toàn của bạn. Việc bảo vệ khóa riêng là ưu tiên hàng đầu.

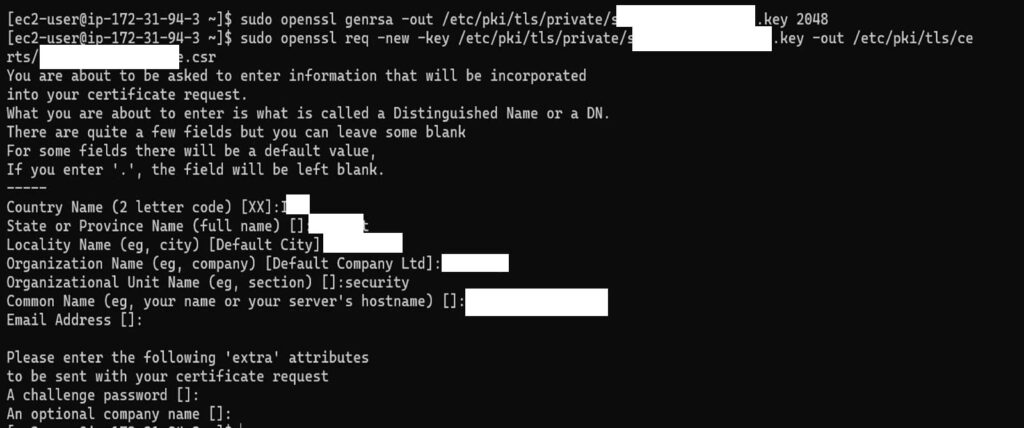

Chúng ta sẽ sử dụng công cụ OpenSSL để tạo một khóa riêng RSA 2048-bit. Độ dài 2048-bit được xem là tiêu chuẩn an toàn hiện nay. Hãy tạo một thư mục để lưu trữ khóa và chứng chỉ để quản lý dễ dàng hơn:

sudo mkdir /etc/ssl/private

Sau đó, cấp quyền truy cập hạn chế cho thư mục này để chỉ người dùng root mới có thể đọc:

sudo chmod 700 /etc/ssl/private

Bây giờ, hãy tạo khóa riêng bằng lệnh sau:

sudo openssl genrsa -out /etc/ssl/private/yourdomain.key 2048

Trong đó, /etc/ssl/private/yourdomain.key là đường dẫn và tên tệp chứa khóa riêng của bạn. Bạn nên thay yourdomain bằng tên miền thực tế để dễ nhận biết. Lệnh này sẽ tạo ra một tệp khóa mà không yêu cầu mật khẩu, phù hợp cho việc khởi động Apache tự động.

Tạo chứng chỉ SSL tự ký (Self-signed certificate)

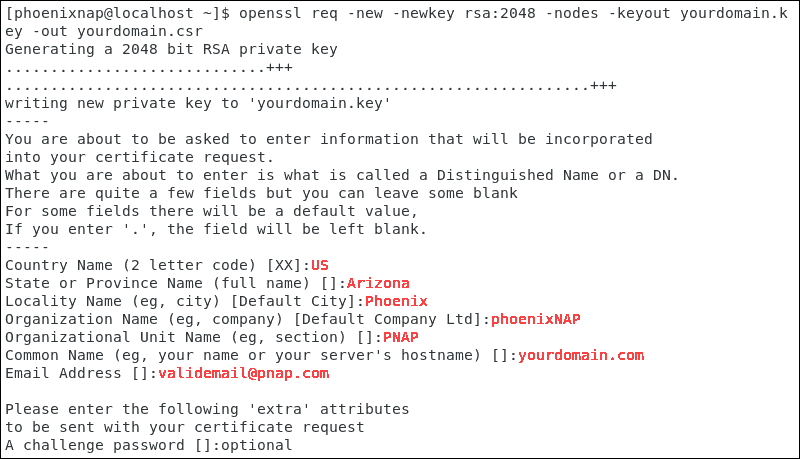

Khi đã có khóa riêng, chúng ta sẽ dùng nó để tạo ra một Yêu cầu Ký Chứng chỉ (CSR – Certificate Signing Request) và ngay lập tức tự ký nó để tạo ra chứng chỉ SSL. Chứng chỉ tự ký có nghĩa là nó không được xác thực bởi một Tổ chức Chứng thực (CA) bên thứ ba, do đó trình duyệt sẽ hiển thị cảnh báo khi người dùng truy cập. Tuy nhiên, nó vẫn cung cấp mã hóa mạnh mẽ.

Sử dụng lệnh sau để tạo chứng chỉ tự ký có hiệu lực trong 365 ngày:

sudo openssl req -new -x509 -nodes -key /etc/ssl/private/yourdomain.key -out /etc/ssl/certs/yourdomain.crt -days 365

Sau khi chạy lệnh, OpenSSL sẽ yêu cầu bạn cung cấp một số thông tin để đưa vào chứng chỉ. Các thông tin này bao gồm:

- Country Name (2 letter code): Mã quốc gia, ví dụ: VN.

- State or Province Name: Tên tỉnh hoặc thành phố, ví dụ: Ho Chi Minh.

- Locality Name: Tên địa phương, có thể nhập lại tên thành phố.

- Organization Name: Tên tổ chức hoặc công ty của bạn.

- Organizational Unit Name: Tên phòng ban, có thể bỏ trống.

- Common Name (e.g. server FQDN or YOUR name): Đây là phần quan trọng nhất. Bạn phải nhập chính xác tên miền hoặc địa chỉ IP của máy chủ mà bạn muốn bảo vệ. Ví dụ:

yourdomain.comhoặcwww.yourdomain.com. - Email Address: Địa chỉ email quản trị.

Sau khi điền xong, một tệp chứng chỉ có tên yourdomain.crt sẽ được tạo trong thư mục /etc/ssl/certs. Bạn có thể kiểm tra lại sự tồn tại của hai tệp này bằng lệnh ls -l /etc/ssl/private/yourdomain.key và ls -l /etc/ssl/certs/yourdomain.crt. Vậy là bạn đã hoàn tất việc tạo ra các thành phần cần thiết cho SSL.

Cấu hình Apache để sử dụng chứng chỉ SSL

Khi đã có trong tay khóa riêng và chứng chỉ SSL, công việc tiếp theo là “chỉ” cho Apache biết nơi tìm và cách sử dụng chúng. Việc này được thực hiện thông qua việc chỉnh sửa các tệp cấu hình của Apache.

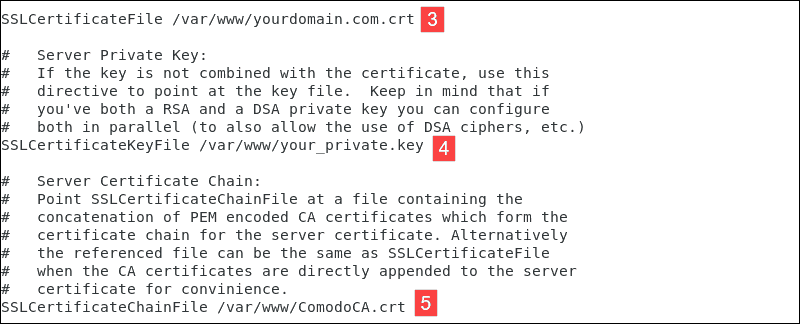

Cấu hình file ssl.conf hoặc tạo virtual host HTTPS

Trên CentOS 7, cấu hình SSL cho Apache thường nằm trong tệp /etc/httpd/conf.d/ssl.conf. Tệp này được cài đặt cùng với gói mod_ssl và chứa các thiết lập mặc định cho một virtual host chạy trên cổng 443 (cổng chuẩn của HTTPS). Chúng ta sẽ chỉnh sửa tệp này để trỏ đến chứng chỉ và khóa riêng vừa tạo.

Hãy mở tệp cấu hình bằng một trình soạn thảo văn bản như nano hoặc vi:

sudo nano /etc/httpd/conf.d/ssl.conf

Bên trong tệp, bạn cần tìm và chỉnh sửa các dòng sau. Bạn có thể sử dụng chức năng tìm kiếm (Ctrl + W trong nano) để định vị chúng nhanh hơn:

Tìm đến dòng DocumentRoot. Hãy đảm bảo nó trỏ đến thư mục chứa mã nguồn website của bạn. Ví dụ:

DocumentRoot "/var/www/html"

Tiếp theo, tìm đến dòng ServerName. Hãy bỏ dấu # ở đầu dòng (nếu có) và thay đổi giá trị thành tên miền hoặc địa chỉ IP của máy chủ của bạn:

ServerName yourdomain.com:443

Quan trọng nhất, bạn cần cập nhật đường dẫn đến tệp chứng chỉ và khóa riêng. Tìm hai dòng SSLCertificateFile và SSLCertificateKeyFile và thay đổi chúng để trỏ đến các tệp bạn đã tạo:

SSLCertificateFile /etc/ssl/certs/yourdomain.crt

SSLCertificateKeyFile /etc/ssl/private/yourdomain.key

Sau khi hoàn tất các thay đổi, hãy lưu tệp và thoát khỏi trình soạn thảo (Ctrl + X, sau đó Y và Enter trong nano).

Khởi động lại Apache và kiểm tra cấu hình

Mỗi khi thay đổi tệp cấu hình của Apache, bạn cần phải khởi động lại dịch vụ để các thay đổi có hiệu lực. Trước khi khởi động lại, bạn nên kiểm tra cú pháp của tệp cấu hình để đảm bảo không có lỗi nào xảy ra. Sử dụng lệnh:

sudo apachectl configtest

Nếu bạn nhận được thông báo “Syntax OK”, điều đó có nghĩa là tệp cấu hình của bạn không có lỗi cú pháp. Đây là một bước kiểm tra an toàn để tránh làm dịch vụ bị gián đoạn. Nếu có lỗi, hệ thống sẽ chỉ ra dòng và tệp gây ra lỗi để bạn sửa chữa.

Khi mọi thứ đã ổn, hãy tiến hành khởi động lại dịch vụ Apache:

sudo systemctl restart httpd

Lệnh này sẽ áp dụng cấu hình SSL mới. Để xác thực rằng máy chủ của bạn đang lắng nghe trên cổng 443, bạn có thể sử dụng lệnh netstat:

sudo netstat -tulpn | grep :443

Nếu bạn thấy một dòng output cho thấy dịch vụ httpd đang lắng nghe trên cổng 443, xin chúc mừng! Bạn đã cấu hình thành công Apache để sử dụng chứng chỉ SSL.

Kiểm tra và xác nhận cấu hình HTTPS hoạt động trên máy chủ

Việc cấu hình hoàn tất không có nghĩa là mọi thứ đã hoạt động hoàn hảo. Bước cuối cùng nhưng không kém phần quan trọng là kiểm tra và xác nhận từ phía người dùng cuối để đảm bảo kết nối HTTPS thực sự an toàn và đúng như mong đợi.

Kiểm tra vận hành SSL qua trình duyệt

Cách đơn giản và trực quan nhất để kiểm tra là mở một trình duyệt web (như Chrome, Firefox) và truy cập vào website của bạn bằng giao thức HTTPS. Hãy nhập địa chỉ vào thanh URL theo định dạng:

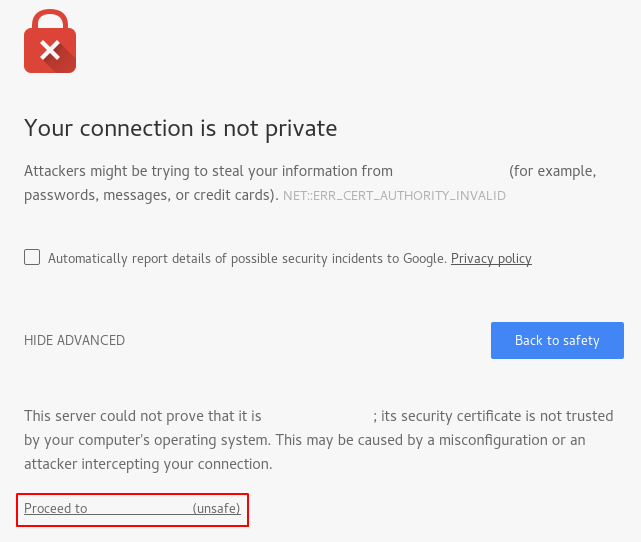

https://yourdomain.com (thay yourdomain.com bằng tên miền hoặc địa chỉ IP của máy chủ bạn).

Vì chúng ta đang sử dụng chứng chỉ tự ký, trình duyệt sẽ hiển thị một cảnh báo bảo mật. Thông báo này có thể là “Kết nối của bạn không phải là kết nối riêng tư” (Your connection is not private) hoặc “Cảnh báo: Rủi ro bảo mật tiềm ẩn ở phía trước” (Warning: Potential Security Risk Ahead). Điều này là hoàn toàn bình thường. Lý do là vì trình duyệt không tin tưởng vào đơn vị đã cấp phát chứng chỉ (chính là bạn), chứ không phải vì mã hóa yếu.

Để tiếp tục, bạn cần nhấp vào nút “Nâng cao” (Advanced) và sau đó chọn “Tiếp tục truy cập…” (Proceed to…). Khi trang web tải xong, hãy tìm biểu tượng ổ khóa trên thanh địa chỉ. Mặc dù nó có thể có dấu gạch chéo hoặc dấu chấm than màu đỏ, nhưng khi nhấp vào đó, bạn vẫn có thể xem thông tin chứng chỉ và xác nhận rằng kết nối đang được mã hóa. Điều này chứng tỏ SSL đã hoạt động.

Sử dụng công cụ kiểm tra SSL trực tuyến

Để có một đánh giá sâu hơn và chuyên nghiệp hơn về cấu hình SSL của bạn, bạn nên sử dụng các công cụ kiểm tra trực tuyến. Một trong những công cụ phổ biến và đáng tin cậy nhất là SSL Labs’ SSL Server Test.

Bạn chỉ cần truy cập trang web của SSL Labs, nhập tên miền của mình vào ô kiểm tra và bắt đầu quá trình quét. Công cụ này sẽ thực hiện một loạt các bài kiểm tra chi tiết về cấu hình máy chủ của bạn, bao gồm:

- Certificate Details: Kiểm tra thông tin chứng chỉ, ngày hết hạn, chuỗi tin cậy.

- Protocol Support: Phân tích các phiên bản giao thức (SSLv2, SSLv3, TLS 1.0, 1.1, 1.2, 1.3) mà máy chủ của bạn hỗ trợ.

- Key Exchange and Cipher Strength: Đánh giá sức mạnh của các thuật toán mã hóa được sử dụng.

- Vulnerabilities: Quét các lỗ hổng bảo mật phổ biến như Heartbleed, POODLE.

Kết quả sẽ được trình bày dưới dạng một bản báo cáo tổng thể với điểm số từ A+ đến F. Mặc dù chứng chỉ tự ký sẽ không nhận được điểm tin cậy cao, công cụ này vẫn cung cấp những thông tin vô giá về các khía cạnh kỹ thuật khác của cấu hình SSL, giúp bạn tinh chỉnh và củng cố bảo mật cho máy chủ của mình.

Cách khắc phục các lỗi phổ biến khi cấu hình SSL trên Apache

Trong quá trình cài đặt, bạn có thể gặp phải một số lỗi không mong muốn. Đừng lo lắng, đây là điều khá phổ biến. Dưới đây là cách chẩn đoán và khắc phục hai trong số những lỗi thường gặp nhất.

Lỗi không tìm thấy file chứng chỉ hoặc khóa riêng

Một trong những lỗi phổ biến nhất là Apache không thể khởi động sau khi bạn cấu hình SSL, và nhật ký lỗi (error log) báo rằng không tìm thấy tệp chứng chỉ hoặc khóa riêng. Nguyên nhân thường xuất phát từ hai vấn đề chính: sai đường dẫn tệp hoặc sai quyền truy cập.

Đầu tiên, hãy kiểm tra lại đường dẫn mà bạn đã khai báo trong tệp /etc/httpd/conf.d/ssl.conf. Mở lại tệp và so sánh kỹ lưỡng đường dẫn trong SSLCertificateFile và SSLCertificateKeyFile với vị trí thực tế của các tệp bạn đã tạo. Một lỗi chính tả nhỏ cũng có thể gây ra sự cố.

Thứ hai, hãy kiểm tra quyền truy cập của các tệp và thư mục chứa chúng. Apache chạy dưới một người dùng hệ thống riêng (thường là apache hoặc www-data), và người dùng này cần có quyền đọc các tệp chứng chỉ và khóa. Hãy đảm bảo rằng tệp chứng chỉ (.crt) có quyền đọc công khai (ví dụ: 644) và tệp khóa riêng (.key) chỉ có thể được đọc bởi người dùng root (ví dụ: 600). Quan trọng hơn, các thư mục cha như /etc/ssl/certs và /etc/ssl/private cũng phải cho phép người dùng apache truy cập vào bên trong. Bạn có thể dùng lệnh ls -l để kiểm tra và chmod để thay đổi quyền nếu cần thiết.

Lỗi giao thức HTTPS không hoạt động hoặc cảnh báo bảo mật trình duyệt

Lỗi phổ biến thứ hai là sau khi cấu hình, bạn không thể truy cập website qua HTTPS, hoặc trình duyệt hiển thị cảnh báo bảo mật lớn mà bạn không thể bỏ qua. Nguyên nhân có thể do tường lửa chặn cổng 443 hoặc do cấu hình sai.

Trước hết, hãy chắc chắn rằng tường lửa trên máy chủ CentOS 7 của bạn đã cho phép lưu lượng truy cập qua cổng 443. Bạn có thể sử dụng các lệnh sau để thêm quy tắc cho firewalld:

sudo firewall-cmd --permanent --add-service=https

sudo firewall-cmd --reload

Nếu vấn đề vẫn tiếp diễn, hãy kiểm tra lại toàn bộ tệp ssl.conf. Đảm bảo rằng bạn đã kích hoạt Listen 443 và cấu hình VirtualHost *:443 một cách chính xác. Lệnh apachectl configtest sẽ là người bạn đồng hành hữu ích trong việc phát hiện các lỗi cú pháp.

Về cảnh báo bảo mật của trình duyệt, như đã đề cập, đây là hành vi dự kiến đối với chứng chỉ tự ký. Bạn không thể “sửa” lỗi này theo cách thông thường. Giải pháp tạm thời là thêm một ngoại lệ bảo mật trong trình duyệt của bạn để truy cập trang. Tuy nhiên, giải pháp lâu dài và đúng đắn nhất cho một website công khai là thay thế chứng chỉ tự ký bằng một chứng chỉ được cấp bởi một Tổ chức Chứng thực (CA) đáng tin cậy như Let’s Encrypt, Comodo, hoặc DigiCert.

Best Practices

Để đảm bảo hệ thống của bạn không chỉ hoạt động mà còn an toàn và dễ bảo trì, việc tuân thủ các nguyên tắc thực hành tốt nhất là vô cùng quan trọng. Dưới đây là những lưu ý bạn nên ghi nhớ khi làm việc với SSL.

Lưu trữ khóa riêng an toàn, không chia sẻ công khai: Khóa riêng là tài sản quý giá nhất trong hệ thống SSL của bạn. Nếu nó bị lộ, kẻ tấn công có thể giải mã tất cả dữ liệu được gửi đến máy chủ của bạn. Hãy đảm bảo tệp khóa riêng được đặt trong một thư mục có quyền truy cập hạn chế (ví dụ: chmod 700) và chỉ người dùng root mới có thể đọc được nó. Tuyệt đối không bao giờ chia sẻ tệp này qua email, tin nhắn, hoặc lưu trữ nó trong các kho mã nguồn công khai.

Sử dụng chứng chỉ SSL của nhà cung cấp uy tín khi triển khai thực tế: Chứng chỉ tự ký rất hữu ích cho môi trường phát triển và thử nghiệm. Tuy nhiên, đối với một website sản phẩm (production) có người dùng thực truy cập, việc sử dụng chứng chỉ được cấp bởi một CA uy tín là bắt buộc. Điều này không chỉ loại bỏ các cảnh báo bảo mật khó chịu trên trình duyệt mà còn khẳng định danh tính và sự chuyên nghiệp của website, giúp xây dựng lòng tin vững chắc với khách hàng.

Luôn backup cấu hình trước khi thay đổi: Đây là một quy tắc vàng trong quản trị hệ thống. Trước khi bạn chỉnh sửa bất kỳ tệp cấu hình quan trọng nào như httpd.conf hay ssl.conf, hãy tạo một bản sao lưu. Một lệnh đơn giản như sudo cp /etc/httpd/conf.d/ssl.conf /etc/httpd/conf.d/ssl.conf.bak có thể cứu bạn khỏi nhiều giờ khắc phục sự cố nếu có sai sót xảy ra. Việc này cho phép bạn nhanh chóng khôi phục lại trạng thái hoạt động trước đó.

Kiểm tra định kỳ trạng thái SSL và cập nhật khi cần: Chứng chỉ SSL luôn có ngày hết hạn. Hãy đặt lịch nhắc nhở để gia hạn chứng chỉ trước khi nó hết hạn, tránh làm gián đoạn dịch vụ. Ngoài ra, thế giới bảo mật luôn thay đổi. Các giao thức và thuật toán mã hóa cũ có thể trở nên không an toàn. Hãy thường xuyên sử dụng các công cụ như SSL Labs để kiểm tra cấu hình của bạn và cập nhật các thiết lập để tuân thủ các tiêu chuẩn bảo mật mới nhất, đảm bảo hệ thống luôn được bảo vệ ở mức cao nhất.

Conclusion

Qua bài viết này, chúng ta đã cùng nhau đi qua một hành trình chi tiết từ việc chuẩn bị môi trường, tạo khóa riêng và chứng chỉ SSL tự ký, cho đến cấu hình Apache trên CentOS 7 để kích hoạt giao thức HTTPS. Bằng cách thực hiện tuần tự các bước, bạn đã xây dựng thành công một lớp bảo vệ cơ bản nhưng vô cùng quan trọng, giúp mã hóa dữ liệu và bảo vệ thông tin liên lạc trên website của mình.

Việc cài đặt SSL không chỉ là một yêu cầu kỹ thuật, mà còn là một cam kết mạnh mẽ về sự an toàn và tin cậy đối với người dùng. Nó giúp ngăn chặn các cuộc tấn công nghe lén, nâng cao uy tín thương hiệu và cải thiện thứ hạng trên các công cụ tìm kiếm. Mặc dù chứng chỉ tự ký là một khởi đầu tuyệt vời cho môi trường phát triển, chúng tôi khuyến khích bạn tiến thêm một bước nữa để bảo vệ tối ưu cho website của mình.

Bước tiếp theo hợp lý nhất chính là tìm hiểu cách mua và cài đặt một chứng chỉ SSL được cấp bởi các Tổ chức Chứng thực (CA) uy tín. Điều này sẽ loại bỏ hoàn toàn các cảnh báo từ trình duyệt và mang lại sự an tâm tuyệt đối cho khách hàng của bạn. Hãy xem việc bảo mật website là một quá trình liên tục và luôn cập nhật để đối phó với những thách thức an ninh mạng không ngừng phát triển.