Trong thế giới số hiện nay, bảo mật website không còn là một lựa chọn mà đã trở thành yêu cầu bắt buộc. Việc mã hóa dữ liệu truyền tải giữa máy chủ và người dùng là bước đi đầu tiên và quan trọng nhất để bảo vệ thông tin nhạy cảm. Một trong những cách phổ biến để thực hiện điều này là sử dụng chứng chỉ SSL. Tuy nhiên, không phải lúc nào bạn cũng cần đến một chứng chỉ được cấp bởi các tổ chức uy tín (Certificate Authority là gì), đặc biệt là trong các môi trường phát triển, thử nghiệm hoặc nội bộ. Đây chính là lúc chứng chỉ SSL tự ký (self-signed) phát huy tác dụng. Bài viết này của AZWEB sẽ hướng dẫn bạn chi tiết từng bước để tạo và cấu hình một chứng chỉ SSL tự ký cho máy chủ web Nginx trên hệ điều hành CentOS 7, giúp bạn nhanh chóng thiết lập một kênh giao tiếp được mã hóa một cách an toàn và hiệu quả.

Giới thiệu về chứng chỉ SSL và chứng chỉ tự ký

An toàn thông tin là nền tảng của mọi trang web đáng tin cậy. Chứng chỉ SSL (Secure Sockets Layer) đóng vai trò như một người bảo vệ kỹ thuật số, tạo ra một kênh liên lạc được mã hóa giữa máy chủ web và trình duyệt của người dùng. Mục đích chính của nó là đảm bảo rằng mọi dữ liệu được trao đổi, từ thông tin đăng nhập đến chi tiết thẻ tín dụng, đều được giữ bí mật và toàn vẹn.

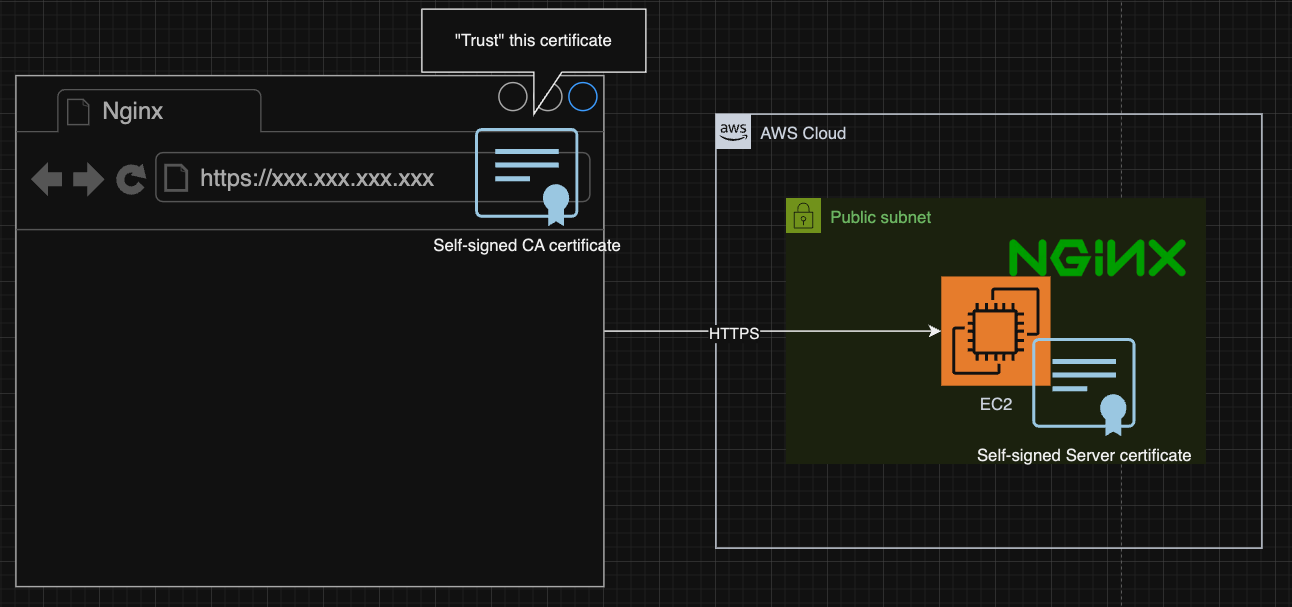

Vậy chứng chỉ SSL tự ký là gì? Khác với chứng chỉ được cấp bởi một Certificate Authority (CA) uy tín như Let’s Encrypt hay Comodo, chứng chỉ tự ký do chính bạn tạo ra và ký tên. Điều này có nghĩa là không có một bên thứ ba nào xác thực danh tính của bạn. Mặc dù trình duyệt sẽ hiển thị cảnh báo bảo mật vì không nhận diện được đơn vị cấp phát, chứng chỉ tự ký vẫn cung cấp cùng một mức độ mã hóa mạnh mẽ.

Vậy tại sao chúng ta nên sử dụng chứng chỉ SSL cho máy chủ Nginx, kể cả khi đó là chứng chỉ tự ký? Lý do rất đơn giản: nó thiết lập giao thức HTTPS, mã hóa toàn bộ dữ liệu. Điều này cực kỳ hữu ích trong các môi trường phát triển, máy chủ thử nghiệm, hoặc các ứng dụng nội bộ không yêu cầu sự tin cậy công khai. Bạn có thể kiểm tra các tính năng yêu cầu HTTPS mà không tốn chi phí và thời gian chờ đợi CA cấp phát.

Lợi ích của việc sử dụng chứng chỉ SSL cho máy chủ Nginx

Việc trang bị chứng chỉ SSL cho máy chủ Nginx không chỉ là một biện pháp kỹ thuật mà còn mang lại nhiều lợi ích chiến lược cho website của bạn. Ngay cả khi sử dụng chứng chỉ tự ký trong môi trường phát triển, bạn vẫn có thể trải nghiệm những ưu điểm cốt lõi của giao thức HTTPS.

Bảo mật thông tin và mã hóa dữ liệu truyền tải

Lợi ích rõ ràng nhất của SSL là khả năng mã hóa dữ liệu. Khi người dùng gửi thông tin đến máy chủ của bạn qua giao thức HTTP thông thường, dữ liệu đó giống như một tấm bưu thiếp mà bất kỳ ai trên đường truyền cũng có thể đọc được. Kẻ xấu có thể dễ dàng thực hiện các cuộc tấn công “man-in-the-middle” để nghe lén và đánh cắp các thông tin nhạy cảm như mật khẩu, email hay thông tin tài chính.

Khi bạn cài đặt SSL, toàn bộ dữ liệu sẽ được đóng gói trong một “phong bì” được niêm phong kỹ lưỡng trước khi gửi đi. Chỉ có máy chủ của bạn và trình duyệt của người dùng mới có “chìa khóa” để mở nó. Điều này giúp giảm thiểu gần như tuyệt đối nguy cơ thông tin bị rò rỉ trên đường truyền, đảm bảo tính riêng tư và an toàn cho người dùng.

Nâng cao độ tin cậy và SEO cho website

Trong mắt người dùng, một trang web sử dụng HTTPS (biểu tượng ổ khóa màu xanh) luôn tạo cảm giác an toàn và chuyên nghiệp hơn. Các trình duyệt hiện đại như Chrome và Firefox cũng chủ động cảnh báo “Không an toàn” đối với các trang web không được mã hóa, điều này có thể khiến người dùng e ngại và rời đi. Việc sử dụng SSL giúp xây dựng lòng tin, khuyến khích họ tương tác và thực hiện giao dịch trên trang của bạn.

Bên cạnh đó, Google đã chính thức xác nhận rằng HTTPS là một tín hiệu xếp hạng. Mặc dù tác động có thể không lớn bằng nội dung chất lượng, nhưng việc chuyển sang HTTPS chắc chắn sẽ mang lại một lợi thế nhỏ trong cuộc đua SEO. Nó cho thấy bạn quan tâm đến trải nghiệm và sự an toàn của người dùng, một yếu tố mà các công cụ tìm kiếm luôn đánh giá cao.

Cài đặt và cấu hình OpenSSL trên CentOS 7

Trước khi có thể tạo ra bất kỳ chứng chỉ nào, bạn cần đảm bảo rằng công cụ cần thiết đã được cài đặt trên máy chủ của mình. OpenSSL là một bộ công cụ mã nguồn mở mạnh mẽ và phổ biến, được sử dụng để làm việc với SSL/TLS. Trên CentOS 7, việc cài đặt và kiểm tra OpenSSL khá đơn giản.

Hướng dẫn cài đặt OpenSSL

Hầu hết các phiên bản CentOS 7 đều được cài đặt sẵn OpenSSL. Tuy nhiên, để chắc chắn rằng bạn có phiên bản mới nhất và đầy đủ các thư viện cần thiết, bạn nên chạy lệnh cài đặt thông qua trình quản lý gói yum.

Đầu tiên, hãy mở terminal và đăng nhập vào máy chủ của bạn với quyền root hoặc người dùng có quyền sudo. Chạy lệnh sau để cập nhật danh sách gói của hệ thống:sudo yum update -y

Sau khi quá trình cập nhật hoàn tất, hãy tiến hành cài đặt OpenSSL bằng lệnh:sudo yum install openssl -y

Lệnh này sẽ tự động kiểm tra và cài đặt gói OpenSSL cùng với các phụ thuộc cần thiết. Quá trình này thường diễn ra rất nhanh chóng.

Kiểm tra phiên bản và cấu hình OpenSSL

Sau khi cài đặt, bạn cần xác thực rằng OpenSSL đã hoạt động chính xác. Cách đơn giản nhất là kiểm tra phiên bản của nó. Hãy chạy lệnh sau trong terminal:openssl version

Nếu cài đặt thành công, bạn sẽ nhận được một dòng phản hồi hiển thị phiên bản OpenSSL, ví dụ như OpenSSL 1.0.2k-fips 26 Jan 2017. Con số này xác nhận rằng công cụ đã sẵn sàng để bạn sử dụng.

Đối với việc tạo chứng chỉ tự ký cơ bản, bạn thường không cần phải thay đổi cấu hình mặc định của OpenSSL. Các tệp cấu hình chính thường nằm tại /etc/pki/tls/openssl.cnf, nhưng bạn chỉ nên chỉnh sửa nó nếu có yêu cầu đặc biệt về mã hóa hoặc các tiện ích mở rộng của chứng chỉ. Với mục đích của bài hướng dẫn này, cấu hình mặc định là đủ để tiếp tục.

Các bước tạo chứng chỉ SSL tự ký cho Nginx trên CentOS 7

Khi OpenSSL đã sẵn sàng, chúng ta sẽ bắt đầu quá trình tạo ra các tệp cần thiết cho chứng chỉ SSL. Quá trình này bao gồm hai bước chính: tạo một cặp khóa riêng tư (private key) và Yêu cầu Ký Chứng chỉ (CSR), sau đó sử dụng chúng để tạo ra chứng chỉ tự ký cuối cùng.

Tạo private key và Certificate Signing Request (CSR)

Khóa riêng tư là thành phần bí mật, không bao giờ được chia sẻ và dùng để giải mã dữ liệu. CSR chứa thông tin công khai về website của bạn (tên miền, tổ chức,…) và sẽ được dùng để tạo chứng chỉ. OpenSSL cho phép chúng ta tạo cả hai trong cùng một lệnh.

Hãy tạo một thư mục để lưu trữ các tệp chứng chỉ nhằm quản lý tốt hơn:sudo mkdir /etc/nginx/sslcd /etc/nginx/ssl

Bây giờ, hãy chạy lệnh sau để tạo đồng thời private key (định dạng 2048-bit) và file CSR:sudo openssl req -newkey rsa:2048 -nodes -keyout yourdomain.key -out yourdomain.csr

Hãy phân tích lệnh trên:

– req: Lệnh con để tạo CSR.

– -newkey rsa:2048: Tạo một khóa RSA mới với độ dài 2048 bit.

– -nodes: (No DES) tùy chọn này để không mã hóa khóa riêng tư bằng mật khẩu. Điều này tiện lợi vì Nginx có thể khởi động mà không cần bạn nhập mật khẩu mỗi lần. Tuy nhiên, hãy đảm bảo rằng file key được bảo vệ bằng quyền truy cập nghiêm ngặt.

– -keyout yourdomain.key: Tên file để lưu khóa riêng tư.

– -out yourdomain.csr: Tên file để lưu CSR.

Sau khi chạy lệnh, bạn sẽ được yêu cầu điền một số thông tin. Quan trọng nhất là dòng “Common Name (e.g. server FQDN or YOUR name)”. Tại đây, bạn phải nhập chính xác địa chỉ IP hoặc tên miền mà bạn muốn bảo vệ (ví dụ: 192.168.1.10 hoặc test.azweb.vn). Các trường khác bạn có thể điền thông tin tùy ý hoặc bỏ trống bằng cách nhấn Enter.

Tạo chứng chỉ tự ký (self-signed certificate)

Bây giờ bạn đã có khóa riêng tư (yourdomain.key) và yêu cầu ký chứng chỉ (yourdomain.csr). Bước cuối cùng là sử dụng chính khóa riêng tư của bạn để “ký” vào CSR, tạo ra chứng chỉ SSL cuối cùng.

Sử dụng lệnh sau:sudo openssl x509 -req -days 365 -in yourdomain.csr -signkey yourdomain.key -out yourdomain.crt

Giải thích lệnh:

– x509: Công cụ quản lý chứng chỉ X.509.

– -req: Cho biết đầu vào là một CSR.

– -days 365: Thiết lập thời gian hiệu lực của chứng chỉ là 365 ngày. Bạn có thể thay đổi con số này.

– -in yourdomain.csr: Chỉ định file CSR đầu vào.

– -signkey yourdomain.key: Chỉ định khóa riêng tư dùng để ký chứng chỉ.

– -out yourdomain.crt: Tên file chứng chỉ SSL đầu ra. Đây là file bạn sẽ sử dụng trong cấu hình Nginx.

Sau khi hoàn tất, trong thư mục /etc/nginx/ssl, bạn sẽ có ba tệp: yourdomain.key (khóa riêng tư), yourdomain.csr (yêu cầu ký, có thể xóa đi nếu muốn), và yourdomain.crt (chứng chỉ).

Cấu hình Nginx sử dụng chứng chỉ SSL tự ký

Khi đã có trong tay cặp khóa riêng tư và chứng chỉ, bước tiếp theo là “bảo” Nginx sử dụng chúng để kích hoạt HTTPS. Điều này được thực hiện bằng cách chỉnh sửa tệp cấu hình server block của website bạn.

Cập nhật file cấu hình Nginx để bật HTTPS

Bạn cần tìm và mở tệp cấu hình Nginx cho trang web của mình. Tệp này thường nằm ở /etc/nginx/nginx.conf hoặc trong thư mục /etc/nginx/conf.d/, ví dụ: /etc/nginx/conf.d/yourdomain.conf.

Mở tệp bằng một trình soạn thảo văn bản như nano hoặc vi:sudo nano /etc/nginx/conf.d/yourdomain.conf

Bên trong tệp, bạn cần sửa đổi khối server để lắng nghe trên cổng 443 (cổng mặc định của HTTPS) và chỉ định đường dẫn đến các tệp SSL bạn vừa tạo. Một cấu hình cơ bản sẽ trông như sau:

server {

listen 80;

listen [::]:80;

server_name yourdomain.com www.yourdomain.com;

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl;

listen [::]:443 ssl;

server_name yourdomain.com www.yourdomain.com;

root /var/www/yourdomain;

index index.html index.htm;

ssl_certificate /etc/nginx/ssl/yourdomain.crt;

ssl_certificate_key /etc/nginx/ssl/yourdomain.key;

# Cấu hình bảo mật SSL/TLS bổ sung (tùy chọn)

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers on;

location / {

try_files $uri $uri/ =404;

}

}

Khối server đầu tiên dùng để tự động chuyển hướng tất cả truy cập từ HTTP (cổng 80) sang HTTPS (cổng 443). Khối thứ hai là cấu hình chính cho HTTPS, trong đó listen 443 ssl; bật SSL và hai dòng ssl_certificate và ssl_certificate_key trỏ đến các tệp bạn đã tạo.

Khởi động lại dịch vụ Nginx và kiểm tra cấu hình

Sau khi lưu lại tệp cấu hình, bạn không nên khởi động lại Nginx ngay lập tức. Thay vào đó, hãy luôn kiểm tra cú pháp của tệp cấu hình để đảm bảo không có lỗi nào.

Chạy lệnh sau:sudo nginx -t

Nếu mọi thứ đều đúng, bạn sẽ nhận được thông báo:nginx: the configuration file /etc/nginx/nginx.conf syntax is oknginx: configuration file /etc/nginx/nginx.conf test is successful

Nếu có lỗi, terminal sẽ chỉ ra vị trí và mô tả lỗi để bạn sửa. Khi đã chắc chắn cấu hình không có lỗi, hãy áp dụng các thay đổi bằng cách khởi động lại hoặc tải lại Nginx:sudo systemctl reload nginx

Lệnh reload sẽ tải lại cấu hình mới một cách mượt mà mà không làm gián đoạn các kết nối hiện tại, đây là cách được khuyến khích hơn so với restart. Bây giờ, máy chủ Nginx của bạn đã được cấu hình để phục vụ lưu lượng truy cập qua HTTPS.

Kiểm tra và xác thực chứng chỉ SSL trên Nginx

Sau khi cấu hình hoàn tất, việc quan trọng tiếp theo là kiểm tra xem chứng chỉ SSL có thực sự hoạt động hay không. Bạn có thể sử dụng cả trình duyệt web và các công cụ dòng lệnh để xác thực điều này.

Cách đơn giản và trực quan nhất là mở trình duyệt web (như Chrome, Firefox) và truy cập vào tên miền hoặc địa chỉ IP của bạn bằng giao thức https://, ví dụ: https://yourdomain.com.

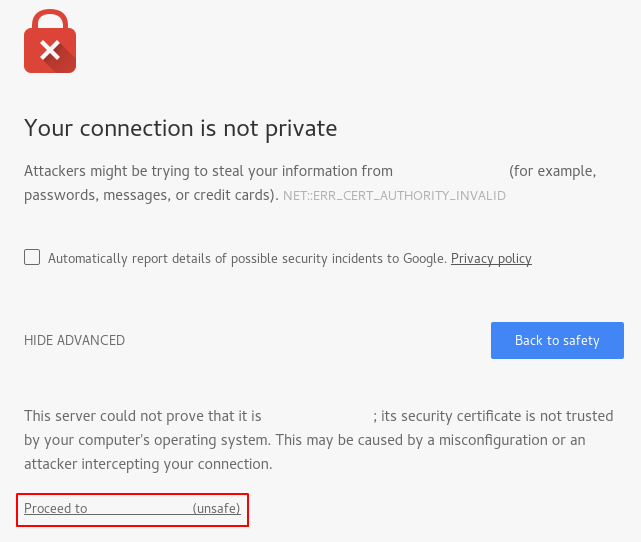

Vì bạn đang sử dụng chứng chỉ tự ký, trình duyệt sẽ hiển thị một trang cảnh báo bảo mật với các thông báo như “Kết nối của bạn không phải là kết nối riêng tư” (Your connection is not private) hoặc “Cảnh báo: Rủi ro bảo mật tiềm ẩn ở phía trước” (Warning: Potential Security Risk Ahead). Đây là hành vi hoàn toàn bình thường và được mong đợi. Nó xảy ra vì trình duyệt không tin tưởng vào đơn vị đã ký chứng chỉ (chính là bạn), chứ không phải vì mã hóa bị lỗi. Bạn có thể chọn “Tiếp tục truy cập” (Proceed to…) để bỏ qua cảnh báo và vào trang web. Nếu trang web của bạn hiển thị đúng cách, điều đó có nghĩa là kết nối HTTPS đã được thiết lập thành công.

Để kiểm tra sâu hơn từ phía máy chủ, bạn có thể dùng các công cụ dòng lệnh. Lệnh curl là một lựa chọn nhanh chóng:curl -vI https://yourdomain.com

Trong kết quả trả về, hãy tìm các dòng liên quan đến “SSL/TLS connection”. Nếu bạn thấy thông tin về chứng chỉ và kết nối được thiết lập thành công, thì cấu hình của bạn đã đúng.

Một công cụ mạnh mẽ khác là openssl s_client. Lệnh này mô phỏng một kết nối SSL và hiển thị chi tiết về chứng chỉ mà máy chủ trả về:openssl s_client -connect yourdomain.com:443

Kết quả sẽ hiển thị đầy đủ thông tin của chứng chỉ bạn đã tạo ở các bước trước, bao gồm “Common Name”, ngày hết hạn, và thông tin về người ký (Issuer), trong trường hợp này chính là thông tin bạn đã nhập. Điều này xác nhận rằng Nginx đang gửi đúng chứng chỉ tự ký đến máy khách.

Khắc phục lỗi thường gặp khi sử dụng chứng chỉ tự ký

Mặc dù quá trình cài đặt khá đơn giản, bạn vẫn có thể gặp một vài sự cố phổ biến. Hiểu rõ nguyên nhân và cách khắc phục sẽ giúp bạn tiết kiệm thời gian và xử lý vấn đề hiệu quả hơn.

Lỗi cảnh báo trình duyệt về chứng chỉ không tin cậy

Đây không hẳn là một “lỗi” mà là một tính năng bảo mật của trình duyệt. Như đã đề cập, trình duyệt hiển thị cảnh báo này vì chứng chỉ của bạn không được ký bởi một Certificate Authority (CA) mà nó tin tưởng.

Nguyên nhân: Trình duyệt có một danh sách các CA đáng tin cậy được cài sẵn. Chứng chỉ tự ký của bạn không nằm trong danh sách này.

Cách xử lý:

- Trong môi trường phát triển/nội bộ: Bạn có thể an toàn bỏ qua cảnh báo này bằng cách nhấp vào “Advanced” và “Proceed to…”.

- Để loại bỏ cảnh báo hoàn toàn trên máy của bạn: Bạn có thể xuất chứng chỉ

.crtvà nhập nó vào “Trusted Root Certification Authorities” (Kho lưu trữ chứng chỉ gốc đáng tin cậy) của hệ điều hành hoặc trình duyệt. Tuy nhiên, cách này chỉ có tác dụng trên máy tính của bạn và không nên yêu cầu người dùng cuối thực hiện. - Trong môi trường production: Giải pháp tốt nhất là thay thế chứng chỉ tự ký bằng một chứng chỉ miễn phí từ Let’s Encrypt hoặc một chứng chỉ trả phí từ các CA uy tín.

Lỗi cấu hình Nginx không khởi động hoặc HTTPS không bật

Đôi khi, sau khi chỉnh sửa file cấu hình, dịch vụ Nginx không thể khởi động lại hoặc trang web không thể truy cập qua HTTPS.

Nguyên nhân và cách khắc phục:

- Lỗi cú pháp trong file cấu hình: Đây là lỗi phổ biến nhất. Luôn chạy

sudo nginx -ttrước khi reload dịch vụ. Lệnh này sẽ chỉ ra chính xác dòng và tệp bị lỗi để bạn kiểm tra, ví dụ như thiếu dấu chấm phẩy;, sai tên chỉ thị, hoặc dấu ngoặc nhọn{}không cân xứng. - Sai đường dẫn đến tệp chứng chỉ/khóa: Kiểm tra kỹ các dòng

ssl_certificatevàssl_certificate_keytrong file cấu hình. Đảm bảo rằng đường dẫn đến tệp.crtvà.keylà hoàn toàn chính xác. - Vấn đề về quyền truy cập: Người dùng mà Nginx đang chạy (thường là

nginxhoặcwww-data) phải có quyền đọc các tệp chứng chỉ và khóa riêng tư. Hãy kiểm tra quyền của các tệp này. Bạn có thể chạy lệnhsudo chmod 640 /etc/nginx/ssl/*vàsudo chown root:root /etc/nginx/ssl/*để đảm bảo quyền truy cập phù hợp, đồng thời giữ an toàn cho khóa riêng tư. - Firewall chặn cổng 443: Đảm bảo rằng tường lửa của máy chủ (ví dụ:

firewalldtrên CentOS 7) đã được cấu hình để cho phép lưu lượng truy cập qua cổng 443. Bạn có thể sử dụng lệnh:sudo firewall-cmd --permanent --add-service=httpsvàsudo firewall-cmd --reload.

Tối ưu bảo mật HTTPS cho website với chứng chỉ tự ký

Việc cài đặt chứng chỉ SSL chỉ là bước đầu tiên. Để thực sự tăng cường bảo mật cho kết nối HTTPS, bạn nên tinh chỉnh thêm một số cấu hình trên Nginx. Những tối ưu này giúp chống lại các lỗ hổng bảo mật đã biết và đảm bảo rằng bạn đang sử dụng các thuật toán mã hóa mạnh mẽ nhất.

Một trong những cấu hình quan trọng nhất là chỉ cho phép các phiên bản giao thức TLS (Transport Layer Security) hiện đại và an toàn. Các phiên bản cũ hơn như SSLv2 và SSLv3 đã bị phát hiện có nhiều lỗ hổng nghiêm trọng. Bạn nên vô hiệu hóa chúng và chỉ sử dụng TLSv1.2 và TLSv1.3. Thêm dòng sau vào khối server trong cấu hình Nginx của bạn:ssl_protocols TLSv1.2 TLSv1.3;

Tiếp theo, bạn nên ưu tiên các bộ mật mã (cipher suites) mạnh. Đây là tập hợp các thuật toán được sử dụng để mã hóa kết nối. Bạn có thể chỉ định một danh sách các bộ mật mã mạnh và để máy chủ ưu tiên chọn chúng. Cấu hình này giúp tránh việc sử dụng các thuật toán mã hóa yếu hoặc lỗi thời:ssl_ciphers 'TLS_AES_128_GCM_SHA256:TLS_AES_256_GCM_SHA384:TLS_CHACHA20_POLY1305_SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers on;

Cuối cùng, hãy cân nhắc bật HTTP Strict Transport Security (HSTS). HSTS là một cơ chế cho phép máy chủ web yêu cầu trình duyệt chỉ giao tiếp với nó qua HTTPS. Sau lần kết nối đầu tiên, trình duyệt sẽ tự động chuyển tất cả các yêu cầu HTTP sang HTTPS trong một khoảng thời gian xác định. Điều này giúp ngăn chặn các cuộc tấn công hạ cấp giao thức.add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

Lưu ý rằng việc bật HSTS với chứng chỉ tự ký cần cẩn trọng. Nếu người dùng không chấp nhận chứng chỉ của bạn, họ sẽ không thể truy cập trang web cho đến khi HSTS hết hạn. Do đó, tính năng này phù hợp hơn với các chứng chỉ được CA công nhận.

Best Practices

Để quản lý chứng chỉ SSL tự ký một cách hiệu quả và an toàn, bạn nên tuân thủ một số nguyên tắc cơ bản. Những thực hành tốt này không chỉ giúp bảo vệ hệ thống của bạn mà còn đảm bảo quá trình vận hành diễn ra suôn sẻ.

- Luôn sao lưu key và certificate an toàn: Khóa riêng tư (

.key) là tài sản cực kỳ quan trọng. Nếu mất nó, bạn sẽ không thể giải mã dữ liệu, và nếu nó bị lộ, kẻ tấn công có thể mạo danh bạn. Hãy lưu trữ các tệp này ở một nơi an toàn, được mã hóa và hạn chế quyền truy cập. Tránh chia sẻ chúng qua các kênh không an toàn. - Không nên dùng chứng chỉ tự ký trên môi trường production: Chứng chỉ tự ký rất tuyệt vời cho việc phát triển, thử nghiệm và các dịch vụ nội bộ. Tuy nhiên, đối với các website công khai, cảnh báo bảo mật từ trình duyệt sẽ làm giảm lòng tin của người dùng và có thể ảnh hưởng tiêu cực đến thương hiệu. Hãy sử dụng chứng chỉ từ các CA như Let’s Encrypt cho môi trường production.

- Định kỳ tạo lại chứng chỉ mới khi hết hạn: Chứng chỉ SSL có thời hạn sử dụng. Khi tạo chứng chỉ, bạn đã đặt thời gian hiệu lực (ví dụ: 365 ngày). Hãy ghi nhớ ngày hết hạn và lên kế hoạch tạo mới trước khi nó xảy ra để tránh gián đoạn dịch vụ. Tự động hóa quá trình này bằng script là một ý tưởng hay.

- Thường xuyên cập nhật OpenSSL và Nginx: Cả OpenSSL và Nginx đều là những phần mềm phức tạp và có thể tồn tại các lỗ hổng bảo mật. Việc thường xuyên cập nhật chúng lên phiên bản mới nhất giúp bạn được bảo vệ khỏi các mối đe dọa đã được cộng đồng phát hiện và vá lỗi. Hãy sử dụng

sudo yum updateđịnh kỳ để giữ cho hệ thống của bạn luôn được cập nhật.

Kết luận

Qua bài viết này, AZWEB đã cùng bạn đi qua toàn bộ quy trình tạo và cấu hình một chứng chỉ SSL tự ký cho máy chủ Nginx trên hệ điều hành CentOS 7. Từ việc cài đặt OpenSSL, tạo khóa riêng tư và chứng chỉ, cho đến việc cấu hình Nginx và khắc phục các lỗi thường gặp, bạn đã có một nền tảng vững chắc để tự mình thiết lập kết nối HTTPS cho các dự án của mình.

Việc sử dụng SSL tự ký mang lại lợi ích to lớn trong các môi trường phát triển và thử nghiệm, cho phép bạn xây dựng và kiểm tra các ứng dụng yêu cầu mã hóa mà không tốn chi phí hay thời gian. Nó cung cấp một mức độ bảo mật mã hóa tương đương với chứng chỉ do CA cấp, giúp bảo vệ dữ liệu trên đường truyền trong mạng nội bộ hoặc trong quá trình phát triển.

Chúng tôi khuyến khích bạn hãy tự tay thực hành các bước trên để làm quen và nâng cao kỹ năng quản trị hệ thống của mình. Khi dự án của bạn sẵn sàng để ra mắt công chúng, bước tiếp theo tự nhiên sẽ là chuyển sang sử dụng một chứng chỉ được xác thực bởi CA. Việc này không chỉ loại bỏ các cảnh báo phiền toái trên trình duyệt mà còn khẳng định sự chuyên nghiệp và uy tín cho website của bạn, mang lại trải nghiệm tốt nhất cho người dùng cuối.