Bảo vệ máy chủ web là một trong những ưu tiên hàng đầu của bất kỳ quản trị viên hệ thống hay chủ sở hữu website nào. Một máy chủ không được bảo vệ giống như một ngôi nhà không khóa cửa, luôn tiềm ẩn nguy cơ bị truy cập trái phép, đánh cắp dữ liệu nhạy cảm hoặc thậm chí là phá hoại toàn bộ hệ thống. Trong bối cảnh các mối đe dọa an ninh mạng ngày càng tinh vi, việc trang bị các lớp bảo mật, dù là cơ bản nhất, cũng trở nên vô cùng cần thiết. Giải pháp thiết lập xác thực mật khẩu Apache trên Ubuntu 20.04 là một phương pháp đơn giản nhưng mang lại hiệu quả tức thì. Bài viết này sẽ hướng dẫn bạn chi tiết từng bước, từ việc tạo file mật khẩu, cấu hình Apache, đến kiểm tra và khắc phục các lỗi thường gặp, giúp bạn nhanh chóng tăng cường an ninh cho máy chủ của mình.

Giới thiệu về xác thực mật khẩu trên Apache

Khi quản lý một website hoặc ứng dụng web, chắc hẳn sẽ có những khu vực bạn không muốn mọi người đều có thể tự do truy cập. Đó có thể là trang quản trị, khu vực chứa tài liệu nội bộ, hoặc các thư mục nhạy cảm. Đây chính là lúc cơ chế xác thực là gì mật khẩu của Apache phát huy tác dụng, đóng vai trò như một người lính gác cổng cho không gian số của bạn.

Xác thực mật khẩu là gì và tại sao cần thiết

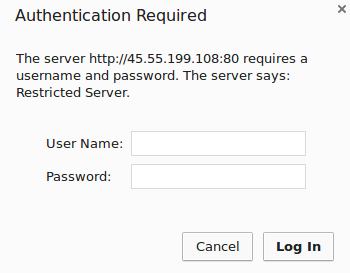

Xác thực mật khẩu trên Apache, hay còn gọi là Basic Authentication (Xác thực cơ bản), là một cơ chế bảo mật tích hợp sẵn. Khi người dùng cố gắng truy cập vào một thư mục hoặc tài nguyên được bảo vệ, trình duyệt sẽ hiển thị một hộp thoại yêu cầu họ nhập tên người dùng (username) và mật khẩu (password). Thông tin này sau đó được gửi đến máy chủ để xác minh. Nếu thông tin chính xác, người dùng sẽ được cấp quyền truy cập; nếu không, họ sẽ nhận được thông báo lỗi “401 Unauthorized”.

Vai trò chính của phương pháp này là tạo ra một lớp rào cản đầu tiên, ngăn chặn những truy cập không mong muốn một cách nhanh chóng. Nó đặc biệt hữu ích để bảo vệ các khu vực không dành cho công chúng, chẳng hạn như khu vực staging của website, các công cụ quản trị nội bộ, hoặc các thư mục chứa file backup. Thay vì để mở hoàn toàn, bạn có thể dễ dàng giới hạn quyền truy cập chỉ cho những người dùng được ủy quyền.

Ưu điểm và hạn chế của xác thực mật khẩu

Ưu điểm lớn nhất của Basic Authentication chính là sự đơn giản và tốc độ triển khai. Bạn không cần cài đặt thêm phần mềm phức tạp hay cấu hình cơ sở dữ liệu rườm rà. Chỉ với vài dòng lệnh và một vài điều chỉnh nhỏ trong file cấu hình, bạn đã có thể thiết lập xong một lớp bảo vệ hiệu quả. Nó được hỗ trợ bởi hầu hết các trình duyệt và máy chủ web, đảm bảo tính tương thích cao. Hơn nữa, đây là một giải pháp nhẹ, không tiêu tốn nhiều tài nguyên hệ thống.

Tuy nhiên, sự đơn giản cũng đi kèm với một số hạn chế. Basic Authentication gửi thông tin username và mật khẩu dưới dạng mã hóa Base64, một định dạng có thể dễ dàng bị giải mã. Nếu không được sử dụng kết hợp với kết nối HTTPS là gì (sử dụng SSL/TLS), dữ liệu này có thể bị kẻ gian nghe lén và đánh cắp. Do đó, phương pháp này không được xem là giải pháp bảo mật toàn diện nhất và không nên dùng để bảo vệ các dữ liệu cực kỳ nhạy cảm. Nó phù hợp nhất khi đóng vai trò là một lớp bảo mật bổ sung hoặc để bảo vệ các tài nguyên có mức độ quan trọng vừa phải.

Hướng dẫn tạo file mật khẩu sử dụng lệnh htpasswd

Để Apache có thể xác thực người dùng, trước tiên chúng ta cần tạo ra một “cuốn sổ” chứa danh sách tên người dùng và mật khẩu đã được mã hóa. Công cụ htpasswd là trợ thủ đắc lực giúp chúng ta thực hiện việc này một cách an toàn và nhanh chóng. Đây là một tiện ích dòng lệnh chuyên dụng đi kèm với bộ công cụ của Apache.

Cài đặt gói công cụ htpasswd trên Ubuntu 20.04

Trên hầu hết các bản cài đặt Apache, công cụ htpasswd có thể đã được cài sẵn. Tuy nhiên, nếu hệ thống của bạn chưa có, bạn có thể dễ dàng cài đặt nó thông qua gói apache2-utils. Gói này chứa các tiện ích hữu ích để quản lý máy chủ Apache, bao gồm cả htpasswd. Hãy mở terminal của bạn và chạy lệnh sau để cài đặt:

sudo apt update

sudo apt install apache2-utils

Lệnh sudo apt update sẽ cập nhật danh sách các gói phần mềm trên hệ thống của bạn, đảm bảo bạn cài đặt phiên bản mới nhất. Sau đó, sudo apt install apache2-utils sẽ tiến hành cài đặt gói công cụ cần thiết. Quá trình này thường diễn ra rất nhanh chóng. Sau khi cài đặt xong, bạn có thể kiểm tra xem lệnh htpasswd đã sẵn sàng hoạt động hay chưa bằng cách gõ htpasswd và nhấn Enter. Nếu bạn thấy thông tin hướng dẫn sử dụng hiện ra, nghĩa là mọi thứ đã sẵn sàng.

Tạo và quản lý file mật khẩu với htpasswd

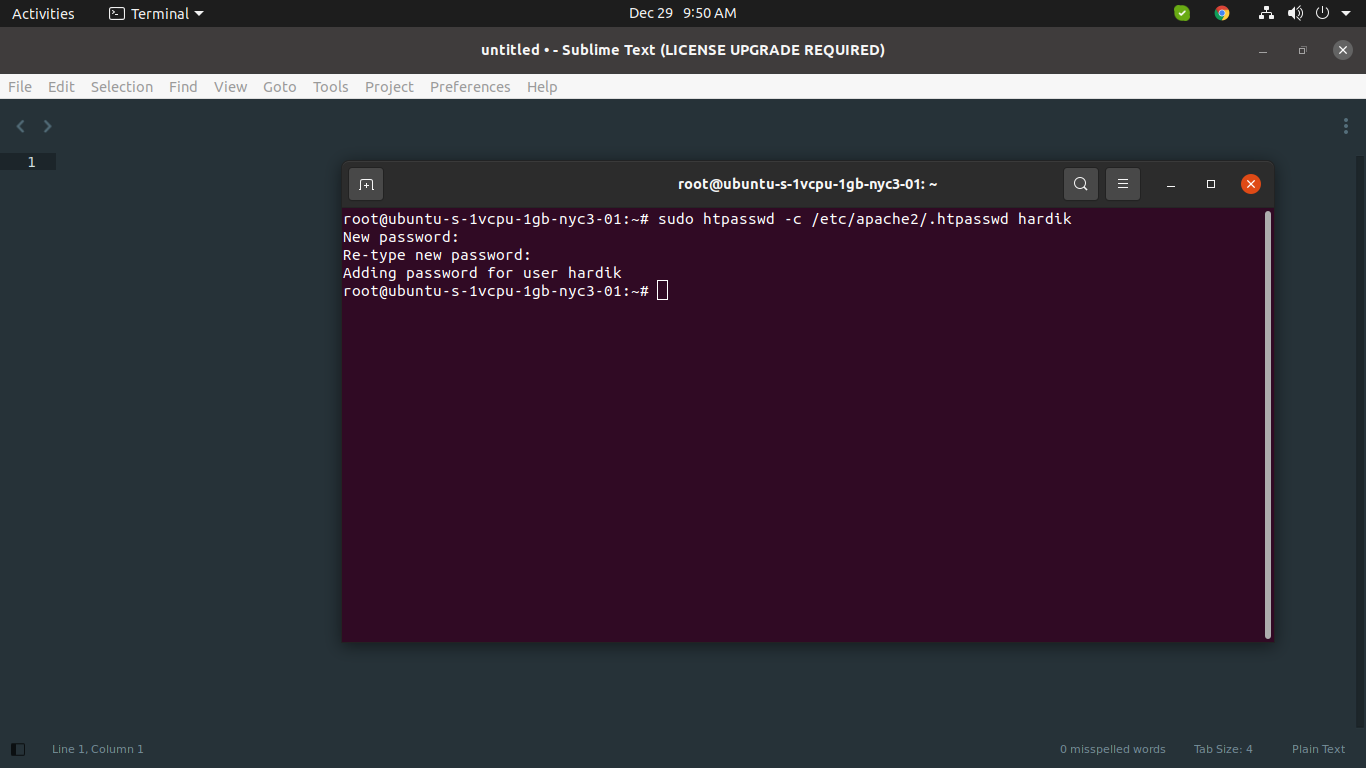

Bây giờ, chúng ta sẽ bắt đầu tạo file mật khẩu. File này nên được đặt ở một vị trí an toàn, không nằm trong thư mục gốc của website (thư mục public) để tránh bị truy cập trực tiếp từ trình duyệt. Một vị trí phổ biến và an toàn là /etc/apache2/. Để tạo file mật khẩu và thêm người dùng đầu tiên, bạn sử dụng lệnh sau:

sudo htpasswd -c /etc/apache2/.htpasswd ten_nguoi_dung

Hãy phân tích lệnh này một chút. sudo cấp quyền quản trị để thực thi lệnh. htpasswd là tên công cụ. Tùy chọn -c (create) báo cho htpasswd biết rằng bạn muốn tạo một file mới. /etc/apache2/.htpasswd là đường dẫn và tên file mật khẩu. Dấu chấm ở đầu tên file (.htpasswd) giúp ẩn file này trong các danh sách thư mục thông thường. Cuối cùng, ten_nguoi_dung là username bạn muốn tạo.

Sau khi chạy lệnh, hệ thống sẽ yêu cầu bạn nhập và xác nhận mật khẩu cho người dùng này. Mật khẩu sẽ được tự động mã hóa và lưu vào file .htpasswd. Để thêm những người dùng tiếp theo vào file đã có, bạn chỉ cần bỏ tùy chọn -c đi. Nếu dùng lại -c, file cũ sẽ bị ghi đè và tất cả người dùng trước đó sẽ bị xóa. Lệnh để thêm người dùng mới sẽ là:

sudo htpasswd /etc/apache2/.htpasswd nguoi_dung_moi

Nếu bạn muốn cập nhật hoặc thay đổi mật khẩu cho một người dùng đã tồn tại, bạn cũng sử dụng cú pháp tương tự như khi thêm người dùng mới. htpasswd sẽ tự động nhận diện username đã có và tiến hành cập nhật mật khẩu thay vì tạo mới.

Cấu hình Apache để yêu cầu xác thực mật khẩu khi truy cập

Sau khi đã có file mật khẩu chứa danh sách người dùng được phép, bước tiếp theo là “chỉ dẫn” cho Apache biết cần phải sử dụng file này để bảo vệ một thư mục cụ thể nào đó. Bạn có thể làm điều này bằng cách chỉnh sửa file cấu hình chính của Apache hoặc sử dụng một file .htaccess đặt ngay trong thư mục cần bảo vệ.

Tạo file cấu hình hoặc chỉnh sửa .htaccess

Sử dụng file .htaccess là phương pháp linh hoạt và phổ biến hơn cả, đặc biệt trong môi trường shared hosting nơi bạn không có quyền truy cập vào file cấu hình chính. Nó cho phép bạn áp dụng các quy tắc cho từng thư mục riêng lẻ. Đầu tiên, bạn cần đảm bảo Apache cho phép sử dụng file .htaccess. Bạn có thể kích hoạt nó trong file cấu hình virtual host của mình (thường ở /etc/apache2/sites-available/your-domain.conf) bằng cách thêm hoặc sửa khối <Directory> để có AllowOverride All.

Tiếp theo, hãy tạo một file có tên là .htaccess bên trong thư mục bạn muốn bảo vệ. Ví dụ, nếu bạn muốn bảo vệ thư mục /var/www/html/admin, bạn sẽ tạo file /var/www/html/admin/.htaccess. Mở file này lên và thêm vào nội dung sau:

AuthType Basic

AuthName "Khu vuc bao mat - Yeu cau dang nhap"

AuthUserFile /etc/apache2/.htpasswd

Require valid-user

Hãy cùng giải mã các chỉ thị này:

AuthType Basic: Chỉ định loại xác thực là “Basic Authentication”.AuthName "...": Đây là thông điệp sẽ hiển thị trên hộp thoại đăng nhập. Bạn có thể tùy chỉnh nó để thông báo cho người dùng biết họ đang truy cập vào khu vực nào.AuthUserFile /etc/apache2/.htpasswd: Đây là phần quan trọng nhất, nó chỉ định đường dẫn tuyệt đối đến file mật khẩu mà chúng ta đã tạo ở bước trước. Hãy chắc chắn rằng đường dẫn này hoàn toàn chính xác.Require valid-user: Chỉ thị này cho phép bất kỳ người dùng nào có tên trong fileAuthUserFilevà nhập đúng mật khẩu đều có thể truy cập. Nếu bạn chỉ muốn cho phép một người dùng cụ thể, bạn có thể thay thế bằngRequire user ten_nguoi_dung.

Kích hoạt và kiểm tra cấu hình trên Apache

Sau khi lưu file .htaccess, các thay đổi sẽ có hiệu lực ngay lập tức. Tuy nhiên, nếu bạn đã chỉnh sửa file cấu hình chính của Apache (ví dụ để kích hoạt AllowOverride All), bạn cần phải kiểm tra cú pháp và khởi động lại dịch vụ Apache để áp dụng thay đổi. Đầu tiên, hãy kiểm tra xem file cấu hình có lỗi cú pháp nào không bằng lệnh:

sudo apache2ctl configtest

Nếu kết quả trả về là “Syntax OK”, bạn có thể yên tâm rằng cấu hình của mình đã hợp lệ. Nếu có lỗi, hệ thống sẽ chỉ ra dòng và file gây lỗi để bạn sửa chữa.

Khi cú pháp đã ổn, hãy tiến hành khởi động lại Apache để áp dụng các thay đổi:

sudo systemctl reload apache2

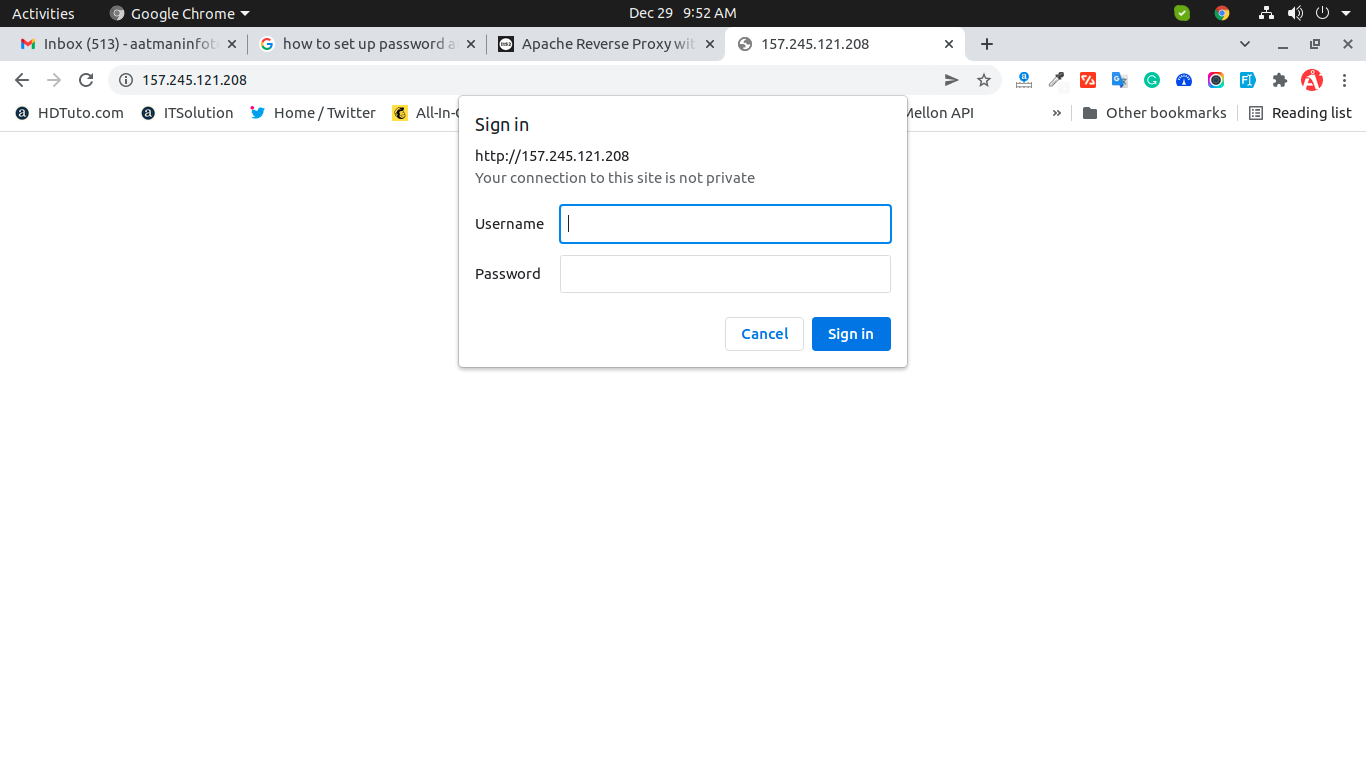

Lệnh reload sẽ tải lại cấu hình một cách mượt mà mà không làm gián đoạn các kết nối hiện tại, tốt hơn so với restart. Bây giờ, hãy thử truy cập vào thư mục bạn đã bảo vệ từ trình duyệt. Nếu mọi thứ được thiết lập đúng, bạn sẽ thấy một hộp thoại đăng nhập hiện lên với thông điệp bạn đã đặt trong AuthName. Hãy thử đăng nhập bằng tài khoản đã tạo để kiểm tra.

Kiểm tra và khắc phục lỗi phổ biến khi thiết lập xác thực

Trong quá trình cấu hình, đôi khi bạn có thể gặp phải một vài lỗi không mong muốn. Đừng lo lắng, hầu hết các lỗi này đều có nguyên nhân phổ biến và cách khắc phục tương đối đơn giản. Hai lỗi thường gặp nhất là “401 Unauthorized” và “500 Internal Server Error”.

Lỗi 401 Unauthorized và nguyên nhân thường gặp

Lỗi 401 Unauthorized xuất hiện khi máy chủ từ chối yêu cầu truy cập vì thông tin xác thực không hợp lệ hoặc bị thiếu. Ngay cả khi bạn chắc chắn đã nhập đúng username và password, lỗi này vẫn có thể xảy ra. Dưới đây là một số nguyên nhân chính:

- Sai tên người dùng hoặc mật khẩu: Đây là lý do rõ ràng nhất. Hãy kiểm tra lại xem bạn có gõ nhầm hay không, chú ý cả chữ hoa và chữ thường.

- Sai đường dẫn đến file mật khẩu: Trong file

.htaccesshoặc file cấu hình Apache, chỉ thịAuthUserFilephải trỏ đến đường dẫn tuyệt đối và chính xác của file.htpasswd. Một lỗi chính tả nhỏ trong đường dẫn cũng sẽ khiến Apache không tìm thấy file và từ chối mọi yêu cầu xác thực. - Vấn đề về quyền truy cập file: Máy chủ Apache cần có quyền đọc file

.htpasswd. Nếu quyền của file này quá chặt, Apache sẽ không thể đọc nội dung bên trong để xác minh thông tin đăng nhập. Hãy đảm bảo rằng người dùng mà Apache đang chạy (thường làwww-datatrên Ubuntu) có quyền đọc file này. Bạn có thể kiểm tra và cấp quyền bằng lệnhsudo chown www-data:www-data /etc/apache2/.htpasswdvàsudo chmod 640 /etc/apache2/.htpasswd.

Lỗi 500 Internal Server Error do cấu hình sai

Lỗi 500 Internal Server Error là một lỗi chung, báo hiệu rằng có một vấn đề nào đó trên máy chủ nhưng không thể chỉ rõ cụ thể là gì. Khi liên quan đến việc thiết lập xác thực, lỗi này thường bắt nguồn từ các sai sót trong cú pháp của file .htaccess hoặc file cấu hình Apache.

- Lỗi cú pháp trong

.htaccess: Chỉ cần một lỗi nhỏ như gõ sai tên chỉ thị (ví dụAuthUserFilthay vìAuthUserFile) hoặc thiếu dấu ngoặc kép cũng có thể gây ra lỗi 500. Hãy kiểm tra lại từng dòng trong file.htaccesscủa bạn một cách cẩn thận. - Chỉ thị không được phép: Nếu

AllowOverridetrong cấu hình máy chủ không được thiết lập để cho phép các chỉ thịAuth*, việc sử dụng chúng trong.htaccesssẽ gây ra lỗi 500. Hãy chắc chắn rằng bạn đã đặtAllowOverride Allhoặc ít nhất làAllowOverride AuthConfigcho thư mục tương ứng trong file cấu hình virtual host. - Kích hoạt module cần thiết: Cơ chế xác thực yêu cầu module

mod_auth_basicphải được kích hoạt. Hầu hết các bản cài đặt Apache mặc định đều đã bật module này, nhưng nếu không, bạn có thể kích hoạt nó bằng lệnhsudo a2enmod auth_basicvà sau đó khởi động lại Apache.

Để chẩn đoán lỗi 500, cách tốt nhất là kiểm tra file log lỗi của Apache, thường nằm ở /var/log/apache2/error.log. File log này sẽ cung cấp thông tin chi tiết về nguyên nhân gây ra lỗi, giúp bạn xác định và khắc phục vấn đề một cách chính xác.

Lưu ý khi triển khai xác thực mật khẩu trên Ubuntu 20.04

Việc thiết lập xác thực mật khẩu không chỉ dừng lại ở việc tạo file và viết vài dòng cấu hình. Để đảm bảo hệ thống hoạt động ổn định và an toàn, bạn cần chú ý đến một vài khía cạnh quan trọng trong quá trình triển khai, đặc biệt là về vấn đề phân quyền và bảo quản thông tin.

- Phân quyền file mật khẩu đúng chuẩn: Đây là yếu tố cực kỳ quan trọng. File

.htpasswdchứa thông tin nhạy cảm (dù mật khẩu đã được mã hóa). File này tuyệt đối không được phép cho người dùng khác đọc, ghi hay thực thi. Chỉ có người dùng root và người dùng mà Apache đang chạy (ví dụwww-data) mới nên có quyền truy cập. Một cấu hình quyền an toàn là640(chủ sở hữu có quyền đọc/ghi, nhóm có quyền đọc, những người khác không có quyền gì).

- Không lưu mật khẩu ở nơi không an toàn: Hãy luôn đặt file

.htpasswdbên ngoài thư mục gốc của website (document root, thường là/var/www/html). Nếu bạn đặt nó bên trong thư mục này, kẻ tấn công có thể cố gắng tải file đó về bằng cách truy cập trực tiếp qua trình duyệt, làm lộ thông tin người dùng của bạn. Các vị trí an toàn bao gồm/etc/apache2/hoặc một thư mục dành riêng cho cấu hình. - Backup cấu hình trước khi chỉnh sửa: Đây là một quy tắc vàng trong quản trị hệ thống. Trước khi bạn thực hiện bất kỳ thay đổi nào đối với các file cấu hình quan trọng của Apache như

apache2.confhay file virtual host, hãy tạo một bản sao lưu. Nếu có sự cố xảy ra sau khi chỉnh sửa, bạn có thể nhanh chóng khôi phục lại trạng thái hoạt động trước đó. Một lệnh đơn giản nhưsudo cp file_goc file_goc.baklà đủ. - Tương thích với phiên bản Apache và Ubuntu: Mặc dù các chỉ thị xác thực cơ bản khá ổn định và ít thay đổi, hãy luôn đảm bảo rằng các hướng dẫn bạn làm theo là phù hợp với phiên bản Apache và Ubuntu bạn đang sử dụng. Trong trường hợp này, các hướng dẫn hoàn toàn tương thích với Apache 2.4 trên Ubuntu 20.04, một trong những cấu hình phổ biến nhất hiện nay.

Bằng cách tuân thủ những lưu ý này, bạn không chỉ thiết lập thành công tính năng xác thực mà còn đảm bảo rằng nó được triển khai một cách an toàn và bền vững, góp phần củng cố hàng rào bảo mật cho máy chủ của mình.

Tổng kết và khuyến nghị bảo mật nâng cao

Qua các bước hướng dẫn chi tiết, bạn đã thấy rằng việc thiết lập xác thực mật khẩu cơ bản cho Apache là một quy trình tương đối thẳng thắn. Tuy nhiên, điều quan trọng cần nhớ là đây chỉ là lớp bảo mật đầu tiên. Trong thế giới an ninh mạng, không có một giải pháp duy nhất nào là hoàn hảo. Bảo mật hiệu quả đòi hỏi một chiến lược phòng thủ theo chiều sâu, kết hợp nhiều lớp bảo vệ khác nhau.

- Kết hợp với HTTPS: Như đã đề cập, Basic Authentication truyền dữ liệu dưới dạng mã hóa yếu. Để khắc phục nhược điểm này, bạn phải luôn luôn sử dụng nó qua kết nối HTTPS (SSL/TLS). HTTPS sẽ mã hóa toàn bộ phiên làm việc giữa trình duyệt và máy chủ, bao gồm cả thông tin đăng nhập, khiến cho việc nghe lén trở nên vô ích.

- Sử dụng các giải pháp bảo mật bổ sung:

- Tường lửa (Firewall): Cấu hình một tường lửa như UFW (Uncomplicated Firewall) trên Ubuntu để chỉ cho phép các kết nối cần thiết (HTTP, HTTPS, SSH) và chặn tất cả các cổng khác.

- ModSecurity: Đây là một tường lửa ứng dụng web (WAF) mã nguồn mở mạnh mẽ, giúp phát hiện và ngăn chặn các cuộc tấn công phổ biến như SQL injection là gì, XSS là gì.

- Giới hạn truy cập theo IP: Nếu khu vực được bảo vệ chỉ dành cho một nhóm người dùng cố định, bạn có thể tăng cường bảo mật bằng cách chỉ cho phép truy cập từ các địa chỉ IP cụ thể.

- Thường xuyên cập nhật và kiểm tra bảo mật: Luôn giữ cho hệ điều hành Ubuntu, máy chủ Apache và tất cả các ứng dụng web của bạn được cập nhật lên phiên bản mới nhất để vá các lỗ hổng bảo mật đã biết. Định kỳ kiểm tra log hệ thống để phát hiện các hoạt động đáng ngờ.

- Nâng cấp phương pháp xác thực nếu cần: Đối với các ứng dụng yêu cầu mức độ bảo mật cao hơn, hãy xem xét các phương pháp xác thực mạnh mẽ hơn như OAuth 2.0 (đăng nhập qua Google, Facebook), xác thực qua LDAP, hoặc xác thực hai yếu tố (2fa là gì).

Kết luận

Tóm lại, việc thiết lập xác thực mật khẩu Apache trên Ubuntu 20.04 là một bước đi thông minh và cần thiết để bảo vệ các tài nguyên quan trọng trên máy chủ của bạn. Bằng cách thực hiện các bước từ tạo file mật khẩu với htpasswd, cấu hình Apache thông qua .htaccess, cho đến việc kiểm tra và khắc phục lỗi, bạn đã tự tay xây dựng nên một lớp rào cản hiệu quả chống lại các truy cập trái phép.

Bảo mật máy chủ không phải là một công việc làm một lần rồi thôi, mà là một quá trình liên tục. Hãy xem việc thiết lập xác thực mật khẩu này là nền tảng vững chắc ban đầu. Đừng ngần ngại áp dụng thêm các biện pháp bảo mật toàn diện khác như mã hóa HTTPS, tường lửa, và cập nhật hệ thống thường xuyên. Bằng cách đó, bạn không chỉ bảo vệ dữ liệu của mình mà còn xây dựng được một hệ thống mạnh mẽ, đáng tin cậy. Hãy bắt tay vào thực hành ngay hôm nay để giúp hệ thống của bạn trở nên an toàn hơn.