Giới thiệu về MFA và tầm quan trọng trong bảo mật

Trong thời đại số hóa hiện nay, việc bảo vệ hệ thống và dữ liệu đã trở thành ưu tiên hàng đầu đối với mọi cá nhân và tổ chức. Mỗi ngày, chúng ta đều nghe về các vụ tấn công mạng, rò rỉ dữ liệu gây thiệt hại nghiêm trọng. Đặc biệt, với các máy chủ (server) hoạt động liên tục, việc đảm bảo an toàn truy cập là vô cùng quan trọng. Giao thức SSH là gì, dù rất phổ biến và mạnh mẽ, vẫn tiềm ẩn rủi ro nếu chỉ dựa vào một lớp bảo vệ duy nhất như mật khẩu hoặc khóa SSH. Đây chính là lúc Xác thực đa yếu tố (Multi-Factor Authentication – MFA) phát huy vai trò của mình. MFA bổ sung một lớp xác minh danh tính thứ hai, tạo ra một rào cản vững chắc ngăn chặn các truy cập trái phép. Bài viết này sẽ hướng dẫn bạn chi tiết từng bước thiết lập MFA cho SSH trên hệ điều hành CentOS 7, giúp bạn nâng cao bảo mật cho server của mình một cách hiệu quả và chuyên nghiệp.

Tổng quan về SSH và lý do cần bảo mật bằng MFA

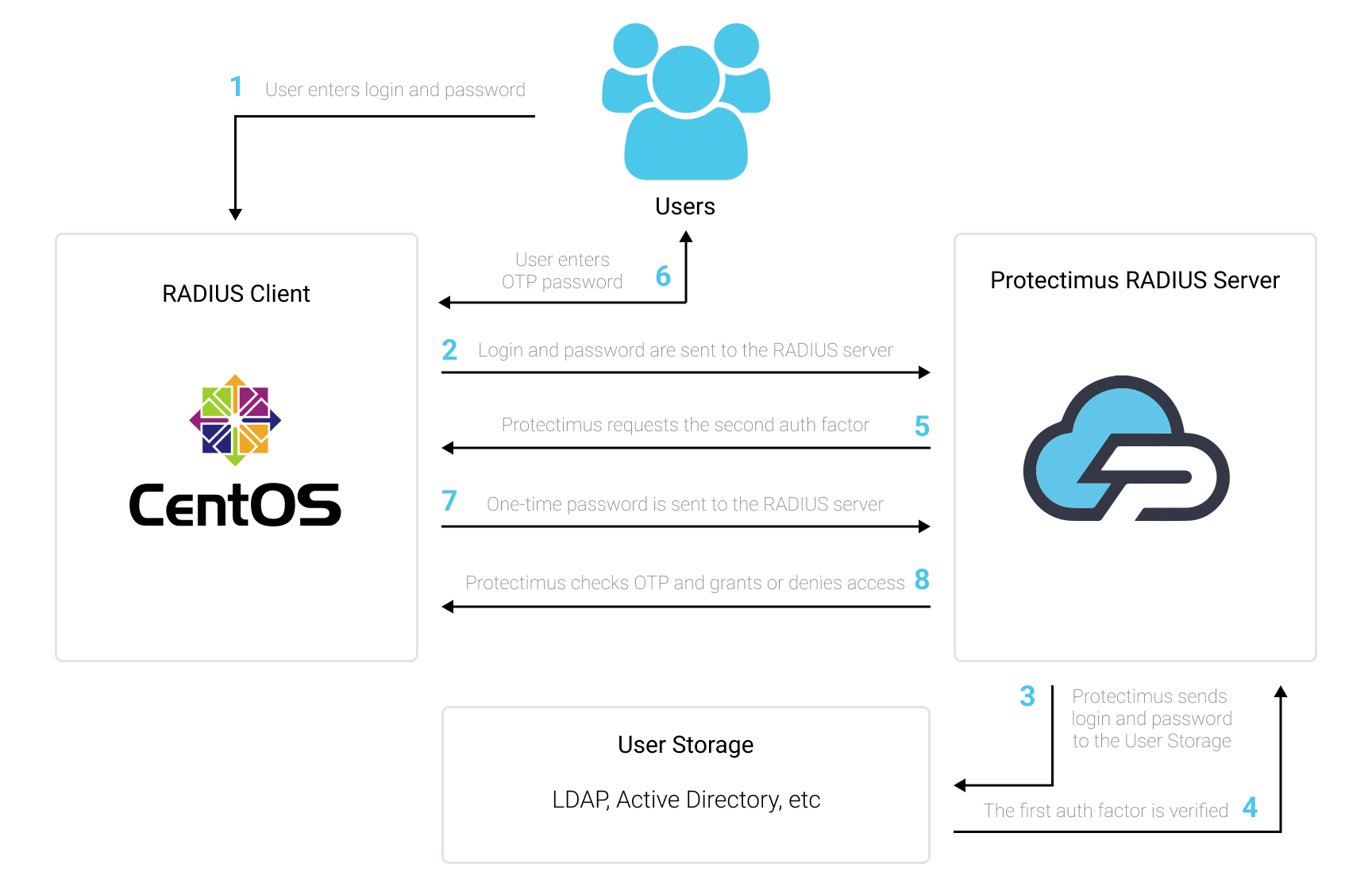

Để hiểu tại sao việc tích hợp MFA vào SSH lại quan trọng đến vậy, trước tiên chúng ta cần nắm rõ vai trò của SSH và những hạn chế của các phương thức xác thực truyền thống. SSH không chỉ là một công cụ, mà là cánh cổng chính để quản trị và kiểm soát toàn bộ hệ thống của bạn.

SSH là gì và vai trò trong quản trị server

SSH, viết tắt của Secure Shell, là một giao thức mạng cho phép bạn truy cập và quản trị máy chủ từ xa một cách an toàn. Mọi dữ liệu truyền đi giữa máy khách và máy chủ qua SSH đều được mã hóa mạnh mẽ, giúp ngăn chặn việc nghe lén thông tin. Đối với các quản trị viên hệ thống (sysadmin) hay lập trình viên, SSH là công cụ không thể thiếu hàng ngày. Nó được sử dụng để thực thi lệnh, quản lý file, cài đặt phần mềm và giám sát hoạt động của server mà không cần phải tiếp xúc vật lý với máy chủ.

Tuy nhiên, chính vì vai trò quan trọng này, quyền truy cập SSH trở nên cực kỳ nhạy cảm. Bất kỳ ai có được quyền truy cập SSH đều có thể kiểm soát hoàn toàn dữ liệu, ứng dụng và cấu hình trên server. Do đó, việc bảo vệ “chìa khóa” SSH là nhiệm vụ tối quan trọng để đảm bảo an toàn cho toàn bộ hạ tầng kỹ thuật của bạn.

Tại sao chỉ dùng mật khẩu hoặc khóa SSH chưa đủ

Phương thức xác thực phổ biến nhất cho SSH là sử dụng mật khẩu. Tuy nhiên, mật khẩu lại là mắt xích yếu nhất trong chuỗi bảo mật. Kẻ tấn công có thể sử dụng các kỹ thuật như tấn công dò mật khẩu (brute-force attack) hoặc tấn công từ điển để đoán ra mật khẩu của bạn, đặc biệt nếu bạn sử dụng mật khẩu yếu hoặc dễ đoán. Ngay cả những mật khẩu phức tạp cũng có thể bị lộ thông qua các vụ rò rỉ dữ liệu từ những dịch vụ khác mà bạn sử dụng chung mật khẩu. Thông tin chi tiết về Mật khẩu là gì sẽ giúp bạn hiểu rõ hơn về tầm quan trọng của việc bảo vệ mật khẩu.

Sử dụng khóa SSH (SSH keys) là một phương pháp an toàn hơn nhiều so với mật khẩu. Nó hoạt động dựa trên một cặp khóa công khai và khóa bí mật. Tuy nhiên, nếu khóa bí mật (private key) của bạn bị đánh cắp, ví dụ như do máy tính cá nhân bị nhiễm mã độc (Malware là gì), kẻ tấn công cũng có thể đăng nhập vào máy chủ của bạn mà không gặp bất kỳ trở ngại nào. Hậu quả của việc mất quyền truy cập SSH là vô cùng nghiêm trọng: từ mất mát dữ liệu, gián đoạn dịch vụ cho đến việc máy chủ bị biến thành công cụ để tấn công các hệ thống khác. Đây chính là lý do 2fa là gì và ưu điểm của việc sử dụng xác thực đa yếu tố (MFA) ra đời. MFA yêu cầu một yếu tố xác thực thứ hai, thường là một mã OTP (One-Time Password) được tạo ra từ một thiết bị vật lý mà bạn sở hữu (như điện thoại thông minh). Điều này có nghĩa là ngay cả khi kẻ xấu có được mật khẩu hoặc khóa SSH của bạn, chúng vẫn không thể đăng nhập nếu không có mã OTP này.

Các bước chuẩn bị trước khi thiết lập MFA trên CentOS 7

Trước khi bắt tay vào việc cài đặt và cấu hình, chúng ta cần đảm bảo hệ thống đã sẵn sàng. Quá trình chuẩn bị kỹ lưỡng sẽ giúp việc triển khai diễn ra suôn sẻ và tránh được những lỗi không đáng có. Hãy cùng AZWEB điểm qua các yêu cầu cần thiết nhé.

Kiểm tra điều kiện hệ thống và quyền hạn

Đầu tiên, bạn cần chắc chắn rằng mình đang làm việc trên hệ điều hành CentOS 7. Bạn có thể kiểm tra phiên bản hệ điều hành bằng lệnh sau:

cat /etc/centos-release

Kết quả trả về nên là một dòng chứa thông tin “CentOS Linux release 7…”. Tiếp theo, bạn cần có quyền root hoặc quyền sudo để thực hiện các lệnh cài đặt và thay đổi cấu hình hệ thống. Quyền hạn này là bắt buộc vì chúng ta sẽ can thiệp vào các tệp tin cấu hình bảo mật quan trọng của server.

Một bước cực kỳ quan trọng nhưng thường bị bỏ qua là cập nhật hệ thống. Việc này đảm bảo rằng tất cả các gói phần mềm, bao gồm cả dịch vụ SSH, đều đang ở phiên bản mới nhất và đã được vá các lỗ hổng bảo mật đã biết. Hãy chạy lệnh sau:

sudo yum update -y

Cuối cùng, để phòng ngừa rủi ro, bạn nên tạo một bản sao lưu (backup) cho các tệp tin cấu hình SSH hiện tại. Nếu có sự cố xảy ra trong quá trình cấu hình, bạn có thể dễ dàng khôi phục lại trạng thái ban đầu. Thực hiện lệnh sau để sao lưu:

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.baksudo cp /etc/pam.d/sshd /etc/pam.d/sshd.bak

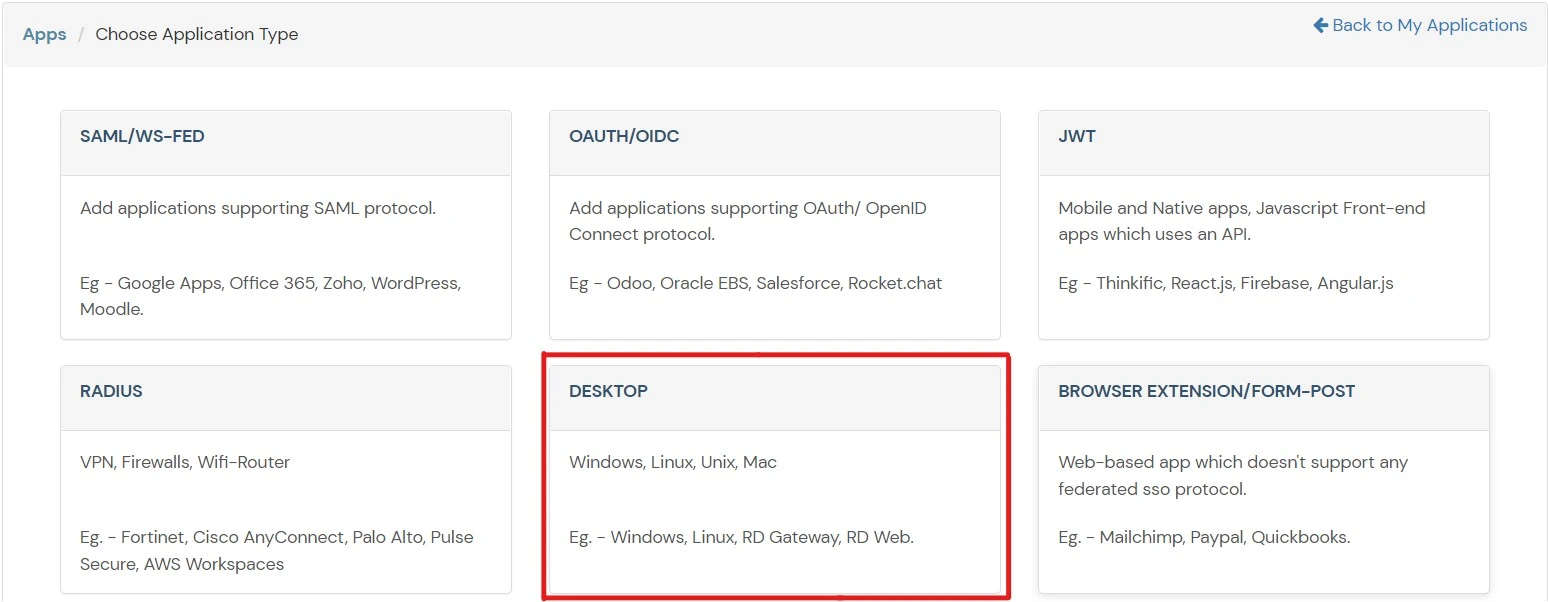

Cài đặt các gói cần thiết

Để triển khai MFA với Google Authenticator, chúng ta cần cài đặt một module đặc biệt cho PAM (Pluggable Authentication Modules). PAM là một cơ chế linh hoạt của Linux cho phép quản trị viên “cắm” các phương thức xác thực khác nhau vào hệ thống. Trong trường hợp này, chúng ta sẽ sử dụng module google-authenticator. Bạn có thể tìm hiểu thêm về Xác thực là gì để hiểu rõ hơn cách hoạt động của các cơ chế này.

Trước tiên, bạn cần cài đặt EPEL (Extra Packages for Enterprise Linux) repository, vì gói `google-authenticator` không có sẵn trong kho lưu trữ mặc định của CentOS 7. Chạy lệnh:

sudo yum install epel-release -y

Sau khi đã thêm EPEL repository, bạn có thể tiến hành cài đặt gói `google-authenticator` bằng lệnh sau:

sudo yum install google-authenticator -y

Sau khi quá trình cài đặt hoàn tất, bạn có thể kiểm tra lại để chắc chắn rằng gói đã được cài đặt thành công. Hệ thống của bạn giờ đã sẵn sàng cho các bước cấu hình chi tiết để kích hoạt lớp bảo mật thứ hai cho dịch vụ SSH.

Hướng dẫn cài đặt và cấu hình MFA cho SSH sử dụng Google Authenticator

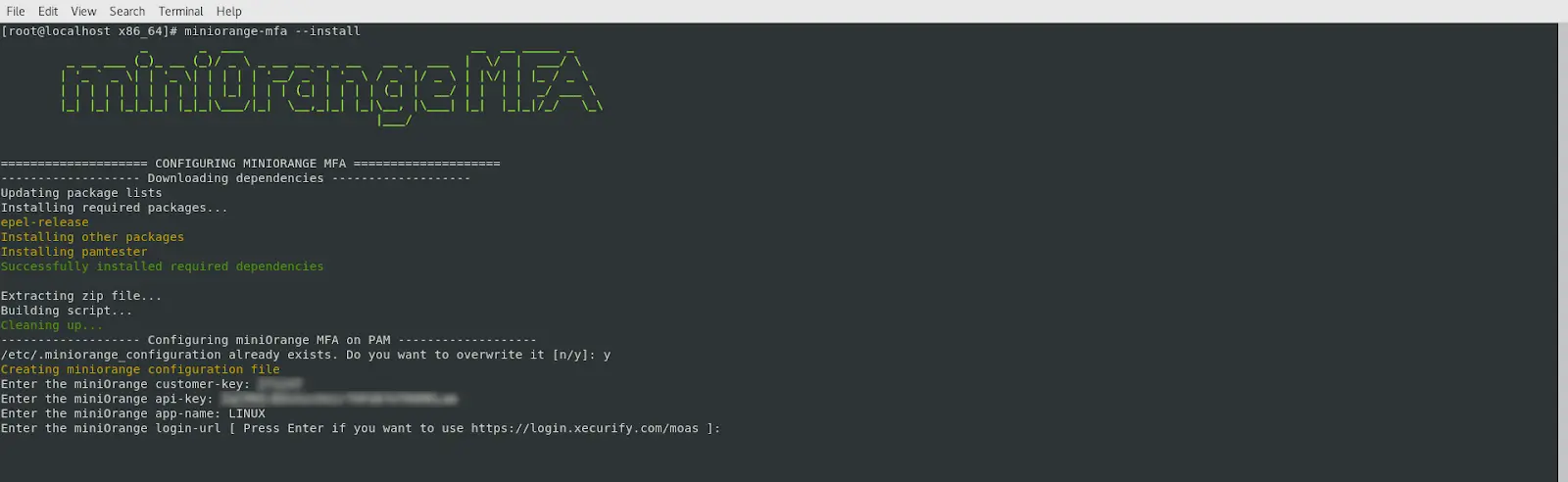

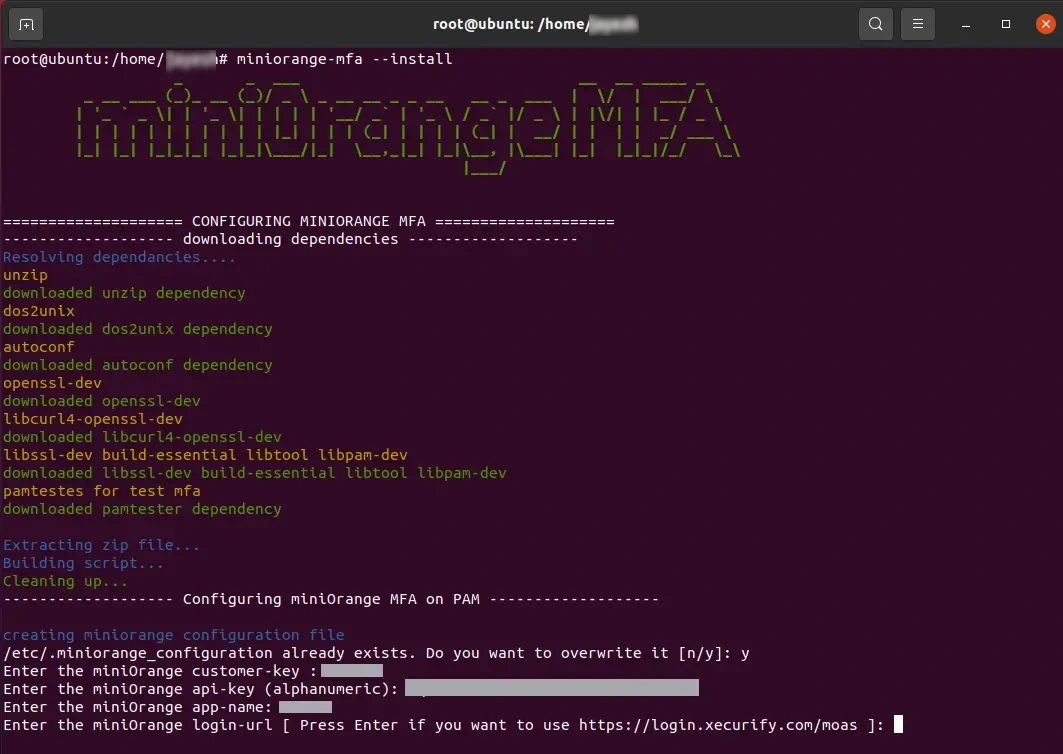

Sau khi đã hoàn tất các bước chuẩn bị, chúng ta sẽ đi vào phần chính: cài đặt và cấu hình chi tiết để kích hoạt MFA. Quá trình này bao gồm ba bước chính: thiết lập Google Authenticator cho người dùng, cấu hình PAM và cuối cùng là cập nhật cấu hình dịch vụ SSH. Hãy thực hiện cẩn thận từng bước để đảm bảo hệ thống hoạt động chính xác.

Cài đặt Google Authenticator PAM

Đầu tiên, bạn cần chạy công cụ cấu hình Google Authenticator cho người dùng mà bạn muốn bật MFA. Lưu ý rằng bạn phải thực hiện bước này cho từng người dùng riêng biệt. Hãy đăng nhập với tư cách là người dùng đó (không phải root) và chạy lệnh sau:

google-authenticator

Chương trình sẽ hỏi bạn một loạt câu hỏi. Câu hỏi đầu tiên là “Do you want authentication tokens to be time-based (y/n)”. Bạn nên trả lời “y” (yes). Điều này sẽ tạo ra các mã OTP dựa trên thời gian, là phương pháp phổ biến và an toàn nhất.

Ngay sau đó, một mã QR code lớn sẽ xuất hiện trên màn hình terminal của bạn, cùng với một secret key và các mã khẩn cấp (emergency scratch codes). Bạn cần dùng ứng dụng Google Authenticator (hoặc một ứng dụng tương thích khác như Authy) trên điện thoại để quét mã QR này. Sau khi quét, tài khoản của bạn sẽ được thêm vào ứng dụng và bắt đầu tạo mã OTP 6 chữ số thay đổi mỗi 30 giây. Quan trọng: Hãy lưu lại các mã khẩn cấp ở một nơi an toàn. Chúng sẽ giúp bạn đăng nhập trong trường hợp bị mất điện thoại.

.png)

Chương trình sẽ tiếp tục hỏi các câu hỏi cấu hình khác. Bạn nên trả lời “y” cho các câu hỏi sau để tăng cường bảo mật:

- Cập nhật file `.google_authenticator` trong thư mục nhà của bạn? (y)

- Chặn việc sử dụng lại cùng một mã xác thực? (y)

- Mở rộng cửa sổ thời gian để chấp nhận mã? (n – không nên để tránh tấn công)

- Giới hạn số lần đăng nhập sai? (y)

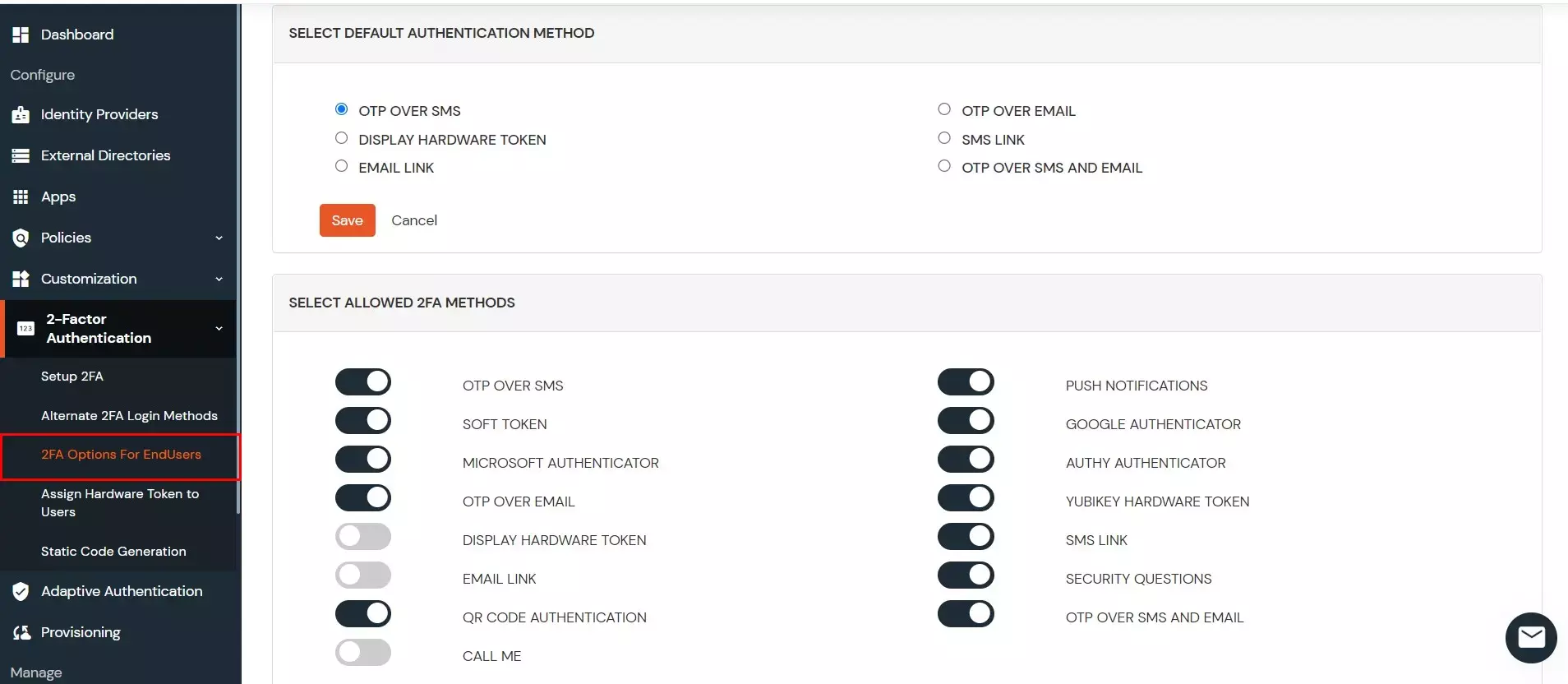

Cấu hình SSH để yêu cầu xác thực đa yếu tố

Bây giờ, chúng ta cần “bảo” cho hệ thống sử dụng module Google Authenticator khi có yêu cầu đăng nhập SSH. Điều này được thực hiện bằng cách chỉnh sửa tệp cấu hình PAM cho SSH. Mở tệp /etc/pam.d/sshd bằng một trình soạn thảo văn bản như nano hoặc vi với quyền sudo:

sudo nano /etc/pam.d/sshd

Thêm dòng sau vào đầu tệp. Dòng này yêu cầu người dùng phải xác thực qua Google Authenticator trước khi các phương thức khác được xử lý.

auth required pam_google_authenticator.so

Tiếp theo, chúng ta cần chỉnh sửa tệp cấu hình chính của dịch vụ SSH để nó chấp nhận yêu cầu xác thực dạng “hỏi-đáp” (challenge-response) từ PAM. Mở tệp /etc/ssh/sshd_config:

sudo nano /etc/ssh/sshd_config

Tìm đến dòng ChallengeResponseAuthentication và thay đổi giá trị của nó từ no thành yes. Nếu dòng này không tồn tại hoặc đang bị ghi chú (bắt đầu bằng dấu #), hãy thêm một dòng mới hoặc bỏ dấu # đi.

ChallengeResponseAuthentication yes

Đồng thời, hãy đảm bảo rằng bạn vẫn bật phương thức xác thực bằng mật khẩu hoặc khóa SSH. Tìm dòng PasswordAuthentication hoặc PubkeyAuthentication và chắc chắn rằng ít nhất một trong hai có giá trị là yes. Cuối cùng, để áp dụng tất cả các thay đổi, bạn cần khởi động lại dịch vụ SSH:

sudo systemctl restart sshd

Kiểm tra và xác nhận chức năng MFA hoạt động đúng trên SSH

Sau khi đã hoàn thành các bước cấu hình, việc quan trọng tiếp theo là kiểm tra để đảm bảo mọi thứ hoạt động như mong đợi. Đừng bỏ qua bước này, vì nó giúp bạn xác nhận rằng lớp bảo mật mới đã được kích hoạt đúng cách và không gây ra sự cố khóa chính bạn ra khỏi server.

Thử đăng nhập SSH với MFA

Để kiểm tra, hãy mở một cửa sổ terminal mới trên máy tính của bạn và thử kết nối SSH đến server như bình thường. Giả sử người dùng của bạn là azweb và địa chỉ IP của server là 192.168.1.100, bạn sẽ chạy lệnh:

ssh azweb@192.168.1.100

Lúc này, quy trình đăng nhập sẽ khác trước. Đầu tiên, bạn sẽ được yêu cầu nhập mật khẩu của người dùng như thường lệ. Sau khi nhập đúng mật khẩu, thay vì đăng nhập ngay lập tức, bạn sẽ thấy một yêu cầu mới xuất hiện:

(azweb@192.168.1.100) Password:Verification code:

Đây chính là lúc bạn cần mở ứng dụng Google Authenticator trên điện thoại. Lấy mã OTP 6 chữ số đang hiển thị cho tài khoản server của bạn và nhập vào terminal, sau đó nhấn Enter. Nếu mã chính xác, bạn sẽ đăng nhập thành công vào server. Xin chúc mừng, bạn đã thiết lập thành công MFA cho SSH!

Xác nhận tính ổn định và bảo mật

Việc đăng nhập thành công một lần là một dấu hiệu tốt, nhưng bạn cần kiểm tra kỹ hơn. Hãy thử đăng nhập lại nhiều lần để đảm bảo kết nối ổn định. Thử nhập sai mã OTP để xem hệ thống có từ chối truy cập hay không. Đây là cách để bạn tin tưởng rằng lớp bảo mật đang hoạt động hiệu quả.

Một kịch bản quan trọng cần cân nhắc là làm thế nào để đăng nhập nếu bạn bị mất điện thoại. Đây là lúc các “emergency scratch codes” mà bạn đã lưu ở bước trước phát huy tác dụng. Mỗi mã này chỉ có thể sử dụng một lần. Khi được yêu cầu nhập “Verification code”, bạn hãy nhập một trong các mã khẩn cấp đó. Nó sẽ cho phép bạn truy cập vào server để bạn có thể thiết lập lại Google Authenticator hoặc tạm thời vô hiệu hóa MFA.

Hãy đảm bảo rằng tất cả người dùng cần truy cập SSH đều đã được cấu hình MFA. Nếu có người dùng nào chưa được thiết lập, họ sẽ không thể đăng nhập được nếu cấu hình PAM được áp dụng chung. Việc kiểm tra toàn diện giúp bạn đảm bảo hệ thống vừa an toàn, vừa có sẵn các phương án dự phòng khi sự cố xảy ra.

Các lưu ý và cách khắc phục sự cố thường gặp khi cấu hình MFA

Mặc dù quá trình cài đặt khá đơn giản, đôi khi bạn có thể gặp phải một số sự cố không mong muốn. Đừng lo lắng, hầu hết các vấn đề này đều có cách giải quyết. Dưới đây là hai sự cố phổ biến nhất và cách khắc phục chúng, giúp bạn tự tin hơn khi quản trị hệ thống của mình.

Không thể đăng nhập do cấu hình sai

Đây là sự cố đáng lo ngại nhất: bạn đã khởi động lại dịch vụ SSH và bây giờ không thể đăng nhập được nữa, kể cả khi nhập đúng mật khẩu và mã OTP. Nguyên nhân phổ biến nhất là do có lỗi cú pháp trong các tệp cấu hình /etc/pam.d/sshd hoặc /etc/ssh/sshd_config. Ví dụ, bạn có thể đã gõ sai một từ khóa hoặc đặt một tùy chọn không hợp lệ.

Trong trường hợp này, bạn sẽ cần một phương thức truy cập “ngoài băng tần” (out-of-band) vào server. Nếu bạn đang sử dụng dịch vụ VPS/Cloud Server từ một nhà cung cấp như AZWEB, họ thường cung cấp một giao diện console hoặc VNC qua trình duyệt web. Giao diện này cho phép bạn truy cập trực tiếp vào màn hình đăng nhập của server, giống như bạn đang ngồi trước máy tính vật lý. Hãy sử dụng nó để đăng nhập bằng tài khoản root, sau đó kiểm tra và sửa lại các tệp cấu hình đã thay đổi. Sau khi sửa lỗi, hãy khởi động lại dịch vụ SSH và thử đăng nhập lại bình thường.

Đây là lý do tại sao việc sao lưu các tệp cấu hình ở bước chuẩn bị lại vô cùng quan trọng. Nếu không tìm ra lỗi, bạn luôn có thể khôi phục lại từ các tệp .bak đã tạo.

Mã OTP không hợp lệ hoặc không hoạt động

Một sự cố khác là bạn chắc chắn đã nhập đúng mã OTP từ ứng dụng Google Authenticator, nhưng hệ thống vẫn báo lỗi “Verification code” không hợp lệ. Nguyên nhân chính của vấn đề này thường là do sự chênh lệch thời gian (clock skew) giữa server và điện thoại của bạn.

Mã OTP dựa trên thời gian (TOTP) yêu cầu cả thiết bị tạo mã (điện thoại) và hệ thống xác minh mã (server) phải được đồng bộ hóa thời gian một cách chính xác. Nếu thời gian trên server của bạn bị lệch dù chỉ vài chục giây so với thời gian chuẩn, mã OTP được tạo ra trên điện thoại sẽ không khớp. Để khắc phục, bạn nên cài đặt và cấu hình dịch vụ NTP (Network Time Protocol) trên server để nó tự động đồng bộ thời gian với các máy chủ thời gian trên internet. Bạn có thể cài đặt NTP bằng lệnh:

sudo yum install ntp -ysudo systemctl start ntpdsudo systemctl enable ntpd

Sau khi đồng bộ thời gian, hãy thử đăng nhập lại. Trong hầu hết các trường hợp, vấn đề sẽ được giải quyết. Nếu vẫn không được, hãy kiểm tra lại cấu hình trong tệp .google_authenticator tại thư mục nhà của người dùng để đảm bảo không có tùy chọn nào bị sai.

Lợi ích của việc sử dụng MFA trong bảo vệ server và nâng cao an toàn hệ thống

Việc dành thời gian để thiết lập MFA cho SSH không chỉ là một bài thực hành kỹ thuật, mà là một khoản đầu tư chiến lược vào an ninh cho hạ tầng của bạn. Những lợi ích mà nó mang lại vượt xa sự phức tạp ban đầu, giúp bạn xây dựng một pháo đài kỹ thuật số vững chắc hơn.

Lợi ích rõ ràng nhất là tăng cường một lớp bảo mật cực kỳ mạnh mẽ chống lại các truy cập trái phép. Mật khẩu, dù mạnh đến đâu, vẫn có thể bị bẻ khóa hoặc đánh cắp. Khóa SSH, dù an toàn hơn, vẫn có thể bị rò rỉ. Nhưng để vượt qua MFA, kẻ tấn công cần phải có cả thông tin bạn biết (mật khẩu/khóa) và thiết bị bạn sở hữu (điện thoại). Điều này khiến cho việc xâm nhập trở nên khó khăn hơn theo cấp số nhân.

Thứ hai, MFA giúp giảm thiểu đáng kể nguy cơ bị tấn công do lộ mật khẩu. Trong thế giới ngày nay, các vụ rò rỉ dữ liệu xảy ra thường xuyên. Nếu bạn sử dụng lại mật khẩu ở nhiều nơi, một vụ rò rỉ từ một trang web không liên quan cũng có thể khiến server của bạn gặp nguy hiểm. Với MFA, ngay cả khi mật khẩu của bạn bị lộ công khai trên mạng, tài khoản SSH của bạn vẫn được bảo vệ an toàn.

Cuối cùng, việc triển khai MFA giúp bạn đáp ứng các tiêu chuẩn bảo mật cao trong ngành. Nhiều quy định về bảo mật dữ liệu, chẳng hạn như PCI DSS (cho ngành thẻ thanh toán) hoặc HIPAA (cho ngành y tế), yêu cầu hoặc khuyến nghị mạnh mẽ việc sử dụng xác thực đa yếu tố cho các truy cập quản trị. Việc áp dụng MFA không chỉ bảo vệ server của bạn mà còn nâng cao uy tín, thể hiện sự chuyên nghiệp và cam kết của bạn đối với việc bảo vệ dữ liệu cho khách hàng và đối tác. Để xây dựng hệ thống bảo mật toàn diện hơn, bạn cũng nên kết hợp với Firewall là gì để ngăn chặn các tấn công từ bên ngoài, cũng như Ids là gì để phát hiện các xâm nhập bất thường.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau đi qua một hành trình chi tiết để gia cố “cánh cửa” quan trọng nhất của server: dịch vụ SSH. Việc thiết lập Xác thực đa yếu tố (MFA) trên CentOS 7 bằng Google Authenticator là một bước đi thông minh và cần thiết trong bối cảnh an ninh mạng ngày càng phức tạp. Bằng cách thêm vào một lớp xác minh thứ hai, bạn đã biến một cơ chế đăng nhập vốn đã an toàn trở nên gần như bất khả xâm phạm trước các phương thức tấn công phổ biến.

Chúng ta đã tìm hiểu từ những khái niệm cơ bản về SSH, lý do tại sao mật khẩu đơn thuần là không đủ, cho đến các bước chuẩn bị, cài đặt, cấu hình chi tiết và khắc phục sự cố. Lợi ích mà MFA mang lại là không thể phủ nhận: nó bảo vệ bạn khỏi nguy cơ lộ mật khẩu, ngăn chặn truy cập trái phép và giúp bạn tuân thủ các tiêu chuẩn bảo mật hiện đại. Đừng chần chừ, hãy áp dụng ngay những kiến thức này để bảo vệ tài sản số quý giá của bạn. Đây là một trong những biện pháp hiệu quả nhất bạn có thể thực hiện để đảm bảo an toàn cho server của mình. Hãy tiếp tục tìm hiểu thêm về các phương pháp bảo mật nâng cao khác như cấu hình tường lửa, giám sát hệ thống và mã hóa dữ liệu để xây dựng một hệ thống phòng thủ toàn diện.