Bạn đã bao giờ muốn hiểu chi tiết cấu trúc bên trong của một tập tin thực thi trên Linux chưa? Đôi khi, việc tìm hiểu cách một chương trình được biên dịch, các thư viện mà nó phụ thuộc, hay đơn giản là cấu trúc của nó lại là một thách thức lớn. Việc phân tích các tập tin ELF (Executable and Linkable Format), định dạng tiêu chuẩn cho các file thực thi, thư viện chia sẻ và file object trong các hệ điều hành giống Unix, có thể trở nên phức tạp nếu bạn không có công cụ phù hợp. Đây chính là lúc lệnh readelf tỏa sáng. readelf là một công cụ dòng lệnh mạnh mẽ, có sẵn trong hầu hết các bản phân phối Linux, cho phép bạn xem xét và phân tích mọi thành phần bên trong một tập tin ELF một cách chi tiết và rõ ràng. Bài viết này sẽ là kim chỉ nam của bạn, hướng dẫn từ A đến Z về readelf: từ định nghĩa, cách cài đặt, cách sử dụng để phân tích cấu trúc tập tin ELF, cho đến các ví dụ và ứng dụng thực tế trong lập trình và bảo mật.

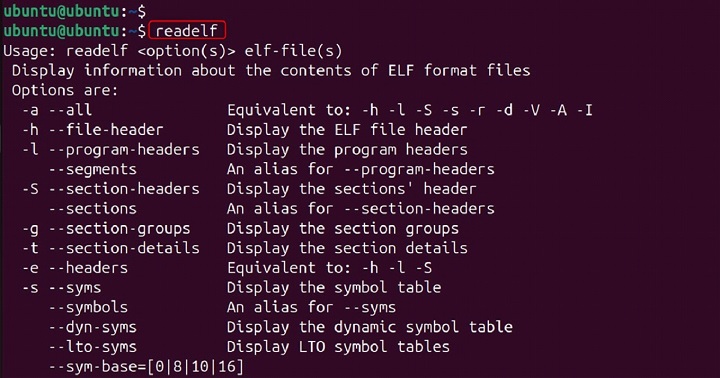

Giới thiệu và cách cài đặt lệnh readelf trên Linux

Trước khi đi sâu vào việc phân tích các tập tin phức tạp, chúng ta hãy bắt đầu với những kiến thức nền tảng nhất: readelf là gì và làm thế nào để cài đặt nó trên hệ thống của bạn. Đây là bước đầu tiên và quan trọng nhất để bạn có thể làm chủ công cụ hữu ích này.

Readelf là gì và mục đích sử dụng

readelf là một tiện ích dòng lệnh trong bộ công cụ GNU Binutils, được thiết kế chuyên dụng để hiển thị thông tin chi tiết về các tập tin có định dạng ELF (Executable and Linkable Format). Đây là định dạng tiêu chuẩn cho các file thực thi, file object, thư viện chia sẻ và core dump trên các hệ điều hành Linux và nhiều hệ thống tương tự Unix khác.

Mục đích chính của readelf là giúp các lập trình viên, nhà nghiên cứu bảo mật và quản trị viên hệ thống “nhìn thấu” vào bên trong một file nhị phân. Thay vì xem nó như một hộp đen, bạn có thể sử dụng readelf để kiểm tra các thành phần cấu tạo nên nó, chẳng hạn như:

- ELF Header: Thông tin tổng quan về file, như kiến trúc (32-bit hay 64-bit), loại file (thực thi, thư viện,…).

- Section Headers: Mô tả các “phần” của file, như mã lệnh (

.text), dữ liệu đã khởi tạo (.data), và dữ liệu chưa khởi tạo (.bss). - Program Headers (Segments): Mô tả cách hệ điều hành nên tải file vào bộ nhớ khi thực thi.

- Symbol Tables: Danh sách các hàm và biến toàn cục mà file định nghĩa hoặc sử dụng.

- Dynamic Linking Information: Các thư viện chia sẻ mà chương trình cần để chạy.

Nhờ những thông tin này, readelf trở thành công cụ không thể thiếu trong việc gỡ lỗi, phân tích hiệu suất, và đặc biệt là trong lĩnh vực reverse engineering (dịch ngược) và phân tích phần mềm độc hại.

Cách cài đặt readelf trên hệ điều hành Linux

Tin vui là readelf thường được cài đặt sẵn trên hầu hết các bản phân phối Linux phổ biến vì nó là một phần của gói binutils (Binary Utilities), một bộ sưu tập các công cụ lập trình thiết yếu. Tuy nhiên, nếu vì một lý do nào đó mà hệ thống của bạn chưa có, việc cài đặt vô cùng đơn giản.

Bạn chỉ cần mở terminal và sử dụng trình quản lý gói của hệ điều hành.

Đối với các bản phân phối dựa trên Debian/Ubuntu là gì:

Bạn sử dụng apt để cài đặt. Hầu hết các trường hợp gói binutils đã được cài đặt như một phần của build-essential.

sudo apt update

sudo apt install binutils

Đối với các bản phân phối dựa trên RHEL/CentOS/Fedora:

Bạn sử dụng yum hoặc dnf để cài đặt gói binutils.

sudo yum install binutils

Hoặc trên các phiên bản Fedora mới hơn:

sudo dnf install binutils

Sau khi cài đặt xong, bạn có thể kiểm tra xem readelf đã sẵn sàng hoạt động hay chưa bằng cách gõ lệnh sau vào terminal:

readelf --version

Nếu lệnh này trả về thông tin phiên bản của GNU readelf, xin chúc mừng, bạn đã cài đặt thành công và sẵn sàng cho các bước tiếp theo!

Phân tích cấu trúc tập tin ELF bằng lệnh readelf

Khi đã có công cụ trong tay, giờ là lúc khám phá sức mạnh thực sự của nó. Việc phân tích một tập tin ELF cũng giống như một bác sĩ đọc phim X-quang, mỗi phần thông tin readelf cung cấp sẽ cho chúng ta một cái nhìn sâu sắc về “cơ thể” của chương trình. Chúng ta sẽ bắt đầu từ những thành phần tổng quan nhất đến chi tiết nhất.

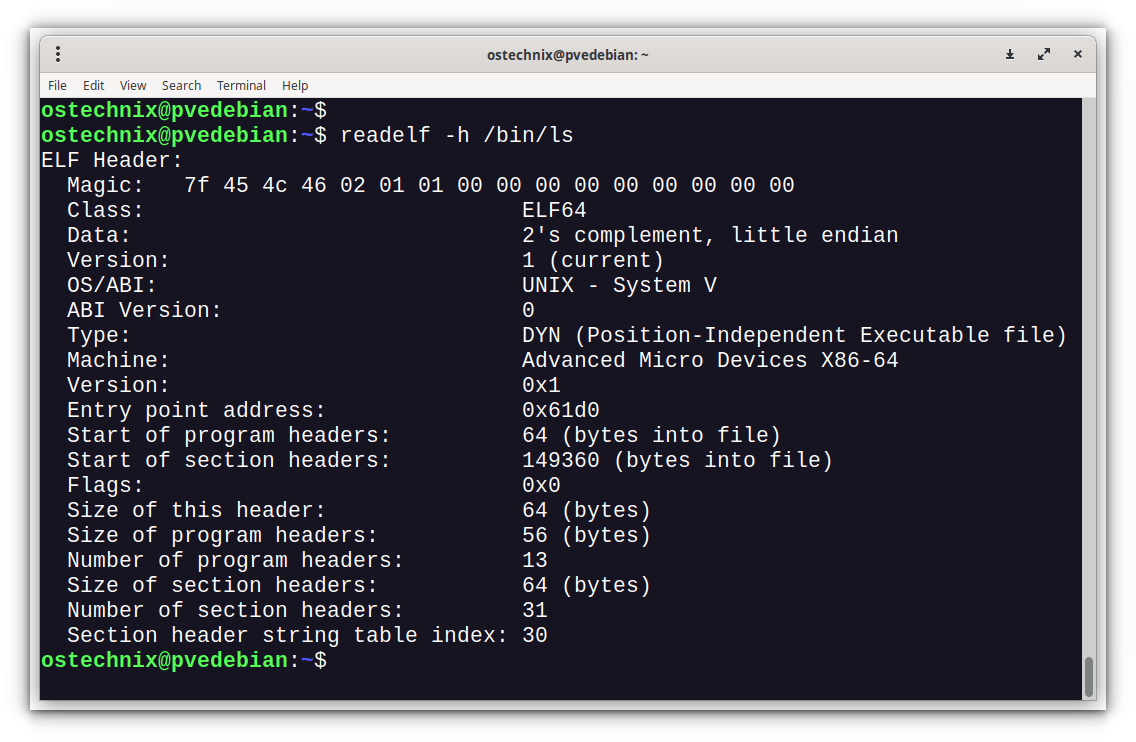

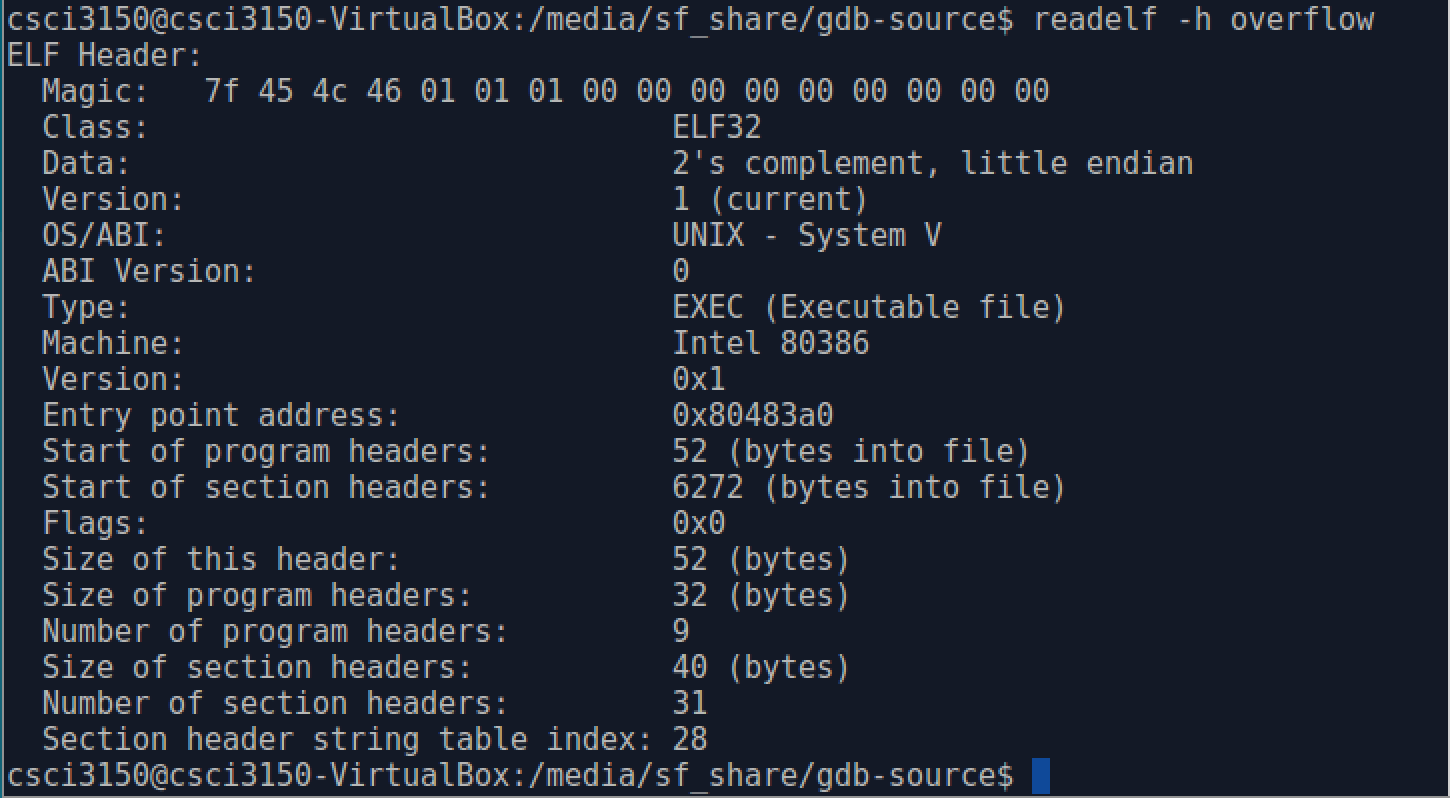

Kiểm tra ELF Header

ELF Header có thể được xem như là “chứng minh nhân dân” của tập tin. Nó nằm ở ngay đầu file và chứa những thông tin định danh quan trọng nhất. Header này cho hệ điều hành biết file này là gì và phải xử lý nó như thế nào.

Để xem ELF Header, chúng ta sử dụng tùy chọn -h (hoặc --file-header):

readelf -h /bin/bash

Lệnh này sẽ phân tích file thực thi /bin/bash và hiển thị header của nó.

Kết quả trả về sẽ bao gồm các thông tin quan trọng như:

- Magic: Một chuỗi byte đặc biệt để xác định đây là file ELF.

- Class: Cho biết file dành cho kiến trúc 32-bit (

ELF32) hay 64-bit (ELF64). - Type: Loại file ELF. Phổ biến nhất là

EXEC(file thực thi),DYN(thư viện chia sẻ), vàREL(file object có thể di dời). - Machine: Kiến trúc CPU mà file được biên dịch cho (ví dụ:

X86-64,ARM). - Entry point address: Địa chỉ bộ nhớ ảo nơi chương trình bắt đầu thực thi.

Việc kiểm tra header là bước đầu tiên và cơ bản nhất khi bạn nhận được một file nhị phân lạ, giúp bạn nhanh chóng nắm bắt các đặc tính cơ bản của nó.

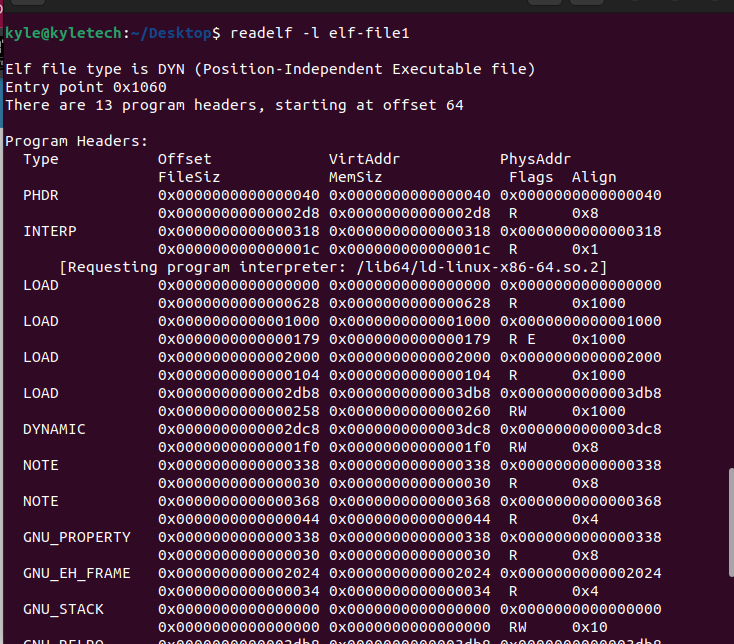

Phân tích Section và Segment

Sau khi xem header, chúng ta sẽ đi sâu hơn vào cấu trúc bên trong. Trong một file ELF, có hai “cách nhìn” khác nhau về cấu trúc của nó: sections và segments.

- Sections (Phần): Là góc nhìn của người lập trình và trình liên kết (linker). File được chia thành các section chứa các loại dữ liệu cụ thể, ví dụ:

.textchứa mã máy thực thi,.datachứa dữ liệu đã khởi tạo, và.symtabchứa bảng ký hiệu (symbol table). Sections rất quan trọng trong quá trình biên dịch và liên kết. - Segments (Đoạn): Là góc nhìn của hệ điều hành khi tải chương trình vào bộ nhớ (loader). Một hoặc nhiều section sẽ được nhóm lại thành một segment. Ví dụ, section

.textvà.rodata(dữ liệu chỉ đọc) có thể được nhóm vào một segment có quyền chỉ đọc và thực thi.

Để liệt kê tất cả các section trong file, ta dùng tùy chọn -S (hoặc --sections):

readelf -S /bin/bash

Bạn sẽ thấy một danh sách dài các section cùng với địa chỉ, kích thước và loại của chúng.

Để xem các segment, ta dùng tùy chọn -l (hoặc --program-headers):

readelf -l /bin/bash

Kết quả sẽ cho thấy các segment như LOAD (chứa dữ liệu cần được tải vào bộ nhớ), INTERP (chỉ định trình thông dịch chương trình, thường là dynamic linker), và DYNAMIC (chứa thông tin cho việc liên kết động). Phân biệt và hiểu rõ hai khái niệm này là chìa khóa để nắm vững cấu trúc ELF.

Kiểm tra Symbol Table

Symbol Table (Bảng ký hiệu) có thể được ví như một “cuốn danh bạ” của file ELF. Nó chứa danh sách các hàm và biến toàn cục mà file đó định nghĩa hoặc cần sử dụng từ các thư viện khác. Bảng này cực kỳ quan trọng cho quá trình liên kết (linking) và gỡ lỗi (debugging).

Ví dụ, khi chương trình của bạn gọi hàm printf(), thông tin về printf sẽ nằm trong symbol table như một ký hiệu cần được giải quyết (resolve) tại thời điểm liên kết hoặc thời gian chạy.

Để xem symbol table, chúng ta sử dụng tùy chọn -s (hoặc --symbols):

readelf -s /bin/bash

Đầu ra sẽ hiển thị một bảng với các cột thông tin:

- Num: Số thứ tự của ký hiệu.

- Value: Địa chỉ của ký hiệu (nếu có).

- Size: Kích thước của ký hiệu (ví dụ: kích thước của một biến).

- Type: Loại ký hiệu, như

FUNC(hàm),OBJECT(biến),FILE(tên file nguồn). - Bind: Phạm vi của ký hiệu, như

GLOBAL(có thể truy cập từ file khác),LOCAL(chỉ dùng trong file này),WEAK. - Ndx: Chỉ số của section mà ký hiệu này thuộc về.

- Name: Tên của ký hiệu (tên hàm hoặc tên biến).

Phân tích bảng ký hiệu giúp bạn biết được chương trình có những chức năng gì và nó tương tác với các thành phần bên ngoài như thế nào. Đây là một kỹ thuật không thể thiếu khi gỡ lỗi các lỗi liên quan đến liên kết (linker errors) hoặc khi thực hiện reverse engineering.

Ví dụ thực tế và các tùy chọn phổ biến của lệnh readelf

Lý thuyết là vậy, nhưng cách tốt nhất để học là qua thực hành. Bây giờ, chúng ta sẽ cùng nhau đi qua một ví dụ minh họa cụ thể và khám phá thêm một vài tùy chọn hữu ích khác của readelf để bạn có thể áp dụng ngay vào công việc của mình.

Ví dụ minh họa sử dụng các tùy chọn cơ bản

Hãy tưởng tượng chúng ta có một chương trình C đơn giản tên là hello.c:

#include <stdio.h>

int main() {

printf("Hello, AZWEB!\\n");

return 0;

}

Đầu tiên, chúng ta biên dịch nó:

gcc hello.c -o hello

Bây giờ chúng ta có file thực thi hello. Hãy dùng readelf để “khám nghiệm” nó.

- Kiểm tra Header:

readelf -h helloĐầu ra sẽ cho biết đây là một file thực thi 64-bit (

Class: ELF64,Type: EXEC), dành cho kiến trúcX86-64. - Xem các Sections:

readelf -S helloBạn sẽ thấy các section quen thuộc như

.text(chứa mã của hàmmain),.rodata(chứa chuỗi “Hello, AZWEB!\n”), và.interp(chỉ định dynamic linker). - Xem các Segments:

readelf -l helloKết quả sẽ có ít nhất một segment

LOADchỉ đọc/thực thi (chứa code) và một segmentLOADcó thể đọc/ghi (chứa dữ liệu). Bạn cũng sẽ thấy segmentINTERPtrỏ đếnld-linux-x86-64.so.2. - Kiểm tra Symbol Table:

readelf -s helloTrong bảng ký hiệu, bạn sẽ tìm thấy ký hiệu

mainvớiType: FUNCvàBind: GLOBAL. Bạn cũng sẽ thấy một ký hiệuprintfvớiNdx: UND(Undefined), nghĩa là nó không được định nghĩa trong file này mà cần được cung cấp bởi một thư viện bên ngoài (trong trường hợp này là thư viện C chuẩn).

Qua một phiên làm việc ngắn, bằng cách kết hợp các tùy chọn -h, -S, -l, và -s, chúng ta đã có một cái nhìn tổng thể và chi tiết về cấu trúc của một chương trình đơn giản.

Một số tùy chọn hữu ích khác của readelf

Ngoài các tùy chọn cơ bản, readelf còn cung cấp nhiều cờ lệnh khác để phân tích sâu hơn. Dưới đây là một vài tùy chọn nâng cao nhưng rất hữu ích:

-d(hoặc--dynamic): Xem Dynamic Section

Tùy chọn này cực kỳ quan trọng khi phân tích các chương trình sử dụng thư viện chia sẻ. Nó hiển thị.dynamicsection, chứa thông tin về các thư viện cần thiết và các ký hiệu cần được liên kết động lúc chạy.readelf -d helloBạn sẽ thấy một mục

(NEEDED)liệt kêlibc.so.6, cho biết chương trìnhhellocủa chúng ta phụ thuộc vào thư viện C chuẩn.-r(hoặc--relocs): Xem Relocation Entries

Relocation là quá trình mà trình liên kết (linker) hoặc trình tải (loader) sửa đổi các địa chỉ trong mã lệnh hoặc dữ liệu để chúng trỏ đến đúng vị trí trong bộ nhớ. Tùy chọn-rhiển thị các “chỉ dẫn” cho quá trình này. Đây là một tùy chọn nâng cao, hữu ích khi gỡ lỗi các vấn đề liên kết phức tạp.readelf -r hello-A(hoặc--arch-specific): Hiển thị thông tin đặc thù kiến trúc.-n(hoặc--notes): Hiển thị các ghi chú trong file ELF (NOTE sections).-x <number|name>(hoặc--hex-dump=<number|name>): Hiển thị nội dung của một section dưới dạng hexa.

Bằng cách kết hợp các tùy chọn này, bạn có thể thực hiện một cuộc phân tích sâu rộng trên bất kỳ tập tin ELF nào, từ một chương trình “Hello World” đơn giản đến một hệ thống phần mềm phức tạp.

Ứng dụng của lệnh readelf trong lập trình và phân tích phần mềm

readelf không chỉ là một công cụ học thuật để tìm hiểu cấu trúc file. Nó có những ứng dụng vô cùng thực tế trong công việc hàng ngày của các lập trình viên, kỹ sư hệ thống và chuyên gia bảo mật. Hãy cùng xem readelf giúp giải quyết các vấn đề cụ thể như thế nào.

Phân tích lỗi và gỡ lỗi chương trình

Trong quá trình phát triển phần mềm, lỗi là điều không thể tránh khỏi, đặc biệt là các lỗi liên quan đến quá trình biên dịch và liên kết. readelf là một trợ thủ đắc lực trong những tình huống này.

Giả sử chương trình của bạn không khởi động được và báo lỗi “undefined reference to some_function“. Bạn có thể dùng readelf -s your_program để kiểm tra bảng ký hiệu. Nếu some_function được đánh dấu là UND (Undefined), điều đó có nghĩa là bạn đã quên liên kết (link) với thư viện chứa hàm đó.

Một trường hợp khác là khi chương trình chạy sai trên một hệ thống khác. Vấn đề có thể nằm ở phiên bản thư viện chia sẻ. Bằng cách dùng readelf -d your_program trên cả hai hệ thống và so sánh mục (NEEDED), bạn có thể phát hiện ra sự khác biệt về các thư viện phụ thuộc. Ví dụ, chương trình có thể đang tìm libcrypto.so.1.0.0 trong khi hệ thống chỉ có libcrypto.so.1.1. readelf giúp bạn chẩn đoán chính xác vấn đề này thay vì phải đoán mò.

Phân tích bảo mật và reverse engineering

Trong lĩnh vực an ninh mạng, readelf là một trong những công cụ đầu tiên được sử dụng khi phân tích một file nhị phân đáng ngờ. Nó giúp các nhà phân tích nhanh chóng thu thập thông tin tình báo về mẫu mã độc.

Ví dụ, một nhà phân tích bảo mật có thể dùng readelf -s suspicious_file để xem các hàm mà nó sử dụng. Nếu họ thấy các hàm như socket, connect, fork, execve cùng với các hàm xử lý chuỗi đáng ngờ, đó có thể là dấu hiệu của một backdoor hoặc trojan.

Hơn nữa, readelf -l suspicious_file có thể tiết lộ các segment bất thường. Ví dụ, một segment có cả quyền ghi và thực thi (W và X) là một dấu hiệu đáng báo động, vì nó cho phép mã tự sửa đổi chính nó, một kỹ thuật thường thấy trong mã độc đa hình. readelf cũng có thể giúp phát hiện các kỹ thuật che giấu, chẳng hạn như header bị chỉnh sửa hoặc các section bị đặt tên sai lệch để đánh lừa các công cụ phân tích cơ bản. Bằng cách cung cấp một cái nhìn không qua bộ lọc về cấu trúc file, readelf là một công cụ thiết yếu để bắt đầu quá trình dịch ngược và hiểu rõ hành vi của phần mềm.

Các vấn đề thường gặp khi sử dụng lệnh readelf

Mặc dù readelf là một công cụ mạnh mẽ và đáng tin cậy, người dùng mới đôi khi có thể gặp phải một vài trở ngại ban đầu. Dưới đây là hai vấn đề phổ biến nhất và cách để khắc phục chúng một cách nhanh chóng.

Không tìm thấy lệnh readelf sau cài đặt

Đây là sự cố phổ biến nhất. Bạn gõ readelf vào terminal và nhận được thông báo lỗi như bash: readelf: command not found. Có hai nguyên nhân chính cho vấn đề này.

Nguyên nhân 1: Gói binutils chưa được cài đặt.

Đây là lý do phổ biến nhất, đặc biệt trên các hệ thống được cài đặt tối giản (minimal installation) hoặc các container Docker. readelf là một phần của bộ công cụ binutils.

- Cách khắc phục: Rất đơn giản, bạn chỉ cần cài đặt gói

binutilsbằng trình quản lý gói của hệ điều hành như đã hướng dẫn ở phần trước.- Trên Ubuntu/Debian:

sudo apt-get install binutils - Trên CentOS/RHEL:

sudo yum install binutils

- Trên Ubuntu/Debian:

Nguyên nhân 2: Thư mục chứa readelf không nằm trong biến môi trường PATH.

Điều này ít xảy ra hơn nhưng vẫn có thể xuất hiện nếu bạn tự biên dịch và cài đặt binutils vào một vị trí không chuẩn. Biến PATH là danh sách các thư mục mà shell sẽ tìm kiếm khi bạn gõ một lệnh.

- Cách khắc phục:

- Sử dụng lệnh

find / -name readelf 2>/dev/nullđể tìm vị trí của file thực thireadelf. - Giả sử nó nằm ở

/usr/local/bin, bạn hãy kiểm tra biếnPATHbằng lệnhecho $PATH. - Nếu

/usr/local/binkhông có trong danh sách, bạn có thể thêm nó vào file cấu hình của shell (như~/.bashrchoặc~/.zshrc) bằng cách thêm dòng:export PATH=$PATH:/usr/local/bin. Sau đó, mở lại terminal hoặc chạysource ~/.bashrc.

- Sử dụng lệnh

Đọc không đúng định dạng tập tin

Một lỗi khác bạn có thể gặp là khi readelf báo lỗi File format not recognized hoặc Not an ELF file. Điều này có nghĩa là tập tin bạn đang cố gắng phân tích không phải là một tập tin ELF hợp lệ.

Nguyên nhân:

- Bạn đang cố phân tích một file không phải là file nhị phân ELF: Ví dụ như một file văn bản, một file script (Python, shell), một hình ảnh, hoặc một file nén.

- Tập tin ELF bị hỏng: File có thể đã bị tải xuống lỗi, bị sửa đổi một cách không chính xác, hoặc bị hỏng do lỗi hệ thống file. ELF Header của nó có thể không còn hợp lệ.

Cách kiểm tra và xử lý:

Trước khi dùng readelf, hãy sử dụng lệnh file để xác định loại của tập tin. Lệnh file sẽ đọc các “magic number” ở đầu file để nhận dạng định dạng của nó.

file some_file

- Nếu kết quả trả về là

some_file: ELF 64-bit LSB executable..., thì đây đúng là một file ELF và vấn đề có thể là do file bị hỏng. - Nếu kết quả là

some_file: ASCII texthoặcsome_file: Python script, thì đơn giản là bạn đã chọn sai file để phân tích.

Bằng cách sử dụng lệnh file như một bước kiểm tra sơ bộ, bạn có thể tránh được lỗi này và đảm bảo rằng bạn chỉ sử dụng readelf trên các tập tin mà nó được thiết kế để xử lý.

Những lưu ý khi sử dụng lệnh readelf

Để sử dụng readelf một cách hiệu quả và an toàn, có một vài nguyên tắc vàng mà bạn nên ghi nhớ. Những lưu ý này không chỉ giúp bạn tránh được các sự cố không đáng có mà còn nâng cao chất lượng phân tích của bạn.

Luôn kiểm tra quyền truy cập tập tin

Trước khi chạy readelf trên một tập tin, hãy đảm bảo bạn có quyền đọc (read permission) đối với file đó. Nếu bạn đang phân tích các file hệ thống nằm trong các thư mục như /usr/bin hay /lib, thường thì bạn đã có quyền đọc. Tuy nhiên, nếu bạn đang làm việc với các file trong thư mục của người dùng khác hoặc các file có quyền hạn chế, bạn có thể gặp lỗi “Permission denied”. Sử dụng lệnh ls -l <ten_file> để kiểm tra quyền truy cập. Nếu cần thiết, bạn có thể cần sử dụng sudo để chạy readelf với quyền quản trị, nhưng hãy thận trọng khi làm vậy.

Không dùng readelf để chỉnh sửa tập tin (chỉ để phân tích)

Đây là một lưu ý cực kỳ quan trọng. Tên lệnh là readelf (đọc ELF), không phải writeelf. Công cụ này được thiết kế với mục đích duy nhất là đọc, phân tích và hiển thị thông tin. Nó sẽ không và không thể thay đổi hay chỉnh sửa nội dung của tập tin ELF. Điều này là một tính năng an toàn, đảm bảo bạn không vô tình làm hỏng file thực thi hoặc thư viện quan trọng trong quá trình phân tích. Nếu bạn có nhu cầu chỉnh sửa file nhị phân, bạn sẽ cần đến các công cụ khác chuyên dụng hơn như hex editor hoặc các công cụ patching.

Kết hợp với các công cụ khác để phân tích sâu hơnreadelf rất mạnh mẽ trong việc hiển thị cấu trúc tĩnh của file ELF, nhưng nó không phải là công cụ duy nhất bạn nên có trong bộ đồ nghề của mình. Để có một cái nhìn toàn diện, hãy kết hợp readelf với các tiện ích khác trong bộ binutils và các công cụ Linux khác:

objdump: Công cụ này có thể làm nhiều việc tương tựreadelf, nhưng điểm mạnh nhất của nó là khả năng dịch ngược mã máy (disassemble) trong section.textra mã hợp ngữ (Assembly). Lệnhobjdump -d <ten_file>là người bạn đồng hành không thể thiếu củareadelf.nm: Dùng để liệt kê các ký hiệu (symbols) từ các file object một cách nhanh chóng và gọn gàng hơnreadelf -s.ldd: Hiển thị các thư viện chia sẻ mà một chương trình thực thi cần để chạy. Nó cho thấy chính xác file thư viện nào trên hệ thống sẽ được nạp vào lúc runtime.strings: Trích xuất tất cả các chuỗi ký tự có thể in được từ một file nhị phân. Rất hữu ích để tìm các thông điệp lỗi, URL, hoặc các chuỗi cấu hình được hardcode trong chương trình.

Bằng cách sử dụng kết hợp các công cụ này, bạn sẽ có thể phân tích một chương trình từ nhiều góc độ khác nhau, từ cấu trúc tổng thể đến từng dòng lệnh hợp ngữ chi tiết.

Kết luận

Qua bài viết này, chúng ta đã cùng nhau thực hiện một hành trình khám phá lệnh readelf, một công cụ tưởng chừng đơn giản nhưng lại ẩn chứa sức mạnh to lớn trong việc phân tích các tập tin nhị phân trên Linux. Từ việc hiểu rõ readelf là gì, cách cài đặt, cho đến việc sử dụng các tùy chọn của nó để mổ xẻ cấu trúc của một tập tin ELF, chúng ta đã thấy được vai trò không thể thiếu của nó. Lệnh readelf không chỉ là công cụ cho các chuyên gia mà còn là một người thầy tuyệt vời cho bất kỳ ai muốn hiểu sâu hơn về cách chương trình hoạt động ở mức độ thấp.

Chức năng chính của readelf là cung cấp một cửa sổ nhìn vào bên trong các file thực thi và thư viện, cho phép chúng ta xem xét từ ELF Header, các section, segment cho đến bảng ký hiệu chi tiết. Nó là trợ thủ đắc lực trong việc gỡ lỗi các vấn đề liên kết, tối ưu hóa chương trình, và đặc biệt là trong lĩnh vực phân tích bảo mật và reverse engineering.

AZWEB khuyến khích bạn đừng chỉ đọc suông. Hãy mở ngay cửa sổ terminal, chọn một chương trình bất kỳ trên hệ thống của bạn (ví dụ như /bin/ls hoặc /usr/bin/gcc) và bắt đầu “khám nghiệm” nó với readelf. Thực hành chính là cách tốt nhất để biến kiến thức thành kỹ năng. Thế giới phân tích nhị phân vô cùng rộng lớn và hấp dẫn, và readelf chính là cánh cửa đầu tiên để bạn bước vào. Hãy tiếp tục tìm hiểu sâu hơn về nó và các công cụ liên quan như VirtualBox là gì, gdb để trở thành một chuyên gia thực thụ trong lĩnh vực này.