Chào bạn, an ninh mạng là một cuộc chiến không hồi kết, và việc sở hữu những công cụ phù hợp là yếu tố then chốt để bảo vệ hệ thống của bạn. Trong thế giới mã nguồn mở, Snort nổi lên như một hệ thống phát hiện và ngăn chặn xâm nhập (IDS là gì/IPS) mạnh mẽ, linh hoạt và được tin dùng rộng rãi. Việc cài đặt và cấu hình Snort đúng cách có thể tạo ra một lá chắn vững chắc, giúp bạn giám sát lưu lượng mạng và phát hiện các mối đe dọa tiềm ẩn trước khi chúng gây ra thiệt hại.

Bài viết này của AZWEB sẽ là kim chỉ nam chi tiết, hướng dẫn bạn từng bước cài đặt Snort trên Ubuntu 20.04 một cách dễ dàng và hiệu quả. Chúng ta sẽ cùng nhau đi từ khâu chuẩn bị môi trường, cài đặt các gói phụ thuộc, cấu hình các quy tắc (rules) cơ bản, cho đến việc kiểm tra và vận hành hệ thống. Dù bạn là người mới bắt đầu hay đã có kinh nghiệm, hướng dẫn này sẽ cung cấp những kiến thức cần thiết để bạn tự tin triển khai một lớp bảo vệ quan trọng cho hạ tầng mạng của mình.

Giới thiệu về Snort và vai trò trong hệ thống phát hiện xâm nhập

Snort là một hệ thống phát hiện xâm nhập mạng (NIDS – Network Intrusion Detection System) và hệ thống ngăn chặn xâm nhập (NIPS – Network Intrusion Prevention System) mã nguồn mở hàng đầu thế giới. Được phát triển bởi Martin Roesch vào năm 1998, Snort đã trở thành một công cụ không thể thiếu cho các quản trị viên hệ thống và chuyên gia bảo mật. Về cơ bản, Snort hoạt động như một “camera an ninh” cho mạng của bạn, liên tục “lắng nghe” và phân tích các gói tin (packets) di chuyển trong mạng.

Vai trò chính của Snort là phát hiện các hoạt động đáng ngờ dựa trên một bộ quy tắc (rules) được định sẵn. Các quy tắc này có thể nhận diện nhiều loại tấn công khác nhau, từ việc quét cổng (port scanning), tấn công từ chối dịch vụ (DoS), đến các mã khai thác lỗ hổng bảo mật đã biết. Khi phát hiện một hoạt động trùng khớp với quy tắc, Snort có thể ghi lại cảnh báo (logging), gửi thông báo cho quản trị viên, hoặc thậm chí chủ động chặn lưu lượng độc hại đó (khi hoạt động ở chế độ NIPS).

Vậy tại sao nên chọn Snort trên Ubuntu 20.04? Ubuntu 20.04 là một phiên bản LTS (Long-Term Support) ổn định, bảo mật và được cộng đồng hỗ trợ mạnh mẽ, tạo ra một nền tảng lý tưởng để triển khai các ứng dụng an ninh. Sự kết hợp giữa tính linh hoạt của Snort và sự ổn định của Ubuntu 20.04 mang lại một giải pháp giám sát mạng hiệu quả, chi phí thấp và có khả năng tùy biến cao. Thực tiễn cho thấy, Snort được triển khai rộng rãi từ các hệ thống mạng nhỏ của doanh nghiệp cho đến các trung tâm dữ liệu lớn, chứng tỏ hiệu quả và độ tin cậy của nó trong việc bảo vệ cơ sở hạ tầng mạng.

Chuẩn bị môi trường Ubuntu 20.04 để cài đặt Snort

Trước khi đi vào cài đặt Snort, việc chuẩn bị một môi trường sạch sẽ và cập nhật là bước đầu tiên và quan trọng nhất. Điều này đảm bảo quá trình cài đặt diễn ra suôn sẻ và hệ thống hoạt động ổn định sau này.

Kiểm tra phiên bản và cập nhật hệ thống

Đầu tiên, hãy chắc chắn rằng bạn đang sử dụng đúng phiên bản Ubuntu 20.04. Bạn có thể kiểm tra nhanh bằng lệnh:

lsb_release -aKết quả sẽ hiển thị chi tiết phiên bản hệ điều hành của bạn. Tiếp theo, điều cực kỳ quan trọng là phải cập nhật toàn bộ hệ thống lên phiên bản mới nhất. Việc này không chỉ giúp vá các lỗ hổng bảo mật mà còn đảm bảo sự tương thích của các gói phần mềm. Hãy mở terminal và chạy hai lệnh sau:

sudo apt update

sudo apt upgrade -yLệnh sudo apt update sẽ làm mới danh sách các gói phần mềm từ kho lưu trữ, còn sudo apt upgrade sẽ tiến hành nâng cấp tất cả các gói đã cài đặt lên phiên bản mới nhất.

Cấu hình mạng và quyền truy cập cần thiết

Để cài đặt Snort, bạn cần có quyền quản trị viên, hay còn gọi là quyền sudo. Hầu hết các lệnh trong hướng dẫn này đều yêu cầu sudo ở đầu. Hãy đảm bảo tài khoản người dùng của bạn nằm trong nhóm sudo.

Tiếp theo, bạn cần kiểm tra cấu hình mạng và tường lửa (Firewall là gì). Snort cần “lắng nghe” trên một card mạng (network interface) cụ thể để phân tích lưu lượng. Hãy xác định tên card mạng của bạn bằng lệnh:

ip aBạn sẽ thấy danh sách các card mạng như eth0, ens33, hoặc wlp2s0. Ghi nhớ tên card mạng chính của bạn vì chúng ta sẽ cần nó trong phần cấu hình Snort.

Cuối cùng, hãy kiểm tra trạng thái tường lửa (Firewall) hiện tại. Ubuntu thường sử dụng UFW (Uncomplicated Firewall). Kiểm tra trạng thái bằng lệnh:

sudo ufw statusNếu tường lửa đang hoạt động, hãy đảm bảo rằng nó không chặn các kết nối cần thiết cho việc cài đặt và thử nghiệm sau này. Ở giai đoạn này, chúng ta chưa cần thay đổi cấu hình tường lửa, nhưng việc biết trạng thái của nó là rất quan trọng.

Cài đặt các gói và thư viện cần thiết cho Snort

Snort không hoạt động một mình. Nó cần sự hỗ trợ của nhiều gói phần mềm và thư viện khác để có thể biên dịch và chạy một cách hiệu quả. Việc cài đặt đầy đủ các thành phần phụ trợ này là một bước bắt buộc.

Danh sách các gói phụ trợ cần thiết

Dưới đây là các gói phụ trợ quan trọng và chức năng của chúng:

- build-essential: Một gói tổng hợp chứa các công cụ cần thiết để biên dịch phần mềm từ mã nguồn, như trình biên dịch GCC và tiện ích

make. - libpcap-dev: Thư viện cốt lõi cho phép các ứng dụng bắt và phân tích các gói tin mạng. Đây là trái tim của việc giám sát lưu lượng.

- libdnet-dev: Cung cấp một giao diện đơn giản để thực hiện các thao tác mạng cấp thấp.

- DAQ (Data Acquisition library): Đây là một thư viện trừu tượng hóa việc bắt gói tin, cho phép Snort hoạt động với nhiều loại phần cứng và phần mềm bắt gói tin khác nhau.

- flex, bison: Các công cụ cần thiết để tạo ra trình phân tích cú pháp cho các tệp cấu hình và quy tắc của Snort.

- libtool, autoconf, automake: Bộ công cụ giúp tự động hóa quá trình biên dịch và cài đặt từ mã nguồn.

- libssl-dev: Cung cấp các chức năng mã hóa là gì cần thiết cho việc phân tích các giao thức bảo mật.

Việc cài đặt đầy đủ các gói này đảm bảo rằng quá trình biên dịch Snort từ mã nguồn sẽ không gặp lỗi thiếu thư viện.

Thủ tục cài đặt qua terminal

Để tiết kiệm thời gian, bạn có thể cài đặt tất cả các gói phụ trợ cần thiết bằng một lệnh duy nhất trong terminal. Hãy sao chép và chạy lệnh sau:

sudo apt install -y build-essential libpcap-dev libdnet-dev bison flex libtool autoconf automake libssl-devSau khi cài đặt các gói trên, chúng ta cần cài đặt DAQ. DAQ không có sẵn trong kho lưu trữ mặc định của Ubuntu 20.04, vì vậy chúng ta cần tải và biên dịch nó từ mã nguồn.

wget https://www.snort.org/downloads/snort/daq-2.0.7.tar.gz

tar -xzvf daq-2.0.7.tar.gz

cd daq-2.0.7

./configure && make && sudo make installSau khi mỗi lệnh chạy xong, hãy quan sát terminal để đảm bảo không có thông báo lỗi nào xuất hiện. Nếu quá trình hoàn tất mà không có lỗi, điều đó có nghĩa là bạn đã chuẩn bị xong môi trường và sẵn sàng để cài đặt nhân vật chính: Snort.

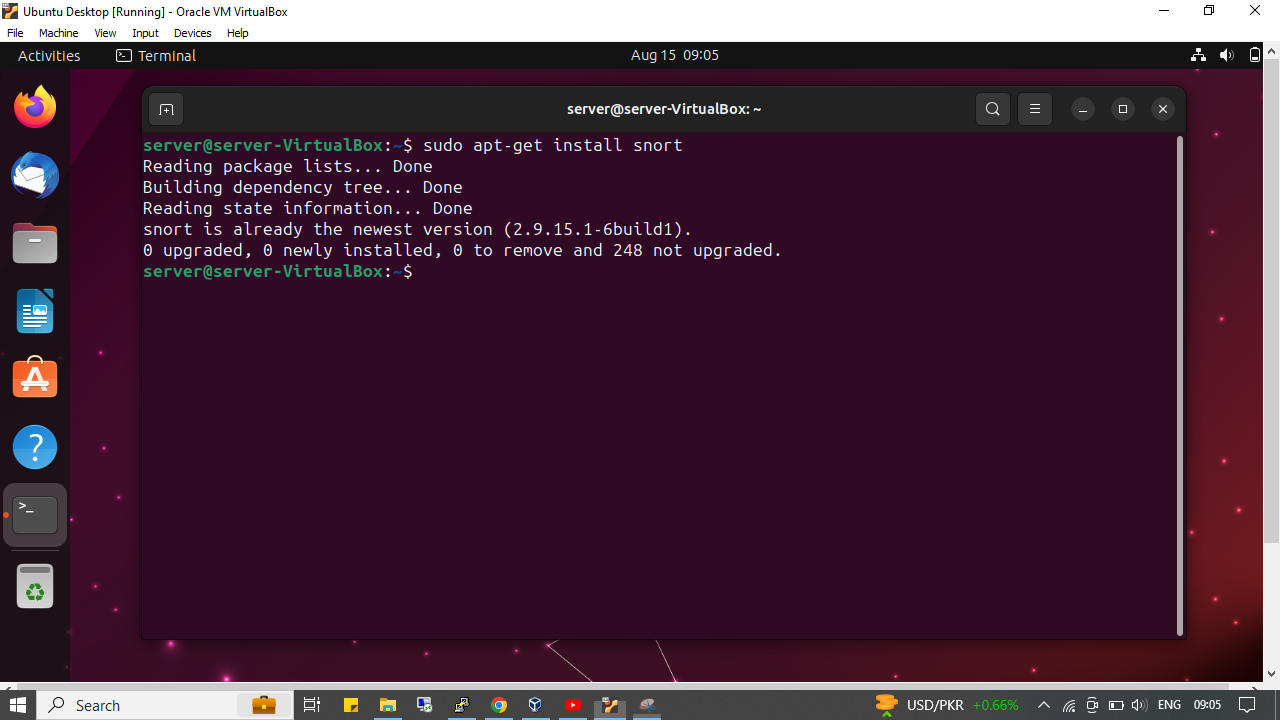

Hướng dẫn chi tiết các bước cài đặt Snort trên Ubuntu 20.04

Khi tất cả các gói phụ trợ đã sẵn sàng, chúng ta có thể bắt đầu quá trình cài đặt Snort. Chúng ta sẽ tải về phiên bản mới nhất từ trang chủ và biên dịch nó từ mã nguồn để đảm bảo hiệu suất tối ưu và tính tương thích cao nhất.

Tải và cài đặt Snort bản mới nhất

Đầu tiên, hãy truy cập trang web chính thức của Snort để tìm phiên bản mới nhất hoặc sử dụng lệnh wget để tải trực tiếp một phiên bản ổn định. Ví dụ, để tải phiên bản 2.9.19:

wget https://www.snort.org/downloads/snort/snort-2.9.19.tar.gzSau khi tải về thành công, bạn sẽ có một tệp nén snort-2.9.19.tar.gz. Hãy giải nén nó bằng lệnh tar:

tar -xzvf snort-2.9.19.tar.gzLệnh này sẽ tạo ra một thư mục mới có tên snort-2.9.19. Bây giờ, hãy di chuyển vào thư mục đó để bắt đầu quá trình biên dịch:

cd snort-2.9.19Bên trong thư mục, chúng ta sẽ thực hiện chuỗi ba lệnh kinh điển để biên dịch và cài đặt phần mềm từ mã nguồn: ./configure, make, và sudo make install.

./configure --enable-sourcefire && make && sudo make install./configure --enable-sourcefire: Lệnh này sẽ kiểm tra hệ thống của bạn để đảm bảo có đủ các thư viện cần thiết và chuẩn bị các tệpMakefilecho quá trình biên dịch. Tùy chọn--enable-sourcefiregiúp tích hợp một số tính năng tối ưu.make: Lệnh này sẽ bắt đầu quá trình biên dịch mã nguồn thành các tệp thực thi. Quá trình này có thể mất vài phút.sudo make install: Sau khi biên dịch thành công, lệnh này sẽ sao chép các tệp thực thi, thư viện và tài liệu của Snort vào đúng vị trí trên hệ thống của bạn.

Xác nhận cài đặt và chạy thử Snort

Sau khi quá trình cài đặt hoàn tất, điều quan trọng là phải kiểm tra xem Snort đã được cài đặt đúng cách hay chưa. Bạn có thể làm điều này bằng cách kiểm tra phiên bản của Snort:

snort -VNếu cài đặt thành công, terminal sẽ hiển thị phiên bản Snort mà bạn vừa cài đặt. Tiếp theo, hãy chạy Snort ở chế độ kiểm tra cấu hình để đảm bảo tệp cấu hình mặc định là hợp lệ. Tuy nhiên, trước tiên, chúng ta cần tạo một số thư mục và tệp cấu hình cơ bản mà Snort cần để hoạt động.

sudo ldconfig

sudo ln -s /usr/local/bin/snort /usr/sbin/snortLệnh ldconfig cập nhật bộ đệm thư viện dùng chung, và lệnh ln tạo một liên kết tượng trưng để bạn có thể gọi snort từ bất kỳ đâu. Giờ đây, bạn có thể thực hiện một bài kiểm tra đơn giản để xem Snort có khởi chạy được không. Bước cấu hình chi tiết sẽ được thực hiện ở phần tiếp theo.

Cấu hình cơ bản Snort để phát hiện xâm nhập mạng

Cài đặt Snort chỉ là một nửa chặng đường. Để biến nó thành một công cụ phát hiện xâm nhập hiệu quả, bạn cần phải cấu hình nó một cách cẩn thận. Trái tim của Snort nằm ở tệp cấu hình snort.conf và các bộ quy tắc (rules) đi kèm.

Thiết lập file cấu hình chính snort.conf

Sau khi cài đặt từ mã nguồn, các tệp cấu hình của Snort thường nằm trong thư mục của mã nguồn. Chúng ta cần sao chép chúng đến thư mục /etc/snort để dễ quản lý.

sudo mkdir /etc/snort

sudo mkdir /etc/snort/rules

sudo cp ~/snort_src/snort-2.9.19/etc/*.conf* /etc/snort/

sudo cp ~/snort_src/snort-2.9.19/etc/*.map /etc/snort/Bây giờ, hãy mở tệp cấu hình chính /etc/snort/snort.conf bằng một trình soạn thảo văn bản như nano:

sudo nano /etc/snort/snort.confTrong tệp này, có hai tham số cực kỳ quan trọng bạn cần chỉnh sửa:

ipvar HOME_NET: Biến này định nghĩa dải địa chỉ IP của mạng nội bộ mà bạn muốn bảo vệ. Bạn cần thay đổi giá trị mặc địnhanythành dải địa chỉ IP của mạng bạn (ví dụ:192.168.1.0/24).ipvar EXTERNAL_NET: Biến này định nghĩa tất cả các địa chỉ IP không thuộc mạng nội bộ. Thông thường, bạn có thể để giá trị là!$HOME_NET(nghĩa là “tất cả những gì không phải HOME_NET”).

Ngoài ra, bạn cần kiểm tra và đảm bảo các đường dẫn đến thư mục chứa quy tắc đã chính xác. Tìm các dòng như var RULE_PATH ../rules và sửa chúng thành đường dẫn tuyệt đối: var RULE_PATH /etc/snort/rules.

Thiết lập rules phát hiện và thông báo cảnh báo

Snort sẽ vô dụng nếu không có các quy tắc. Các quy tắc là những chỉ thị cho Snort biết cần tìm kiếm loại lưu lượng nào. Bạn có thể tải các bộ quy tắc cộng đồng (Community Rules) từ trang chủ của Snort. Sau khi tải về và giải nén, hãy sao chép tất cả các tệp .rules vào thư mục /etc/snort/rules.

Để kích hoạt một bộ quy tắc, bạn cần thêm dòng include $RULE_PATH/ten_file.rules vào cuối tệp snort.conf.

Để hiểu rõ hơn, hãy xem một ví dụ về quy tắc đơn giản để phát hiện gói tin ICMP (thường được dùng bởi lệnh ping):

alert icmp any any -> $HOME_NET any (msg:"ICMP test detected"; sid:1000001; rev:1;)alert: Hành động cần thực hiện (cảnh báo).icmp: Giao thức cần giám sát.any any -> $HOME_NET any: Hướng của lưu lượng (từ bất kỳ đâu đến mạng nội bộ).(msg:"..."; sid:...; rev:...;): Phần tùy chọn chứa thông điệp cảnh báo, ID của quy tắc (SID), và phiên bản.

Bạn có thể thêm quy tắc này vào một tệp mới tên là local.rules trong thư mục /etc/snort/rules và kích hoạt nó trong snort.conf bằng dòng include $RULE_PATH/local.rules.

Kiểm tra và chạy thử hệ thống Snort sau khi cài đặt

Sau khi đã hoàn tất việc cài đặt và cấu hình cơ bản, đã đến lúc khởi động Snort và kiểm tra xem nó có hoạt động như mong đợi không. Quá trình này giúp xác nhận rằng mọi thiết lập đều chính xác và Snort đã sẵn sàng bảo vệ mạng của bạn.

Chạy Snort dưới dạng dịch vụ hoặc daemon

Để Snort giám sát mạng liên tục, bạn cần chạy nó ở chế độ nền (daemon mode). Lệnh cơ bản để khởi chạy Snort với tệp cấu hình của bạn như sau:

sudo snort -c /etc/snort/snort.conf -i <tên_card_mạng> -DTrong đó:

-c /etc/snort/snort.conf: Chỉ định đường dẫn đến tệp cấu hình chính.-i <tên_card_mạng>: Chỉ định card mạng mà Snort sẽ “lắng nghe” (ví dụ:eth0).-D: Chạy Snort ở chế độ daemon.

Sau khi chạy lệnh này, Snort sẽ bắt đầu hoạt động âm thầm trong nền. Để kiểm soát và xem các cảnh báo, bạn cần theo dõi tệp log. Theo mặc định, Snort thường ghi log vào /var/log/snort. Tệp quan trọng nhất là alert, chứa các cảnh báo về những hoạt động đáng ngờ đã được phát hiện.

Bạn có thể xem log theo thời gian thực bằng lệnh tail:

sudo tail -f /var/log/snort/alertLệnh này sẽ hiển thị bất kỳ cảnh báo mới nào ngay khi chúng được ghi vào tệp.

Thử nghiệm tấn công giả lập để kiểm tra khả năng phát hiện

Cách tốt nhất để biết Snort có hoạt động hay không là tạo ra một hoạt động mà bạn biết chắc chắn sẽ bị phát hiện. Chúng ta sẽ sử dụng quy tắc phát hiện ICMP mà chúng ta đã tạo ở phần trước.

Từ một máy tính khác trong cùng mạng (hoặc từ bên ngoài mạng, tùy thuộc vào cấu hình của bạn), hãy sử dụng lệnh ping để gửi một gói tin ICMP đến máy Ubuntu đang chạy Snort:

ping <địa_chỉ_IP_máy_Ubuntu>Ngay sau khi bạn chạy lệnh ping, hãy quay lại cửa sổ terminal đang theo dõi tệp alert trên máy Ubuntu. Nếu mọi thứ được cấu hình chính xác, bạn sẽ thấy một dòng cảnh báo mới xuất hiện, tương tự như thông điệp bạn đã định nghĩa trong quy tắc: [**] [1:1000001:1] ICMP test detected [**].

Việc thấy cảnh báo này xác nhận rằng:

- Snort đang chạy và giám sát đúng card mạng.

- Tệp cấu hình và đường dẫn quy tắc đã được nạp chính xác.

- Snort có khả năng phân tích lưu lượng và đối chiếu với các quy tắc để tạo ra cảnh báo.

Đây là một bước kiểm tra quan trọng, chứng tỏ hệ thống phát hiện xâm nhập của bạn đã đi vào hoạt động.

Các lưu ý và mẹo vận hành Snort hiệu quả trên Ubuntu

Cài đặt và chạy được Snort là một thành công lớn, nhưng để duy trì một hệ thống hoạt động hiệu quả và bền bỉ, bạn cần chú ý đến việc tối ưu và bảo trì thường xuyên. Dưới đây là một số mẹo quan trọng giúp bạn vận hành Snort một cách chuyên nghiệp.

Đầu tiên là tối ưu hiệu suất. Snort có thể tiêu tốn khá nhiều tài nguyên CPU và bộ nhớ, đặc biệt là trên các mạng có lưu lượng lớn. Để giảm tải, hãy rà soát lại các bộ quy tắc bạn đã kích hoạt trong snort.conf. Vô hiệu hóa những quy tắc không liên quan đến môi trường của bạn. Ví dụ, nếu bạn không chạy máy chủ web IIS, bạn có thể tắt các quy tắc liên quan đến IIS. Việc này giúp giảm số lượng quy tắc mà Snort phải xử lý cho mỗi gói tin, từ đó cải thiện đáng kể hiệu suất.

Tiếp theo là lên lịch cập nhật rule tự động. Các mối đe dọa mạng thay đổi hàng ngày, vì vậy việc cập nhật bộ quy tắc là cực kỳ quan trọng. Bạn có thể sử dụng các công cụ như PulledPork hoặc viết một kịch bản shell đơn giản kết hợp với cron để tự động tải về và cài đặt các bộ quy tắc mới nhất theo lịch (ví dụ: hàng đêm).

Một mẹo hữu ích khác là giám sát log và cảnh báo tự động. Việc kiểm tra tệp log thủ công hàng ngày có thể tốn thời gian. Hãy cân nhắc sử dụng các công cụ như logwatch hoặc swatchdog để tự động phân tích tệp log của Snort và gửi email thông báo cho bạn khi có cảnh báo ở mức độ nghiêm trọng. Điều này giúp bạn phản ứng nhanh hơn với các sự cố tiềm tàng.

Cuối cùng, hãy học cách xử lý lỗi false-positive và false-negative. False-positive là khi Snort cảnh báo một hoạt động hợp lệ là độc hại (báo động giả). False-negative là khi Snort bỏ sót một cuộc tấn công thực sự. Để giảm false-positive, bạn có thể tinh chỉnh các quy tắc hoặc tạo các quy tắc triệt tiêu (suppression rules). Để giảm false-negative, hãy đảm bảo bộ quy tắc của bạn luôn được cập nhật và bao phủ đầy đủ các dịch vụ đang chạy trên mạng của bạn.

Các vấn đề thường gặp và cách khắc phục

Trong quá trình cài đặt và vận hành Snort, bạn có thể sẽ gặp phải một số lỗi phổ biến. Hiểu rõ nguyên nhân và cách khắc phục sẽ giúp bạn tiết kiệm rất nhiều thời gian và công sức.

Lỗi khi biên dịch hoặc cài đặt thiếu thư viện

Đây là vấn đề phổ biến nhất khi cài đặt Snort từ mã nguồn. Nếu trong quá trình chạy lệnh ./configure hoặc make, bạn nhận được thông báo lỗi về việc thiếu một thư viện nào đó (ví dụ: ERROR: Cannot find libpcap. ), nguyên nhân gần như chắc chắn là do bạn đã bỏ sót một gói phụ trợ.

Cách khắc phục:

- Đọc kỹ thông báo lỗi để xác định tên thư viện bị thiếu. Thường thì tên gói cần cài đặt sẽ có dạng

lib<tên_thư_viện>-dev. Ví dụ, nếu thiếulibpcap, bạn cần cài libpcap-dev (trong danh sách phụ trợ gói ở trên). - Quay lại bước cài đặt các gói phụ trợ và chạy lại lệnh

sudo apt installđể bổ sung gói còn thiếu. - Sau khi cài đặt xong, hãy xóa thư mục mã nguồn cũ, giải nén lại và chạy lại từ đầu quá trình

./configure,make,sudo make installđể đảm bảo mọi thứ được liên kết đúng cách.

Snort không phát hiện được xâm nhập hoặc không tạo log

Nếu bạn đã chạy thử nghiệm tấn công giả lập (như ping) mà không thấy bất kỳ cảnh báo nào trong tệp log, có thể có một vài nguyên nhân:

- Sai cấu hình

HOME_NET: Đây là lỗi phổ biến nhất. Nếu biếnHOME_NETtrongsnort.confkhông bao gồm địa chỉ IP của máy đích, Snort sẽ không áp dụng đúng quy tắc. Hãy kiểm tra lại và chắc chắn rằng bạn đã đặt đúng dải mạng của mình. - Chỉ định sai card mạng: Lệnh khởi động Snort cần tham số

-iđể chỉ định đúng card mạng cần giám sát. Hãy dùng lệnhip ađể xác nhận lại tên card mạng chính xác. - Quy tắc chưa được kích hoạt: Đảm bảo rằng tệp quy tắc chứa rule bạn muốn kiểm tra (ví dụ:

local.rules) đã đượcincludetrong tệpsnort.conf. - Vấn đề về quyền truy cập: Snort cần quyền để ghi vào thư mục log (

/var/log/snort). Hãy kiểm tra quyền sở hữu và quyền ghi của thư mục này. Chạy lệnhsudo ls -l /var/log/snortđể xem quyền. Nếu cần, bạn có thể cấp quyền lại bằngsudo chown -R snort:snort /var/log/snort(giả sử bạn chạy Snort dưới người dùngsnort).

Bằng cách kiểm tra tuần tự các nguyên nhân trên, bạn thường sẽ tìm ra và khắc phục được vấn đề một cách nhanh chóng.

Best Practices khi sử dụng Snort trên Ubuntu 20.04

Để tối đa hóa hiệu quả và đảm bảo tính bảo mật của hệ thống Snort, việc tuân thủ các thực hành tốt nhất (best practices) là điều vô cùng cần thiết. Những nguyên tắc này giúp hệ thống của bạn luôn ở trạng thái sẵn sàng đối phó với các mối đe dọa mới nhất.

- Luôn cập nhật Snort và rules mới nhất: Thế giới an ninh mạng luôn biến động. Các lỗ hổng bảo mật và kỹ thuật tấn công mới xuất hiện liên tục. Do đó, việc giữ cho cả engine của Snort và bộ quy tắc phát hiện luôn ở phiên bản mới nhất là yêu cầu bắt buộc. Hãy lên kế hoạch kiểm tra và cập nhật định kỳ, hoặc tốt hơn là tự động hóa quá trình này.

- Sao lưu cấu hình định kỳ: Tệp

snort.confvà các tệp quy tắc tùy chỉnh (local.rules) là tài sản quý giá chứa đựng công sức tinh chỉnh của bạn. Hãy tạo thói quen sao lưu thư mục/etc/snortmột cách định kỳ. Việc này sẽ cứu bạn trong trường hợp hệ thống gặp sự cố hoặc khi bạn cần chuyển Snort sang một máy chủ mới. - Phân quyền file log và config an toàn: Các tệp cấu hình và log của Snort chứa thông tin nhạy cảm về cấu trúc mạng và các mối đe dọa đã bị phát hiện. Kẻ tấn công có thể lợi dụng những thông tin này. Do đó, hãy đảm bảo rằng chỉ những người dùng có thẩm quyền (thường là

rootvà người dùngsnort) mới có quyền đọc và ghi vào các tệp này. Sử dụng lệnhchmodvàchownđể thiết lập quyền truy cập một cách chặt chẽ. - Kết hợp sử dụng Snort với các hệ thống an ninh mạng khác: Snort là một công cụ phát hiện xâm nhập rất mạnh mẽ, nhưng nó không phải là viên đạn bạc. Hiệu quả bảo mật sẽ được nâng lên một tầm cao mới khi bạn kết hợp Snort với các lớp phòng thủ khác. Ví dụ, bạn có thể cấu hình Snort để hoạt động cùng với tường lửa như UFW hoặc iptables. Khi Snort phát hiện một địa chỉ IP tấn công, nó có thể tự động thêm một quy tắc vào tường lửa để chặn mọi lưu lượng từ IP đó. Đây được gọi là kiến trúc phòng thủ theo chiều sâu, tạo ra một hệ thống an ninh vững chắc và linh hoạt.

Kết luận

Qua bài viết này, AZWEB đã cùng bạn đi qua một hành trình chi tiết từ việc chuẩn bị môi trường, cài đặt, cấu hình cho đến vận hành và tối ưu hóa Snort trên nền tảng Ubuntu 20.04. Chúng ta đã thấy rằng, mặc dù quá trình cài đặt từ mã nguồn đòi hỏi sự tỉ mỉ, nhưng kết quả nhận lại là một hệ thống phát hiện xâm nhập mạng cực kỳ mạnh mẽ, linh hoạt và hoàn toàn nằm trong tầm kiểm soát của bạn.

Những bước quan trọng cần ghi nhớ bao gồm: cập nhật hệ thống đầy đủ, cài đặt chính xác các gói phụ trợ, cấu hình cẩn thận biến HOME_NET trong snort.conf, và thường xuyên cập nhật bộ quy tắc. Việc kiểm tra hoạt động của hệ thống bằng một cuộc tấn công giả lập đơn giản là bước cuối cùng nhưng không kém phần quan trọng để xác nhận mọi thứ đã sẵn sàng.

An ninh mạng không phải là một dự án làm một lần rồi thôi, mà là một quá trình liên tục. Chúng tôi khuyến khích bạn không chỉ dừng lại ở việc cài đặt cơ bản. Hãy tiếp tục tìm hiểu, thử nghiệm với các quy tắc phức tạp hơn, tích hợp Snort với các công cụ giám sát khác, và tinh chỉnh nó để phù hợp nhất với môi trường mạng đặc thù của bạn. Bằng cách áp dụng Snort, bạn đã chủ động nâng cao khả năng phòng thủ, biến hệ thống của mình từ một mục tiêu bị động thành một pháo đài được giám sát chặt chẽ. Chúc bạn thành công trên con đường bảo vệ không gian số của mình