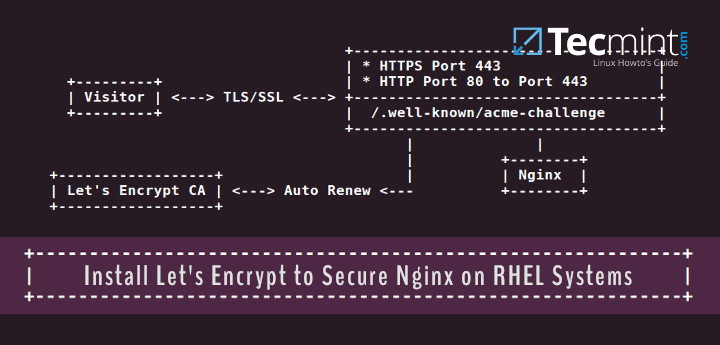

Trong thế giới số ngày nay, việc bảo mật cho máy chủ web Nginx không còn là một lựa chọn mà đã trở thành yêu cầu bắt buộc. Khi người dùng truy cập vào một website không được mã hóa, mọi dữ liệu họ trao đổi, từ thông tin đăng nhập đến chi tiết thanh toán, đều có nguy cơ bị kẻ xấu chặn bắt. Điều này không chỉ gây ra rủi ro an ninh nghiêm trọng mà còn làm xói mòn lòng tin của khách hàng đối với thương hiệu của bạn. May mắn thay, có một giải pháp mạnh mẽ và hoàn toàn miễn phí: chứng chỉ SSL từ Let’s Encrypt. Bài viết này của AZWEB sẽ hướng dẫn bạn từng bước chi tiết, từ cài đặt, cấu hình cho đến tự động gia hạn chứng chỉ SSL trên máy chủ CentOS 7, giúp website của bạn an toàn hơn, chuyên nghiệp hơn và được tin cậy hơn.

Tầm quan trọng của chứng chỉ SSL cho website

Bạn có bao giờ tự hỏi tại sao một số địa chỉ web bắt đầu bằng “http” trong khi những trang khác lại là “https”? Sự khác biệt nhỏ đó chính là chìa khóa cho an toàn dữ liệu trên internet, và nó liên quan trực tiếp đến một công nghệ gọi là SSL.

SSL là gì và vai trò của nó trong bảo mật web

SSL, viết tắt của Secure Sockets Layer, là một công nghệ tiêu chuẩn giúp thiết lập một kết nối được mã hóa giữa máy chủ web (server) và trình duyệt của người dùng (client). Hãy tưởng tượng rằng bạn đang gửi một lá thư chứa thông tin nhạy cảm. Thay vì dùng một tấm bưu thiếp mà bất kỳ ai cũng có thể đọc được (giống như giao thức HTTP), SSL đặt lá thư của bạn vào một phong bì được niêm phong chắc chắn (chính là HTTPS). Chỉ có người nhận hợp lệ mới có chìa khóa để mở phong bì đó. Vai trò cốt lõi của SSL là mã hóa toàn bộ dữ liệu truyền tải. Điều này đảm bảo rằng mọi thông tin cá nhân, mật khẩu, hay chi tiết thẻ tín dụng của người dùng đều được bảo vệ an toàn khỏi các cuộc tấn công nghe lén trên mạng.

Khi một website được trang bị SSL, địa chỉ của nó sẽ chuyển từ http:// thành https://, và trình duyệt sẽ hiển thị một biểu tượng ổ khóa nhỏ bên cạnh địa chỉ, một dấu hiệu rõ ràng cho người dùng biết rằng kết nối của họ đang được bảo vệ.

Ảnh hưởng tới SEO và trải nghiệm người dùng

Tầm quan trọng của SSL không chỉ dừng lại ở khía cạnh kỹ thuật. Nó còn có tác động trực tiếp đến sự thành công của website trên hai phương diện quan trọng: tối ưu hóa công cụ tìm kiếm (HTTPS) và trải nghiệm người dùng. Từ năm 2014, Google đã chính thức thông báo rằng HTTPS là một tín hiệu xếp hạng. Điều này có nghĩa là các website sử dụng SSL sẽ được ưu tiên hơn trong kết quả tìm kiếm so với các trang không được bảo mật. Việc cài đặt SSL không chỉ giúp bạn cải thiện thứ hạng mà còn là một bước đi chiến lược để xây dựng uy tín trong mắt các công cụ tìm kiếm. Về phía người dùng, biểu tượng ổ khóa bảo mật tạo ra một cảm giác an toàn và tin cậy ngay lập tức. Trong thời đại mà các vụ rò rỉ dữ liệu xảy ra thường xuyên, người dùng ngày càng cảnh giác hơn. Một website không có HTTPS, thậm chí bị các trình duyệt hiện đại như Chrome cảnh báo là “Không an toàn”, chắc chắn sẽ khiến khách hàng tiềm năng do dự và rời đi. Bằng cách bảo vệ người dùng, bạn đang xây dựng lòng tin, yếu tố then chốt để tăng tỷ lệ chuyển đổi và giữ chân khách hàng trung thành.

Cài đặt Let’s Encrypt và Certbot trên CentOS 7

Để bắt đầu hành trình bảo mật website của bạn, chúng ta cần cài đặt công cụ cần thiết để nhận và quản lý chứng chỉ SSL từ Let’s Encrypt. Công cụ đó chính là Certbot, một ứng dụng tự động hóa gần như toàn bộ quy trình.

Cài đặt các gói cần thiết (EPEL, Certbot)

Đầu tiên, máy chủ CentOS 7 của bạn cần truy cập vào kho lưu trữ EPEL (Extra Packages for Enterprise Linux), nơi chứa gói cài đặt Certbot. Nếu chưa có, bạn có thể dễ dàng cài đặt nó bằng một lệnh duy nhất trong terminal. Hãy mở terminal và chạy lệnh sau với quyền quản trị (sudo):

sudo yum install epel-release Lệnh này sẽ thêm kho lưu trữ EPEL vào hệ thống của bạn, mở đường cho việc cài đặt hàng ngàn gói phần mềm hữu ích khác.

Sau khi EPEL đã sẵn sàng, bước tiếp theo là cài đặt Certbot và plugin dành riêng cho Nginx. Plugin này cực kỳ quan trọng vì nó cho phép Certbot tự động đọc cấu hình Nginx của bạn, cài đặt chứng chỉ và thậm chí tự động cấu hình SSL, giúp bạn tiết kiệm rất nhiều thời gian và công sức. Chạy lệnh sau để cài đặt:

sudo yum install certbot-nginx Chỉ với hai lệnh đơn giản, bạn đã chuẩn bị xong môi trường cần thiết để lấy chứng chỉ SSL miễn phí.

Đăng ký chứng chỉ SSL cho domain với Certbot

Bây giờ là lúc yêu cầu Let’s Encrypt cấp chứng chỉ cho tên miền của bạn. Certbot làm cho quá trình này trở nên vô cùng đơn giản. Bạn chỉ cần chạy một lệnh duy nhất, thay thế your_domain.com và www.your_domain.com bằng tên miền thực tế của bạn. Ví dụ, nếu website của bạn là azweb.vn, bạn sẽ dùng cả azweb.vn và www.azweb.vn.

sudo certbot --nginx -d your_domain.com -d www.your_domain.com Khi chạy lệnh này, Certbot sẽ thực hiện các bước sau:

- Giao tiếp với máy chủ Let’s Encrypt: Nó gửi yêu cầu cấp chứng chỉ cho các tên miền bạn đã chỉ định.

- Xác minh quyền sở hữu tên miền: Certbot sẽ tạm thời sửa đổi cấu hình Nginx của bạn để tạo ra một file đặc biệt. Máy chủ của Let’s Encrypt sẽ truy cập vào file đó để xác nhận rằng bạn thực sự kiểm soát tên miền này.

- Tải và cài đặt chứng chỉ: Sau khi xác minh thành công, Certbot sẽ tải các file chứng chỉ về máy chủ của bạn (thường lưu tại

/etc/letsencrypt/live/your_domain.com/).

Trong quá trình này, Certbot sẽ hỏi bạn một vài câu hỏi, chẳng hạn như địa chỉ email để nhận thông báo hết hạn và đồng ý với các điều khoản dịch vụ. Sau đó, nó sẽ hỏi bạn có muốn tự động chuyển hướng tất cả lưu lượng truy cập HTTP sang HTTPS hay không. Bạn nên chọn tùy chọn này (thường là số 2) để đảm bảo mọi kết nối đến website của bạn đều được mã hóa an toàn.

Cấu hình SSL cho Nginx sử dụng chứng chỉ từ Let’s Encrypt

Sau khi Certbot đã hoàn thành xuất sắc nhiệm vụ lấy chứng chỉ, bước tiếp theo là đảm bảo Nginx biết cách sử dụng chúng. Tin vui là plugin certbot-nginx thường đã tự động xử lý phần lớn công việc này cho bạn.

Cấu hình file Nginx để tích hợp SSL

Khi bạn chọn tùy chọn tự động cấu hình, Certbot sẽ tìm đến file cấu hình Nginx của bạn (thường nằm ở /etc/nginx/conf.d/your_domain.com.conf hoặc /etc/nginx/sites-available/your_domain.com) và thêm vào đó những dòng lệnh cần thiết để kích hoạt SSL. File cấu hình của bạn sẽ được bổ sung một khối server mới hoặc được chỉnh sửa để lắng nghe trên cổng 443 (cổng tiêu chuẩn cho HTTPS).

Bạn sẽ thấy các dòng quan trọng như sau:

listen 443 ssl;

ssl_certificate /etc/letsencrypt/live/your_domain.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/your_domain.com/privkey.pem;

Những dòng này chỉ cho Nginx biết rằng nó cần lắng nghe các kết nối HTTPS trên cổng 443 và sử dụng các file chứng chỉ mà Certbot vừa tải về. Hơn nữa, Certbot cũng sẽ thiết lập một khối server riêng cho cổng 80 (HTTP) với một quy tắc chuyển hướng vĩnh viễn (301 redirect). Điều này đảm bảo rằng bất kỳ ai cố gắng truy cập website của bạn qua địa chỉ http:// cũng sẽ được tự động chuyển sang phiên bản https:// an toàn.

Kiểm tra và khởi động lại dịch vụ Nginx

Bất cứ khi nào bạn thay đổi file cấu hình của một dịch vụ quan trọng như Nginx, bạn không nên khởi động lại nó ngay lập tức. Thay vào đó, hãy luôn kiểm tra cú pháp của file cấu hình trước để đảm bảo không có lỗi nào có thể làm sập website của bạn. Sử dụng lệnh sau:

sudo nginx -t Nếu mọi thứ đều ổn, bạn sẽ nhận được một thông báo tương tự như: nginx: the configuration file /etc/nginx/nginx.conf syntax is ok và nginx: configuration file /etc/nginx/nginx.conf test is successful. Đây là dấu hiệu cho thấy bạn có thể an toàn áp dụng các thay đổi.

Bây giờ, hãy ra lệnh cho Nginx tải lại cấu hình mới mà không làm gián đoạn các kết nối hiện tại. Dùng lệnh reload thay vì restart là một thói quen tốt.

sudo systemctl reload nginx Sau khi Nginx được tải lại, website của bạn đã chính thức hoạt động trên giao thức HTTPS. Bạn có thể mở trình duyệt và truy cập vào địa chỉ https://your_domain.com để chiêm ngưỡng biểu tượng ổ khóa bảo mật mà bạn vừa thiết lập.

Thiết lập tự động gia hạn chứng chỉ SSL

Một trong những đặc điểm của chứng chỉ Let’s Encrypt là chúng chỉ có hiệu lực trong 90 ngày. Điều này giúp tăng cường bảo mật bằng cách giảm thiểu thiệt hại nếu khóa riêng bị lộ. Tuy nhiên, việc gia hạn thủ công mỗi ba tháng một lần là rất bất tiện và dễ quên. May mắn là Certbot được thiết kế để tự động hóa hoàn toàn quá trình này.

Tự động gia hạn bằng Cronjob hoặc systemd timer

Khi bạn cài đặt Certbot từ kho lưu trữ EPEL, nó thường sẽ tự động tạo một tác vụ định kỳ để kiểm tra và gia hạn chứng chỉ. Trên CentOS 7, cơ chế này thường được thực hiện thông qua systemd timer hoặc một file cronjob trong thư mục /etc/cron.d/. Tác vụ này được lập lịch để chạy hai lần mỗi ngày. Nó sẽ kiểm tra tất cả các chứng chỉ trên máy chủ và nếu có chứng chỉ nào sắp hết hạn trong vòng 30 ngày tới, nó sẽ tự động thực hiện quá trình gia hạn.

Bạn có thể kiểm tra xem systemd timer đã được kích hoạt hay chưa bằng lệnh:

sudo systemctl list-timers | grep certbot Nếu bạn thấy một dòng kết quả, điều đó có nghĩa là hệ thống gia hạn tự động đã được thiết lập. Để đảm bảo quá trình gia hạn sẽ hoạt động trơn tru khi đến lúc, bạn có thể thực hiện một lần chạy thử (dry run). Lệnh này sẽ mô phỏng quá trình gia hạn mà không thực sự thay đổi chứng chỉ của bạn.

sudo certbot renew --dry-run Nếu lệnh chạy thử thành công, bạn có thể yên tâm rằng chứng chỉ của mình sẽ được tự động gia hạn mà không cần bất kỳ sự can thiệp nào.

Kiểm tra và log quá trình gia hạn tự động

Mặc dù hệ thống tự động rất đáng tin cậy, việc kiểm tra định kỳ vẫn là một thói quen tốt. Certbot ghi lại tất cả các hoạt động của nó vào một file log, thường được lưu tại /var/log/letsencrypt/letsencrypt.log. Nếu bạn gặp sự cố với việc gia hạn, file log này là nơi đầu tiên bạn nên tìm đến. Nó chứa thông tin chi tiết về những gì đã xảy ra, bao gồm cả các thông báo lỗi cụ thể, giúp bạn chẩn đoán vấn đề một cách nhanh chóng. Ví dụ, nếu quá trình gia hạn thất bại, file log có thể cho bạn biết nguyên nhân là do tường lửa chặn kết nối, cấu hình Nginx đã thay đổi, hoặc lỗi xác thực DNS. Việc hiểu cách đọc file log này là một kỹ năng quan trọng giúp bạn duy trì một hệ thống bảo mật ổn định và liên tục. Bằng cách thiết lập và hiểu rõ cơ chế tự động gia hạn, bạn đã giải phóng mình khỏi gánh nặng quản lý thủ công và đảm bảo website luôn được bảo vệ bởi một chứng chỉ SSL hợp lệ.

Kiểm tra và xác nhận bảo mật website qua HTTPS

Sau khi đã cài đặt và cấu hình SSL, làm thế nào để bạn chắc chắn rằng mọi thứ đang hoạt động hoàn hảo? Việc kiểm tra không chỉ dừng lại ở việc thấy biểu tượng ổ khóa trên trình duyệt. Bạn cần đảm bảo rằng cấu hình SSL của mình mạnh mẽ và không có lỗ hổng bảo mật nào.

Sử dụng công cụ online để kiểm tra SSL

Có rất nhiều công cụ trực tuyến miễn phí và mạnh mẽ giúp bạn phân tích chi tiết cấu hình SSL của mình. Một trong những công cụ uy tín và được tin dùng nhất là SSL Labs của Qualys. Bạn chỉ cần nhập tên miền của mình vào, và công cụ này sẽ thực hiện một loạt các bài kiểm tra toàn diện, từ phiên bản giao thức được hỗ trợ, độ mạnh của thuật toán mã hóa, cho đến các lỗ hổng bảo mật phổ biến.

Kết quả sẽ được trả về dưới dạng một điểm số từ A+ đến F. Mục tiêu của bạn là đạt được điểm A hoặc A+. Báo cáo chi tiết của SSL Labs sẽ chỉ ra bất kỳ điểm yếu nào trong cấu hình của bạn và đưa ra gợi ý để khắc phục. Một công cụ hữu ích khác là Why No Padlock?. Công cụ này đặc biệt hữu ích trong việc phát hiện lỗi “mixed content”, một vấn đề chúng ta sẽ tìm hiểu ngay sau đây. Nó sẽ quét trang của bạn và liệt kê chính xác những tài nguyên nào đang được tải qua HTTP không an toàn.

Đảm bảo toàn bộ nội dung và tài nguyên được tải qua HTTPS

Một trong những lỗi phổ biến nhất sau khi chuyển sang HTTPS là lỗi “mixed content” (nội dung hỗn hợp). Lỗi này xảy ra khi trang web chính của bạn được tải qua kết nối HTTPS an toàn, nhưng một số tài nguyên trên trang (như hình ảnh, file CSS, hoặc script JavaScript) vẫn được gọi qua kết nối HTTP không an toàn. Khi điều này xảy ra, trình duyệt sẽ hiển thị cảnh báo bảo mật, có thể là một biểu tượng ổ khóa bị gạch chéo hoặc một thông báo rõ ràng, làm giảm lòng tin của người dùng. Để khắc phục, bạn cần đảm bảo rằng tất cả các URL tài nguyên trong mã nguồn của bạn đều sử dụng https:// hoặc là các URL tương đối (ví dụ: /images/logo.png thay vì http://your_domain.com/images/logo.png). Bạn có thể sử dụng công cụ Developer Tools của trình duyệt (thường mở bằng phím F12), chuyển đến tab “Console” để xem danh sách các lỗi mixed content và xác định chính xác tài nguyên nào cần được sửa. Việc đảm bảo 100% nội dung được tải qua HTTPS không chỉ giúp bạn có được biểu tượng ổ khóa màu xanh hoàn hảo mà còn bảo vệ toàn diện cho người dùng của bạn.

Xử lý sự cố thường gặp trong quá trình cài đặt và cấu hình

Mặc dù quy trình cài đặt SSL với Certbot khá đơn giản, đôi khi bạn vẫn có thể gặp phải một vài sự cố. Hiểu rõ nguyên nhân và cách khắc phục các lỗi phổ biến sẽ giúp bạn tiết kiệm thời gian và giữ cho hệ thống hoạt động ổn định.

Lỗi không thể xác minh domain khi đăng ký chứng chỉ

Đây là lỗi phổ biến nhất khi bạn chạy Certbot lần đầu tiên. Let’s Encrypt cần xác minh rằng bạn thực sự là chủ sở hữu của tên miền trước khi cấp chứng chỉ. Nếu quá trình này thất bại, nguyên nhân thường đến từ một trong các yếu tố sau:

- DNS chưa cập nhật: Nếu bạn vừa mới trỏ tên miền về địa chỉ IP của máy chủ, các bản ghi DNS có thể chưa được cập nhật trên toàn cầu. Hãy kiên nhẫn chờ thêm một vài giờ và thử lại.

- Tường lửa (Firewall là gì): Certbot thường sử dụng cổng 80 (HTTP) để thực hiện xác minh. Nếu tường lửa trên máy chủ của bạn (ví dụ như firewalld trên CentOS) đang chặn cổng này, máy chủ của Let’s Encrypt sẽ không thể kết nối để xác minh. Bạn cần mở cổng 80 bằng các lệnh như

sudo firewall-cmd --permanent --add-service=httpvàsudo firewall-cmd --reload. - Cấu hình Nginx sai: Certbot cần đọc file cấu hình Nginx của bạn để biết thư mục gốc (root directory) của website. Nếu

server_nametrong file cấu hình không khớp chính xác với tên miền bạn đang yêu cầu chứng chỉ, hoặc cấu hình có lỗi cú pháp, Certbot sẽ không thể hoàn thành quá trình xác minh.

Gia hạn chứng chỉ không tự động hoặc thất bại

Giả sử bạn đã cài đặt thành công, nhưng vài tháng sau bạn nhận được email cảnh báo rằng chứng chỉ sắp hết hạn. Điều này cho thấy quá trình gia hạn tự động đã thất bại. Nguyên nhân có thể là:

- Cổng 80 bị chặn: Tương tự như khi cài đặt, quá trình gia hạn cũng cần cổng 80 phải được mở để xác minh tên miền. Hãy kiểm tra lại cài đặt tường lửa của bạn.

- Thay đổi cấu hình Nginx: Nếu bạn đã thay đổi cấu hình Nginx kể từ lần cài đặt đầu tiên, ví dụ như thay đổi thư mục gốc hoặc các quy tắc chuyển hướng phức tạp, điều này có thể làm cho cơ chế xác minh của Certbot không còn hoạt động. Hãy thử chạy

sudo certbot renew --dry-runđể xem thông báo lỗi chi tiết. - Lỗi quyền truy cập: Đôi khi, các vấn đề về quyền sở hữu file hoặc thư mục trong

/etc/letsencrypt/có thể ngăn cản Certbot ghi lại chứng chỉ mới. - Cron job hoặc systemd timer không chạy: Trong một số trường hợp hiếm hoi, tác vụ tự động gia hạn có thể đã bị vô hiệu hóa hoặc không được cấu hình đúng. Hãy dùng lệnh

systemctl list-timersđể kiểm tra lại.

Bằng cách kiểm tra tuần tự các nguyên nhân này, bạn thường có thể nhanh chóng tìm ra và giải quyết vấn đề.

Best Practices

Để đảm bảo hệ thống bảo mật SSL của bạn luôn hoạt động hiệu quả và an toàn, việc tuân thủ các thực hành tốt nhất là vô cùng quan trọng. Đây không chỉ là những quy tắc kỹ thuật mà còn là những thói quen giúp bạn quản lý máy chủ một cách chuyên nghiệp và giảm thiểu rủi ro.

- Luôn sao lưu file cấu hình trước khi chỉnh sửa: Đây là quy tắc vàng trong quản trị hệ thống. Trước khi bạn để Certbot tự động sửa file cấu hình Nginx hoặc tự mình chỉnh sửa, hãy tạo một bản sao lưu. Một lệnh đơn giản như

sudo cp /etc/nginx/conf.d/your_domain.conf /etc/nginx/conf.d/your_domain.conf.bakcó thể cứu bạn khỏi nhiều giờ đau đầu nếu có sự cố xảy ra. - Sử dụng chế độ debug nếu gặp lỗi trong Certbot: Khi các lệnh Certbot thông thường không hoạt động và thông báo lỗi không rõ ràng, hãy thêm cờ

-v(verbose) vào lệnh của bạn, ví dụ:sudo certbot renew -v --dry-run. Chế độ này sẽ cung cấp một lượng lớn thông tin chi tiết về từng bước mà Certbot thực hiện, giúp bạn dễ dàng xác định chính xác vấn đề nằm ở đâu. - Tránh chỉnh sửa cấu hình SSL thủ công nếu không chắc chắn: Certbot tạo ra các file cấu hình được tối ưu hóa và có cấu trúc rõ ràng. Việc can thiệp thủ công vào các file này, đặc biệt là các file trong

/etc/letsencrypt/, có thể làm hỏng quá trình tự động gia hạn. Nếu bạn cần tùy chỉnh sâu hơn, hãy đảm bảo bạn hiểu rõ mình đang làm gì và ghi chú lại các thay đổi. - Không dùng chứng chỉ SSL hết hạn hoặc cấu hình không hợp lệ: Một chứng chỉ hết hạn sẽ khiến trình duyệt hiển thị cảnh báo bảo mật toàn màn hình, gây hoang mang cho người dùng và làm tổn hại nghiêm trọng đến uy tín của bạn. Hãy đảm bảo quá trình tự động gia hạn hoạt động tốt và định kỳ kiểm tra trạng thái chứng chỉ.

- Kiểm tra định kỳ trạng thái HTTPS và gia hạn chứng chỉ: Dù đã có hệ thống tự động, đừng hoàn toàn “đặt và quên”. Hãy đặt lịch nhắc nhở hàng tháng hoặc hàng quý để truy cập vào website của bạn, kiểm tra lại biểu tượng ổ khóa và chạy một bài kiểm tra nhanh trên SSL Labs. Việc này giúp bạn phát hiện sớm các vấn đề tiềm ẩn trước khi chúng ảnh hưởng đến người dùng.

Kết luận

Việc bảo mật máy chủ web Nginx trên CentOS 7 bằng chứng chỉ SSL miễn phí từ Let’s Encrypt không còn là một công việc phức tạp dành riêng cho các chuyên gia. Như AZWEB đã hướng dẫn chi tiết trong bài viết, với sự trợ giúp của công cụ Certbot, quá trình này đã trở nên tự động, nhanh chóng và dễ tiếp cận với mọi người. Bằng cách triển khai HTTPS, bạn không chỉ mã hóa dữ liệu, bảo vệ thông tin nhạy cảm của người dùng mà còn nhận được những lợi ích to lớn khác. Website của bạn sẽ được Google ưu ái hơn trong kết quả tìm kiếm, và quan trọng hơn cả, bạn xây dựng được một nền tảng vững chắc của sự tin cậy với khách hàng. Biểu tượng ổ khóa màu xanh không chỉ là một tính năng kỹ thuật, nó là lời cam kết của bạn về sự an toàn và chuyên nghiệp. Chúng tôi khuyến khích bạn hãy bắt tay vào việc triển khai SSL ngay hôm nay. Sau khi hoàn tất, hãy duy trì thói quen kiểm tra định kỳ và luôn cập nhật những kiến thức bảo mật mới nhất để đảm bảo pháo đài kỹ thuật số của bạn luôn vững chắc trước mọi mối đe dọa.